Similar presentations:

Безопасность информации. Термины

1.

1 Безопасность информацииА

Б

В

Г

Состояние

защищённости

информации,

обрабатываемой СВТ или АС, при котором

обеспечивается

выполнение

требований

по

соблюдению конфиденциальности, целостности и

доступности

Состояние

защищённости

информации,

обрабатываемой СВТ или АС, от внутренних или

внешних угроз

Механизм защиты информации, обрабатываемой

СВТ или АС, обеспечивающий конфиденциальность,

целостность и доступность информации

Состояние

защищённости

информационных

ресурсов

и хранящейся в них информации,

обрабатываемой СВТ или АС, от непреднамеренных

и преднамеренных воздействий нарушителей

2.

2 Целостность информацииА

Б

В

Г

Д

Способность

СВТ

или

АС

обеспечивать

конфиденциальность информации в условиях

случайного и (или) преднамеренного искажения

(разрушения)

Способность

СВТ

или

АС

обеспечивать

доступность информации в условиях случайного и

(или) преднамеренного искажения (разрушения)

Способность

СВТ

или

АС

обеспечивать

неизменность информации в условиях случайного

и (или) преднамеренного искажения (разрушения)

Способность СВТ или АС обеспечивать доступ к

информации в условиях случайного и (или)

преднамеренного искажения (разрушения)

Способность

СВТ

или

АС

обеспечивать

аутентичность и неотказуемость информации в

условиях случайного и (или) преднамеренного

искажения (разрушения)

3.

3 Конфиденциальная информацияА

Информация, требующая особого подхода

Б

Информация, требующая умолчания

В

Информация, требующая скрытия

Г

Информация, требующая защиты

Д

Информация, требующая соблюдения приличий

Е

Информация, требующая ограничений

4.

4 Многоуровневая защита обеспечиваетА ограничение доступа субъектов с различными

правами доступа к объектам различных уровней

конфиденциальности

Б конфиденциальность

доступа

субъектов

с

различными правами доступа к объектам

различных уровней конфиденциальности

В архивирование меток

доступа субъектов с

различными правами доступа к объектам

различных уровней конфиденциальности

Г разграничение доступа субъектов с различными

правами доступа к объектам различных уровней

конфиденциальности

5.

5 Дискреционное управление доступомА

Ограничение доступа между поименованными

субъектами и поименованными объектами

Б

Дискретизирование

доступа

между

поименованными субъектами и поименованными

объектами

В

Разграничение доступа между поименованными

субъектами и поименованными объектами

Г

Запрещение доступа между поименованными

субъектами и поименованными объектами

Д

Дискредитирование

доступа

между

поименованными субъектами и поименованными

объектами

6.

6 Мандатное управление доступом основано наА

Ограничении доступа субъектов к объектам

Б

Приказе по конфиденциальности информации,

содержащейся в объектах

Разграничении доступа субъектов к объектам

В

Г

Метке

конфиденциальности

содержащейся в объектах

информации,

Д

Списке

конфиденциальности

содержащейся в объектах

информации,

Е

Официальном разрешении (допуске) субъектов

обращаться

к

информации

такого

уровня

конфиденциальности

7.

7 Концепция диспетчера доступаА

Алгоритм, препятствующий

средств ИС

Б

Концепция управления доступом, препятствующая

краже технических средств ИС

В

Концепция управления доступом, относящаяся к

абстрактной машине, которая препятствует при

всех обращениях субъектов к объектам

Г

Концепция управления доступом, относящаяся к

абстрактной машине, которая посредничает при

всех обращениях субъектов к объектам

Д

Концепция управления доступом, относящаяся к

абстрактной машине, которая разрешает доступ

при всех обращениях субъектов к объектам

краже

технических

8.

8 Диспетчер доступа (ядро защиты)А Технические, программные и программно технические элементы комплекса средств защиты

Б Технические, программные и микропрограммные

элементы комплекса средств защиты

В

Г

Технические, программные и программно технические элементы комплекса средств защиты

системного программного обеспечения

Технические, программные и микропрограммные

элементы комплекса средств управления

9.

9 Администратор защиты - этоА Администратор безопасности, ответственный за

защиту от НСД к информации

Б

Субъект доступа, ответственный за защиту от НСД

к информации

В

Системный администратор,

защиту от НСД к информации

Г

Лицо, назначенное руководителем ответственным

за защиту от НСД к информации

ответственный

за

10.

10 Метка конфиденциальностиА Специальное право, даваемое субъекту на доступ

к информации по степени её конфиденциальности

Б Элемент информации, который характеризует

степень

конфиденциальность

информации,

содержащейся в объекте

В Элемент информации, который характеризует

уровень

конфиденциальности

информации,

содержащейся в объекте

Г Элемент информации, который характеризует

конфиденциальность информации, содержащейся

в объекте

Д Элемент информации, который характеризует

степень доступности информации, содержащейся

в объекте

11.

11 ВерификацияА Совокупность условий и факторов, определяющих

степень соответствия СВТ или АС

Б Процесс сравнения СВТ или АС на надлежащее

соответствие

В Процесс сравнения двух уровней спецификации

СВТ или АС на надлежащее соответствие

Г Процесс сравнения средств вычислительной

техники или автоматизированных систем на

надлежащее

соответствие

по

степени

защищённости от НСД

12.

12 Класс защищённости СВТ, АСА Определённая совокупность требований по защите

СВТ(АС) от НСД к информации

Б Определённая совокупность требований по защите

СВТ(АС) от доступа к информации по ТКУИ

В Определённая совокупность требований по защите

СВТ(АС) от электромагнитного излучения

Г

Определённая

совокупность

требований

криптографической защите СВТ(АС)

по

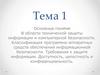

13.

13 Показатель защищённости СВТА Характеристика СВТ, влияющая на защищённость

Б

Определённая группа требований, варьируемых по

уровню, глубине, в зависимости от класса

защищённости СВТ

В

Характеристика СВТ, влияющая на живучесть

Г

Определённая группа требований, варьируемых по

уровню, глубине, в зависимости от типа СВТ

14.

14 Система защиты информации от НСД в АС - этокомплекс

А организационных мер

Б программно-технических средств защиты

В криптографических средств защиты

Г средств физической защиты

Д средств проактивной защиты

15.

15 Средство криптографической защиты информации это средствоА вычислительной

техники,

осуществляющее

криптографическое преобразование информации

для обеспечения ее безопасности

Б вычислительной

техники,

осуществляющее

секвенциальное преобразование информации для

обеспечения ее безопасности

В вычислительной

техники,

осуществляющее

логическое

преобразование информации для

обеспечения ее безопасности

Г вычислительной

техники,

осуществляющее

зашифрованное преобразование информации для

обеспечения ее безопасности

16.

16* Сертификат защитыА Документ, дающий право разработчику на

использование и (или) распространение СВТ(АС)

как защищённых

Б Разрешение на продажу защищённых от НСД

СВТ(АС)

В Документ, удостоверяющий соответствие СВТ или

АС набору определённых требований по защите

от НСД

Г Специальный

документ,

удостоверяющий

соответствие СВТ или АС набору определённых

требований по защите от утечки по ТКУИ

17.

17* Сертификация уровня защитыА Процесс установления соответствия СВТ или АС

набору определённых требований по защите от

НСД

Б Процесс установления соответствия СВТ или АС

набору определённых требований по защите от

утечки по ТКУИ

В Процесс установления соответствия СВТ или АС

набору определённых требований по защите

Г Процесс установления соответствия СВТ или АС

набору определённых требований по защите

информации при передаче по линиям связи

18.

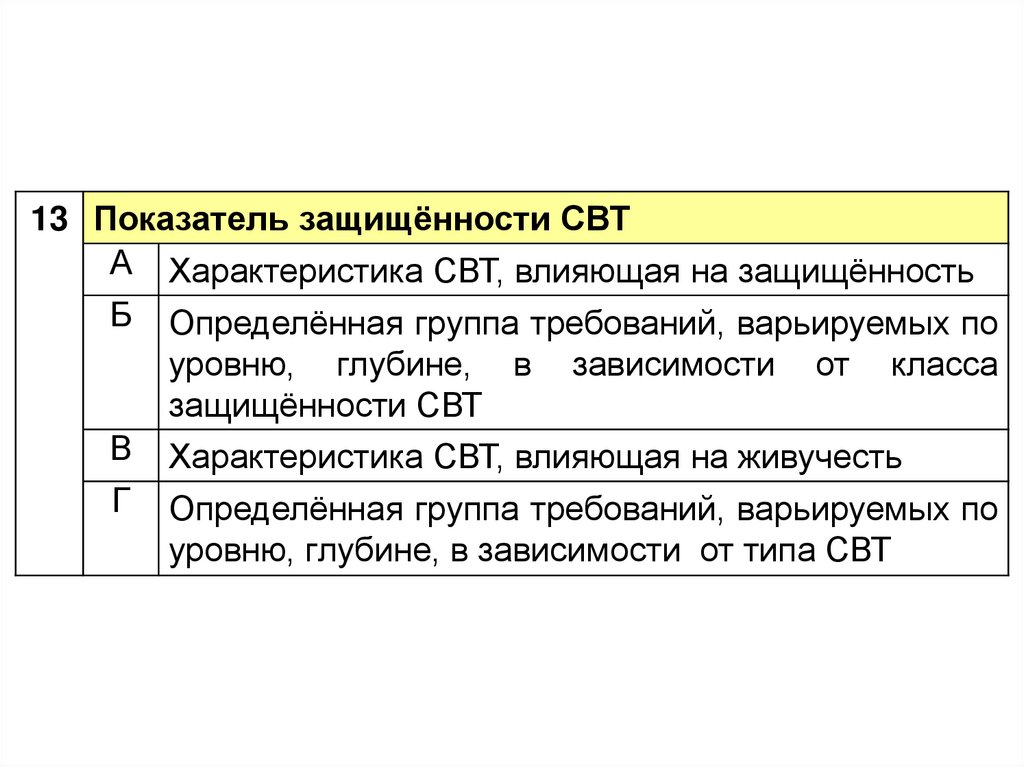

18* Система защиты секретной информации –комплекс

А организационных мер обеспечения безопасности

информации в АС

Б программно-технических

средств

обеспечения

безопасности информации в АС

В криптографических

средств

обеспечения

безопасности информации в АС

Г средств обеспечения безопасности информации в

АС

19.

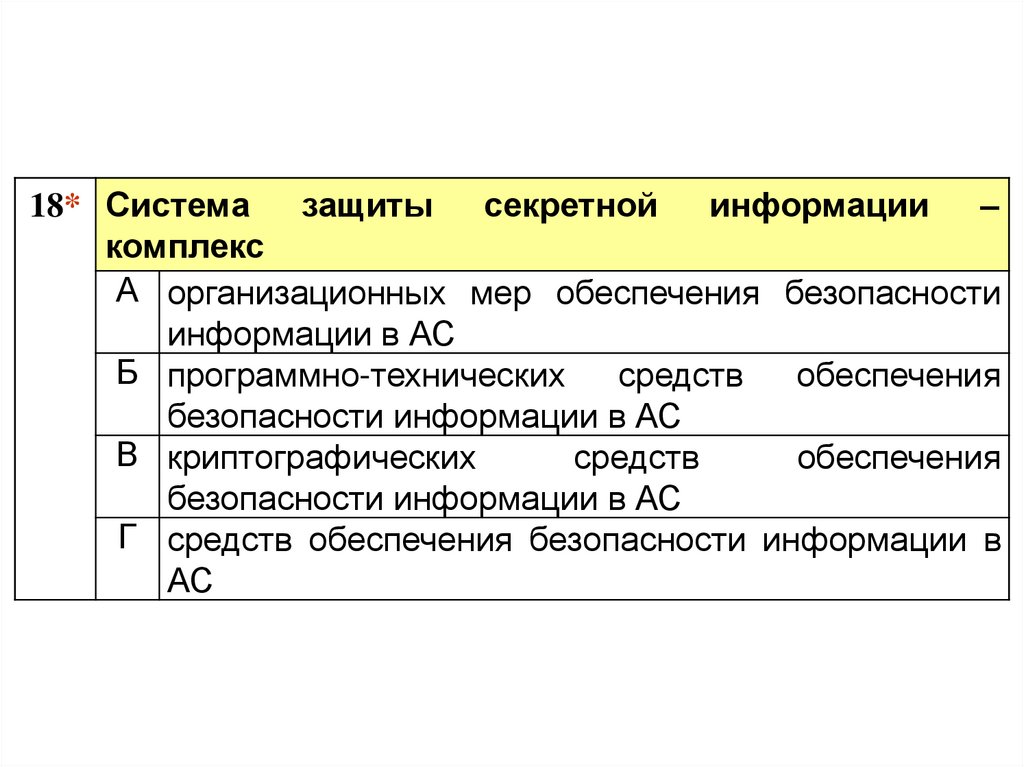

19* Защищённое СВТ(защищённая АС)А СВТ(АС), которое защищено от взлома

Б СВТ(АС), сертифицированное по требованиям

ФСТЭК

В СВТ(АС), в котором реализован КСЗ

Г СВТ(АС), сертифицированное по требованиям

ФСБ

Д СВТ(АС), включённое в реестр Роскомнадзора

20.

20* Модель угроз - этоА перечень возможных угроз

Б описание

слабых мест

в инфраструктуре

организации

В перечень инцидентов ИБ произошедших за

прошедший период (не менее 3-х лет)

Г описание

источников

угроз

ИБ,

методов

реализации угроз ИБ, объектов, пригодных для

реализации угроз ИБ, уязвимостей, используемых

источниками угроз ИБ, типов возможных потерь,

масштабов потенциального ущерба

informatics

informatics