Similar presentations:

Отказы аппаратных средств. Лекция 6

1.

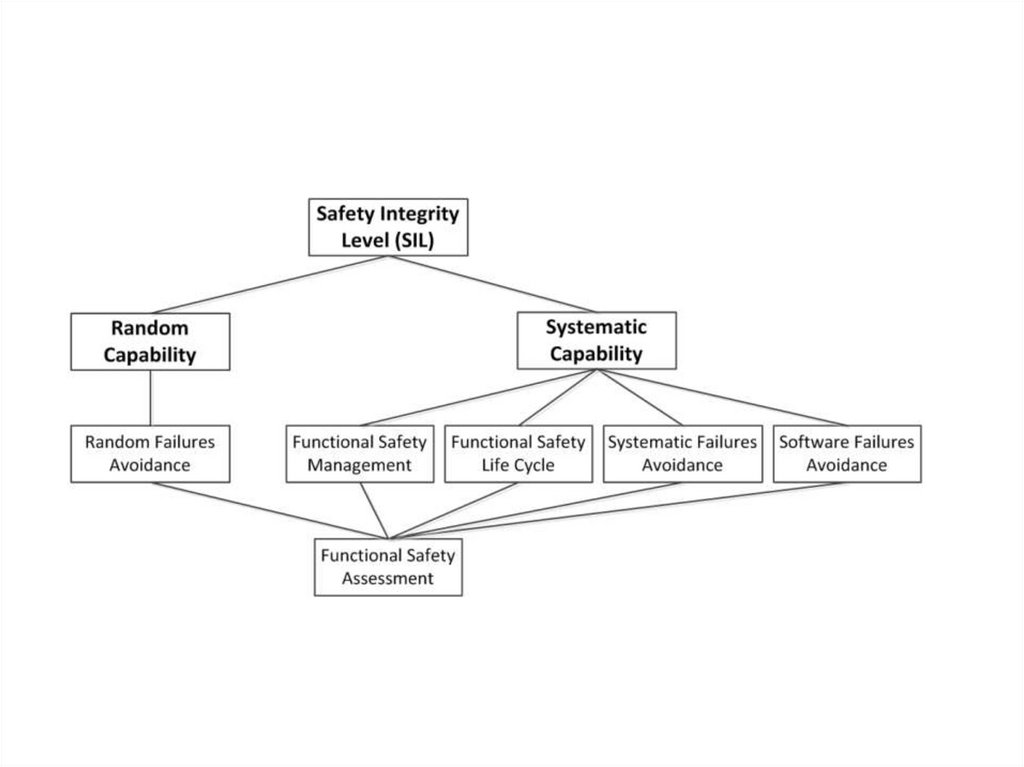

1) случайные отказы аппаратных средств, для которых можноопределить вероятность возникновения;

2) систематические отказы вызванные ошибками проектирования. Для

обозначения способности противостоять первым и вторым введены

специальные термины: Random Capability & Systematic Capability

(стойкость к случайным и систематическим отказам). По поводу Random

Capability понятно, что надо защищать систему от случайных отказов

(например, методами резервирования, устойчивости к помехам и другим

экстремальным воздействиям и т.п.). Systematic Capability зависит, как от

реализации процессов разработки, так и от механизмов защиты от

отказов, и включает в себя:

— управление функциональной безопасностью (Functional Safety

Management);

— реализацию жизненного цикла функциональной безопасности

(Functional Safety Life Cycle);

— защиту от систематических отказов проектирования системы и

аппаратных средств (Systematic Failures Avoidance);

— защиту от систематических отказов проектирования программного

обеспечения (Software Failures Avoidance).

2.

К опасным промышленным (производственным) объектам относятся[Федеральный] предприятия или их цехи, участки, площадки, а также иные

производственные объекты, на которых:

получаются, используются, перерабатываются, образуются хранятся,

транспортируются или уничтожаются:

воспламеняющиеся вещества (перечень см. в [Федеральный]),

окисляющие вещества (например, кислород);

горючие вещества;

взрывчатые вещества;

токсичные вещества;

вещества, представляющие опасность для окружающей природной среды;

используется оборудование, работающее под избыточным давлением более 0,07 МПа

(0,7 атм.) или при температуре нагрева воды более 115 град.;

используются стационарно установленные грузоподъемные механизмы, эскалаторы,

канатные дороги, фуникулеры;

получаются расплавы черных и цветных металлов и сплавы на основе этих расплавов;

ведутся горные работы по обогащению полезных ископаемых, а также работы в

подземных условиях.

3.

Средства автоматизации опасных производственных объектовдолжны удовлетворять повышенным требованиям по

надежности и функциональной безопасности.

Нарушение требований безопасности влечет за собой

административную или уголовную ответственность, поэтому

при проектировании, изготовлении и применении таких

систем следует пользоваться только официальными

нормативными документами и правилами применения

технических средств на опасных производственных объектах,

поднадзорных Ростехнадзору.

Такое предупреждение связано с ответственностью за

строгость изложения, которая достижима только в

официальных

изданиях,

а

также

со

строго

регламентированной процедурой применения технических

средств на опасных объекта

4.

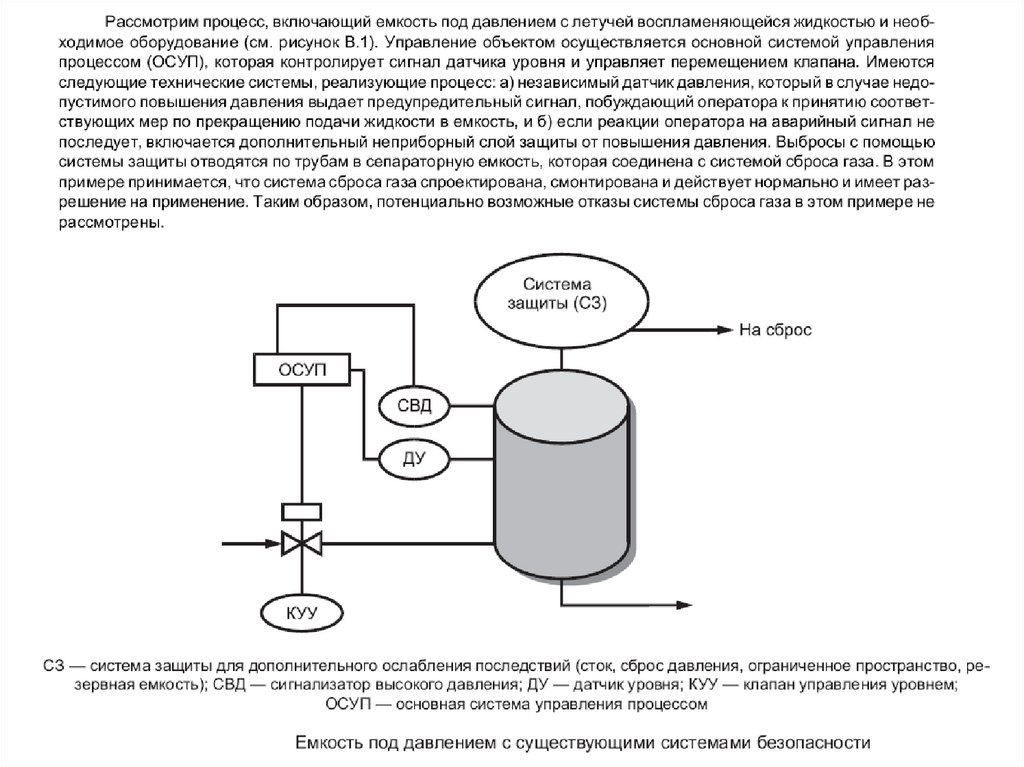

Что может привести к авариям?Как АСУ ТП может быть выведена из строя, видно на следующем примере. С помощью насоса

необходимо перекачивать жидкость через цистерну, обеспечивая максимальную производительность.

По условиям задачи можно управлять производительностью насоса, а также открытием и закрытием

вентиля, который отвечает за слив из цистерны. Известны данные об уровне жидкости в цистерне, а

также объем закачиваемой жидкости, который замеряется на выходе из насоса.

Оказывается, что практически любое воздействие на эту систему может привести к нарушению технологического

процесса. Манипулируя циркулирующей в системе технологической информацией, например, изменяя данные,

передаваемые от датчика к программируемому логическому контроллеру (ПЛК), или изменяя управляющие

воздействий от ПЛК к насосу или перекрывающему вентилю, можно добиться переполнения цистерны или вызвать

поломку агрегатов. Дальнейший масштаб аварии или катастрофы уже зависит от конкретной ситуации.

5.

6.

7.

8.

Безопасность АСУ ТП не по зубам ИБэшникам?Очевидно, что в настоящий момент департаменты автоматизации нельзя назвать компетентными в

современных угрозах ИБ и уязвимостях, что связано как с изменением геополитической ситуации,

так и с использованием новых технологий. В свою очередь, ИТ-департаменты и службы

безопасности предприятий сознательно дистанцируются от технических аспектов АСУ ТП.

Причина такой абстрагированности лежит в непонимании процессов, происходящих в АСУ ТП и

нежелание нести ответственность за возможные последствия как в случае внедрения, так и в случае

не внедрения средств защиты. Если какая-либо совместная работа и осуществляется, то она

ограничена пределами организации и защитой точки интеграции бизнес-сетей и технологических

сетей, что нельзя назвать достаточными мерами по защите АСУ ТП. С другой стороны, слепое

внедрение традиционных средств безопасности, без понимания трафика, протоколов и логики

работы АСУ ТП может привести к еще худшим последствиям, чем в случае, если бы этих средств

не было вообще.

Важно не упускать из виду, что средства сетевой безопасности могут вносить изменения в систему,

такие как увеличение времени восстановления после отказа систем, блокировка легитимного

трафика АСУ ТП, увеличение задержки и т.п.

Зачастую возможность установки систем защиты на АРМ и сервера (такие как антивирусы,

хостовые системы предотвращения вторжений), равно как и установка критических обновлений

приложений и операционных систем, также затруднительна, поскольку требует сертификации

производителем АСУ ТП.

Создавая защищенные системы АСУ ТП, не нужно понимать ИБ буквально и сосредотачиваться на

традиционных средствах ее обеспечения, таких как межсетевые экраны, системы обнаружения и

предотвращения вторжений, антивирусы и т.п. Как правило, безопасность в АСУ ТП — это целый

комплекс задач, который включает выбор правильной архитектуры, обеспечение физической

безопасности, безопасности телекоммуникационной составляющей и другое.

9.

10.

11.

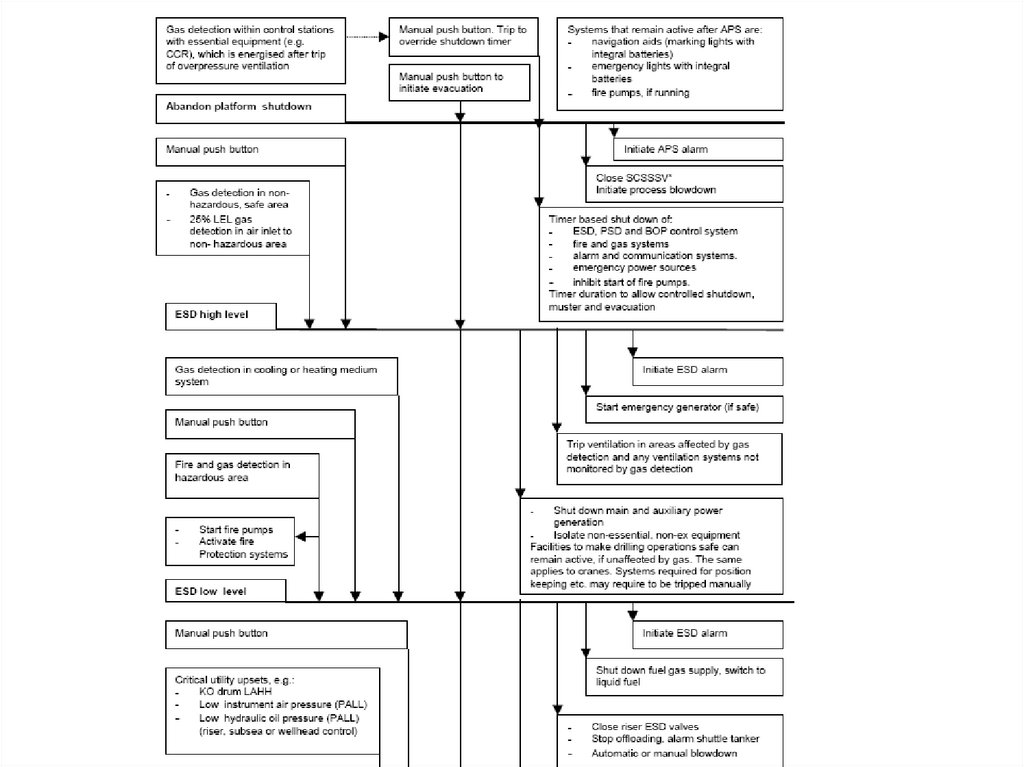

Система, обеспечивающая безопасность, Safety Related System (SRS) являетсяобязательной практически для всех объектов нефтегазовой отрасли. В большинстве

случаев она представляется отдельными системами ПАЗ, АСПС и пожаротушения,

АСКУЗ, которые проектируются независимо от других АС. При последующей

эксплуатации согласно отечественным стандартам никакое вмешательство в их

работу с пульта оперативного управления диспетчером невозможно.

Нормативы

международной

электротехнической

комиссии

(МЭК)

устанавливают следующую последовательность разработки противоаварийной

защиты: выбор концепции архитектуры ПАЗ, анализ источников риска и опасностей,

определение и распределение требований к безопасности, проектирование

компонентов ПАЗ.

Концепция архитектуры интегрированной SRS. В 2004 году ряд западных

компаний-производителей

систем

управления

представили

на

рынок,

интегрированную систему аварийной безопасности, которая включала в себя

автоматизированную систему управления (SCADA) объекта. Такое решение

обеспечивает ряд преимуществ, в частности:

повышает производительность благодаря упрощенному доступу к

информации по безопасности с операторского интерфейса АСУТП;

сокращает объем инженерно-проектных работ;

снижает эксплуатационные затраты за счет объединения обслуживания

централизованных систем в рамках ответственности единого

поставщика.

12.

Приборная система безопасности, ПСБобеспечивать:

(ПАЗ), SIS должна

Сбор аналоговой и дискретной информации от датчиков

технологических параметров, и дискретных параметров состояния

исполнительных механизмов, а также дискретных параметров ДВК,

ПДК, и состояния аварийной вентиляции.

Выделение достоверной входной информации.

Анализ и логическую обработку входной информации.

Автоматическую

выдачу

сигналов

двухпозиционного

управления на исполнительные механизмы в последовательности

мягкого перевода в безопасное состояние.

Дистанционное управление исполнительными механизмами со

станции технолога-оператора РСУ при условии санкционированного

доступа, либо со специальной оперативной панели ПАЗ.

Передачу оперативной информации от системы ПАЗ в РСУ для

сигнализации, регистрации и архивирования (отклонение параметров,

срабатывание исполнительных механизмов ПАЗ, и т.п.).

Выделение первопричины останова технологического процесса.

Самодиагностику состояния технических средств системы ПАЗ.

13.

14.

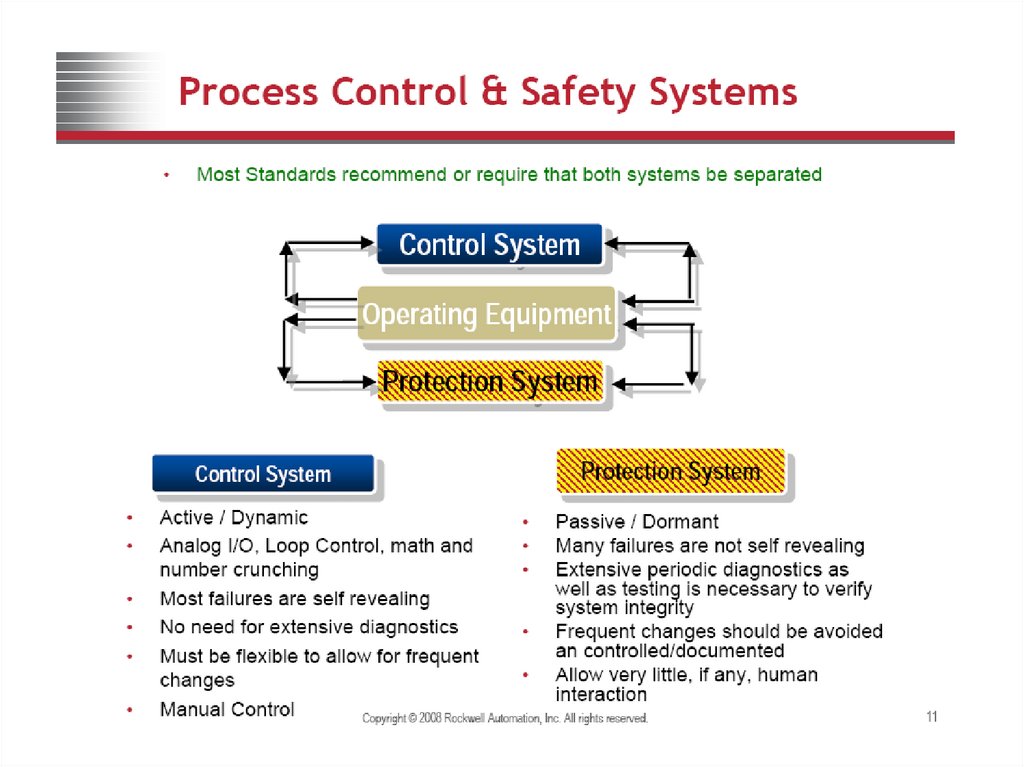

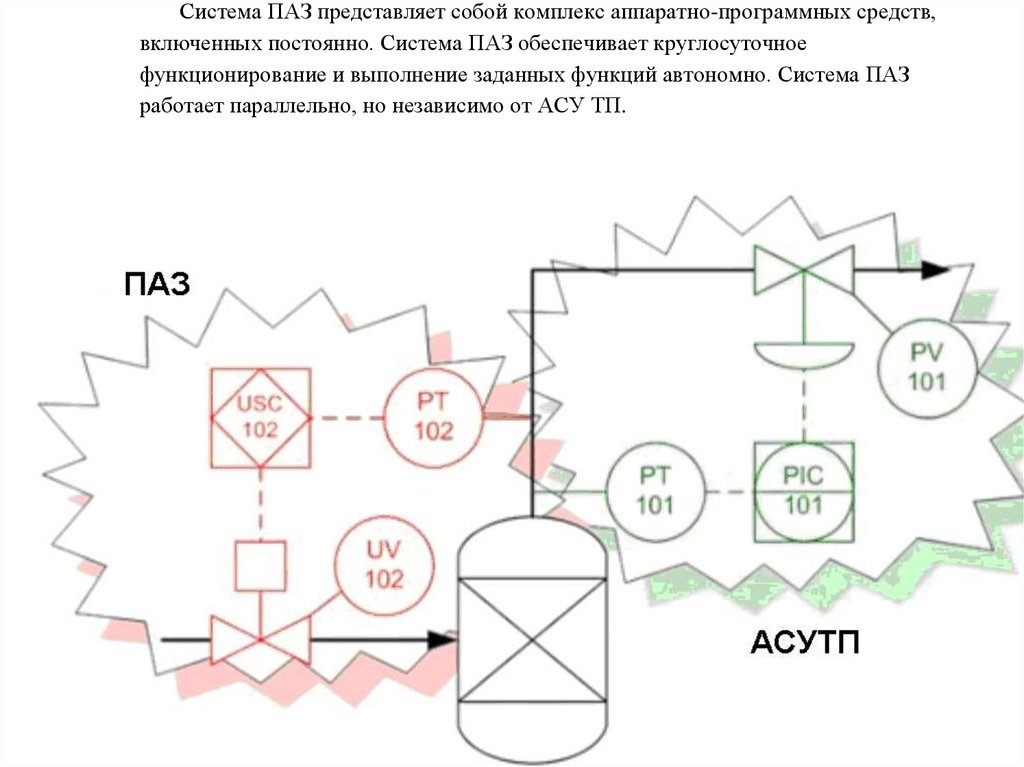

Система ПАЗ представляет собой комплекс аппаратно-программных средств,включенных постоянно. Система ПАЗ обеспечивает круглосуточное

функционирование и выполнение заданных функций автономно. Система ПАЗ

работает параллельно, но независимо от АСУ ТП.

15.

Приборная Система Безопасности (ПСБ / SIS): Ее цель - приведение процесса в безопасное

состояние при превышении заданных технологических параметров или при нарушении условий

безопасного рабочего режима. Цель достигается при помощи инструментальных функций

безопасности.

Инструментальная функция безопасности (ИФБ / SIF): Один контур управления ПСБ,

спроектированный для достижения и поддержания безопасного состояния. Выполняющие

функцию безопасности датчики, логические вычислители и исполнительные механизмы

работают сообща, чтобы обнаружить опасность и привести процесс в безопасное состояние.

Выбор устройств для выполнения ИФБ зависит от требуемого уровня полноты безопасности.

Уровень Полноты Безопасности (УПБ / SIL): Способ указания допустимой доли отказов для

конкретной функции безопасности. Выделяются четыре дискретных уровня безопасности (1-4).

Каждый уровень представляет определенную степень снижения риска. Чем выше уровень

полноты безопасности, тем больший эффект имеет отказ и тем ниже допустимая доля отказов.

Значения УПБ связаны с вероятностью отказа по требованию и долей безопасных отказов.

Уровень полноты безопасности ограничивается расчетными величинами этих параметров.

PFD (вероятность отказа по требованию): вероятность того, что устройство не сможет

выполнить требуемую функцию при получении соответствующего запроса. Средняя

вероятность отказа по требованию (PFDavg - доля отказа всех компонентов инструментальной

функции безопасности) используется для оценки уровня полноты безопасности.

ДБО / SFF (доля безопасных отказов): Число, означающее вероятность отказов, которые могут

быть определены устройством, или являются безопасными и не имеют эффекта.

Ключевым параметром в расчете SIS выступает доля опасных необнаруженных отказов – таких

отказов, которые не определены и имеют эффект

16.

Уровень Полноты Безопасности (УПБ, Safety Integrity Level,SIL) и Доля Безопасных Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два основания для

объективной оценки надежности приборов разных

изготовителей

17.

В построении уровня защиты вокруг производственногопроцесса главную роль играет инструментальная

система безопасности. Система защиты независимо от

названия, будь то ПСБ, ПАЗ, SIS, система экстренного

или аварийного отключения или защитная блокировка

ESD, служит для перевода процесса в «безопасное

состояние» при превышении заданных технологических

параметров или при нарушении условий безопасного

рабочего режима.

ПСБ состоит из функций безопасности, выполняемых

датчиками, логическими вычислителями и

исполнительными механизмами. Основные компоненты

SIS:

• Датчики: электропитание и прием сигнала

• Прием и обработка входного сигнала

• Логический вычислитель с питанием и коммуникациями

• Обработка и передача выходного сигнала, питание

• Приводы (клапанов, устройств переключения): функция

окончательного контроля

18.

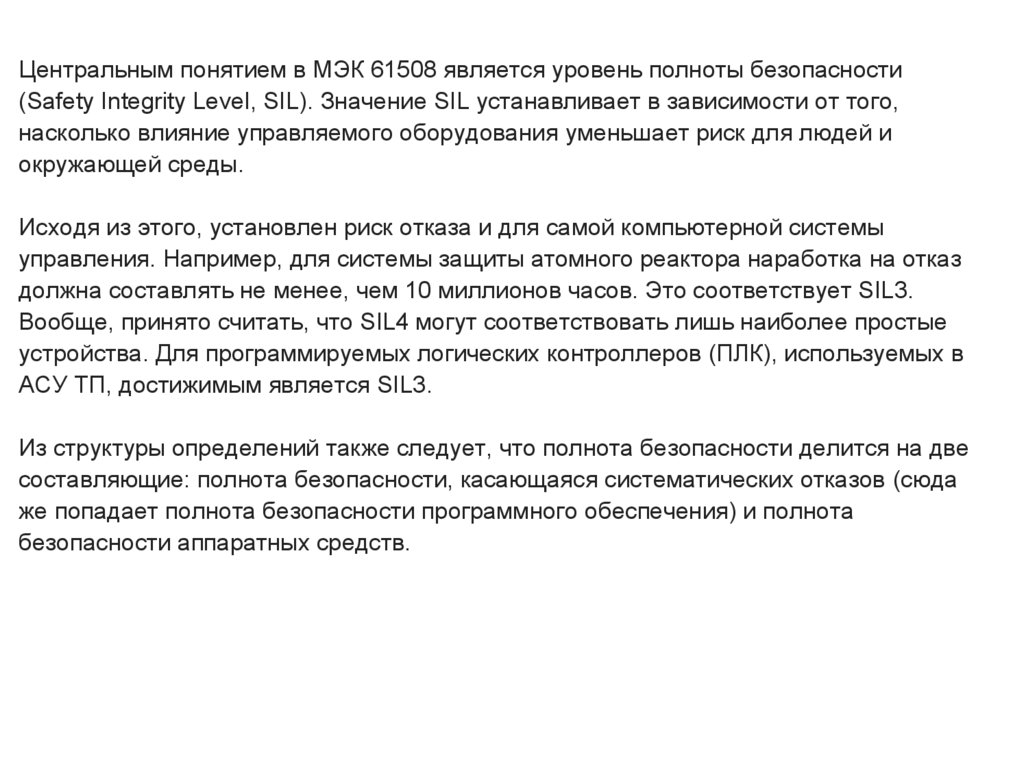

Центральным понятием в МЭК 61508 является уровень полноты безопасности(Safety Integrity Level, SIL). Значение SIL устанавливает в зависимости от того,

насколько влияние управляемого оборудования уменьшает риск для людей и

окружающей среды.

Исходя из этого, установлен риск отказа и для самой компьютерной системы

управления. Например, для системы защиты атомного реактора наработка на отказ

должна составлять не менее, чем 10 миллионов часов. Это соответствует SIL3.

Вообще, принято считать, что SIL4 могут соответствовать лишь наиболее простые

устройства. Для программируемых логических контроллеров (ПЛК), используемых в

АСУ ТП, достижимым является SIL3.

Из структуры определений также следует, что полнота безопасности делится на две

составляющие: полнота безопасности, касающаяся систематических отказов (сюда

же попадает полнота безопасности программного обеспечения) и полнота

безопасности аппаратных средств.

19.

20.

Первая составляющая требует применять меры защиты отсистематических отказов, вызванных ошибками проектирования.

Для этого необходимо совершенствовать процессы

проектирования и разработки, тестирования, управления

конфигурацией, проектного менеджмента и т.п. Это отдаленно

напоминает уровни Capability Maturity Model Integration (CMMI), но

напрямую к ним не трассируется. Для каждого из значений SIL

определен набор методов защиты от систематических отказов,

причем их количество и «строгость» возрастает с повышением SIL.

Полнота безопасности аппаратных средств связана с защитой от

случайных отказов и обеспечивается применением компонентов с

высоким уровнем безотказности и самодиагностики, и, конечно же,

резервированием.

21.

22.

23.

24.

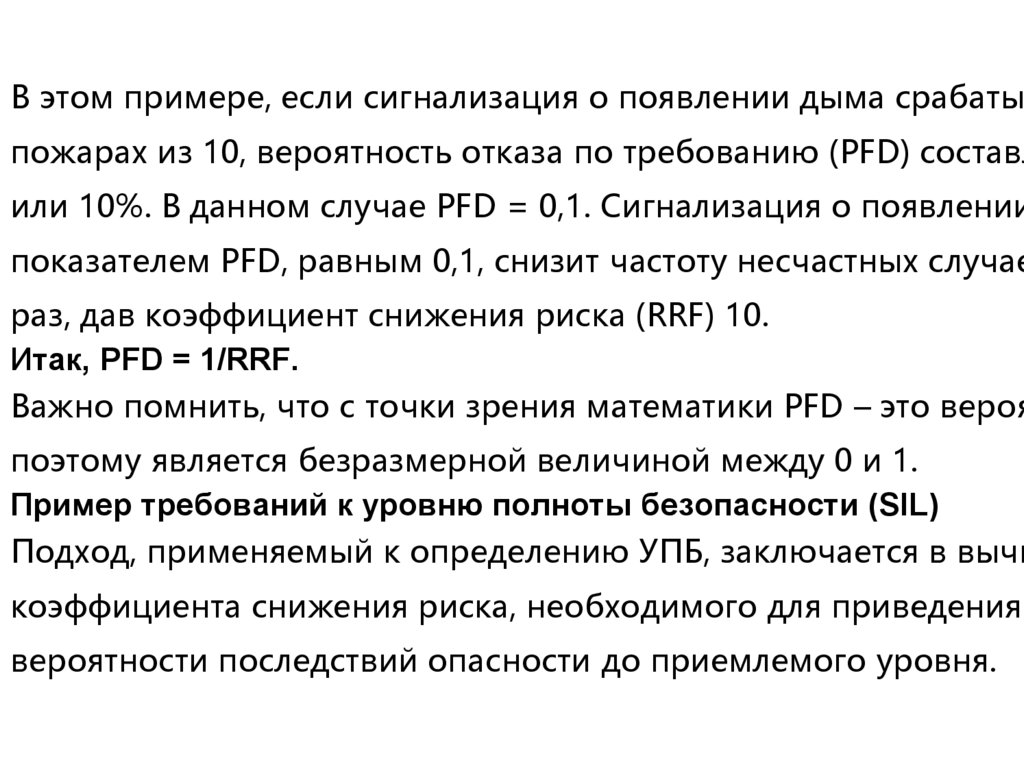

В этом примере, если сигнализация о появлении дыма срабатывпожарах из 10, вероятность отказа по требованию (PFD) составл

или 10%. В данном случае PFD = 0,1. Сигнализация о появлении

показателем PFD, равным 0,1, снизит частоту несчастных случае

раз, дав коэффициент снижения риска (RRF) 10.

Итак, PFD = 1/RRF.

Важно помнить, что с точки зрения математики PFD – это вероя

поэтому является безразмерной величиной между 0 и 1.

Пример требований к уровню полноты безопасности (SIL)

Подход, применяемый к определению УПБ, заключается в вычи

коэффициента снижения риска, необходимого для приведения

вероятности последствий опасности до приемлемого уровня.

25.

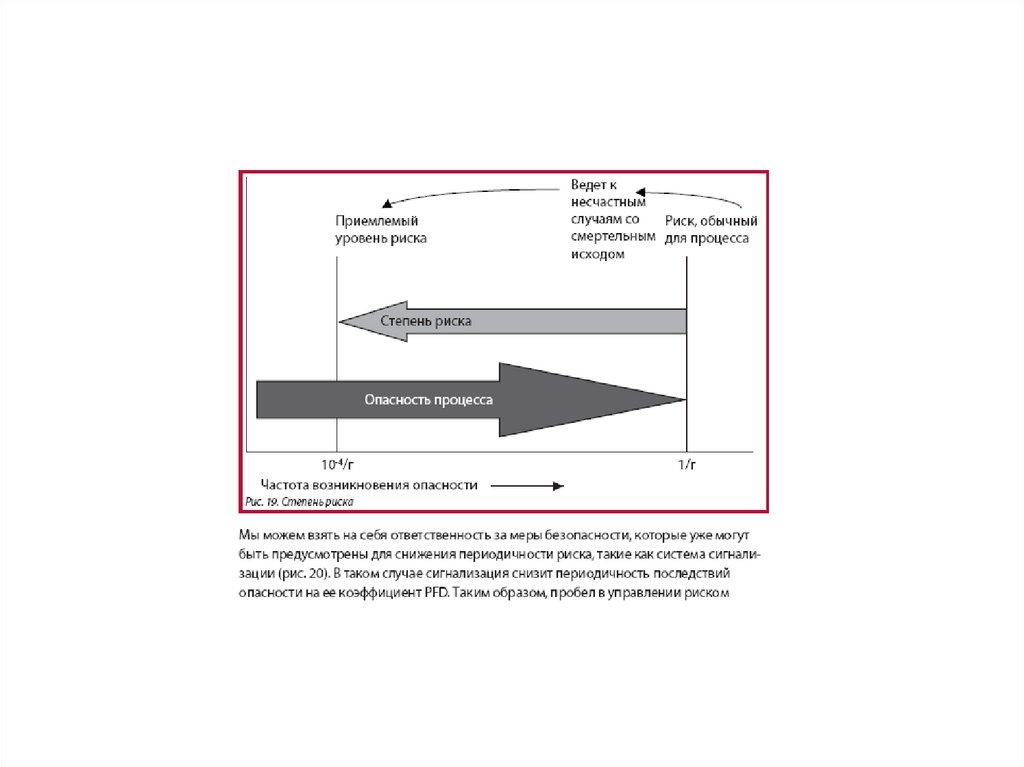

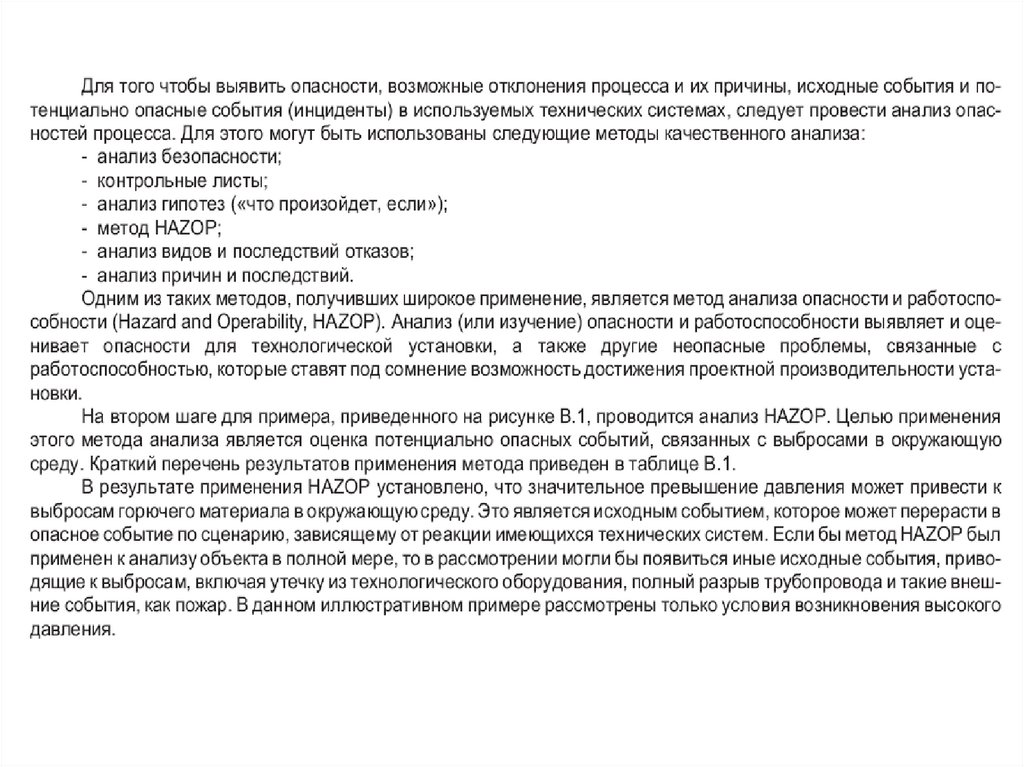

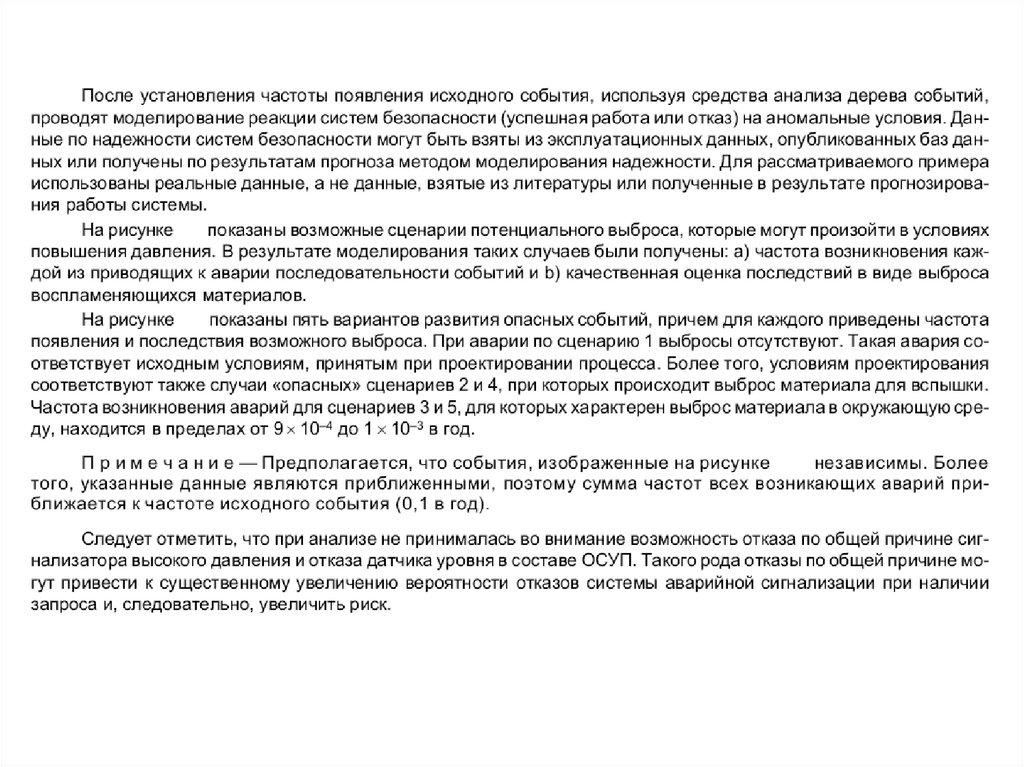

Рекомендованный подход к определению SIL предполагает оценку риска для каждойопасности на предприятии. Если провести анализ HAZOP и определить присущие

процессам потенциальные опасности, которые причинят ущерб, если ничего не

предпринимать, то необходимо оценить потенциальные последствия. Худшие

последствия и определят максимальную приемлемую периодичность возникновения

опасности.

Если опасность может привести к гибели работника, то в зависимости от приемлемости

и допустимости критериев риска [4.6] можно установить максимальную приемлемую

периодичность опасности. Иными словами, для определенной опасности можно

установить максимальный приемлемый риск на уровне 10-4 случаев в год.

Проанализировав первопричины, можно оценить вероятность опасности в случае

бездействия и сопоставить ее с установленной максимальной приемлемой периодич ностью. Можно провести исследования и выяснить, что опасность, если ей не уделять

внимания, может себя проявлять раз в год. Это и есть пробел в управлении риском –

то, чему необходимо уделить внимание (рис.

26.

27.

28.

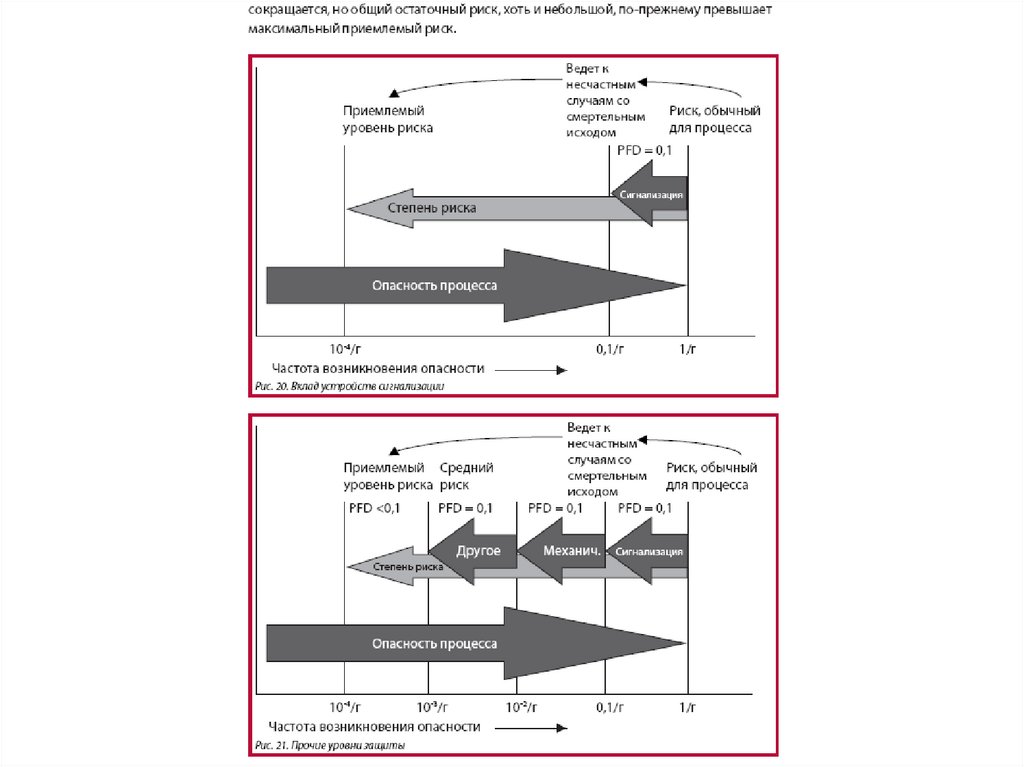

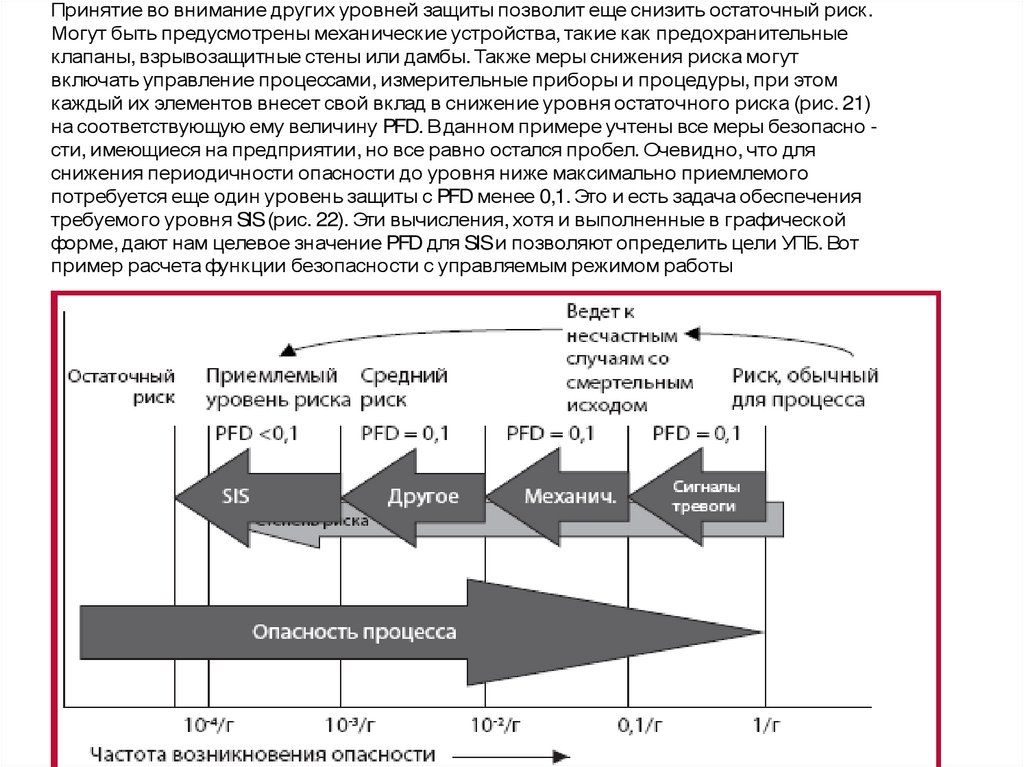

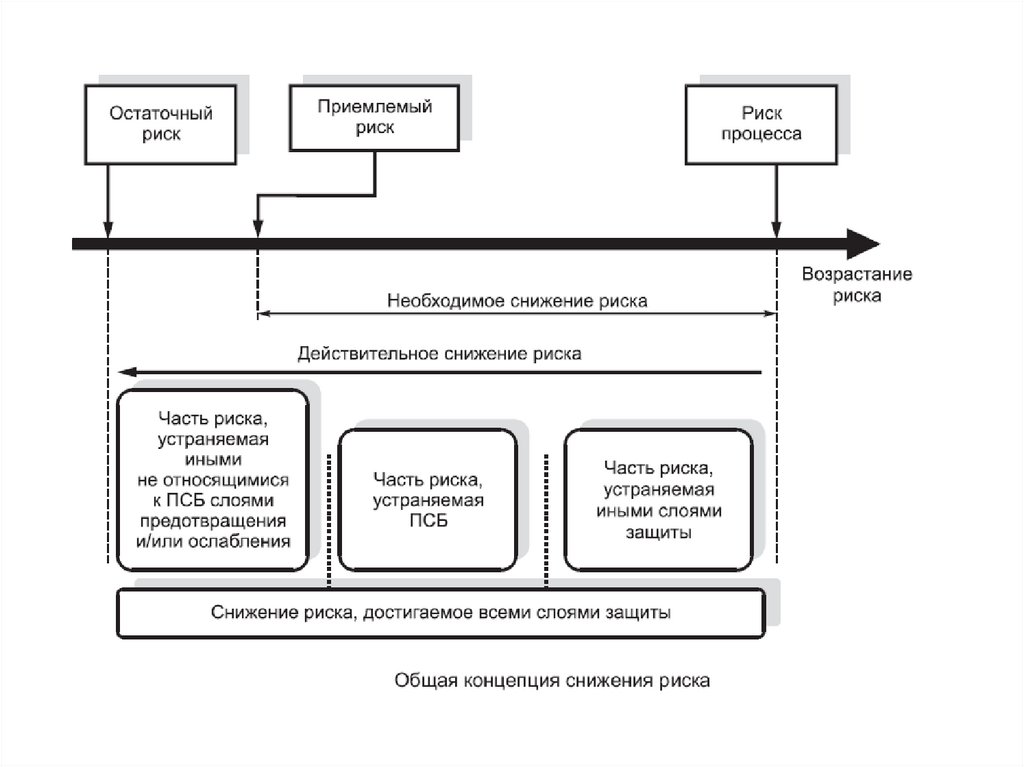

Принятие во внимание других уровней защиты позволит еще снизить остаточный риск.Могут быть предусмотрены механические устройства, такие как предохранительные

клапаны, взрывозащитные стены или дамбы. Также меры снижения риска могут

включать управление процессами, измерительные приборы и процедуры, при этом

каждый их элементов внесет свой вклад в снижение уровня остаточного риска (рис. 21)

на соответствующую ему величину PFD. В данном примере учтены все меры безопасно сти, имеющиеся на предприятии, но все равно остался пробел. Очевидно, что для

снижения периодичности опасности до уровня ниже максимально приемлемого

потребуется еще один уровень защиты с PFD менее 0,1. Это и есть задача обеспечения

требуемого уровня SIS (рис. 22). Эти вычисления, хотя и выполненные в графической

форме, дают нам целевое значение PFD для SISи позволяют определить цели УПБ. Вот

пример расчета функции безопасности с управляемым режимом работы

29.

Уровень Полноты Безопасности (УПБ,Safety

Integrity Level, SIL) и Доля Безопасных

Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два

основания для объективной

оценки надежности приборов разных

изготовителей

30.

Уровень Полноты Безопасности (УПБ,Safety

Integrity Level, SIL) и Доля Безопасных

Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два

основания для объективной

оценки надежности приборов разных

изготовителей

31.

Уровень Полноты Безопасности (УПБ,Safety

Integrity Level, SIL) и Доля Безопасных

Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два

основания для объективной

оценки надежности приборов разных

изготовителей

32.

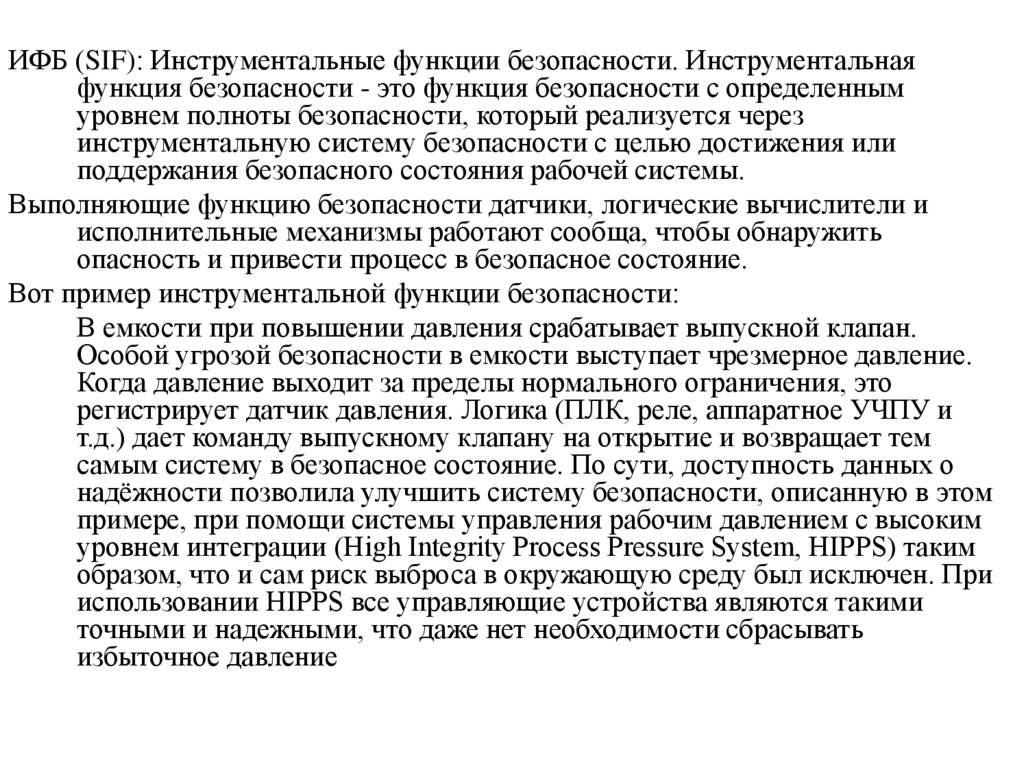

ИФБ (SIF): Инструментальные функции безопасности. Инструментальнаяфункция безопасности - это функция безопасности с определенным

уровнем полноты безопасности, который реализуется через

инструментальную систему безопасности с целью достижения или

поддержания безопасного состояния рабочей системы.

Выполняющие функцию безопасности датчики, логические вычислители и

исполнительные механизмы работают сообща, чтобы обнаружить

опасность и привести процесс в безопасное состояние.

Вот пример инструментальной функции безопасности:

В емкости при повышении давления срабатывает выпускной клапан.

Особой угрозой безопасности в емкости выступает чрезмерное давление.

Когда давление выходит за пределы нормального ограничения, это

регистрирует датчик давления. Логика (ПЛК, реле, аппаратное УЧПУ и

т.д.) дает команду выпускному клапану на открытие и возвращает тем

самым систему в безопасное состояние. По сути, доступность данных о

надёжности позволила улучшить систему безопасности, описанную в этом

примере, при помощи системы управления рабочим давлением с высоким

уровнем интеграции (High Integrity Process Pressure System, HIPPS) таким

образом, что и сам риск выброса в окружающую среду был исключен. При

использовании HIPPS все управляющие устройства являются такими

точными и надежными, что даже нет необходимости сбрасывать

избыточное давление

33.

Последовательность этапов по обеспечению безопасности процессов опирается на снижение риска сначалаза счет организационных мероприятий, затем путем использования различных блокировок и в случае

недостаточности этих действий осуществляются мероприятия по снижению риска за счет SIS,

обеспечивающих необходимый уровень безопасности.

Уровень Полноты Безопасности (УПБ,

Safety

Integrity Level, SIL) и Доля Безопасных

Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два

основания для объективной

оценки надежности приборов разных

изготовителей

34.

Четыре уровня полноты безопасности SIL.Раньше представление о безопасности сводилось к делению всех

процессов на безопасные и небезопасные.

Однако, в новых стандартах безопасность не рассматривается как

бинарная характеристика, а напротив стратифицируется на четыре

дискретных уровня.

Каждый уровень представляет определенную степень снижения риска.

Чем выше уровень полноты безопасности, тем больший эффект

имеет отказ и тем ниже допустимая доля отказов.

Уровень полноты безопасности представляет собой способ указания

допустимой доли отказов для конкретной функции безопасности.

Стандарты требуют назначения УПБ (SIL)для любой новой или

модифицированной функции безопасности внутри конкретной

инструментальной системы безопасности. Назначение УПБ - это

решение, требующее глубокого анализа опасностей.

Назначение УПБ основано на степени снижения риска, необходимой для

поддержания риска на допустимом уровне. Кроме того, все варианты

проекта инструментальной системы безопасности, ее эксплуатации и

технического обслуживания должны быть выверены в соответствии с

целевым УПБ. Это гарантирует способность ИСБ снизить

определенный производственный риск.

35.

36.

37.

Уровень Полноты Безопасности (УПБ,Safety

Integrity Level, SIL) и Доля Безопасных

Отказов (ДБО, Safe Failure

Fraction, SFF) представляют собой два

основания для объективной

оценки надежности приборов разных

изготовителей

38.

На этом этапе определяются функции SIF, которые должна выполнятьПАЗ

SIF-определения

Вход

Информация о

безопасности

процесса

P@ID

диаграммы

Решаемая

задача

Средства

Результаты

HAZOP-процесс

анализа

ПО анализа рисков

РНА отчет

SIF-определения

Средства

проектирования

SIS

SIFперечень

SIL-выбор

Средства

проектирования

SIS

SIL- отчет

39.

SIL-выборВход

P@ID

диаграммы

Решаемая

задача

Средства

Результаты

SIF-определения

Средства

проектирования

SIS

SIFперечень

SIL-выбор

Средства

проектирования

SIS

SIL- отчет

Концептуальное

проектирование

Средства проектирования

спецификаций ПАЗ

SIL- отчет

40.

Концептуальное проектированиеSIL-верификация

Решаемая

задача

Средства

Результаты

SIL-выбор

Средства

проектирования

SIS

SIL- отчет

Концептуальное

проектирование

Средства проектирования

спецификаций ПАЗ

SIL- отчет

SIL- верификация

Средства тестирования

ПАЗ

Отчет

41.

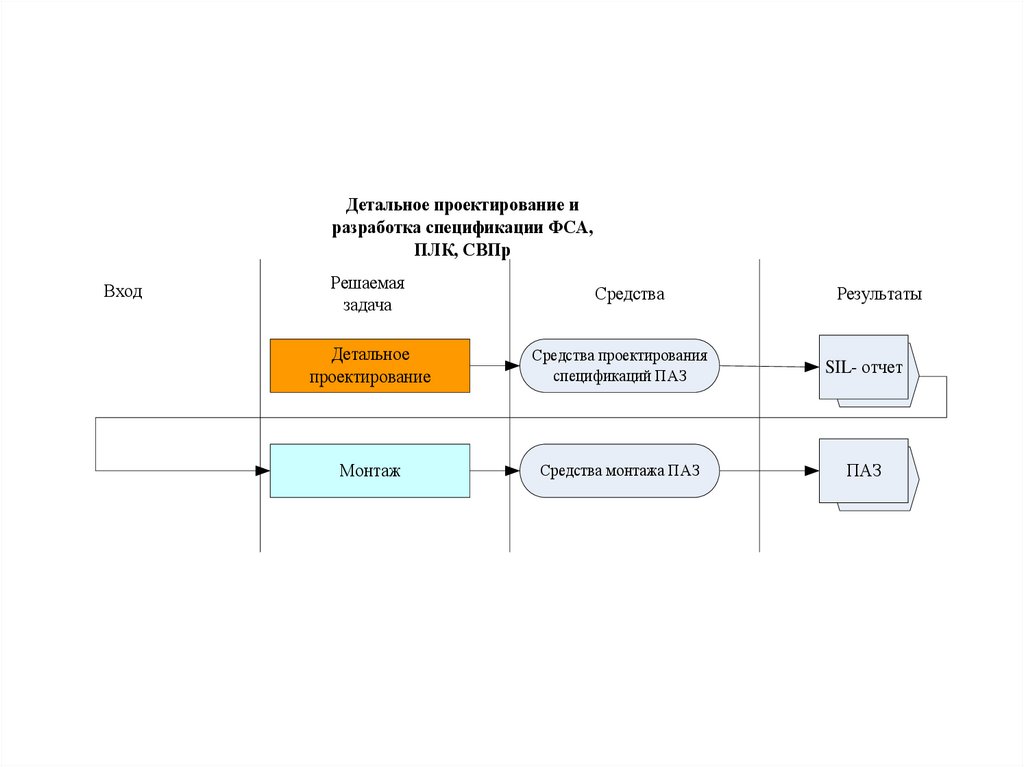

Детальное проектирование иразработка спецификации ФСА,

ПЛК, СВПр

Вход

Решаемая

задача

Средства

Детальное

проектирование

Средства проектирования

спецификаций ПАЗ

SIL- отчет

Монтаж

Средства монтажа ПАЗ

ПАЗ

Результаты

42.

Режимы работы (управляемый и непрерывный)Для определения способа работы SIS стандарт IEC 61511-1, 3.2.43 предлагает

следующие определения.

Управляемый режим

• режим, в котором заданное действие выполняется в ответ на определенные

условия процесса или команду. В случае опасного отказа функции автомати зи рован ной защиты (SIF) потенциальная опасность возникнет только при

отказе основной системы управления процессом (BPCS).

Непрерывный режим

• в случае опасного отказа функции автоматизированной защиты (SIF)

потенциальная опасность возникнет без последующего отказа, если

приняты меры по его предотвращению.

Практический способ определения, является ли функция безопасности полной или

допускающей управляемый режим работы, – это определить значимую метрику или

показатель надежности.

43.

Функции безопасности управляемого режима и непрерывного режимаВ зависимости от режима эксплуатации существует два способа оценки отказоустой чивости системы безопасности. Если система используется редко, например, реже

одного раза в год, то такая система считается работающей в управляемом в режиме

«по требованию». Примером такой системы безопасности может служить подушка

безопасности в автомобиле.

А тормозная система автомобиля --- это пример системы безопасности, работающей в

непрерывном режиме: тормоза используются (практически) постоянно. Для систем

безопасности, работающих в управляемом режиме, как правило, вычисляется «средняя

вероятность отказа по требованию» (PFD), в то время как для систем с непрерывным

режимом работы применяется показатель «вероятность опасного отказа в час» (PFH).

6.2. Режим управления – функция безопасности

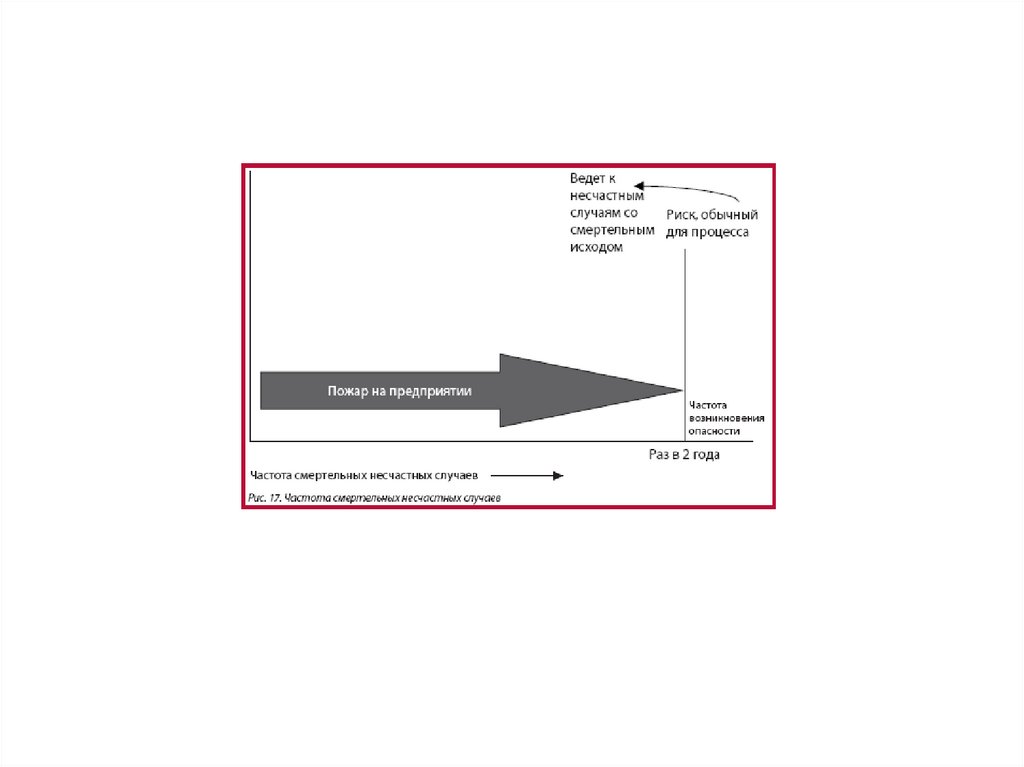

Например, допустим, что на предприятии в среднем происходит 1 пожар в 2 года, и,

если ничего не предпринимать, то пожар приведет к жертвам. Можно нарисовать

график смертности от несчастных случаев (рис. 17). Уровень составит 0,5/год.

44.

Например, подушки безопасности в автомобиле представляют собой ценную функциюбезопасности и мне, как водителю, интересна вероятность отказа по требованию,

которая бы подтвердила, что функция приемлема как функция с управляемым режи мом работы. Учитывая изложенное в разделе [6.5], основные характеристики функции

безопасности с управляемым режимом работы следующие:

o автономность по отношению к процессу;

o отказ функции приводит к снижению безопасности, но не создает опасность.

Таким образом, таблица 2 подтверждает, что целевой показатель функции с

управляемым режимом работы --- это вероятность отказа по требованию.

Для тормозной системы автомобиля, наоборот, значимой метрикой является

интенсивность отказов или число отказов в час. Как водителю, мне интересно знать

интенсивность отказов функции безопасности, поэтому это хороший признак,

указывающий на функцию с непрерывным режимом работы.

Основные характеристики функции безопасности с непрерывным режимом работы:

o реализация некоторых функций управления (в данном случае --- торможение);

o отказ функции обычно приводит к созданию опасной ситуации (в данном

случае --- потеря управления).

Таблица 3 подтверждает, что целевой показатель функции с непрерывным режимом

работы --- это число отказов в час.

45.

Вот пример расчета функции безопасности с управляемым режимомработы. Основные характеристики функции безопасности с управляемым

режимом работы:

• автономность по отношению к процессу;

• отказ функции приводит к снижению безопасности, но не создает

опасность;

• необходимая частота срабатывания низкая – менее 1 раза в год.

Функции безопасности с управляемым режимом работы включают

системы останова технологического процесса (PSD), системы аварийного

останова (СПАЗ) и отказоустойчивые системы защиты трубопроводов от

повышенного давления (HIPPS).

Датчик давления (PT), как часть функции безопасности, обеспечивает

непрерывный контроль давления, но это не мешает ему одновременно

быть и компонентом функции безопасности с управляемым режимом

работы. Термин «управляемый режим» отражает периодичность

активации, т.е. периодичность скачков давления.

46.

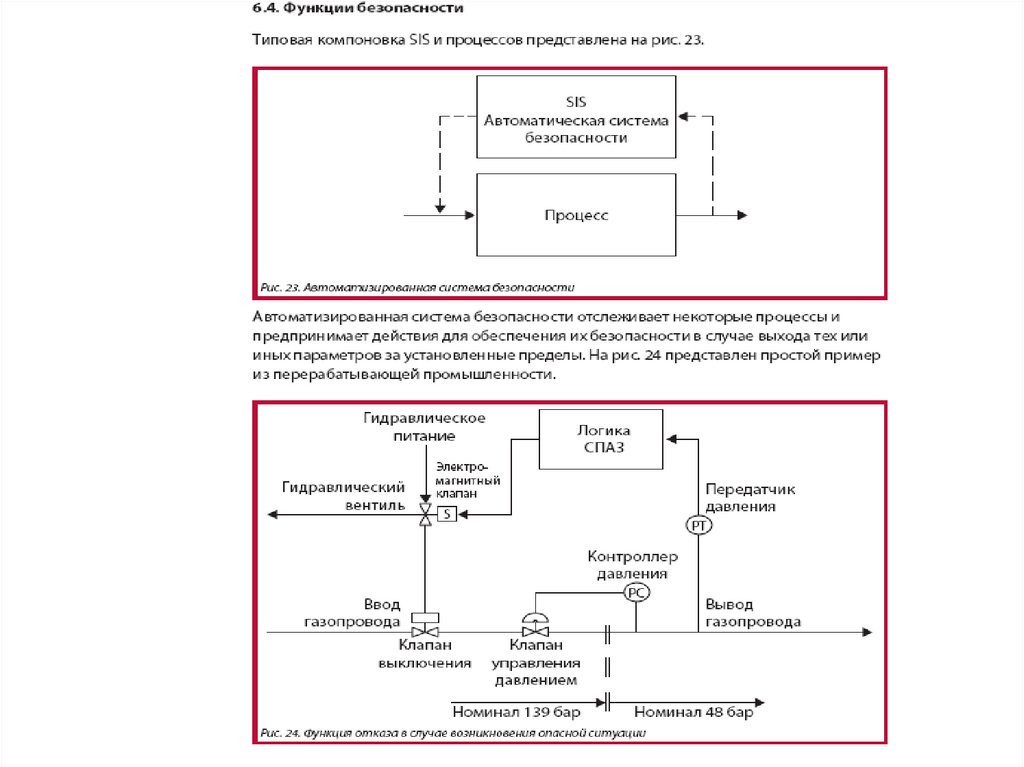

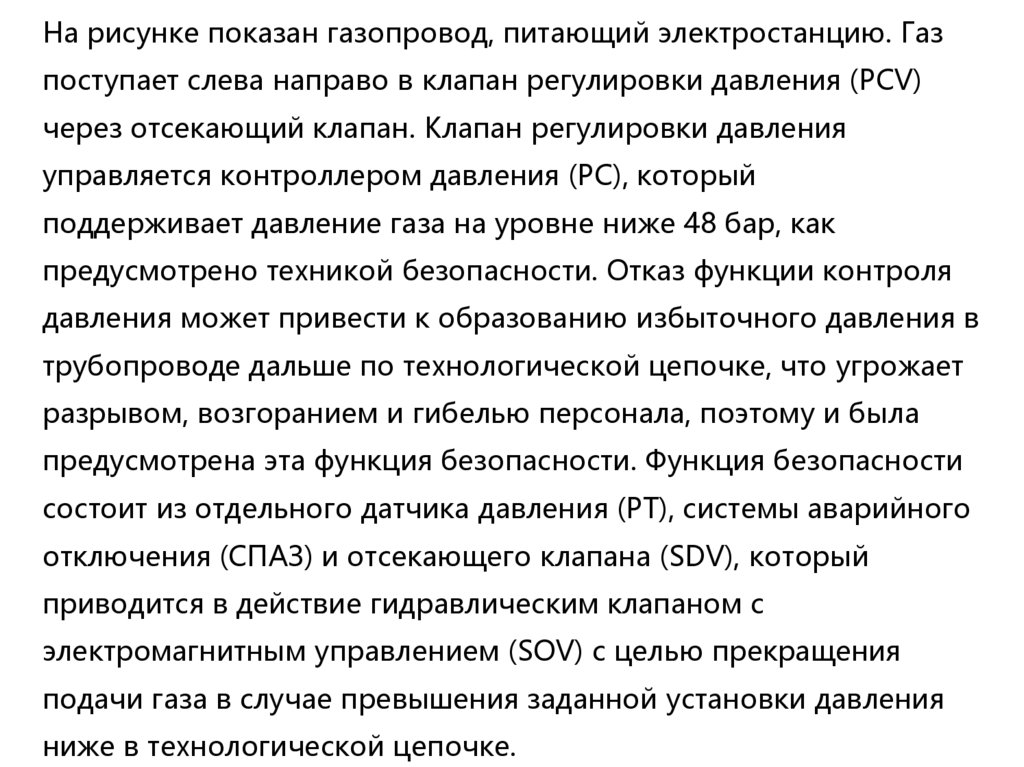

На рисунке показан газопровод, питающий электростанцию. Газпоступает слева направо в клапан регулировки давления (PCV)

через отсекающий клапан. Клапан регулировки давления

управляется контроллером давления (PC), который

поддерживает давление газа на уровне ниже 48 бар, как

предусмотрено техникой безопасности. Отказ функции контроля

давления может привести к образованию избыточного давления в

трубопроводе дальше по технологической цепочке, что угрожает

разрывом, возгоранием и гибелью персонала, поэтому и была

предусмотрена эта функция безопасности. Функция безопасности

состоит из отдельного датчика давления (PT), системы аварийного

отключения (СПАЗ) и отсекающего клапана (SDV), который

приводится в действие гидравлическим клапаном с

электромагнитным управлением (SOV) с целью прекращения

подачи газа в случае превышения заданной установки давления

ниже в технологической цепочке.

47.

48.

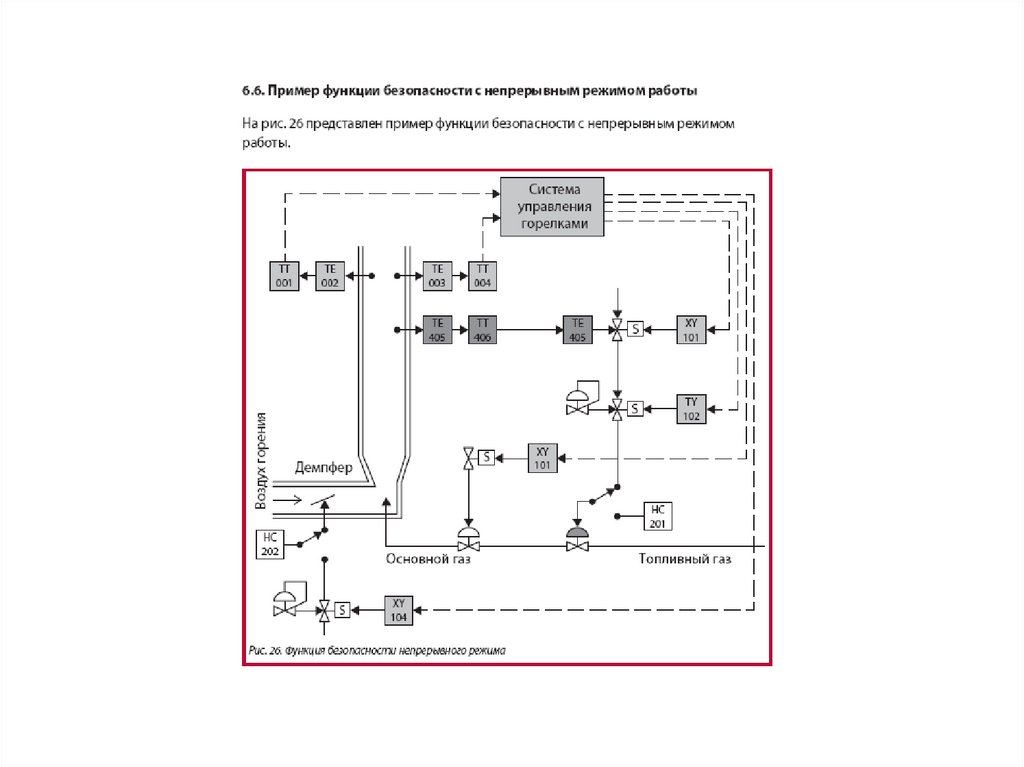

Это пример типичной системы управления работой котла. Система контролируетподачу топлива и воздуха в камеру сгорания и следит за пламенем, используя

пламенные детекторы.

В случае исчезновения пламени система управления перекрывает подачу газа, чтобы

предотвратить его скопление и возможность взрыва. Кроме того, перед розжигом

камера сгорания также продувается с целью удаления газа, который мог в ней

скопиться из-за утечки в клапанах или неисправности контрольно-измерительной

аппаратуры.

Таким образом, система управления обеспечивает безопасный запуск, продувку, а

также следит за работой в процессе горения. В данном примере система управления и

связанные с ней датчики и клапаны образуют функцию безопасности с непрерывным

режимом работы.

Основные характеристики функции безопасности с непрерывным режимом работы:

o реализация некоторых функций управления;

o отказ функции обычно приводит к созданию опасной ситуации;

o необходимая частота срабатывания высокая --- более 1 раза в год или даже

непрерывно.

Функции безопасности с непрерывным режимом работы, как правило, представлены

системами управления работой котлов и турбин.

49.

50.

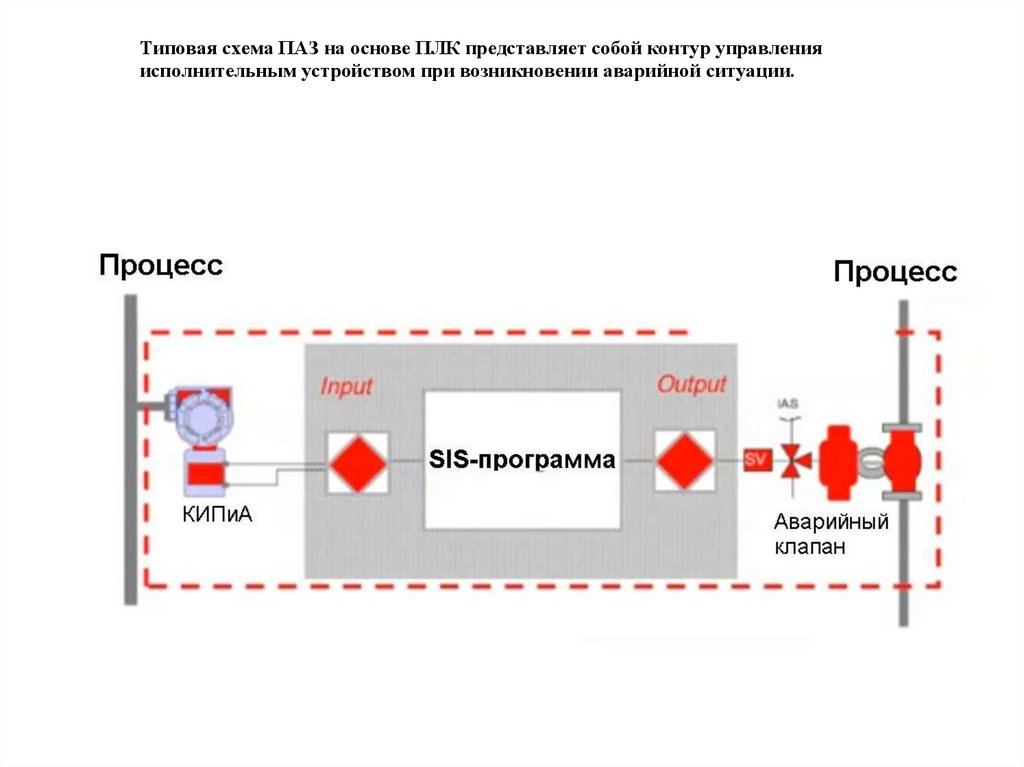

Типовая схема ПАЗ на основе ПЛК представляет собой контур управленияисполнительным устройством при возникновении аварийной ситуации.

51.

Структура отказов базовых архитектур систем безопасностиСистемы безопасности по своей природе являются пассивными. Поэтому в режиме on-line

выявить все виды отказов с помощью одной внутрисистемной диагностики невозможно.

Опасный отказ может существовать абсолютно необнаруженным до тех пор, пока система

неактивна. Система безопасности может отказать одним из двух способов:

Во-первых, она может вызвать или инициировать ложный, немотивированный останов, и

остановить производство, в то время как фактически ничего опасного не произошло. Если

выходные цепи спроектированы таким образом, что в нормальных рабочих условиях реле

находятся под напряжением и контакты замкнуты, то в случае отказа системы защиты

электропитание с контактов снимается, и они размыкаются, вызывая останов процесса.

Некоторые люди называют подобную ситуацию "безопасным" отказом.

Во-вторых, система защиты может отказать прямо противоположным способом, то есть

НЕ выполнить функцию защиты, в то время как это действительно требуется со стороны

процесса. Примером подобной ситуации являются реле с залипшими контактами, которые

не могут разомкнуться для правильного срабатывания блокировки, либо заклинивший

исполнительный механизм отсекателя. Подобные отказы называют опасными отказами.

52.

53.

54.

55.

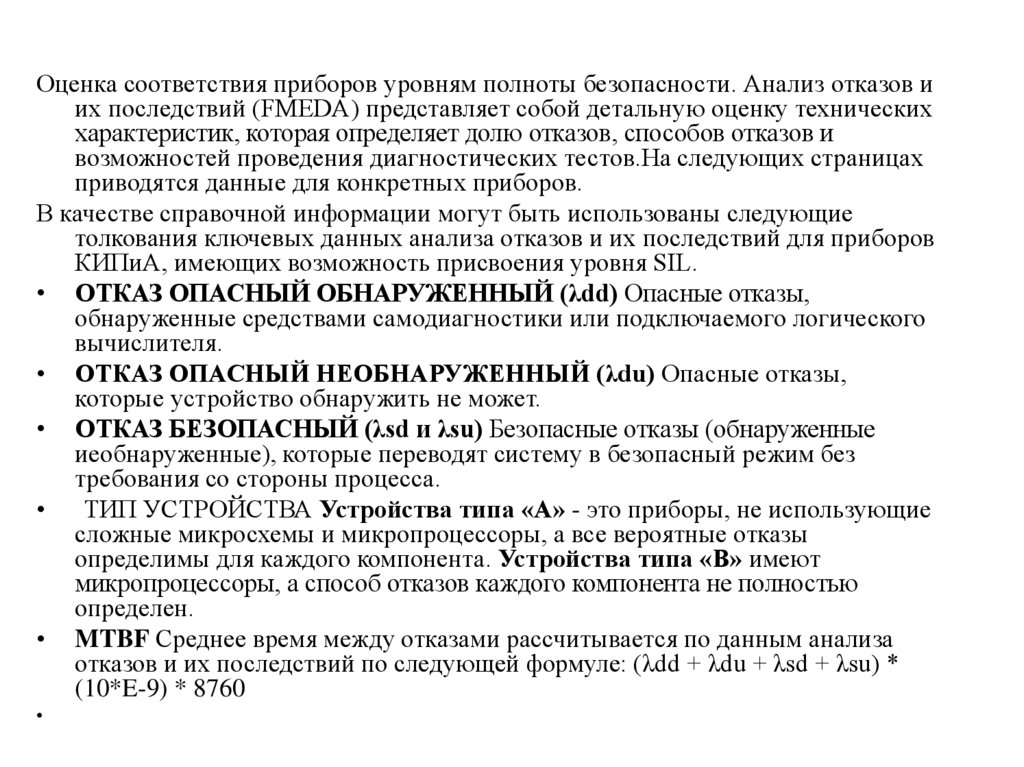

Оценка соответствия приборов уровням полноты безопасности. Анализ отказов иих последствий (FMEDA) представляет собой детальную оценку технических

характеристик, которая определяет долю отказов, способов отказов и

возможностей проведения диагностических тестов.На следующих страницах

приводятся данные для конкретных приборов.

В качестве справочной информации могут быть использованы следующие

толкования ключевых данных анализа отказов и их последствий для приборов

КИПиА, имеющих возможность присвоения уровня SIL.

• ОТКАЗ ОПАСНЫЙ ОБНАРУЖЕННЫЙ (λdd) Опасные отказы,

обнаруженные средствами самодиагностики или подключаемого логического

вычислителя.

• ОТКАЗ ОПАСНЫЙ НЕОБНАРУЖЕННЫЙ (λdu) Опасные отказы,

которые устройство обнаружить не может.

• ОТКАЗ БЕЗОПАСНЫЙ (λsd и λsu) Безопасные отказы (обнаруженные

иеобнаруженные), которые переводят систему в безопасный режим без

требования со стороны процесса.

• ТИП УСТРОЙСТВА Устройства типа «А» - это приборы, не использующие

сложные микросхемы и микропроцессоры, а все вероятные отказы

определимы для каждого компонента. Устройства типа «В» имеют

микропроцессоры, а способ отказов каждого компонента не полностью

определен.

• MTBF Среднее время между отказами рассчитывается по данным анализа

отказов и их последствий по следующей формуле: (λdd + λdu + λsd + λsu) *

(10*E-9) * 8760

56.

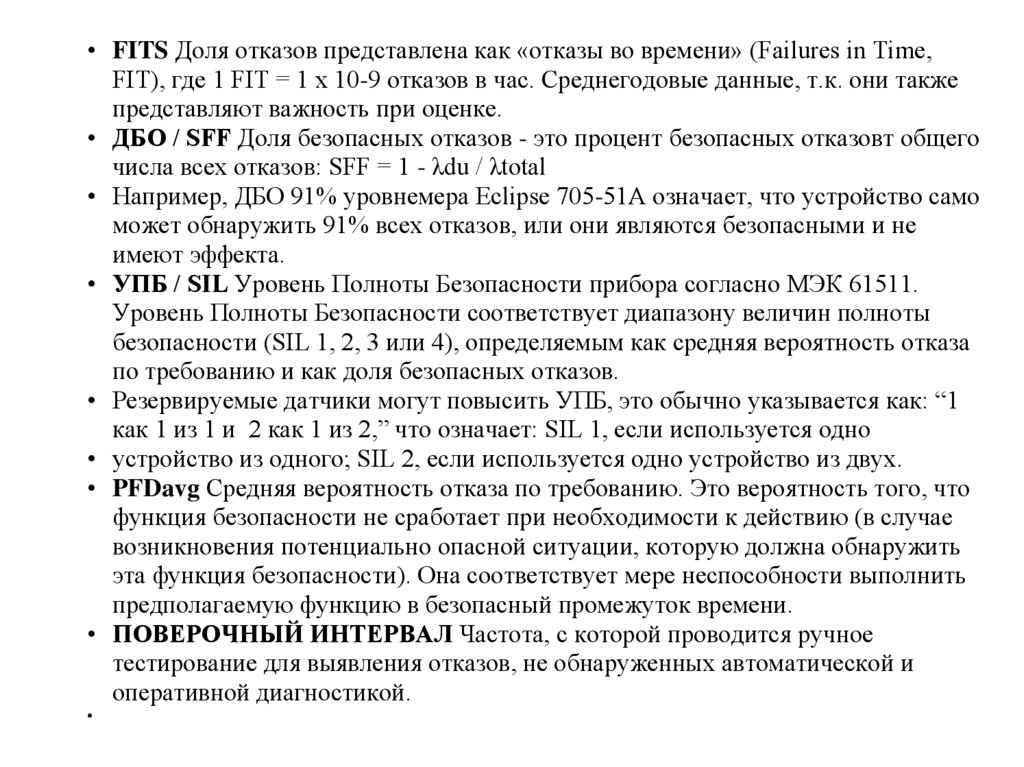

• FITS Доля отказов представлена как «отказы во времени» (Failures in Time,FIT), где 1 FIT = 1 x 10-9 отказов в час. Среднегодовые данные, т.к. они также

представляют важность при оценке.

• ДБО / SFF Доля безопасных отказов - это процент безопасных отказовт общего

числа всех отказов: SFF = 1 - λdu / λtotal

• Например, ДБО 91% уровнемера Eclipse 705-51A означает, что устройство само

может обнаружить 91% всех отказов, или они являются безопасными и не

имеют эффекта.

• УПБ / SIL Уровень Полноты Безопасности прибора согласно МЭК 61511.

Уровень Полноты Безопасности соответствует диапазону величин полноты

безопасности (SIL 1, 2, 3 или 4), определяемым как средняя вероятность отказа

по требованию и как доля безопасных отказов.

• Резервируемые датчики могут повысить УПБ, это обычно указывается как: “1

как 1 из 1 и 2 как 1 из 2,” что означает: SIL 1, если используется одно

• устройство из одного; SIL 2, если используется одно устройство из двух.

• PFDavg Средняя вероятность отказа по требованию. Это вероятность того, что

функция безопасности не сработает при необходимости к действию (в случае

возникновения потенциально опасной ситуации, которую должна обнаружить

эта функция безопасности). Она соответствует мере неспособности выполнить

предполагаемую функцию в безопасный промежуток времени.

• ПОВЕРОЧНЫЙ ИНТЕРВАЛ Частота, с которой проводится ручное

тестирование для выявления отказов, не обнаруженных автоматической и

оперативной диагностикой.

57.

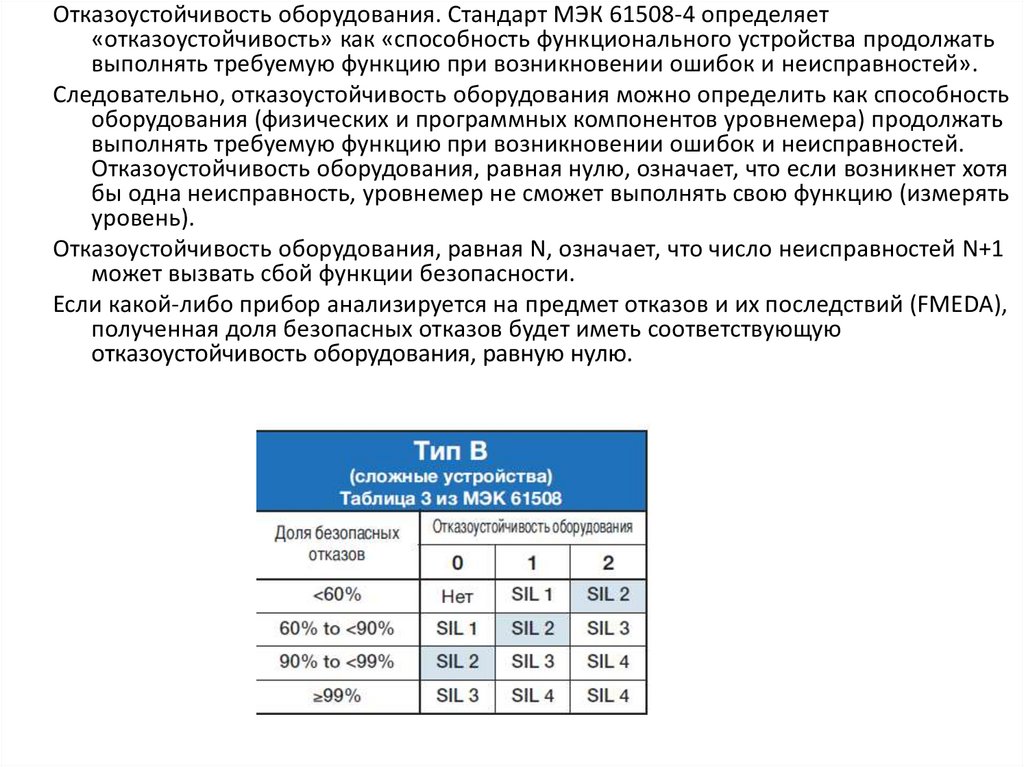

Отказоустойчивость оборудования. Стандарт МЭК 61508-4 определяет«отказоустойчивость» как «способность функционального устройства продолжать

выполнять требуемую функцию при возникновении ошибок и неисправностей».

Следовательно, отказоустойчивость оборудования можно определить как способность

оборудования (физических и программных компонентов уровнемера) продолжать

выполнять требуемую функцию при возникновении ошибок и неисправностей.

Отказоустойчивость оборудования, равная нулю, означает, что если возникнет хотя

бы одна неисправность, уровнемер не сможет выполнять свою функцию (измерять

уровень).

Отказоустойчивость оборудования, равная N, означает, что число неисправностей N+1

может вызвать сбой функции безопасности.

Если какой-либо прибор анализируется на предмет отказов и их последствий (FMEDA),

полученная доля безопасных отказов будет иметь соответствующую

отказоустойчивость оборудования, равную нулю.

58.

59.

60.

61.

62.

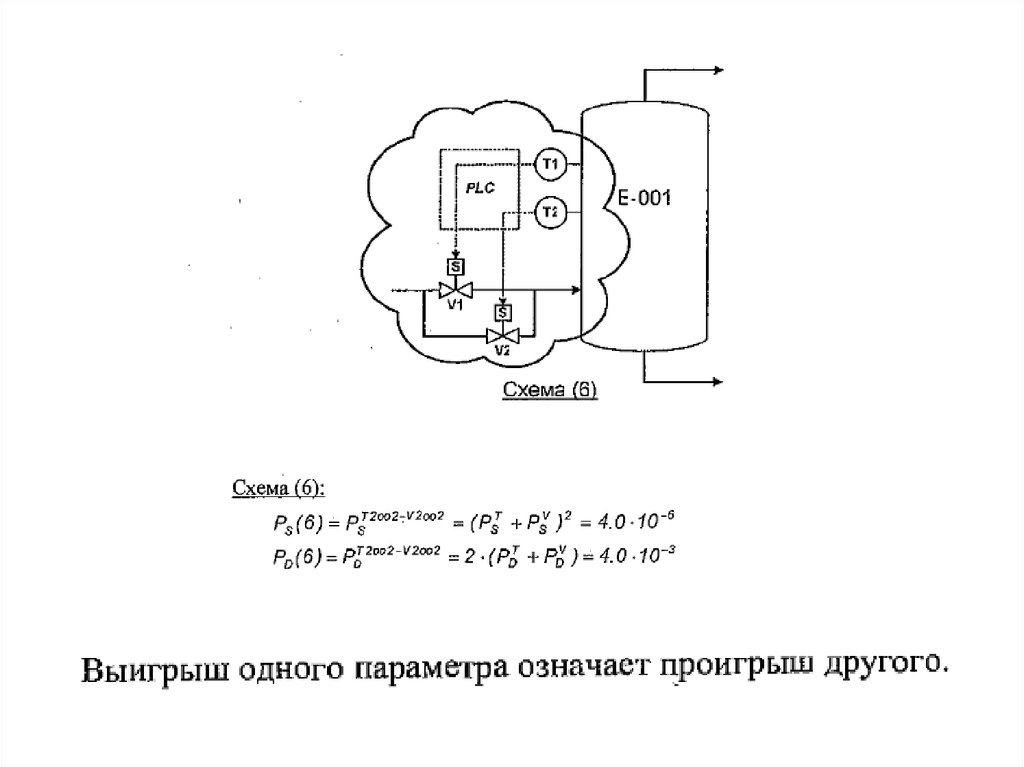

Определение УПБ - Процесс. Если анализ опасностейтехнологического

процесса определит, что требуется применение

инструментальной системы безопасности, необходимо

назначить целевой УПБ и достаточный уровень снижения

риска для ИСБ. Эффективность ИСБ определяется

«вероятностью того, что она не сможет выполнить требуемую

функцию при получении соответствующего запроса». Это и

есть ее вероятность отказа по требованию (PFD). Средняя

вероятность отказа по требованию (PFDavg) используется при

оценке УПБ.

Для оценки целевого УПБ применяют различные методики. В

определении уровней должны участвовать люди, имеющие

достаточный опыт и знания в этой области.

Методы определения УПБ включают метод простых расчетов,

метод дерева ошибок, метод анализа уровней защиты, анализ

Маркова, а также некоторые другие.

63.

Уровни полноты безопасности для полевых приборов устанавливаются двумяметодами:

• FMEDA (анализ отказов и их последствий): рекомендуется сертификация

третьими лицами, такими как Exida или TUV, хотя изготовитель может и

сам присвоить УПБ. Стандарты МЭК 61508/61511 постулируют необходимость применения систематической методики анализа для определения

доли отказов, способов отказов и возможностей проведения диагностических тестов.

• «Апробированный пользователем»: методика применяется для приборов,

которые уже много лет на рынке, и будут использоваться в известном процессе. Этот подход требует, чтобы прибор отработал достаточное количество часов, имел богатую историю эксплуатации, систему регистрации

неисправностей, а также обширные полевые данные об ошибках для выявления доказательств систематических конструкционных недоработок продукта. В стандарте МЭК 61508 представлены необходимые требования к

эксплуатационной истории для каждого уровня полноты безопасности. Существует общее мнение, что при сравнении аналогичных данных эта методика имеет большую ценность, если проводится пользователем в

конкретных производственных условиях.Методика имеет меньшую надежность, если выполняется изготовителем, т.к. его данные могут не подойти для конкретных производственных условий заказчика.

64.

• Ключевым результатом анализов выступаетопределение доли безопасных

• отказов (ДБО) для изделия.На рисунке ниже

показана взаимосвязь значе• ний ДБО,УПБ и эффектов резервирования.

65.

• Хотя два устройства с уровнем SIL 1 могут бытьиспользованы вместе для достижения уровня SIL 2, а два

устройства с уровнем SIL 2 могут быть использованы

вместе для достижения уровня SIL 3 (как может показаться

из таблицы выше), это не происходит автоматически.

Использование резервирования для достижения более

высокого УПБ имеет дополнительные требования, не

связанные с аппаратной частью. Они заключаются в т.н.

систематической безопасности, которая включает также и

целостность ПО. Важно отметить, что самым

традиционным подходом к резервированию является

использование неодинаковых технологий. Это снижает

долю отказов, связанных с особенностями применения.+

66.

Cамым критичным типом отказа является ОпасныйНеобнаруженный. Например, уровнемер Eclipse 705

(51A) имеет ДБО 91% с 106 опасными отказами;

это значит, что 91% всех отказов обнаруженные или

безопасные (неважные). И наоборот, 106 отказов

составляют оставшиеся 9% и являются опасными и

необнаруженными .

Чем ниже число опасных необнаруженных отказов,

тем лучше. Даже

если оценка прибора осуществляется не в целях

безопасности, этот параметр играет важную роль при

определении надежности.

67.

68.

69.

70.

71.

72.

73.

74.

75.

76.

77.

78.

79.

80.

81.

82.

Стандарт IEC 61511 определяет требования, необходимые для проектирования SIS:1. Описание всех функций безопасности SIF, необходимых для обеспечения требуемой функциональной безопасности.

2. Требования идентифицировать и учитывать отказы по общей причине.

3. Определение безопасного состояния для каждой идентифицируемой функции безопасности SIF.

4. Определение всех индивидуально безопасных состояний процесса, которые, когда они происходят одновременно, создают

отдельную опасность (например, перегрузка аварийной системы, множественный выброс в факельную систему).

5. Предполагаемые источники запросов и интенсивность запросов каждой SIF.

6. Требования к межповерочным интервалам.

7. Требования к времени реагирования на запрос для каждой SIF, необходимиму для перевода процесса в безопасное состояние.

8. Уровень SIL и режим работы (по требованию/непрерывный) для каждой SIF.

9. Описание измерений процесса и его точек переключения (аварийных уставок).

10. Описание выходных действий процесса и критериев успешной работы (т. е. требования для отсечных клапанов).

11. Функциональные связи между входом и выходом процесса, включая логические и математические функции и любые

необходимые допущения.

12. Требования для ручной остановки процесса.

13. Требования, относящиеся останову по включению питания или останову по выключению питания.

14. Требования к восстановлению SIF после останова процесса.

15. Максимально допустимая частота ложных срабатываний.

16. Виды отказов и желаемая реакция функции безопасности SIF.

17. Все интерфейсы между SIS и любыми другими системами, включая основную систему управления процессом и операторов.

18. Описание режимов работы завода и идентификация функций SIF, необходимых для работы в каждом из режимов

19. Требования к безопасности прикладномого программного обеспечения (перечислены дальше).

20. Требования для замещения / запрета / обхода, включая то, как они будут отменяться.

21. Описание каждого действия, необходимого для достижения или поддержания безопасного состояния в случае обнаружения

отказа (отказов) в функции SIF.

22. Среднее время восстановления, допустимое для SIF.

23. Идентификация опасных комбинаций выходных состояний системы SIS, которых необходимо избегать.

24. Идентификация всех предельных условий окружающей среды, с которыми может столкнуться система безопасности SIS.

25. Идентификация нормальных и аномальных режимов как для завода в целом (например, запуск завода), так и для отдельных

процедур.

26. Определение требований для каждой инструментальной функции безопасности, необходимых для преодоления основных

опасных

инцидентов (например, время, в течение которого клапан должен оставаться работоспособным в случае пожара).

83.

84.

85.

86.

87.

88.

89.

90.

91.

92.

93.

Функции безопасности с управляемым режимомВопрос: В технологической зоне люди находятся в течение 2 часов в день. Избыток

давления приводит к утечке газа и по оценкам 1 из 10 утечек газа приводит к взрыву,

в результате которого гибнет оператор.

Анализ показывает, что случаи избыточного давления имеют место каждые 5 лет

(т.е. 0,2 раза в год).

Допустим, максимальная приемлемая периодичность опасности (гибель оператора от

взрыва) составляет 10-4 раз в год.

Каким будет требуемое значение PFD для SIS?

Ответ: Частота несчастных случаев со смертельным исходом: = 0,2 (раза в год) x 2/24 x 1/10

= 1,67 x 10-3 раз в год.

Следовательно, система безопасности должна иметь вероятность отказа по

требованию:

= 10-4 раз в год/1,67 x 10-3 раз в год

= 6,0 x 10-2, что соответствует уровню SIL1.

Это пример автоматизированной системы безопасности с управляемым

режимом работы, поскольку она активируется с периодичностью, определяемой

интенсивностью отказов контролируемого оборудования.

Мы можем убедиться, что результат фактически является показателем PFD, так

как это частное коэффициентов, представляющее собой безразмерную величину –

вероятность.

94.

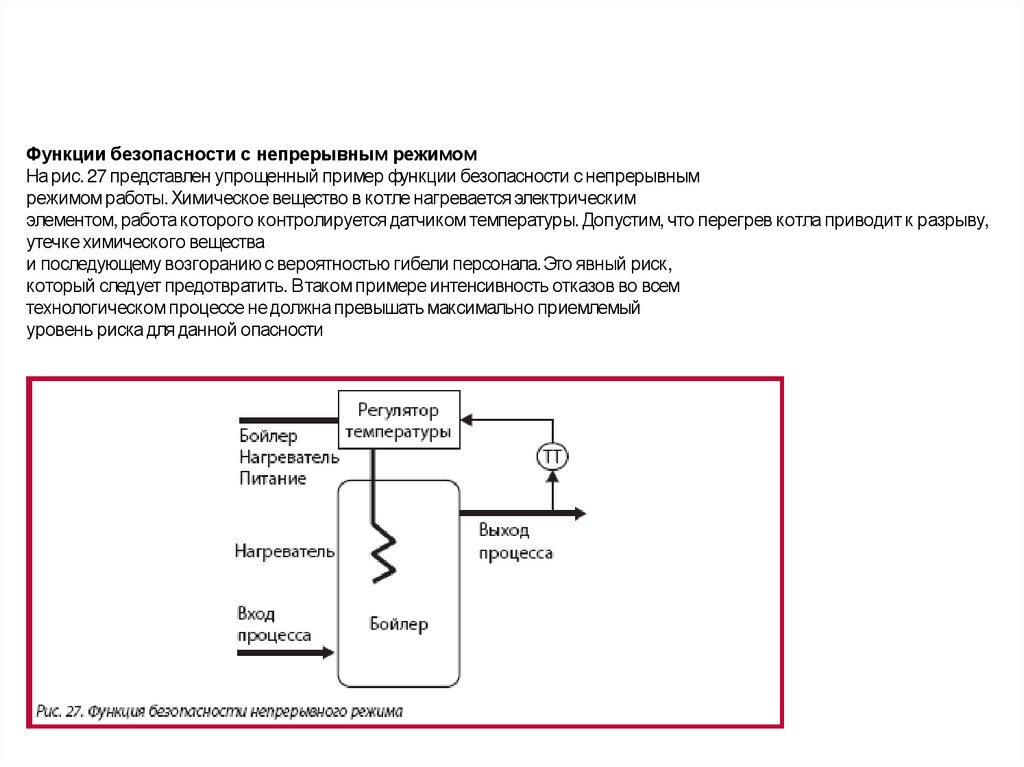

Функции безопасности с непрерывным режимомНа рис. 27 представлен упрощенный пример функции безопасности с непрерывным

режимом работы. Химическое вещество в котле нагревается электрическим

элементом, работа которого контролируется датчиком температуры. Допустим, что перегрев котла приводит к разрыву,

утечке химического вещества

и последующему возгоранию с вероятностью гибели персонала. Это явный риск,

который следует предотвратить. В таком примере интенсивность отказов во всем

технологическом процессе не должна превышать максимально приемлемый

уровень риска для данной опасности

software

software life safety

life safety