Similar presentations:

Основы криптографической защиты информации

1.

Основы криптографическойзащиты информации

2.

План лекцииУЧЕБНЫЕ ВОПРОСЫ :

4. Понятие электронной цифровой подписи

5. Понятие криптографической хэш-функции.

6. Алгоритмы симметричного и

ассиметричного шифрования.

3.

1. Понятие электронной цифровойподписи.

4.

Электронная цифровая подпись(аббревиатура — «ЭЦП») - реквизит

электронного документа, позволяющий

установить отсутствие искажения информации

в электронном документе с момента

формирования ЭЦП и проверить

принадлежность подписи владельцу

сертификата ключа ЭЦП.

Значение реквизита получается в результате

криптографического преобразования

информации с использованием закрытого

ключа ЭПЦ.

5.

В России Федеральным законом № 63-ФЗот 6 апреля 2011 г. «Об электронной подписи»

наименование

«Электронная цифровая подпись»

заменено словами

«Электронная подпись» (аббревиатура - ЭП»).

6.

Назначение и применение ЭП:– Контроль целостности передаваемого

документа

при любом случайном или

преднамеренном изменении документа

подпись станет недействительной, потому

что вычислена она на основании

исходного состояния документа и

соответствует лишь ему.

7.

Назначение и применение ЭП:– Защита от изменений (подделки) документа

Гарантия выявления подделки при контроле

целостности делает подделывание

нецелесообразным в большинстве случаев.

8.

Назначение и применение ЭП:– Невозможность отказа от авторства.

Так как создать корректную подпись можно,

лишь зная закрытый ключ, а он должен быть

известен только владельцу, то владелец не

может отказаться от своей подписи под

документом.

9.

Назначение и применение ЭП:– Доказательное подтверждение авторства

документа

Так как создать корректную подпись можно,

лишь зная закрытый ключ, а он должен быть

известен только владельцу, то владелец пары

ключей может доказать своё авторство подписи

под документом. В зависимости от деталей

определения документа могут быть подписаны

такие поля, как «автор», «внесённые

изменения», «метка времени» и т. д..

10.

Возможные цели применения ЭП:• Декларирование товаров и услуг

(таможенные декларации)

• Регистрация сделок по объектам

недвижимости

• Использование в банковских системах

• Электронная торговля и госзаказы

• Контроль исполнения государственного

бюджета

11.

Возможные цели применения ЭП:• В системах обращения к органам власти

• Для обязательной отчетности перед

государственными учреждениями

• Организация юридически значимого

электронного документооборота

• В расчетных и трейдинговых системах

12.

Виды электронных подписей в РФФедеральный закон РФ 63-ФЗ от 6 апреля

2011г. "Об электронной подписи" устанавливает

следующие виды ЭП (Статья 5):

• Простая электронная подпись (ПЭП);

• Усиленная электронная подпись (УЭП);

o Усиленная неквалифицированная

электронная подпись (НЭП);

o Усиленная квалифицированная

электронная подпись (КЭП).

13.

Виды электронных подписей в РФПростой электронной подписью

является электронная подпись, которая

посредством использования кодов, паролей

или иных средств подтверждает факт

формирования электронной подписи

определенным лицом.

14.

Виды электронных подписей в РФНеквалифицированной электронной подписью

является электронная подпись, которая:

1) получена в результате криптографического

преобразования информации с использованием ключа

электронной подписи;

2) позволяет определить лицо, подписавшее

электронный документ;

3) позволяет обнаружить факт внесения изменений в

электронный документ после момента его подписания;

4) создается с использованием средств электронной

подписи.

15.

Виды электронных подписей в РФКвалифицированной электронной подписью

является электронная подпись, которая соответствует

всем признакам неквалифицированной электронной

подписи и следующим дополнительным признакам::

1) ключ проверки электронной подписи указан в

квалифицированном сертификате;

2) для создания и проверки электронной подписи

используются средства электронной подписи,

получившие подтверждение соответствия требованиям,

установленным в соответствии с Федеральным

законом.

16.

Основные понятияСертификат ключа проверки электронной подписи

(сертификат электронной подписи, квалифицированный

сертификат электронной подписи)

– это электронный и бумажный документ, который

подтверждает связь электронной подписи с ее

владельцем (человеком или организацией).

Сертификат содержит сведения о его владельце,

открытый ключ, информацию о сроке действия

сертификата, информацию о выдавшем электронную

подпись удостоверяющем центре, серийный номер

сертификата и иные сведения.

17.

Основные понятияОткрытый ключ (ключ проверки электронной подписи)

– это уникальный набор символов (байт),

сформированный средством электронной подписи и

однозначно привязанный к закрытому (секретному)

ключу.

Открытый ключ необходим для того, чтобы любой

желающий мог проверить электронную подпись на

электронном документе. Он передается получателю

электронного документа в составе файла электронной

подписи и может быть известен всем.

18.

Основные понятияЗакрытый (секретный) ключ электронной подписи

– это уникальный набор символов (байт),

сформированный средством электронной подписи.

Используется для формирования самой электронной

подписи на электронном документе и хранится в

зашифрованном виде на ключевом носителе. Доступ к

закрытому ключу может быть защищен паролем (PINкодом) и его нужно хранить в секрете.

19.

Основные понятияКлючевая пара

– это набор из открытого и закрытого ключей

электронной подписи, однозначно привязанных к друг

другу.

20.

Порядок получения квалифицированнойэлектронной подписи

Для получения квалифицированной ЭП необходимо

посетить удостоверяющий центр, аккредитованный

Минкомсвязи.

Список удостоверяющих центров можно найти на

сайте Министерства.

21.

Порядок получения квалифицированнойэлектронной подписи

1. Найти центры, расположенные в регионе, выбрать

ближайший и заполнить на сайте заявку в электронном

виде.

2. Отправить заявку на получение ЭЦП.

В заявке нужно указать персональные сведения:

ФИО;

адрес проживания;

номер ИНН;

адрес электронной почты,

номер телефона.

22.

Порядок получения квалифицированнойэлектронной подписи

3. После положительного рассмотрения заявки в

Центр необходимо предоставить необходимые

документы.

Для физических лиц это паспорт, ИНН и СНИЛС.

Для юридических лиц перечень дополняют:

доверенность на сотрудника, который оформляет ЭЦП;

выписка из ЕГРЮЛ; ИНН компании.

23.

Порядок получения квалифицированнойэлектронной подписи

4. После получения документов клиенту выставляется

счет.

Услуги по изготовлению квалифицированной ЭЦП

платные.

5. По истечении 1-2 рабочих дней ЭП будет готова

Помимо самого ключа ЭП, выдпется сертификат, а

также программа для установки на компьютере

24.

Отзыв сертификата квалифицированнойэлектронной подписи

Для отзыва электронной подписи необходимо

заполнить «Заявление на прекращение действия

квалифицированного сертификата ключа проверки

электронной

подписи»

и

направить

его

в

соответствующий удостоверяющий центр.

Форму

заявления

можно

удостоверяющего центра.

найти

на

сайте

25.

Схемы построения цифровой подписиНа основе алгоритмов симметричного шифрования.

Данная схема предусматривает наличие в системе

третьего лица – арбитра, пользующегося доверием

обеих сторон. Авторизацией документа является сам

факт зашифрования его секретным ключом и передача

его арбитру.

26.

Схемы построения цифровой подписиНа основе алгоритмов асимметричного шифрования.

Асимметричные схемы ЭП относятся к криптосистемам

с открытым ключом.

В отличие от асимметричных алгоритмов шифрования в

асимметричных схемах цифровой подписи подписание

производится с применением закрытого ключа, а

проверка подписи — с применением открытого

(расшифровать и проверить подпись может любой

адресат).

27.

Схемы построения цифровой подписиСхема цифровой подписи охватывает три процесса:

1. Генерация ключевой пары. При помощи алгоритма

генерации ключа выбирается закрытый ключ, а

затем вычисляется соответствующий ему

открытый ключ.

2. Формирование подписи. Для заданного

электронного документа с помощью закрытого

ключа вычисляется подпись.

3. Проверка (верификация) подписи. Для данных

документа и подписи с помощью открытого ключа

определяется действительность подписи.

28.

5. Понятие криптографическойхэш-функции.

29.

Понятие криптографической хэш-функцииХеш-функция (англ. hash function от hash —

«превращать в фарш», «мешанина»), или функция

свёртки

функция, осуществляющая преобразование массива

входных данных произвольной длины в выходную

битовую строку установленной длины, выполняемое

определённым алгоритмом.

Преобразование, производимое хеш-функцией,

называется хешированием.

Исходные данные называются входным массивом,

«ключом» или «сообщением».

Результат преобразования называется «хешем», «хешкодом», «хеш-суммой», «сводкой сообщения».

30.

Понятие криптографической хэш-функцииХеш-функция

это труднообратимое преобразование данных

(односторонняя функция), реализуемое, как правило,

средствами симметричного шифрования со

связыванием блоков. Результат шифрования

последнего блока (зависящий от всех предыдущих) и

служит результатом хэш-функции.

31.

Использование хэш-функцийПоскольку подписываемые документы — переменного

(и как правило достаточно большого) объёма, в схемах

ЭП зачастую подпись ставится не на сам документ, а на

его хэш.

Хэш-функция (функция свёртки) ― это функция,

отображающая аргумент произвольной конечной длины

в образ фиксированной длины. В качестве аргумента

функции выступает файл документа.

32.

Использование хэш-функцийИспользование хэш-функций даёт следующие

преимущества:

1. Вычислительная сложность.

Обычно хэш цифрового документа делается во много

раз меньшего объёма, чем объём исходного документа,

и алгоритмы вычисления хэша являются более

быстрыми, чем алгоритмы ЭП.

Поэтому формировать хэш документа и подписывать

его получается намного быстрее, чем подписывать сам

документ.

33.

Использование хэш-функцийИспользование хэш-функций даёт следующие

преимущества:

2. Совместимость.

Большинство алгоритмов оперирует со строками бит

данных, но некоторые используют другие

представления.

Хеш-функцию можно использовать для преобразования

произвольного входного текста в подходящий формат

фиксированной длины.

34.

Использование хэш-функцийИспользование хэш-функций даёт следующие

преимущества:

3. Целостность.

Без использования хеш-функции большой электронный

документ в некоторых схемах нужно разделять на

достаточно малые блоки для применения ЭП.

При верификации невозможно определить, все ли блоки

получены и в правильном ли они порядке.

35.

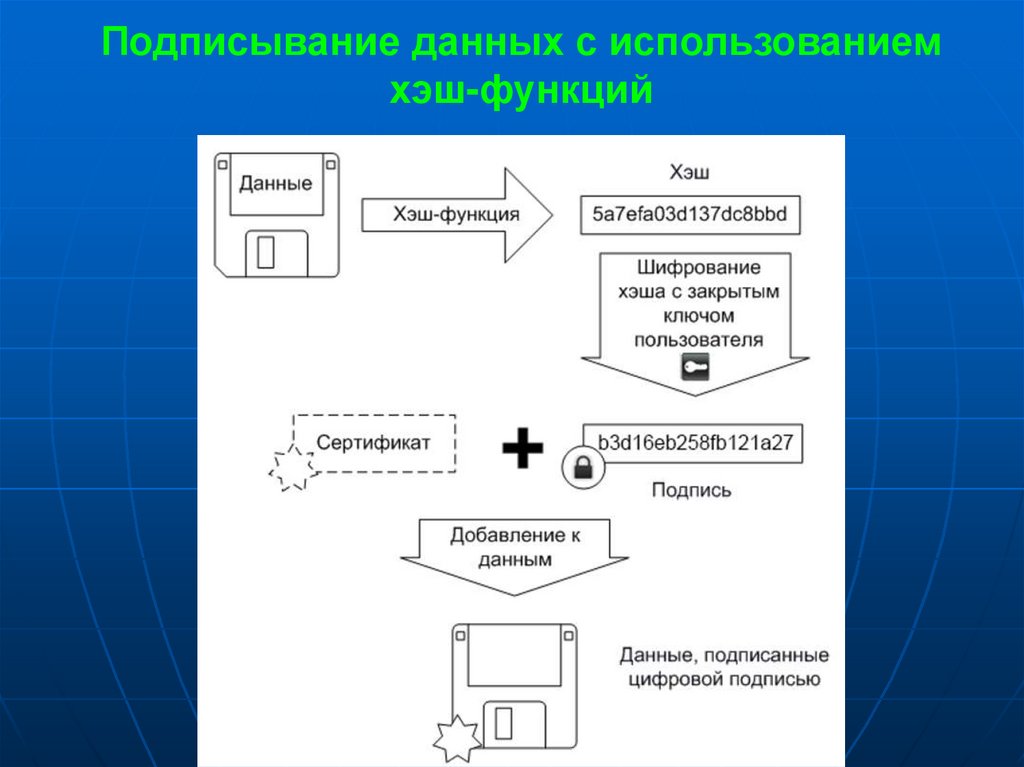

Подписывание данных с использованиемхэш-функций

36.

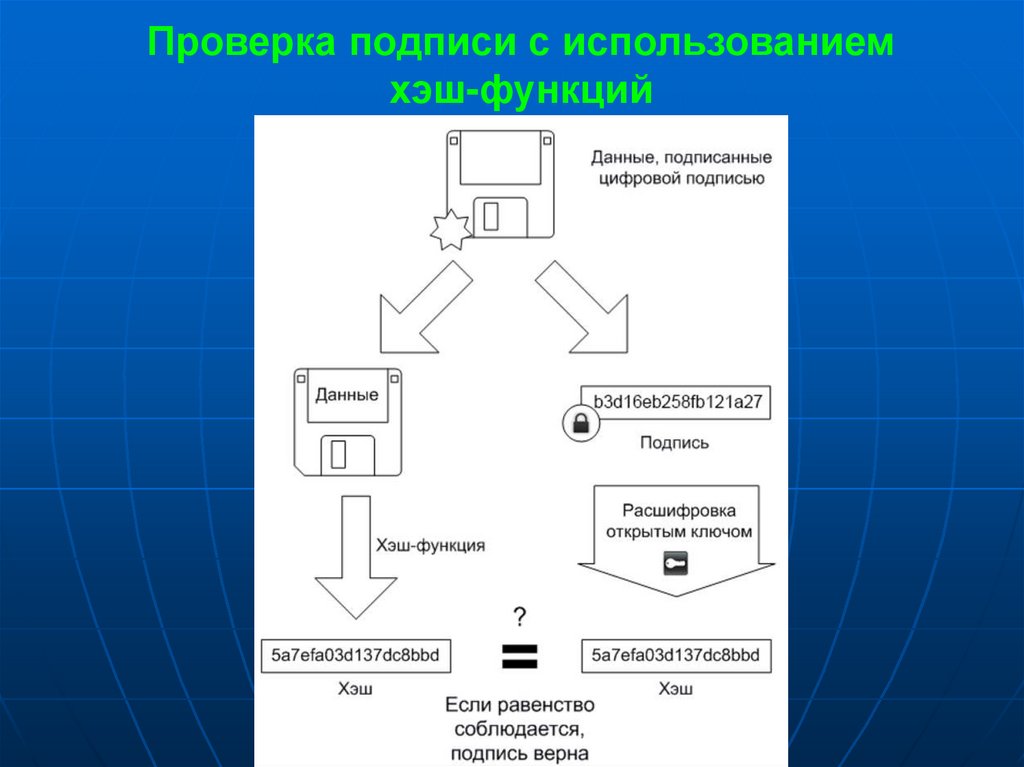

Проверка подписи с использованиемхэш-функций

37.

Хеш-функции применяются в следующихслучаях:

при построении ассоциативных массивов;

при поиске дубликатов в последовательностях

наборов данных;

при построении уникальных идентификаторов для

наборов данных;

при вычислении контрольных сумм от данных

(сигнала) для последующего обнаружения в них

ошибок (возникших случайно или внесённых

намеренно), возникающих при хранении и/или

передаче данных;

38.

Хеш-функции применяются в следующихслучаях:

при сохранении паролей в системах защиты в виде

хэш-кода (для восстановления пароля по хэш-коду

требуется функция, являющаяся обратной по

отношению к использованной хеш-функции);

при выработке электронной подписи (на практике

часто подписывается не само сообщение, а его «хешобраз»);

и др.

39.

В общем случае (согласно принципу Дирихле) нетоднозначного соответствия между хэш-кодом и

исходными данными.

Возвращаемые хэш-функцией значения менее

разнообразны, чем значения входного массива.

Случай, при котором хеш-функция преобразует более

чем один массив входных данных в одинаковые сводки,

называется «коллизией».

Вероятность возникновения коллизий используется для

оценки качества хеш-функций.

40.

Криптографическая хэш-функцияКриптографические хеш-функции

— это выделенный класс хэш-функций, который

имеет определённые свойства, делающие его

пригодным для использования в криптографии.

41.

Требования к криптографическимхэш-функциям:

1. Сопротивление поиску первого прообраза:

при наличии хэша h должно быть трудно найти

какое-либо сообщение m, которое бы

соответствовало хэшу h.

Это свойство связано с понятием односторонней

функции. Функции, у которых отсутствует это

свойство, уязвимы для атак нахождения первого

прообраза.

42.

Требования к криптографическимхэш-функциям:

2. Сопротивление поиску второго прообраза

при наличии сообщения m1, должно быть трудно

найти другое сообщение m2 (не равное m1) такое,

которое бы тоже соответствовало хэшу h.

Это свойство иногда называют слабым

сопротивлением поиску коллизий. Функции, у

которых отсутствует это свойство, уязвимы для

атак поиска второго прообраза.

43.

Требования к криптографическимхэш-функциям:

3. Стойкость к коллизиям

Стойкость хэш-функции к коллизиям означает,

что нет эффективного полиномиального

алгоритма, позволяющего находить коллизии.

Для криптографии важно, чтобы значения хэшфункции сильно изменялись при малейшем

изменении аргумента (лавинный эффект).

Значение хэша не должно давать утечки

информации даже об отдельных битах аргумента.

44.

Требования к криптографическимхэш-функциям:

4. Псевдослучайность

должно быть трудно отличить генератор

псевдослучайных чисел на основе хэш-функции

от генератора случайных чисел.

Например, он должен проходить обычные тесты

на случайность.

45.

Российский стандарт хэш-функцииСовременный криптографический алгоритм

вычисления хэш-функции «Стрибог» (англ.

STREEBOG) описывается в ГОСТ 34.11-2018

«Информационная технология.

Криптографическая защита информации.

Функция хэширования»

46.

Российский стандарт хэш-функцииГОСТ 34.11-2018 был разработан Центром защиты

информации и специальной связи ФСБ России с

участием ОАО «ИнфоТеКС» на основе

национального стандарта Российской Федерации

ГОСТ Р 34.11-2012 и введен в действие с 1 июня

2019 года приказом Росстандарта № 1060-ст от 4

декабря 2018 года.

47.

3. Алгоритмы симметричного иассиметричного шифрования.

48.

Алгоритмы симметричного шифрованияБло́чный шифр

разновидность симметричного шифра,

оперирующего группами бит фиксированной

длины — блоками, характерный размер которых

меняется в пределах 64‒256 бит. Если исходный

текст (или его остаток) меньше размера блока,

перед шифрованием его дополняют.

49.

Режимы работы блочного шифраШифрование независимыми блоками

все блоки открытого текста зашифровываются

независимо друг от друга.

При использовании этого режима статистические

свойства открытых данных частично

сохраняются, так как каждому одинаковому блоку

данных однозначно соответствует

зашифрованный блок данных, что при большом

количестве данных может привести к утечке

информации о их содержании

50.

Режимы работы блочного шифраШифрование, зависящее от предыдущих блоков

шифрование блоков дополняется информацией

из случайно (псевдослучайно) выбранных других

блоков в тексте в направлении, определяемом

вектором инициализации.

Данный режим значительно более стоек режима

шифрования независимыми блоками.

51.

Режимы работы блочного шифраДополнение до целого блока

в случае, если длина самого сообщения, либо

последнего блока, меньше длины блока, то он

нуждается в дополнении.

Простое дополнение нулевыми битами уязвимо к

атакам Оракула дополнения (одной из форм

криптоанализа).

На практике применяют решение «Метод

дополнения 2» из ISO/IEC 9797-1, добавляющее

единичный бит в конец сообщения и

заполняющее оставшееся место нулями.

52.

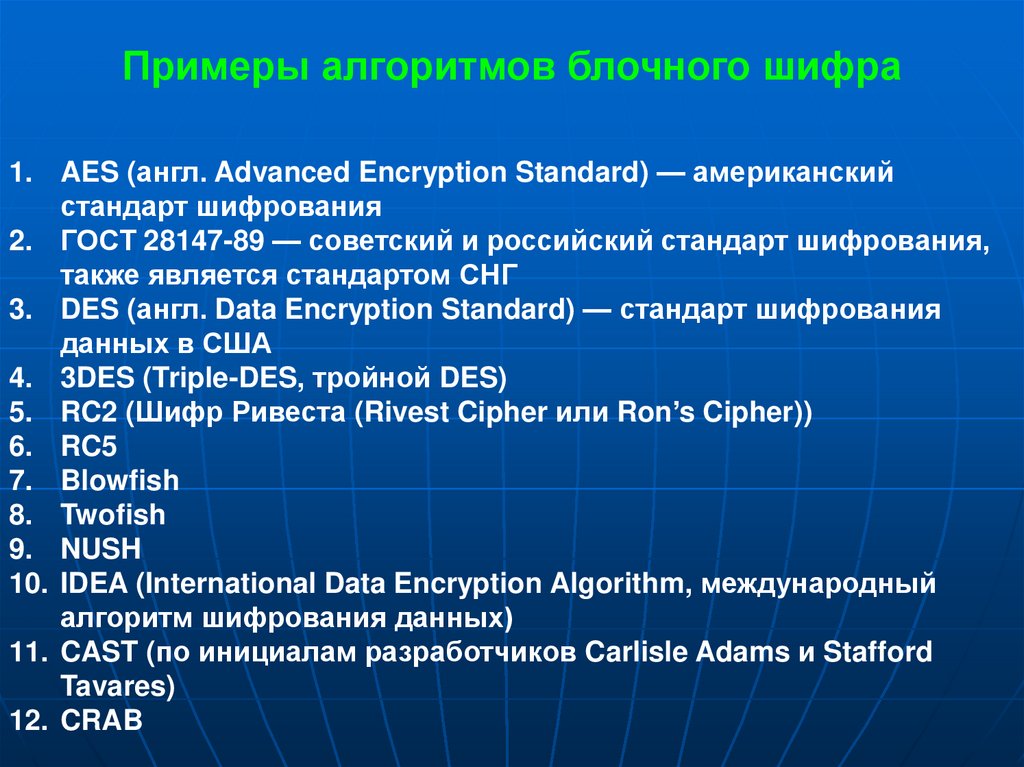

Примеры алгоритмов блочного шифра1. AES (англ. Advanced Encryption Standard) — американский

стандарт шифрования

2. ГОСТ 28147-89 — советский и российский стандарт шифрования,

также является стандартом СНГ

3. DES (англ. Data Encryption Standard) — стандарт шифрования

данных в США

4. 3DES (Triple-DES, тройной DES)

5. RC2 (Шифр Ривеста (Rivest Cipher или Ron’s Cipher))

6. RC5

7. Blowfish

8. Twofish

9. NUSH

10. IDEA (International Data Encryption Algorithm, международный

алгоритм шифрования данных)

11. CAST (по инициалам разработчиков Carlisle Adams и Stafford

Tavares)

12. CRAB

53.

Алгоритмы симметричного шифрованияПотоковый шифр

— это симметричный шифр, в котором каждый

символ открытого текста преобразуется в символ

шифрованного текста в зависимости не только от

используемого ключа, но и от его расположения в

потоке открытого текста.

54.

Классификация потоковых шифровСинхронные потоковые шифры (СПШ)

— шифры, в которых поток ключей генерируется

независимо от открытого текста и шифротекста.

Плюсы СПШ:

отсутствие эффекта распространения ошибок (только

искажённый бит будет расшифрован неверно);

предохраняют от любых вставок и удалений

шифротекста, так как они приведут к потере

синхронизации и будут обнаружены.

55.

Классификация потоковых шифровСинхронные потоковые шифры (СПШ)

— шифры, в которых поток ключей генерируется

независимо от открытого текста и шифротекста.

Минус СПШ:

уязвимы для изменения отдельных бит шифрованного

текста. Если злоумышленнику известен открытый текст,

он может изменить эти биты так, чтобы они

расшифровывались, как ему надо.

56.

Классификация потоковых шифровСамосинхронизирующиеся потоковые шифры

(асинхронные потоковые шифры (АПШ))

— шифры, в которых ключевой поток создаётся

функцией ключа и фиксированного числа знаков

шифротекста.

Плюсы АПШ:

Размешивание статистики открытого текста. Так как

каждый знак открытого текста влияет на следующий

шифротекст, статистические свойства открытого текста

распространяются на весь шифротекст.

57.

Классификация потоковых шифровСамосинхронизирующиеся потоковые шифры

(асинхронные потоковые шифры (АПШ))

— шифры, в которых ключевой поток создаётся

функцией ключа и фиксированного числа знаков

шифротекста.

Минусы АПШ:

распространение ошибки (каждому неправильному

биту шифротекста соответствуют N ошибок в открытом

тексте);

чувствительны к вскрытию повторной передачей.

58.

Примеры алгоритмов потоковых шифров1. RC4 (алгоритм шифрования с ключом переменной длины)

2. SEAL (Software Efficient Algorithm, программно-эффективный

алгоритм)

3. WAKE (World Auto Key Encryption algorithm, алгоритм шифрования

на автоматическом ключе)

59.

Виды асимметричных шифров1. RSA (Rivest-Shamir-Adleman)

2. DSA (Digital Signature Algorithm)

3. Elgamal (Шифросистема Эль-Гамаля)

4. Diffie-Hellman (Обмен ключами Диффи — Хелмана)

5. ECDSA (Elliptic Curve Digital Signature Algorithm) —

алгоритм с открытым ключом для создания цифровой

подписи.

6. ГОСТ Р 34.10-2012

7. Rabin

8. Luc

9. McEliece

10. Криптосистема Уильямса.

informatics

informatics