Similar presentations:

SSL (secure sockets layer)/TLS

1.

SSL/TLSPKI

2.

• SSL (secure sockets layer — уровень защищённых cокетов) представляет собойкриптографический протокол для безопасной связи. С версии 3.0 SSL заменили на TLS

(transport layer security — безопасность транспортного уровня), но название предыдущей

версии прижилось, поэтому сегодня под SSL чаще всего подразумевают TLS.

Цель протокола — обеспечить защищенную передачу данных. При этом для

аутентификации используются асимметричные алгоритмы шифрования (пара открытый

— закрытый ключ), а для сохранения конфиденциальности — симметричные (секретный

ключ). Первый тип шифрования более ресурсоемкий, поэтому его комбинация с

симметричным алгоритмом помогает сохранить высокую скорость обработки данных.

3.

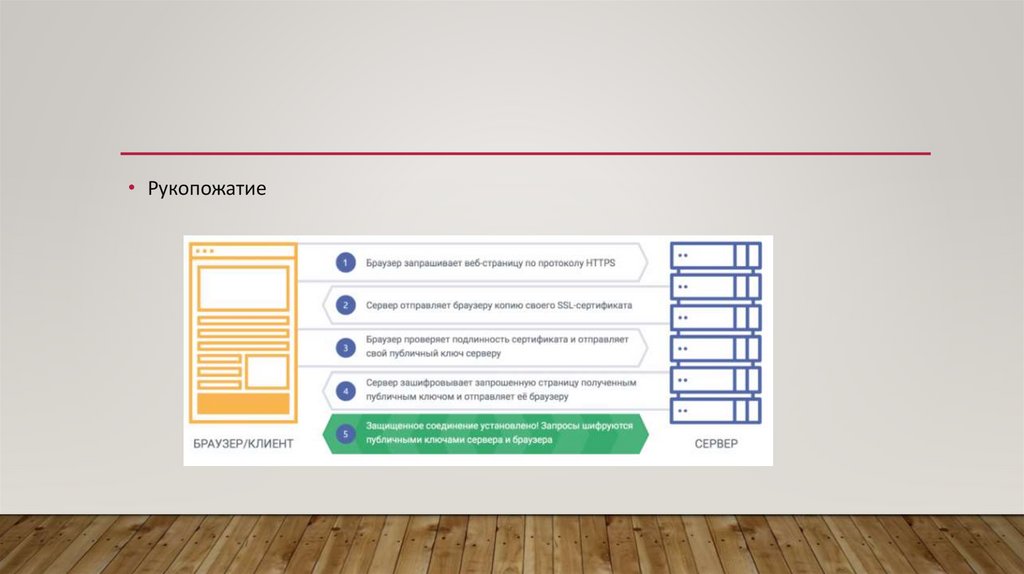

• Рукопожатие4.

• Алгоритмы шифрованияDES,3DES,RC2,AES

• В SSL-сертификатах можно использовать сразу несколько методов

шифрования для большей защиты.

5.

• Хеш и MAC• Цель хеш-алгоритма — преобразовывать все содержимое SSL-сертификата в битовую строку

фиксированной длины. Для шифрования значения хеша применяется закрытый ключ центра

сертификации, который включается в сертификат как подпись.

• Хеш-алгоритм также использует величину, необходимую для проверки целостности

передаваемых данных — MAC

• В протоколе TLS применяется HMAC (hashed message authentication code), который

использует хеш-алгоритм сразу с общим секретным ключом.

• Все алгоритмы шифрования сегодня поддерживают алгоритм хеширования SHA2, чаще

всего именно SHA-256.

6.

• Сертификаты• Domain Validation, или сертификаты с проверкой домена, подходят для

некоммерческих сайтов

• Organization Validation, или сертификаты с проверкой организации, являются

более надежными, так как подтверждают еще регистрационные данные

компании-владельца.

• Extended Validation, или сертификат с расширенной проверкой, считается

самым надежным.

7.

• PKI Public Key Infrastructure — набор средств, распределённых служб и компонентов, всовокупности используемых для поддержки криптозадач на основе закрытого и

открытого ключей. В основе PKI лежит использование криптографической системы с

открытым ключом

• Сертификат — это электронный документ, который содержит электронный ключ

пользователя (открытый ключ), информацию о пользователе, которому

принадлежит сертификат, электронную подпись центра выдачи

сертификатов (УЦ), информацию о сроке действия сертификата и другие

атрибуты. Сертификат не может быть бессрочным, он всегда содержит дату и

время начала и окончания своего действия.

8.

ОБЪЕКТЫ PKI• Удостоверяющий центр

• Сертификат открытого ключа—. Выпуская сертификат открытого ключа, удостоверяющий центр тем самым

подтверждает, что лицо, поименованное в сертификате, владеет закрытым ключом, который соответствует

этому открытому ключу.

Центр сертификации, который выдает цифровые сертификаты, подписывает их своим открытым ключом и

хранит в репозитории для справки;

• • Регистрирующий орган, который проверяет личность тех, кто запрашивает цифровые сертификаты. Центр

сертификации может выступать в качестве своего регистрационного органа или использовать для этого

третью сторону;

• • База данных сертификатов, в ней хранятся как сами сертификаты, так и их метаданные и, самое главное,

даты истечения срока действия;

• • Политика сертификатов — описание процедур PKI (в основном это набор инструкций, который позволяет

оценить, насколько надежен PKI).

9.

ОСНОВНЫЕ ЗАДАЧИ• обеспечение конфиденциальности информации;

• обеспечение целостности информации;

• обеспечение аутентификации пользователей и ресурсов, к которым

обращаются пользователи;

• обеспечение возможности подтверждения совершенных пользователями

действий с информацией

10.

ОСНОВНАЯ ИДЕЯ• Упрощенно, PKI представляет собой систему, основным компонентом

которой является удостоверяющий центр и пользователи,

взаимодействующие между собой используя сертификаты, выданные этим

удостоверяющим центром. Деятельность инфраструктуры управления

открытыми ключами осуществляется на основе регламента системы.

• PKI отлично подходит для защиты веб-трафика: данные, проходящие через

Интернет, могут быть легко перехвачены и прочитаны, если они не

зашифрованы. Более того, может быть трудно доверять личности

отправителя, если нет какой-то процедуры проверки.

11.

• Веб-PKI• Внутренний (или локальный) PKI

informatics

informatics