Similar presentations:

Требования к САЗ

1. Требования к САЗ

Приказ ФСБ России (проект)«Требования к средствам,

предназначенным для обнаружения,

предупреждения и ликвидации

последствий КА и реагирования на КИ»

2. Средства в части предупреждения КА

сбор и обработка сведенийоб инфраструктуре контролируемых ИР

об уязвимостях и недостатках в настройке ПО,

используемого на объектах контролируемых

ИР

учет угроз безопасности информации

3. Инфраструктура контролируемых ИР (КИР)

конфигурационная информацияобъектах, функционирующие в составе КИР;

о сетевых моделях КИР;

о КИР;

об источниках событий ИБ, используемых в

составе КИР;

о телекоммуникационном оборудовании,

используемом в КИР

4. Инфраструктура контролируемых ИР (КИР)

справочная информациярепутация и владельцы IP-адресов,

доменных имен, DNS-серверов и почтовых

серверов;

местоположение и географическая

принадлежность IP-адресов;

известные уязвимости;

правила обнаружения КА (сведения о

сигнатурах);

бот-сети, включая сведения об их

управляющих серверах

5. Уязвимости и недостатки в настройке ПО

дата и время проведения исследованиясведения об исследуемых объектах

(сетевые адреса и имена объектов,

наименования и версии ОС)

перечень сетевых служб

перечень выявленных уязвимостей и

недостатков в настройке ПО

обобщенные сведения, представляемые в

НКЦКИ

6. Учет угроз безопасности

создание и изменение формализованнойзаписи об угрозе в ручном и

автоматизированном режимах

автоматизированный обмен информацией

об угрозах безопасности информации с

НКЦКИ

создание и изменение инструкций по

обработке угроз безопасности

информации

7. Продукты

RedCheck от Алтекс-СофтРевизор Сети 3.0 от ЦБИ

XSpider от Positive Technologies

Сканер-ВС от Эшелон

ScanOVAL

http://bdu.fstec.ru

8. Функциональные задачи

Анализобновлений и уязвимостей системного и

прикладного ПО

конфигураций безопасности

ОС и ППО

СУБД

серверов приложений (Web-серверов)

сетевого оборудования

Инвентаризация

программного и аппаратного обеспечения;

открытых портов и сервисов

Подбор паролей методом перебора

Документирование результатов проверок

9. Базы данных уязвимостей

Словарь общепринятых наименованийизвестных уязвимостей (Common

Vulnerabilities and Exposures, CVE)

http://www.cve.mitre.org

Репозиторий OVALdb (Open Vulnerability

and Assessment Language) – язык для

описания уязвимостей и сценарии

проверки

https://oval.mitre.org

https://www.altx-soft.ru,

10. CVSS Оценочные методики

Общая система оценки уязвимостей(Common Vulnerability Scoring System –

CVSS) – сравнение уязвимостей с точки

зрения их опасности

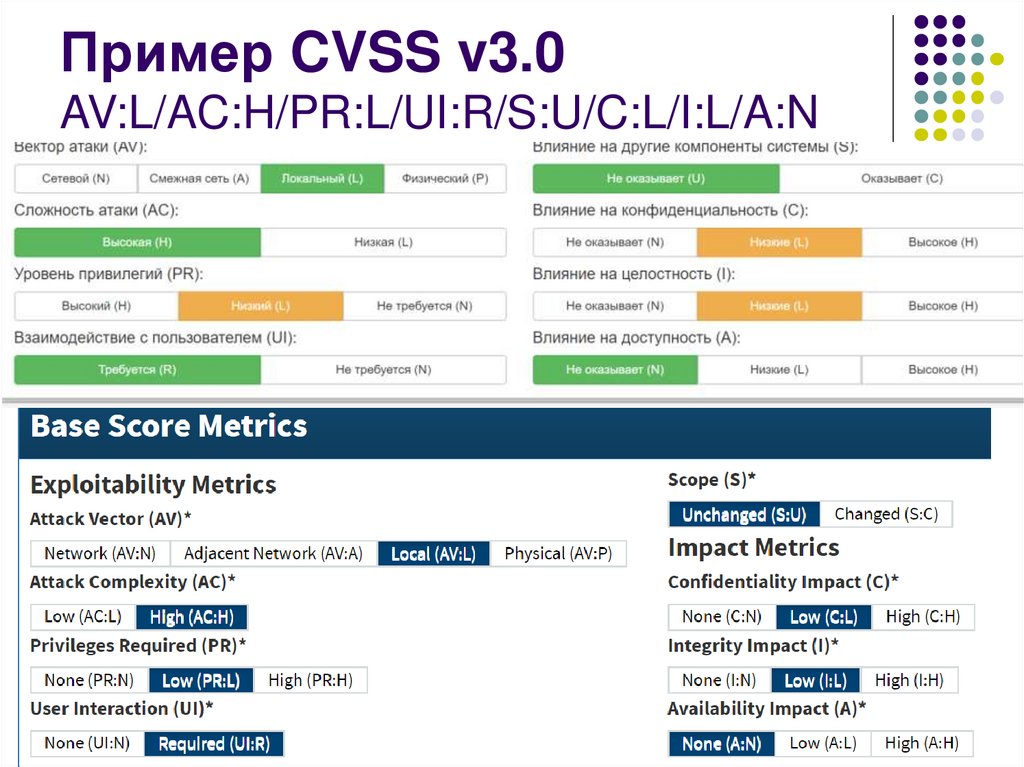

CVSS v2.0, CVSS v3.0

http://bdu.fstec.ru/calc

https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator

Метрики (векторы)

Базовые – влияние на КЦД

Временные - изменяются со временем

Контекстные - среда функционирования ПО

11. Базовый вектор BS

текстовая формализованная запись(строка)

AV:X/AC:X/Au:X/C:X/I:X/A:X

и численное значение V (оценка уровня

опасности)

низкий, если 0,0 ≤ V ≤ 3,9;

средний, если 4,0 ≤ V ≤ 6,9;

высокий, если 7,0 ≤ V ≤ 9,9;

критический, если V = 10,0

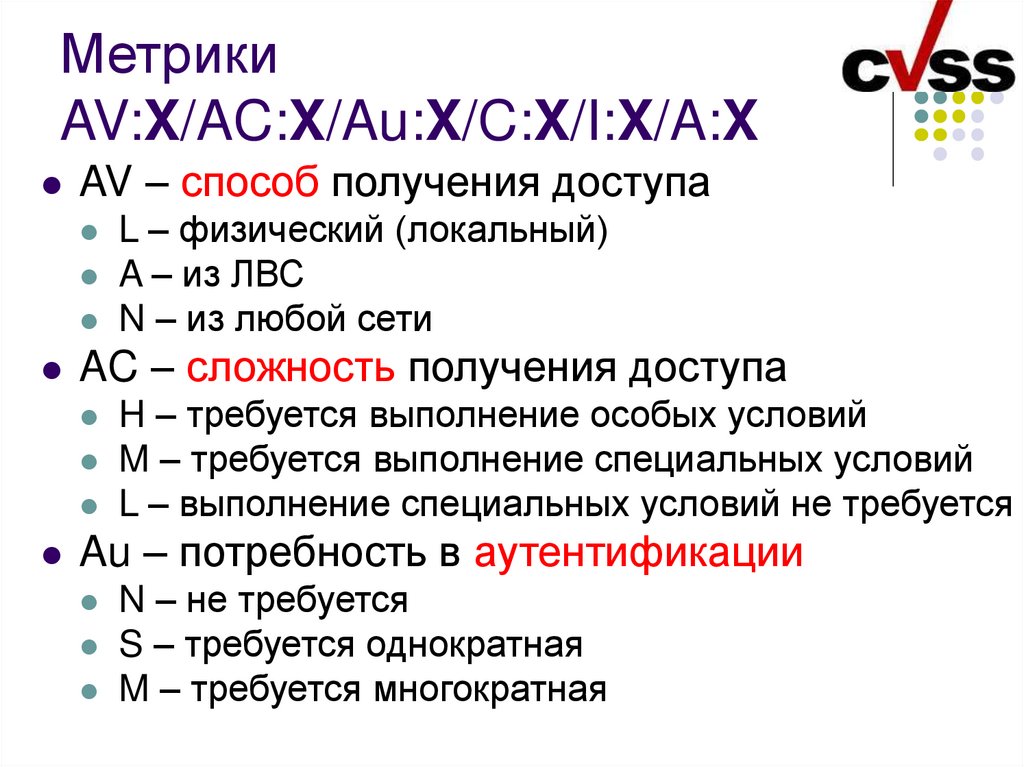

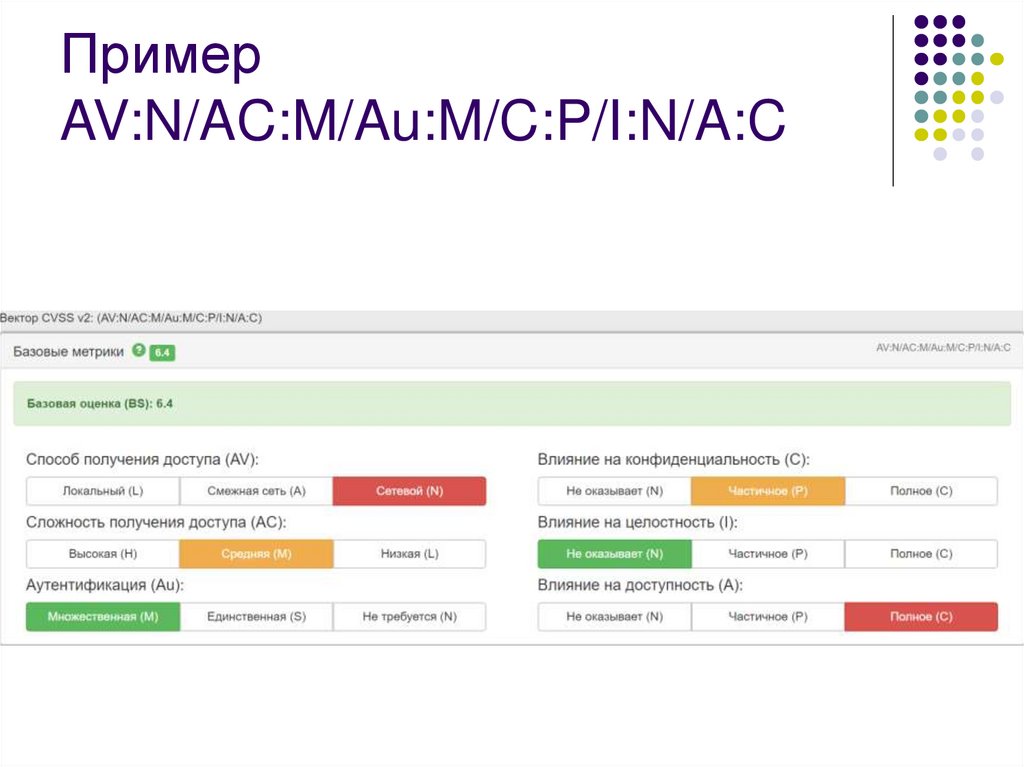

12. Метрики AV:X/AC:X/Au:X/C:X/I:X/A:X

AV – способ получения доступа;AC – сложность получения доступа;

Au – потребность в аутентификации;

С, I, A – влияние на К, Ц, Д

N – не оказывает влияния

P – частичное нарушение

C – полное нарушение

13. Метрики AV:X/AC:X/Au:X/C:X/I:X/A:X

AV – способ получения доступаL – физический (локальный)

A – из ЛВС

N – из любой сети

AC – сложность получения доступа

H – требуется выполнение особых условий

M – требуется выполнение специальных условий

L – выполнение специальных условий не требуется

Au – потребность в аутентификации

N – не требуется

S – требуется однократная

M – требуется многократная

internet

internet software

software