Similar presentations:

Разработка программ идентификации направленных атак хакерских группировок

1.

Федеральное государственное бюджетное образовательное учреждение высшегообразования

«МИРЭА – Российский технологический университет»

РТУ МИРЭА

Институт кибербезопасности и цифровых технологий

Кафедра КБ-3 «Безопасность программных решений»

Тема выпускной квалификационной работы:

Разработка программ идентификации направленных атак хакерских группировок

1

Москва 2022

2.

2Актуальность

Актуальность данной темы заключается в востребованности

программ идентификации направленных атак.

3.

3Предметная область

Направленные атаки - это действия

злоумышленников, направленные

на нарушение работоспособности

инфраструктуры компании и

клиентских сервисов

4.

Цель и задачи ВКР.4

Целью выпускной квалификационной работы является

разработка программы идентификации направленных атак

хакерских группировок.

Задачи работы:

Провести обзор и анализ направленных атак

Провести обзор и анализ хакерских группировок (APT1, APT27, APT41)

Разработать и реализовать алгоритм идентификации атак хакерских

группировок

Разработать программное обеспечение идентификации хакерских

группировок

Провести анализ экономической эффективности для

разработанного программного обеспечения

Подготовка документации.

5.

5Анализ направленных атак

6.

6Формализованное описание

Пусть:

Направленная атак = С;

Поддельная ссылка = A;

Безопасная ссылка = B;

Идентификация ссылки происходит за счет сравнительного анализа поддельного

URL с безопасной(настоящей), или же сравнительного анализа html кода.

При условии, что

А

В

С

7.

7Технологии обнаружения атак

Технологии обнаружения атак-это процесс

идентификации атаки на вычислительные и сетевые

ресурсы с целью реагирования на подозрительную

деятельность.

Классификация систем обнаружения атак может быть

выполнена по нескольким признакам:

по способу реагирования

по способу выявления атаки

по способу сбора информации об атаке

8.

8Стек инструментов

Отладка и сборка

кода

Предоставление

графического

конструктора

Реализация

модулей

Реализация

автоматизированно

го сбора

информации

Реализация

обработки

информации

9.

9Threat Intelligence

Threat Intelligence –

это методология

предназначенная для

обогащения,

обнаружения,

распространения и

корреляции данных об

угрозах.

10.

10Парсинг данных

11.

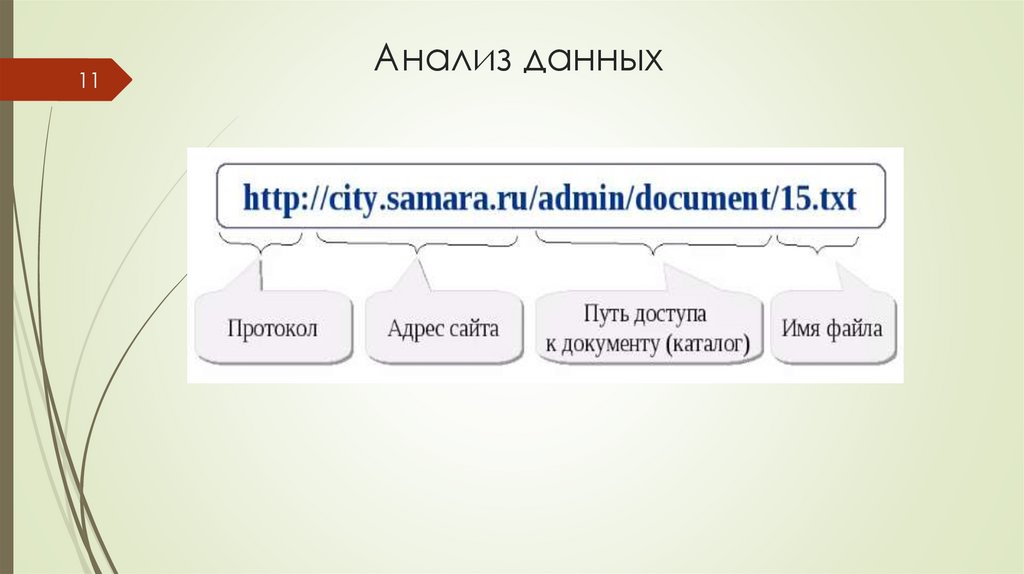

11Анализ данных

12.

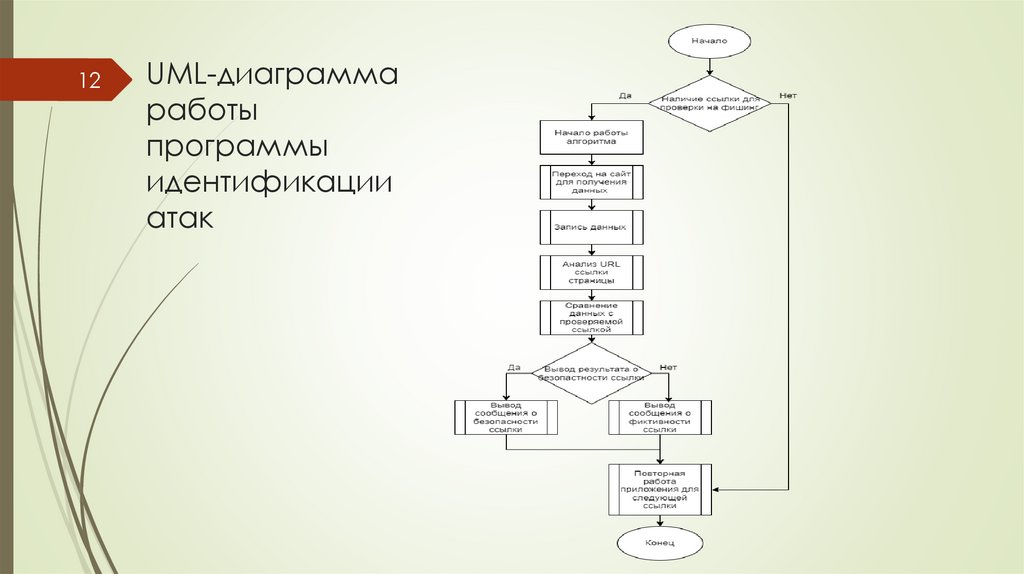

12UML-диаграмма

работы

программы

идентификации

атак

13.

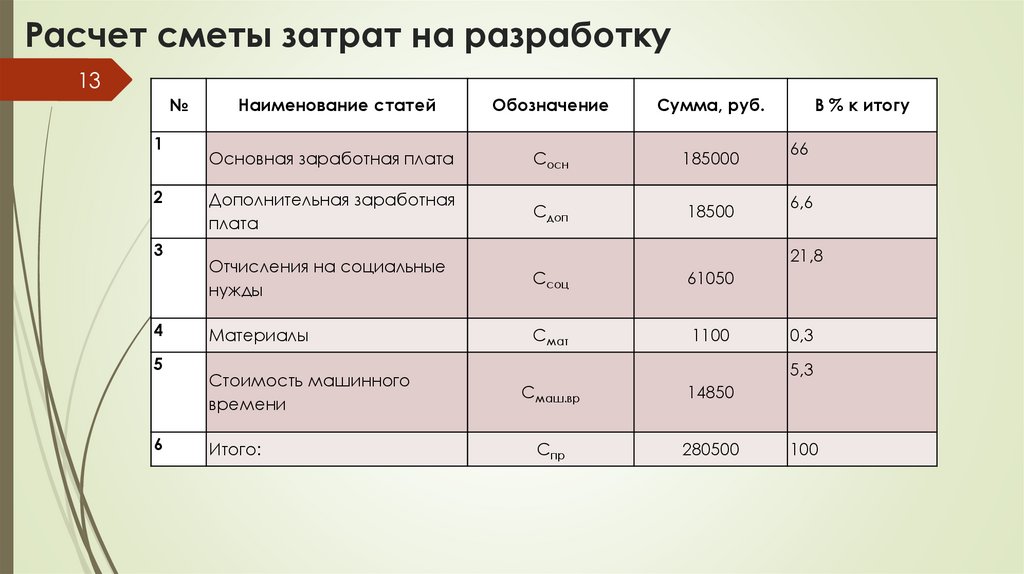

Расчет сметы затрат на разработку13

№

1

2

3

4

5

6

Наименование статей

Обозначение

Сумма, руб.

Основная заработная плата

Сосн

185000

Дополнительная заработная

плата

Сдоп

18500

Ссоц

61050

Материалы

Смат

1100

Итого:

66

6,6

21,8

Отчисления на социальные

нужды

Стоимость машинного

времени

В % к итогу

0,3

5,3

Смаш.вр

14850

Спр

280500

100

14.

14Заключение

В результате выполнения выпускной квалификационной работы были

решены поставленные задачи и разработан программный комплекс,

модификации защиты персональных данных, следовательно, цель данной

работы достигнута.

Провести обзор и анализ направленных атак

Провести обзор и анализ хакерских группировок (APT1, APT27, APT41)

Разработать и реализовать алгоритм идентификации атак хакерских

группировок

Разработать программное обеспечение идентификации хакерских

группировок

Провести анализ экономической эффективности для разработанного

программного обеспечения

Подготовка документации.

15.

15Спасибо за внимание!

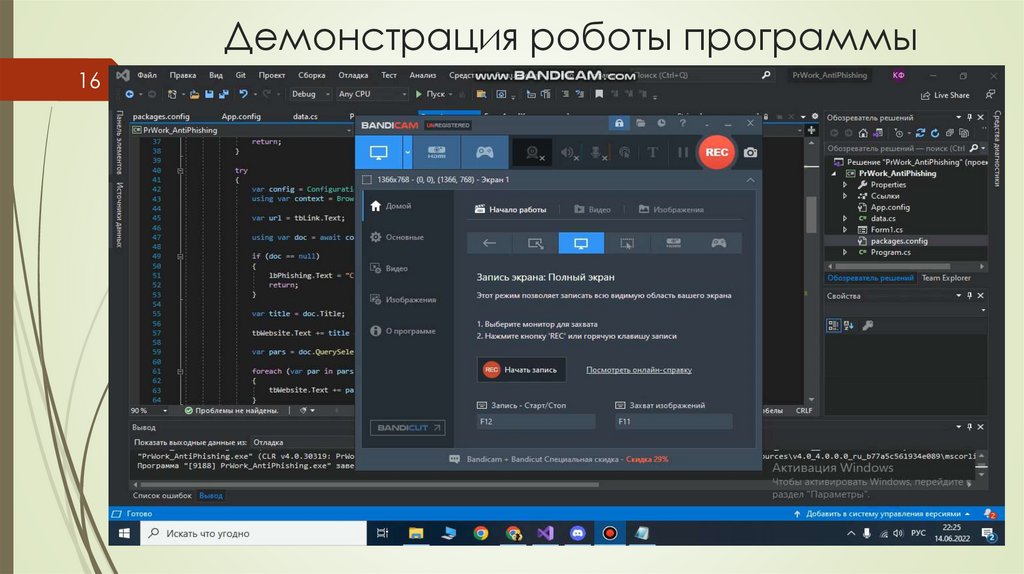

16.

Демонстрация роботы программы16

software

software