Similar presentations:

Системный анализ предметной области принятия решений

1.

СИСТЕМНЫЙ АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИПРИНЯТИЯ РЕШЕНИЙ

2.

Учебные вопросы:1.1 Методика системного анализа предметной области

исследований

1.2 Формирование целевой функции принятия решений

предметной области исследований

Литература:

1 Анфилатов, В.С. Системный анализ в управлении / В.С. Анфилатов, А.А.

Емельянов, А.А. Кукушкин – М.: «Финансы и статистика», 2002 г. – 369 с.

2 Вентцель Е.С. Исследование операций: задачи, принципы, методология.

– М.: Наука, Главная редакция физико-математической литературы, 2006. – 208

с.

3.

1 Методика системного анализа предметнойобласти исследований

4.

Государственное образовательное учреждениевысшего образования

«Оренбургский государственный университет»

Мба Нкого Анзуе Агустин

СИСТЕМНЫЙ АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИ ПРИНЯТИЯ РЕШЕНИЙ

(Вариант 11 АИС «РЕКЛАМНОЕ ПРЕДПРИЯТИЕ»)

09.03.02 – Информационные системы и технологии

Научный руководитель

доктор технических наук,

профессор Н.А.Соловьев

Оренбург 2016

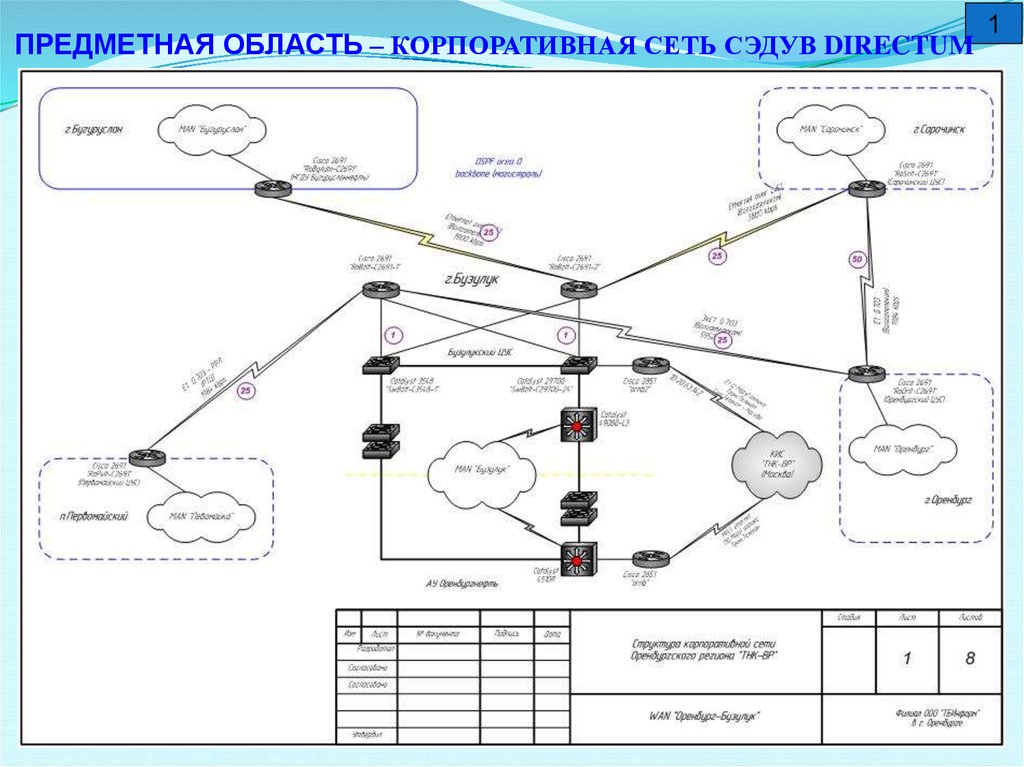

5. ПРЕДМЕТНАЯ ОБЛАСТЬ – КОРПОРАТИВНАЯ СЕТЬ СЭДУВ DIRECTUM

16.

ПРОБЛЕМЫ ПРАКТИКИ ПРЕДМЕТНОЙ ОБЛАСТИ1400

35

1000

879 914

800

600

1204 30

978 1008

560

400

390

200

0

1

47

2

25

4

5

6

7

8

9

10

11

100000

20

2007

15

12

10

8

1

8

2

3

Период внедрения

6

3

2

3

2

0

4

5

6

11

9

7

5

3

2

0

3

120000

25

5

178

25

140000

31

7

8

8

5

3

1

Ущерб (у.е.)

1104

Количество угроз

Количество субъектов

1200

80000

2007

2007

2008

60000

2008

40000

20000

0

9

10

11

12

1

2

3

4

Период

12%

21%

18%

5

6

7

8

9

10

11

12

Период

Рисунок 1.1 – Динамика внедрения и результаты опытной эксплуатации СЭДУВ DIRECTUM

13%

2

Таблица – Стоимость лицензий, работ по внедрению и техническому сопровождению

программного обеспечения ИТКС

1

2

Наименова

ние

Стоимость

лицензий (50

п.), $

Стоимость

внедрения

$/час

Стоимость

обучения,

$/час

Стоимость

техподдерж

за 1 год, $

Стоимость

обнолен

системы, $

Стоимость

доработок,

$/час

Всего, $

3

PayDox

5 000,00

40,00

40,00

0,00

2 500,00

30,00

7 610,00

61%

NAUDOC

6 333,00

17,00

17,00

1 837,00

0,00

0,00

8 204,00

75%

Effect Office

6 295,36

17,86

17,86

1 259,07

1 573,84

17,86

9 181,85

jDocflow

10 000,00

0,00

0,00

3 000,00

0,00

40,00

13 040,0

LanDocs

33 735,00

50,00

0,00

6 675,00

0,00

40,00

40 500,0

DIRECTUM

38 855,00

20,00

12,00

7 771,00

0,00

20,00

46 678,0

Рисунок 1.2 – Диаграмма распределения

внешних и внутренних инцидентов

Объект исследования

OI = МТi МОij СPijk (1.1)

Рисунок 1.3 – Результаты мониторинга информационных процессов

где МТi – метод мониторинга ИП;

МОij – модель объекта (ИП);

СPijk – средства мониторинга ИП.

7.

ПРОБЛЕМЫ ТЕОРИИ ПРЕДМЕТНОЙ ОБЛАСТИКража оборудов ания

40

41

Финансов ое

мошенничеств о

41

55

50

25

Хакерские атаки

Спам

49

19

Вредоностные программы

38

17

Халатность сотрудников

8

7

0

60

51

21

5

4

Кража информации

3

45

Биометрия

21

20

Защита от вторжений

9

10

15

35

Шифрование файлов

20

30

2004

40

2005

50

60

46

70

Шифрование передаваемых данных

2006

68

Разграничение доступа

70

Обнаружение вторжений

72

Антивирусное ПО

96

Межсетевое экранирование

97

0

20

40

Рисунок 1.4 – Рейтинг опасности угроз безопасности ИТКС и методы обеспечения защиты информации

Средства управления доступом

Управляемые коммутаторы

Сетевые фильтры

Межсетевые экраны

Экранирующие агенты

Рисунок 1.5 –Средства управления доступом

60

80

100

120

8.

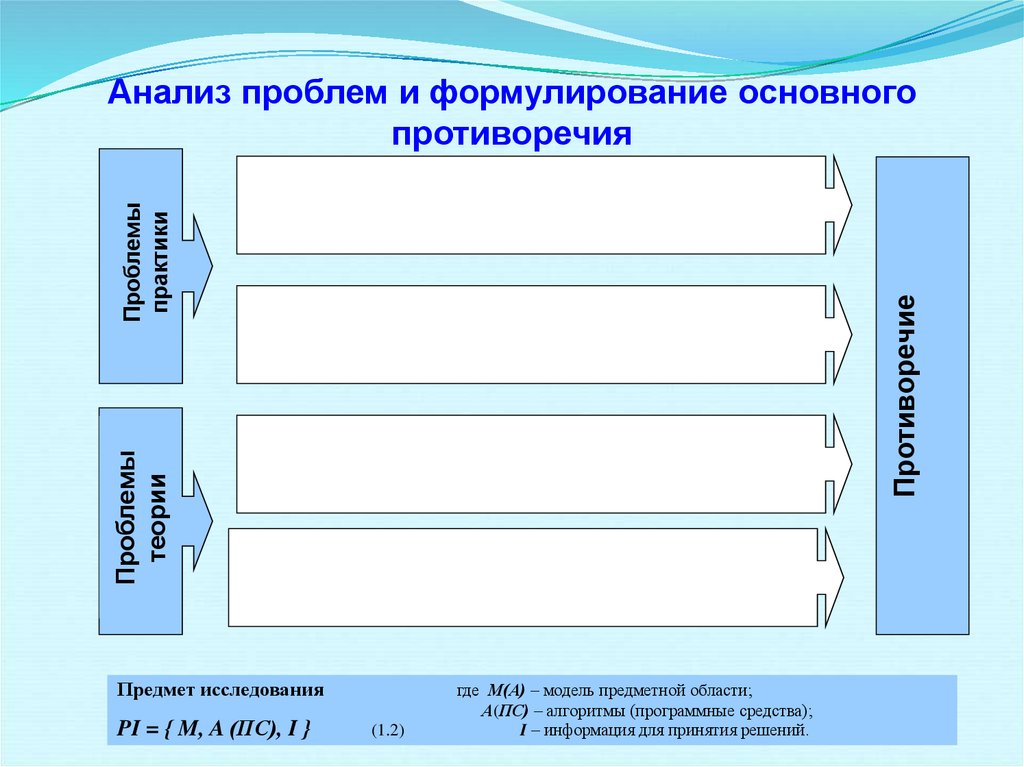

1.2 Формирование противоречийпредметной области и формулировка

проблемы

9.

Проблемытеории

Противоречие

Проблемы

практики

Анализ проблем и формулирование основного

противоречия

Предмет исследования

PI = { M, A (ПС), I }

(1.2)

где М(А) – модель предметной области;

А(ПС) – алгоритмы (программные средства);

I – информация для принятия решений.

10.

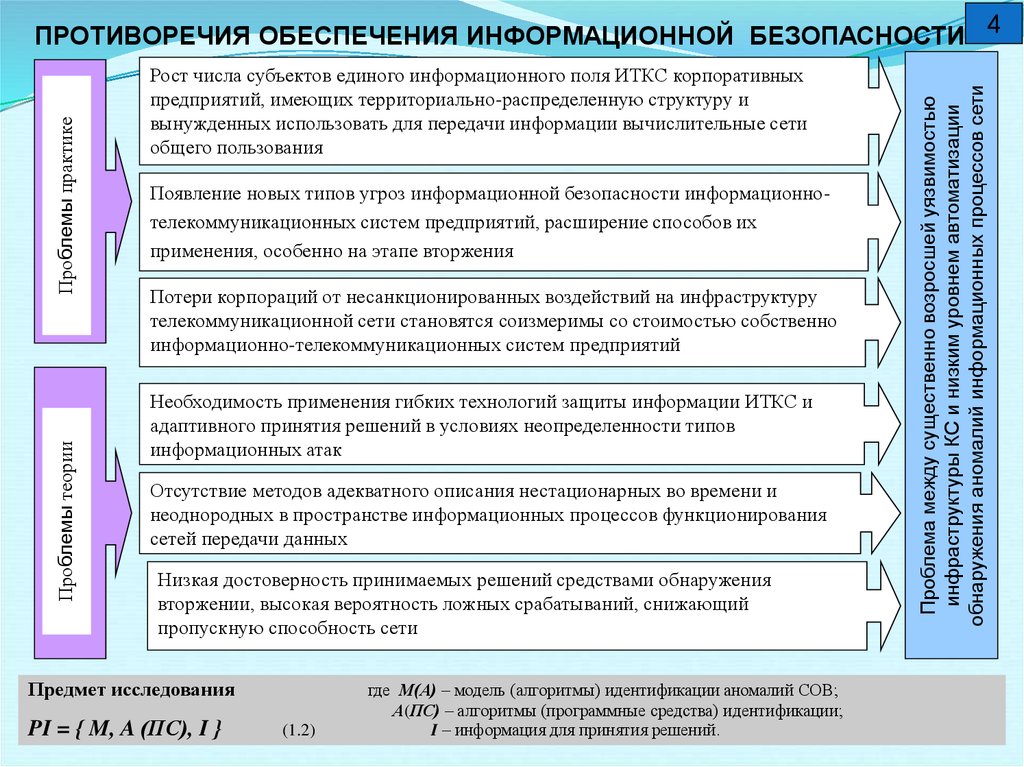

Рост числа субъектов единого информационного поля ИТКС корпоративныхпредприятий, имеющих территориально-распределенную структуру и

вынужденных использовать для передачи информации вычислительные сети

общего пользования

Появление новых типов угроз информационной безопасности информационнотелекоммуникационных систем предприятий, расширение способов их

применения, особенно на этапе вторжения

Потери корпораций от несанкционированных воздействий на инфраструктуру

телекоммуникационной сети становятся соизмеримы со стоимостью собственно

информационно-телекоммуникационных систем предприятий

Необходимость применения гибких технологий защиты информации ИТКС и

адаптивного принятия решений в условиях неопределенности типов

информационных атак

Отсутствие методов адекватного описания нестационарных во времени и

неоднородных в пространстве информационных процессов функционирования

сетей передачи данных

Низкая достоверность принимаемых решений средствами обнаружения

вторжении, высокая вероятность ложных срабатываний, снижающий

пропускную способность сети

Предмет исследования

PI = { M, A (ПС), I }

(1.2)

где М(А) – модель (алгоритмы) идентификации аномалий СОВ;

А(ПС) – алгоритмы (программные средства) идентификации;

I – информация для принятия решений.

Проблема между существенно возросшей уязвимостью

инфраструктуры КС и низким уровнем автоматизации

обнаружения аномалий информационных процессов сети

Проблемы теории

Проблемы практике

ПРОТИВОРЕЧИЯ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ 4

11.

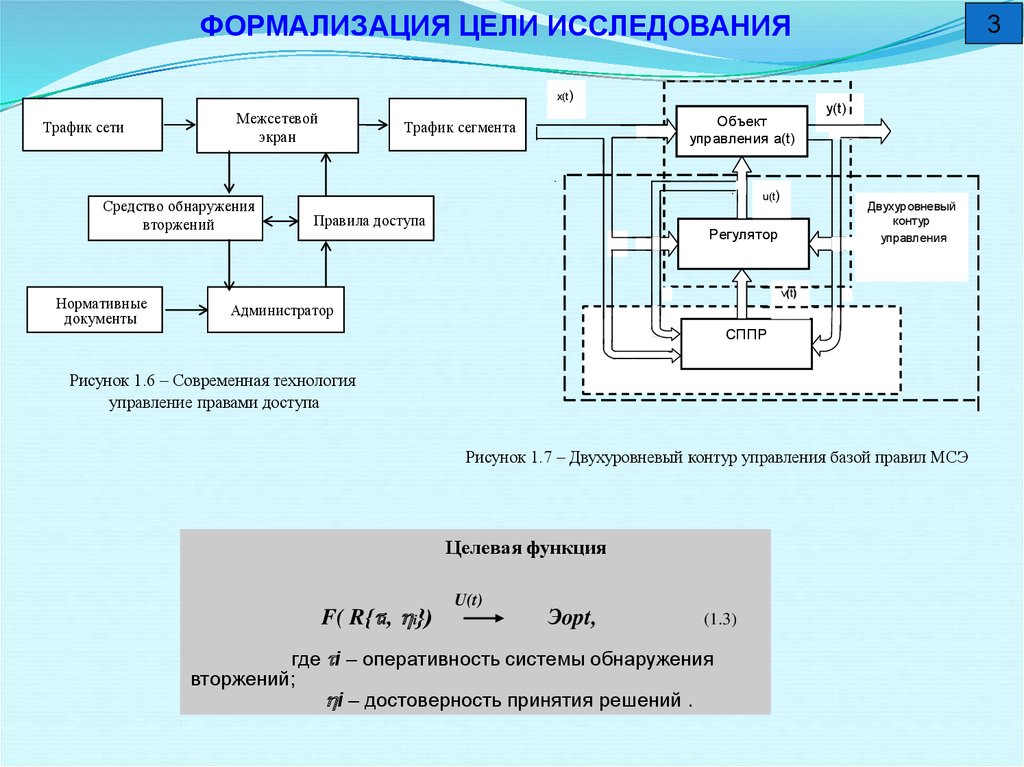

ФОРМАЛИЗАЦИЯ ЦЕЛИ ИССЛЕДОВАНИЯх(t)

Трафик сети

Межсетевой

экран

Средство обнаружения

вторжений

Нормативные

документы

Объект

управления а(t)

Трафик сегмента

u(t)

Правила доступа

3

у(t)

Двухуровневый

контур

управления

Регулятор

v(t)

Администратор

СППР

Рисунок 1.6 – Современная технология

управление правами доступа

Рисунок 1.7 – Двухуровневый контур управления базой правил МСЭ

Целевая функция

F( R{ i, i})

U(t)

Эopt,

(1.3)

где i – оперативность системы обнаружения

вторжений;

i – достоверность принятия решений .

software

software