Similar presentations:

База знаний (БЗ)

1.

База знаний (БЗ) представляет собой совокупность БД ииспользуемых правил, полученных от лиц, принимающих решения.

Банк данных – база данных и система управления ею (СУБД). СУБД

(например, ACCESS) представляет собой приложение для создания

баз данных как совокупности двумерных таблиц.

Приложение – программа или группа программ, предназначенных

для выполнения стандартных работ. К приложениям относятся

текстовые (например, Word), графические редакторы, электронные

таблицы.

2.

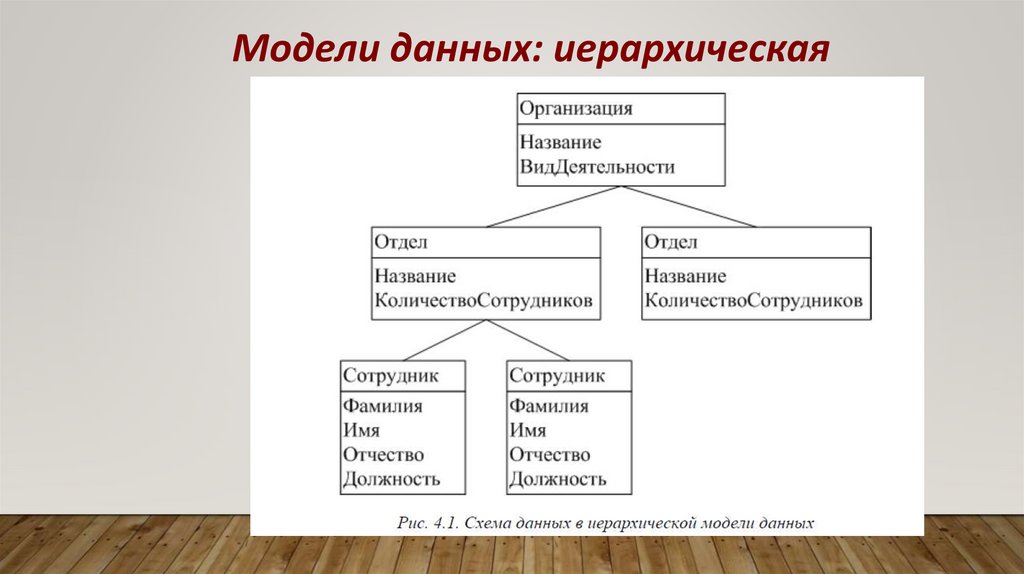

Модели данных: иерархическая3.

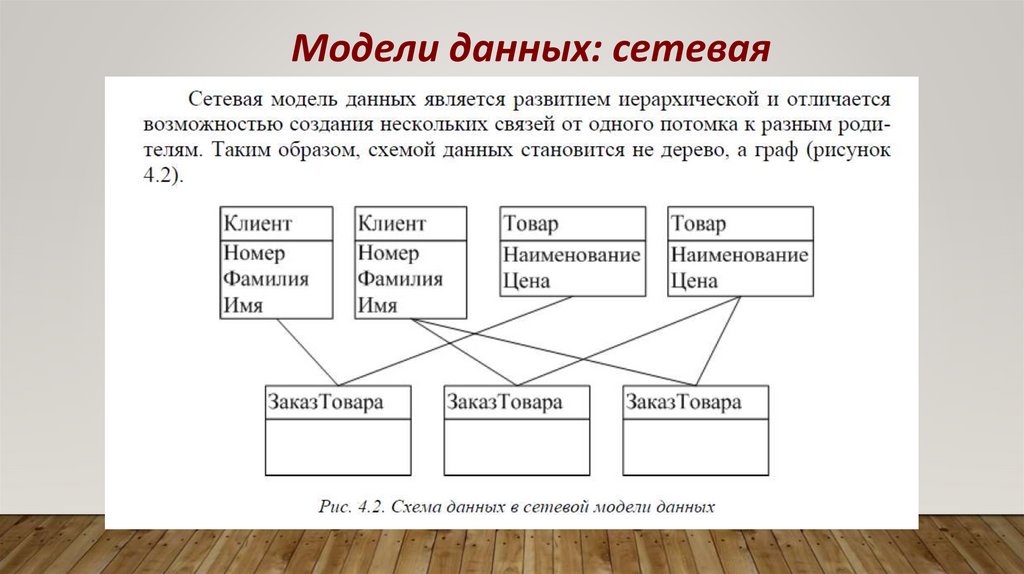

Модели данных: сетевая4.

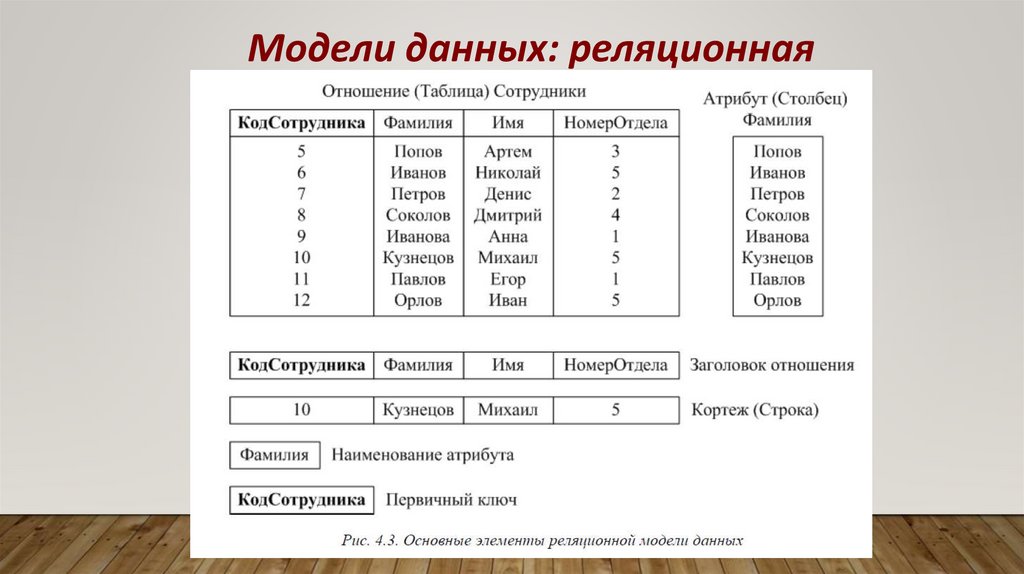

Модели данных: реляционная5.

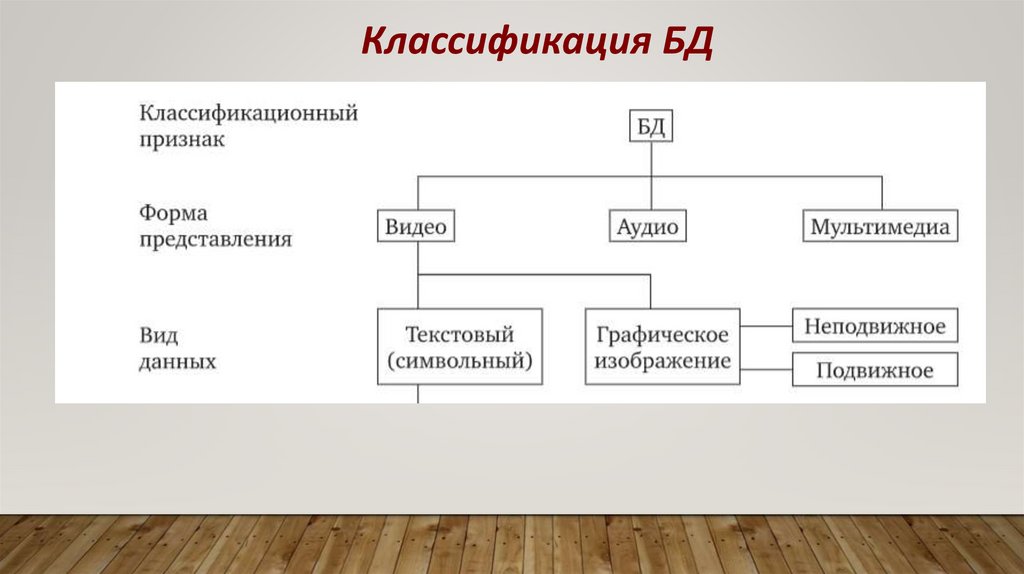

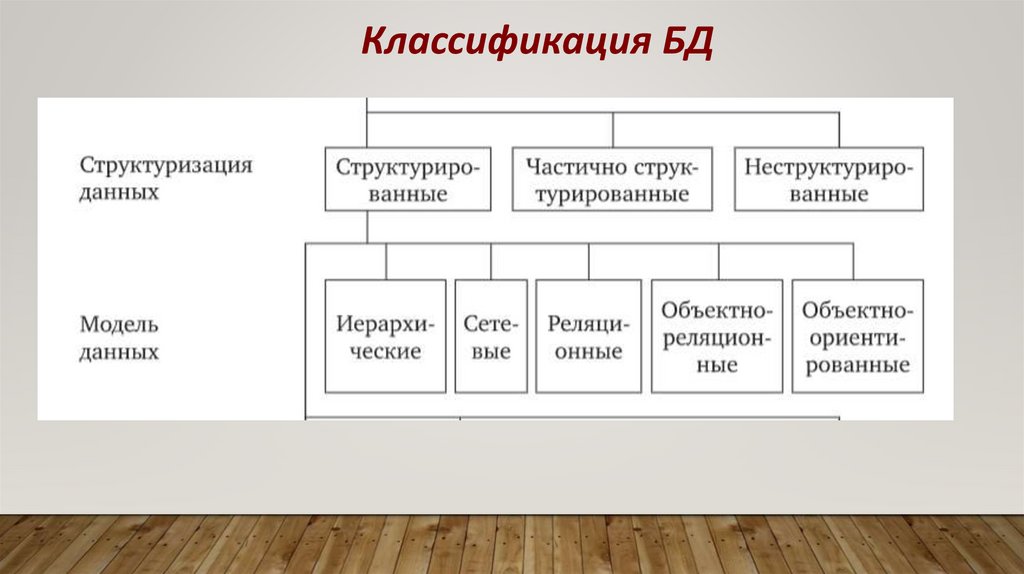

Классификация БД6.

Классификация БД7.

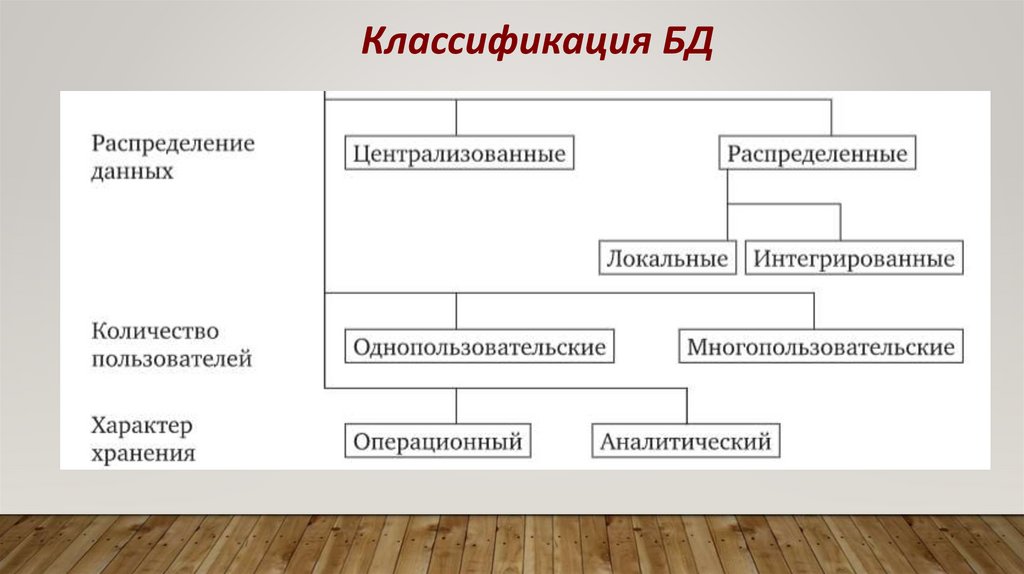

Классификация БД8.

Классификация БД9.

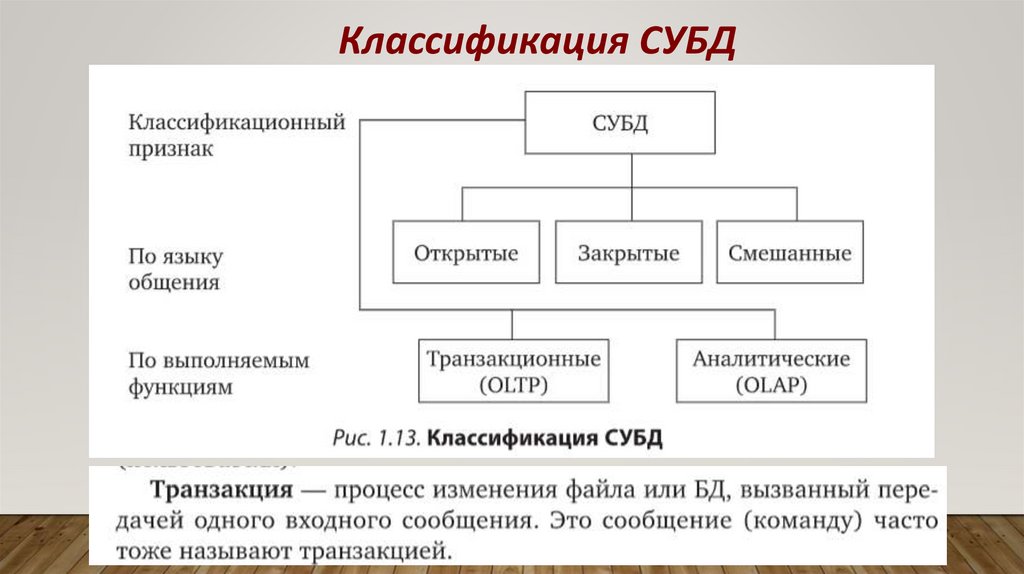

Классификация СУБД10.

11.

12.

13.

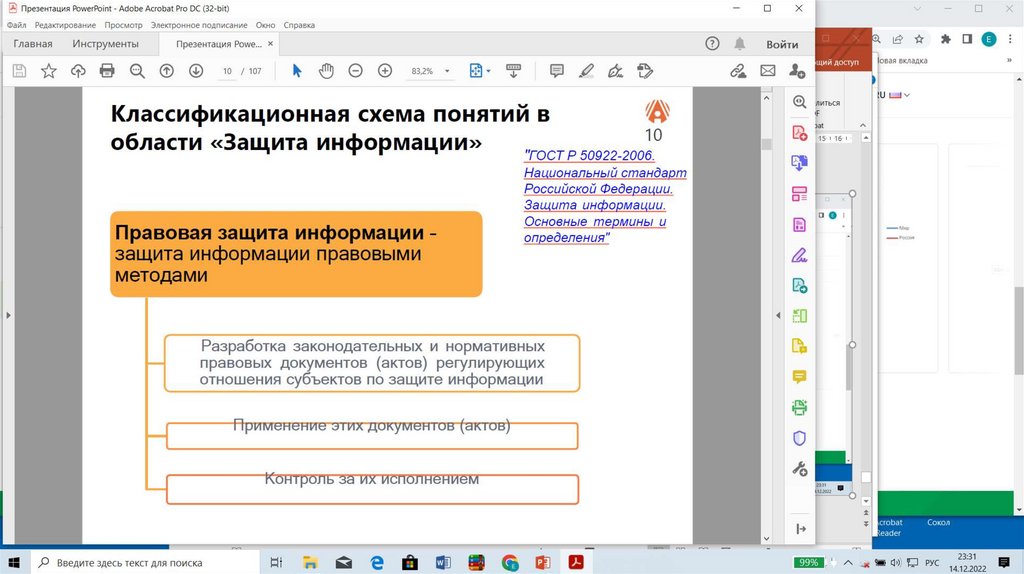

Технологии защиты информации14.

15.

16.

17.

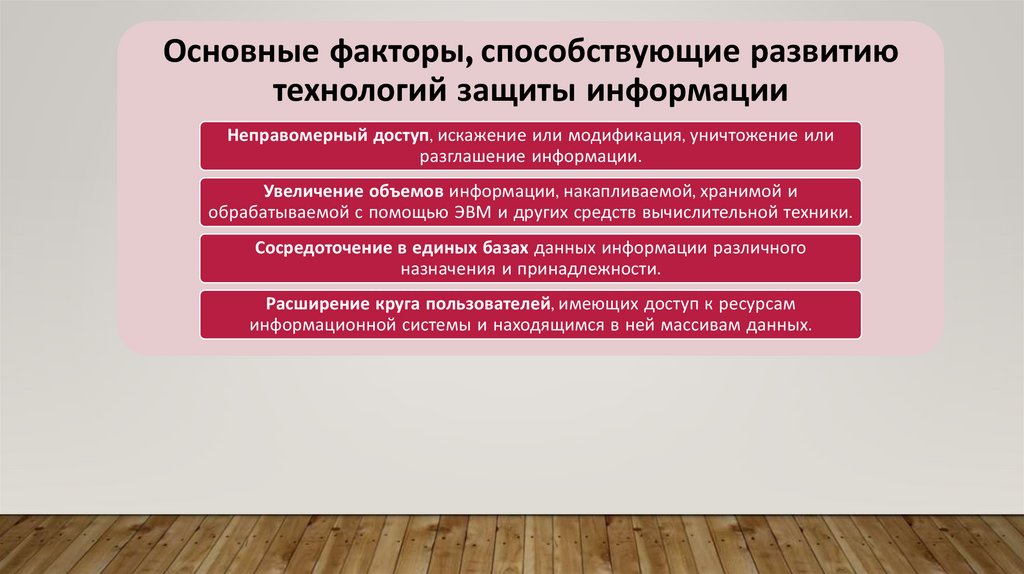

Основные факторы, способствующие развитиютехнологий защиты информации

Неправомерный доступ, искажение или модификация, уничтожение или

разглашение информации.

Увеличение объемов информации, накапливаемой, хранимой и

обрабатываемой с помощью ЭВМ и других средств вычислительной техники.

Сосредоточение в единых базах данных информации различного

назначения и принадлежности.

Расширение круга пользователей, имеющих доступ к ресурсам

информационной системы и находящимся в ней массивам данных.

18.

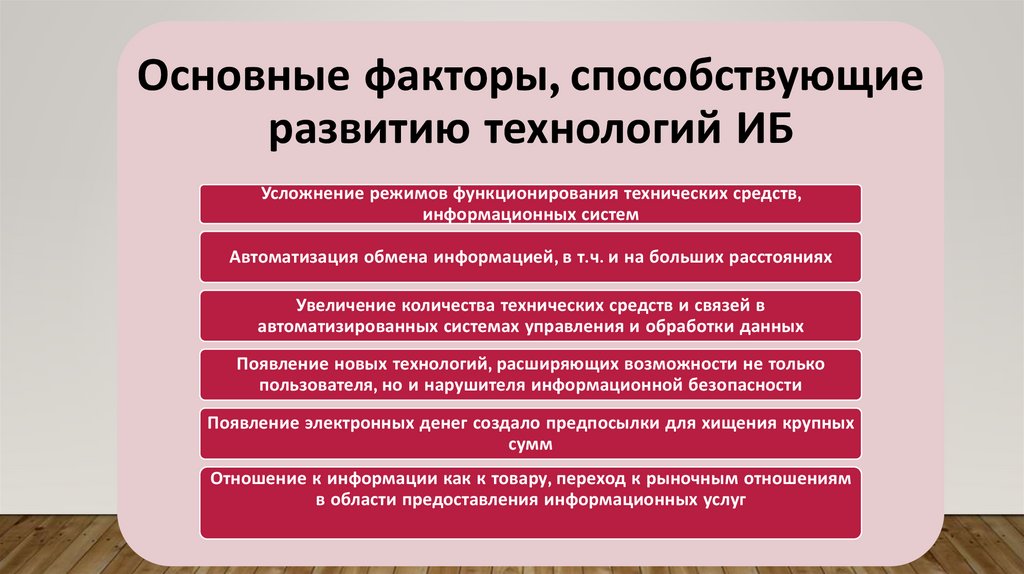

Основные факторы, способствующиеразвитию технологий ИБ

Усложнение режимов функционирования технических средств,

информационных систем

Автоматизация обмена информацией, в т.ч. и на больших расстояниях

Увеличение количества технических средств и связей в

автоматизированных системах управления и обработки данных

Появление новых технологий, расширяющих возможности не только

пользователя, но и нарушителя информационной безопасности

Появление электронных денег создало предпосылки для хищения крупных

сумм

Отношение к информации как к товару, переход к рыночным отношениям

в области предоставления информационных услуг

19.

Основные факторы, способствующие развитиютехнологий ИБ

Неправомерный доступ, искажение или модификация, уничтожение или

разглашение информации.

Увеличение объемов информации, накапливаемой, хранимой и

обрабатываемой с помощью ЭВМ и других средств вычислительной техники.

Сосредоточение в единых базах данных информации различного

назначения и принадлежности.

Расширение круга пользователей, имеющих доступ к ресурсам

информационной системы и находящимся в ней массивам данных.

20.

InfoWatch — ведущий российский разработчикрешений для обеспечения информационной

безопасности организаций

https://www.infowatch.ru/analytics

21.

22.

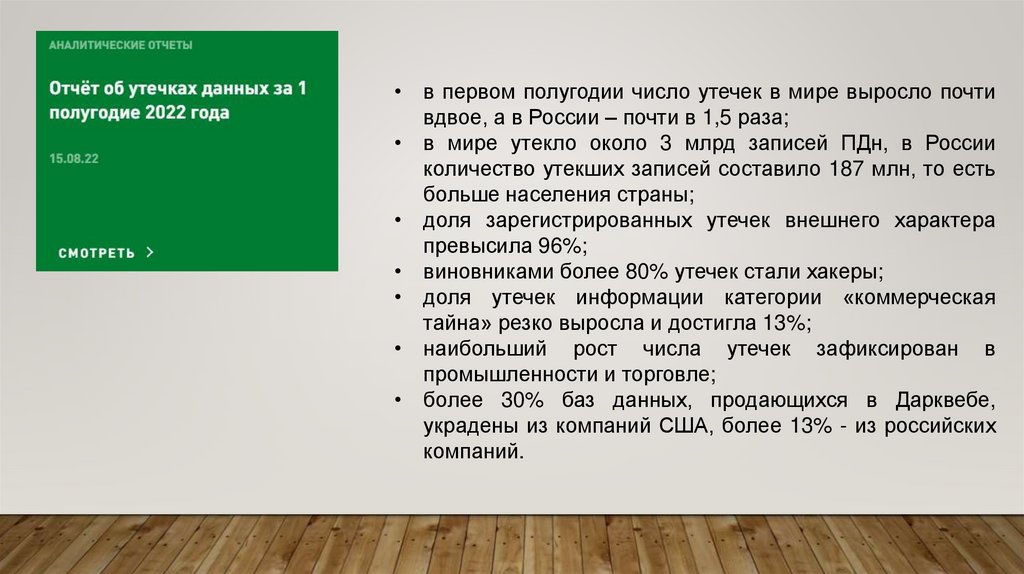

• в первом полугодии число утечек в мире выросло почтивдвое, а в России – почти в 1,5 раза;

• в мире утекло около 3 млрд записей ПДн, в России

количество утекших записей составило 187 млн, то есть

больше населения страны;

• доля зарегистрированных утечек внешнего характера

превысила 96%;

• виновниками более 80% утечек стали хакеры;

• доля утечек информации категории «коммерческая

тайна» резко выросла и достигла 13%;

• наибольший рост числа утечек зафиксирован в

промышленности и торговле;

• более 30% баз данных, продающихся в Дарквебе,

украдены из компаний США, более 13% - из российских

компаний.

23.

24.

25.

26.

27.

28.

29.

30.

31.

32.

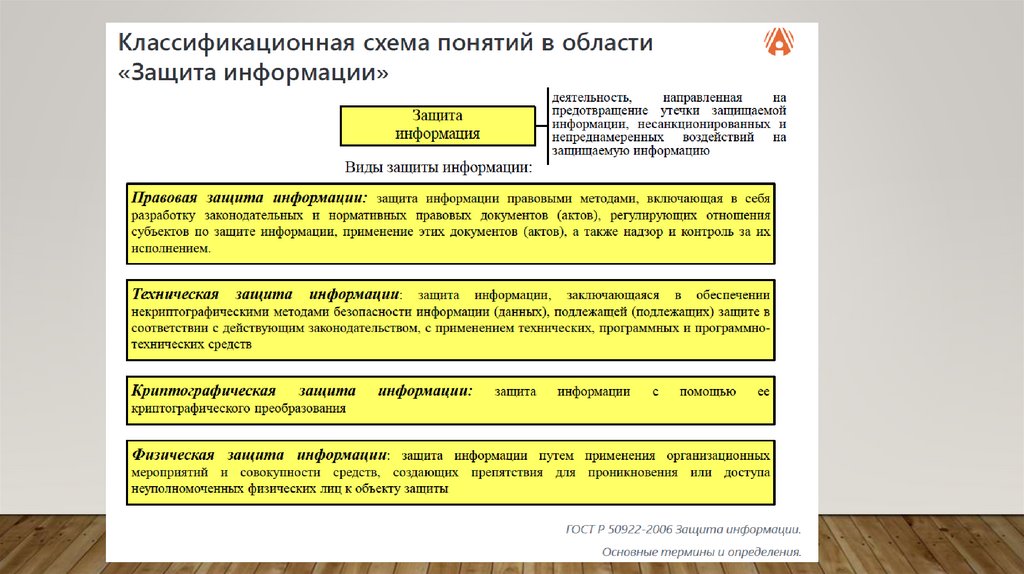

Защита информации – это деятельность, направленная на предотвращениеутечки

защищаемой

информации,

несанкционированных

и

непреднамеренных воздействий на защищаемую информацию.

33.

34.

Виды информационных угроз• отказы и нарушения работоспособности программных и

технических средств;

• преднамеренные

угрозы,

заранее

планируемые

злоумышленниками для нанесения вреда

35.

Основные группы причинкомпьютерных систем:

сбоев

и

отказов

в

работе

• нарушения физической и логической целостности хранящихся

в оперативной и внешней памяти структур данных,

возникающие по причине старения ли износа их носителей;

• нарушения, возникающие в работе аппаратных средств из-за

их старения или износа, неправильного использования или

повреждения;

• ошибки в программных средствах, не выявленные в процессе

отладки и испытаний.

36.

Способы защиты информации от нарушений работоспособностикомпьютерных систем:

• внесение структурной, информационной и функциональной

избыточности компьютерных ресурсов;

• защита

от

некорректного

использования

ресурсов

компьютерной системы;

• выявление и своевременное устранение ошибок на этапах

разработки программно-аппаратных средств.

37.

Преднамеренныеугрозы,

заранее

злоумышленниками для нанесения вреда:

планируемые

• угрозы, реализация которых выполняется при постоянном

участии человека;

• угрозы,

реализация

которых

после

разработки

злоумышленником

соответствующих

компьютерных

программ

выполняется

этими

программами

без

непосредственного участия человека.

38.

Задачи по защите от угроз каждого вида:• запрещение несанкционированного доступа к ресурсам

вычислительных систем;

• невозможность

несанкционированного

использования

компьютерных ресурсов при осуществлении доступа;

• своевременное обнаружение факта несанкционированных

действий, устранение их причин и последствий.

39.

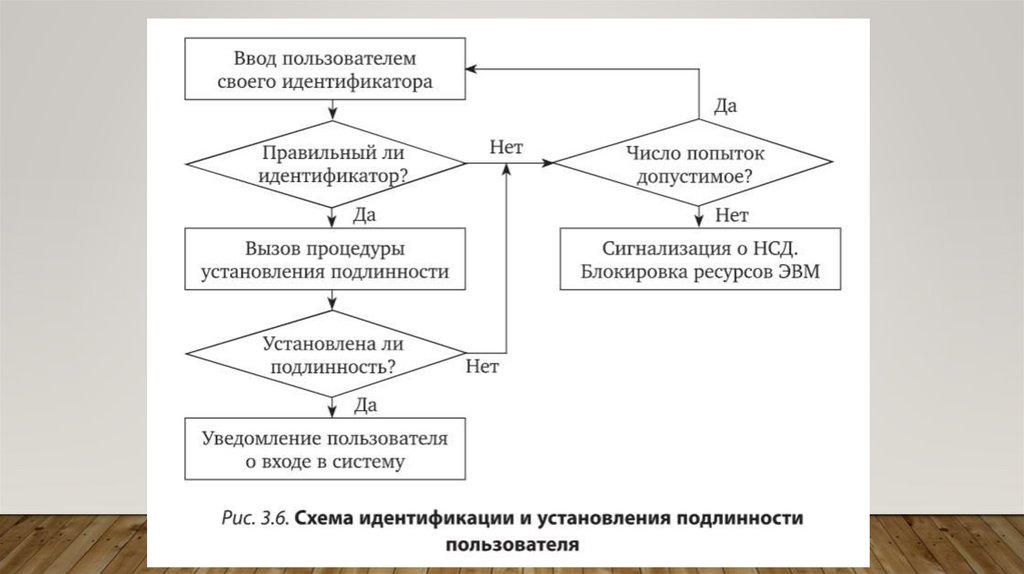

Основным способом запрещения несанкционированногодоступа к ресурсам вычислительных систем является

подтверждение подлинности пользователей и разграничение их

доступа к информационным ресурсам, включающий следующий

этапы:

• идентификация;

• установление подлинности (аутентификация);

• определение полномочий для последующего контроля и

разграничения доступа к компьютерным ресурсам.

40.

идентификаторможет

представлять

собой

последовательность символов и должен быть

зарегистрирован

в

системе

администратора

безопасности

любую

заранее

службы

41.

42.

После идентификации и аутентификации пользователя системазащиты должна определить его полномочия для последующего

контроля санкционированного доступа к компьютерным

ресурсам (разграничение доступа). В качестве компьютерных

ресурсов рассматриваются:

программы;

внешняя память;

информация, разграниченная по категориям в базах данных;

оперативная память;

время использования процессора;

порты ввода-вывода;

внешние устройства.

43.

Способы разграничения доступа:• разграничение доступа по спискам;

• использование матрицы установления полномочий (строки

матрицы – идентификаторы пользователей, столбцы –

ресурсы компьютерной системы);

• разграничение доступа по уровням секретности и категориям

(например, общий доступ, конфиденциально, секретно);

• парольное разграничение доступа.

44.

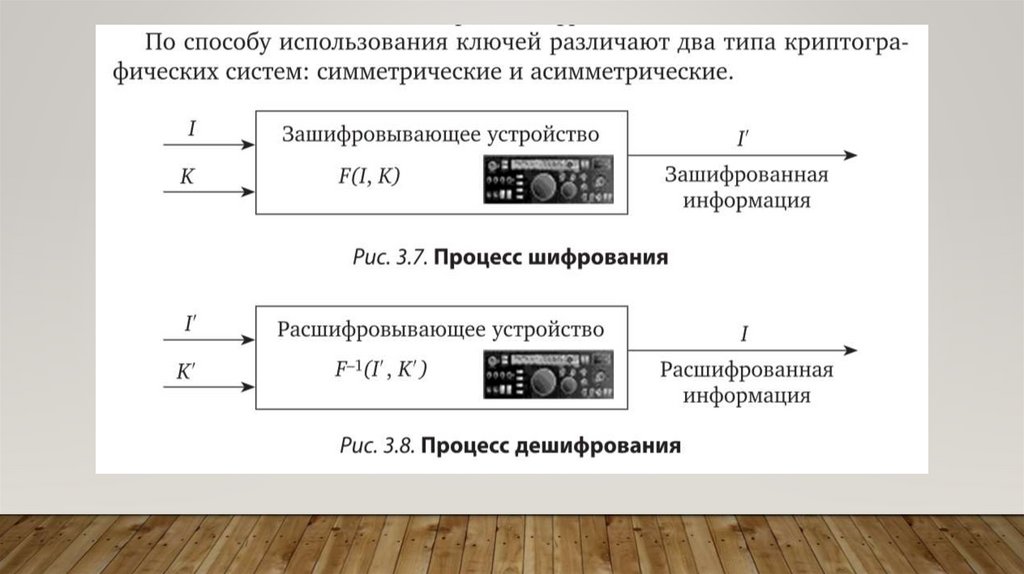

Защита информации от исследования и копированияпредполагает криптографическое закрытие защищаемых от

хищения данных.

Задача криптографии – обратимое преобразование открытого

текста в последовательность знаков, называемых шифротекстом

или криптограммой. В шифре выделяют два основных элемента

– алгоритм и ключ.

Алгоритм шифрования – последовательность преобразований

обрабатываемых данных, зависящих от ключа шифрования.

Ключ задает значения некоторых параметров алгоритма

шифрования, обеспечивающих шифрование и дешифрование

информации

45.

46.

Одним их основных компонентов системы защиты информациии процесса её обработки в вычислительных системах является

защита от компьютерных вирусов.

Выделяют три уровня защиты от компьютерных вирусов.

• защита от проникновения в вычислительную систему вирусов

известных типов;

• углубленный анализ на наличие вирусов известных и

неизвестных типов, преодолевших первый уровень защиты;

• защита от деструктивных действий и размножения вирусов,

преодолевших первые два уровня.

47.

Поиск и обезвреживание вирусов осуществляется какавтономными антивирусными программными средствами

(сканеры), так и в рамках комплексных систем защиты

информации.

Среди транзитных сканеров, которые загружаются в

оперативную память, наибольшей популярностью в нашей

стране пользуются антивирусные программы Aidstest Дмитрия

Лозинского и DrWeb Игоря Данилова.

48.

Широкое внедрение в повседневную практику компьютерныхсетей, их открытость, масштабность делают проблему защиты

информации исключительно сложной. Выделяют две базовые

подзадачи:

• обеспечение

безопасности

обработки

и

хранения

информации в каждом из компьютеров, входящих в сеть;

• защита информации, передаваемой между компьютерами

сети.

Среди транзитных сканеров, которые загружаются в

оперативную память, наибольшей популярностью в нашей

стране пользуются антивирусные программы Aidstest Дмитрия

Лозинского и DrWeb Игоря Данилова.

49.

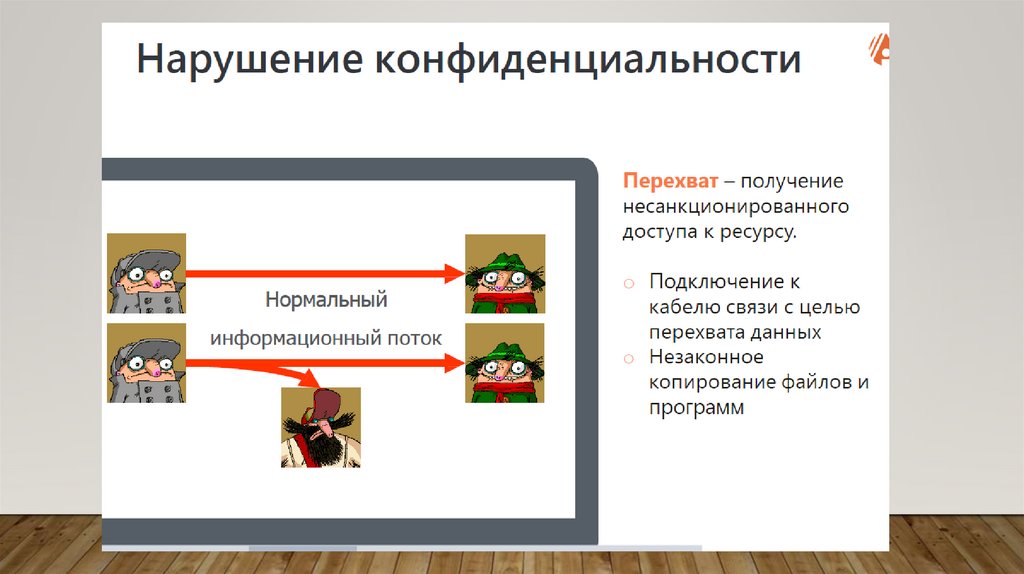

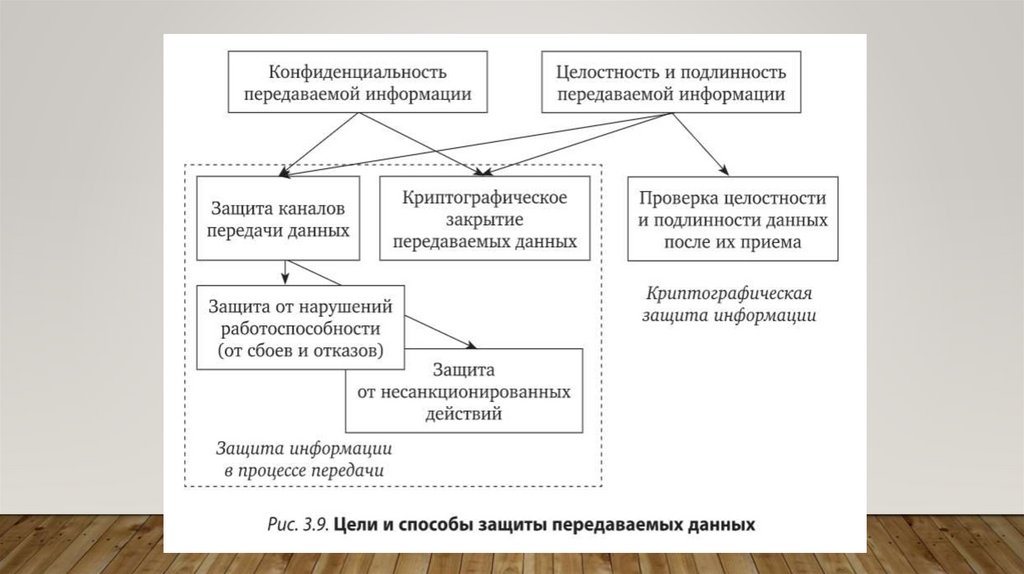

Безопасность информации при сетевом обмене даннымитребует также их конфиденциальности и подлинности.

Защита информации в процессе передачи достигается на основе

защиты каналов передачи данных, а также криптографического

закрытия передаваемых сообщений.

50.

51.

52.

53.

54.

55.

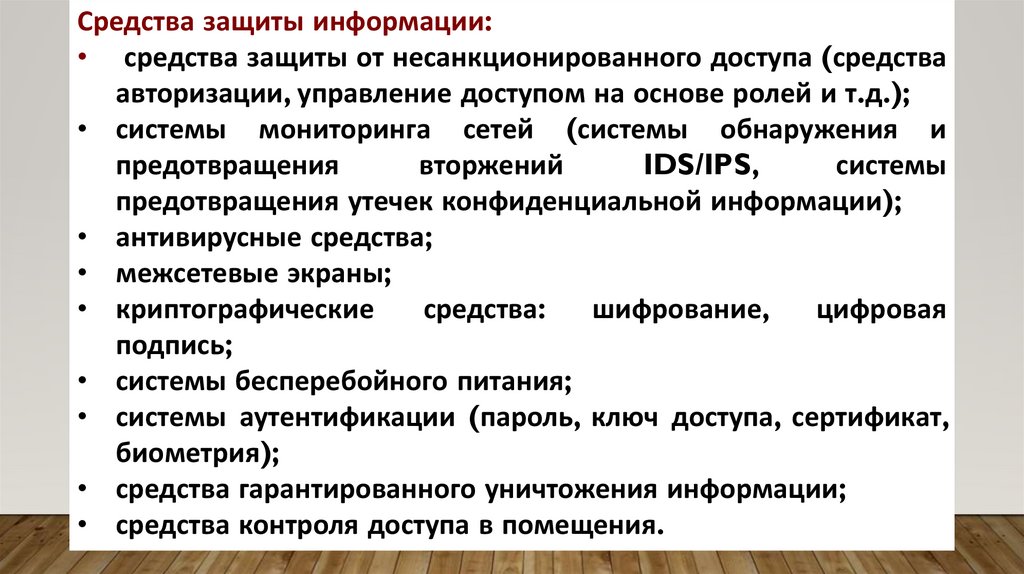

Средства защиты информации:• средства защиты от несанкционированного доступа (средства

авторизации, управление доступом на основе ролей и т.д.);

• системы мониторинга сетей (системы обнаружения и

предотвращения

вторжений

IDS/IPS,

системы

предотвращения утечек конфиденциальной информации);

• антивирусные средства;

• межсетевые экраны;

• криптографические

средства:

шифрование,

цифровая

подпись;

• системы бесперебойного питания;

• системы аутентификации (пароль, ключ доступа, сертификат,

биометрия);

• средства гарантированного уничтожения информации;

• средства контроля доступа в помещения.

database

database