Similar presentations:

Мандатная и ролевая модели доступа. Лекция №6

1.

Мандатная и ролевая моделидоступа

Лекция№6

2.

3.

Мандатная (многоуровневая)модель доступа

• Многоуровневые модели предполагают

формализацию процедуры назначения

прав доступа посредством использования

так называемых меток

конфиденциальности или мандатов,

назначаемых субъектам и объектам

доступа.

4.

Существуют требования кмандатному механизму

1. Каждому субъекту и объекту доступа должны сопоставляться

классификационные метки, отражающие их место в соответствующей

иерархии. Посредством этих меток субъектам и объектам должны

назначаться классификационные уровни. Данные метки должны служить

основой мандатного принципа разграничения доступа.

2. Система защиты при вводе новых данных в систему должна запрашивать и

получать от санкционированного пользователя классификационные метки

этих данных. При санкционированном занесении в список пользователей

нового субъекта ему должны назначаться классификационные метки.

Внешние классификационные метки(субъектов, объектов) должны точно

соответствовать внутренним меткам (внутри системы защиты).

3. Система защиты должна реализовывать мандатный принцип контроля

доступа применительно ко всем объектам при явном и скрытом доступе со

стороны любого из субъектов

4. Реализация мандатных ПРД должна предусматривать возможность

сопровождения, изменения классификационных уровней субъектов и

объектов специально выделенными субъектами.

5.

6.

7.

Достоинства

С помощью многоуровневых моделей возможно существенное упрощение

задачи администрирования. Причем это касается как исходной настройки

разграничительной политики доступа (не требуется столь высокого уровня

детализации задания отношения субъект-объект), так и последующего

включения в схему администрирования новых объектов и субъектов доступа.

Самое важное достоинство заключается в том, что пользователь не может

полностью управлять доступом к ресурсам, которые он создаёт.

Такая система запрещает пользователю или процессу, обладающему

определённым уровнем доверия, получать доступ к информации, процессам

или устройствам более защищённого уровня.

Недостатки

Отдельно взятые категории одного уровня равнозначны, что приводит в

большинстве случаев к избыточности прав доступа для конкретных субъектов

в пределах соответствующих уровней.

8.

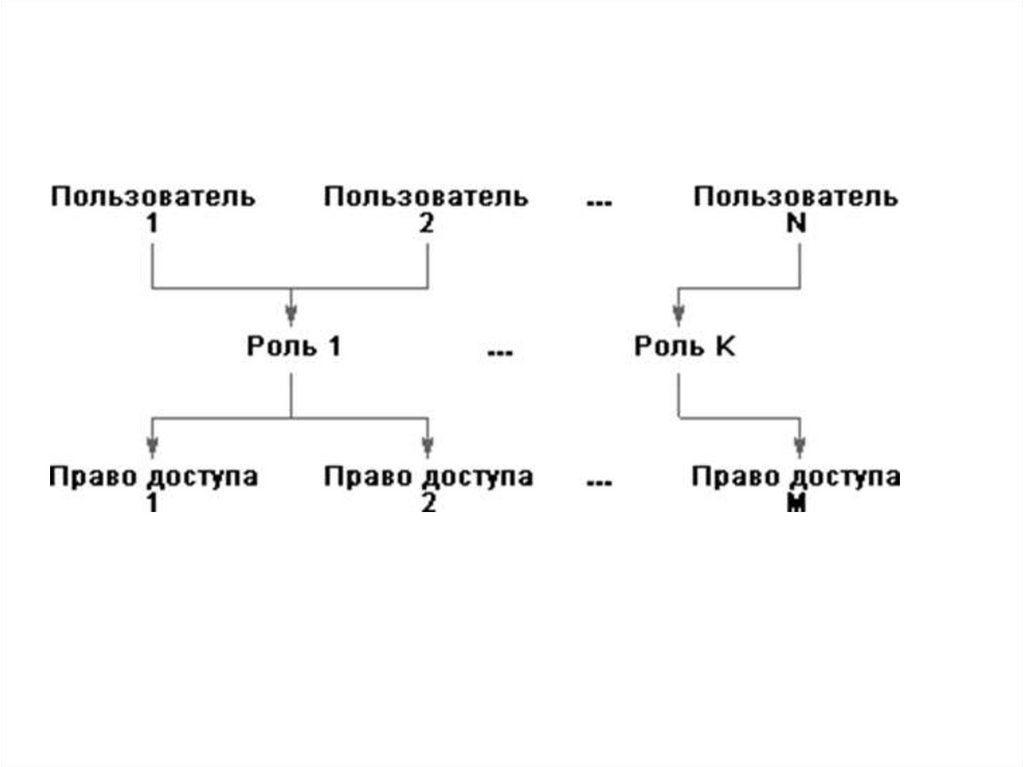

Ролевое управление доступом• Суть его в том, что между пользователями и

их привилегиями появляются

промежуточные сущности – роли. Для

каждого пользователя одновременно могут

быть активными несколько ролей, каждая

из которых дает ему определенные права

9.

Доступ сотрудников кинформационной системе

10.

Информационные системы• Active Directory

• Файловые ресурсы

• ERP-системы (1С, SAP, IBM, Microsoft)

• CRM (Microsoft, IBM, amoCRM, SugarCRM)

СЭД (БОСС-референт, IBM lotus, Directum)

11.

Шаблон типового доступа12.

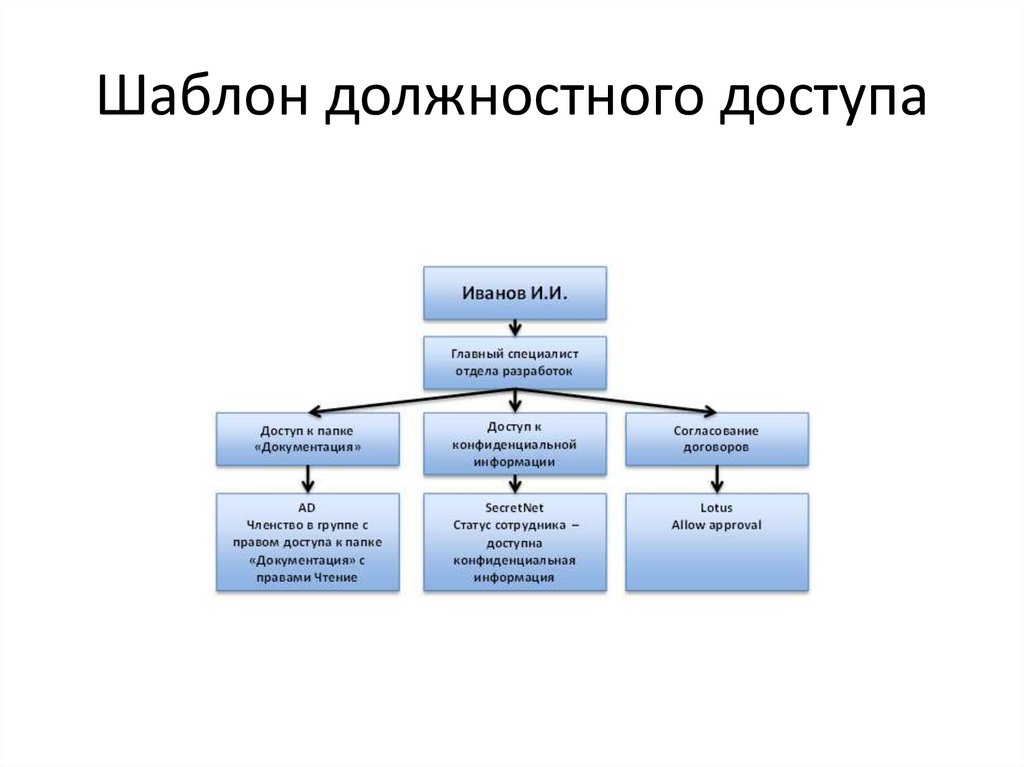

Шаблон должностного доступа13.

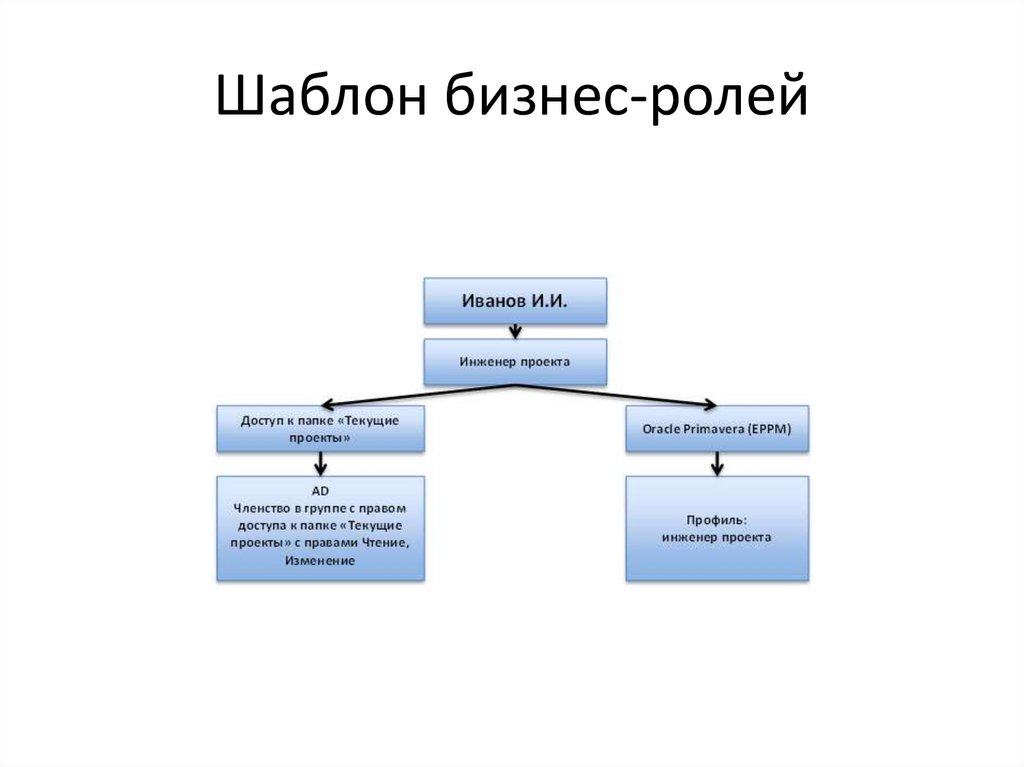

Шаблон бизнес-ролей14.

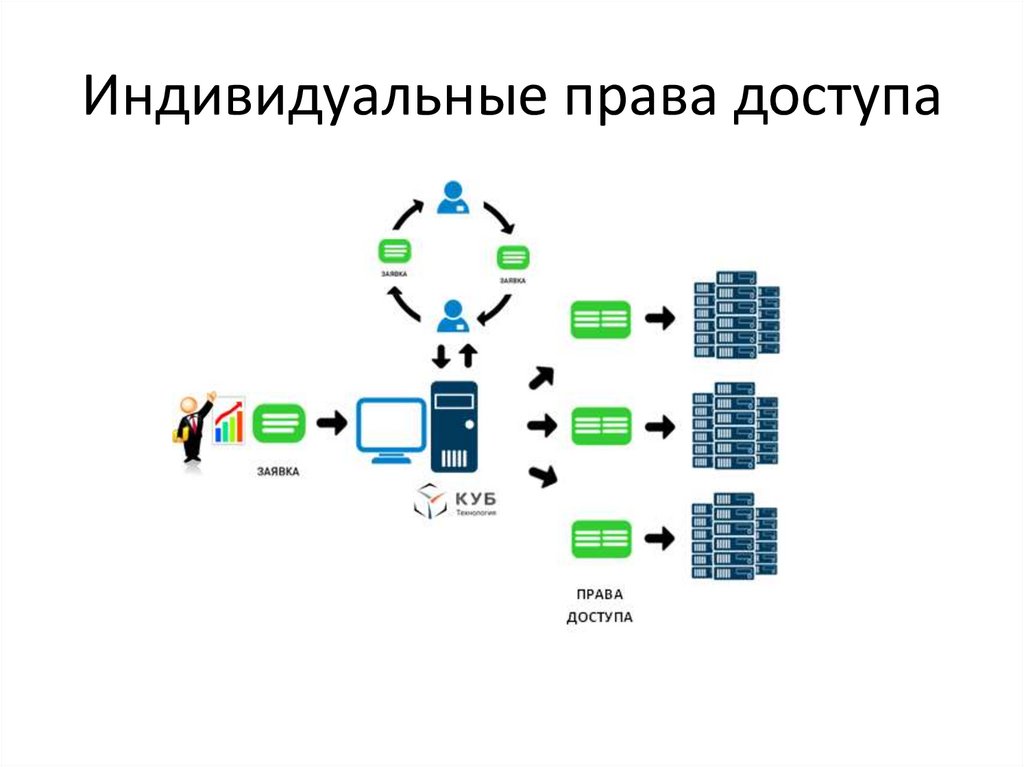

Индивидуальные права доступа15.

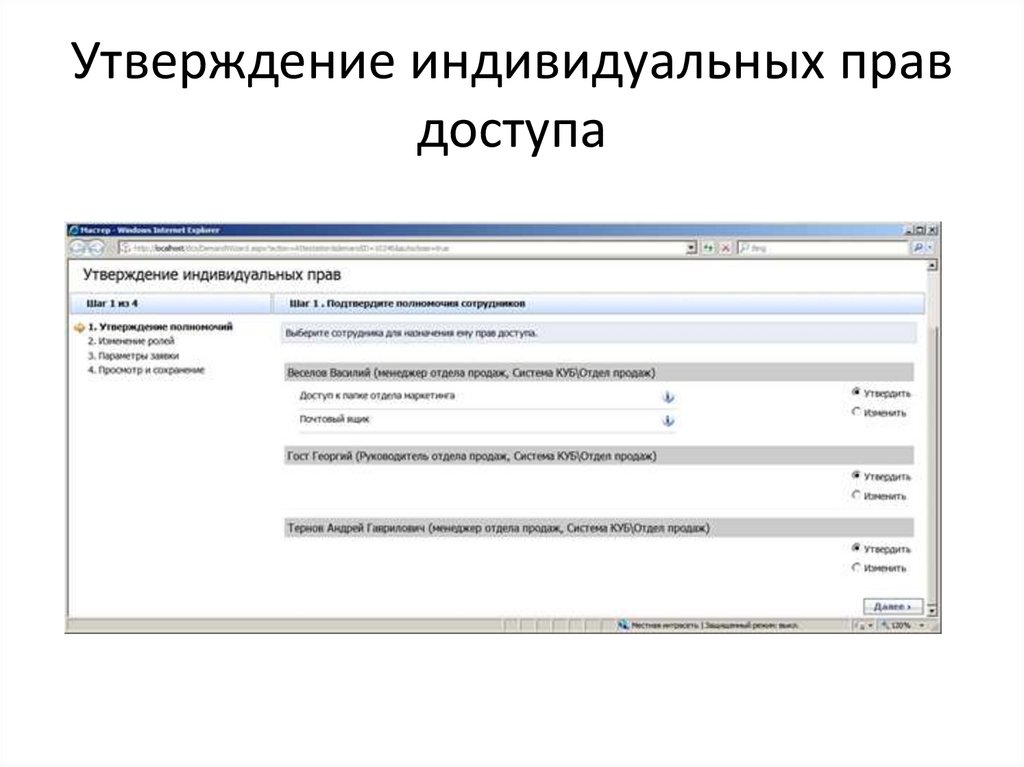

Утверждение индивидуальных правдоступа

16.

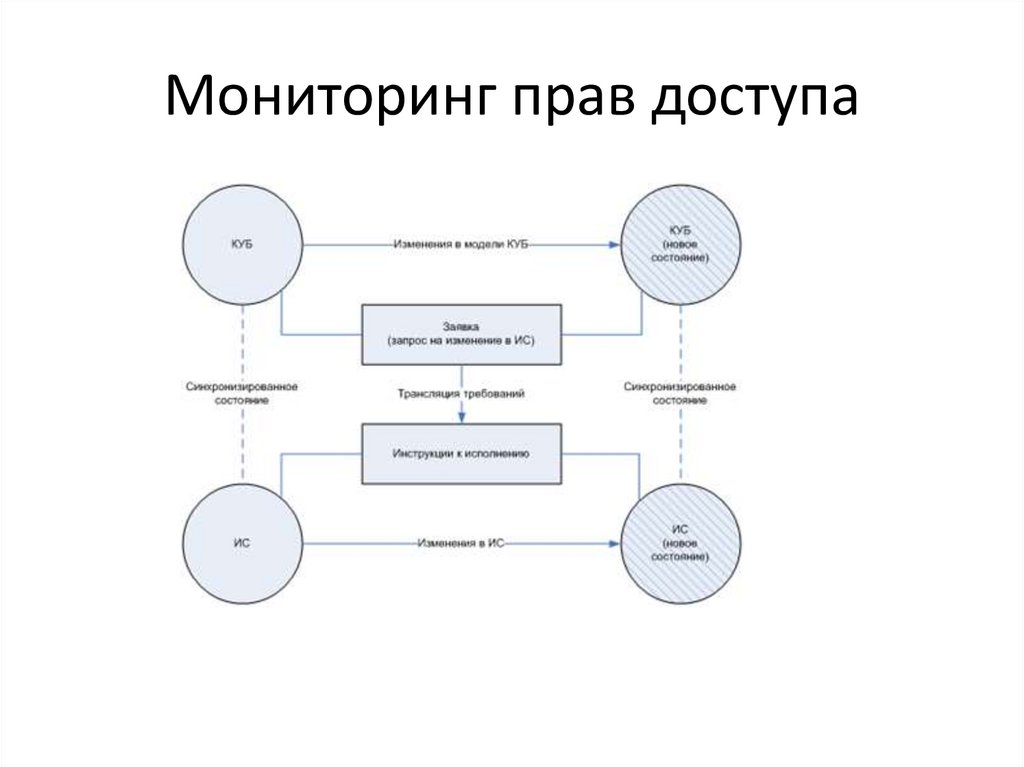

Мониторинг прав доступа17.

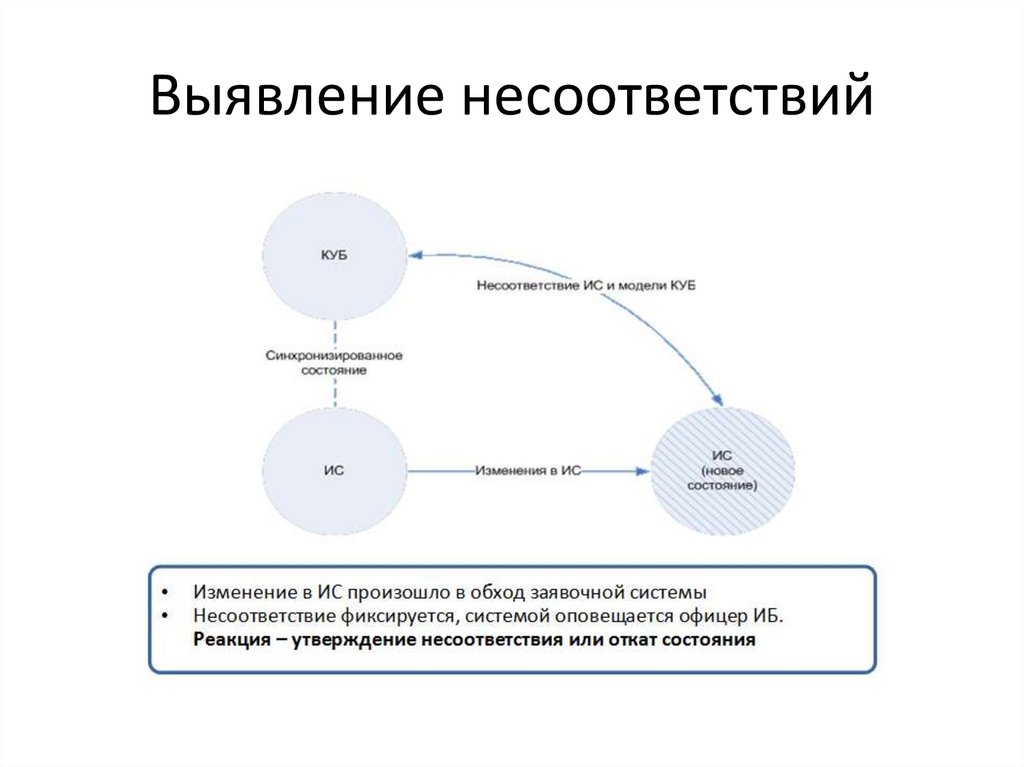

Выявление несоответствий18.

19.

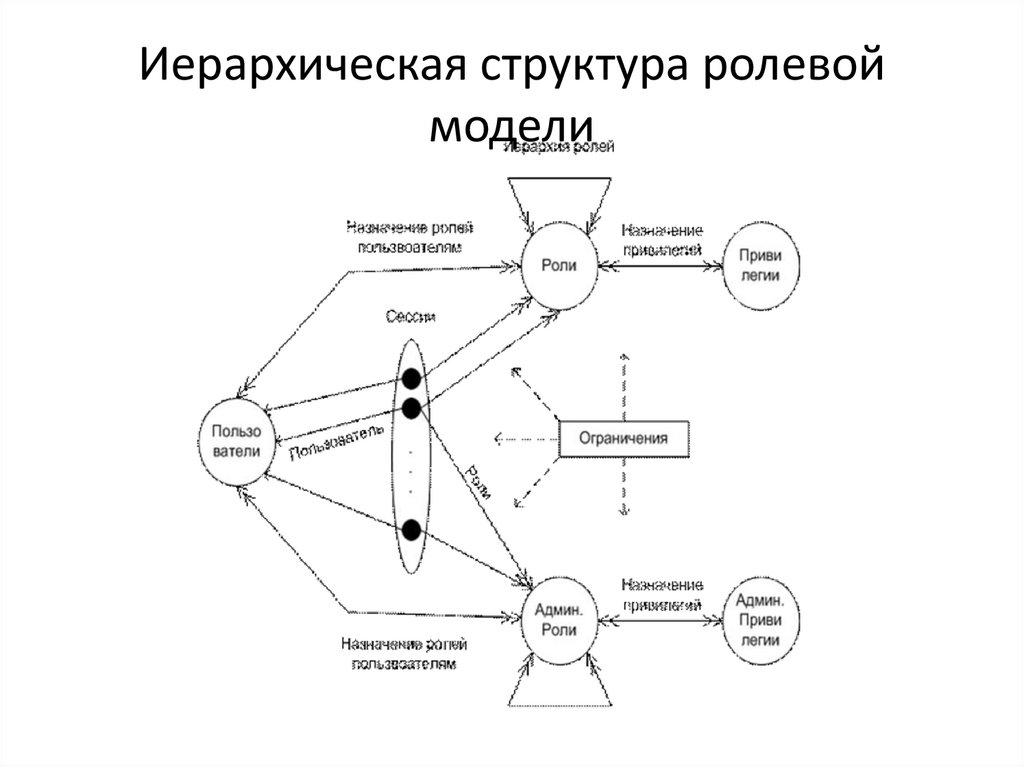

Иерархическая структура ролевоймодели

20.

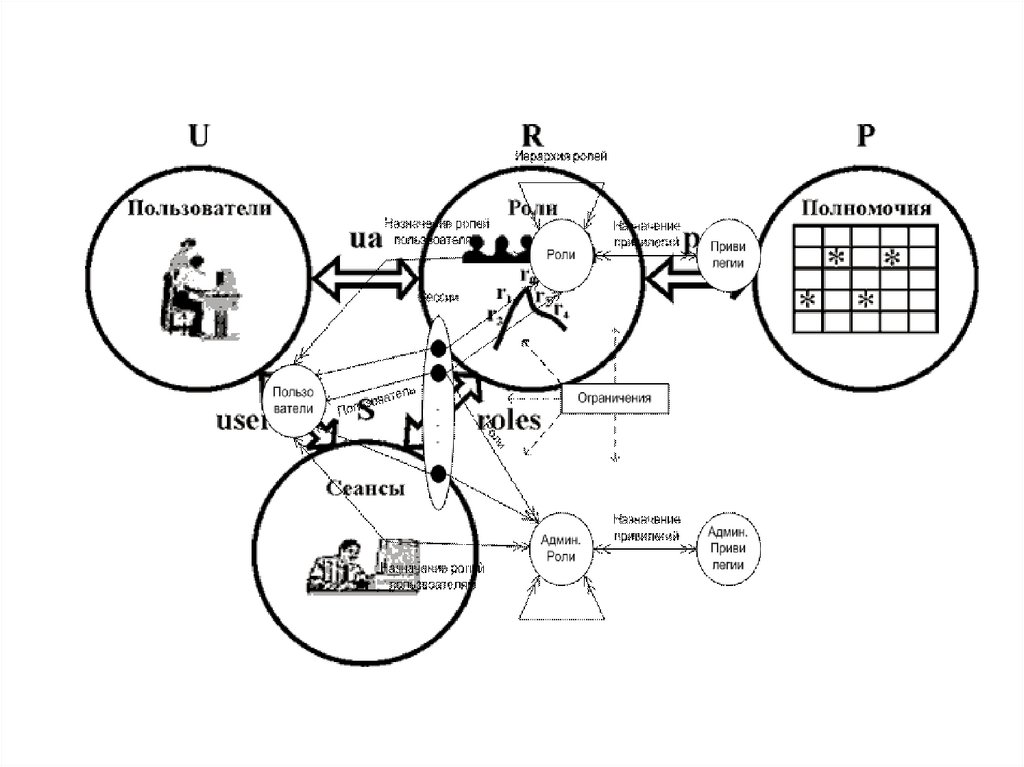

• пользователь (человек, интеллектуальный автономный агенти т.п.);

• сеанс работы пользователя ;

• роль (обычно определяется в соответствии с

организационной структурой);

• объект (сущность, доступ к которой разграничивается;

например, файл ОС или таблица СУБД);

• операция (зависит от объекта; для файлов ОС – чтение,

запись, выполнение и т.п.; для таблиц СУБД – вставка,

удаление и т.п., для прикладных объектов операции могут

быть более сложными);

• право доступа (разрешение выполнять определенные

операции над определенными объектами).

21.

Ролям приписываются пользователи и права

доступа ; можно считать, что они (роли) именуют

отношения "многие ко многим" между

пользователями и правами. Роли могут быть

приписаны многим пользователям; один

пользователь может быть приписан нескольким

ролям. Во время сеанса работы пользователя

активизируется подмножество ролей, которым он

приписан, в результате чего он становится

обладателем объединения прав, приписанных

активным ролям. Одновременно пользователь

может открыть несколько сеансов.

22.

• Между ролями может быть определеноотношение частичного порядка, называемое

наследованием. Если роль r2 является

наследницей r1, то все права r1

приписываются r2, а все пользователи r2

приписываются r1. Очевидно, что

наследование ролей соответствует

наследованию классов в объектноориентированном программировании, только

правам доступа соответствуют методы

классов, а пользователям – объекты

(экземпляры) классов.

23.

Разделение обязанностей• Статическое разделение обязанностей налагает ограничения на

приписывание пользователей ролям. В простейшем случае членство

в некоторой роли запрещает приписывание пользователя

определенному множеству других ролей. В общем случае данное

ограничение задается как пара "множество ролей – число" (где

множество состоит, по крайней мере, из двух ролей, а число должно

быть больше 1), так что никакой пользователь не может быть

приписан указанному (или большему) числу ролей из заданного

множества. Например, может существовать пять бухгалтерских ролей,

но политика безопасности допускает членство не более чем в двух

таких ролях (здесь число=3).

• При наличии наследования ролей ограничение приобретает

несколько более сложный вид, но суть остается простой: при

проверке членства в ролях нужно учитывать приписывание

пользователей ролям-наследницам.

24.

Разделение обязанностей• Динамическое разделение обязанностей

отличается от статического только тем, что

рассматриваются роли, одновременно активные

(быть может, в разных сеансах) для данного

пользователя (а не те, которым пользователь

статически приписан). Например, один

пользователь может играть роль и кассира, и

контролера, но не одновременно; чтобы стать

контролером, он должен сначала закрыть кассу. Тем

самым реализуется так называемое временное

ограничение доверия, являющееся аспектом

минимизации привилегий.

25.

26.

• Защитные меры – использование: DLP, SIEM, СЗИ• Превентивные меры – инвентаризация,

ресертификация и мониторинг прав доступа сотрудника.

• Основная задача - обеспечение сотрудникам

необходимых и достаточных прав доступа для работы.

Это позволяет минимизировать риски по утечке

информации.

• Контроль существующих прав доступа Построение

матрицы доступа

• Мониторинг изменений ИС

informatics

informatics