Similar presentations:

Влияние информационных технологий

1.

В Л ИЯ НИЕ ИНФ ОР МА ЦИОННЫ ХТ Е Х НОЛОГ ИЙ НА ОБ Р А Щ Е НИЕ

С ПЕ Р С ОНА Л Ь НЫ МИ Д А ННЫ МИ

презентация специально

для

2.

В В Е ДЕ НИЕ3.

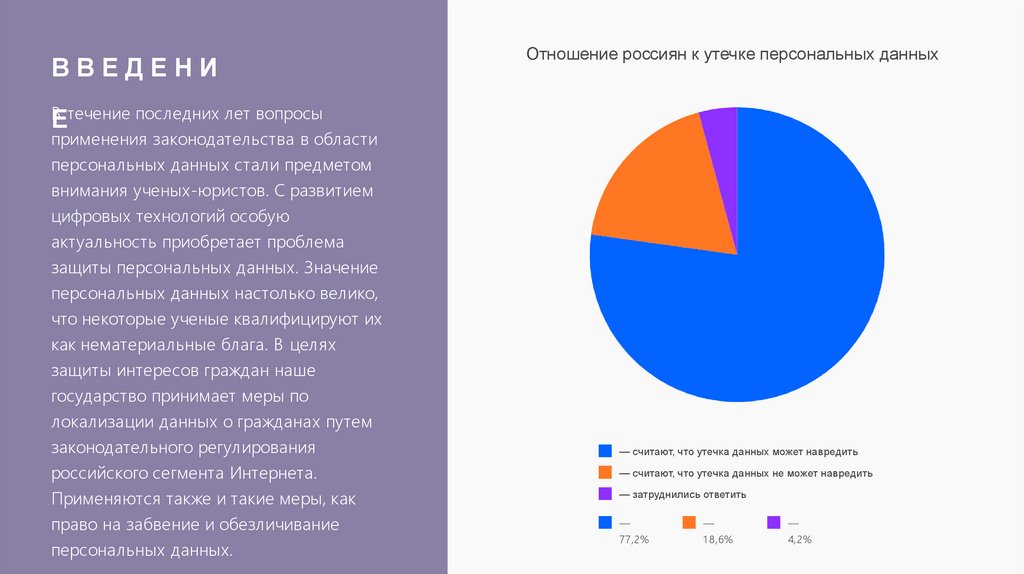

ВВЕДЕНИОтношение россиян к утечке персональных данных

В

Етечение последних лет вопросы

применения законодательства в области

персональных данных стали предметом

внимания ученых-юристов. С развитием

цифровых технологий особую

актуальность приобретает проблема

защиты персональных данных. Значение

персональных данных настолько велико,

что некоторые ученые квалифицируют их

как нематериальные блага. В целях

защиты интересов граждан наше

государство принимает меры по

локализации данных о гражданах путем

законодательного регулирования

российского сегмента Интернета.

Применяются также и такие меры, как

право на забвение и обезличивание

персональных данных.

— считают, что утечка данных может навредить

— считают, что утечка данных не может навредить

— затруднились ответить

—

—

—

77,2%

1 8,6%

4,2%

4.

П Е РСО Н А ЛЬНЫЕ Д А Н НЫЕ5.

П Е РСО Н А ЛЬНЫЕ Д А Н НЫЕПер с о на́

л ьные данные (сокр. ПД) или личностные данные —

сведения, относящиеся к прямо или косвенно определённому

или определяемому физическому лицу (субъекту

персональных данных), которые могут быть предоставлены

другим лицам.

То есть, к персональным данным (далее ПД) можно отнести:

ФИО, дату рождения, телефон, адрес, ИНН, сведения о работе,

ссылки на аккаунты в соцсетях или личный сайт и другую

подобную информацию.

ПРАВ О В О Е

Правоотношения

регулируются

Р Е Г У Л И Рвсфере

О В персональныхданных

АНИЕ

федеральнымзаконодательством РФ (ФедеральныйЗакон от

27.07.2006 г. № 1 52-ФЗ «О персональных данных»),

Трудовымкодексом РФ (глава 1 4), а так жеГражданским

кодексом РФ.

6.

И НФОР М А Ц И О Н НЫЕТЕХН О Л О ГИ И

7.

И НФ ОР МА Ц И О Н НЫ ЕТЕ ХНОЛОГИИ

Информационные технологии (ИТ) - это использование

компьютеров для создания, обработки, хранения,

извлечения и обмена всеми видами электронных

данных и информации. ОН обычно используется в

контексте деловых операций, в отличие от личных или

развлекательных технологий. ОН считается

подмножеством информационно - коммуникационных

технологий (ИКТ).

8.

З А Щ ИТ А П Е Р С О Н А ЛЬ НЫ ХД А Н НЫ Х

9.

З А Щ И ТА П Е РСО Н А ЛЬНЫХ Д А Н НЫХВ настоящее время практически во всех странах в экономической сфере

широко используются цифровые технологии, и Россия не является

исключением. Создание цифровой экономики является важной задачей

нашего государства. Указом Президента РФ от 09.05.201 7 № 203 была

утверждена Стратегия развития информационного общества в Российской

Федерации на 201 7—2030 годы (далее — Стратегия). В соответствии со

Стратегией целью развития информационной и коммуникационной

инфраструктуры Российской Федерации является обеспечение свободного

доступа граждан и организаций, органов государственной власти

Российской Федерации, органов местного самоуправления к информации

на всех этапах ее создания и распространения (п. 27). Указанная

Стратегия определяет задачу по совершенствованию нормативноправового регулирования в сфере обеспечения безопасной обработки

информации (включая ее поиск, сбор, анализ, использование, сохранение

и распространение) и применения новых технологий, уровень которого

должен соответствовать развитию этих технологий и интересам общества.

Однако на данном этапе в этой сфере возникают новые проблемы,

требующие правового регулирования.

10.

З А Щ И ТА О Т УТ Е Ч Е К П Д11.

ТЕ Х Н И Ч Е С К И Е М Е РЫ Д Л ЯО БЕ С П Е Ч Е Н И Я З А Щ И Т Ы П Д

12.

Т Е Х Н ИЧ Е С КИЕ МЕ РЫ Д Л ЯО Б Е С П Е Ч Е Н ИЯ З А Щ ИТЫ П Д

К ним относятся процедура идентификации и

аутентификации субъектов и объектов доступа, цепочка

управления доступом, ограничение программной среды,

надежная защита машинных носителей информации,

антивирусная защита, предотвращение и обнаружение

вторжений, аналитика степени защищенности среды наряду

с обеспечением доступности данных и выявлением событий,

которые потенциально приведут к сбоям в работе системы.

13.

З А Щ И ТА О Т УТ Е Ч Е К П ДСуществует множество способов борьбы с утечками

конфиденциальных данных, как на уровне организационных

процедур, так и на уровне программных решений. Одним из

наиболее эффективных методов является внедрение

системы защиты от утечек конфиденциальных данных Data

Leak P revention (DLP ) - технологии предотвращения утечек

конфиденциальной информации из информационной

системы вовне, а также технические устройства

(программные или программно-аппаратные) для такого

предотвращения утечек.системы строятся на анализе

потоков данных, пересекающих периметр защищаемой

информационной системы. При детектировании в этом

потоке конфиденциальной информации срабатывает

активная компонента системы, и передача сообщения

(пакета, потока, сессии) блокируется.

14.

НА ЭТ ОМСпасибо большое

за оказанное

внимание этой презентации.

В

С

Ё

Я очень старался, работая над ней.

И напоследок, сам Конфуций в своём завете молвил:

«Лариса Ивановна, поставьте зачёт Диме Степанову» ©

informatics

informatics