Similar presentations:

Kos как Mils система

1.

KOSкак MILS система

Екатерина Рудина

2.

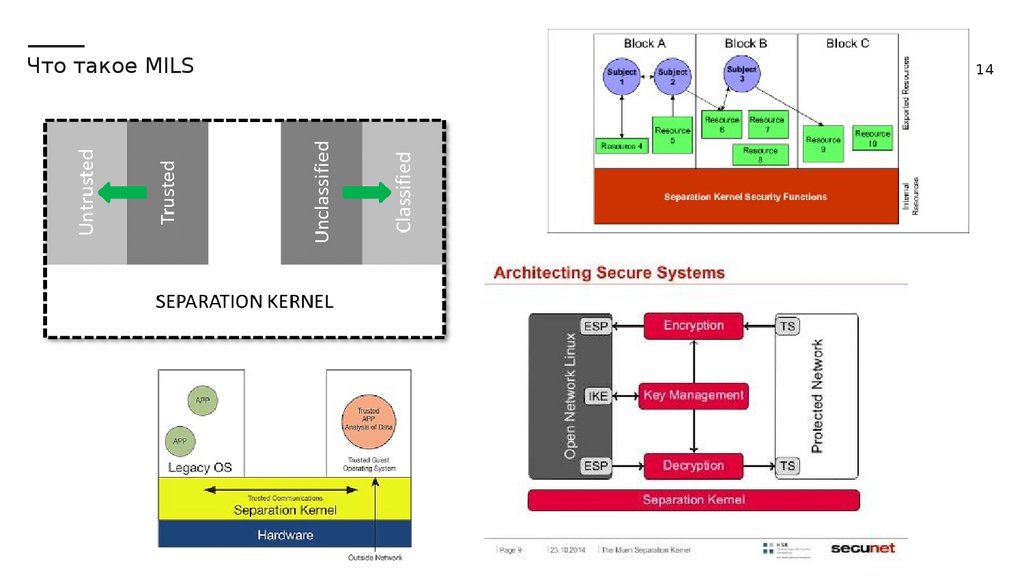

Что такое MILSMILS – Multiple Levels of

Security/ Safety

Сейчас принято

считать не уровни

(Levels), а домены

2

3.

FAQ3

4.

FAQ4

Почему KOS

secure by design

и какие еще системы

безопасны в силу дизайна

5.

FAQ5

Что дает

«безопасность в силу

дизайна» для KOS

И чего она не дает

6.

FAQ6

Что такое гарантии

безопасности

Как их можно получить

(дать)

7.

Определения7

8.

ОпределенияБезопасная система –

та, которая отвечает

целям безопасности*

*с учетом оговоренных предположений и

ограничений

8

9.

ОпределенияБезопасность может

рассматриваться в

смысле

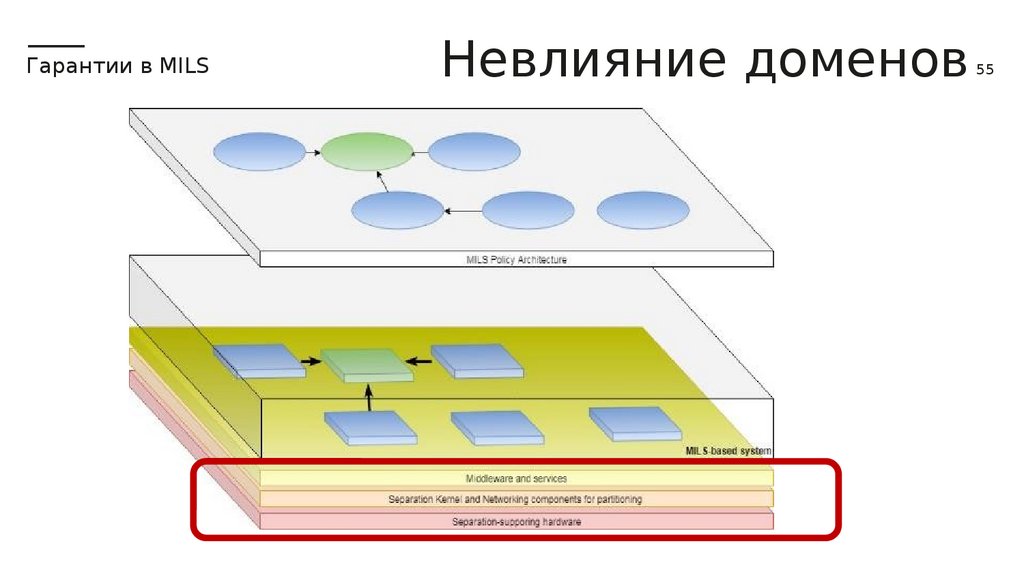

Security

Safety

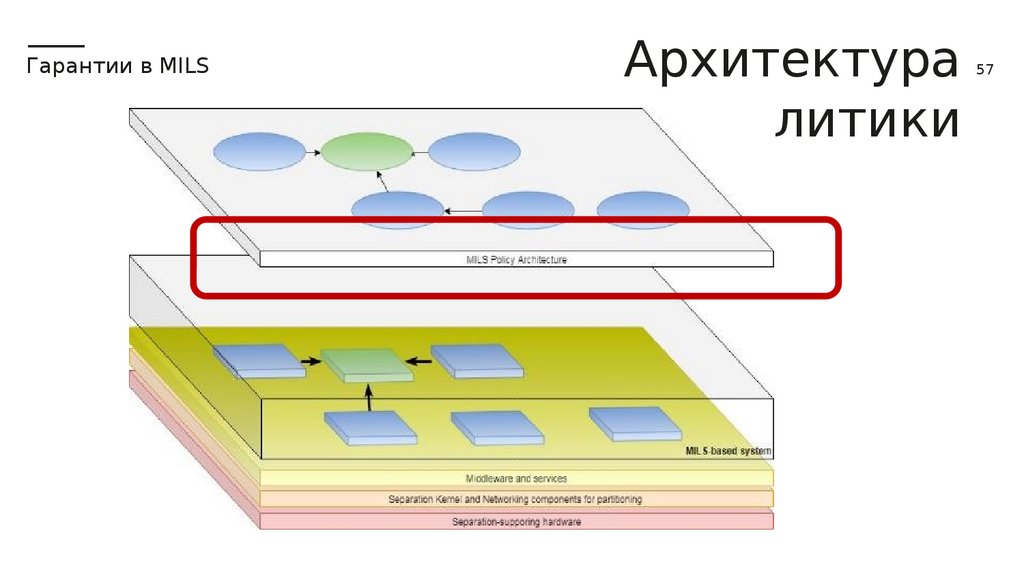

(privacy,reliability,resilienc

9

10.

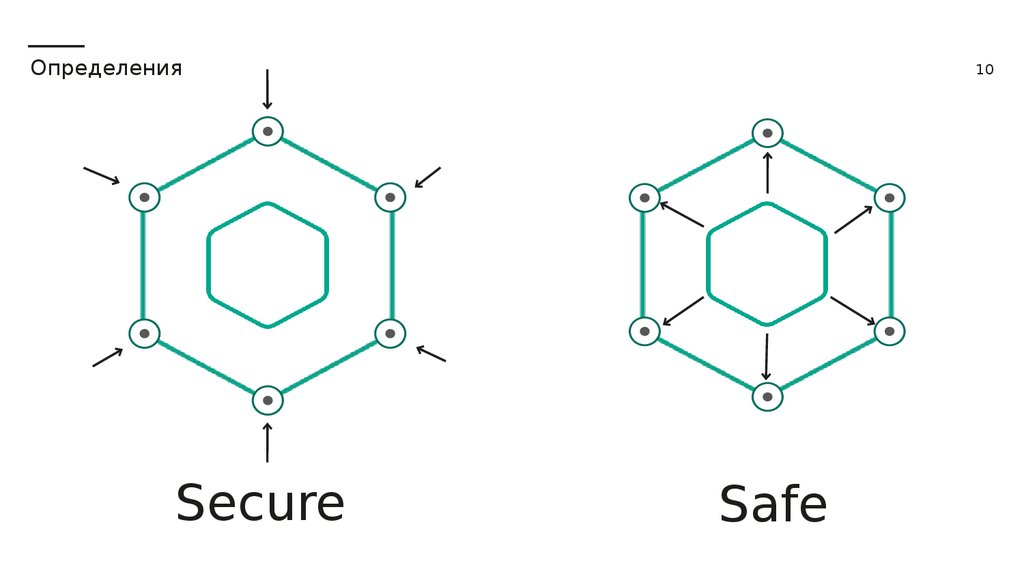

ОпределенияSecure

10

Safe

11.

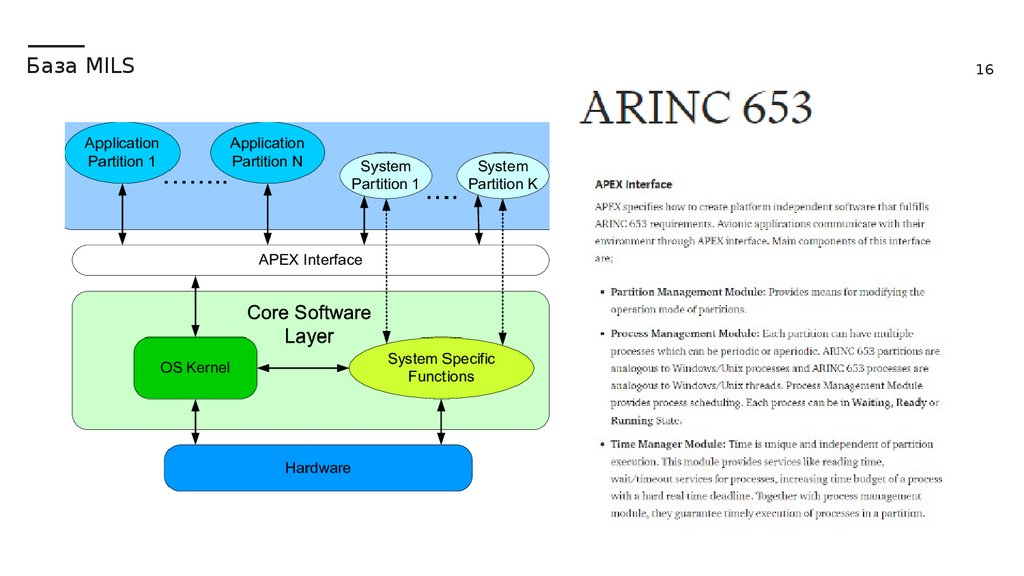

База MILS11

12.

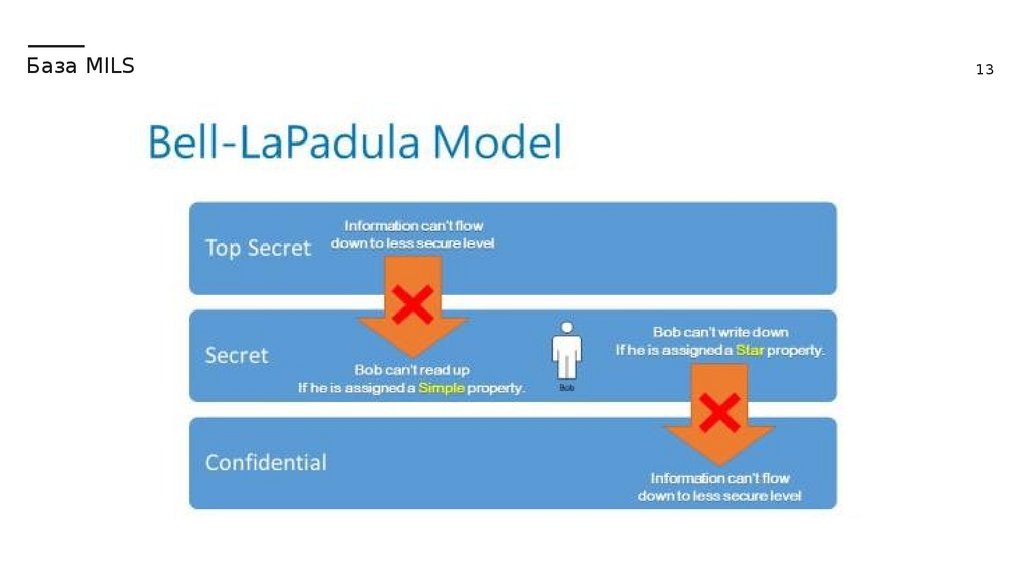

База MILSИзоляция и разделение–

основа для многих

политик безопасности

(70e-80e гг. и позднее)

Security

12

13.

База MILS13

14.

Что такое MILS14

15.

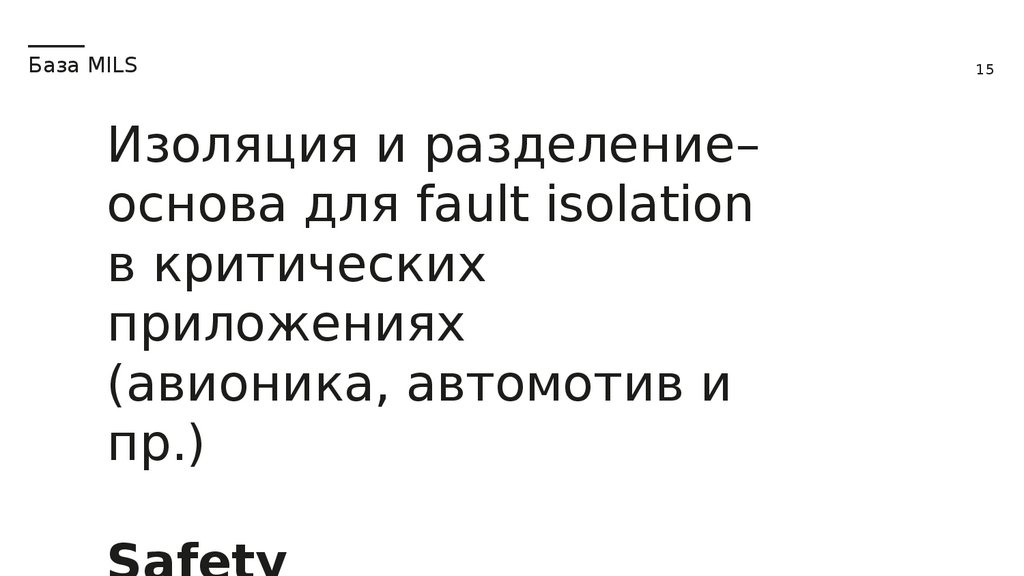

База MILSИзоляция и разделение–

основа для fault isolation

в критических

приложениях

(авионика, автомотив и

пр.)

15

16.

База MILS16

17.

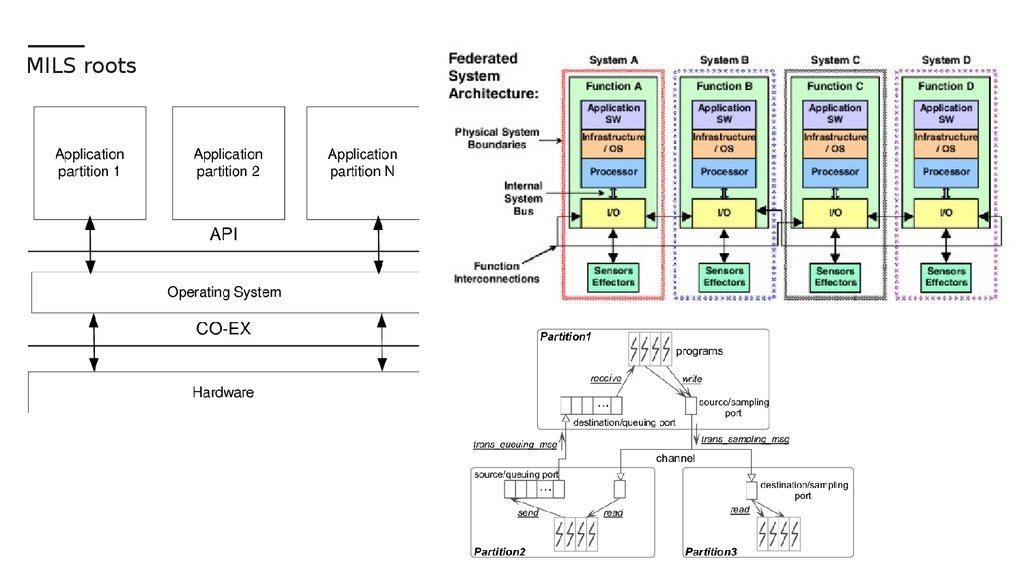

MILS roots17

18.

MILS rootsНачало 2000х

+взаимный интерес

ресерчеров

+аппаратная виртуализация

+…

= начало MILS в современном

виде

18

19.

Что такоеMILS

19

20.

What is MILSОснова – Ядро

разделения

Separation Kernel

микроядро или

гипервизор

20

21.

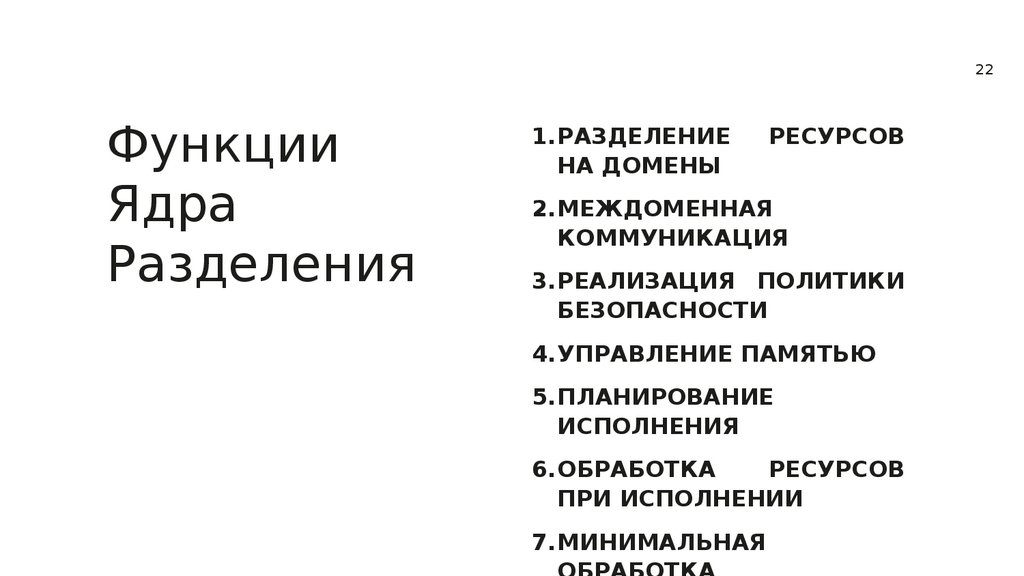

22Функции

Ядра

Разделения

1.РАЗДЕЛЕНИЕ

НА ДОМЕНЫ

РЕСУРСОВ

2.МЕЖДОМЕННАЯ

КОММУНИКАЦИЯ

3.РЕАЛИЗАЦИЯ ПОЛИТИКИ

БЕЗОПАСНОСТИ

4.УПРАВЛЕНИЕ ПАМЯТЬЮ

5.ПЛАНИРОВАНИЕ

ИСПОЛНЕНИЯ

6.ОБРАБОТКА

РЕСУРСОВ

ПРИ ИСПОЛНЕНИИ

7.МИНИМАЛЬНАЯ

22.

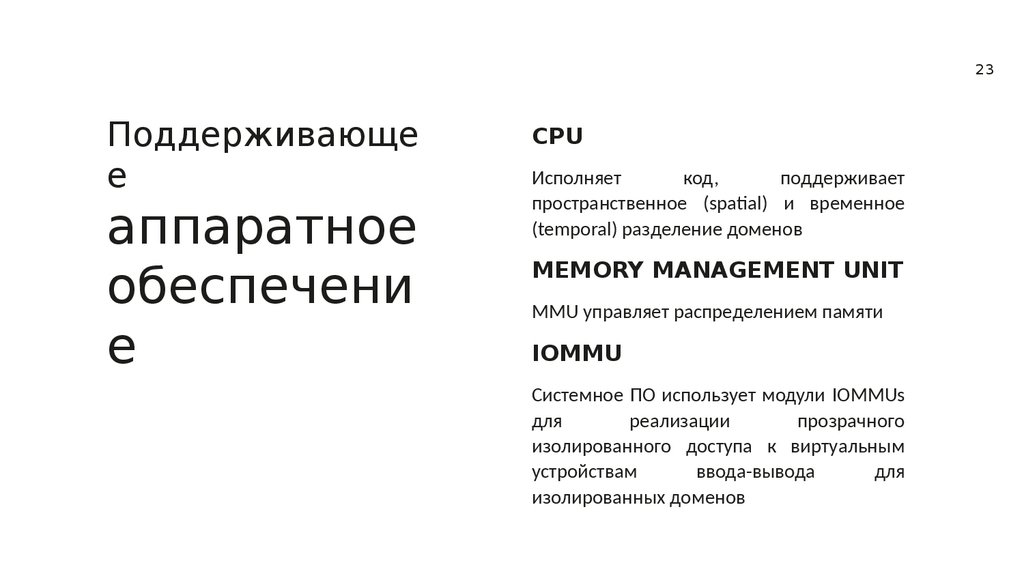

23Поддерживающе

е

аппаратное

обеспечени

е

CPU

Исполняет

код,

поддерживает

пространственное (spatial) и временное

(temporal) разделение доменов

MEMORY MANAGEMENT UNIT

MMU управляет распределением памяти

IOMMU

Системное ПО использует модули IOMMUs

для

реализации

прозрачного

изолированного доступа к виртуальным

устройствам

ввода-вывода

для

изолированных доменов

23.

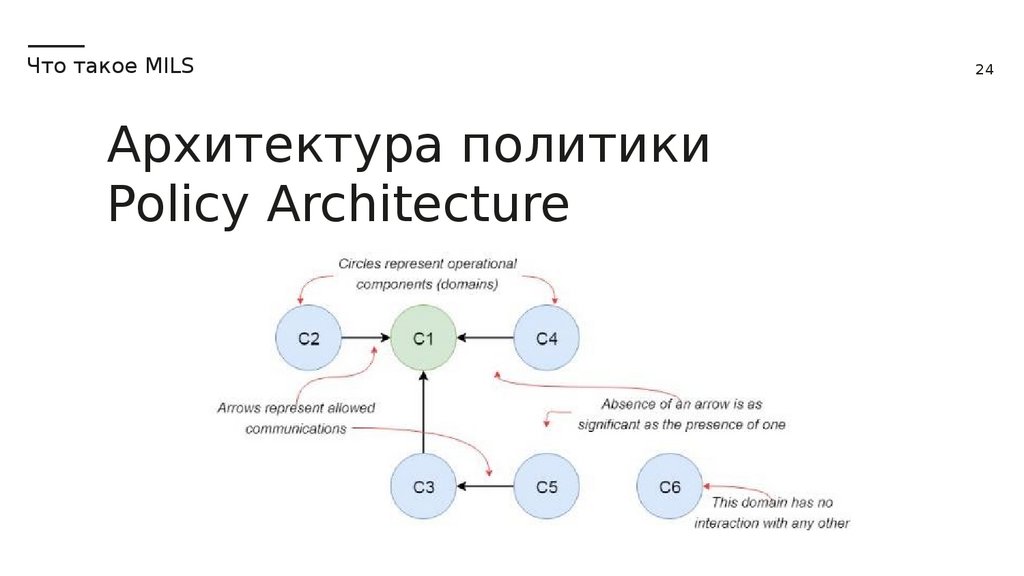

Что такое MILSАрхитектура политики

Policy Architecture

24

24.

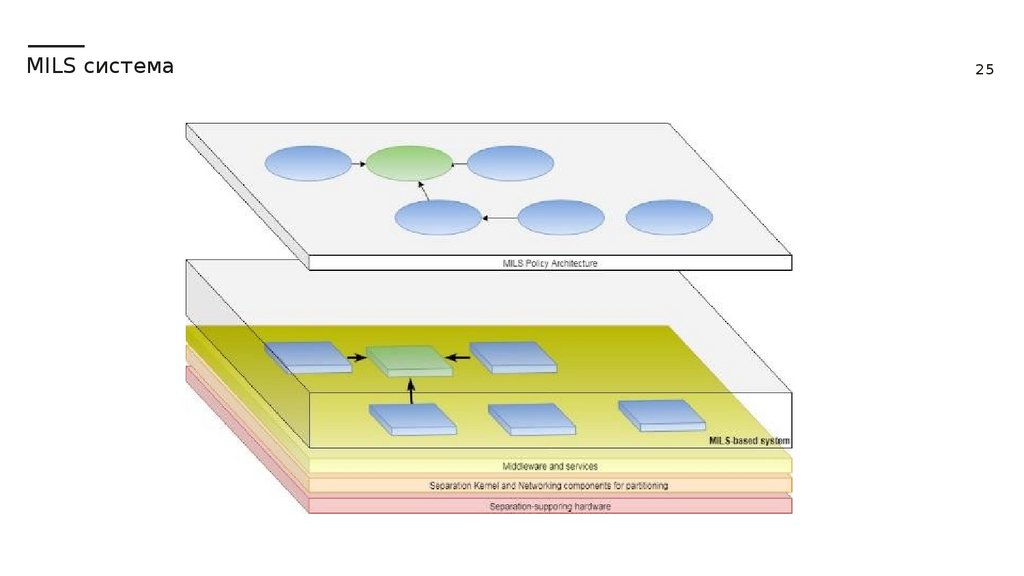

MILS система25

25.

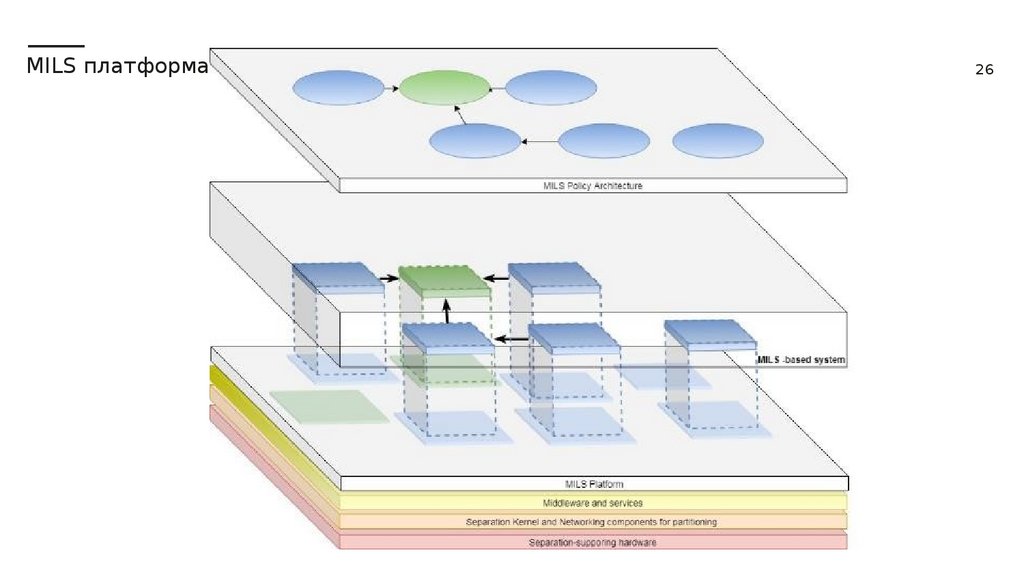

MILS платформа26

26.

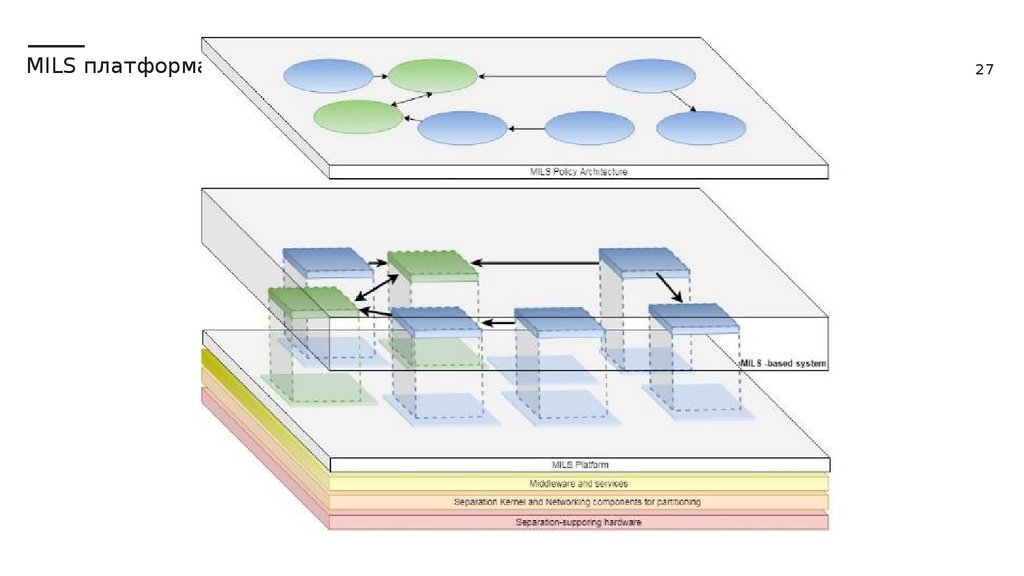

MILS платформа27

27.

Qhttps://www.iiconsortium.org/pdf/MILS

_Architectural_Approach_Whitepaper.

28.

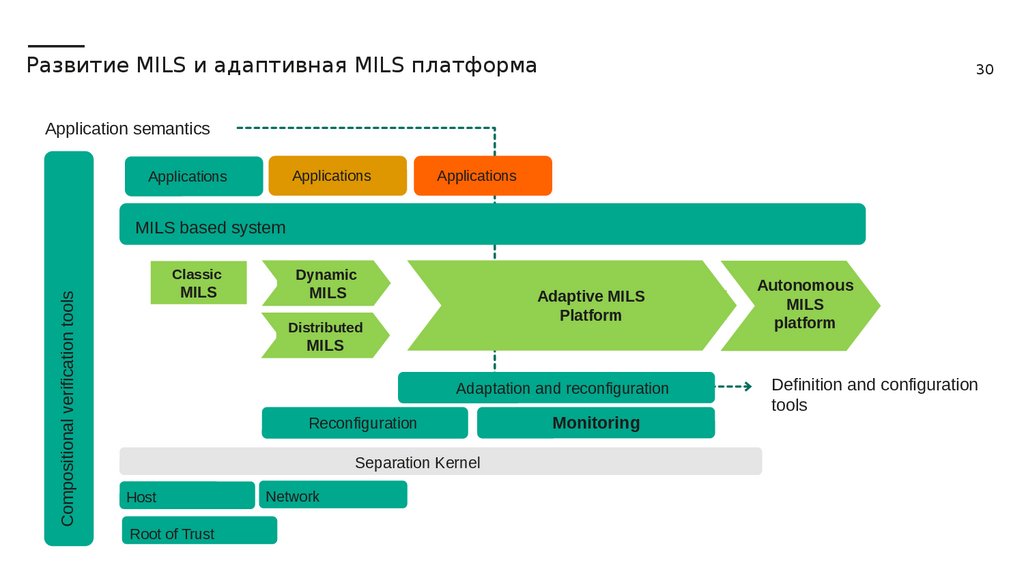

Развитие MILS и адаптивная MILS платформа30

Application semantics

Applications

Applications

Applications

MILS based system

Compositional verification tools

Classic

MILS

Dynamic

MILS

Adaptive MILS

Platform

Distributed

Autonomous

MILS

platform

MILS

Adaptation and reconfiguration

Reconfiguration

Separation Kernel

Host

Root of Trust

Network

Monitoring

Definition and configuration

tools

29.

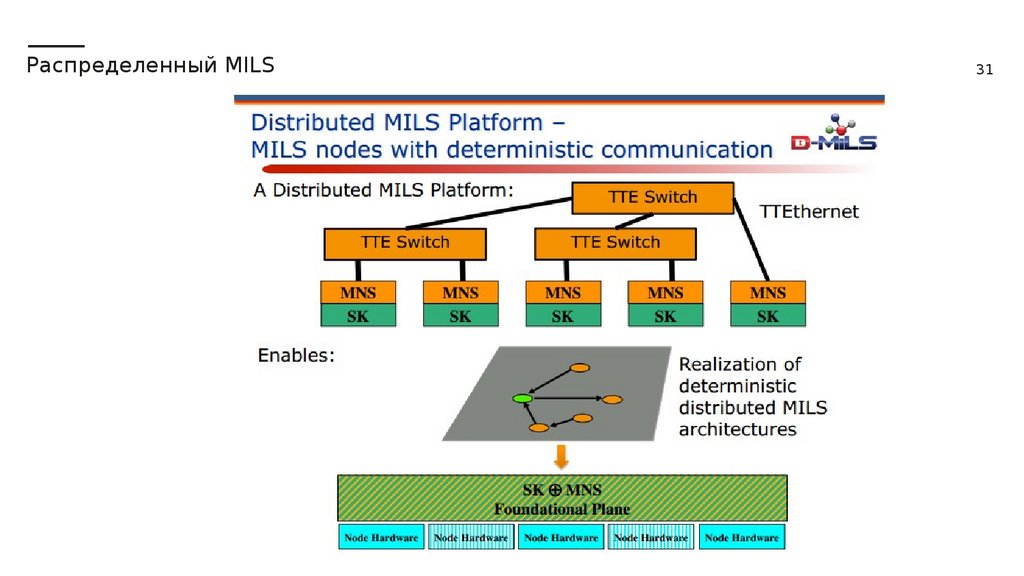

Распределенный MILS31

30.

Обобщенная архитектура адаптивной MILS платформы32

31.

QIndustrial Demonstration #1: Frequentis

Communication Services. A unique class of

communications equipment and software that

serves very special purposes in safety of life

critical and security sensitive areas (civil and

military Air Traffic Control, Emergency Call

Dispatching, Police , Ambulance and Firefighters,

Coastal and Harbor Control etc.)

Industrial Demonstration #3: JWO/OAS

Manufacturing. The objective of the JWO/OAS

manufacturing case study is to demonstrate the use

of the CITADEL solutions to enhance security of

production facilities, where a control system provider

optimises security of the production processes in a

Industrial Demonstration #2:

UniControls / Prague Rail. The

objective of the UniControls

subway transportation case-study

is to develop a novel solution that

enhances the security of the

existing Prague subway networks.

32.

Конструктивнаябезопасность

(by design)

42

33.

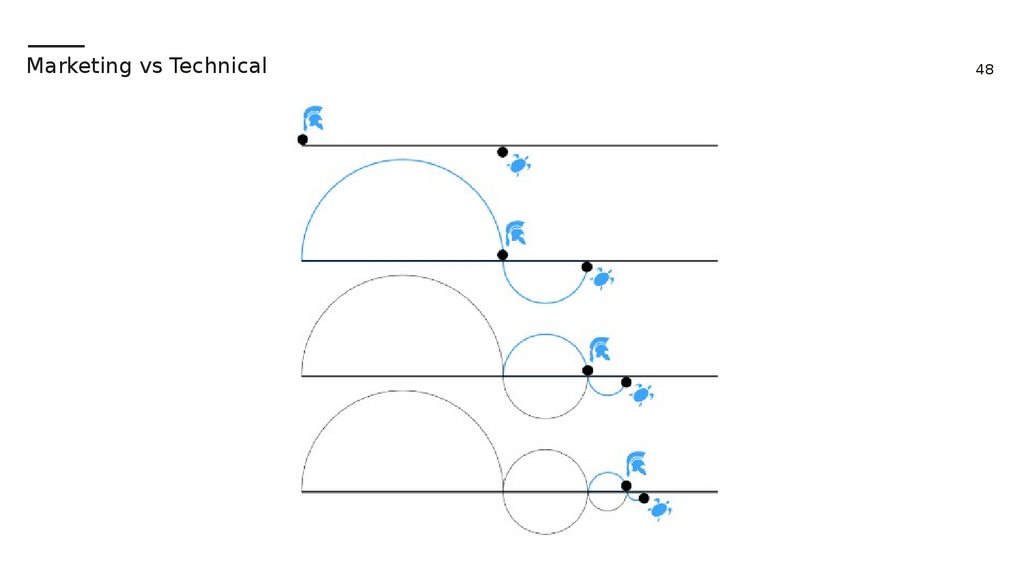

Marketing vs TechicalГарантии безопасности:

Это НЕ значит, что системе

не нужны проверки

(security assurance)

43

34.

Marketing vs TechnicalГарантии безопасности :

Это НЕ значит, что система

не содержит уязвимостей

44

35.

Marketing vs TechnicalЭто ЗНАЧИТ, что мы знаем

как проверять систему,

уверены в достаточности

проведенных проверок и

можем объяснить, почему

мы в ней уверены

45

36.

Marketing vs TechnicalSecure by design

Означает что мы побороли

техническую сложность

дизайна системы и процесса

ее создания, чтобы

обеспечить достаточность

46

37.

Гарантии вMILS

47

38.

Marketing vs Technical48

39.

Гарантии в MILSЧто может быть

предметом гарантий

(assurance)*

-

Целостность данных

Аутентичность прошивок

Устойчивость к сбоям

Раздельное выполнение

некоторых функций

- …

49

40.

Гарантии в MILSЧто не может предметом

доказательства

- Невозможность подбора

пароля

- Отсутствие уязвимостей

- Высокая цена атаки

- Невозможность

компрометации

- …

50

41.

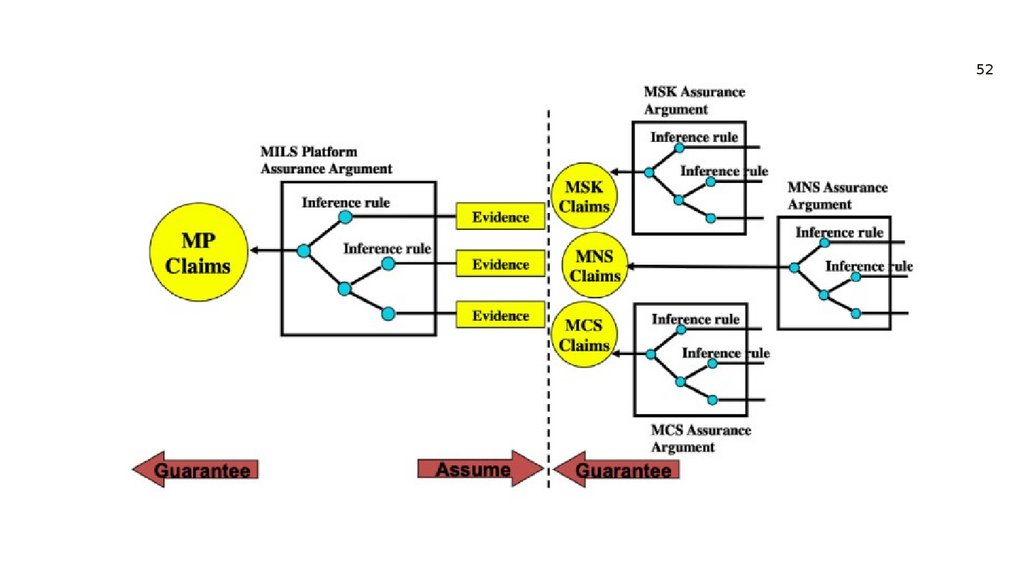

Композиционный подходMILS реализует

композиционный подход к

обеспечению гарантий,

оценке и сертификации

Это значит, что MILS компоненты идут

«вместе» с assurance cases и объединяются таким

образом, чтобы итоговые гарантии были

составлены из гарантий для компонентов

51

42.

5243.

MILS AssuranceВремя предоставления

доказательства

- a priori (перед созданием

системы)

- just in time (в динамике)

53

44.

Гарантии в MILSПредмет гарантий в

MILS

- Взаимное невлияние

доменов

- Архитектура

политики

54

45.

Гарантии в MILSНевлияние доменов

55

46.

Гарантии в MILSВзаимное невлияние доменов

- «правильная» цель для

доказательства

- метод - доказательство «снизу

вверх»

- доказательство a priori, а не на

этапе тестирования

- Но – только на основе

предположений о работе

56

47.

Гарантии в MILSАрхитектура

политики

57

48.

Гарантии в MILSАрхитектура политики

- Подбирается под цели

безопасности

- метод – валидация модели

- доказательство a priori и just in

time

- возможна композиция политик,

использование моделей,

паттернов и т.п.

58

49.

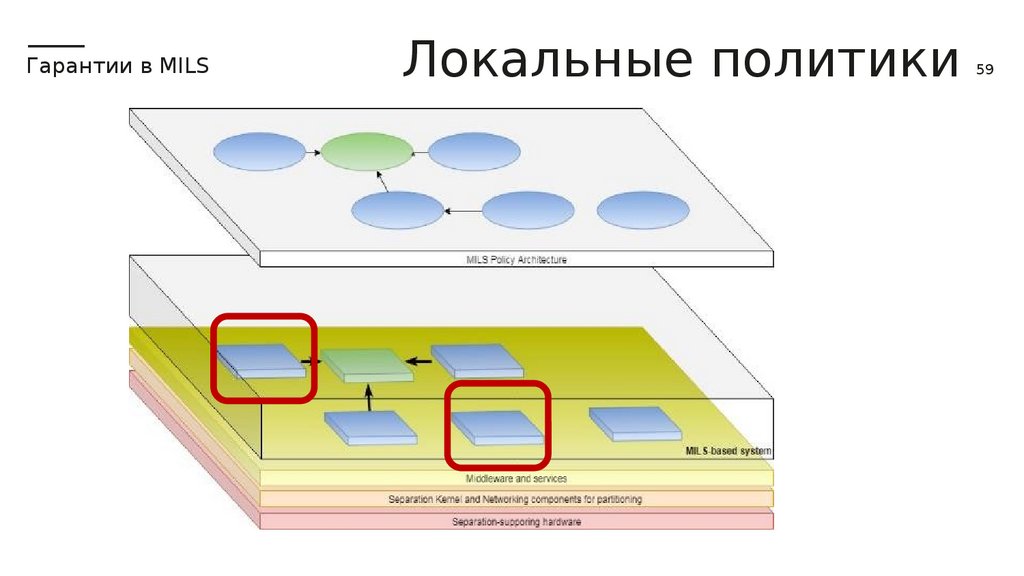

Гарантии в MILSЛокальные политики

59

50.

MILS AssuranceЛокальные политики

- На этом уровне речь идет о

контроле отдельных функций и

технологий

- Методы формальной

верификации могут быть

неприменимы

60

51.

MILS AssuranceПотенциально

«проблемные» домены

- Конфигурирования и управления

- Удаленного доступа

- Общая функциональность,

сервисы

- …

61

52.

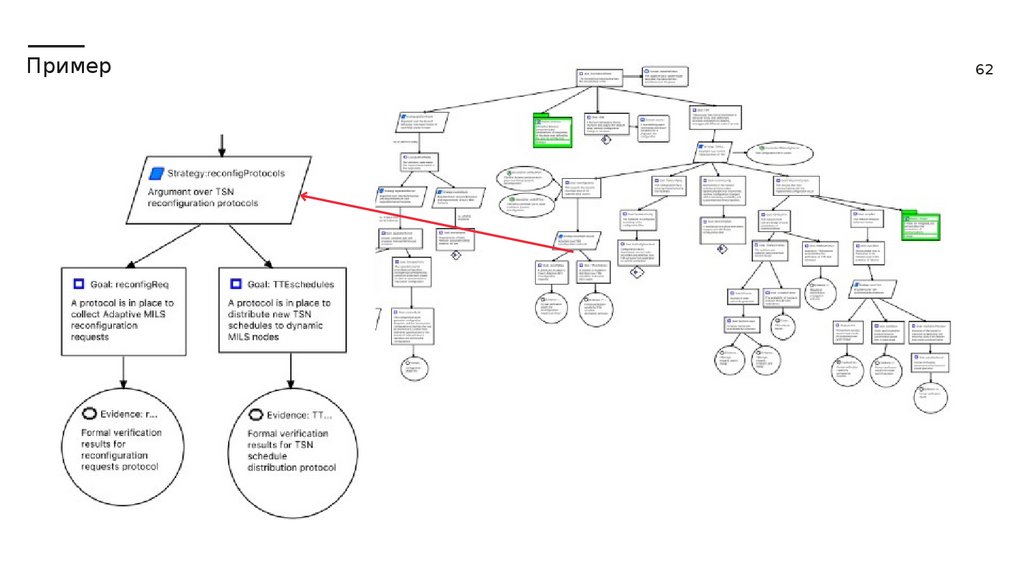

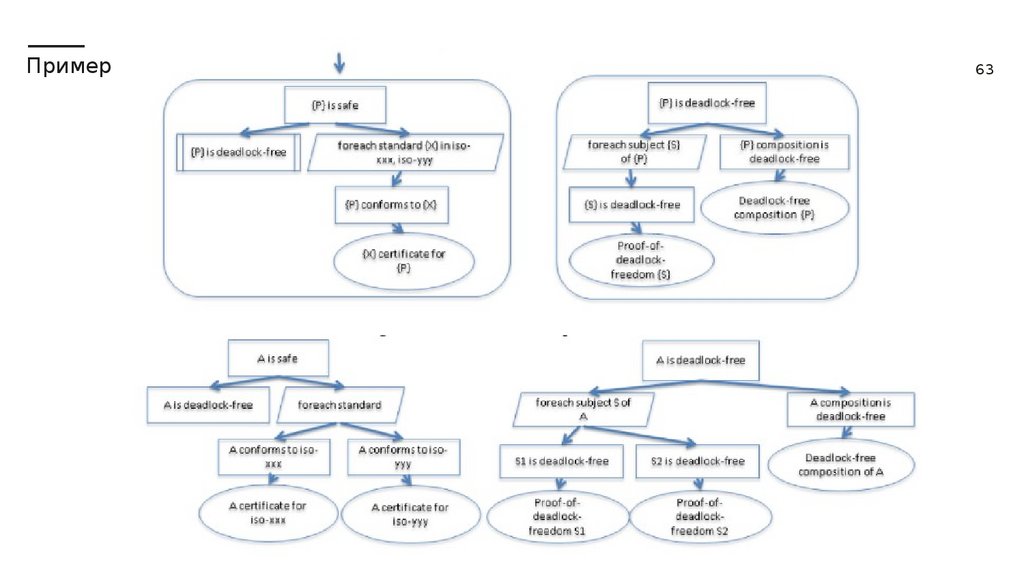

Пример62

53.

Пример63

54.

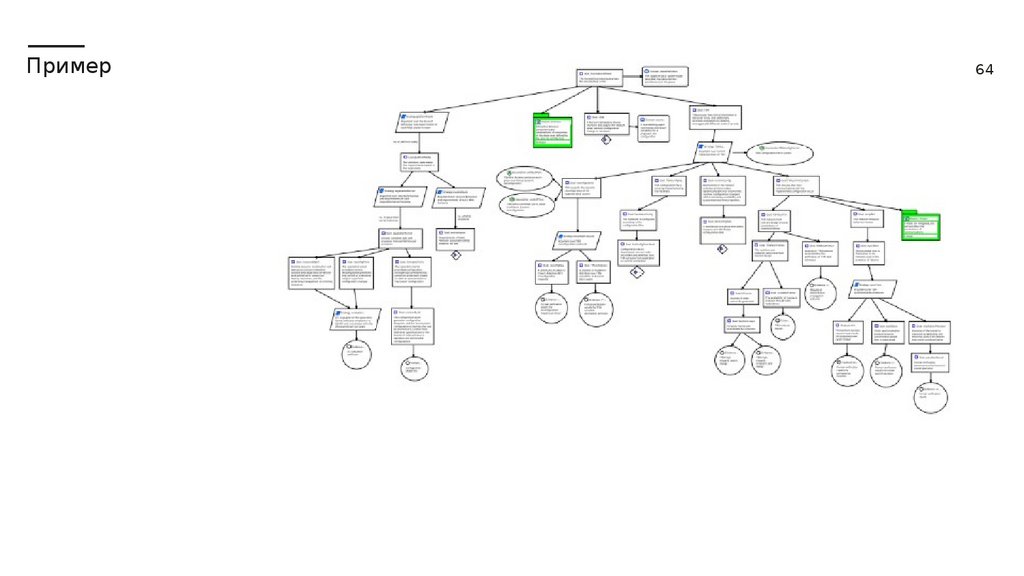

Пример64

55.

Обобщенная архитектура адаптивной MILS платформы65

56.

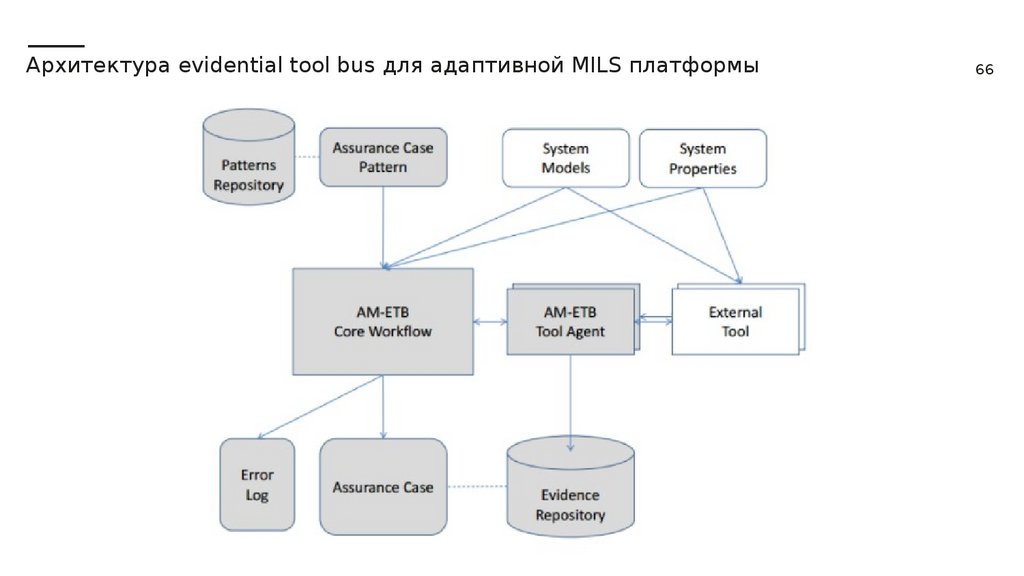

Архитектура evidential tool bus для адаптивной MILS платформы66

57.

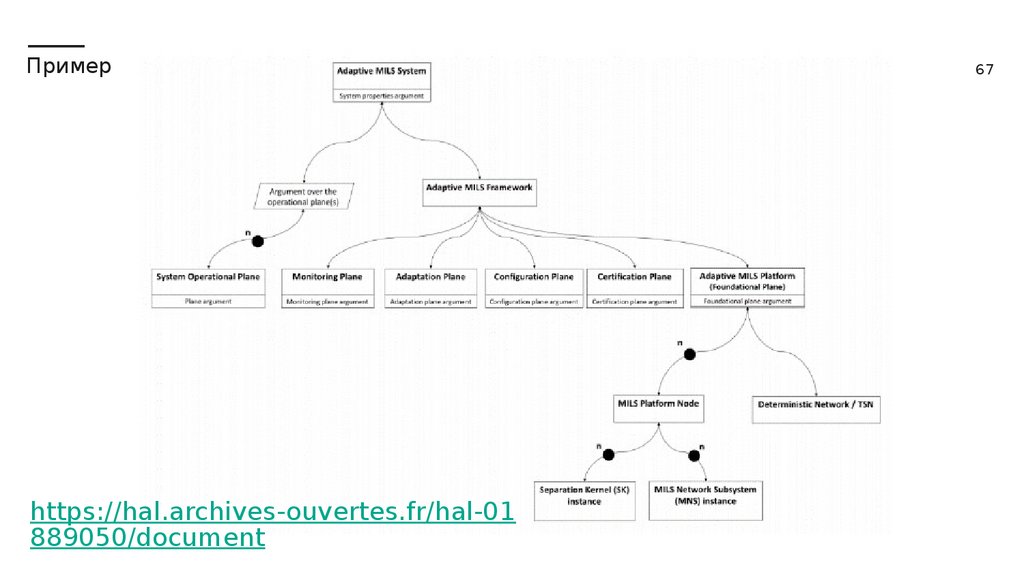

Примерhttps://hal.archives-ouvertes.fr/hal-01

889050/document

67

58.

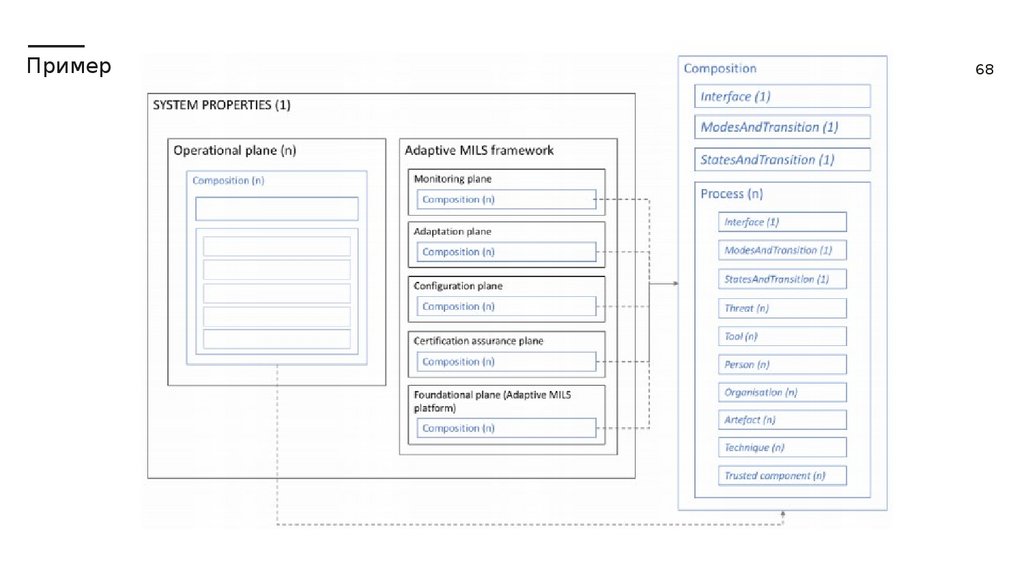

Пример68

59.

What’s next69

Базовые гарантии для

платформы

-

Микроядро

KSS

Интерфейсы

Протоколы и паттерны

междоменного взаимодействия

60.

What’s nextБиблиотека assurance

кейсов и паттернов для

компонентов

- Веб интерфейс, Crypto,

Monitoring log, Secure

storage

70

61.

What’s next71

Библиотека assurance

кейсов и паттернов для

политик

-

Авторизация

Логгинг

Хранение и обмен ключами

Secure update

62.

What’s nextЕсли есть компонент с

assurance кейсом

(паттерном), его можно

переиспользовать для

обеспечения типовых

целей безопасности

72

63.

What’s nextВажно понимать, как

обеспечивается

безопасность каждого

компонента

(и в каком смысле) и как

проверяется композиция

73

64.

Процессныеаспекты

74

65.

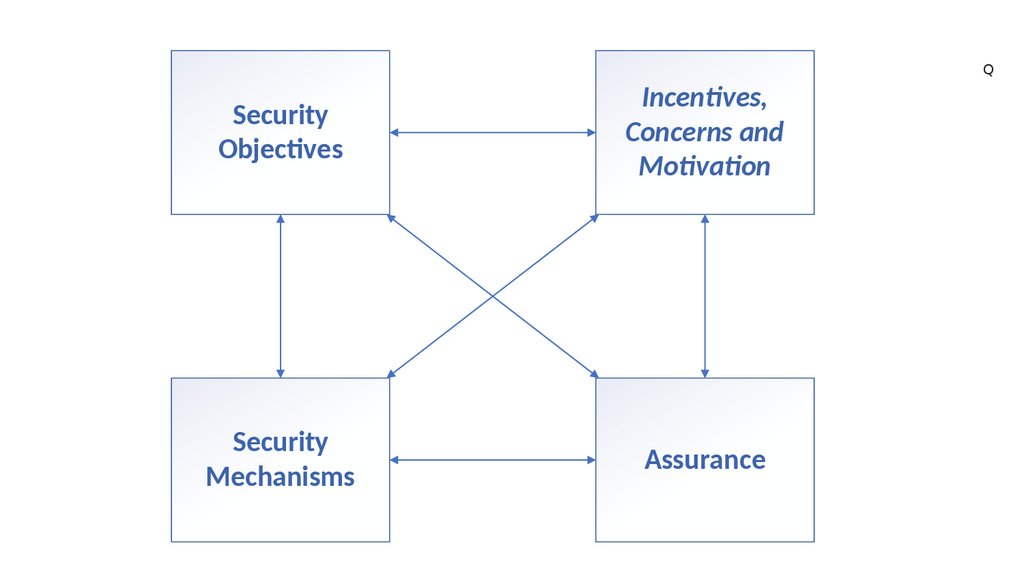

QSecurity

Objectives

Incentives,

Concerns and

Motivation

Security

Mechanisms

Assurance

66.

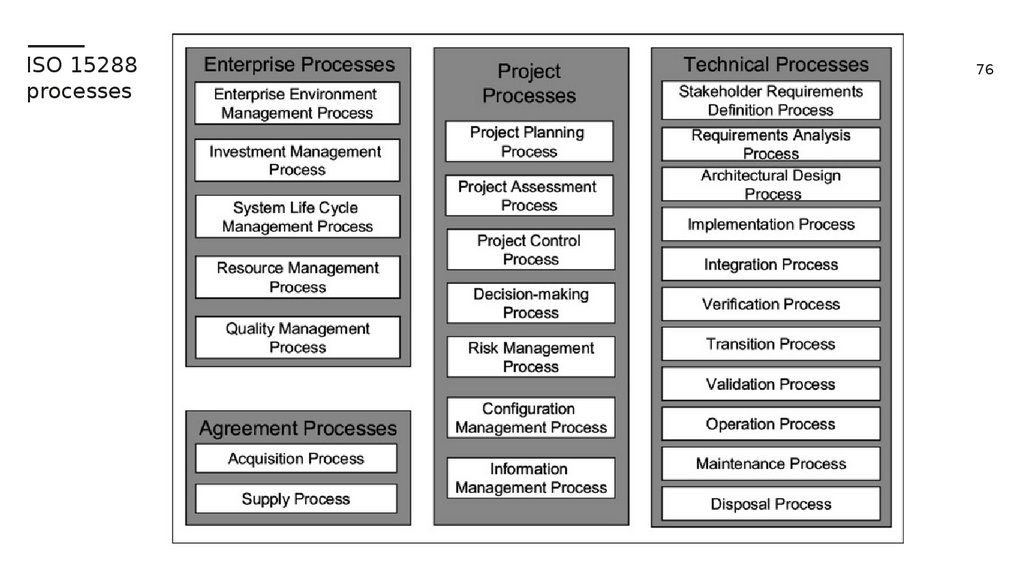

ISO 15288processes

76

67.

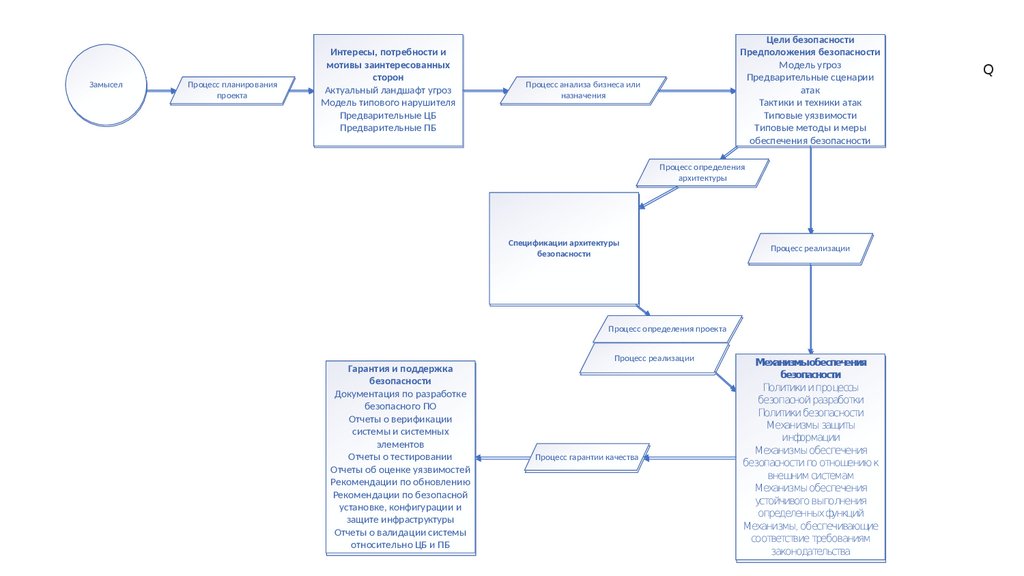

ЗамыселПроцесс планирования

проекта

Интересы, потребности и

мотивы заинтересованных

сторон

Актуальный ландшафт угроз

Модель типового нарушителя

Предварительные ЦБ

Предварительные ПБ

Цели безопасности

Предположения безопасности

Модель угроз

Предварительные сценарии

атак

Тактики и техники атак

Типовые уязвимости

Типовые методы и меры

обеспечения безопасности

Процесс анализа бизнеса или

назначения

Процесс определения

архитектуры

Спецификации архитектуры

безопасности

безопасности

Процесс

Процесс реализации

реализации

Процесс

Процесс определения

определения проекта

проекта

Гарантия

Гарантия и

и поддержка

поддержка

безопасности

безопасности

Документация по разработке

безопасного ПО

Отчеты

Отчеты оо верификации

верификации

системы

системы ии системных

системных

элементов

элементов

Отчеты

Отчеты оо тестировании

тестировании

Отчеты

Отчеты об

об оценке

оценке уязвимостей

уязвимостей

Рекомендации

Рекомендации по

по обновлению

обновлению

Рекомендации

Рекомендации по

по безопасной

безопасной

установке,

установке, конфигурации

конфигурации ии

защите

защите инфраструктуры

инфраструктуры

Отчеты

Отчеты оо валидации

валидации системы

системы

относительно

относительно ЦБ

ЦБ ии ПБ

ПБ

Процесс

Процесс реализации

реализации

Процесс

Процесс гарантии

гарантии качества

качества

Мех

Меха

ани

низмы

змыобе

обеспеч

спечения

ения

бе

безопа

зопаснос

сности

ти

Политики

Политики и

ипроцессы

процессы

безопасной

безопасной разработки

разработки

Политики

Политики безопасности

безопасности

Механизмы

Механизмызащиты

защиты

инф

информации

ормации

Механизмы

Механизмыобеспечения

обеспечения

безопасности

безопасности по

по отнош

отношению

ению к

к

внеш

внешним

ним системам

системам

Механизмы

Механизмыобеспечения

обеспечения

устойчивого

устойчивого выполнения

выполнения

определенных

определенныхф

функций

ункций

Механизмы,

Механизмы, обеспечивающ

обеспечивающие

ие

соответствие

соответствиетребованиям

требованиям

законодательства

законодательства

Q

68.

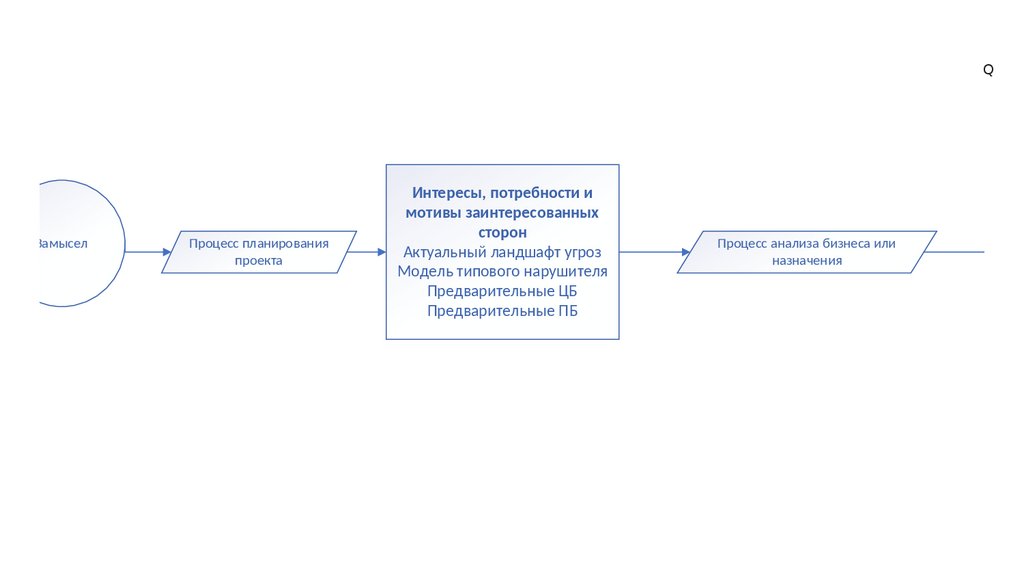

QЗамысел

Процесс планирования

проекта

Интересы, потребности и

мотивы заинтересованных

сторон

Актуальный ландшафт угроз

Модель типового нарушителя

Предварительные ЦБ

Предварительные ПБ

Процесс анализа бизнеса или

назначения

Процесс определ

архитектуры

Спецификации архитектуры

безопасности

69.

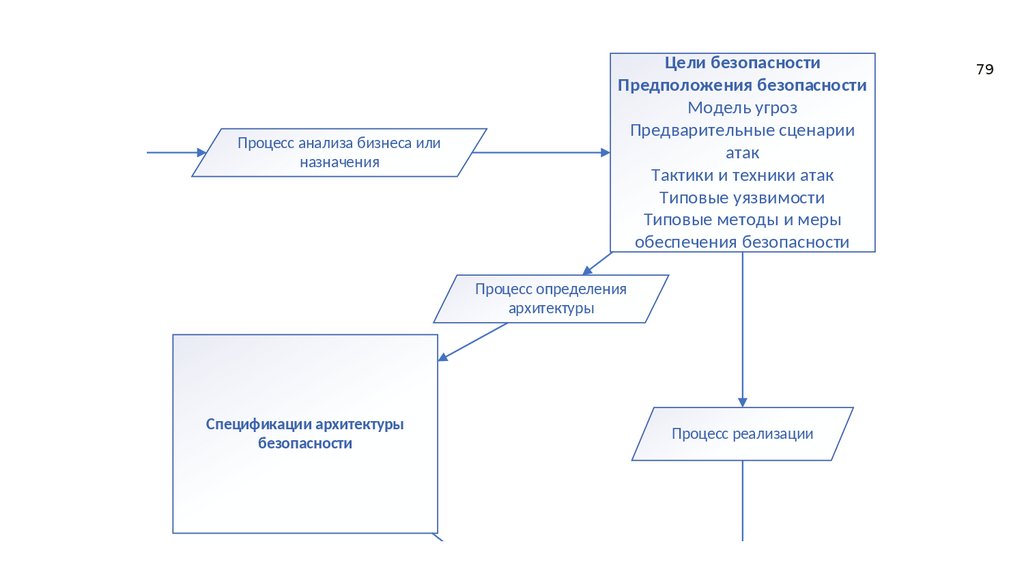

требности иересованных

рон

ндшафт угроз

го нарушителя

ельные ЦБ

ельные ПБ

Процесс анализа бизнеса или

назначения

Цели безопасности

Предположения безопасности

Модель угроз

Предварительные сценарии

атак

Тактики и техники атак

Типовые уязвимости

Типовые методы и меры

обеспечения безопасности

Процесс определения

архитектуры

Спецификации архитектуры

безопасности

Процесс реализации

79

70.

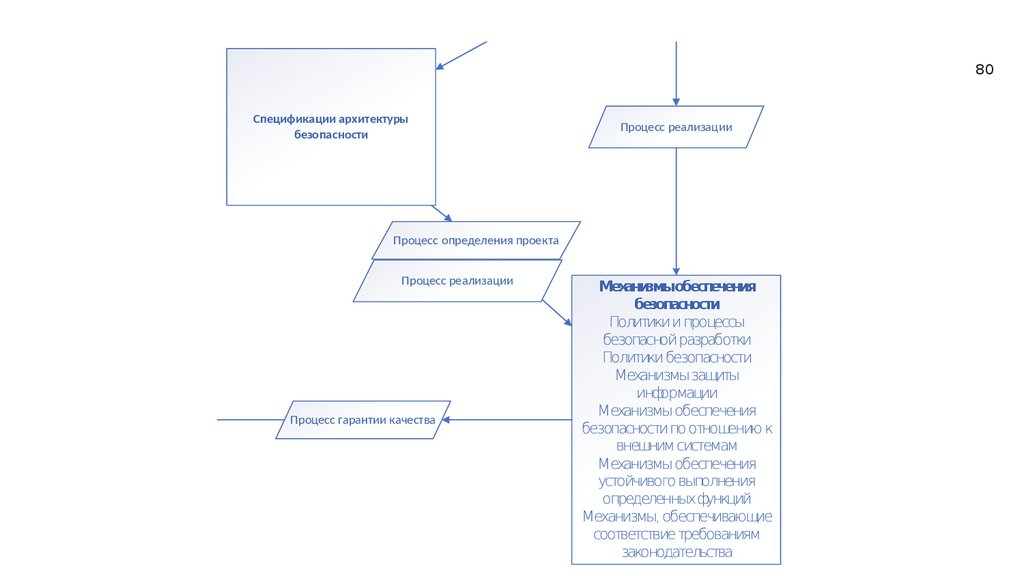

Процесс определенияархитектуры

80

Спецификации архитектуры

безопасности

Процесс реализации

Процесс определения проекта

Гарантия и поддержка

безопасности

Документация по разработке

безопасного ПО

Отчеты о верификации

системы и системных

элементов

Отчеты о тестировании

Отчеты об оценке уязвимостей

Рекомендации по обновлению

Рекомендации по безопасной

установке, конфигурации и

защите инфраструктуры

Отчеты о валидации системы

относительно ЦБ и ПБ

Процесс реализации

Процесс гарантии качества

Механизмыобеспечения

безопасности

Политики и процессы

безопасной разработки

Политики безопасности

Механизмы защиты

информации

Механизмы обеспечения

безопасности по отношению к

внешним системам

Механизмы обеспечения

устойчивого выполнения

определенных функций

Механизмы, обеспечивающие

соответствие требованиям

законодательства

software

software