Similar presentations:

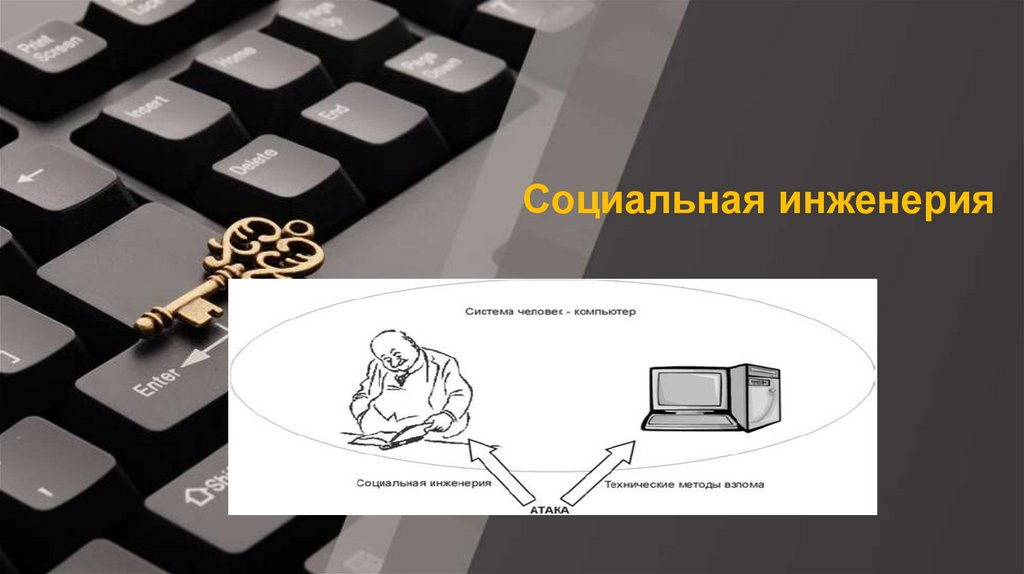

Социальная инженерия

1.

Социальная инженерия2.

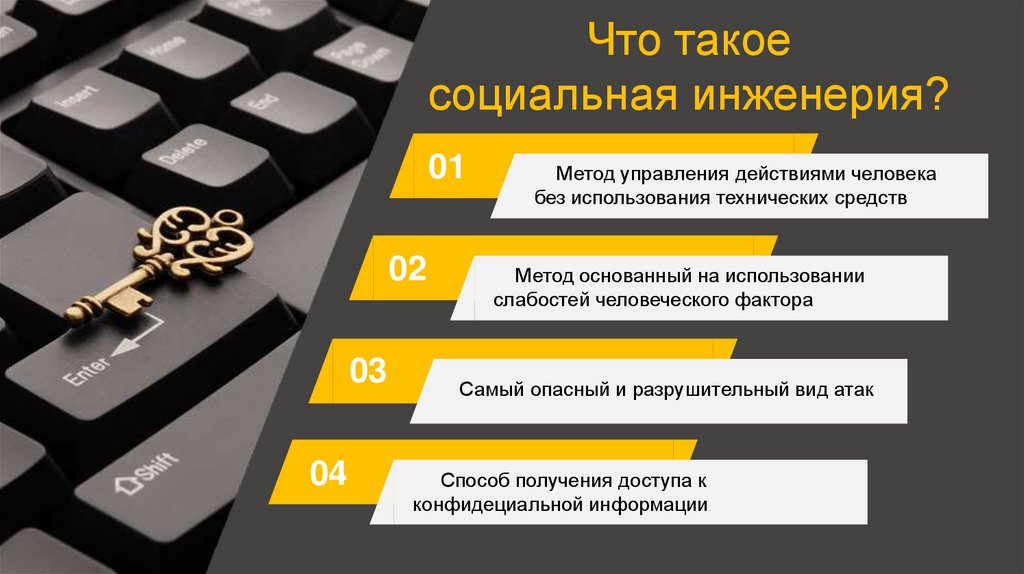

Что такоесоциальная инженерия?

01

02

03

04

Метод управления действиями человека

без использования технических средств

Метод основанный на использовании

слабостей человеческого фактора

Самый опасный и разрушительный вид атак

Способ получения доступа к

конфидециальной информации

3.

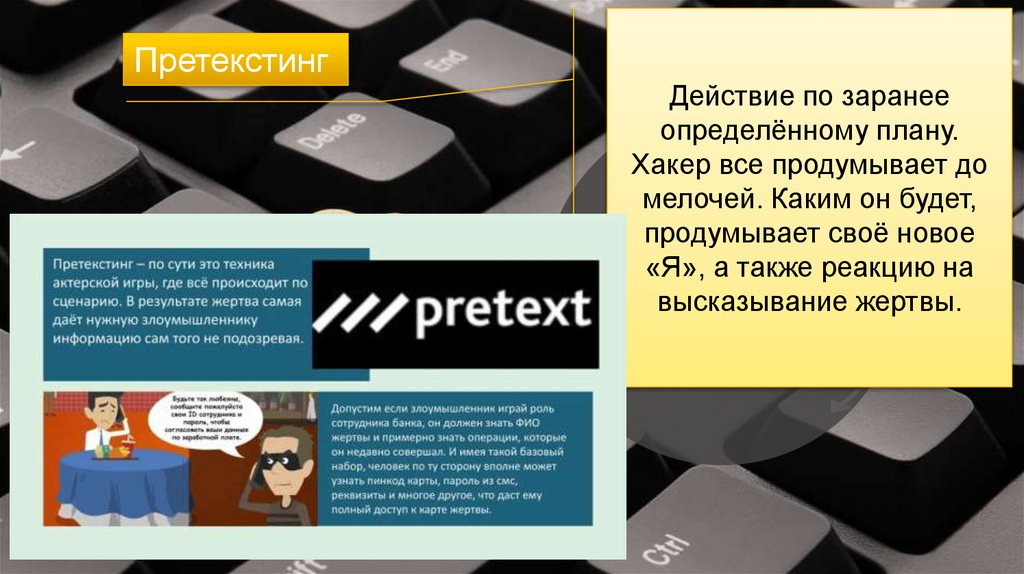

ПретекстингДействие по заранее

определённому плану.

Хакер все продумывает до

мелочей. Каким он будет,

продумывает своё новое

«Я», а также реакцию на

высказывание жертвы.

Методы,

в социальной

инженерии

4.

ФишингМетод, который получение

информации осуществляется

из-за невнимательности

человека.

Например, человеку

присылают электронное

письмо от имени известного

бренда или может сайта с

просьбой заново

авторизоваться из-за тех

проблем.

5.

Троянский коньМетод, который эксплуатирует

любопытство и жадность жертв

ы. Само название говорит за се

бя. Человек получает пакет с о

дним именем, но совершенно р

азным содержанием.

6.

Дорожное яблокоТехника, которая использует

любопытство жертвы, и

представляет собой слегка

измёненный троян. Разница

лишь в том, что человек не

получает «посылку», а сам её

находит.

7.

Qwi pro quoэто когда мошенники выдают себя за Администраци

ю социального обеспечения США (SSA) Эти поддел

ьные сотрудники SSA связываются со случайными л

ицами, сообщают им, что с их стороны возникла про

блема с компьютером, и просят, чтобы эти лица под

твердили свой номер социального страхования, все

это направлено на кражу личных данных. В других с

лучаях, обнаруженных Федеральной торговой комис

сией (FTC), злоумышленники создают поддельные в

еб-сайты SSA, которые говорят, что могут помочь по

льзователям подать заявку на новые карты социаль

ного обеспечения, но вместо этого просто воруют их

личную информацию.Подробнее: https://www.securit

ylab.ru/blog/personal/bezmaly/347243.php

Метод, использующий

неквалифицированную и

неопытную жертву. Например,

человек обращается в офис

«из отдела технической

поддержки», и тоже сообщает,

что в компьютере либо

уязвимость, либо знает о

наличии ошибок.

8.

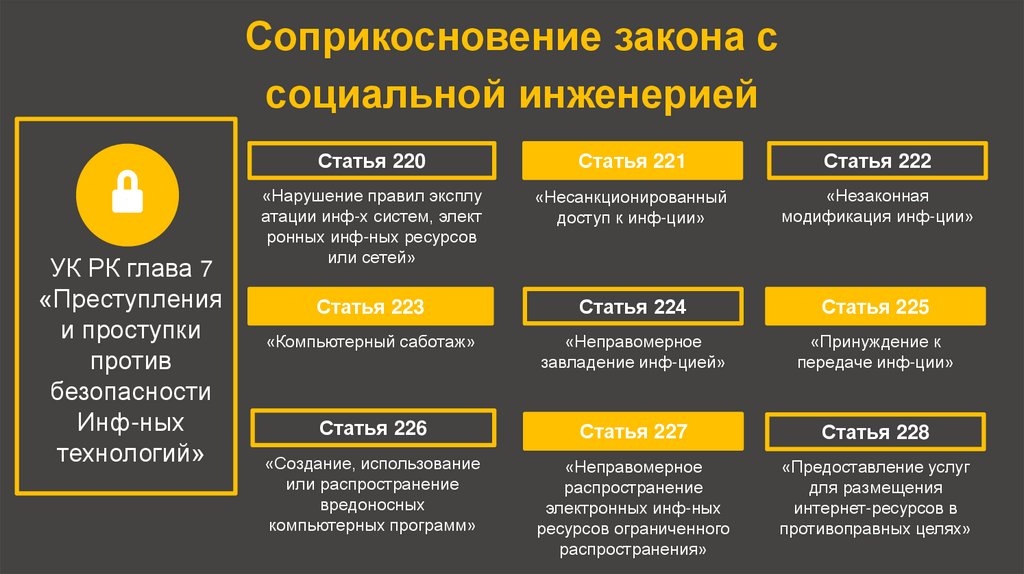

Соприкосновение закона ссоциальной инженерией

УК РК глава 7

«Преступления

и проступки

против

безопасности

Инф-ных

технологий»

Статья 220

Статья 221

Статья 222

«Нарушение правил эксплу

атации инф-х систем, элект

ронных инф-ных ресурсов

или сетей»

«Несанкционированный

доступ к инф-ции»

«Незаконная

модификация инф-ции»

Статья 223

Статья 224

Статья 225

«Компьютерный саботаж»

«Неправомерное

завладение инф-цией»

«Принуждение к

передаче инф-ции»

Статья 226

Статья 227

Статья 228

«Создание, использование

или распространение

вредоносных

компьютерных программ»

«Неправомерное

распространение

электронных инф-ных

ресурсов ограниченного

распространения»

«Предоставление услуг

для размещения

интернет-ресурсов в

противоправных целях»

9.

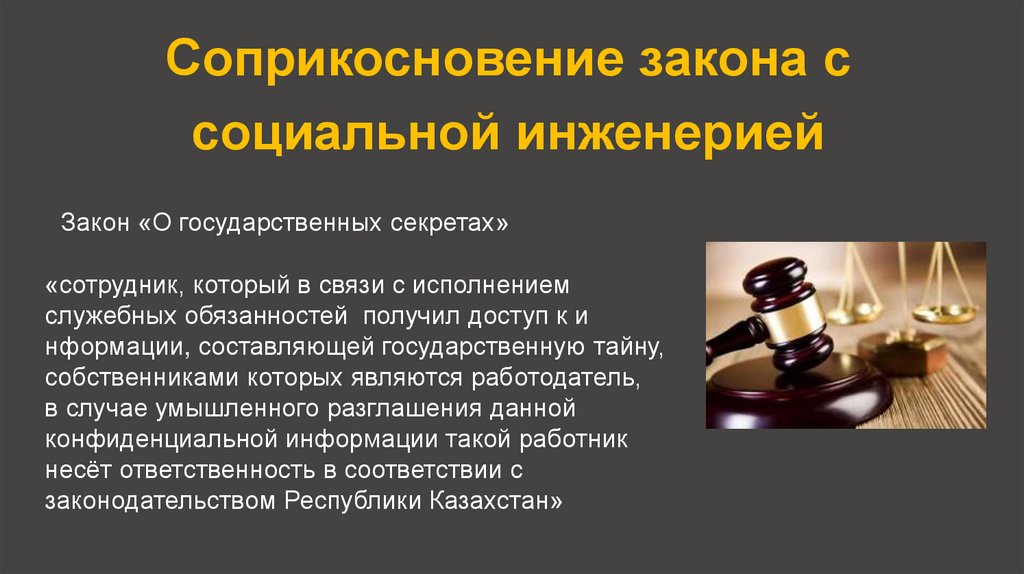

Соприкосновение закона ссоциальной инженерией

Закон «О государственных секретах»

«сотрудник, который в связи с исполнением

служебных обязанностей получил доступ к и

нформации, составляющей государственную тайну,

собственниками которых являются работодатель,

в случае умышленного разглашения данной

конфиденциальной информации такой работник

несёт ответственность в соответствии с

законодательством Республики Казахстан»

10.

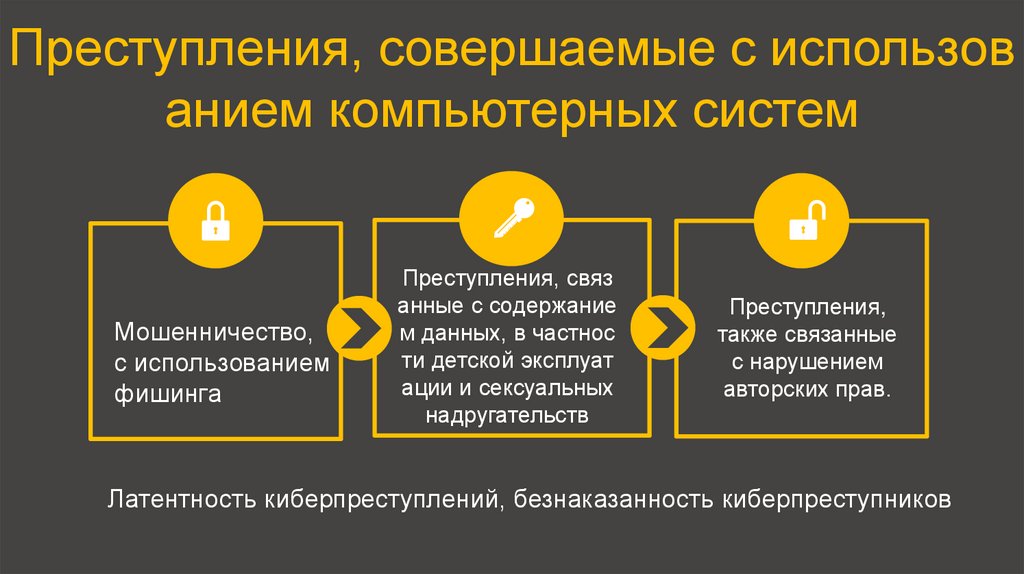

Преступления, совершаемые с использованием компьютерных систем

Мошенничество,

с использованием

фишинга

Преступления, связ

анные с содержание

м данных, в частнос

ти детской эксплуат

ации и сексуальных

надругательств

Преступления,

также связанные

с нарушением

авторских прав.

Латентность киберпреступлений, безнаказанность киберпреступников

11.

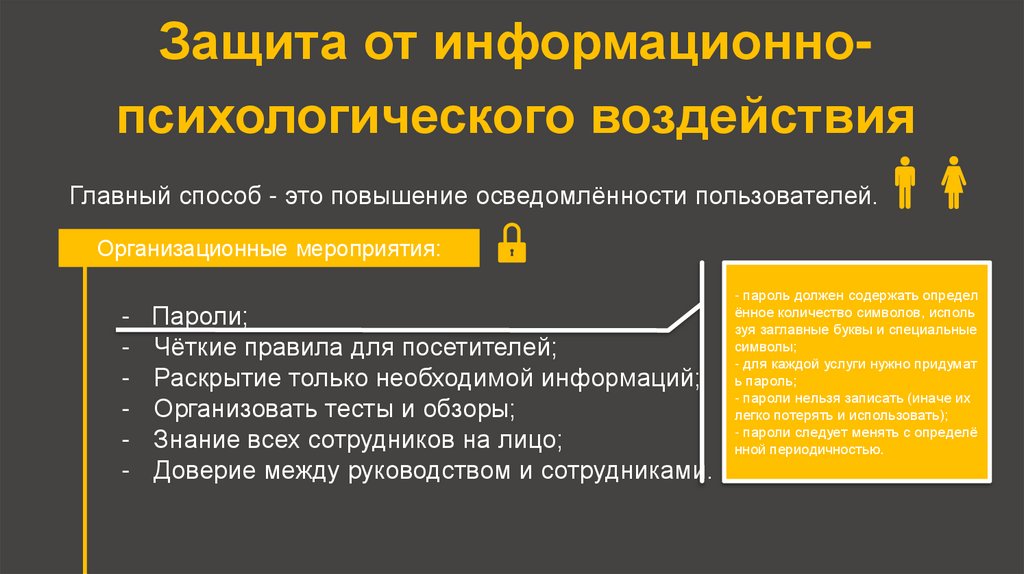

Защита от информационнопсихологического воздействияГлавный способ - это повышение осведомлённости пользователей.

Организационные мероприятия:

-

Пароли;

Чёткие правила для посетителей;

Раскрытие только необходимой информаций;

Организовать тесты и обзоры;

Знание всех сотрудников на лицо;

Доверие между руководством и сотрудниками.

- пароль должен содержать определ

ённое количество символов, исполь

зуя заглавные буквы и специальные

символы;

- для каждой услуги нужно придумат

ь пароль;

- пароли нельзя записать (иначе их

легко потерять и использовать);

- пароли следует менять с определё

нной периодичностью.

12.

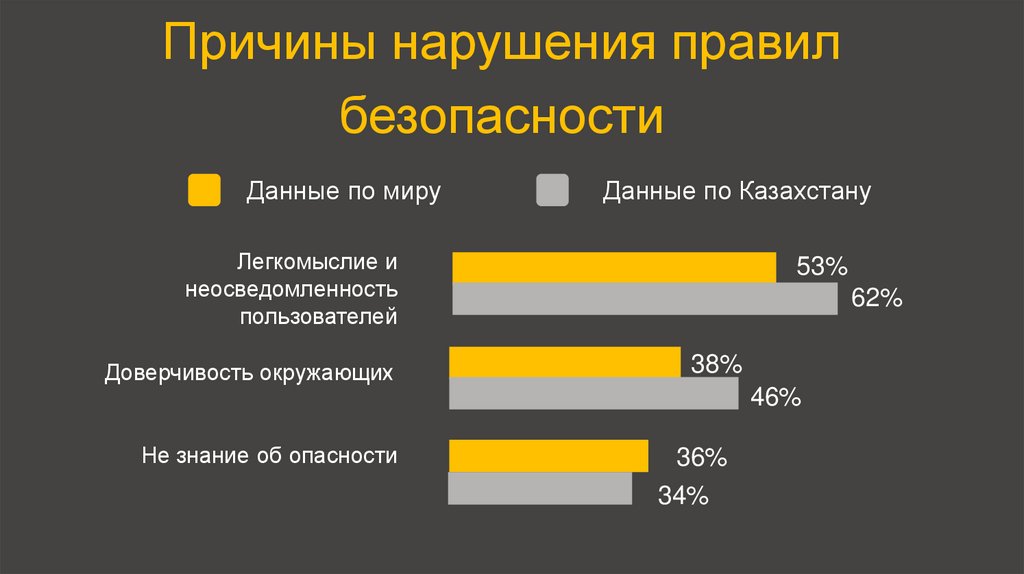

Причины нарушения правилбезопасности

Данные по миру

Данные по Казахстану

Легкомыслие и

неосведомленность

пользователей

Доверчивость окружающих

53%

62%

38%

46%

Не знание об опасности

36%

34%

13.

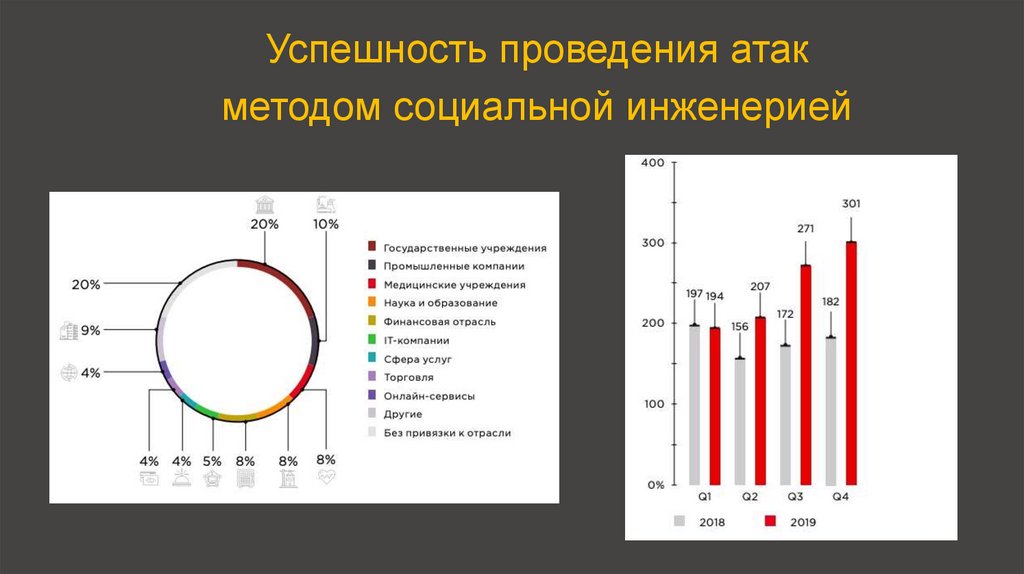

Успешность проведения атакметодом социальной инженерией

psychology

psychology sociology

sociology