Similar presentations:

Оценка информационной безопасности телекоммуникационных систем

1.

кафедра информационнотелекоммуникационных систем и технологийДисциплина Анализ информационной

безопасности телекоммуникационных систем

Тема 7 Оценка информационной безопасности

телекоммуникационных систем

профессор

Белов Сергей Павлович

1

2.

ЦЕЛЬЮ темы является - изучение вопросов оценки информационнойбезопасности телекоммуникационных систем

ЗАДАЧИ лекции:

1 изложение основных подходов к оценке информационной безопасности

телекоммуникационных систем

Литература

1. Белов, С.П., Жиляков, Е.Г. Анализ информационной безопасности

телекоммуникационных систем: Учебно-методический

комплекс.

: http://pegas.bsu.edu.ru/course/view.php?id=8360

Белгород, 2015 год.

2.Голиков, А.М. Cети и системы радиосвязи и средства их информационной

защиты. [Электронный ресурс] — Электрон. дан. — М. : ТУСУР, 2007. — 325 с.

— Режим доступа: http://e.lanbook.com/book/10928

3.Гатчин Ю.А., Климова Е.В. Введение в комплексную защиту объектов

информатизации: учебное пособие. – СПб: НИУ ИТМО, 2011. – 112 с. — Режим

доступа: http://books.ifmo.ru/file/pdf/2006.pdf

4.Кожуханов, Н. М. Правовые основы информационной безопасности [Текст] /

Н. М. Кожуханов, Е. С. Недосекова ; Изд-во Российской таможенной акад.,

2013. - 87 с. : ил., табл.; 24 см.; ISBN 978-5-9590-0725-6 — Режим доступа:

http://search.rsl.ru/ru/record/01006695220.

5.Малюк, А.А. Теория защиты информации. [Электронный ресурс] —

Электрон. дан. — М. : Горячая линия-Телеком, 2012. — 184 с. — Режим

доступа: http://e.lanbook.com/book/5170.

3.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Эффективное решение проблемы защиты информации в

телекоммуникационных системах во многом зависит от

знания видов угроз, которые могут привести к изменению

статуса передаваемой или обрабатываемой информации.

Угрозы можно классифицировать по отношению источника

угрозы к системе связи (внешние и внутренние), по виду

источника угроз (физические, логические, коммуникационные,

человеческие), по степени злого умысла (случайные и

преднамеренные). Перечень угроз, оценки вероятностей их

реализации, а также модель нарушителя служат основой для

проведения анализа риска и формулирования требований к

системе защиты информации. Под угрозой информационной

безопасности будем понимать потенциально возможное

событие, процесс или явление, которые могут привести к

уничтожению, утрате целостности, конфиденциальности

или доступности информации.

4.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Все множество угроз можно разделить на два класса:

• случайные или непреднамеренные;

• преднамеренные.

Случайные угрозы

Угрозы, которые не связаны с преднамеренными действиями

злоумышленников и реализуются в случайные моменты времени,

называют случайным или непреднамеренными.

Реализация угроз этого класса приводит к наибольшим потерям

информации (по статистическим данным – до 80% от ущерба,

наносимого информационным ресурсам любыми угрозами). При этом

могут происходить уничтожение, нарушение целостности и

доступности информации. Реже нарушается конфиденциальность

информации, однако при этом создаются предпосылки для

злоумышленного воздействия на информацию. Стихийные бедствия

и аварии чреваты наиболее разрушительными последствиями для

материальных источников хранения информации, т.к. последние

подвергаются физическому разрушению, информация утрачивается

или доступ к ней становится невозможен.

5.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Сбои и отказы сложных систем неизбежны. В результате

нарушается

работоспособность

технических

средств,

уничтожаются и искажаются данные и программы. Нарушение

работы отдельных узлов и устройств могут также привести к

нарушению конфиденциальности информации. Например, сбои и

отказы средств выдачи информации могут привести к

несанкционированному

доступу

к

информации

путем

несанкционированной ее выдачи в канал связи, на печатающее

устройство.

Ошибки

при

разработке

информационной

системы,

алгоритмические и программные ошибки приводят к последствиям,

аналогичным последствиям сбоев и отказов технических средств.

Кроме

того,

такие

ошибки

могут

быть

использованы

злоумышленниками для воздействия на ресурсы информационной

системы.

Особую

опасность

представляют

ошибки

в

операционных системах и в программных средствах защиты

информации. Характеризуя угрозы информации, не связанные с

преднамеренными действиями, в целом, следует отметить, что

механизм их реализации изучен достаточно хорошо, накоплен

значительный опыт противодействия этим угрозам.

6.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Преднамеренные угрозы

Второй класс угроз безопасности информации составляют

преднамеренно создаваемые угрозы. Данный класс угроз изучен

недостаточно, очень динамичен и постоянно пополняется новыми

угрозами. Угрозы этого класса в соответствии с их физической

сущностью и механизмами реализации могут быть распределены

по пяти группам:

• традиционный или универсальный шпионаж и диверсии;

• несанкционированный доступ к информации;

• электромагнитные излучения и наводки;

• модификация структур информационных систем;

• вредительские программы.

В

качестве

источников

нежелательного

воздействия

на

информационные ресурсы по-прежнему актуальны методы и

средства шпионажа и диверсий, которые использовались и

используются для добывания или уничтожения информации на

объектах, не имеющих информационных систем. Эти методы

также действенны и эффективны в условиях применения

информационных систем.

7.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Чаще всего они используются для получения сведений о системе

защиты с целью проникновения в информационную систему, а

также для хищения и уничтожения информационных ресурсов.

К методам шпионажа и диверсий относятся:

• подслушивание;

• визуальное наблюдение;

• хищение документов и машинных носителей информации;

• хищение программ и атрибутов системы защиты;

• подкуп и шантаж сотрудников;

• сбор и анализ отходов машинных носителей информации;

• поджоги;

• взрывы.

Для подслушивания злоумышленнику не обязательно проникать на

объект.

Современные

средства

позволяют

подслушивать

разговоры с расстояния нескольких сотен метров. Так, прошла

испытания система подслушивания, позволяющая с расстояния 1

км фиксировать разговор в помещении с закрытыми окнами.

8.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

В городских условиях дальность действия устройства сокращается

до сотен и десятков метров в зависимости от уровня фонового

шума. Принцип действия таких устройств основан на анализе

отраженного луча лазера от стекла окна помещения, которое

колеблется от звуковых волн. Колебания оконных стекол от

акустических волн в помещении могут сниматься и передаваться на

расстояния с помощью специальных устройств, укрепленных на

оконном стекле. Такие устройства преобразуют механические

колебания стекол в электрический сигнал с последующей передачей

его по радиоканалу. Вне помещений подслушивание ведется с

помощью

сверхчувствительных

направленных

микрофонов.

Реальное расстояние подслушивания с помощью направленных

микрофонов составляет 50-100 метров. Аудиоинформация может,

быть получена также путем высокочастотного навязывания. Суть

этого метода заключается в воздействии высокочастотным

электромагнитным полем или электрическими сигналами на

элементы, способные модулировать эти поля, или сигналы

электрическими

или

акустическими

сигналами

с

речевой

информацией. В качестве таких элементов могут использоваться

различные полости с электропроводной поверхностью,

9.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

представляющей

собой

высокочастотный

контур

с

распределенными параметрами, которые меняются под действием

акустических волн. При совпадении частоты такого контура с

частотой высокочастотного навязывания и при наличии

воздействия акустических воли на поверхность полости контур

переизлучает и модулирует внешнее поле (высокочастотный

электрический сигнал). Чаще всего этот метод прослушивания

реализуется с помощью телефонной линии. При этом в качестве

модулирующего элемента используется телефонный аппарат, на

который по телефонным проводам подается высокочастотный

электрический сигнал. Нелинейные элементы телефонного

аппарата под воздействием речевого сигнала модулируют

высокочастотный сигнал. Модулированный высокочастотный

сигнал может быть демодулирован в приемнике злоумышленника.

Одним из возможных каналов утечки звуковой информации может

быть прослушивание переговоров, ведущихся с помощью средств

связи. Контролироваться могут как проводные каналы связи, так и

радиоканалы. Прослушивание переговоров по проводным и

радиоканалам не требует дорогостоящего оборудования и высокой

квалификации злоумышленника.

10.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Видеоразведка организуемся в основном для выявления работы и

расположения механизмов защиты информации. Из информационной

системы информация реально может быть получена при

истолковании на объекте экранов, табло, плакатов, если имеются

прозрачные окна и перечисленные выше средства размещены без

учета необходимости противодействовать такой угрозе.

Видеоразведка может вестись с использованием технических

средств, таких как оптические приборы, фото-, кино- и

телеаппаратура. Многие из этих средств допускают консервацию

(запоминание) видеоинформации, а также передачу ее на

определенные расстояния. Злоумышленниками, имеющими доступ

на объект, могут использоваться миниатюрные средства

фотографирования; видео- и аудиозаписи. Для аудио- и

видеоконтроля

помещений

и

при

отсутствии

в

них

злоумышленника могут использоваться закладные устройства или

«жучки». Для объектов информационных систем наиболее

вероятными являются закладные устройства, обеспечивающие

прослушивание помещений. Закладные устройства делятся на

проводные и излучающие. Проводные закладные устройства

требуют значительного времени на установку и имеют

11.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

существенный демаскирующий признак провода. Излучающие

«закладки» («радиозакладки») быстро устанавливаются, но также

имеют демаскирующий признак –излучение в радио или оптическом

диапазоне.

Для некоторых объектов информационных систем и хранения

информации

существует

угроза

вооруженного

нападения

террористических или диверсионных групп. При этом могут быть

применены средства огневого поражения.

Термин несанкционированный доступ к информации (НСДИ)

определен как доступ к информации, нарушающий правила

разграничения доступа с использованием штатных средств

вычислительной техники или автоматизированных систем.

Под правилами разграничения доступа понимается совокупность

положений, регламентирующих права доступа лиц или процессов

(субъектов доступа) к единицам информации (объектам доступа).

Право доступа к ресурсам информационных систем определяется

руководством для каждого сотрудника в соответствии с его

функциональными обязанностями. Процессы инициируются в

информационных системах в интересах определенных лиц, поэтому

и на них накладываются ограничения по доступу к ресурсам.

12.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Выполнение установленных правил разграничения доступа в

информационных системах реализуется за счет создания системы

разграничения доступа (СРД).

Несанкционированный доступ к информации возможен только с

использованием штатных аппаратных и программных средств в

следующих случаях:

• отсутствует система, разграничения доступа;

• сбой или отказ в информационной системе;

• ошибочные действия пользователей или обслуживающего

персонала информационных систем;

• ошибки в СРД;

•фальсификация полномочий.

Если СРД отсутствует, то злоумышленник, имеющий навыки

работы в информационной системе, может получить без

ограничений доступ к любой информации. В результате сбоев или

отказов средств системы, а также ошибочных действий

обслуживающего персонала и пользователей возможны состояния

системы, при которых упрощается НСДИ.

13.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Злоумышленник может выявить ошибки в СРД и использовать их

для НСДИ. Фальсификация полномочий является одним из наиболее

вероятных путей (каналов) НСДИ.

Процесс обработки и передачи информации техническими

средствами сопровождается электромагнитными излучениями в

окружающее пространство и наведением электрических сигналов в

линиях связи, сигнализации, заземлении и других проводниках. Они

получили названия побочных электромагнитных излучений

и

наводок (ПЭМИН). С помощью специального оборудования сигналы

принимаются,

выделяются,

усиливаются

и

могут

либо

просматриваться,

либо

записываться

в

запоминающих

устройствах. Наибольший уровень электромагнитного излучения

присущ работающим устройствам отображения информации на

электронно-лучевых

трубках.

Содержание

экрана

такого

устройства может просматриваться с помощью обычного

телевизионного приемника, дополненного несложной схемой,

основной функцией которой является синхронизация сигналов.

Дальность удовлетворительного приема таких сигналов при

использовании дипольной антенны составляет 50 метров.

14.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Большую угрозу безопасности информации в информационной

системе

представляет

несанкционированная

модификация

алгоритмической, программной и технической структур системы.

Несанкционированная

модификация

структур

может

осуществляться на любом жизненном цикле информационной

системы. Несанкционированное изменение структуры системы на

этапах разработки и модернизации получило название «закладка». В

процессе разработки системы «закладки» внедряются, как правило,

в специализированные системы, предназначенные для эксплуатации

в какой-либо фирме или государственных учреждениях. В

универсальные системы «закладки» внедряются реже, в основном

для

дискредитации

таких

систем

конкурентом

или

на

государственном уровне, если предполагаются поставки системы

во враждебное государство. «Закладки», внедренные на этапе

разработки, сложно выявить ввиду высокой квалификации их

авторов несложности современных информационных систем.

Алгоритмические,

программные

и

аппаратные

«закладки»

используются либо для непосредственного вредительского

воздействия на информационную систему, либо для обеспечения

неконтролируемого входа в систему.

15.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Одним из основных источников угроз безопасности информации в

компьютерных системах является использование специальных

программ, получивших общее название вредительские программы.

В зависимости от механизма действия вредительские программы

делятся на четыре класса:

• «логические бомбы»;

• «черви»;

• «троянские кони»;

• «компьютерные вирусы».

«Логические бомбы». Это программы или их части, постоянно

находящиеся в ЭВМ или вычислительных системах и выполняемые

только при соблюдении определенных условий. Примерами таких

условий могут быть: наступление заданной даты, переход

системы в определенный режим работы, наступление некоторых

событий установленное число раз и т.п.

«Червями» называются программы, которые выполняются каждый

раз при загрузке системы, обладают способностью перемещаться

в вычислительных системах или сети и само воспроизводить

копии. Лавинообразное размножение программ приводит к

перегрузке каналов связи, памяти и, к блокировке системы в целом.

16.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

«Троянские кони». Это программы, полученные путем явного

изменения или добавления команд в пользовательские программы.

При последующем выполнении пользовательских программ наряду с

заданными

функциями

выполняются

несанкционированные,

измененные или какие-то новые функции.

«Компьютерные вирусы». Это небольшие программы, которые

после внедрения в ЭВМ самостоятельно распространяются путем

создания своих копий, а при выполнении определенных условий

оказывают негативное воздействие на информационные системы.

Поскольку вирусам присущи свойства всех классов вредительских

программ, то в последнее время любые вредительские программы

часто называют вирусами.

Для предотвращения возможных угроз необходимо не только

обеспечить защиту информации, но и попытаться выявить

категории нарушителей и те методы, которые они используют.

Нарушитель – это лицо, предпринявшее попытку выполнения

запрещенных операций (действий) по ошибке, незнанию или

осознанно со злым умыслом или без такового (ради игры или

удовольствия, с целью самоутверждения и т.п.) и использующее

для этого различные возможности, методы и средства.

17.

Вопрос 1 Виды угроз информационнойбезопасности телекоммуникационных систем

Для эффективного противодействия нарушителю создаются

различные модели гипотетического нарушителя информационной

безопасности.

В каждом конкретном случае, исходя из конкретной технологии

обработки

информации,

может

быть

определена

модель

нарушителя, которая должна быть адекватна реальному

нарушителю.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать

нарушитель;

• предположения о мотивах действий нарушителя (преследуемых

нарушителем целях);

• предположения о квалификации нарушителя и его технической

оснащенности (об используемых для совершения нарушения

методах и средства);

• ограничения и предположения о характере возможных действий

нарушителей. По отношению к информационным ресурсам

нарушители могут быть внутренними (из числа персонала) или

внешними (посторонними лицами);

• а также ряд других показателей, подробно описанных в [1].

18.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Для реализации методов защиты информации в системах связи на

основе

политики

информационной

безопасности

составляется

программа защиты информации. Программа безопасности имеет своей

целью построение системы защиты информации. Защита информации

должна основываться на следующих основных принципах:

• системности;

• комплексности;

• непрерывности защиты;

• разумной достаточности;

• гибкости управления и применения;

• открытости алгоритмов и механизмов защиты;

• простоты применения защитных мер и средств.

Системный подход к защите информационных ресурсов предполагает

необходимость учета всех взаимосвязанных, взаимодействующих и

изменяющихся во времени элементов, условий и факторов, существенно

значимых

для

понимания

и

решения

проблемы

обеспечения

безопасности. Система защиты должна строиться с учетом не только

всех известных каналов проникновения и НСД к информации, но и с

учетом возможности появления принципиально новых путей реализации

угроз безопасности. В распоряжении специалистов по безопасности

имеется широкий спектр мер, методов и средств защиты.

19.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Комплексное их использование предполагает согласованное применение

разнородных средств при построении целостной системы защиты,

перекрывающей все существенные каналы реализации угроз и не

содержащей слабых мест на стыках отдельных ее компонентов. Защита

должна строиться по принципу эшелонирование.

Внешняя защита должна обеспечиваться физическими средствами,

организационными и правовыми мерами.

Прикладной уровень защиты, учитывающий особенности предметной

области, представляет внутренний рубеж обороны.

Защита информации – это не разовое мероприятие и даже не

определенная совокупность проведенных мероприятий и установленных

средств

защиты,

а

непрерывный

целенаправленный

процесс,

предполагающий принятие соответствующих мер на всех этапах

жизненного цикла информационной системы, начиная с самых ранних

стадий проектирования, а не только на этапе ее эксплуатации.

Разработка системы зашиты должна вестись параллельно с

разработкой самой защищаемой системы. Это позволит учесть

требования безопасности при проектировании архитектуры и, в

конечном счете, позволит создать более эффективные (как по затратам

ресурсов, так и по стойкости) защищенные системы.

20.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Создать

абсолютно

непреодолимую

систему

защиты

принципиально невозможно. При достаточном количестве времени

и средств можно преодолеть любую защиту. Поэтому имеет смысл

вести речь только о некотором приемлемом уровне безопасности.

Высокоэффективная система защиты стоит дорого, использует

при работе существенную часть мощности и ресурсов и может

создавать ощутимые дополнительные неудобства пользователям.

Важно правильно выбрать тот достаточный уровень защиты, при

котором затраты, риск и размер возможного ущерба были бы

приемлемыми (задача анализа риска). Часто приходится создавать

систему защиты в условиях большой неопределенности. Поэтому

принятые меры и установленные средства защиты, особенно в

начальный период их эксплуатации, могут обеспечивать как

чрезмерный, так и недостаточный уровень защиты. Естественно,

что для обеспечения возможности варьирования уровнем

защищенности, средства защиты должны обладать определенной

гибкостью. Особенно важным это свойство является в тех

случаях,

когда

установку

средств

защиты

необходимо

осуществлять на работающую информационную систему, не

нарушая процесса ее нормального функционирования.

21.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Кроме того, внешние условия и требования с течением времени

меняются. В таких ситуациях свойство гибкости спасает

владельцев информационной системы от необходимости принятия

кардинальных мер по полной замене средств защиты на новые.

Суть принципа открытости алгоритмов и механизмов защиты

состоит в том, что защита не должна обеспечиваться только за

счет секретности структурной организации и алгоритмов

функционирования ее подсистем. Знание алгоритмов работы

системы защиты не должно давать возможности ее преодоления

(даже автору). Однако, это вовсе не означает, что информация о

конкретной системе защиты должна быть общедоступна.

Механизмы защиты должны быть интуитивно понятны и просты

в использовании. Применение средств защиты не должно быть

связано со знанием специальных языков или с выполнением

действий,

требующих

значительных

дополнительных

трудозатрат при обычной работе законных пользователей, а

также не должно требовать от пользователя выполнения

рутинных малопонятных ему операций (ввод нескольких паролей и

имен и т.д.).

22.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Методы защиты информации

Для построения системы защиты информации необходимо знать

средства и методы защиты информации. В соответствии с

рассмотренными угрозами рассмотрим основные методы защиты

информации.

Минимизация ущерба от аварий и стихийных бедствий

Стихийные бедствия и аварии могут причинить огромный ущерб

объектам информационных систем. Предотвратить стихийные

бедствия человек пока не в силах, но уменьшить последствия таких

явлений во многих случаях удается. Минимизация последствий

аварий и стихийных бедствий для объектов информационных

систем может быть достигнута путем:

• правильного выбора места расположения объекта;

• учета возможных аварий и стихийных бедствий при разработке и

эксплуатации системы;

• организации своевременного оповещения о возможных стихийных

бедствиях;

• обучение персонала борьбе со стихийными бедствиями и

авариями, методам ликвидации их последствий.

23.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Объекты информационных систем по возможности должны

располагаться в тех районах, где не наблюдается таких стихийных

бедствий как наводнения, землетрясения. Объекты необходимо

размещать вдалеке от таких опасных объектов как нефтебазы и

нефтеперерабатывающие заводы, склады горючих и взрывчатых

веществ, плотин и т. д.

На практике далеко не всегда удается расположить объект вдалеке

от опасных предприятий или районов с возможными стихийными

бедствиями. Поэтому при разработке, создании и эксплуатации

объектов информационных систем необходимо предусмотреть

специальные; меры. В районах с возможными землетрясениями

здания должны быть сейсмостойкими. В районах возможных

затоплений основное оборудование целесообразно размещать на

верхних этажах зданий. Все объекты должны снабжаться

автоматическими системами тушения пожара.

На объектах, для которых вероятность стихийных бедствий

высока, необходимо осуществлять распределенное дублирование

информации и предусмотреть возможность перераспределения

функций объектов. На всех объектах должны предусматриваться

меры на случай аварии в системах электропитания.

24.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Потери информационных ресурсов могут быть существенно

уменьшены, если обслуживающий персонал будет своевременно

предупрежден о надвигающихся природных катаклизмах.

Дублирование информации

Для блокирования (парирования) случайных угроз безопасности

информации в компьютерных системах должен быть решен целый

комплекс задач. Дублирование информации является одним из

самых

эффективных

способов

обеспечения

целостности

информации. Оно обеспечивает защиту информации как от

случайных угроз, так и от преднамеренных воздействий.

В

зависимости

от

ценности

информации,

особенностей

построения и режимов функционирования информационных систем

могут использоваться различные методы дублирования, которые

классифицируются по различным признакам.

По времени восстановления информации методы дублирования

могут быть разделены на:

• оперативные; • неоперативные.

К оперативным методам относятся методы дублирования

информации, которые позволяют использовать дублирующую

информацию в реальном масштабе времени.

25.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Это означает, что переход к использованию дублирующей

информации осуществляется за время, которое позволяет

выполнить запрос на использование информации в режиме

реального времени для данной системы. Все методы, не

обеспечивающие

выполнения

этого

условия,

относят

к

неоперативным методам дублирования.

По используемым для целей дублирования средствам методы

дублирования можно разделить на методы, использующие:

• дополнительные внешние запоминающие устройства (блоки);

• специально выделенные области памяти на несъемных машинных

носителях;

• съемные носители информации.

По числу копий методы дублирования делятся на:

• одноуровневые; • многоуровневые.

Как правило, число уровней не превышает трех. По степени

пространственной

удаленности

носителей

основной

и

дублирующей информации методы дублирования могут быть

разделены на следующие методы:

• сосредоточенного дублирования;

• рассредоточенного дублирования.

26.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Комбинированное копирование допускает комбинации, например,

полного и частичного копирования с различной периодичностью их

проведения.

Наконец, по виду дублирующей информации методы дублирования

разделяются на:

• методы со сжатием информации; • методы без сжатия информации.

Повышение надежности информационной системы

Под надежностью понимается свойство системы выполнять

возложенные на нее задачи в определенных условиях эксплуатации.

При наступлении отказа информационная система не может

выполнять все предусмотренные документацией задачи, т.е.

переходит из исправного состояния в неисправное. Если при

наступлении отказа информационная система способна выполнять

заданные функции, сохраняя значения основных, характеристик в

пределах, установленных технической документацией, то она

находится в работоспособном состоянии.

С точки зрения обеспечения безопасности информации необходимо

сохранять хотя бы работоспособное состояние системы. Для

решения этой задачи необходимо обеспечить высокую надежность

функционирования алгоритмов, программ и аппаратуры.

27.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Надежность системы достигается на этапах:

• разработки;

• производства;

• эксплуатации.

Для программных средств рассматриваются этапы разработки и

эксплуатации. Этап разработки программных средств является

определяющим при создании надежных информационных систем.

На этом этапе основными направлениями повышения надежности

программных средств являются:

• корректная постановка задачи на разработку;

• использование прогрессивных технологий программирования;

• контроль правильности функционирования.

Создание отказоустойчивых информационных систем

Отказоустойчивость – это свойство информационной системы

сохранять работоспособность при отказах отдельных устройств,

блоков, схем. Известны три основных подхода к созданию

отказоустойчивых систем:

• простое резервирование;

• помехоустойчивое кодирование информации;

• создание адаптивных систем.

28.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Комбинированное копирование допускает комбинации, например,

полного и частичного копирования с различной периодичностью их

проведения.

Наконец, по виду дублирующей информации методы дублирования

разделяются на:

• методы со сжатием информации; • методы без сжатия информации.

Повышение надежности информационной системы

Под надежностью понимается свойство системы выполнять

возложенные на нее задачи в определенных условиях эксплуатации.

При наступлении отказа информационная система не может

выполнять все предусмотренные документацией задачи, т.е.

переходит из исправного состояния в неисправное. Если при

наступлении отказа информационная система способна выполнять

заданные функции, сохраняя значения основных, характеристик в

пределах, установленных технической документацией, то она

находится в работоспособном состоянии.

С точки зрения обеспечения безопасности информации необходимо

сохранять хотя бы работоспособное состояние системы. Для

решения этой задачи необходимо обеспечить высокую надежность

функционирования алгоритмов, программ и аппаратуры.

29.

Вопрос 2 Существующие методы защитыинформации телекоммуникационных системах

Создание отказоустойчивых информационных систем

Отказоустойчивость – это свойство информационной системы

сохранять работоспособность при отказах отдельных устройств,

блоков, схем. Известны три основных подхода к созданию

отказоустойчивых систем:

• простое резервирование;

• помехоустойчивое кодирование информации;

• создание адаптивных систем.

Любая отказоустойчивая система обладает избыточностью. Одним из

наиболее простых и действенных путей создания отказоустойчивых

систем является простое резервирование. Простое резервирование

основано на использовании устройств, блоков, узлов, схем только в

качестве резервных. При отказе основного элемента осуществляется

переход на использование резервного.

Помехоустойчивое

кодирование

основано

на

использовании

информационной избыточности. Рабочая информация в информационной

системе дополняется определенным объемом специальной контрольной

информации. Наличие этой контрольной информации (контрольных

двоичных разрядов) позволяет путем выполнения определенных

действий над рабочей и контрольной информацией определять ошибки и

даже исправлять их.

30.

Вопрос 2 Существующие методы защитыинформации в телекоммуникационных системах

Наиболее совершенными системами, устойчивыми к отказам, являются

адаптивные системы. В них достигается разумный компромисс между

уровнем избыточности, вводимым для обеспечения устойчивости

(толерантности) системы к отказам, и эффективностью использования

таких систем по назначению. В адаптивных системах реализуется так

называемый

принцип

элегантной

деградации.

Этот

принцип

предполагает сохранение работоспособного состояния системы при

некотором снижении эффективности функционирования в случаях

отказов ее элементов.

Кроме перечисленных методов защиты телекоммуникационных систем

существует и ряд других методов, к которым относятся:

• Методы и средства защиты информации

от традиционного

шпионажа и диверсий;

• Методы борьбы с подслушиванием;

• Методы и средства защиты от электромагнитных излучений и

наводок;

• Защита информации от несанкционированного доступа;

• Криптографические методы защиты информации

31.

Вопрос 3 Существующие угрозы безопасности телекоммуникационныхсистемах

Нарушители безопасности ТКС, модель нарушителя

Угрозы безопасности ТКС реализуются нарушителями безопасности через выявленные

уязвимости инфокоммуникационной структуры системы, в которую они могут быть

внесены на технологическом и/или эксплуатационном этапах ее жизненного цикла.

Угрозы безопасности могут изменяться. Уязвимость может существовать на

протяжении всего срока эксплуатации ТКС или конкретного протокола, если она

своевременно не устраняется разработчиком или по его представлению службами

эксплуатации оператора связи.

Нарушителями безопасности ТКС могут быть:

- террористы и террористические организации;

- конкурирующие организации и структуры;

- спецслужбы иностранных государств и блоков государств;

- криминальные структуры;

- взломщики программных продуктов ИТ, использующихся в системах связи;

- бывшие сотрудники организации связи;

- недобросовестные сотрудники и партнеры;

- пользователи услугами связи и др.

Основными мотивами нарушений безопасности ТКС могут быть:

- достижение денежной выгоды, в том числе за счет продажи полученной информации;

- хулиганство и любопытство;

- профессиональное самоутверждение.

Для учета всех возможных воздействий нарушителя и определения его категории

разрабатывается модель нарушителя безопасности ТКС, под которой понимается

абстрактное (формализованное или неформализованное) описание нарушителя

политики безопасности.

32.

Вопрос 3 Существующие угрозы безопасности телекоммуникационных системахЗадача построения модели нарушителя безопасности ТКС состоит в определении:

- штатных объектов и элементов системы, к которым возможен доступ;

- субъектов, допущенных к работе с оборудованием системы в период ее проектирования,

разработки, развертывания и эксплуатации;

- перечня соответствия объектов доступа субъектам, которые могут быть потенциальными

нарушителями.

При определении потенциального нарушителя и составлении его модели необходимо

исходить из того, что нарушитель может быть как законным абонентом системы

(принадлежать к персоналу, непосредственно работающему с абонентскими терминалами), так

и посторонним лицом, пытающимся непосредственно или с помощью имеющихся у него

технических и программных средств получить доступ к информационным ресурсам и

инфраструктуре сети.

Направленность и характер воздействий нарушителя безопасности ТКС

Воздействия нарушителя, в основном, направлены на ухудшение качественных характеристик

ТКС и могут осуществляться, как правило, путем поиска и использования эксплуатационных и

технологических уязвимостей:

- по каналам абонентского доступа, в том числе и беспроводным;

- по внутренним линиям связи;

- с рабочих мест систем управления и технического обслуживания;

- по не декларированным каналам доступа.

При этом могут использоваться как штатные, так и специальные средства связи. Воздействия

нарушителя могут носить как непреднамеренный (случайный) характер, так и

преднамеренный характер. Непреднамеренные (случайные) воздействия могут быть

спровоцированы недостаточной надежностью средств связи, ошибками обслуживающего

персонала, природными явлениями и другими объективными дестабилизирующими

воздействиями. Преднамеренные воздействия могут быть активными, пассивными и не

преследующими целей.

33.

Вопрос 3 Существующие угрозы безопасности телекоммуникационных системахАктивные действия нарушителя предусматривают вмешательство в работу ТКС,

нарушение режимов ее функционирования и снижение качества обслуживания вплоть

до полного прекращения предоставления услуг связи пользователям. Основные цели

активных действий:

- подрыв репутации оператора - конкурента путем нарушения доступности услуг связи

и/или ухудшения их характеристик;

- несанкционированное использование услуг.

Пассивные действия нарушителя предполагают нанесение вреда абоненту

(пользователю услугами связи) путем использования выявленных уязвимостей ТКС,

но не наносящие прямого вреда всей инфокоммуникационной структуре. Целью таких

действий могут являться:

- перехват персональных данных пользователей (например, паролей для регистрации

терминалов);

- перехват данных о финансовых сделках с целью нанесения ущерба бизнесу;

- наблюдение за выполняемым процессом (подготовка для новых атак - активных

действий);

- поиск идеологических, политических выгод;

- шантаж, вымогательство.

Действия, не преследующие целей (хулиганство) - действия, не ставящие перед собой

цели нанесения вреда конкретному физическому объекту или лицу.

Критерии безопасности ТКС, последствия нарушений безопасности ТКС

Безопасность ТКС характеризуется основными ее критериями:

- конфиденциальностью инфокоммуникационной структуры ТКС;

- целостностью информации и услуг связи;

- доступностью информации и услуг связи;

- подотчетностью действий в сети.

34.

Вопрос 3 Существующие угрозы безопасности телекоммуникационных системахПод конфиденциальностью инфокоммуникационной структуры ТКС понимают свойство,

позволяющее ограничить несанкционированный доступ к инфокоммуникационной

структуре ТКС и/или не раскрывать содержания информационных ресурсов ТКС

неуполномоченным лицам, объектам или процессам.

Нарушение конфиденциальности - несанкционированное раскрытие информации

управления, персональных данных пользователей и др.

Под целостностью информации и услуг связи понимают состояние ТКС, при котором

обеспечивается неизменность информации и доступность услуг связи для пользователей,

независимо от преднамеренного или случайного несанкционированного воздействия

нарушителя на инфокоммуникационную структуру системы, в том числе в чрезвычайных

ситуациях.

Нарушение целостности - несанкционированная модификация или разрушение

информационных ресурсов и инфраструктуры ТКС.

Под доступностью информации и услуг понимается способность ТКС обеспечить

пользователям согласованные условия доступа к предоставляемым услугам связи и их

получение, в том числе в условиях возможных воздействий нарушителя на

инфокоммуникационную структуру ТКС.

Нарушение доступности - нарушение доступа к использованию информации и услуг связи.

Под подотчетностью понимают свойство, которое обеспечивает однозначное

отслеживание действий в системе любого объекта.

Нарушение подотчетности - это отрицание действий в системе (например, участие в

совершенном сеансе связи) или подделка (например, создание информации и претензии,

которые якобы были получены от другого объекта или посланы другому объекту).

В Таблице 2 показана взаимосвязь основных угроз и критериев безопасности ТКС.

35.

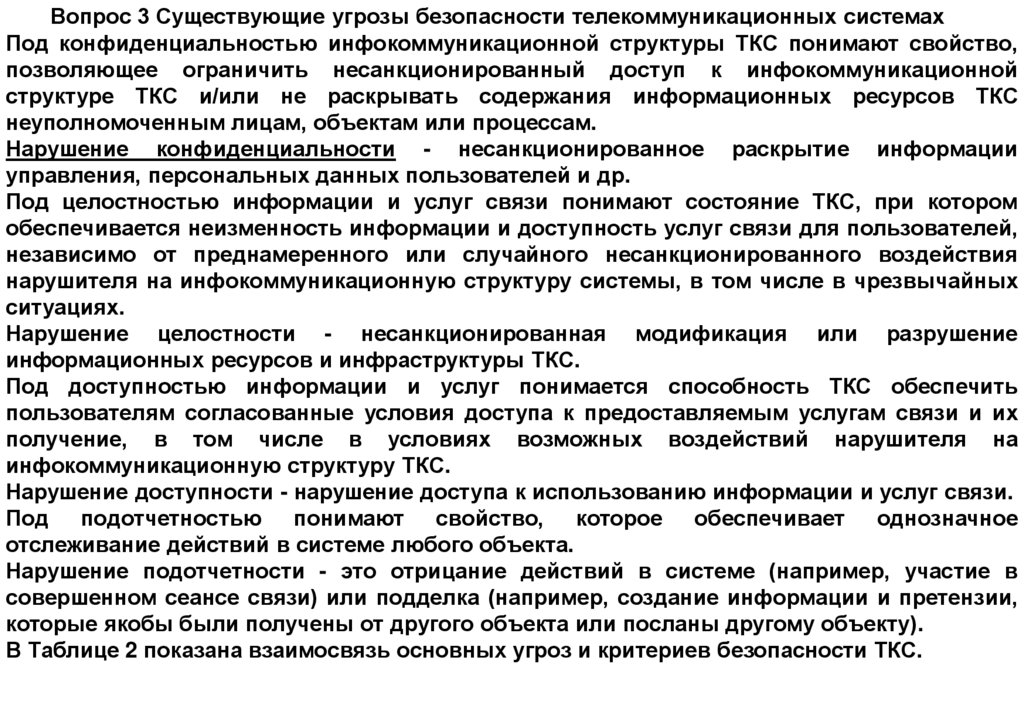

Таблица 2 - Отображение взаимосвязи основных угроз и критериев безопасностиКритерии безопасности

Вид угрозы

Конфиденциальность

Уничтожение

информации и/или

других ресурсов

Искажение или

модификация

информации

Мошенничество

Кража, утечка, потеря

информации и/или

других ресурсов

Несанкционированный

доступ

Отказ в обслуживании

Целостность

+

Доступность Подотчетность

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

-

-

+

-

Нарушение конфиденциальности, целостности, доступности, подотчетности при

потенциальном воздействии нарушителя может иметь следующие последствия для

деятельности оператора связи и состояния инфокоммуникационной структуры ТКС:

- «низкое»

потенциальное

воздействие

может

привести

к

ограниченному

неблагоприятному эффекту;

- «умеренное»

потенциальное

воздействие

может

привести

к

серьезному

неблагоприятному эффекту;

- «высокое» потенциальное воздействие может привести к тяжелому или

катастрофическому неблагоприятному эффекту.

36.

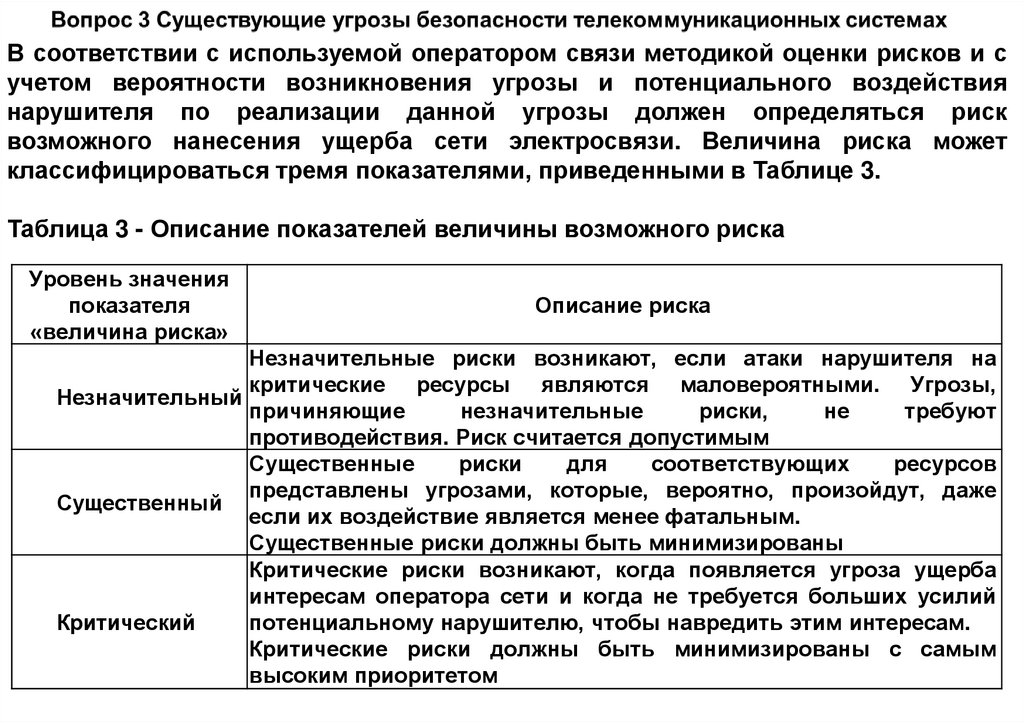

В соответствии с используемой оператором связи методикой оценки рисков и сучетом вероятности возникновения угрозы и потенциального воздействия

нарушителя по реализации данной угрозы должен определяться риск

возможного нанесения ущерба сети электросвязи. Величина риска может

классифицироваться тремя показателями, приведенными в Таблице 3.

Таблица 3 - Описание показателей величины возможного риска

Уровень значения

показателя

«величина риска»

Описание риска

Незначительные риски возникают, если атаки нарушителя на

критические ресурсы являются маловероятными. Угрозы,

Незначительный

причиняющие

незначительные

риски,

не

требуют

противодействия. Риск считается допустимым

Существенные

риски

для

соответствующих

ресурсов

представлены угрозами, которые, вероятно, произойдут, даже

Существенный

если их воздействие является менее фатальным.

Существенные риски должны быть минимизированы

Критические риски возникают, когда появляется угроза ущерба

интересам оператора сети и когда не требуется больших усилий

Критический

потенциальному нарушителю, чтобы навредить этим интересам.

Критические риски должны быть минимизированы с самым

высоким приоритетом

37.

Принципы обеспечения безопасности ТКС в условиях воздействия нарушителяОбеспечение безопасности ТКС в условиях воздействия нарушителя должно

осуществляться с учетом следующих основных принципов:

1) Комплексности использования всей совокупности нормативных правовых актов,

организационных и режимных мер, программных, аппаратных и программноаппаратных методов защиты, обеспечивающих безопасное функционирование ТКС.

2) Защищенности сбалансированных интересов пользователей, операторов связи и

органов государственного управления.

Интересы пользователей состоят в доверии к ТКС и предлагаемым услугам связи, в том

числе доступности услуг (особенно экстренного обслуживания) в случае катастроф и т.д.

Интересы операторов связи заключаются в выполнении ими своих обязательств перед

пользователями услугами связи и защите от посягательств на свои финансовые и

деловые интересы.

Интересы органов государственного управления определяются необходимостью

предъявления требований к безопасности ТКС, обеспечения соблюдения операторами

связи предъявляемых им требований к безопасности, добросовестной конкуренции и

защиты персональных данных пользователей.

3) Управляемости методами, действиями и процедурами по обеспечению безопасности

ТКС и контролю качества процессов передачи информации в условиях возможных

воздействий нарушителя на инфокоммуникационную структуру сетей в соответствии с

функциями системы управления сетью.

4) Непрерывности совершенствования методов, действий и процедур по обеспечению

безопасности ТКС с учетом достигнутого отечественного и зарубежного опыта в

условиях возможных воздействий нарушителя и изменения методов и средств этих

воздействий.

5) Совместимости аппаратно-программных средств и технологий, применяемых в

38.

Общие требования к безопасности ТКСНа всех этапах проектирования, строительства, реконструкции, развития и эксплуатации

ТКС и сооружений связи к ним должны предъявляться требования по обеспечению их

безопасного функционирования, сопоставимые с возможными воздействиями нарушителя

на инфокоммуникационную структуру ТКС и ожидаемым ущербом от данных воздействий.

Требования к безопасности ТКС устанавливают федеральные органы исполнительной

власти в области связи на основании законодательства в области связи и защиты

информации, с учетом рекомендаций международных организаций по стандартизации, а

также предложений отечественных саморегулируемых организаций в области электросвязи

и лучшей практики отечественных операторов связи.

Требования по обеспечению безопасности конкретной ТКС должны формулироваться с

учетом:

-целей, функций и задач, решаемых оператором связи;

-условий использования ТКС в общей системе связи государства;

-специфики используемой технологии передачи информации;

-потенциальных угроз безопасности и возможных воздействий нарушителя;

-реальных проектных и эксплуатационных ресурсов и существующих ограничений на

функционирование ТКС;

-требований и условий взаимодействия с другими ТКС.

Предоставление и использование услуг и механизмов обеспечения безопасности может

быть довольно дорогим относительно потерь при нарушении безопасности ТКС. Поэтому

должно анализироваться соотношение между стоимостью мер по обеспечению

безопасности и возможными финансовыми последствиями нарушения безопасности, при

этом важно определить конкретные требования к безопасности в соответствии с услугами,

подлежащими защите.

39.

Требования по обеспечению безопасности ТКС включают:- организационные требования безопасности (ОТБ);

- технические требования безопасности (ТТБ);

- функциональные требования безопасности (ФТБ);

- требования доверия к безопасности (ТДБ).

ОТБ содержат общие организационные, административные положения и процедуры по

осуществлению мероприятий политики безопасности оператором связи.

ТТБ определяют требования к электропитанию, заземлению, к конструкции средств связи,

к линейно-кабельным сооружениям связи, к прокладке линий связи и др., влияющие на

обеспечение безопасности и устойчивости функционирования ТКС.

ФТБ и ТДБ содержат требования, которые для ТКС излагаются в профилях защиты и

заданиях по безопасности и должны реализовываться на всех этапах жизненного цикла

ТКС.

Основные мероприятия по обеспечению безопасности ТКС

Обеспечение безопасности ТКС является обязанностью ее владельца. Ответственность

владельца ТКС за обеспечение ее безопасности не прекращается при делегировании им

своих полномочий по данным функциям отдельным лицам (поставщикам услуг,

администраторам, третьим лицам и т. д.).

Мероприятия по обеспечению безопасности системы экстренной связи (СЭС),

проводимые оператором связи, не должны ухудшать качественных характеристик сети и

снижать оперативность обработки информации.

Реализация обязательных требований к безопасности, установленных федеральными

органами исполнительной власти в области связи, осуществляется силами и средствами

владельца СЭС с привлечением по необходимости специализированных организаций,

имеющих лицензию на данный вид деятельности.

Дополнительные (повышенные) требования к безопасности (например, шифрование

трафика пользователя) могут осуществляться оператором связи на договорной основе с

40.

з) использованием организационных методов, включающих:1) разработку и реализацию политики безопасности оператором связи;

2) организацию контроля состояния безопасности ТКС;

3) определение порядка действий в чрезвычайных ситуациях и в условиях

чрезвычайного положения;

4) определение порядка реагирования на инциденты безопасности;

5) разработку программ повышения информированности персонала ТКС в вопросах

понимания ими проблем безопасности;

6) определение системы подготовки и повышения квалификации специалистов в

области безопасности.

Пользователи услугами связи имеют право применять специальные механизмы

обеспечения безопасности и средства защиты информации, разрешенные к

применению на ТКС и сертифицированные в соответствии с действующим

законодательством Российской Федерации.

Взаимоотношения пользователей с операторами связи в сфере обеспечения

безопасности ТКС должны строиться на основании следующих положений:

- только авторизованные пользователи должны иметь доступ к ТКС и использованию

предоставляемых им услуг;

- авторизованные пользователи должны иметь доступ и оперировать только теми

ресурсами, к которым они допущены;

- все пользователи должны быть ответственными за их собственные, и только их

собственные, действия в ТКС.

Оператор связи должен принимать меры обеспечивающие:

- доступ правоохранительных органов, в предусмотренных законодательством

Российской Федерации случаях, к информации конкретных пользователей;

- право на доступ пользователей услугами связи к информационным ресурсам в

41.

исключение несанкционированного доступа пользователей услугами связи к ресурсамсети и услугам связи;

- предоставление пользователям услугами связи дополнительных услуг по защите

информации и процесса безопасной передачи сообщений на договорной основе;

- информирование пользователей о состоянии безопасности доступа к услугам связи.

Как

нетрудно

заметить

обеспечение

информационной

безопасности

телекоммуникационных

систем

является

многомерной

проблемой,

которую

рассмотреть в рамках одной дисциплины невозможно. Поэтому в рамках изучаемого

предмета основное внимание было сосредоточено на анализе информационной

безопасности телекоммуникационных систем при передаче информации и влиянии

случайных или преднамеренных воздействий естественного или искусственного

характера, которые могут нанести неприемлемый ущерб при ее восстановлении на

приемной стороне.

.

Вопросы для повторения

1. Что понимается под безопасностью ТКС?

2. Приведите пример дестабилизирующего воздействия на ТКС.

3. В чем разница между понятиями «безопасность ТКС» и «устойчивость

функционирования ТКС»?

4. Определите соотношение между понятиями «меры обеспечения безопасности»

«механизмы обеспечения безопасности».

5. Приведите пример уязвимости какого-либо информационного ресурса.

6. Корректно ли говорить о нанесении ущерба сети? Может ли сеть «ощущать» себя

ущербной или ущерб причиняется собственнику сети?

7. Является ли открытой ТКС, в которой отсутствуют полная доступность ко всем ее

информационным ресурсам и имеется контроль их использования.

informatics

informatics