Similar presentations:

Списки контроля доступа для защиты трафика локальной сети от несанкционированного доступа

1.

УО «НАЦИОНАЛЬНЫЙ ДЕТСКИЙ ТЕХНОПАРК»Списки контроля доступа для

защиты трафика локальной

сети от несанкционированного

доступа

Минск 2022

2.

Нашакоманда

Жук Даниил

16 лет

учащейся средней

школы № 38 г. Гродно

Самулевич Полина

16 лет

учащаяся средней

школы № 34 г. Бобруйск

3.

Цель проектаНастроить (создать) стандартный и

расширенный списки доступа для

фильтрации сетевых пакетов с

использованием технологий фирмы Cisco

4.

01 Обосновать актуальностьиспользования ACL для защиты локальной

сети от несанкционированного доступа

02 Анализ существующих способов

конфигурирования ACL

03 Настроить подходящую конфигурацию

ACL для заданной локальной сети в

симуляторе Packet Tracer

04 Осуществить демонстрацию и анализ

Задачи проекта

пакетной фильтрации на интерфейсах

маршрутизаторов на входящем и

исходящем направлении

5.

Актуальность проектасписки доступа позволяют создавать правила

управления трафиком, по которым будет

происходить межсетевое взаимодействие как

в локальных, так и в корпоративных сетях,

что увеличивает защищенность сети.

6.

01 Необходимо защититьмаршрутизатор или сетевую

инфраструктуру от атак

Когда применяется

защита

02 Интегрированное решение с

безопасностью для филиала или

небольшого офиса

03 Оптимизировать расходы на

безопасность

04 Защитить не-Ethernet интерфейсы

7.

Получение ACL (rACLs)С помощью rACLs фильтрует весь трафик,

предназначенный для RP, и не влияют на

транзитный трафик. Необходимо применять

rACLs ко всем маршрутизаторам.

Списки ACL последовательно

соединенных маршрутизаторов

Разрешают только авторизованный трафик на

интерфейсы маршрутизаторов, отклоняя

остальной

Граничная фильтрация с помощью

списков ACL инфраструктуры

Применяется на границе сети. Фильтрует

трафик, предназначенный для адресного

пространства инфраструктуры.

Существующие

способы защиты

инфраструктуры

8.

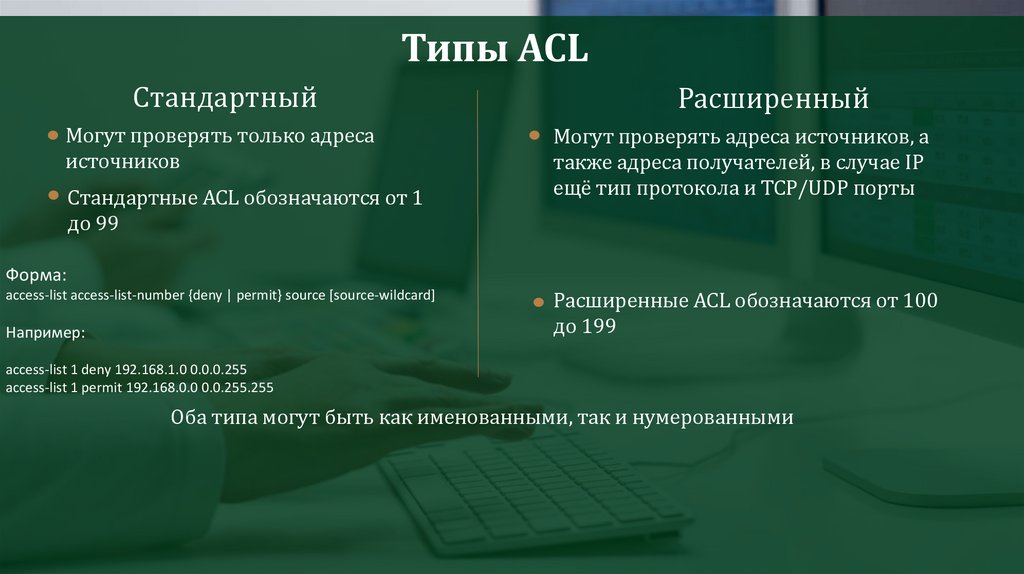

Типы ACLСтандартный

Могут проверять только адреса

источников

Стандартные ACL обозначаются от 1

до 99

Расширенный

Могут проверять адреса источников, а

также адреса получателей, в случае IP

ещё тип протокола и TCP/UDP порты

Форма:

access-list access-list-number {deny | permit} source [source-wildcard]

Например:

Расширенные ACL обозначаются от 100

до 199

access-list 1 deny 192.168.1.0 0.0.0.255

access-list 1 permit 192.168.0.0 0.0.255.255

Оба типа могут быть как именованными, так и нумерованными

9.

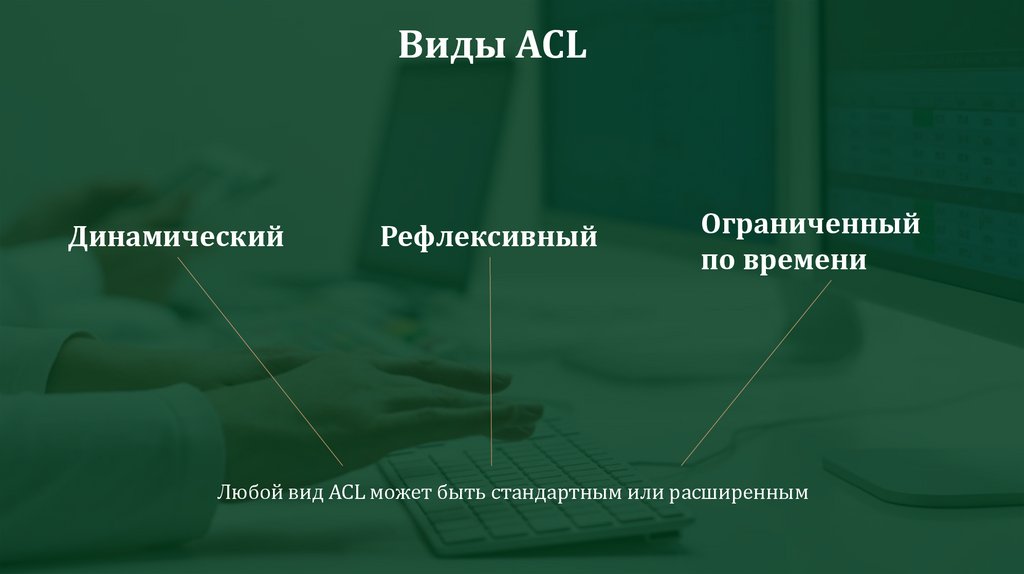

Виды ACLДинамический

Рефлексивный

Ограниченный

по времени

Любой вид ACL может быть стандартным или расширенным

10.

НДТПБГУИР

Практическая

часть

01

Создание сети в Cisco Packet Tracer

02

Настройка ACL

03

Проверка работоспособности

11.

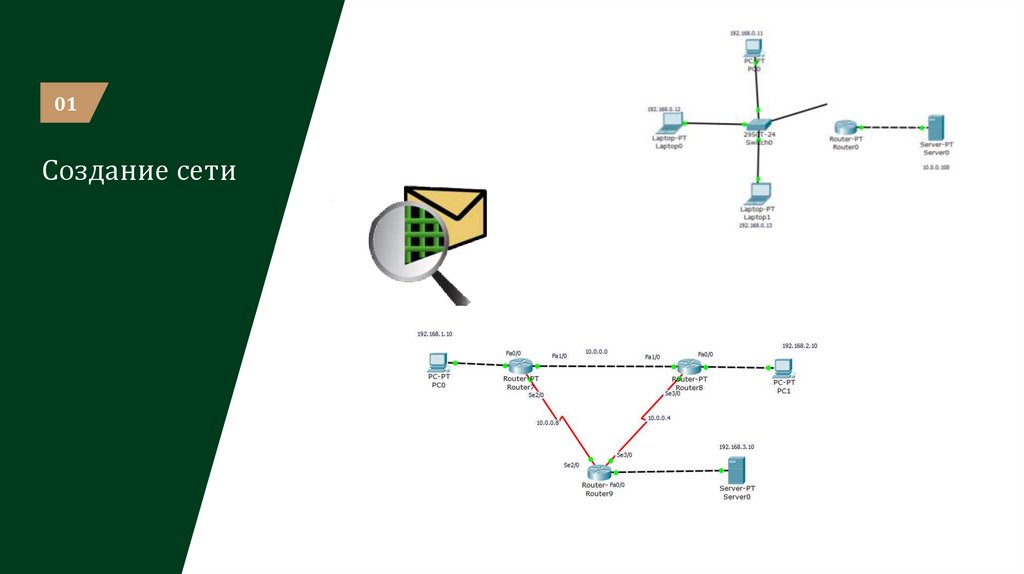

01Создание сети

12.

Стандартный ACL02

Настройка ACL

Стандартный и расширенный ACL

13.

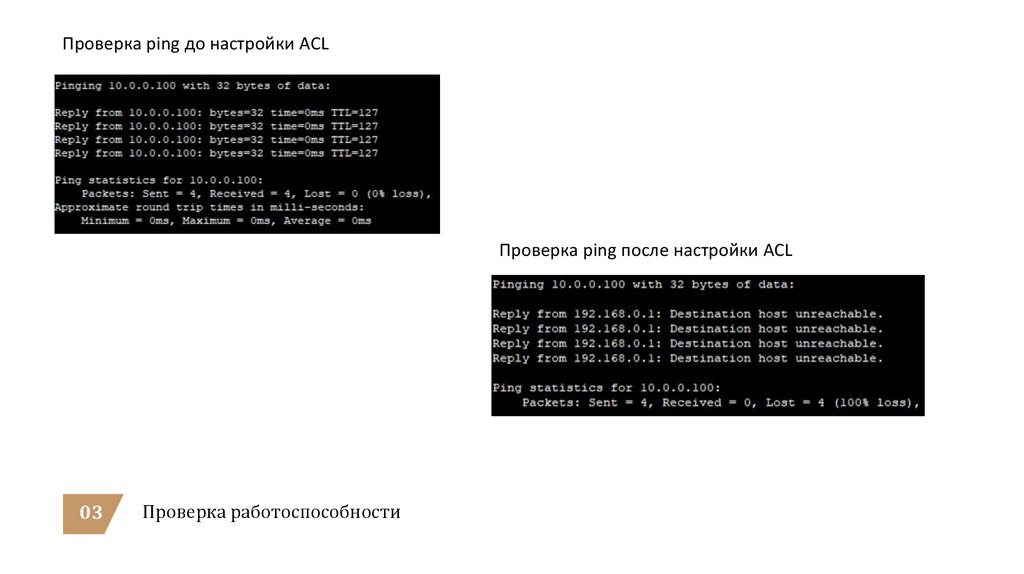

Проверка ping до настройки ACLПроверка ping после настройки ACL

03

Проверка работоспособности

14.

ЗаключениеВ результате выполненного исследования можно сделать следующее заключение о

том, что списки контроля доступа:

1. Делятся на два типа: стандартные и расширенные, каждый из которых по

конфигурации может быть нумерованным или именованным. Так же выделяют

три вида списков. Динамический, рефлексивный и ограниченный по времени.

2. Позволяют настроить множество различных методов защиты сетей,

повышают производительность сетей и обеспечивают безопасность и

контроль трафика.

15.

ЗаключениеМожно выделить два этапа работы с любыми списками доступа. Сначала

необходимо создать список контроля доступа, затем применить его к

соответствующему интерфейсу, линии или логической операции,

выполняемой роутером.

16.

Спасибо за вниманиеЕсли у вас остались какие-либо

вопросы, мы готовы на них

ответить

ДАЛЬШЕ – БОЛЬШЕ

internet

internet