Similar presentations:

Информационные системы и технологии. Практическая работа

1.

Информационные системыи технологии

Практическая работа

Разработка моделей угроз безопасности

информации и модели нарушителя

2022 г.

2.

Целью настоящей практической работы будет разработка единогодокумента – «Модели угроз безопасности информации и модели

нарушителя ООО «Ромашка».

Как вы понимание – название для компании (предприятия, фирмы и

т.д.) – ООО «Ромашка» дано условно, но об этом чуть позднее.

В качестве примера (образца) – я предоставил проект аналогичного

документа я очень-очень серьёзного ведомства – МЧС Республики

Крым. Этот документ опубликован в сети Интернет, там же можно найти

достаточно много подобных документов (они все открыты и не имеют

ограничительных грифов, поскольку носят исключительно

концептуальный характер.

Понятно, что никто от вас, уважаемые студенты, не будет требовать

столь подробно разработанных моделей – эти документы создавали

команды специалистов, но вы должны в практической работе показать

знание основных принципов создания такого рода моделей.

2

3.

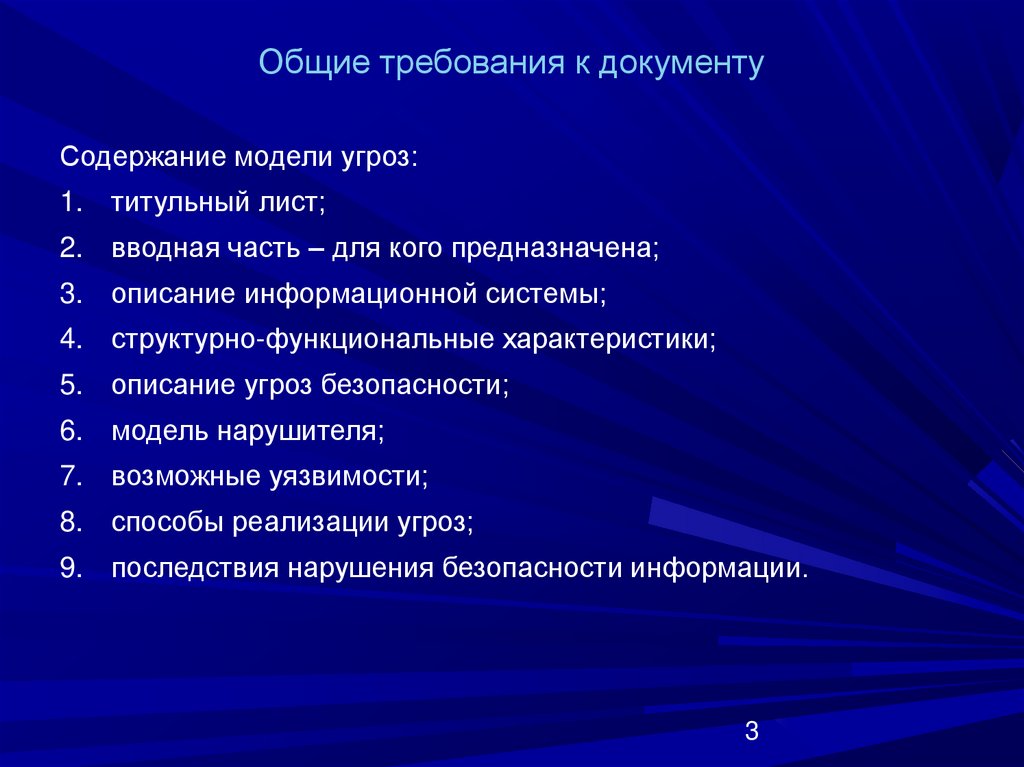

Общие требования к документуСодержание модели угроз:

1. титульный лист;

2. вводная часть – для кого предназначена;

3. описание информационной системы;

4. структурно-функциональные характеристики;

5. описание угроз безопасности;

6. модель нарушителя;

7. возможные уязвимости;

8. способы реализации угроз;

9. последствия нарушения безопасности информации.

3

4.

Итак, начнем с самого начала – мы рассматриваем информационнуюбезопасность некого предприятия (фирмы, компании и т.п. – не имеет

значения, будем называть «предприятие»).

Будем считать, что на нашем предприятии информация в основном

обрабатывается в информационной системе (системах) на основе

средств вычислительной техники (СВТ) и информационнокоммуникационных технологий (ИКТ).

Поэтому и будем считать, что основные аспекты информационной

безопасности направлены на безопасность именно информационной

системы, состоящей из СВТ и ИКТ.

4

5.

Основные постулаты ИБ1.

Что охраняем, т.е. какие информационные ресурсы нашего

предприятия подлежат защите.

2.

От кого охраняем – модель нарушителя.

3.

Актуальные угрозы – технические каналы утечки информации.

4.

Способы (методы, технологии) противодействия угрозам.

5

6.

Защищаемые информационные ресурсыВ зависимости от области деятельности нашего предприятия перечень

защищаемых ресурсов может отличаться, но в любом случае – есть

ресурсы, не подлежащие защите и являющиеся публичными, например:

-

реквизиты нашего предприятия (полное, краткое наименование,

ИНН, КПП, юридический, фактический, почтовый адреса, фамилия,

имя, отчество руководителя и др.) – всю эту информацию можно

получить из открытых источников;

-

выпускаемая (продаваемая) продукция, стоимость (например, для

предприятий торговли и др.), например, стоимость электроэнергии,

тепла, газа, воды для снабжающих организаций.

Всегда защищается информация, являющаяся коммерческой тайной

предприятия.

Защищается служебная тайна предприятия.

Защищаются персональные данные сотрудников предприятия,

учредителей, посетителей, клиентов.

6

7.

Защищаемые информационные ресурсыФедеральный закон от 29.07.2004 N 98-ФЗ (ред. от 09.03.2021) "О

коммерческой тайне"

Статья 5

Сведения, которые не могут составлять коммерческую тайну:

Режим коммерческой тайны не может быть установлен лицами,

осуществляющими предпринимательскую деятельность, в отношении

следующих сведений:

1) содержащихся в учредительных документах юридического лица,

документах, подтверждающих факт внесения записей о юридических

лицах и об индивидуальных предпринимателях в соответствующие

государственные реестры;

2) содержащихся в документах, дающих право на осуществление

предпринимательской деятельности;

7

8.

Защищаемые информационные ресурсы3) о составе имущества государственного или муниципального

унитарного предприятия, государственного учреждения и об

использовании ими средств соответствующих бюджетов;

4) о состоянии противопожарной безопасности, санитарноэпидемиологической и радиационной обстановке, безопасности

пищевых продуктов и других факторах, оказывающих негативное

воздействие на обеспечение безопасного функционирования

производственных объектов, безопасности каждого гражданина и

безопасности населения в целом;

5) о численности, о составе работников, о системе оплаты труда, об

условиях труда, в том числе об охране труда, о показателях

производственного травматизма и профессиональной заболеваемости,

и о наличии свободных рабочих мест;

6) о задолженности работодателей по выплате заработной платы и

социальным выплатам;

8

9.

Защищаемые информационные ресурсы7) о нарушениях законодательства Российской Федерации и фактах

привлечения к ответственности за совершение этих нарушений;

8) об условиях конкурсов или аукционов по приватизации объектов

государственной или муниципальной собственности;

9) о размерах и структуре доходов некоммерческих организаций, о

размерах и составе их имущества, об их расходах, о численности и об

оплате труда их работников, об использовании безвозмездного труда

граждан в деятельности некоммерческой организации;

10) о перечне лиц, имеющих право действовать без доверенности от

имени юридического лица;

11) обязательность раскрытия которых или недопустимость

ограничения доступа к которым установлена иными федеральными

законами;

12) составляющих информацию о состоянии окружающей среды

(экологическую информацию).

9

10.

От кого защищаем – модель нарушителяВраг: найти и обезвредить!

Один из этапов разработки Модели угроз — создание Модели

нарушителя безопасности. И тут наш скучный “бумажный” сюжет

принимает практически детективный оборот. Художественный портрет

нам, конечно, вряд ли понадобится, а вот классификация нарушителей

— обязательно. В этом вопросе должна быть полная ясность.

По наличию права постоянного или разового доступа в контролируемую

зону (на территорию предприятия), нарушителей подразделяют на два

типа:

внешние – нарушители, не имеющие доступа к информационной

системе (ИС), реализующие угрозы из внешних сетей - Интернет;

внутренние – нарушители, имеющие доступ к ИС, включая

пользователей ИС, реализующие угрозы непосредственно в ИС.

10

11.

От кого защищаем – модель нарушителяИмеется классификация нарушителей - их виды нарушителей и их

потенциал. Потенциал нарушителя может быть высоким, средним или

низким. Для каждого из вариантов задан свой набор возможностей:

Так, нарушители с низким потенциалом могут для реализации атак

использовать информацию только из общедоступных источников. К

нарушителям с низким потенциалом ФСТЭК относит любых «внешних»

лиц, а также внутренний персонал и пользователей системы.

Нарушители со средним потенциалом имеют возможность проводить

анализ кода прикладного программного обеспечения, самостоятельно

находить в нем уязвимости и использовать их. К таким нарушителям

ФСТЭК относит террористические и криминальные группы,

конкурирующие организации, администраторов системы и

разработчиков.

11

12.

От кого защищаем – модель нарушителяНарушители с высоким потенциалом имеют возможность вносить

закладки в программно-техническое обеспечение системы, проводить

специальные исследования и применять спец. средства проникновения

и добывания информации. К таким нарушителям ФСТЭК относит только

иностранные спецслужбы.

12

13.

Возможные уязвимости и каналы утечки информацииЗдесь можно (и нужно) выбрать компанию, для которой мы

разрабатываем модели.

Например, у нас туристическая фирма.

Нарушителями могут быть:

1. Собственные сотрудники, которые могут базу клиентов, договора с

партнерами и т.п. информацию списать на собственный

отчуждаемый носитель информации (флешку, диск) или передать по

личной электронной почте. Как с такими угрозами можно бороться запретить использование флешек и установить программы,

блокирующие их использование.

2. Собственные сотрудники, используя уязвимости НСД

(несанкционированного доступа). Сотрудники имеют разные права

по доступу к информационным ресурсам. Пользуясь уязвимостями

(слабыми паролями и т.п.) один сотрудник получил доступ к

информации другого.

13

14.

Возможные уязвимости и каналы утечки информации3. Посетители сайта компании. Они могут воспользоваться

уязвимостью в ПО сайта и получить через него доступ к внутренним

ресурсам компании. Как бороться – использовать проверенные и

надёжные web-платформы.

4. Посетители. Они могут во время визита в офис компании

воспользоваться невнимательностью сотрудника фирмы и получить

доступ к компьютеру сотрудника, а через него – к серверам. Как

бороться – посетителей нужно принимать «за перегородкой»,

исключить всякую возможность их доступа к компьютерному

оборудованию фирмы и даже возможность просмотра информации

на мониторе.

А такие каналы утечки, как прослушивание с помощью лазерных

микрофонов и т.п. будем считать явно неактуальными.

Нужны ли специальные проверки любой электронной аппаратуры?

Нужно решать в зависимости от рисков.

14

informatics

informatics