Similar presentations:

Квантовая криптография

1. Квантовая криптография

2.

• Квантовая информатика — наука о новых ресурсах, которые открываютсяпри использовании квантовых объектов для решения задач, традиционно

относимых к области “информатика”: коммуникации, вычисления, защита

информации. Соответственно проводится и деление квантовой

информатики на разделы: квантовая коммуникация, квантовые компьютеры

и вычисления, квантовая криптография.

• Квантовая криптография — это раздел квантовой информатики, изучающий

методы защиты информации путем использования квантовых носителей.

Возможность подобной защиты обеспечивается фундаментальной теоремой

о невозможности клонирования неизвестного состояния квантового

объекта.

3. История развития

• Впервые идея защиты информации с помощью квантовыхобъектов была предложена Стефаном Вейснером в 1970 году.

• В 1984 году Чарльз Беннет и Жиль Брассард на основе теории

Вейснера создали алгоритм BB84

• 1989 г – первое устройство квантовой криптографии

• 1991 г – алгоритм Беннета, протокол E91, предложенный А.

Экертом

• 17.06.2011 – взлом шифра квантового шифрования

сингапурскими учеными-физиками

4.

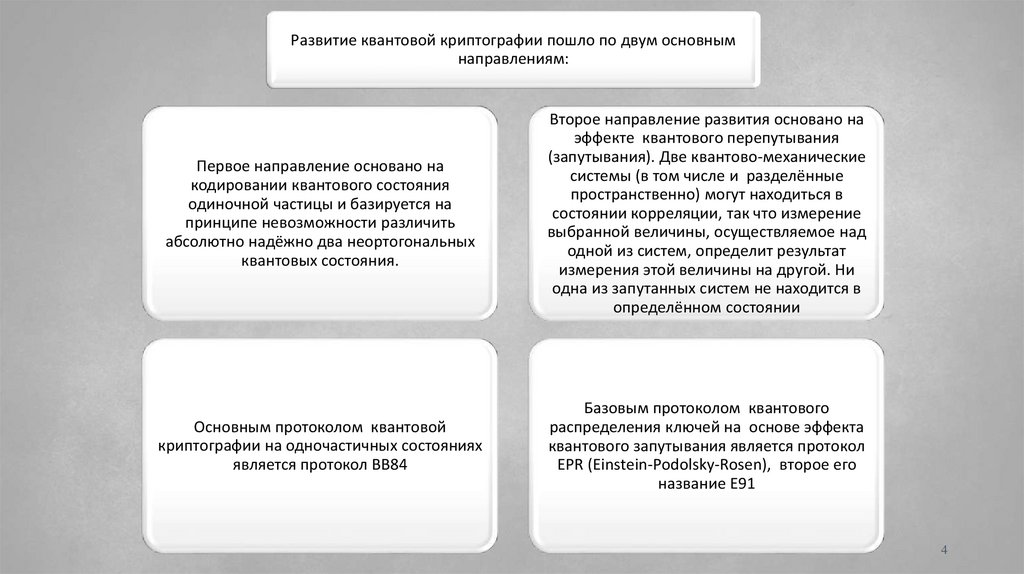

Развитие квантовой криптографии пошло по двум основнымнаправлениям:

Первое направление основано на

кодировании квантового состояния

одиночной частицы и базируется на

принципе невозможности различить

абсолютно надёжно два неортогональных

квантовых состояния.

Второе направление развития основано на

эффекте квантового перепутывания

(запутывания). Две квантово-механические

системы (в том числе и разделённые

пространственно) могут находиться в

состоянии корреляции, так что измерение

выбранной величины, осуществляемое над

одной из систем, определит результат

измерения этой величины на другой. Ни

одна из запутанных систем не находится в

определённом состоянии

Основным протоколом квантовой

криптографии на одночастичных состояниях

является протокол BB84

Базовым протоколом квантового

распределения ключей на основе эффекта

квантового запутывания является протокол

EPR (Einstein-Podolsky-Rosen), второе его

название E91

4

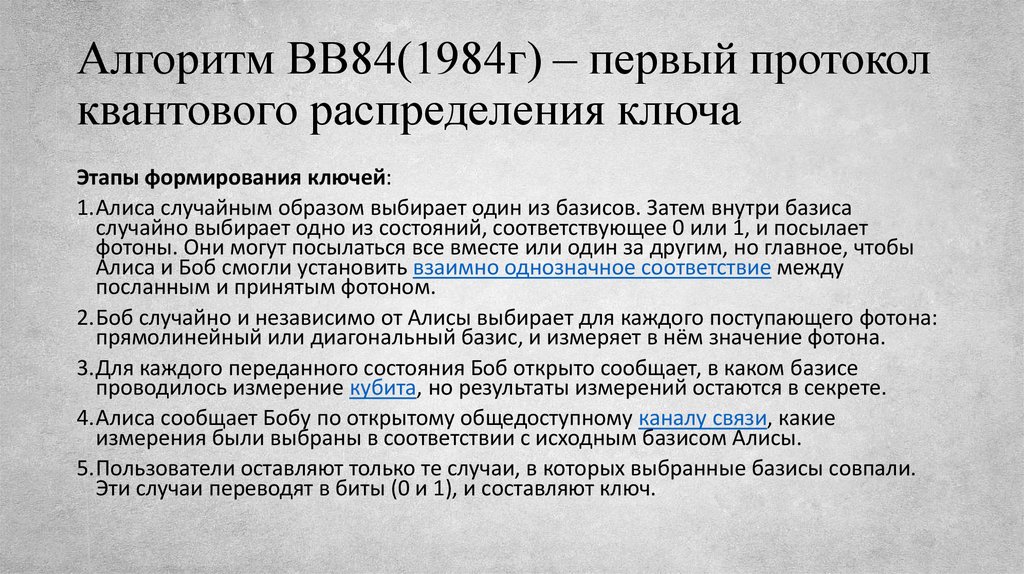

5. Алгоритм ВВ84(1984г) – первый протокол квантового распределения ключа

Этапы формирования ключей:1.Алиса случайным образом выбирает один из базисов. Затем внутри базиса

случайно выбирает одно из состояний, соответствующее 0 или 1, и посылает

фотоны. Они могут посылаться все вместе или один за другим, но главное, чтобы

Алиса и Боб смогли установить взаимно однозначное соответствие между

посланным и принятым фотоном.

2.Боб случайно и независимо от Алисы выбирает для каждого поступающего фотона:

прямолинейный или диагональный базис, и измеряет в нём значение фотона.

3.Для каждого переданного состояния Боб открыто сообщает, в каком базисе

проводилось измерение кубита, но результаты измерений остаются в секрете.

4.Алиса сообщает Бобу по открытому общедоступному каналу связи, какие

измерения были выбраны в соответствии с исходным базисом Алисы.

5.Пользователи оставляют только те случаи, в которых выбранные базисы совпали.

Эти случаи переводят в биты (0 и 1), и составляют ключ.

6.

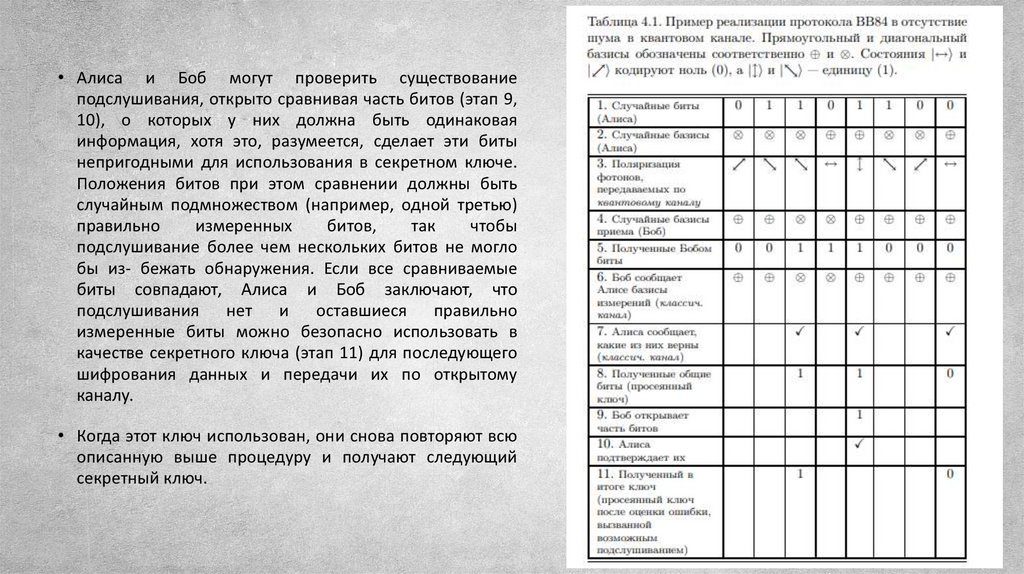

• Алиса и Боб могут проверить существованиеподслушивания, открыто сравнивая часть битов (этап 9,

10), о которых у них должна быть одинаковая

информация, хотя это, разумеется, сделает эти биты

непригодными для использования в секретном ключе.

Положения битов при этом сравнении должны быть

случайным подмножеством (например, одной третью)

правильно

измеренных

битов,

так

чтобы

подслушивание более чем нескольких битов не могло

бы из- бежать обнаружения. Если все сравниваемые

биты совпадают, Алиса и Боб заключают, что

подслушивания нет и оставшиеся правильно

измеренные биты можно безопасно использовать в

качестве секретного ключа (этап 11) для последующего

шифрования данных и передачи их по открытому

каналу.

• Когда этот ключ использован, они снова повторяют всю

описанную выше процедуру и получают следующий

секретный ключ.

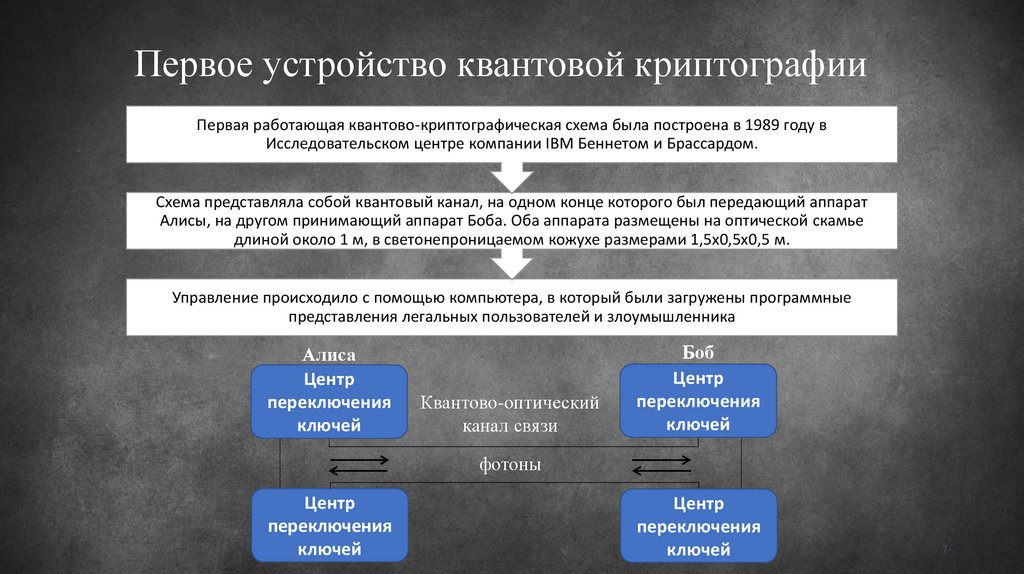

7. Первое устройство квантовой криптографии

Первая работающая квантово-криптографическая схема была построена в 1989 году вИсследовательском центре компании IBM Беннетом и Брассардом.

Схема представляла собой квантовый канал, на одном конце которого был передающий аппарат

Алисы, на другом принимающий аппарат Боба. Оба аппарата размещены на оптической скамье

длиной около 1 м, в светонепроницаемом кожухе размерами 1,5х0,5х0,5 м.

Управление происходило с помощью компьютера, в который были загружены программные

представления легальных пользователей и злоумышленника

Алиса

Центр

переключения

ключей

Квантово-оптический

канал связи

Боб

Центр

переключения

ключей

фотоны

Центр

переключения

ключей

Центр

переключения

ключей

7

8.

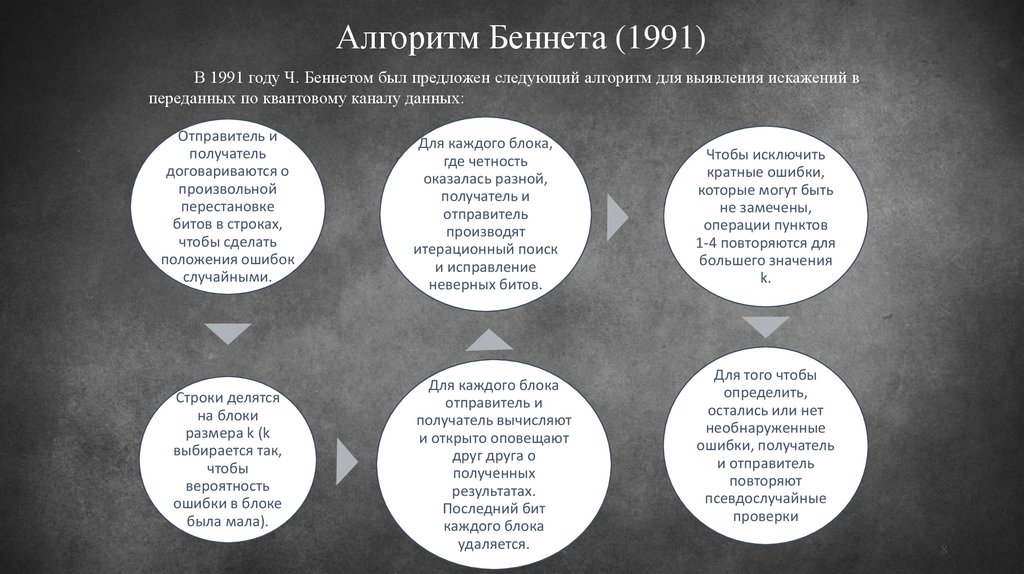

Алгоритм Беннета (1991)В 1991 году Ч. Беннетом был предложен следующий алгоритм для выявления искажений в

переданных по квантовому каналу данных:

Отправитель и

получатель

договариваются о

произвольной

перестановке

битов в строках,

чтобы сделать

положения ошибок

случайными.

Строки делятся

на блоки

размера k (k

выбирается так,

чтобы

вероятность

ошибки в блоке

была мала).

Для каждого блока,

где четность

оказалась разной,

получатель и

отправитель

производят

итерационный поиск

и исправление

неверных битов.

Для каждого блока

отправитель и

получатель вычисляют

и открыто оповещают

друг друга о

полученных

результатах.

Последний бит

каждого блока

удаляется.

Чтобы исключить

кратные ошибки,

которые могут быть

не замечены,

операции пунктов

1-4 повторяются для

большего значения

k.

Для того чтобы

определить,

остались или нет

необнаруженные

ошибки, получатель

и отправитель

повторяют

псевдослучайные

проверки

8

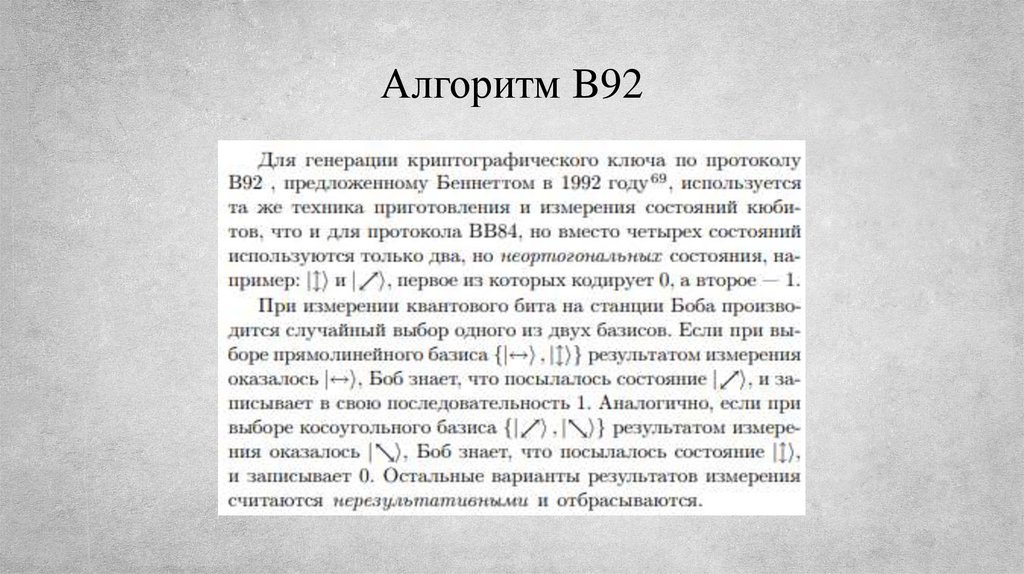

9. Алгоритм B92

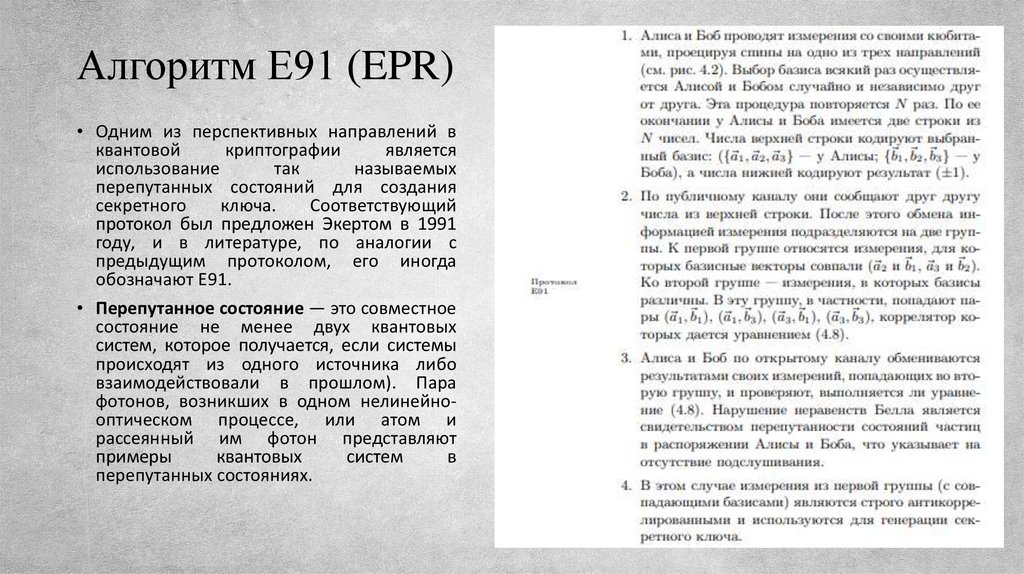

10. Алгоритм Е91 (EPR)

• Одним из перспективных направлений вквантовой

криптографии

является

использование

так

называемых

перепутанных состояний для создания

секретного

ключа.

Соответствующий

протокол был предложен Экертом в 1991

году, и в литературе, по аналогии с

предыдущим протоколом, его иногда

обозначают E91.

• Перепутанное состояние — это совместное

состояние не менее двух квантовых

систем, которое получается, если системы

происходят из одного источника либо

взаимодействовали в прошлом). Пара

фотонов, возникших в одном нелинейнооптическом процессе, или атом и

рассеянный им фотон представляют

примеры

квантовых

систем

в

перепутанных состояниях.

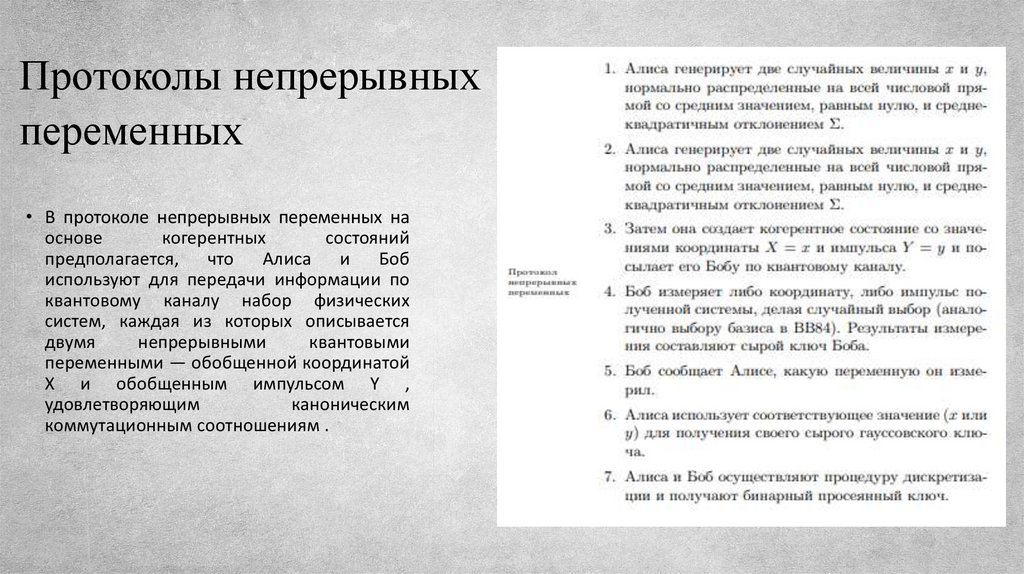

11. Протоколы непрерывных переменных

• В протоколе непрерывных переменных наоснове

когерентных

состояний

предполагается, что Алиса и Боб

используют для передачи информации по

квантовому каналу набор физических

систем, каждая из которых описывается

двумя

непрерывными

квантовыми

переменными — обобщенной координатой

X и обобщенным импульсом Y ,

удовлетворяющим

каноническим

коммутационным соотношениям .

12. Маскировка перехвата под шум. Различные виды перехватов

• Все атаки Евы на квантовый канал могут быть разделены на два класса: основной класс атак, связанный сквантовой природой носителя информации в квантовом канале, и специфический класс атак, связанный с

несовершенством используемой аппаратуры. Атаки второго класса тесно связаны с конкретной физической

реализацией квантовой криптографической линии и теми лазейками, которые она предоставляет для

перехватчика.

• Для перехвата информации Ева должна совершить квантовое измерение. Квантовое измерение может быть

прямым, когда квантовая система непосредственно взаимодействует с измерительным аппаратом, или

косвенным, когда квантовая система взаимодействует с пробной системой, которая впоследствии

подвергается прямому измерению.

• Соответственно, по типу измерения атаки Евы делятся на прямые и косвенные. Кроме того, атаки Евы

делятся по объекту измерения. Объектом одного измерительного процесса может являться отдельный

носитель информации в квантовом канале. В этом случае атака называется индивидуальной. В случае же,

когда измерению подвергаются блоки из нескольких носителей, атака называется когерентной, или

совместной. Когерентная атака является технически более сложной, но потенциально более

информативной. В случае косвенной атаки существует еще и промежуточный вариант, когда каждый

носитель вступает во взаимодействие с отдельной пробной системой, а последующее измерение

осуществляется над блоками из нескольких пробных систем. Такая атака называется коллективной.

physics

physics