Similar presentations:

Безопасность Операционных систем

1. Безопасность Операционных систем

БЕЗОПАСНОСТЬОПЕРАЦИОННЫХ

СИСТЕМ

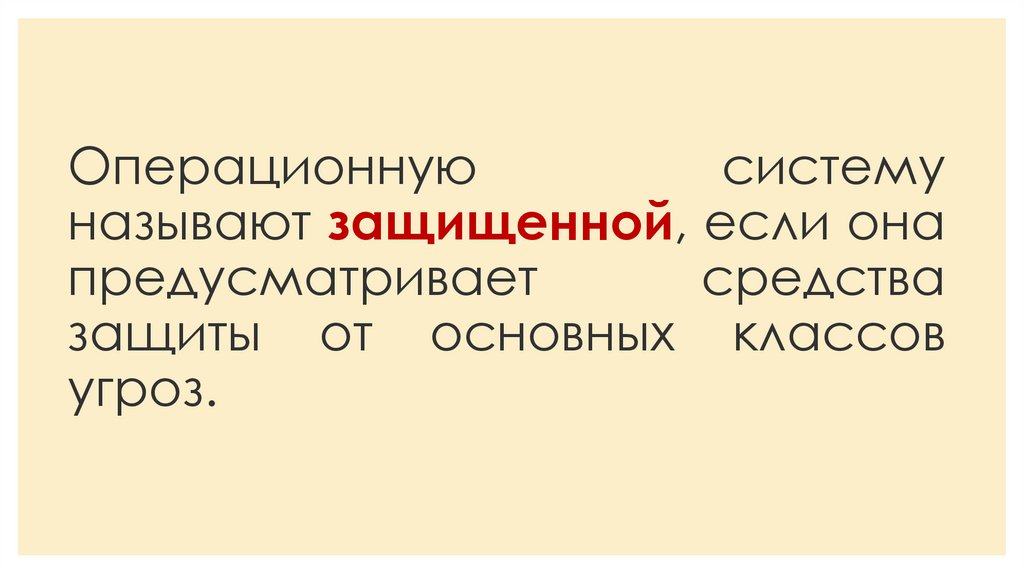

2. Операционную систему называют защищенной, если она предусматривает средства защиты от основных классов угроз.

3. Подходы к построению защищенных ОС

Фрагментарныйподход

Комплексный

подход

4. Фрагментарный подход – вначале организуется защита от одной угрозы, затем от другой и т.д.

Подсистема защитыЗащита от угрозы 1

Угроза 1

Угроза 2

Угроза n

ОС

Защита от угрозы 2

Защита от угрозы n

5. Комплексный подход

Угроза 1Угроза 2

Угроза n

ОС

Подсистема защиты от

угроз

6. Эффективное обеспечение ИБ в ОС

Правильно внедрить модель безопасностиПроводить надежную идентификацию и аутентификацию

Уменьшение ошибок в программной реализации систем обеспечения безопасности

Организовать надлежащий контроль целостности средств обеспечения безопасности

Обеспечить наличие средств отладки и тестирования в конечных продуктах

Минимизировать ошибки администрирования

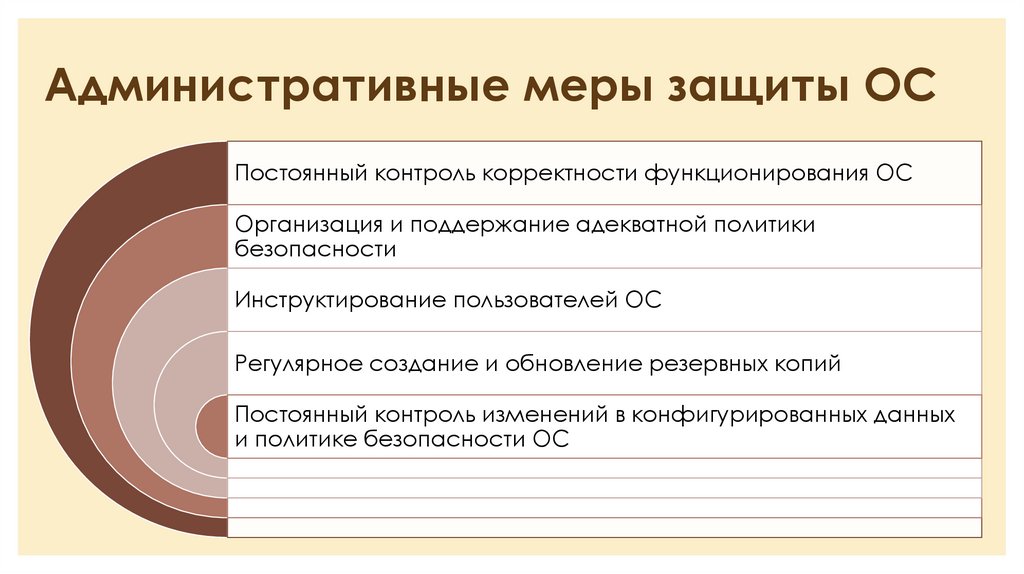

7. Административные меры защиты ОС

Постоянный контроль корректности функционирования ОСОрганизация и поддержание адекватной политики

безопасности

Инструктирование пользователей ОС

Регулярное создание и обновление резервных копий

Постоянный контроль изменений в конфигурированных данных

и политике безопасности ОС

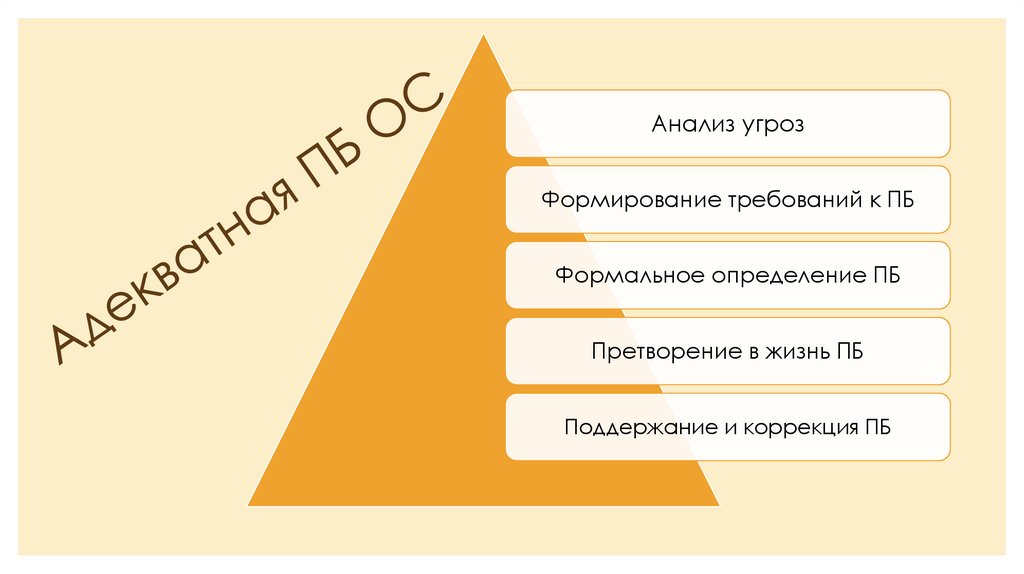

8. Адекватная ПБ ОС

Анализ угрозФормирование требований к ПБ

Формальное определение ПБ

Претворение в жизнь ПБ

Поддержание и коррекция ПБ

9.

Идентификация и аутентификацияРазграничение доступа

Архитектура

подсистемы

защиты ОС

Аудит

Управление ПБ

Криптографические функции

Сетевые функции

10. Идентификация и аутентификация

Субъектдоступа

Идентификация

Аутентификаци

я

Авторизация

11. Разграничение доступа к объектам ОС

Объектдоступа

Монитор

ссылок

Метод доступа

Суперпользователь

Субъект доступа

Правила

разграничения доступа

Разграничение

доступа

Право

доступа

Привилегия

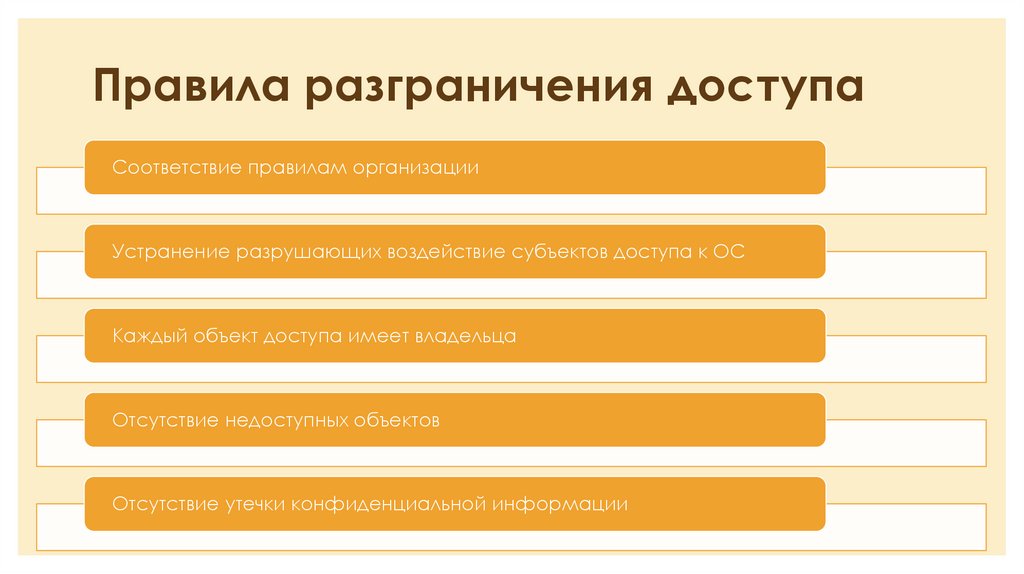

12. Правила разграничения доступа

Соответствие правилам организацииУстранение разрушающих воздействие субъектов доступа к ОС

Каждый объект доступа имеет владельца

Отсутствие недоступных объектов

Отсутствие утечки конфиденциальной информации

13.

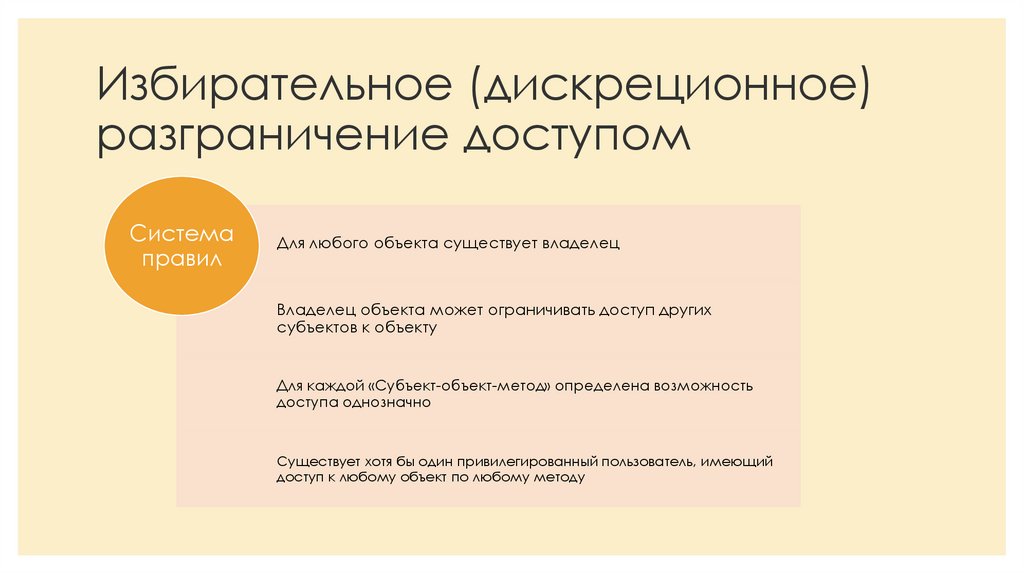

14. Избирательное (дискреционное) разграничение доступом

Системаправил

Для любого объекта существует владелец

Владелец объекта может ограничивать доступ других

субъектов к объекту

Для каждой «Субъект-объект-метод» определена возможность

доступа однозначно

Существует хотя бы один привилегированный пользователь, имеющий

доступ к любому объект по любому методу

15. Права доступа

Мандатывозможностей

Список прав

доступа ACL

Матрица

доступа

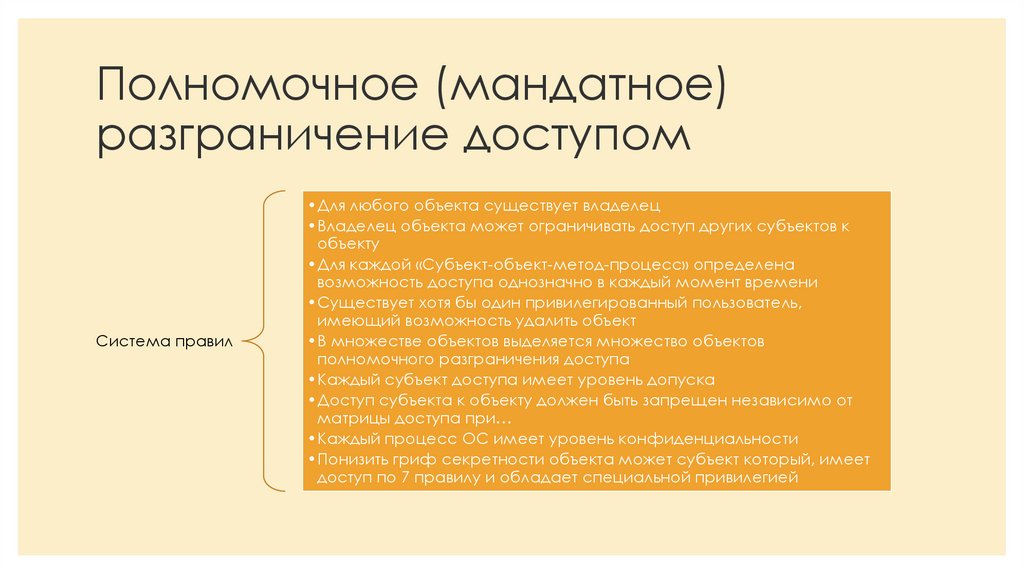

16. Полномочное (мандатное) разграничение доступом

Система правил•Для любого объекта существует владелец

•Владелец объекта может ограничивать доступ других субъектов к

объекту

•Для каждой «Субъект-объект-метод-процесс» определена

возможность доступа однозначно в каждый момент времени

•Существует хотя бы один привилегированный пользователь,

имеющий возможность удалить объект

•В множестве объектов выделяется множество объектов

полномочного разграничения доступа

•Каждый субъект доступа имеет уровень допуска

•Доступ субъекта к объекту должен быть запрещен независимо от

матрицы доступа при…

•Каждый процесс ОС имеет уровень конфиденциальности

•Понизить гриф секретности объекта может субъект который, имеет

доступ по 7 правилу и обладает специальной привилегией

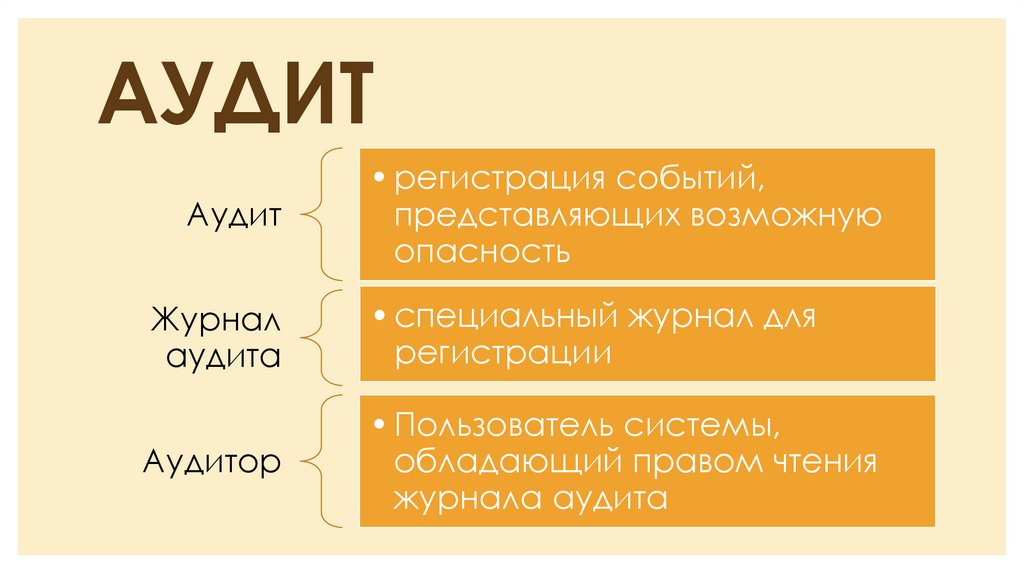

17. АУДИТ

Аудит• регистрация событий,

представляющих возможную

опасность

Журнал

аудита

• специальный журнал для

регистрации

Аудитор

• Пользователь системы,

обладающий правом чтения

журнала аудита

18. Необходимость аудита

События ,представляющие

возможную опасность

Вход или выход из системы

Обнаружение попыток вторжения

Обнаружение злонамеренных

попыток от случайных

Операции с файлами (открыть,

закрыть, переименовать, удалить)

Просмотр истории действий

Обращение к удаленной системе

Получение информации об

успешной атаке (когда и как)

Смена привилегий или атрибутов

безопасности

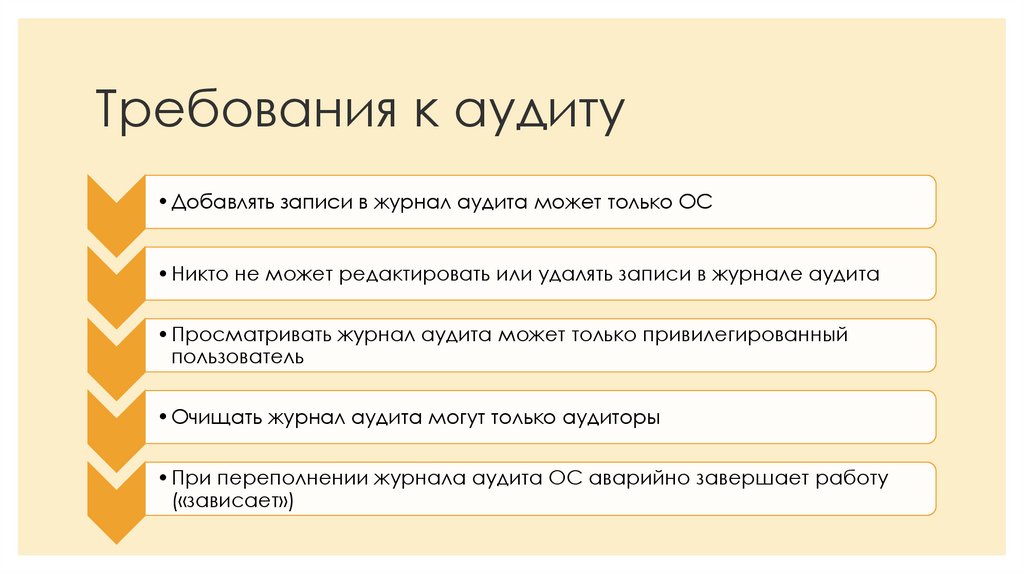

19. Требования к аудиту

• Добавлять записи в журнал аудита может только ОС• Никто не может редактировать или удалять записи в журнале аудита

• Просматривать журнал аудита может только привилегированный

пользователь

• Очищать журнал аудита могут только аудиторы

• При переполнении журнала аудита ОС аварийно завершает работу

(«зависает»)

20. Политика аудита – это совокупность правил, определяющих, какие события должны быть зарегистрированы в журнале аудита.

Попытки вход/выходаПопытки изменения ПБ

и политики аудита

Попытки изменения

списка пользователей

21.

1.Что такое безопасность?2.От каких действий должна защищать подсистема безопасности?

3.Что такое аутентификация и каким методом она выполняется?

4.Что такое троянская программа?

1.Как организована атака типа переполнения буфера?

2.Что такое сетевой червь?

3.Что такое компьютерный вирус?

4.В чем суть атаки типа отказ в обслуживании?

1.Каковы рекомендуемые методы борьбы с атаками?

2.Что такое брандмауэр?

3.Каковы рекомендуемые методы обнаружения попыток взлома системы?

4.Что такое криптография?

5.В чем суть схемы криптования на основе открытого с скрытого ключей?

1.Каковы уровни безопасности компьютеров в США?

2.Как организована безопасность в Windows NT?

3.Как организована безопасность в .NET?

informatics

informatics