Similar presentations:

Обеспечение безопасности информационных данных

1. Обеспечение безопасности информационных данных

2. Содержание темы

1.2.

3.

4.

5.

Понятие безопасности информационных технологий.

Методы защиты от несанкционированного доступа к информации.

Нормативная база обеспечения информационной безопасности.

Модель угроз и модель нарушителей информационной безопасности.

Основные типы атак на информационные системы, основные меры

противодействия.

6. Персональные данные, данные ограниченного доступа.

7. Правовые документы в области защиты конфиденциальных сведений.

8. Практическое задание.

3.

Понятие безопасностиинформационных технологий

Информационная безопасность – это сохранение и

защита информации, а также ее важнейших элементов, в

том числе системы и оборудование, предназначенные

для

использования,

сбережения

и

передачи

этой информации.

Информационная безопасность ОУ – комплекс мер,

направленных на защиту персональных данных и

информационного

пространства

от

несанкционированных

вмешательств,

хищения

информации и изменения конфигурации системы со

стороны третьих лиц. Вторая цель ИБ – защита учащихся

от любых видов пропаганды, рекламы, запрещенной

законом информации.

4.

Информационная безопасность ОУИнформационная безопасность предусматривает защиту сведений и данных,

относящихся к следующим трем группам:

• персональные данные и сведения, которые имеют отношения к учащимся,

преподавательскому составу, персоналу организации, оцифрованные

архивные документы;

• обучающие программы, базы данных, библиотеки, другая структурированная

информация, применяемая для обеспечения учебного процесса;

• защищенная законом интеллектуальная собственность.

В обязанности лиц, отвечающих за информационную безопасность, входит:

• обеспечение сохранности защищаемых данных;

• поддержание информации в состоянии постоянной доступности для

авторизованных лиц;

• обеспечение

конфиденциальности

подлежащих

защите

предотвращение доступа к ним со стороны третьих лиц.

сведений,

5.

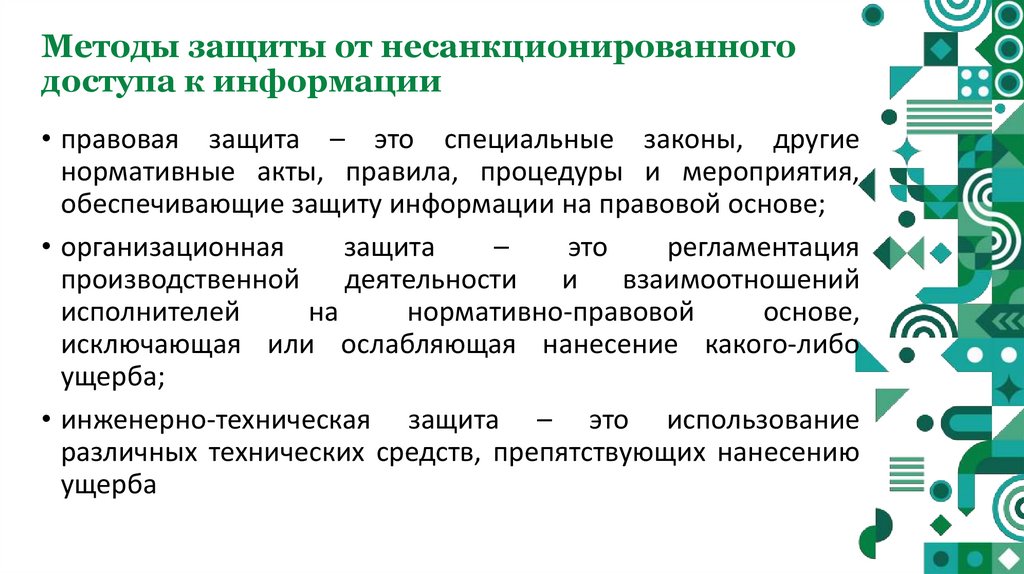

Методы защиты от несанкционированногодоступа к информации

• правовая защита – это специальные законы, другие

нормативные акты, правила, процедуры и мероприятия,

обеспечивающие защиту информации на правовой основе;

• организационная

защита

–

это

регламентация

производственной деятельности и взаимоотношений

исполнителей

на

нормативно-правовой

основе,

исключающая или ослабляющая нанесение какого-либо

ущерба;

• инженерно-техническая защита – это использование

различных технических средств, препятствующих нанесению

ущерба

6.

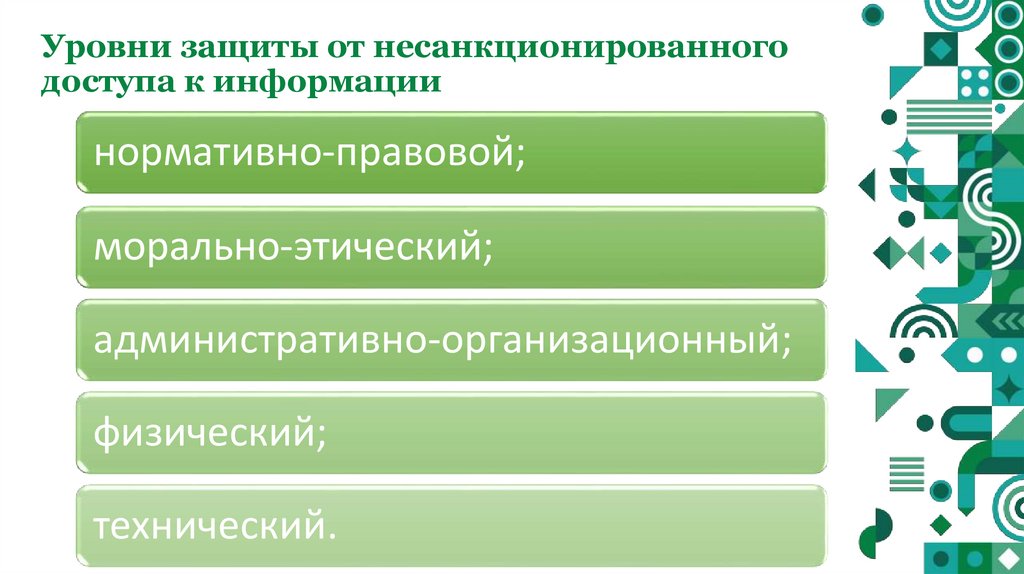

Уровни защиты от несанкционированногодоступа к информации

нормативно-правовой;

морально-этический;

административно-организационный;

физический;

технический.

7. Технический уровень защиты

Контент-фильтрSIEM,

DLP,

СУРВ,

антивирусы

8.

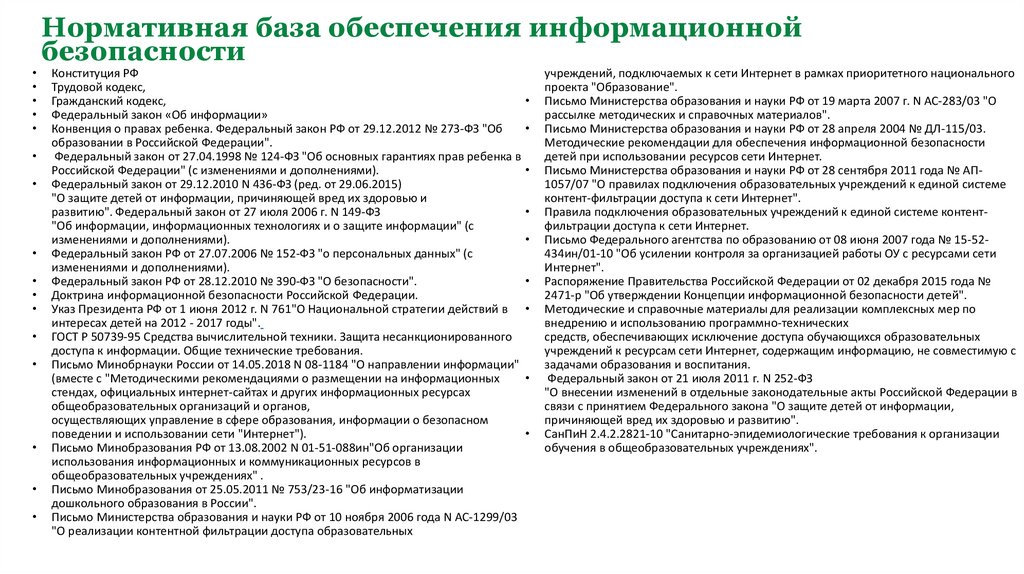

Нормативная база обеспечения информационной

безопасности

Конституция РФ

Трудовой кодекс,

Гражданский кодекс,

Федеральный закон «Об информации»

Конвенция о правах ребенка. Федеральный закон РФ от 29.12.2012 № 273-ФЗ "Об

образовании в Российской Федерации".

Федеральный закон от 27.04.1998 № 124-ФЗ "Об основных гарантиях прав ребенка в

Российской Федерации" (с изменениями и дополнениями).

Федеральный закон от 29.12.2010 N 436-ФЗ (ред. от 29.06.2015)

"О защите детей от информации, причиняющей вред их здоровью и

развитию". Федеральный закон от 27 июля 2006 г. N 149-ФЗ

"Об информации, информационных технологиях и о защите информации" (с

изменениями и дополнениями).

Федеральный закон РФ от 27.07.2006 № 152-ФЗ "о персональных данных" (с

изменениями и дополнениями).

Федеральный закон РФ от 28.12.2010 № 390-ФЗ "О безопасности".

Доктрина информационной безопасности Российской Федерации.

Указ Президента РФ от 1 июня 2012 г. N 761"О Национальной стратегии действий в

интересах детей на 2012 - 2017 годы".

ГОСТ Р 50739-95 Средства вычислительной техники. Защита несанкционированного

доступа к информации. Общие технические требования.

Письмо Минобрнауки России от 14.05.2018 N 08-1184 "О направлении информации"

(вместе с "Методическими рекомендациями о размещении на информационных

стендах, официальных интернет-сайтах и других информационных ресурсах

общеобразовательных организаций и органов,

осуществляющих управление в сфере образования, информации о безопасном

поведении и использовании сети "Интернет").

Письмо Минобразования РФ от 13.08.2002 N 01-51-088ин"Об организации

использования информационных и коммуникационных ресурсов в

общеобразовательных учреждениях" .

Письмо Минобразования от 25.05.2011 № 753/23-16 "Об информатизации

дошкольного образования в России".

Письмо Министерства образования и науки РФ от 10 ноября 2006 года N АС-1299/03

"О реализации контентной фильтрации доступа образовательных

учреждений, подключаемых к сети Интернет в рамках приоритетного национального

проекта "Образование".

Письмо Министерства образования и науки РФ от 19 марта 2007 г. N АС-283/03 "О

рассылке методических и справочных материалов".

Письмо Министерства образования и науки РФ от 28 апреля 2004 № ДЛ-115/03.

Методические рекомендации для обеспечения информационной безопасности

детей при использовании ресурсов сети Интернет.

Письмо Министерства образования и науки РФ от 28 сентября 2011 года № АП1057/07 "О правилах подключения образовательных учреждений к единой системе

контент-фильтрации доступа к сети Интернет".

Правила подключения образовательных учреждений к единой системе контентфильтрации доступа к сети Интернет.

Письмо Федерального агентства по образованию от 08 июня 2007 года № 15-52434ин/01-10 "Об усилении контроля за организацией работы ОУ с ресурсами сети

Интернет".

Распоряжение Правительства Российской Федерации от 02 декабря 2015 года №

2471-р "Об утверждении Концепции информационной безопасности детей".

Методические и справочные материалы для реализации комплексных мер по

внедрению и использованию программно-технических

средств, обеспечивающих исключение доступа обучающихся образовательных

учреждений к ресурсам сети Интернет, содержащим информацию, не совместимую с

задачами образования и воспитания.

Федеральный закон от 21 июля 2011 г. N 252-ФЗ

"О внесении изменений в отдельные законодательные акты Российской Федерации в

связи с принятием Федерального закона "О защите детей от информации,

причиняющей вред их здоровью и развитию".

СанПиН 2.4.2.2821-10 "Санитарно-эпидемиологические требования к организации

обучения в общеобразовательных учреждениях".

9.

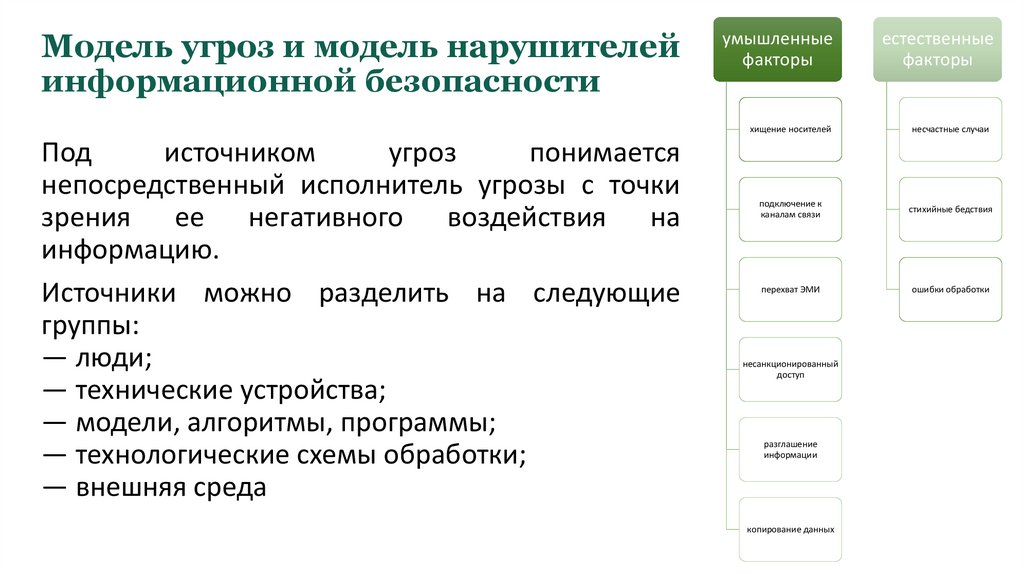

Модель угроз и модель нарушителейинформационной безопасности

Под

источником

угроз

понимается

непосредственный исполнитель угрозы с точки

зрения ее негативного воздействия на

информацию.

Источники можно разделить на следующие

группы:

— люди;

— технические устройства;

— модели, алгоритмы, программы;

— технологические схемы обработки;

— внешняя среда

умышленные

факторы

естественные

факторы

хищение носителей

несчастные случаи

подключение к

каналам связи

стихийные бедствия

перехват ЭМИ

ошибки обработки

несанкционированный

доступ

разглашение

информации

копирование данных

10.

Виды несанкционированного доступа кинформации

• Человеческий. Информация может быть похищена путем

копирования на временные носители, переправлена по

электронной почте. Кроме того, при наличии доступа к

серверу изменения в базы данных могут быть внесены

вручную.

• Программный. Для хищений сведений используются

специальные

программы,

которые

обеспечивают

копирование паролей, копирование и перехват информации,

перенаправление трафика, дешифровку, внесение изменений

в работу иных программ.

• Аппаратный. Он связан или с использованием специальных

технических средств, или с перехватом электромагнитного

излучения по различным каналам, включая телефонные.

11.

Причины несанкционированных атак• количественная недостаточность;

• качественная недостаточность;

• деятельность разведорганов иностранных государств;

• промышленный шпионаж;

• злоумышленные действия уголовных элементов;

• плохое психофизиологическое состояние;

• недостаточная качественная подготовка сотрудников.

12.

ВАЖНО!• Безопасность информации может быть обеспечена при

комплексном использовании всего арсенала имеющихся

средств защиты.

• Никакая система защиты информации не может обеспечить

требуемого уровня безопасности информации без

соответствующей подготовки пользователей и соблюдения

ими установленных правил.

• Процесс построения системы информационной безопасности

не является разовым мероприятием. Он должен постоянно

совершенствоваться, быть управляемым. Такой подход

является главным стратегическим звеном во всей системе

информационной безопасности, а информация – главным

элементом защиты.

13.

Основные типы атак на информационныесистемы

разглашение информации в результате

подкупа работников

5%

20%

копирование программ и данных

48%

проникновение в ПЭВМ

27%

подслушивание переговоров

14.

Основные меры противодействия• Ообеспечить защиту компьютеров от внешних несанкционированных

воздействий (компьютерные вирусы, логические бомбы, атаки хакеров и т.

д.).

• Необходимо иметь как минимум два сервера. Наличие хороших серверов

позволит протоколировать любые действия работников ОУ в вашей

локальной сети.

• Необходимо установить строгий контроль за электронной почтой,

обеспечив постоянный контроль за входящей и исходящей

корреспонденцией.

• Установка соответствующих паролей на персональные ЭВМ, а также

определение работы с информацией на съемных носителях ЭВМ. И самое

главное, класс информатики не должен быть подключен к локальным

сетям ОУ.

• В дальнейшем могут быть применены и аппаратные средства защиты

информации

15.

Персональные данные, данные ограниченногодоступа

• Персональные данные — любая информация, относящаяся к прямо или

косвенно определенному или определяемому физическому лицу

(субъекту персональных данных)» (Федеральный Закон от 27.07.2006

№ 152-ФЗ «О персональных данных»).

• «Обработка персональных данных — любое действие (операция) или

совокупность действий (операций), совершаемых с использованием

средств автоматизации или без использования таких средств

с персональными данными, включая сбор, запись, систематизацию,

накопление, хранение, уточнение (обновление,

изменение),

извлечение,

использование,

передачу

(распространение,

предоставление, доступ), обезличивание, блокирование, удаление,

уничтожение

персональных

данных»

(Федеральный

Закон

«О персональных данных» от 27.07.2006 № 152-ФЗ).

16.

Персональные данные, данные ограниченногодоступа

• В ходе использования, передачи, копирования и исполнения документов также

необходимо соблюдать определенные правила:

• Все документы, независимо от грифа, передаются исполнителю под роспись в

журнале учета документов.

• Документы, дела и издания с грифом "Для служебного пользования" ("Ограниченного

пользования") должны храниться в служебных помещениях в надежно запираемых и

опечатываемых шкафах. При этом должны быть созданы условия, обеспечивающие их

физическую сохранность.

• Выданные для работы дела и документы с грифом "Для служебного пользования"

("Ограниченного пользования") подлежат возврату в канцелярию в тот же день.

• Передача документов исполнителю производится только через канцелярию или

ответственного за организацию делопроизводства.

• Запрещается выносить документы с грифом "Для служебного пользования" за

пределы ОУ.

• При смене работников, ответственных за учет и хранение документов, дел и изданий,

составляется по произвольной форме акт приема-передачи документов.

17.

Правовые документы в области защитыконфиденциальных сведений

• Конституция Российской Федерации;

• Федеральный закон от 27.07.2006 № 149-ФЗ "Об информации, информационных

технологиях и о защите информации";

• Федеральный закон от 27.07.2006 № 152-ФЗ "О персональных данных»

• Трудовой кодекс РФ

o Постановление правительства РФ №781; «Об утверждении положения об обеспечении

безопасности персональных данных при их обработке в информационных системах

персональных данных»

o Постановление

правительства

РФ

№687;

«Об

утверждении

положения

об

особенностях обработки персональных данных, осуществляемой без использования

средств автоматизации»

o Приказ №55/86/20; «Порядок проведения классификации информационных систем

персональных данных»

18.

Практическое задание• 1. Изучите параметры безопасности сайта Вашей организации. Используются ли

для обеспечения безопасности такие системы, как DLP и SIEM?

• 2. Ознакомьтесь с механизмами аутентификации и идентификации, локальными

политиками безопасности, встроенными в ОС Windows на персональном

компьютере.

Подробнее

https://docs.microsoft.com/ruru/windows/security/threat-protection/security-policy-settings/security-policy-settings

law

law