Similar presentations:

Современная криптография. Занятие 5

1.

[IS] Основы информационнойбезопасности

Современная

криптография

Занятие 5

2.

Алгоритмы шифрованияСимметричные и ассиметричные

3.

Алгоритмы шифрованияСимметричные используют один и тот же ключ для

шифрования и расшифровывания

4.

Алгоритмы шифрованияУ асимметричных есть два ключа: открытый и

закрытый, один для шифрования, другой для

расшифровывания

5.

Виды шифровПоточный шифр - каждый байт шифруется отдельно

Блочный шифр - шифруется фрагмент из нескольких

байтов

6.

Есть сообщение, которое нужно зашифровать “task”.Есть ключ “ctf”. Как же мы можем это сделать?

7.

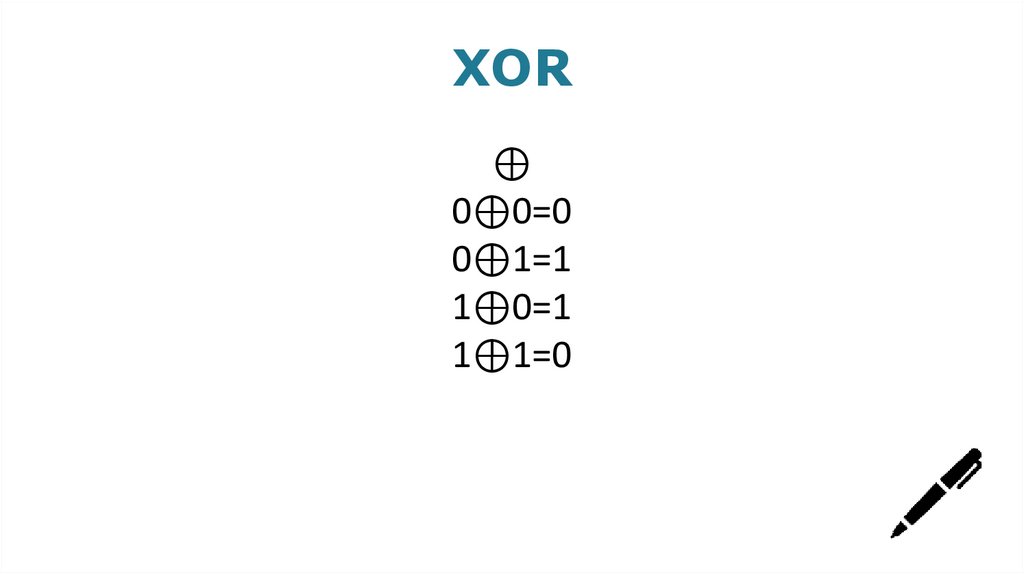

XOR⊕

0⊕0=0

0⊕1=1

1⊕0=1

1⊕1=0

8.

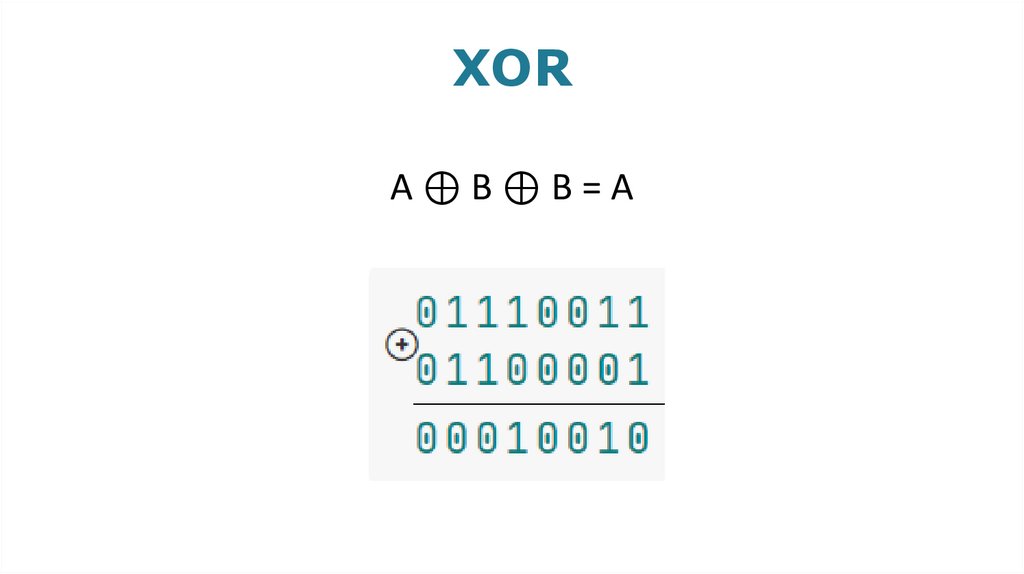

XORA⊕B⊕B=A

9.

XOR1. Подгоняем длину ключа под длину текста

2. Преобразовываем текст и ключ в двоичное

представление

3. 3. Вычисляем XOR побитно

10.

XORАбсолютная криптографическая стойкость — имея

шифротекст без ключа, невозможно получить

никакую информацию об исходном тексте

11.

XORУ злоумышленника тексты X = A ⊕ K и Y = B ⊕ K

Он посчитает X ⊕ Y, то получит A ⊕ K ⊕ B ⊕ K

Но K ⊕ K = 0, а значит, X ⊕ Y = A ⊕ B

12.

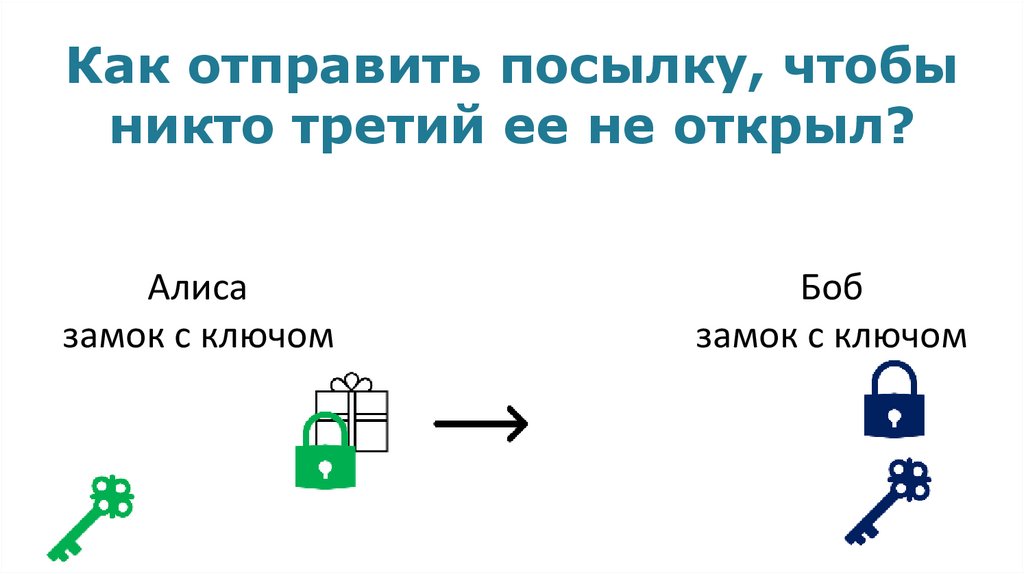

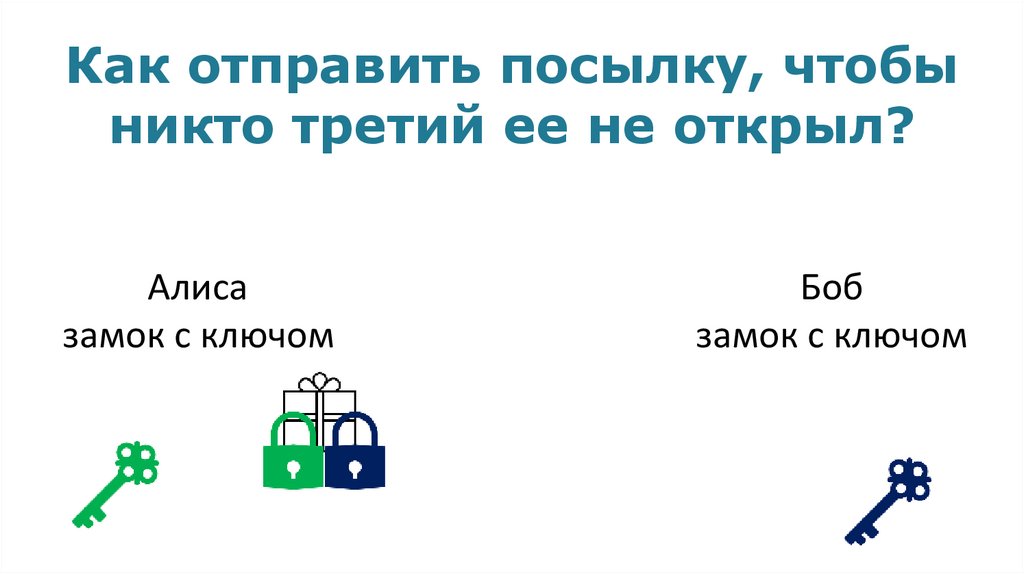

Как отправить посылку, чтобыникто третий ее не открыл?

Алиса

замок с ключом

Боб

замок с ключом

13.

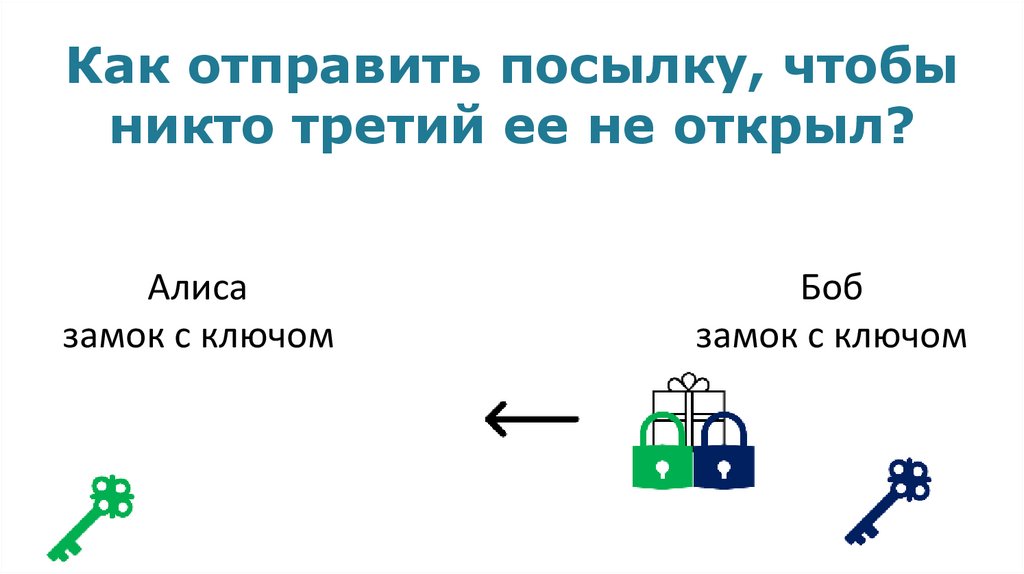

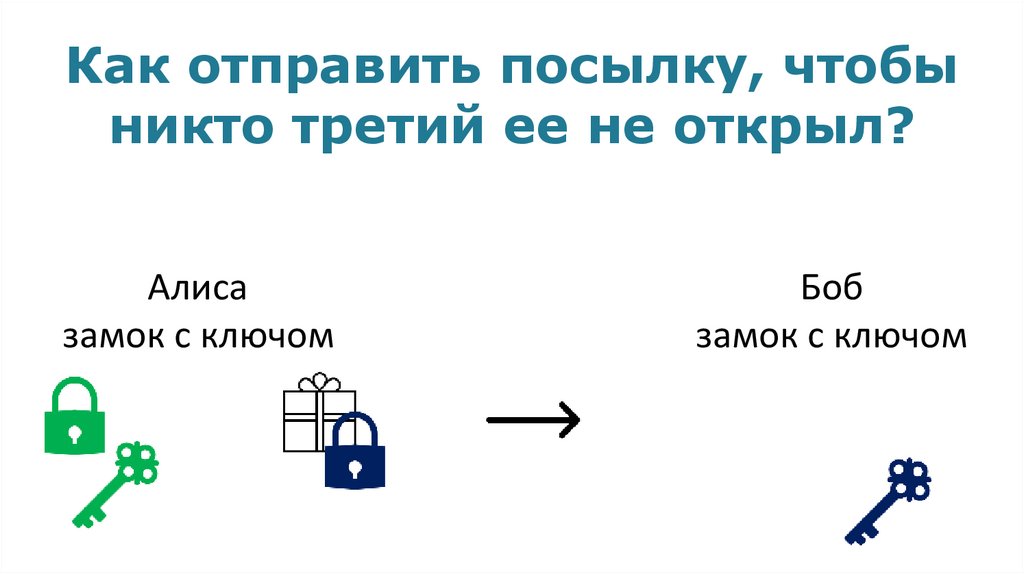

Как отправить посылку, чтобыникто третий ее не открыл?

Алиса

замок с ключом

Боб

замок с ключом

14.

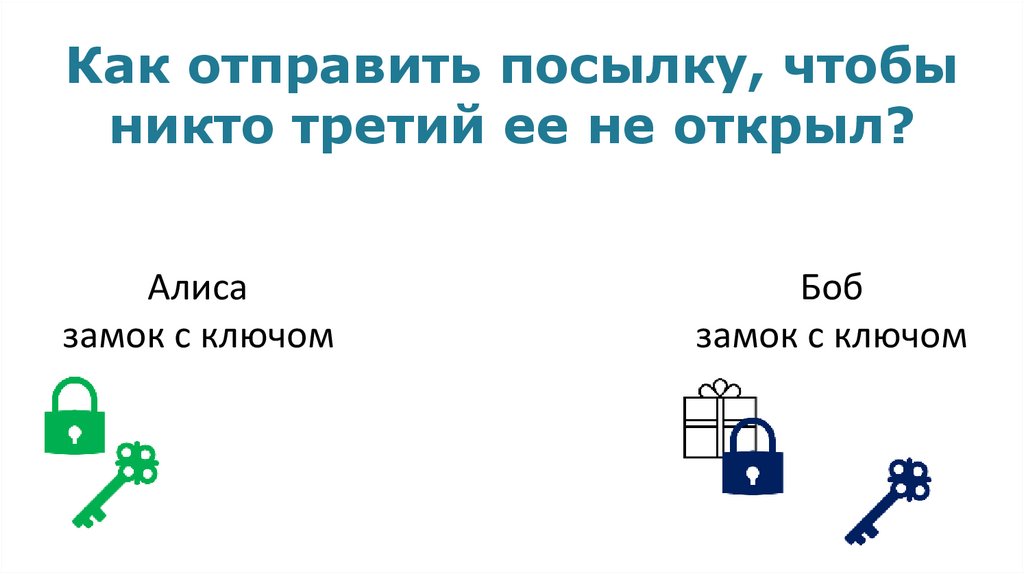

Как отправить посылку, чтобыникто третий ее не открыл?

Алиса

замок с ключом

Боб

замок с ключом

15.

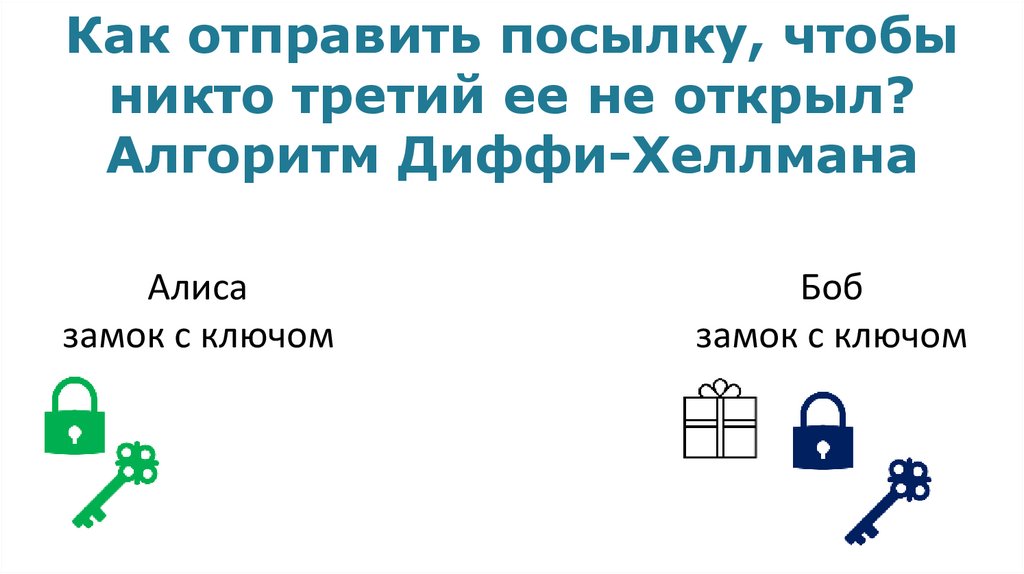

Как отправить посылку, чтобыникто третий ее не открыл?

Алиса

замок с ключом

Боб

замок с ключом

16.

Как отправить посылку, чтобыникто третий ее не открыл?

Алиса

замок с ключом

Боб

замок с ключом

17.

Как отправить посылку, чтобыникто третий ее не открыл?

Алгоритм Диффи-Хеллмана

Алиса

замок с ключом

Боб

замок с ключом

18.

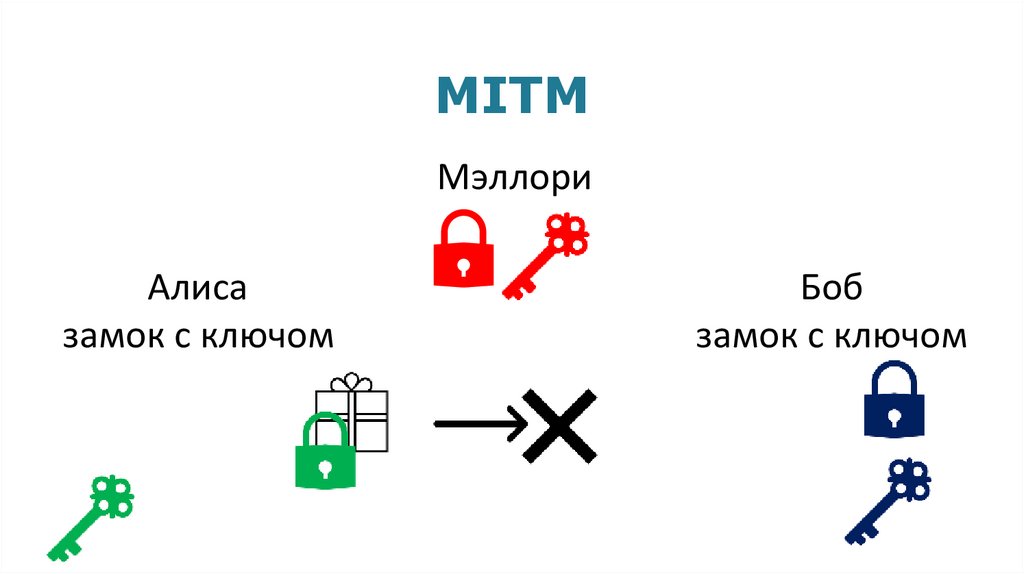

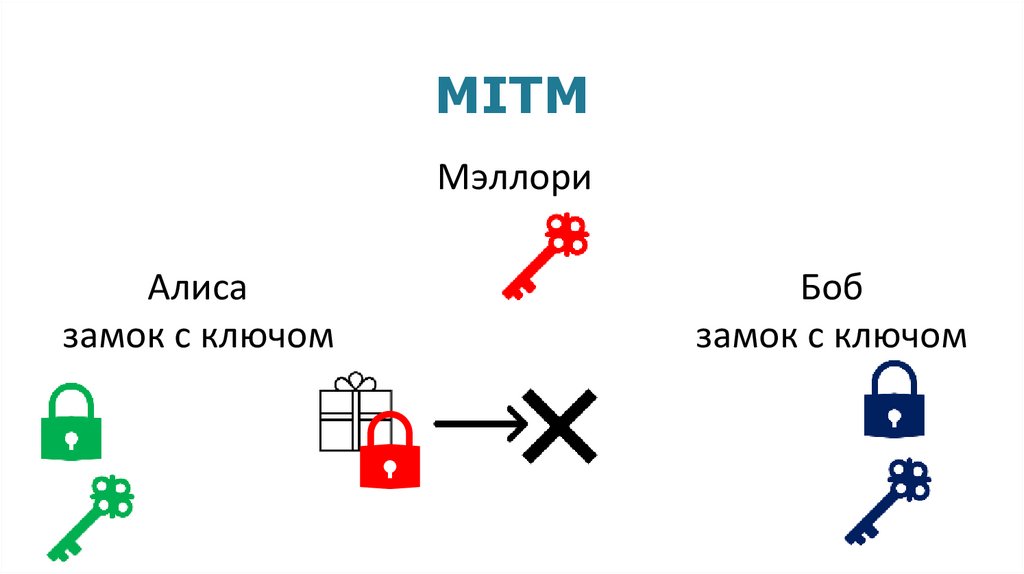

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

19.

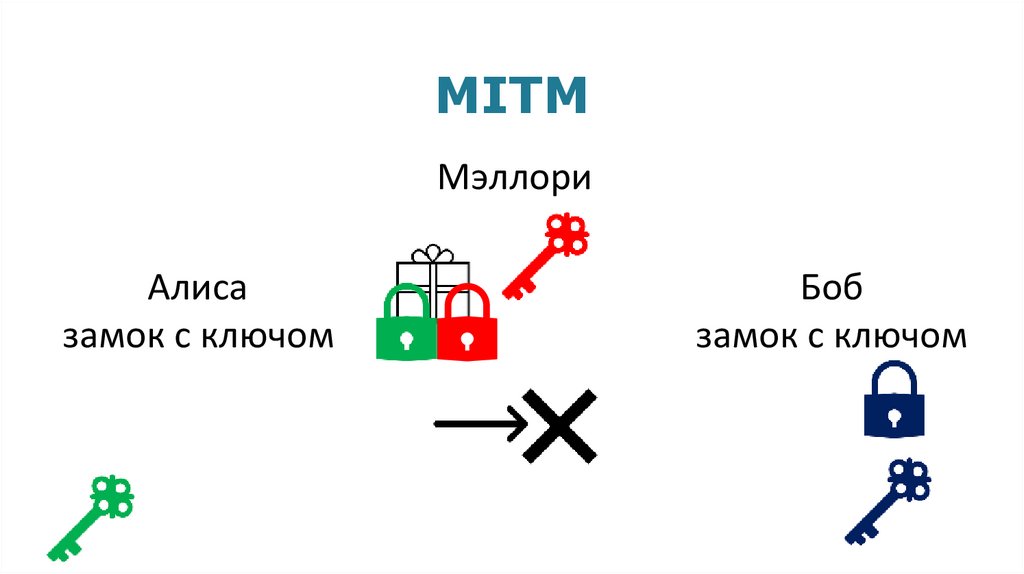

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

20.

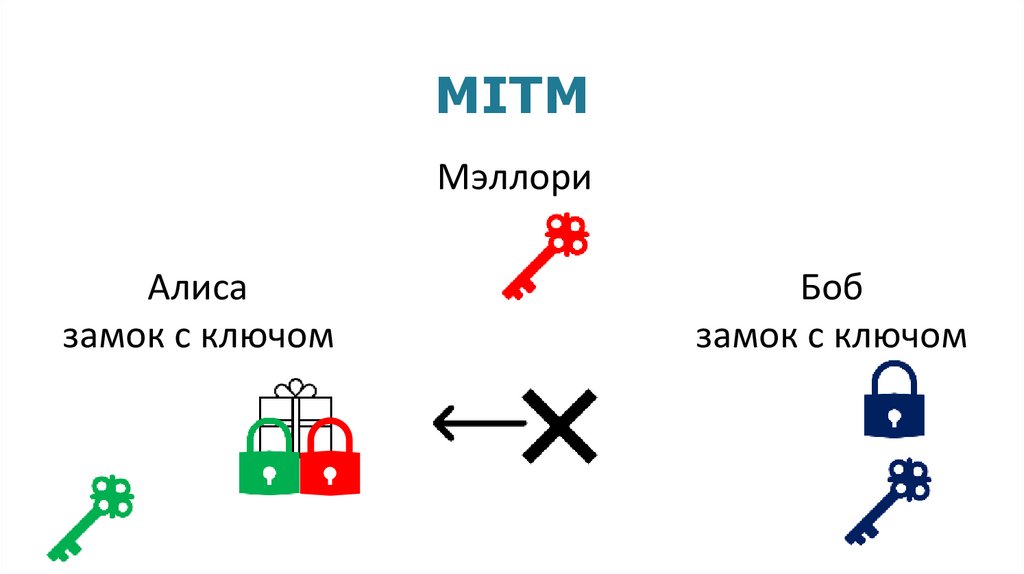

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

21.

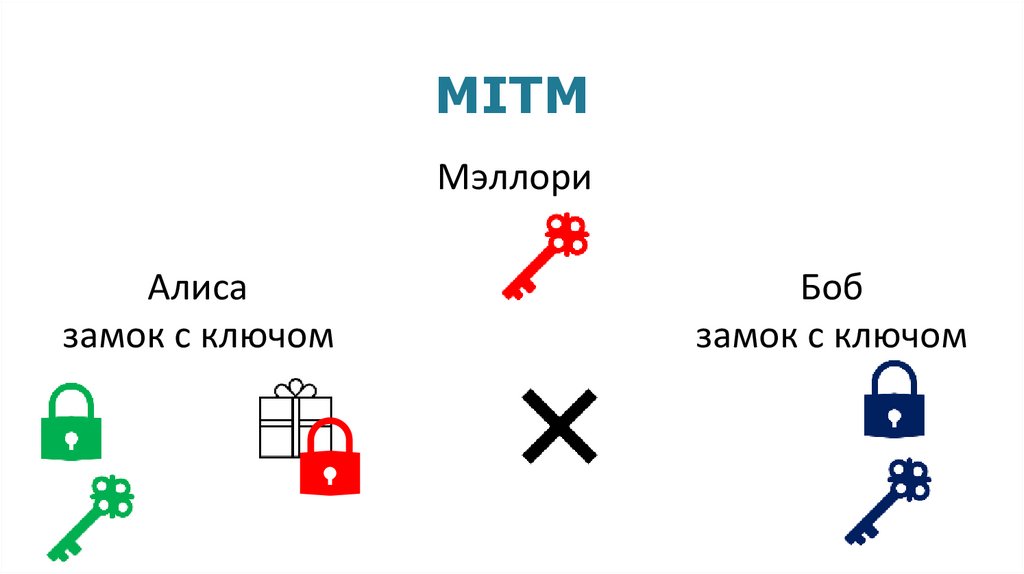

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

22.

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

23.

MITMМэллори

Алиса

замок с ключом

Боб

замок с ключом

24.

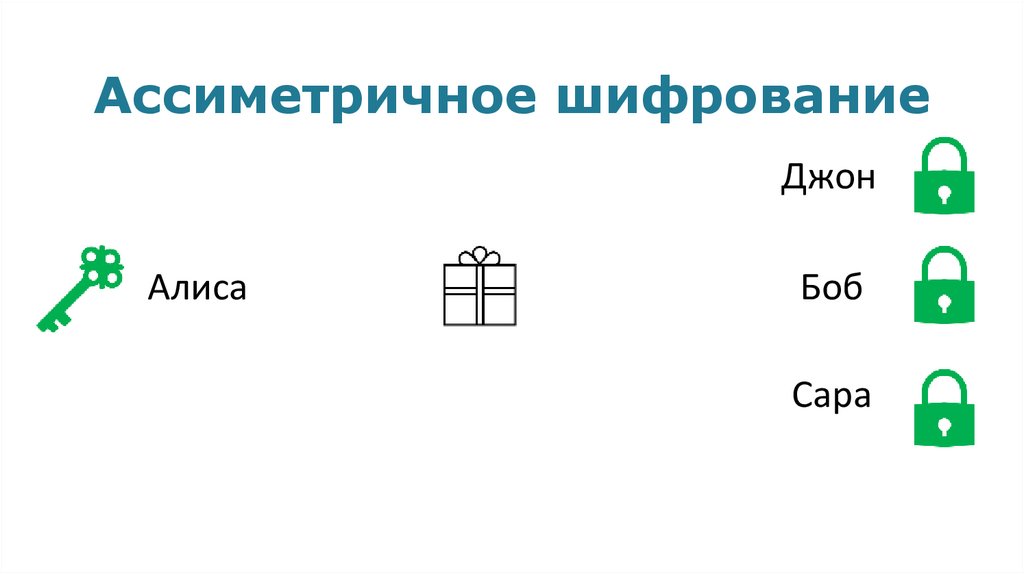

Ассиметричное шифрованиеДжон

Алиса

Боб

Сара

25.

RSAИспользуются в SSL и TLS протоколах.

26.

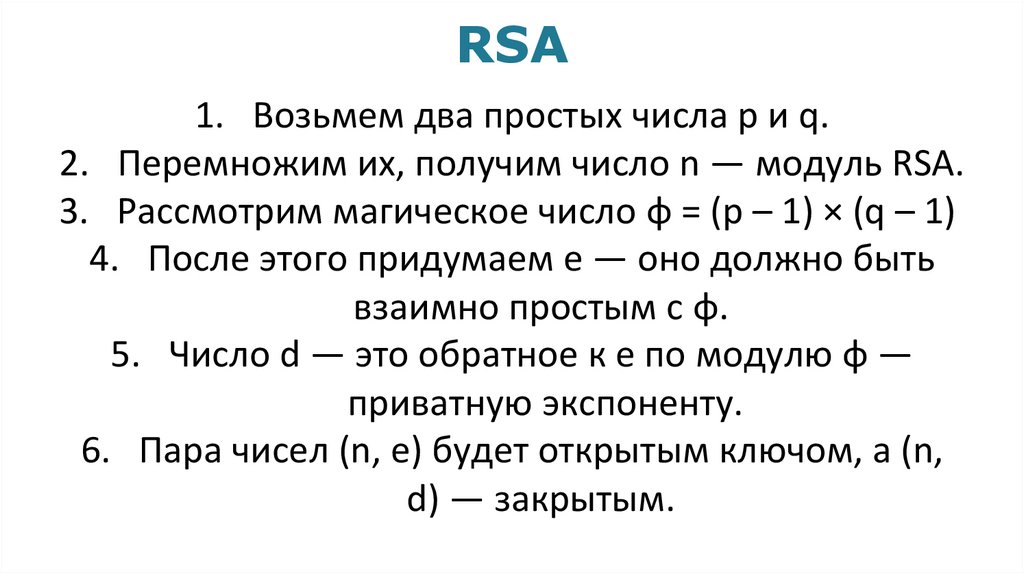

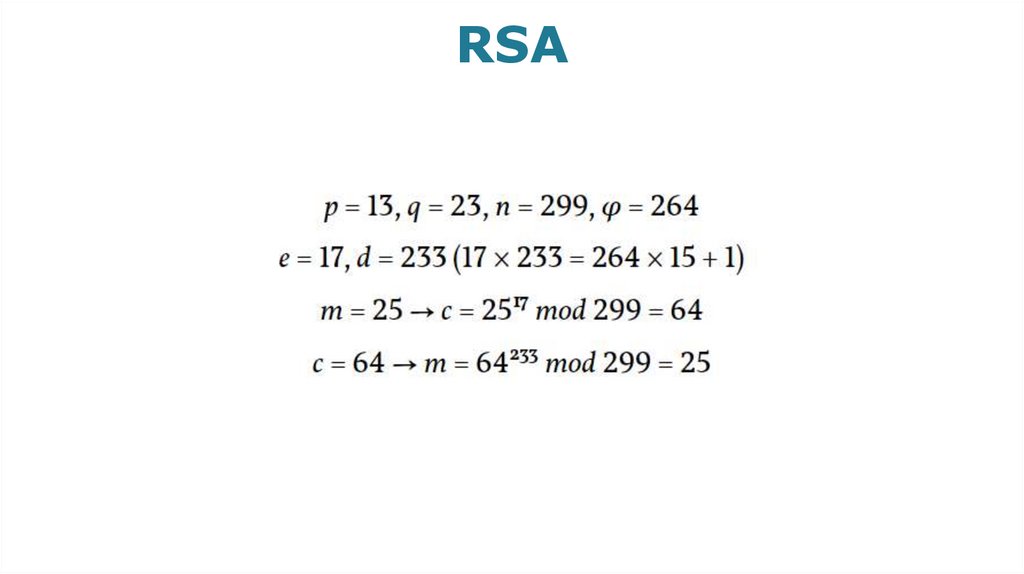

RSA1. Возьмем два простых числа p и q.

2. Перемножим их, получим число n — модуль RSA.

3. Рассмотрим магическое число φ = (p – 1) × (q – 1)

4. После этого придумаем e — оно должно быть

взаимно простым с φ.

5. Число d — это обратное к e по модулю φ —

приватную экспоненту.

6. Пара чисел (n, e) будет открытым ключом, а (n,

d) — закрытым.

27.

RSAЗашифровываем сообщение m (m < n).

Посчитаем m^e mod n — это будет зашифрованным

сообщением.

Считать с помощью Вольфрам Альфа или dcode.fr/en

informatics

informatics