Similar presentations:

Сетевые технологии обработки информации

1.

2.

Используют для связи и передачи данных между узламивысокочастотные радиоволны, а не кабельные соединения.

WLAN – это гибкая система передачи данных, которая

применяется как расширение (или альтернатива) кабельной

локальной сети внутри одного офиса, здания или в пределах

определенной территории.

Достоинства:

- Экономия средств (нет кабелей);

- Простота установки;

- Возможность интегрировать пользовательские устройства в

сеть, установив на них беспроводные адаптеры.

3.

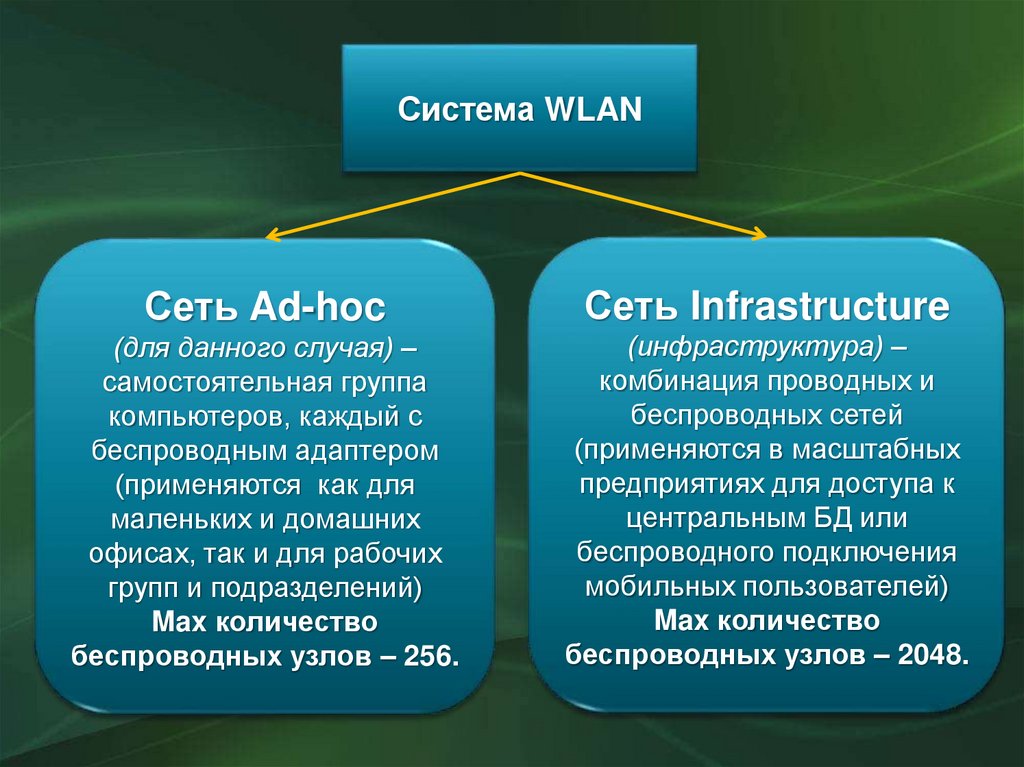

Система WLANСеть Ad-hoc

Сеть Infrastructure

(для данного случая) –

самостоятельная группа

компьютеров, каждый с

беспроводным адаптером

(применяются как для

маленьких и домашних

офисах, так и для рабочих

групп и подразделений)

Max количество

беспроводных узлов – 256.

(инфраструктура) –

комбинация проводных и

беспроводных сетей

(применяются в масштабных

предприятиях для доступа к

центральным БД или

беспроводного подключения

мобильных пользователей)

Max количество

беспроводных узлов – 2048.

4.

Точка доступа – это программно-аппаратное устройство, котороевыполняет роль концентратора для клиента беспроводной сети и

обеспечивает подключение к кабельной сети.

Дальность связи беспроводных точек доступа зависит от мощности

передатчика точки доступа, характеристик клиентского оборудования и

пути прохождения сигнала.

Беспроводные сети используют радиочастоты, поэтому

взаимодействие радиоволн с обычными объектами может повлиять на

дальность распространения сигнала.

Для увеличения дальности работы беспроводных устройств

применяются специальные усилители и антенны.

Можно создать радиопокрытие большей зоны. С помощью нескольких

точек доступа организуют соты – перекрывающиеся зоны для

уверенного приема. Пользователь в роуминге, перемещаясь из одной

соты в другую, не потеряет связь с сетью, так как одна точка доступа

«передает» его другой.

К беспроводным точкам доступа одновременно можно подключить

несколько пользователей, так как точка доступа (или роутер) – это

обычный концентратор.

5.

Дальность связи беспроводных точек доступа зависит отмощности передатчика точки доступа, характеристик клиентского

оборудования и пути прохождения сигнала.

Беспроводные сети используют радиочастоты, поэтому

взаимодействие радиоволн с обычными объектами может

повлиять на дальность распространения сигнала и изменить

радиус точки доступа.

Для увеличения дальности работы беспроводных устройств

применяются специальные усилители и антенны.

Можно создать радиопокрытие большей зоны (как сети сотовой

связи). С помощью нескольких точек доступа организуют соты –

перекрывающиеся зоны для уверенного приема. Пользователь в

роуминге, перемещаясь из одной соты в другую, не потеряет

связь с сетью, так как одна точка доступа «передает» его другой.

К беспроводным точкам доступа одновременно можно

подключить несколько пользователей, так как точка доступа (или

роутер) – это обычный концентратор.

6.

Был создан в 1991г. Компанией NCR Corporation|AT&Tв г. Ньивегейн (Нидерланды).

Изначально технология предназначалась для систем

кассового обслуживания.

Обычная схема сети Wi-Fi включает в себя одну или

несколько точек доступа и не менее одного клиента

(режим «инфраструктура»).

1 Мбит/с – это наименьшая скорость передачи данных

для Wi-Fi.

Стандарт Wi-Fi дает клиенту полную свободу при

выборе критериев для соединения и роуминга – в этом

его преимущество.

7.

Построение сети без прокладки кабеля;Широкое распространение устройств Wi-Fi

разных производителей на рынке, которые

могут взаимодействовать на базовом уровне

сервисов (оборудование Wi-Fi может

работать в разных странах по всему миру);

Поддерживается роуминг, поэтому клиентская

станция может перемещаться в пространстве,

переходя от одной точки доступа к другой.

8.

Довольно высокое потребление энергии, чтоуменьшает время жизни батарее и повышает

температуру устройств;

Неполная совместимость между устройствами

разных производителей может привести к

ограничению возможностей соединения или

уменьшения скорости;

Ограниченный радиус действия (до 300 м);

Слабая стойкость ключа стандарта шифрования

(может быть относительно легко взломан);

Наложение сигналов закрытой и открытой точки

доступа может помешать доступу к открытой точке

доступа.

9.

10.

Интернетпредставляет

собой

всемирную

информационную компьютерную сеть, которая объединяет

в единое целое множество компьютерных сетей,

работающих по единым правилам.

Пользователи Интернета подключаются к сети через

компьютеры специальных организаций — поставщиков

услуг Интернета или провайдеров.

Интернет осуществляет обмен информацией между

двумя любыми компьютерами, подключёнными к сети.

Компьютеры, подключённые к Интернету, часто называют

узлами Интернета или Сайтами.

11.

Информация в Интернете передаётся с помощьюадресов и протоколов (основных понятий Интернета).

Даже при временном подключении компьютеру выделяется

свой уникальный адрес. Адрес в Интернете однозначно

определяет место нахождения компьютера.

Адреса – это важнейшая часть Интернета.

Протокол — это правила взаимодействия, это язык

для обмена данными в сети Интернет. Чтобы два

компьютера могли установить связь, они должны общаться

на одном языке, т.е. использовать один и тот же протокол.

Наиболее часто используют TCP/IP (Transmission Control

Protocol / Internet Protocol).

Протокол TCP разбивает информацию на части и

передаёт её по частям, а затем из этих частей собирает

исходный образ (оригинал). Протокол IP ведает адресами

в Интернете, т.е. путями прохождения информации.

12.

Интернет является крупнейшим хранилищем файлов.Протокол FTP позволяет получать и передавать файлы.

Протокол FTP (File Transfer Protocol - протокол передачи

файлов) — средство доступа к отдалённому компьютеру,

позволяющие просматривать его каталоги и файлы,

переходить из одного каталога в другой, копировать,

удалять и обновлять файлы.

Для взаимодействия между узлами (сайтами) также

используется протокол PPP (Point-to- Point Protocol).

13.

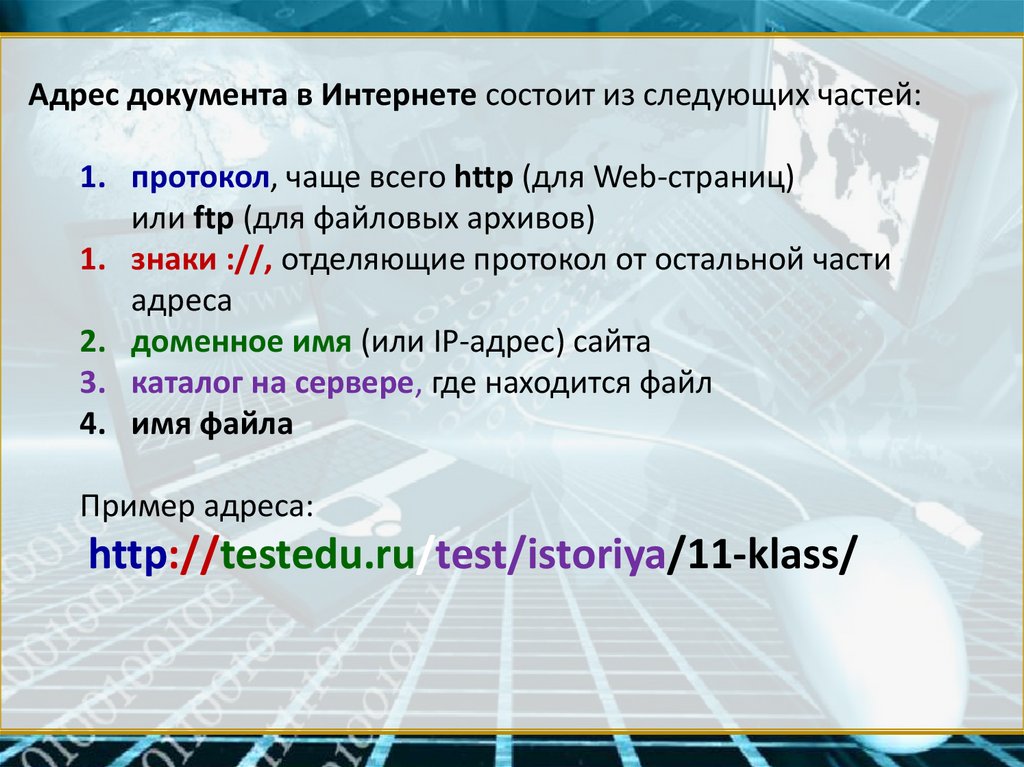

Адрес документа в Интернете состоит из следующих частей:1. протокол, чаще всего http (для Web-страниц)

или ftp (для файловых архивов)

1. знаки ://, отделяющие протокол от остальной части

адреса

2. доменное имя (или IP-адрес) сайта

3. каталог на сервере, где находится файл

4. имя файла

Пример адреса:

http://testedu.ru/test/istoriya/11-klass/

14.

IP – адрес и Маска сетиУ каждого компьютера в сети Интернет есть свой

уникальный адрес — Uniform Resource Locator (URL).

Цифровые адреса состоят из четырех целых десятичных

чисел, разделённых точками, каждое из этих чисел

находится в интервале 0…255.

Пример: 225.224.196.10.

15.

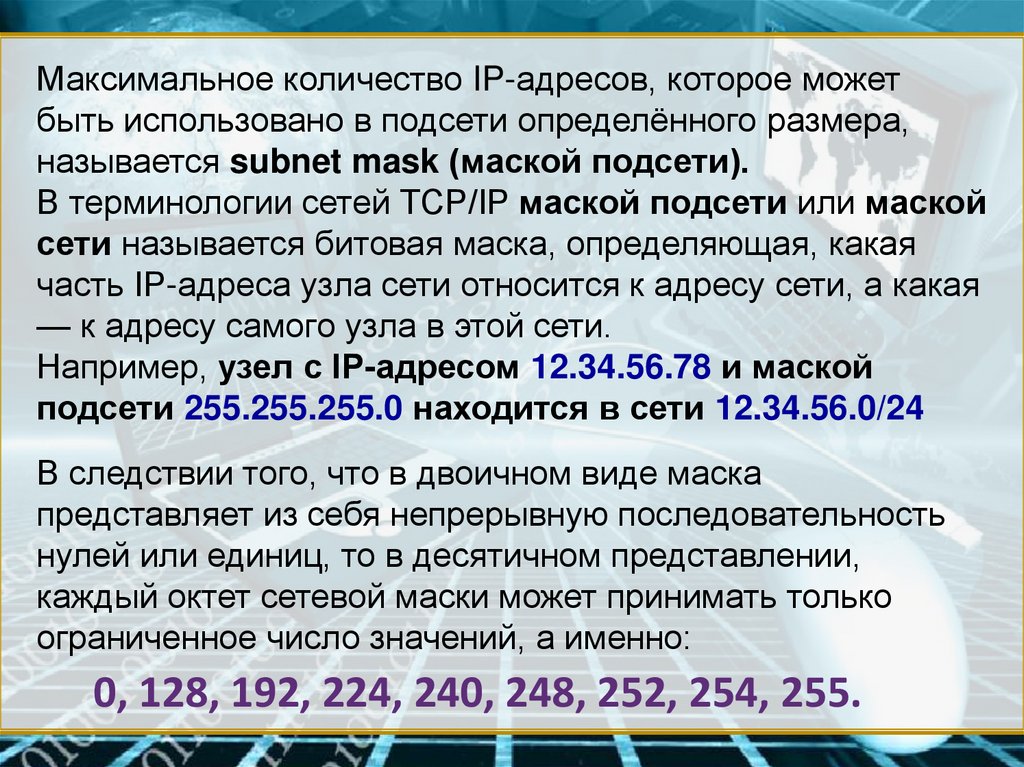

Максимальное количество IP-адресов, которое можетбыть использовано в подсети определённого размера,

называется subnet mask (маской подсети).

В терминологии сетей TCP/IP маской подсети или маской

сети называется битовая маска, определяющая, какая

часть IP-адреса узла сети относится к адресу сети, а какая

— к адресу самого узла в этой сети.

Например, узел с IP-адресом 12.34.56.78 и маской

подсети 255.255.255.0 находится в сети 12.34.56.0/24

В следствии того, что в двоичном виде маска

представляет из себя непрерывную последовательность

нулей или единиц, то в десятичном представлении,

каждый октет сетевой маски может принимать только

ограниченное число значений, а именно:

0, 128, 192, 224, 240, 248, 252, 254, 255.

16.

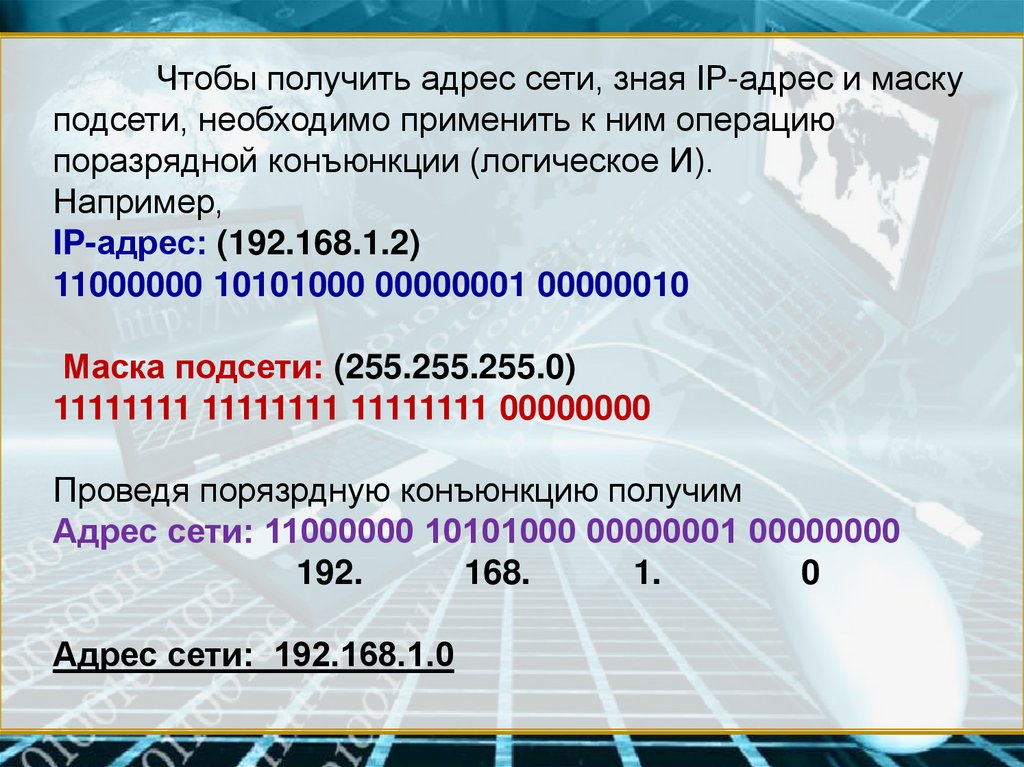

Чтобы получить адрес сети, зная IP-адрес и маскуподсети, необходимо применить к ним операцию

поразрядной конъюнкции (логическое И).

Например,

IP-адрес: (192.168.1.2)

11000000 10101000 00000001 00000010

Маска подсети: (255.255.255.0)

11111111 11111111 11111111 00000000

Проведя порязрдную конъюнкцию получим

Адрес сети: 11000000 10101000 00000001 00000000

192.

168.

1.

0

Адрес сети: 192.168.1.0

17.

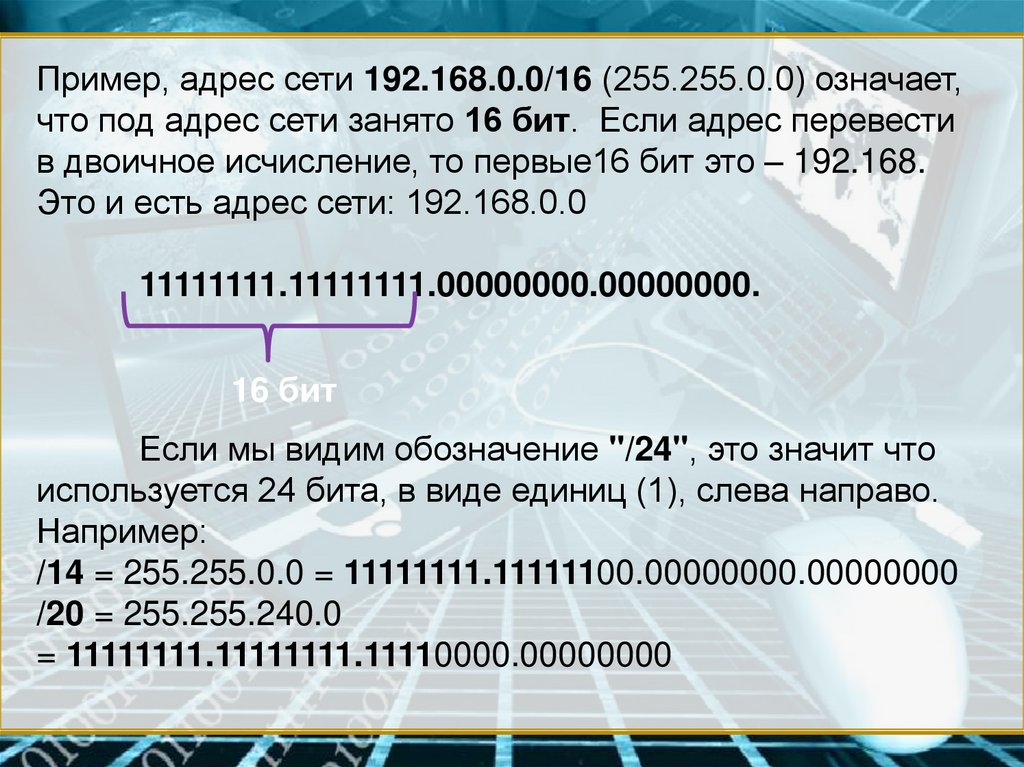

Пример, адрес сети 192.168.0.0/16 (255.255.0.0) означает,что под адрес сети занято 16 бит. Если адрес перевести

в двоичное исчисление, то первые16 бит это – 192.168.

Это и есть адрес сети: 192.168.0.0

11111111.11111111.00000000.00000000.

16 бит

Если мы видим обозначение "/24", это значит что

используется 24 бита, в виде единиц (1), слева направо.

Например:

/14 = 255.255.0.0 = 11111111.11111100.00000000.00000000

/20 = 255.255.240.0

= 11111111.11111111.11110000.00000000

18.

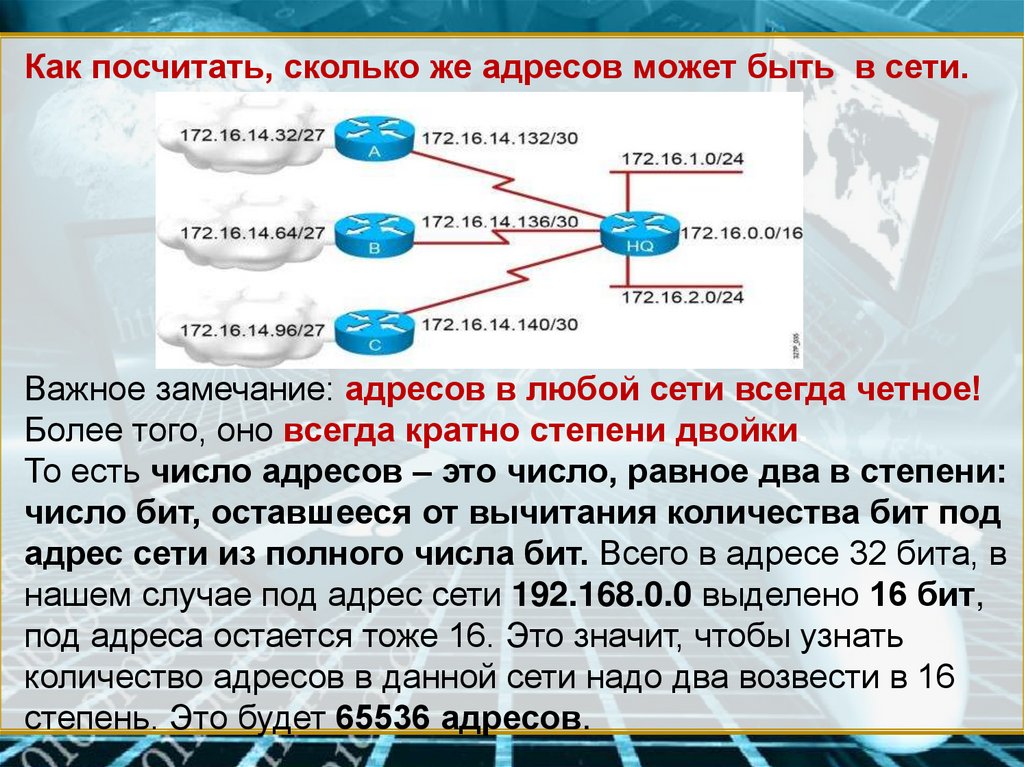

Как посчитать, сколько же адресов может быть в сети.Важное замечание: адресов в любой сети всегда четное!

Более того, оно всегда кратно степени двойки.

То есть число адресов – это число, равное два в степени:

число бит, оставшееся от вычитания количества бит под

адрес сети из полного числа бит. Всего в адресе 32 бита, в

нашем случае под адрес сети 192.168.0.0 выделено 16 бит,

под адреса остается тоже 16. Это значит, чтобы узнать

количество адресов в данной сети надо два возвести в 16

степень. Это будет 65536 адресов.

19.

Количество нулей в правом октете (правых октетах)связано с количеством хостов (hosts) — компьютеров в

одной подсети, а количество единиц — с количеством

самих подсетей.

Например, маска подсети с восемью нулями в четвёртом

октете:

11111111 . 11111111 . 11111111 . 00000000,

означает, что в этой сети может быть всего 256 (28=256)

хостов (компьютеров) с адресами от 0 до 255.

20.

СЕТЕВЫЕ СТАНДАРТЫМОДЕЛЬ

OSI/ISO

Наибольшее распространение при анализе операций, обеспечивающих

передачу данных от компьютера к компьютеру, получила эталонная модель

обмена информацией открытой системы OSI (Open System Interchange).

Эта модель разработана в 1984 году Международным институтом

стандартизации ISO (International Standards Organization ), поэтому модель

называют OSI/ISO.

Все сетевые функции в модели разделены на 7 уровней. Вышестоящие

уровни выполняют более сложные, глобальные задачи, для чего используют

в своих целях нижестоящие уровни, а также управляют ими. Цель

нижестоящего уровня – предоставление услуг вышестоящему уровню.

Нижестоящие уровни выполняют более простые и конкретные функции.

В идеале каждый уровень взаимодействует только с теми уровнями,

которые находятся рядом с ним (выше и ниже него). Верхний уровень

соответствует прикладной задаче, работающему в данный момент

приложению, нижний – непосредственной передаче сигналов по каналу

связи.

Между одинаковыми уровнями передатчика и приемника существует

виртуальная (или реальная) связь, которая реализуется с помощью

протоколов соответствующих уровней.

21.

ЗАЩИТА ИНФОРМАЦИИ ВЛОКАЛЬНЫХ И ГЛОБАЛЬНЫХ КОМПЬЮТЕРНЫХ СЕТЯХ

Защита информации – это комплекс мероприятий, проводимых с целью

предотвращения утечки, хищения, утраты, несанкционированного уничтожения,

искажения, модификации (подделки), несанкционированного копирования,

несанкционированного доступа (НСД) блокирования информации и т.п.

Наряду с термином «защита информации» (применительно к компьютерным

сетям) широко используется, как правило, в близком значении, термин

«компьютерная безопасность».

Переход от работы на персональных компьютерах к работе в сети усложняет

защиту информации по следующим причинам:

1) большое число пользователей в сети и их переменный состав. Защита на уровне

имени и пароля пользователя недостаточна для предотвращения входа в сеть

посторонних лиц;

2) значительная протяженность сети и наличие многих потенциальных каналов

проникновения в сеть;

3) недостатки в аппаратном и программном обеспечении, которые зачастую

обнаруживаются не на предпродажном этапе, называемом бета-тестированием, а в

процессе эксплуатации. В том числе неидеальны встроенные средства защиты

информации даже в таких известных и сетевых ОС, как MS Windows или

NetWare.

22.

МЕСТА И КАНАЛЫ ВОЗМОЖНОГОНЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ В

КОМПЬЮТЕРНОЙ СЕТИ

23.

СПОСОБЫ РЕАЛИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИВ целом средства обеспечения защиты информации в части предотвращения

преднамеренных действий в зависимости от способа реализации можно разделить на

группы:

1. Технические (аппаратные) средства. Это различные по типу устройства

(механические, электромеханические, электронные и др.), которые аппаратными

средствами решают задачи защиты информации. Они либо препятствуют физическому

проникновению, либо, если проникновение все же состоялось, доступу к информации, в

том числе с помощью ее маскировки. Первую часть задачи решают замки, решетки на

окнах, защитная сигнализация и др. Вторую – упоминавшиеся выше генераторы шума,

сетевые фильтры, сканирующие радиоприемники и множество других устройств,

«перекрывающих» потенциальные каналы утечки информации или позволяющих их

обнаружить. Преимущества технических средств связаны с их надежностью,

независимостью от субъективных факторов, высокой устойчивостью к модификации.

Слабые стороны – недостаточная гибкость, относительно большие объем и масса,

высокая стоимость.

2. Программные средства включают программы для идентификации пользователей,

контроля доступа, шифрования информации, удаления остаточной (рабочей)

информации типа временных файлов, тестового контроля системы защиты и др.

Преимущества программных средств – универсальность, гибкость, надежность,

простота установки, способность к модификации и развитию. Недостатки –

ограниченная функциональность сети, использование части ресурсов файл-сервера и

рабочих станций, высокая чувствительность к случайным или преднамеренным

изменениям, возможная зависимость от типов компьютеров (их аппаратных средств).

24.

СПОСОБЫ РЕАЛИЗАЦИИ ЗАЩИТЫ ИНФОРМАЦИИ (продолжение)3. Смешанные аппаратно-программные средства реализуют те же функции, что

аппаратные и программные средства в отдельности, и имеют промежуточные

свойства.

4. Организационные средства складываются из организационно-технических

(подготовка помещений с компьютерами, прокладка кабельной системы с учетом

требований ограничения доступа к ней и др.) и организационно-правовых

(национальные законодательства и правила работы, устанавливаемые руководством

конкретного предприятия). Преимущества организационных средств состоят в том,

что они позволяют решать множество разнородных проблем, просты в реализации,

быстро реагируют на нежелательные действия в сети, имеют неограниченные

возможности модификации и развития. Недостатки – высокая зависимость от

субъективных факторов, в том числе от общей организации работы в конкретном

подразделении.

Наиболее распространёнными являются программные средства защиты информации.

1. Шифрование данных, использование криптографии.

2. Использование такой процедуры как конфиденциальность – защищенность

информации от ознакомления с ее содержанием со стороны лиц, не имеющих права

доступа к ней. В свою очередь аутентификация представляет собой установление

подлинности различных аспектов информационного взаимодействия: сеанса связи,

сторон (идентификация), содержания (имитозащита) и источника (установление

авторства c помощью пароля, цифровой подписи, отпечатков пальцев, голоса,

радужной оболочки глаза и т.д.).

internet

internet