Similar presentations:

Основы защиты информации

1. УЧРЕЖДЕНИЕ ОБРАЗОВАНИЯ ПОЛЕССКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ОСНОВЫ ЗАЩИТЫИНФОРМАЦИИ

2. Проблемные вопросы

Информационнаябезопасность и её составляющие

Основные методы и средства защиты данных

Компьютерные вирусы и средства защиты от них

Мероприятия по защите информации

Сетевая информационная безопасность

3. Основные понятия

информационная безопасность– это защищенность информации и

поддерживающей инфраструктуры

от случайных или преднамеренных

воздействий естественного или

искусственного характера, чреватых

нанесением ущерба владельцам

или пользователям информации.

4.

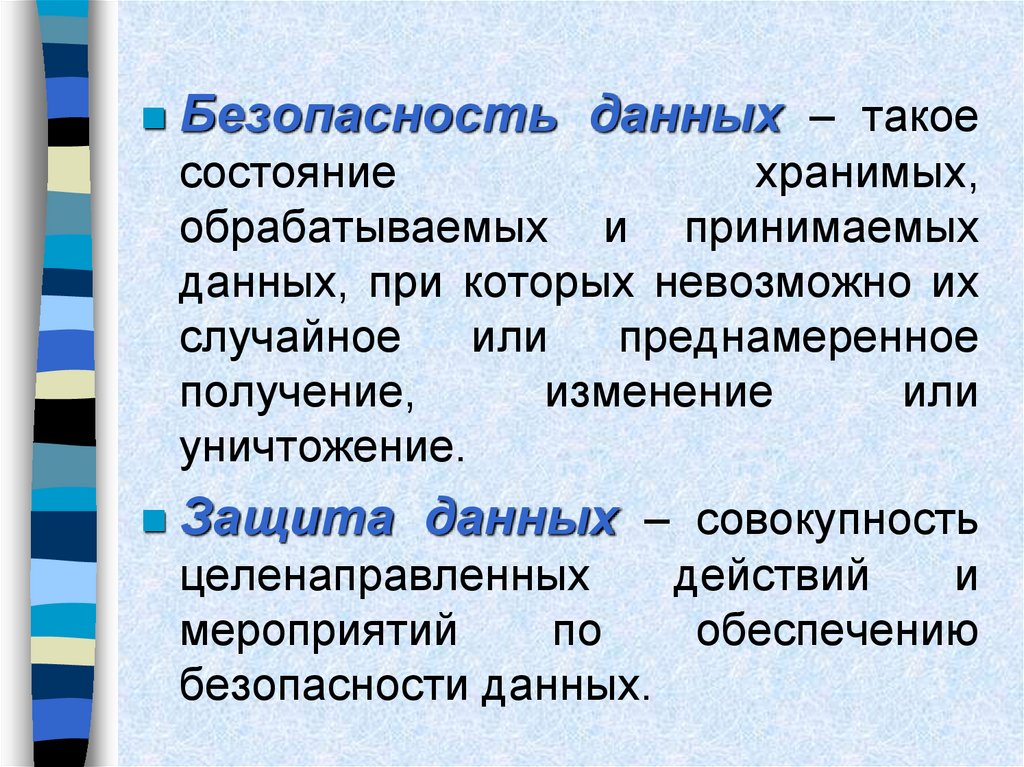

Безопасность данных – такоесостояние

хранимых,

обрабатываемых и принимаемых

данных, при которых невозможно их

случайное

или

преднамеренное

получение,

изменение

или

уничтожение.

Защита данных – совокупность

целенаправленных

действий

и

мероприятий

по

обеспечению

безопасности данных.

5.

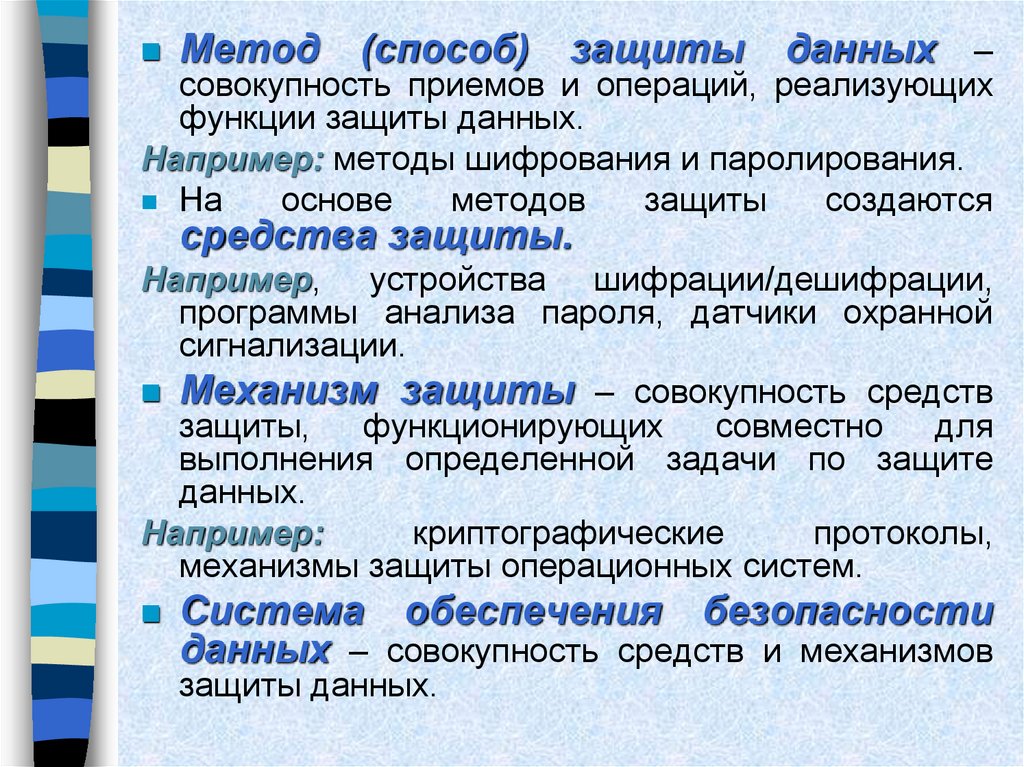

Метод(способ)

защиты

данных –

совокупность приемов и операций, реализующих

функции защиты данных.

Например: методы шифрования и паролирования.

На

основе

методов

защиты

создаются

средства защиты.

Например, устройства шифрации/дешифрации,

программы анализа пароля, датчики охранной

сигнализации.

Механизм защиты – совокупность средств

защиты,

функционирующих

совместно

для

выполнения определенной задачи по защите

данных.

Например:

криптографические

протоколы,

механизмы защиты операционных систем.

Система обеспечения безопасности

данных – совокупность средств и механизмов

защиты данных.

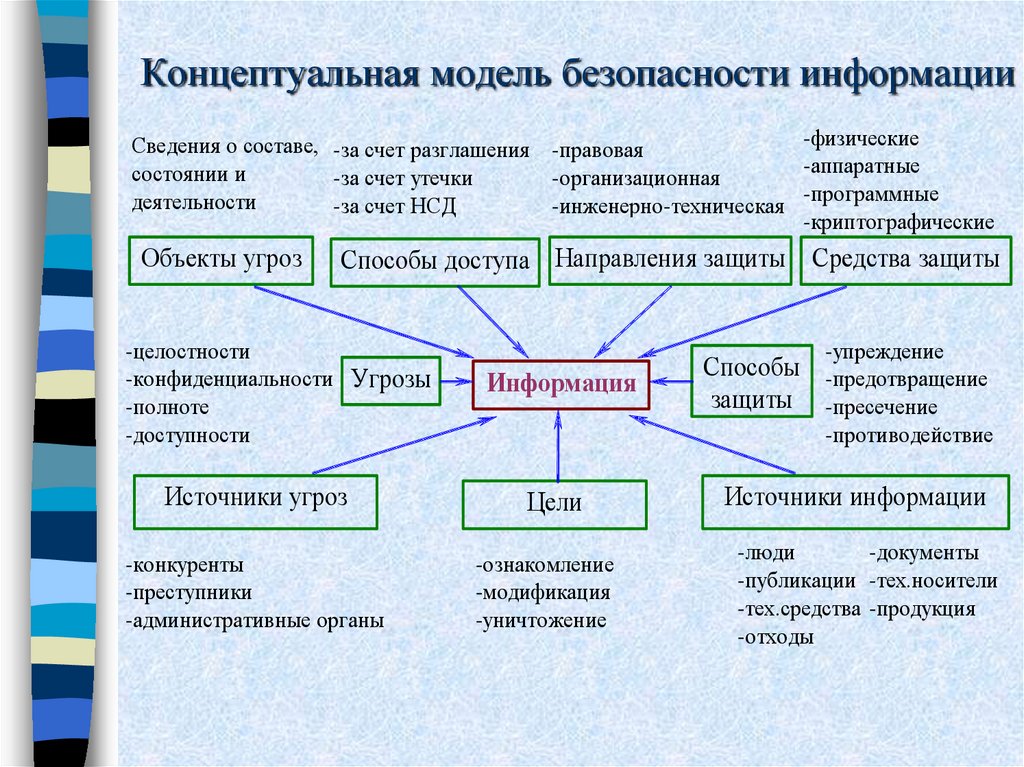

6. Концептуальная модель безопасности информации

-физическиеСведения о составе, -за счет разглашения -правовая

-аппаратные

состоянии и

-за счет утечки

-организационная

-программные

деятельности

-за счет НСД

-инженерно-техническая

-криптографические

Объекты угроз

Способы доступа Направления защиты Средства защиты

-целостности

-конфиденциальности Угрозы

-полноте

-доступности

Источники угроз

-конкуренты

-преступники

-административные органы

-упреждение

Информация

Способы -предотвращение

защиты -пресечение

-противодействие

Цели

-ознакомление

-модификация

-уничтожение

Источники информации

-люди

-документы

-публикации -тех.носители

-тех.средства -продукция

-отходы

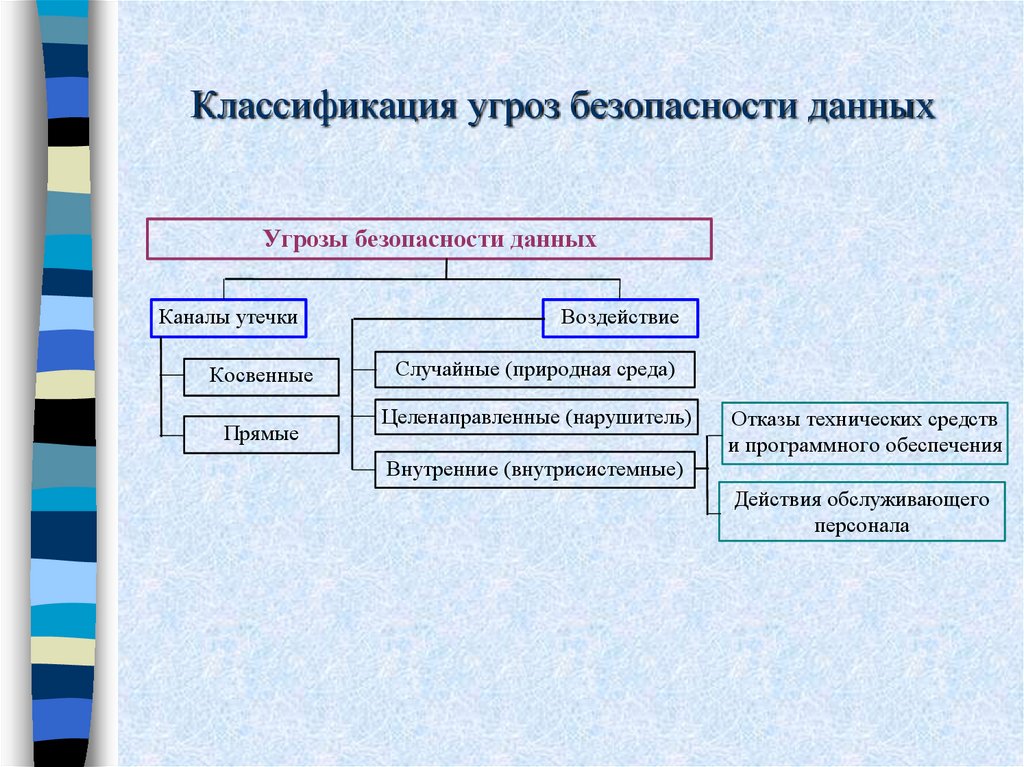

7. Классификация угроз безопасности данных

Угрозы безопасности данныхКаналы утечки

Косвенные

Прямые

Воздействие

Случайные (природная среда)

Целенаправленные (нарушитель)

Внутренние (внутрисистемные)

Отказы технических средств

и программного обеспечения

Действия обслуживающего

персонала

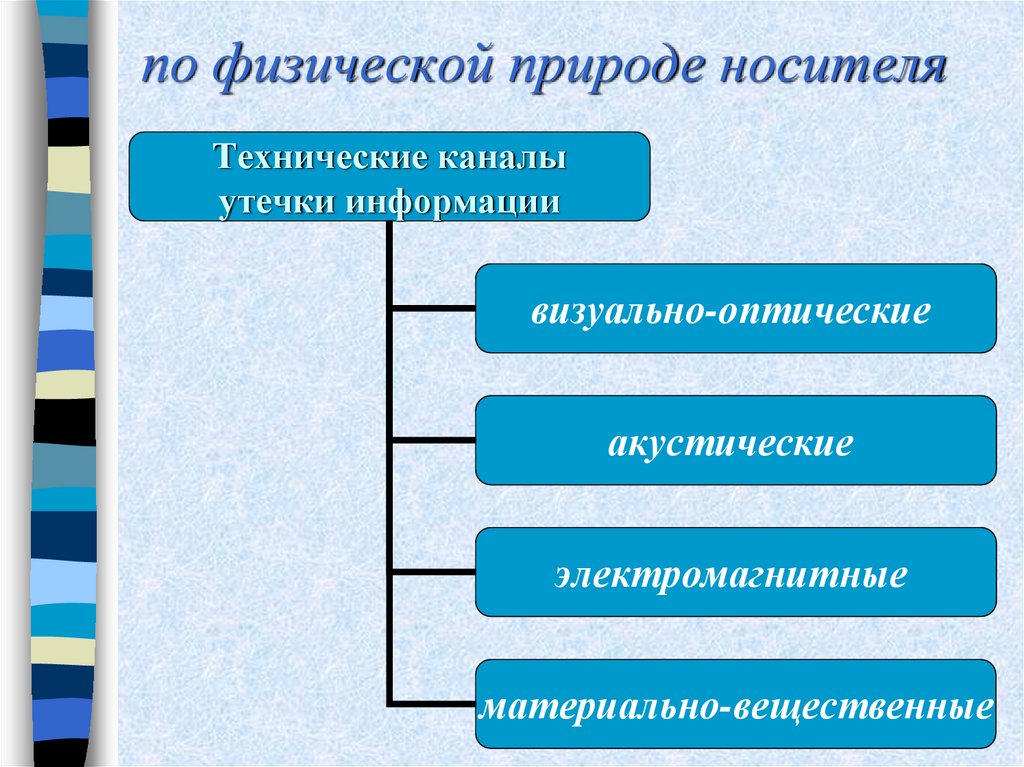

8. по физической природе носителя

Технические каналыутечки информации

визуально-оптические

акустические

электромагнитные

материально-вещественные

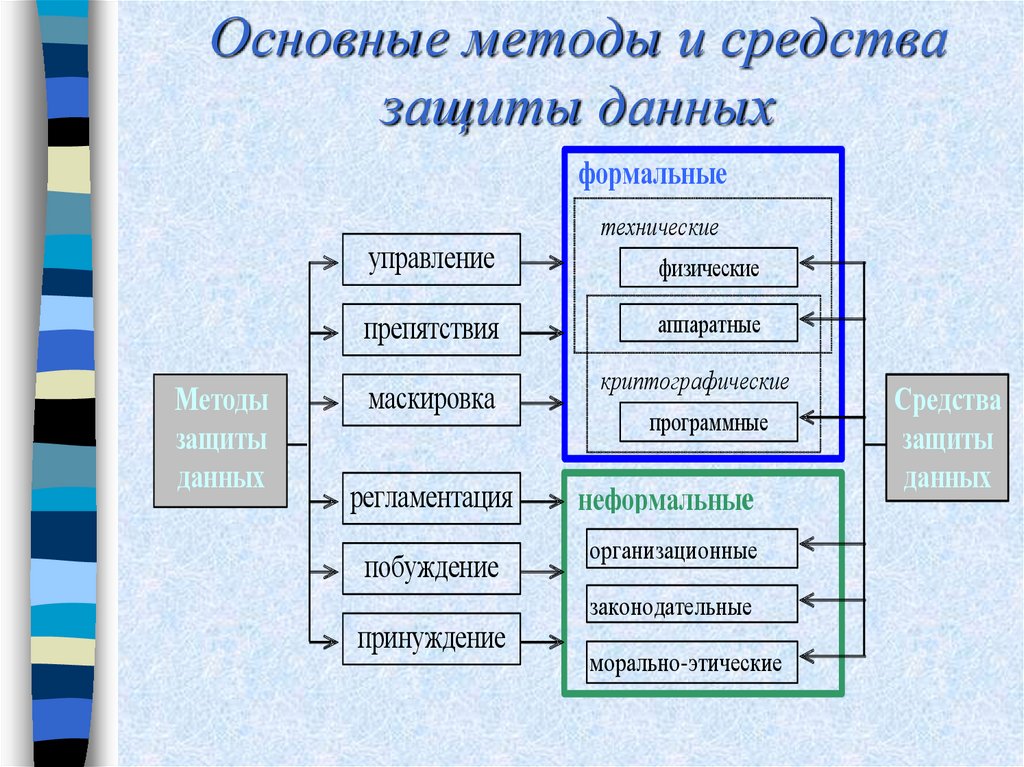

9. Основные методы и средства защиты данных

формальныеуправление

препятствия

Методы

защиты

данных

маскировка

регламентация

побуждение

принуждение

технические

физические

аппаратные

криптографические

программные

неформальные

организационные

законодательные

морально-этические

Средства

защиты

данных

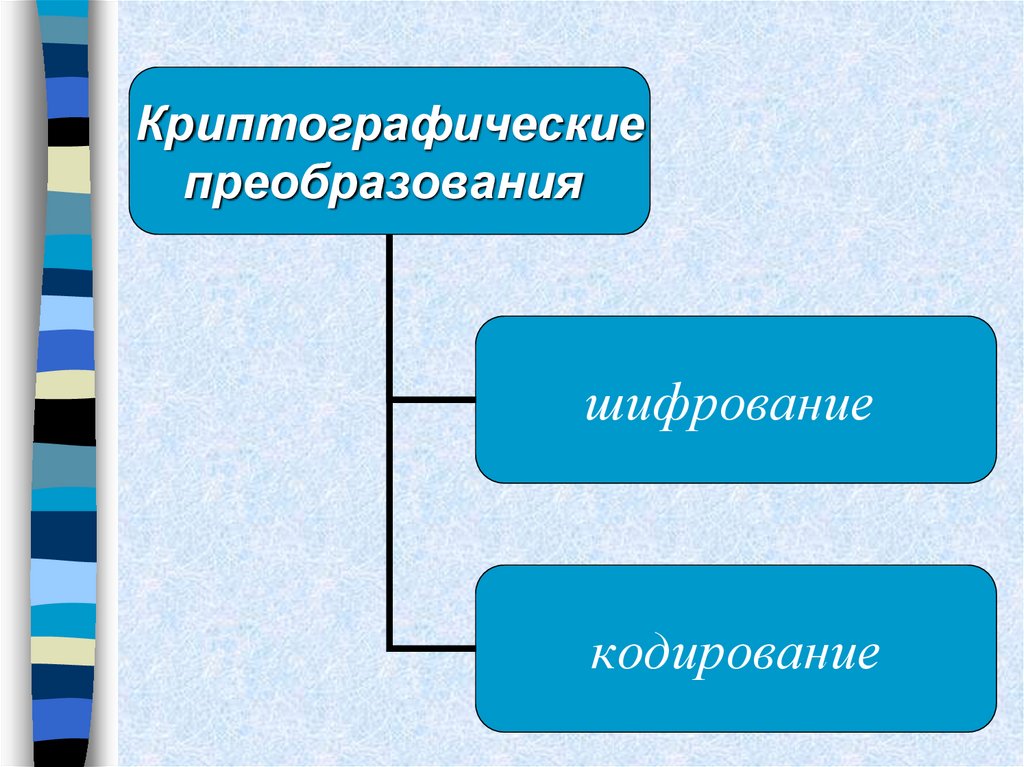

10.

Криптографическиепреобразования

шифрование

кодирование

11.

шифрованиешифрование заменой

шифрование

методом перестановки

шифрование

с использованием ключей

симметричное

DES (Data Encryption Standard)

несимметричное

RSA (Rivest, Shamir, Adleman)

комбинированное(гибридное)

RSA digital envelope

12.

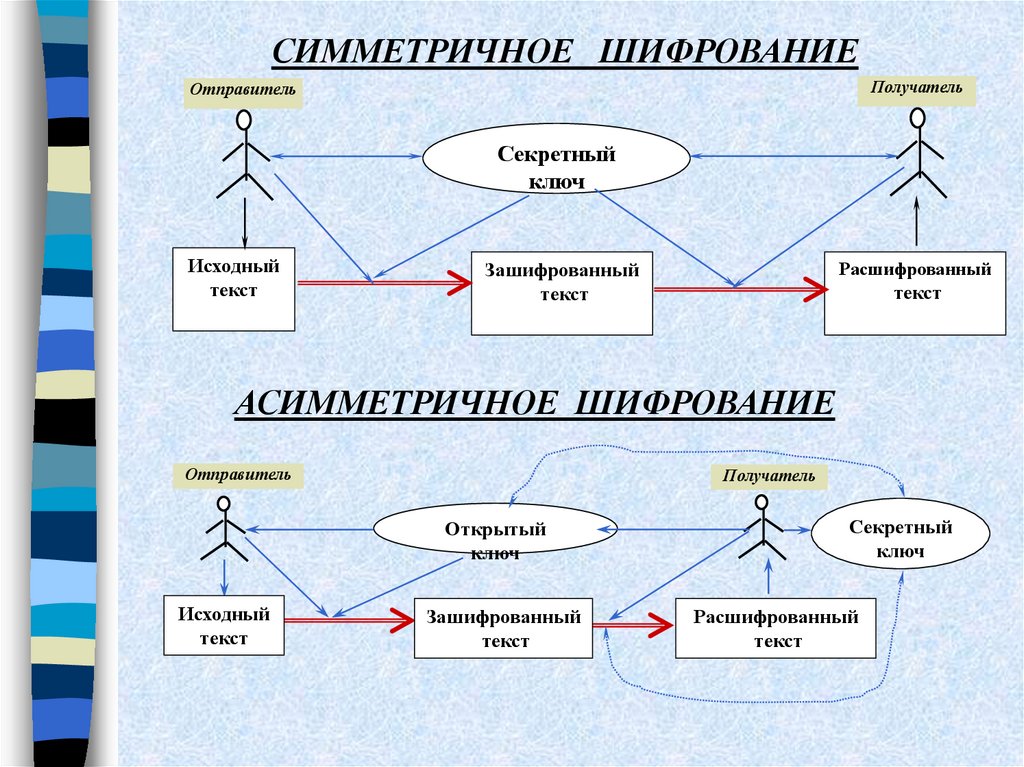

СИММЕТРИЧНОЕ ШИФРОВАНИЕПолучатель

Отправитель

Секретный

ключ

Исходный

текст

Зашифрованный

текст

Расшифрованный

текст

АСИММЕТРИЧНОЕ ШИФРОВАНИЕ

Отправитель

Получатель

Открытый

ключ

Исходный

текст

Зашифрованный

текст

Секретный

ключ

Расшифрованный

текст

13.

Кодированиесмысловое

символьное

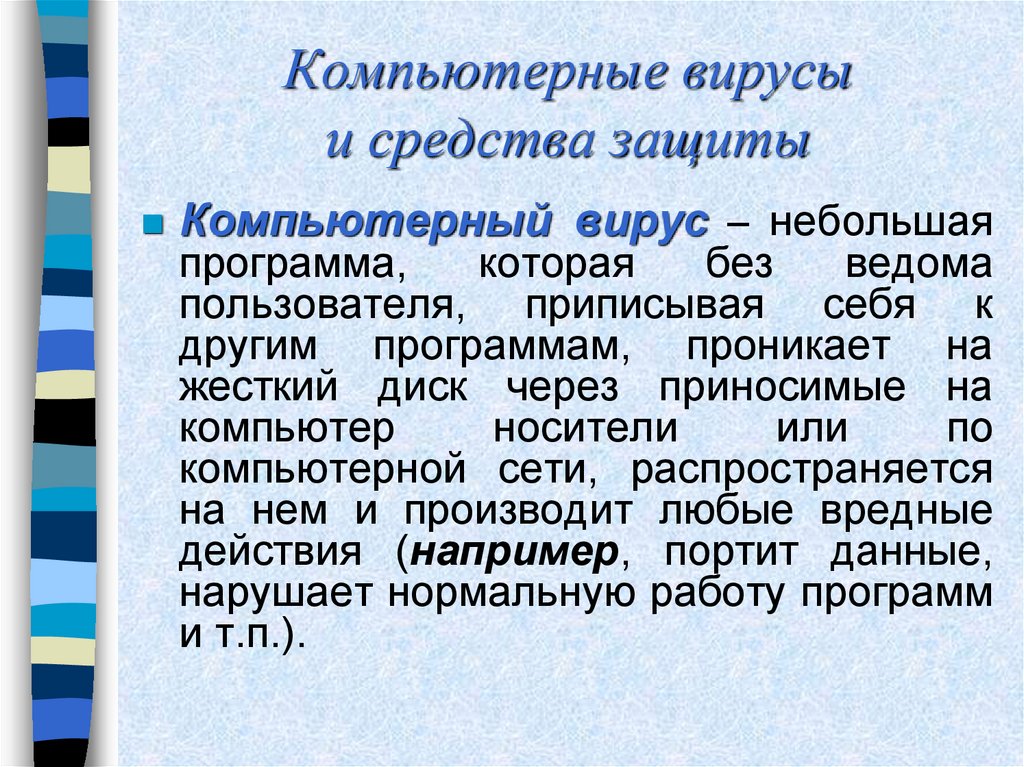

14. Компьютерные вирусы и средства защиты

Компьютерный вирус – небольшаяпрограмма,

которая

без

ведома

пользователя, приписывая себя к

другим программам, проникает на

жесткий диск через приносимые на

компьютер

носители

или

по

компьютерной сети, распространяется

на нем и производит любые вредные

действия (например, портит данные,

нарушает нормальную работу программ

и т.п.).

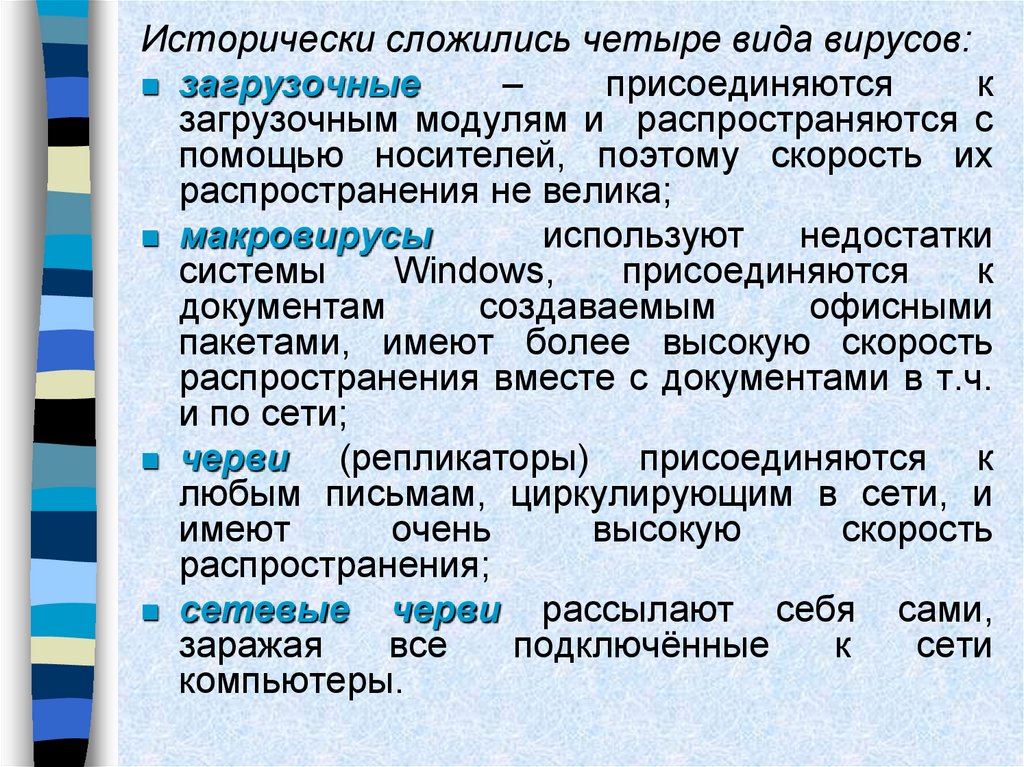

15.

Исторически сложились четыре вида вирусов:загрузочные

–

присоединяются

к

загрузочным модулям и распространяются с

помощью носителей, поэтому скорость их

распространения не велика;

макровирусы

используют недостатки

системы

Windows,

присоединяются

к

документам

создаваемым

офисными

пакетами, имеют более высокую скорость

распространения вместе с документами в т.ч.

и по сети;

черви

(репликаторы) присоединяются к

любым письмам, циркулирующим в сети, и

имеют

очень

высокую

скорость

распространения;

сетевые

черви рассылают себя сами,

заражая

все

подключённые

к

сети

компьютеры.

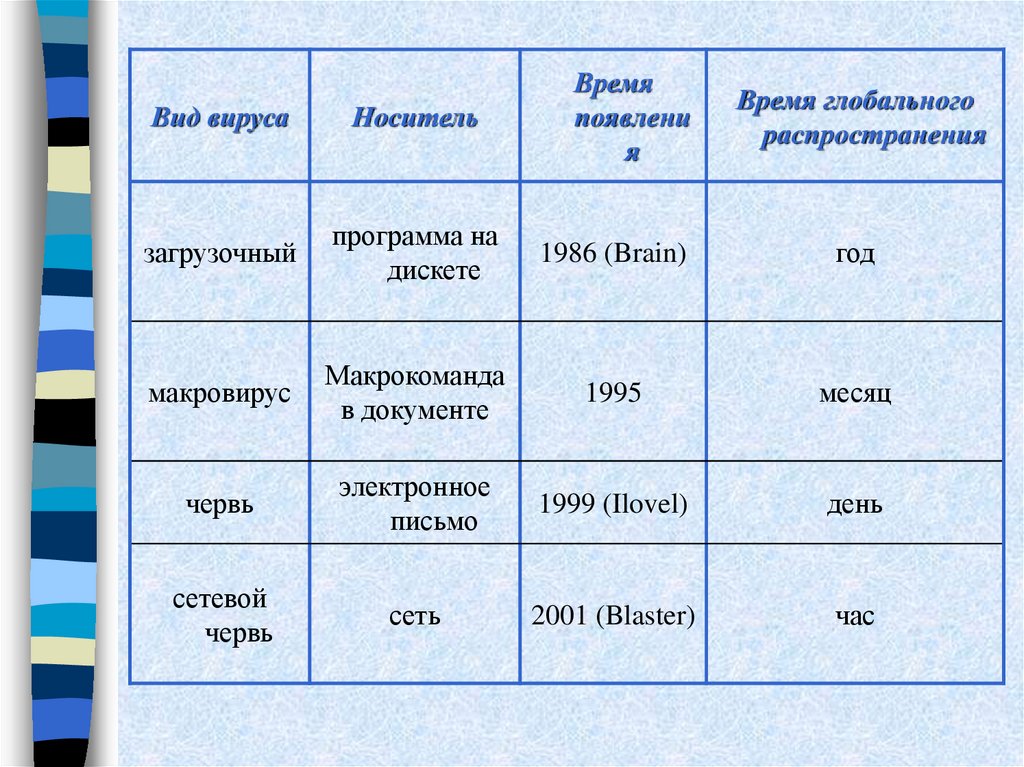

16.

Времяпоявлени

я

Время глобального

распространения

Вид вируса

Носитель

загрузочный

программа на

дискете

1986 (Brain)

год

макровирус

Макрокоманда

в документе

1995

месяц

червь

электронное

письмо

1999 (Ilovel)

день

сетевой

червь

сеть

2001 (Blaster)

час

17.

Классификация вирусов по среде обитанияСетевые

вирусы

используют

для

своего

распространения

команды

и

протоколы

телекоммуникационных сетей.

Файловые вирусы чаще всего внедряются в

исполняемые файлы, имеющие расширение .exe и

.com, но могут внедряться и в файлы с компонентами

операционных систем, драйверы внешних устройств,

объективные файлы и библиотеки, в командные

пакетные файлы.

Загрузочные вирусы внедряются в загрузочный

сектор носителя или в главную загрузочную запись

жесткого диска. Такой вирус изменяет программу

начальной загрузки оперативной системы, запуская

необходимые для нарушения конфиденциальности

программы.

Документные вирусы (макровирусы) заражают

текстовые файлы редакторов или электронных

таблиц, используя макросы, которые сопровождают

такие документы. Вирус активизируется, когда

документ

загружается

в

соответствующее

приложение.

18.

Классификация вирусовпо способу заражения:

Резидентные вирусы после завершения

работы

инфицированной

программы

остаются в оперативной памяти и

продолжают свои деструктивные действия,

заражая другие исполняемые программы,

вплоть до выключения компьютера.

Нерезидентные вирусы запускаются

вместе с зараженной программой и

удаляются из памяти вместе с ней.

19.

Классификация вирусовпо алгоритмам функционирования:

Паразитирующие

–

изменяющие

содержимое зараженных файлов. Легко

удаляются из файлов.

Троянские

кони – маскируемые под

полезные программы. Нарушают работу

системы и собирают сведения, содержащиеся

в ней.

Вирусы-невидимки ( стелс (stealth) ) –

способны

прятаться

при

попытке

их

обнаружения. По типу маскировки вирусы

делятся на видимые и невидимые.

Мутирующие

вирусы (полиморфные) –

периодически изменяют свой программный

код,

поэтому

их

обнаружение

очень

затруднительно.

20.

Основные действия (фазы), выполняемыекомпьютерным вирусом это: заражение,

размножение, проявление.

Симптомами заражения являются:

Отказ в работе в работе компьютера или

его отдельных компонентов;

Отказ в загрузке операционной системы;

Замедление работы компьютера;

Нарушение работы отдельных программ;

Искажение,

увеличение размера или

исчезновение файлов;

Уменьшение

доступной

оперативной

памяти и свободного места на диске без

видимых причин.

21.

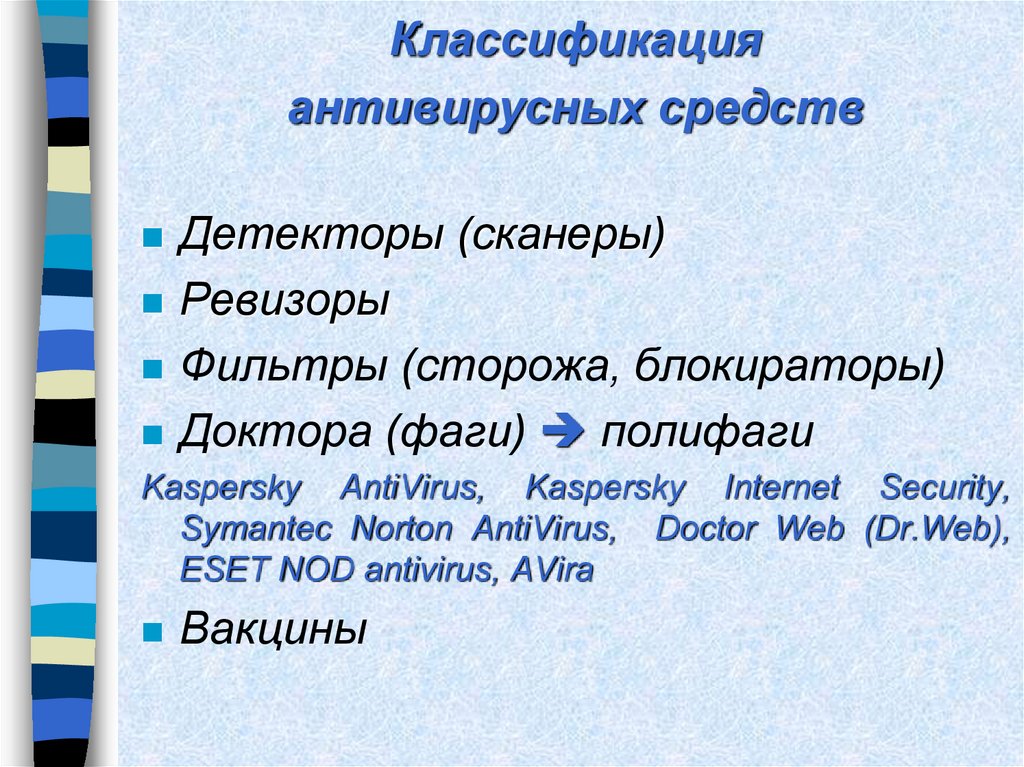

Классификацияантивирусных средств

Детекторы (сканеры)

Ревизоры

Фильтры (сторожа, блокираторы)

Доктора (фаги) полифаги

Kaspersky AntiVirus, Kaspersky Internet Security,

Symantec Norton AntiVirus, Doctor Web (Dr.Web),

ESET NOD antivirus, AVira

Вакцины

22. Мероприятия по защите информации от компьютерных вирусов

Предотвращениепосторонних лиц:

доступа

к

компьютеру

– идентификация

– аутентификация

Использование только надежного лицензионного

программного обеспечения.

Отслеживание любых изменений в работе

компьютера для возможно более быстрого

обнаружения компьютерного вируса.

Размещение наиболее ценной информации на

защищенных от записи дисках.

Использование антивирусных программ для

постоянной

и

периодической

проверки

компьютера.

23. Цифровая подпись (ЭЦП – электронная цифровая подпись

Задача: добавление к основному сообщениюдополнительных данных так чтобы:

гарантировалось авторство;

автор не мог отказаться, сославшись на

отправку кем-то от его имени;

гарантировалась

целостность сообщения

(никто не изменил, перехватив «по дороге»).

Для гарантии целостности документа в

дополнительную

шифруемую

секретным

ключом информацию (цифровую подпись)

включается

дайджест

(сжатый

образ)

основного документа.

24. Мероприятия по защите информации от случайного удаления

Аккуратность и внимательность приработе.

Размещение

наиболее

ценной

информации на защищенных от записи

дисках.

Своевременное

удаление

ненужных

файлов и рациональное размещение

файлов по каталогам.

Быстрое восстановление ошибочно

удаленных

файлов

при

помощи

специальных программ.

25.

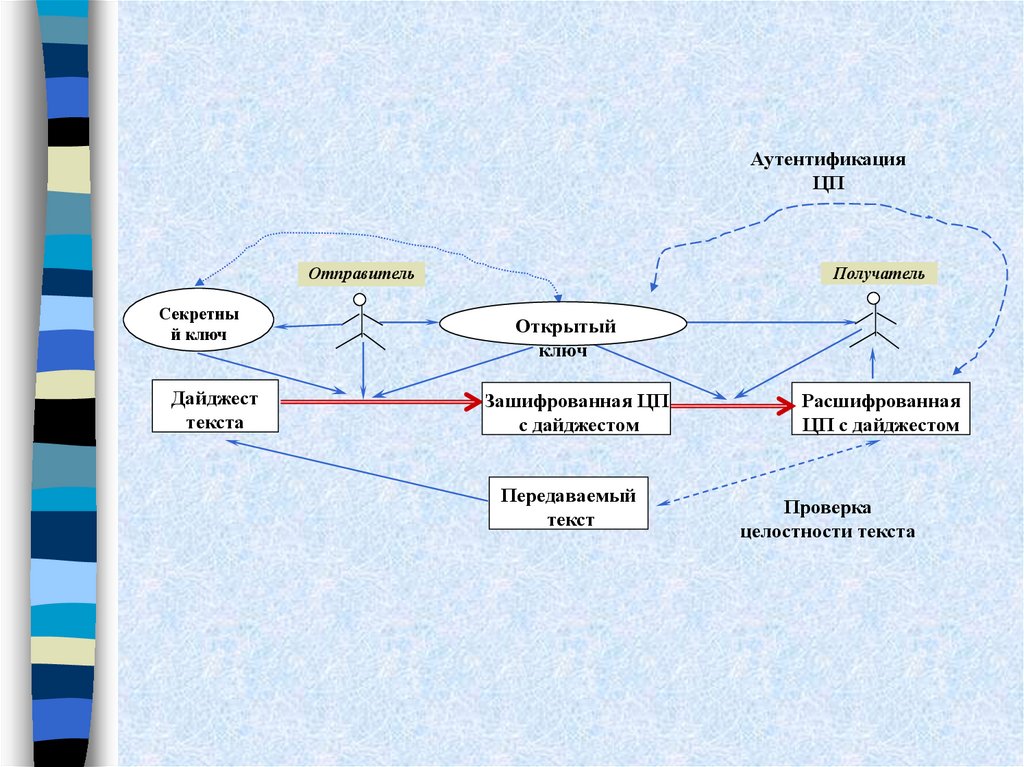

АутентификацияЦП

Отправитель

Секретны

й ключ

Дайджест

текста

Получатель

Открытый

ключ

Зашифрованная ЦП

с дайджестом

Передаваемый

текст

Расшифрованная

ЦП с дайджестом

Проверка

целостности текста

26. Мероприятия по защите информации от сбоев в работе устройств

Периодическая проверка исправностиоборудования.

Периодическая

оптимизация

(дефрагментация) диска.

Наличие

дисков).

загрузочных

(системных

27. Защита в сети (сетевая безопасность)

Сетевой экран(межсетевой экран,

FireWall )

щит,

брандмауэр,

Сетевой аудит.

Передача

данных

по

сети

в

защищенном режиме с использованием

специального сетевого протокола:

Secured Socket Layer (SSL)

informatics

informatics