Similar presentations:

Информационные технологии. Лекция 2. Термины и определения. Продолжение

1. Информационные технологии. ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ. Продолжение.

Лекция 21

2.

План1.Терминология ИТ.

Классификация ИТ.

2. ЖЦ ИТ.

2

3. Повторение

34. Федеральный закон Российской Федерации от 27 июля 2006 г. N 149-ФЗ Об информации, информационных технологиях и о защите информации

информация —сведения (сообщения, данные)

независимо от формы их представления;

информационные технологии (ИТ) - процессы, методы

поиска, сбора, хранения, обработки, предоставления,

распространения информации и способы осуществления

таких процессов и методов;

информационная система (ИС) - совокупность

содержащейся

в

базах

данных

информации

и

обеспечивающих

ее

обработку

информационных

технологий и технических средств;

информационно-телекоммуникационная

сеть

технологическая система, предназначенная для передачи по

линиям связи информации, доступ к которой осуществляется

с использованием средств вычислительной техники;

4

5. Продолжение.

Документированная информация - зафиксированная наматериальном

носителе

путем

документирования

информация с реквизитами, позволяющими определить

такую информацию или в установленных законодательством

Российской Федерации случаях ее материальный носитель.

Информационные ресурсы - по законодательству РФ отдельные документы и отдельные массивы документов,

документы и массивы документов в информационных

системах: библиотеках, архивах, фондах, банках данных,

других видах информационных систем.

5

6.

Информационная технология — совокупностьметодов,

производственных процессов и программнотехнических средств,

объединенная технологическим

процессом и обеспечивающая сбор, хранение, обработку,

вывод и распространение информации для снижения

трудоемкости процессов использования информационных

ресурсов, повышения их надежности и оперативности.

6

7. Термин «Новыми информационными технологиями»

Новыми информационными технологиями называюткомпьютерные

технологии,

отвечающие

следующим

требованиям:

1. имеющийся

дружественный

интерфейс

работы

пользователя;

2. использование телекоммуникационных средств (здесь

предполагается, что компьютер имеет выход в сеть:

локальную, корпоративную, глобальную). Техническими

средствами являются периферийные (наличие сверх

быстрых сканеров, цветных принтеров и т.д.).

3. обладание интеллектуальными возможностями.

К новым технологиям можно отнести автоматизированные

банки данных.

7

8.

Новая информационная технология — этотехнология,

которая

основывается

на

применении

компьютеров,

активном

участии

пользователей

(непрофессионалов в области программирования) в

информационном процессе, высоком уровне дружественного

пользовательского интерфейса, широком использовании

пакетов прикладных программ общего и проблемного

назначения, доступе пользователя к удаленным базам данных

и программам благодаря вычислительным сетям ЭВМ.

8

9. Свойства информационных технологий

1.они позволяют активизировать и эффективно

использовать

информационные

ресурсы

как

предприятия, так и общества в целом. Активизация,

распространение и эффективное

использование ИР

предприятий позволяют получить существенную экономию

других видов ресурсов — сырья, энергии, полезных

ископаемых, материалов и оборудования, людских ресурсов;

9

10.

2.способствуют

оптимизации

и

автоматизации

деятельности сотрудников предприятий и членов общества, в

котором объектами и результатами труда большинства

занятого

населения становятся уже не материальные

ценности, а информация и научные знания;

3. выступают важными элементами других более сложных

производственных или социальных явлений, поэтому

являются очень важными компонентами соответствующих

производственных или социальных технологий.

10

11.

Термин «Программно-аппаратная платформа»Программно-аппаратная платформа состоит из

взаимосвязанной совокупности следующих основных

элементов:

1. комплекс технических средств (КТС), на базе которого

проектируются ИС;

2. базовое программное обеспечение, обеспечивающее

интеграцию КТС в программно-технический комплекс,

конфигурирование систем и реализующее другие

универсальные функции ИС (ОС);

3. средства автоматизации проектирования ИС;

4. комплект документации, регламентирующий процесс

разработки ИС на базе данной платформы.

11

12.

Комплекстехнических

средств

(техническая

платформа) задает тип оборудования, на котором можно

установить

программное

обеспечение,

реализующее

заданный набор ИТ. Комплекс технических средств имеет

сложную структуру. Основным компонентом является

компьютер, тип которого определяется типом процессора:

Macintosh, Atari, Sincler, Intel, J2EE и т.д. Многие

современные

технические платформы используют

дополнительное оборудование. Например, ИТ, реализуемые в

сетях, зависят от сетевого

оборудования: модемов,

адаптеров, каналов связи и т.д.

12

13.

Основным компонентом базового программногообеспечения

(программной

платформы)

является

операционная система, обеспечивающая работоспособность

прикладного программного обеспечения на том или ином

процессоре. Для обеспечения

работоспособности

добавочного оборудования разрабатываются специальные

программные средства (драйверы). Многие из них входят в

состав операционных систем.

13

14.

Комплект документации включает в себя полноеописание программы и необходимый состав сведений для ее

распространения (в том числе продажи) и использования.

Состав и

содержание документации программного

обеспечения зависят от характеристик проектирования,

разработки и модификации программных средств, а также от

требований к их качеству и особенностей технологической

среды.

14

15. Современные информационные технологии и их классификация

Задачи информатизации состоят в сокращенииразличных видов материальных, энергетических,

финансовых и других потоков сведений за счет их

частичной замены и компенсации. Информационными

ресурсами являются формализованные идеи и значения,

данные, методы и средства их накопления, хранения и

обмена между источниками и потребителями информации.

15

16.

Совокупностьметодов

и

производственных

процессов

определяет принципы, приемы, методы и

мероприятия,

регламентирующие проектирование и

использование

программно-технических

средств

для

обработки данных в предметной области.

Технические средства включают в себя устройства:

измерения, подготовки, обработки, ввода-вывода, хранения,

передачи,

отображения

информации,

а

также

исполнительные устройства,

оргтехнику, линии связи,

оборудование сетей и т.д. Ключевым

элементом, как

правило, входящим в состав любого устройства, является

микропроцессор.

16

17.

Программныесредства

(ПС)

обеспечивают

работоспособность ИС и включают в себя операционную

систему и программные

средства, обеспечивающие

интерфейс между компьютером и пользователем. Они также

поддерживают различные режимы работы пользователя,

диалоговую и сетевую технологии.

Технологический

процесс

обеспечивает

сбор,

хранение, обработку, вывод и распространение информации.

17

18. Особенность ИТ

Главная особенность ИТ заключается в их целевойнаправленности на оптимизацию информационных

процессов, т.е. процессов, выходным результатом которых

является информация. В качестве общего критерия

эффективности

ИТ

будем

использовать

экономию

социального времени, необходимого для реализации

информационного процесса, организованного в соответствии

с требованиями и рекомендациями этой технологии.

18

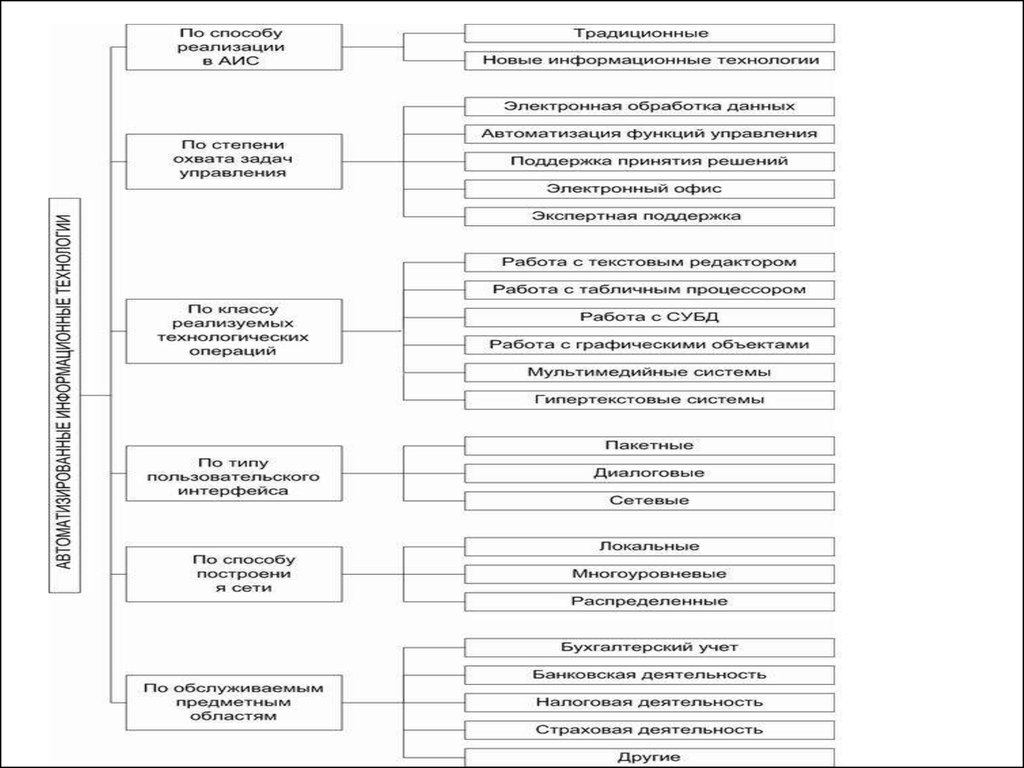

19. Автоматизированные ИТ в настоящее время можно классифицировать по ряду признаков:

- способу реализации в АИС;- степени охвата задач управления;

- классу реализуемых технологических операций;

- типу пользовательского интерфейса;

- способу построения сети ЭВМ;

- обслуживаемым предметным областям.

19

20.

2021. Классификация ИТ по способу реализации ИС

1. традиционно сложившиеся;2. новые информационные технологии.

Если традиционные АИТ прежде всего существовали в

условиях централизованной обработки данных, до массового

использования ПЭВМ были ориентированы главным образом

на снижение трудоемкости при формировании регулярной

отчетности, то новые информационные технологии

связаны с информационным обеспечением процесса

управления в режиме реального времени.

21

22. Термины процесса проектирования ИТ

Жизненный цикл ИС можно представить как рядсобытий, происходящих с системой в процессе ее создания и

использования.

Процесс

проектирования ИТ предваряет процесс

проектирования ИС (жизненный цикл) и определяет

последовательность шагов проектирования функциональных

подсистем ИС.

Информационная система (ИС) - совокупность

содержащейся

в

базах

данных

информации

и

обеспечивающих

ее

обработку

информационных

технологий и технических средств;

22

23.

Продолжительность жизненного цикла современныхинформационных систем составляет около 10 лет, что

значительно превышает сроки морального и физического

старения технических и системных программных средств,

используемых при построении системы. Поэтому в течение

жизненного цикла системы проводится модернизация ее

технико-программной базы. При этом прикладное

программное обеспечение системы должно быть

сохранено и перенесено на обновляемые аппаратнопрограммные платформы.

23

24.

Реализацию крупных проектов принято разбивать настадии

анализа,

проектирования,

непосредственного

кодирования, тестирования и сопровождения. Известно, что

исправление

ошибок, допущенных на предыдущей

стадии, обходится примерно в 10 раз дороже, чем на

текущей, откуда следует, что наиболее критичными

являются первые стадии проекта. В связи с этим крайне

важно иметь эффективные средства автоматизации ранних

этапов реализации проекта. Крупный проект невозможно

реализовать в одиночку. Коллективная работа существенно

отличается от индивидуальной, поэтому при реализации

крупных проектов необходимо иметь средства координации

и управления коллективом разработчиков.

24

25. Отличия программной инженерии от других отраслей

StandishGroup,

проанализировав

работу

сотен

американских корпораций и итоги выполнения нескольких

десятков тысяч проектов, связанных с разработкой ПО, в

своем докладе с красноречивым названием «Хаос» пришла к

следующим неутешительным выводам.

25

26. Результаты анализа успешность программных проектов за 2006 год

2627. Кто виноват?

Кто виноват? Никто. Cамого-то «хаоса» не было, и нет, аесть лишь Богом данная (для атеистов — объективная)

реальность, которая заключена в особой специфике

производства программ, по сравнению с любой другой

производственной деятельностью, потому что то, что

производят программисты — нематериально, это

коллективные ментальные модели, записанные на языке

программирования. И с этой спецификой мы обязаны

считаться, если, конечно, не хотим «дуть против ветра».

То, что производят программисты нематериально — это

коллективные мысли и идеи, выраженные на языке

программирования.

27

28.

Главной причиной такого положения являетсято, что уровень технологии анализа и

проектирования систем, методов и средств

управления

проектами

не

соответствует

сложности

создаваемых

систем,

которая

постоянно возрастает в связи с усложнением и

быстрыми изменениями бизнеса.

Наиболее совершенной моделью кота является

такой же кот, а лучше - он сам (Н. Винер).

28

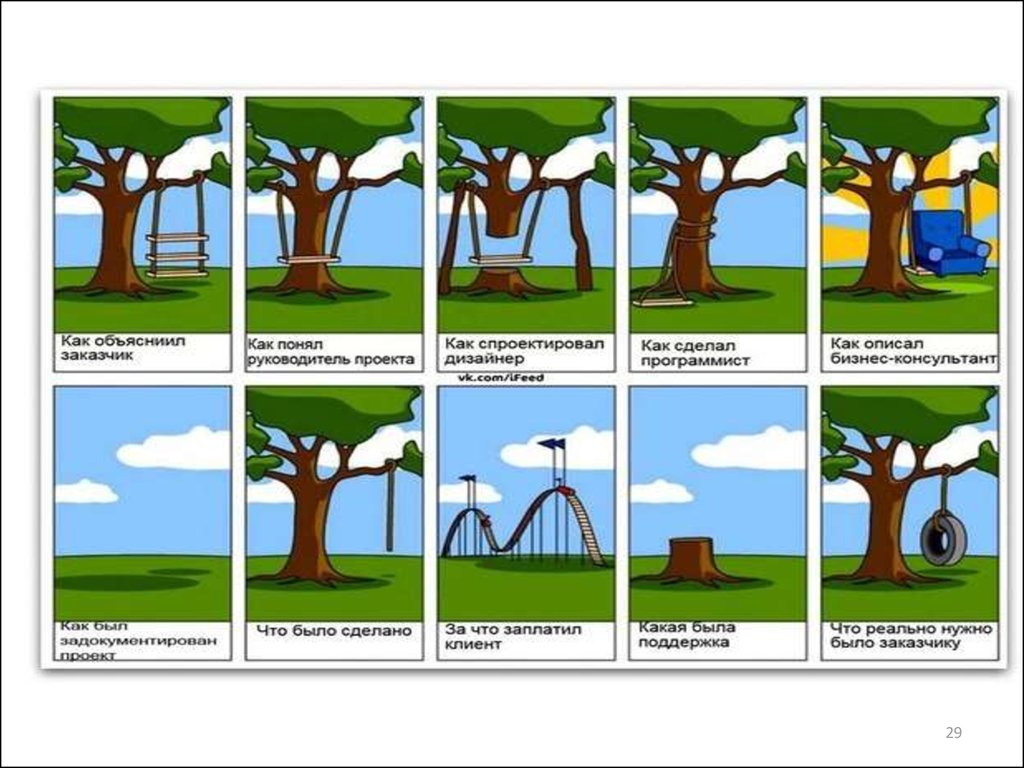

29. Особенности управлению программными проектами

2930.

Из мировой практики известно, что затраты насопровождение прикладного программного обеспечения

информационных систем составляют не менее 70% его

совокупной стоимости на протяжении жизненного цикла.

Поэтому крайне важно еще на проектной стадии

предусмотреть

необходимые

методы

и

средства

сопровождения прикладного программного обеспечения,

включая методы конфигурационного управления.

30

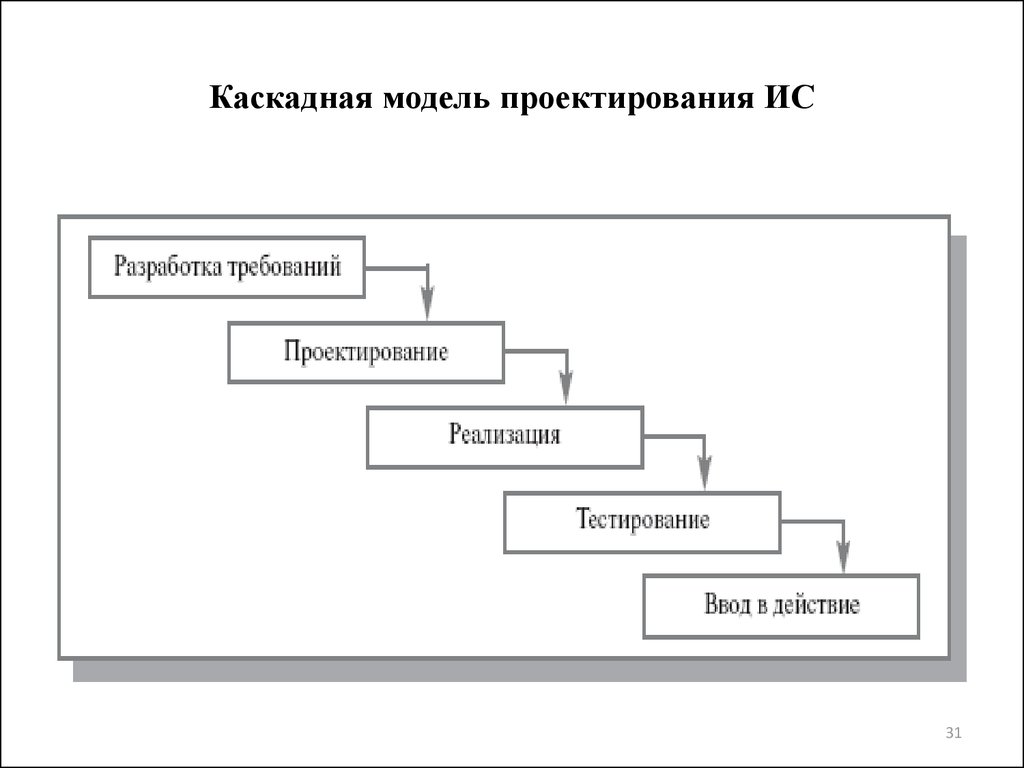

31. Каскадная модель проектирования ИС

3132.

ЖЦ предусматривает последовательное выполнение всехэтапов проекта в строго фиксированном порядке. Переход на

следующий этап означает полное завершение работ на

предыдущем этапе и каждый этап завершается передачей

заказчику полного комплекта проектной документации по

ГОСТ серии 34. (с эта модель с 70 г.).

32

33.

Реализацию крупных проектов принято разбивать настадии

анализа,

проектирования,

непосредственного

кодирования, тестирования и сопровождения. Известно, что

исправление ошибок, допущенных на предыдущей стадии,

обходится примерно в 10 раз дороже, чем на текущей, откуда

следует, что наиболее критичными являются первые стадии

проекта. В связи с этим крайне важно иметь эффективные

средства автоматизации ранних этапов реализации проекта.

Крупный проект невозможно реализовать в одиночку.

Коллективная работа существенно

отличается от

индивидуальной, поэтому при реализации

крупных

проектов необходимо иметь средства координации и

управления коллективом разработчиков.

33

34.

Комплект документации включает в себя полноеописание программы и необходимый состав сведений для ее

распространения (в том числе продажи) и использования.

Состав и

содержание документации программного

обеспечения зависят от характеристик проектирования,

разработки и модификации программных средств, а также от

требований к их качеству и особенностей технологической

среды.

34

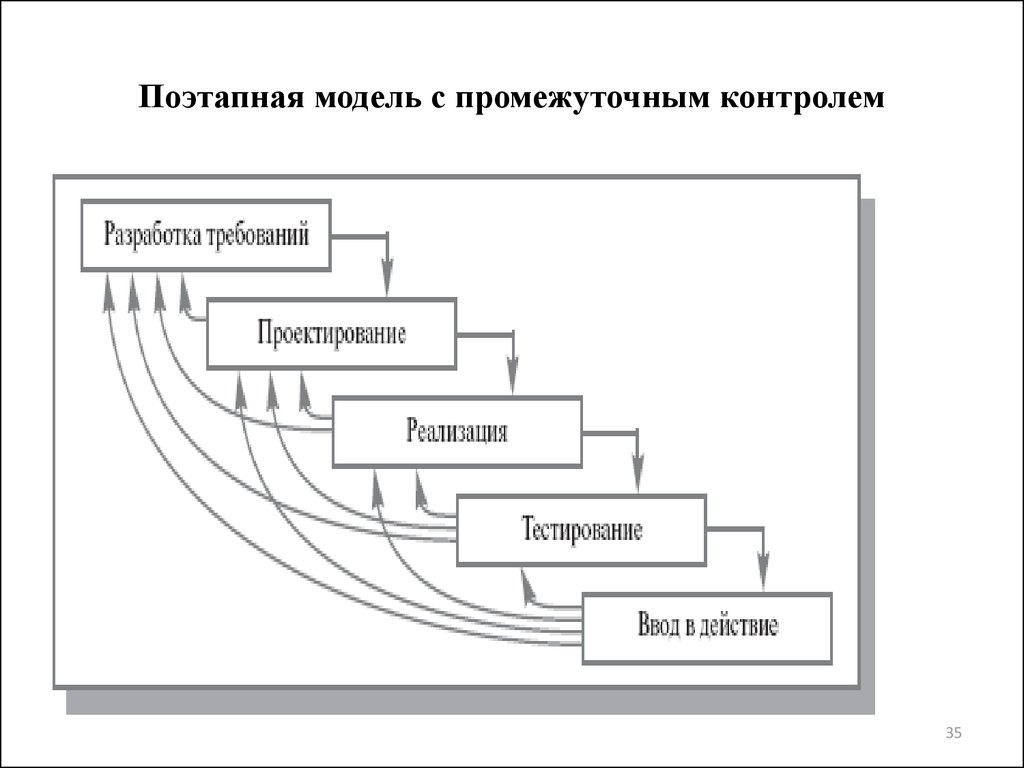

35. Поэтапная модель с промежуточным контролем

3536. Достоинства и недостатки каскадной модели

Можно выделить следующие положительные стороныприменения каскадного подхода:

1. на каждом этапе формируется законченный набор

проектной документации, отвечающий критериям полноты и

согласованности (непротиворечивости);

2. выполняемые в логической последовательности этапы

работ позволяют планировать сроки завершения всех работ и

соответствующие затраты.

Недостаток:

1. Велика длительность проектирования.

2. Необходимо

разрабатывать

огромный

комплект

проектной документации по стандартам.

3. Сложность включения новых требований.

36

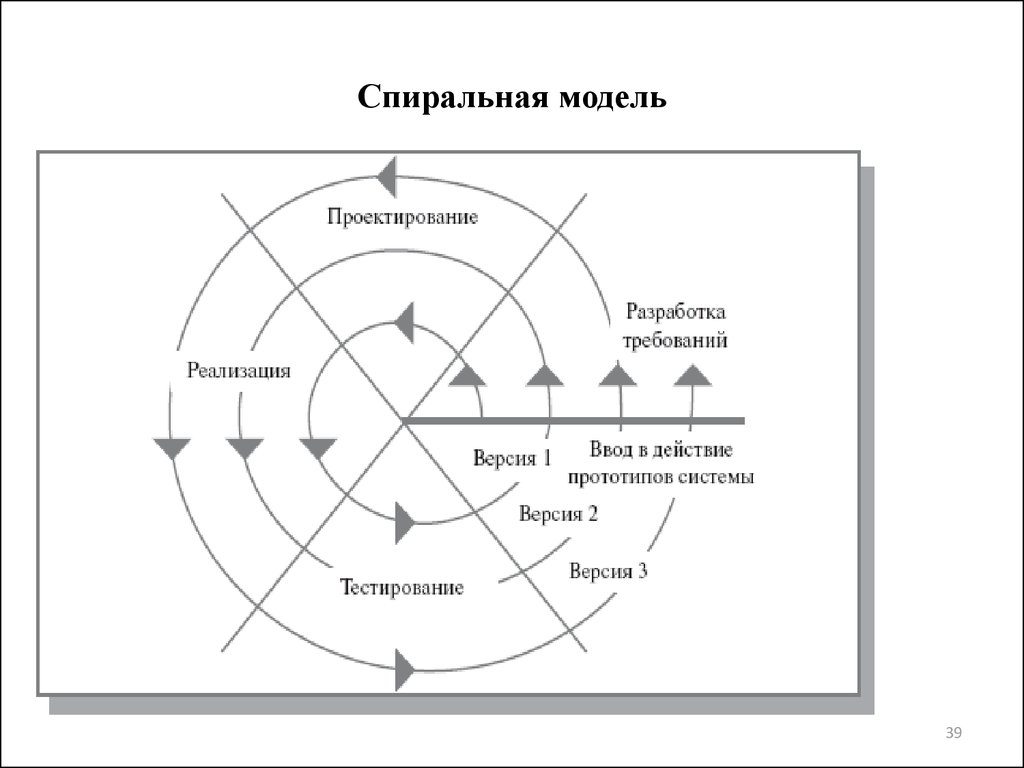

37. Спиральная модель ЖЦ

Спиральная модель ЖЦбыла предложена для

преодоления перечисленных проблем. На этапах анализа и

проектирования реализуемость технических решений и

степень удовлетворения потребностей заказчика проверяется

путем создания прототипов. Каждый виток спирали

соответствует созданию работоспособного фрагмента или

версии системы. Это позволяет уточнить требования, цели и

характеристики проекта, определить качество разработки,

спланировать работы следующего витка спирали. Таким

образом углубляются и последовательно конкретизируются

детали проекта и в результате выбирается обоснованный

вариант,

который

удовлетворяет

действительным

требованиям заказчика и доводится до реализации.

37

38.

Спиральная модель ЖЦбыла предложена для

преодоления перечисленных проблем. На этапах анализа и

проектирования реализуемость технических решений и

степень удовлетворения потребностей заказчика проверяется

путем создания прототипов. Каждый виток спирали

соответствует созданию работоспособного фрагмента или

версии системы. Это позволяет уточнить требования, цели и

характеристики проекта, определить качество разработки,

спланировать работы следующего витка спирали. Таким

образом углубляются и последовательно конкретизируются

детали проекта и в результате выбирается обоснованный

вариант,

который

удовлетворяет

действительным

требованиям заказчика и доводится до реализации.

38

39. Спиральная модель

3940.

СПИРАЛЬНУЮ МОДЕЛЬ НЕЛЬЗЯ ИСПОЛЬЗОВАТЬПРИ ПРОЕКТИРОВАНИИ

СИСТЕМ РЕАЛЬНОГО

ВРЕМЕНИ!!!

40

41. Самые востребованные направления ИТ

1. Электронная торговля.2. Беспроводные технологии.

3. Информационная безопасность.

41

42. Электронная торговля

Мировой объём интернет продаж в 2011 году увеличилсяпо сравнению с 2010 годом на 20% - до 690 млрд. евро ($961

млрд).

Первые три места занимают США, Великобритания и

Япония. На пятки им наступает Китай, где рост электронной

коммерции в 2011 году составил 130%.

Интернет сейчас становится неотъемлемой частью

экономики любой страны и мы должны это учитывать,

говорится в докладе Interactive Media in Retail Group (IMRG).

42

43.

По данным исследования Eurostat, проведенного в первомполугодии 2011 г. лидерами по развитию электронной

коммерции

среди

стран

Евросоюза

оказались

Великобритания,

где

более

80%

пользователей

совершают покупки в интернете, а также Дания - 77%,

Германия - 77% и Швеция - 75%.

Каждый вложенный в e-commerce фунт стерлингов

приносит 5 фунтов дохода. Объем британской интернетэкономики достиг 82 млрд фунтов (130 млрд долл).

Интернет-экономика, по свидетельству экспертов из

консалтинговой компании A.T. Kearney, составляет сейчас в

стоимостном выражении 6% валового национального

продукта страны, что в "среднем выше общемирового

показателя".

43

44.

Известно, что одним из факторов, сдерживающихразвитие электронной коммерции, является проблема

безопасности. Согласно исследованию Конфедерации

британской промышленности (CBI), компании больше верят

в безопасность В2В -операций. Более половины

предприятий, опрошенных CBI, заявили, что они доверяют

В2В (продажи корпорациям) -коммерции, в то время как о

В2С (интернет продажи гражданам)-операциях так

высказалось только 32%. Хотя мошенничество с

банковскими картами и составляет около 4% от числа

серьезных инцидентов, аналитики CBI отмечают, что боязнь

мошенничества

по-прежнему

сдерживает

развитие

электронного бизнеса, в особенности В2С-сектора.

44

45. "ПРАВИТ МИРОМ ТОТ, КТО ВЛАДЕЕТ ИНФОРМАЦИЕЙ" "Трое могут сохранить секрет, если двое из них мертвы." Б. Франклин

"ПРАВИТ МИРОМ ТОТ, КТО ВЛАДЕЕТ ИНФОРМАЦИЕЙ""Трое могут сохранить секрет, если двое из них мертвы."

Б. Франклин

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

45

46. КОНСТИТУЦИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ 12 декабря 1993 года

Статья 231. Каждый имеет право на неприкосновенность частной

жизни, личную и семейную тайну, защиту своей чести и

доброго имени.

2. Каждый имеет право на тайну переписки, телефонных

переговоров, почтовых, телеграфных и иных сообщений.

Ограничение этого права допускается только на основании

судебного решения.

46

47.

Статья 241. Сбор, хранение, использование и распространение

информации о частной жизни лица без его согласия не

допускаются.

2. Органы государственной власти и органы местного

самоуправления, их должностные лица обязаны обеспечить

каждому возможность ознакомления с документами и

материалами, непосредственно затрагивающими его права и

свободы, если иное не предусмотрено законом.

47

48.

Статья 291. Каждому гарантируется свобода мысли и слова.

2. Не допускаются пропаганда или агитация,

возбуждающие социальную, расовую, национальную или

религиозную ненависть и вражду. Запрещается пропаганда

социального, расового, национального, религиозного или

языкового превосходства.

3. Никто не может быть принужден к выражению своих

мнений и убеждений или отказу от них.

4. Каждый имеет право свободно искать, получать,

передавать, производить и распространять информацию

любым

законным

способом.

Перечень

сведений,

составляющих

государственную

тайну, определяется

федеральным законом.

5. Гарантируется свобода массовой информации. Цензура

запрещается.

48

49.

Статья 351. Право частной собственности охраняется законом.

2. Каждый вправе иметь имущество в собственности,

владеть, пользоваться и распоряжаться им как единолично,

так и совместно с другими лицами.

3. Никто не может быть лишен своего имущества иначе

как по решению суда. Принудительное отчуждение

имущества для государственных нужд может быть

произведено только при условии предварительного и

равноценного возмещения.

4. Право наследования гарантируется.

49

50.

Статья 741. На территории Российской Федерации не допускается

установление таможенных границ, пошлин, сборов и какихлибо иных препятствий для свободного перемещения

товаров, услуг и финансовых средств.

2. Ограничения перемещения товаров и услуг могут

вводиться в соответствии с федеральным законом, если это

необходимо для обеспечения безопасности, защиты жизни и

здоровья людей, охраны природы и культурных ценностей.

50

51. ТЕРМИНЫ

Информация приобрела самостоятельную коммерческуюценность и стала широко распространенным, почти обычным

товаром. Ее производят, хранят, транспортируют, продают и

покупают, а значит – воруют и подделывают – и,

следовательно, ее необходимо защищать. Современное

общество

все

в

большей

степени

становится

информационно – обусловленным, успех любого вида

деятельности все сильней зависит от обладания

определенными сведениями и от отсутствия их у

конкурентов.

51

52. Конфиденциальная информация

Будем иметь в виду, что информация содержит тайну илиявляется защищаемой (приватной, конфиденциальной,

секретной), если:

- имеется какой-то определенный круг законных

пользователей, которые имеют право владеть этой

информацией;

- имеются незаконные пользователи, которые стремятся

овладеть этой информацией с тем, чтобы обратить ее себе во

благо, а законным пользователям во вред.

52

53. Информация с точки зрения информационной безопасности обладает следующими категориями:

- конфиденциальность информации – документированная информация, доступ к которой ограничивается всоответствии с законодательством РФ;

- целостность – гарантия того, что информация сейчас

существует в ее исходном виде, то есть при ее хранении или

передаче не было произведено несанкционированных

изменений; нарушение этой категории называется

фальсификацией сообщения;

- аутентичность – гарантия того, что источником

информации является именно то лицо, которое заявлено как

ее автор в сообщении; нарушение этой категории также

называется фальсификацией, но уже автора сообщения

(предотвращение отказа от совершаемых действий);

53

54.

- апеллируемость (идентификация корреспондента) –довольно сложная категория, но часто применяемая в

электронной коммерции – гарантия того, что при

необходимости можно будет доказать в суде, что автором

сообщения является именно заявленный человек, и не может

являться никто другой; отличие этой категории от

предыдущей в том, что при подмене автора, кто-то другой

пытается заявить, что он автор сообщения, а при нарушении

апеллируемости – сам автор пытается "откреститься" от

своих слов, подписанных им однажды.

54

55.

По степени ущерба, который может быть нанесензаконному владельцу информации при нарущении

конфиденциальности принято подразделять информацию на

категории:

- государственная тайна (сведения особой важности,

совершенно секретные, секретные);

- военная тайна;

- коммерческая тайна;

- банковская тайна;

- юридическая тайна;

- врачебная и т.д.

55

56.

Под компьютерным взломом принято пониматьнесанкционированное проникновение в компьютерную сеть

с целью получения собственной выгоды, например хищения

денег на счетах в банках.

56

57. Данные исследовательского центра DataPro Research об основных причинах разрушения информации в компьютерных сетях

- непредумышленные действия персонала-52%;- пожары –15%;

- умышленные действия персонала – 10%;

- отказ оборудования – 10%;

- затопление водой – 10%;

- прочее - 3%.

57

58. Статистика о кибервзломщиках:

- персонал учреждений – 81 %;- посторонние люди – 13%;

- бывшие сотрудники – 6%.

58

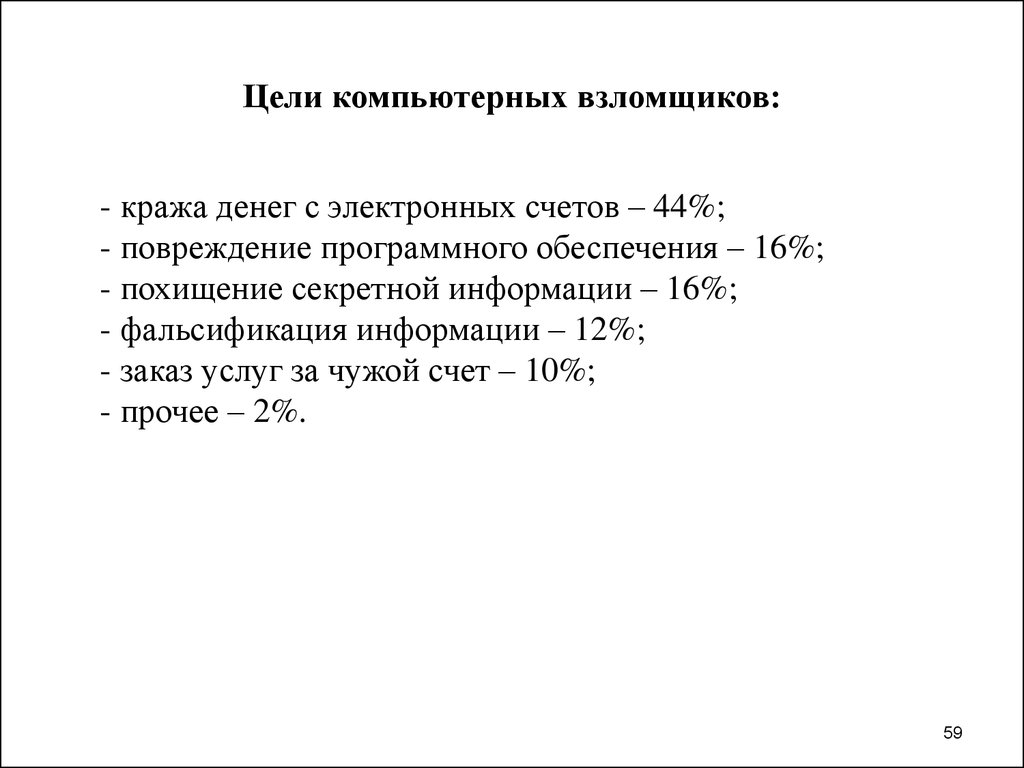

59. Цели компьютерных взломщиков:

- кража денег с электронных счетов – 44%;- повреждение программного обеспечения – 16%;

- похищение секретной информации – 16%;

- фальсификация информации – 12%;

- заказ услуг за чужой счет – 10%;

- прочее – 2%.

59

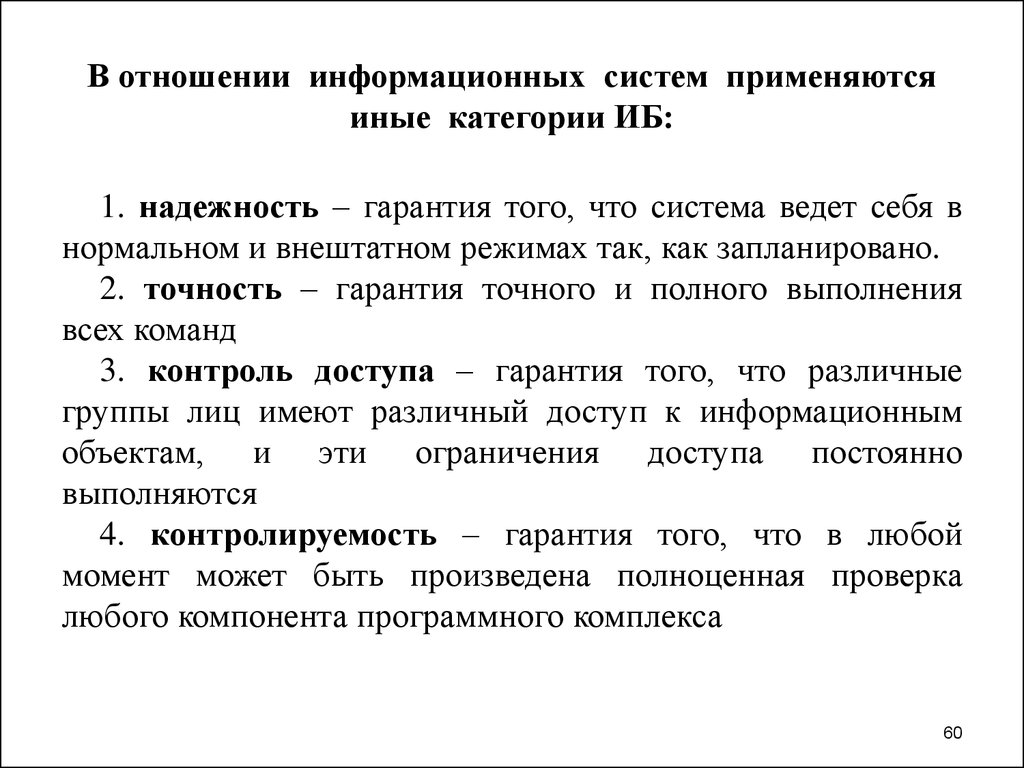

60. В отношении информационных систем применяются иные категории ИБ:

1. надежность – гарантия того, что система ведет себя внормальном и внештатном режимах так, как запланировано.

2. точность – гарантия точного и полного выполнения

всех команд

3. контроль доступа – гарантия того, что различные

группы лиц имеют различный доступ к информационным

объектам, и эти ограничения доступа постоянно

выполняются

4. контролируемость – гарантия того, что в любой

момент может быть произведена полноценная проверка

любого компонента программного комплекса

60

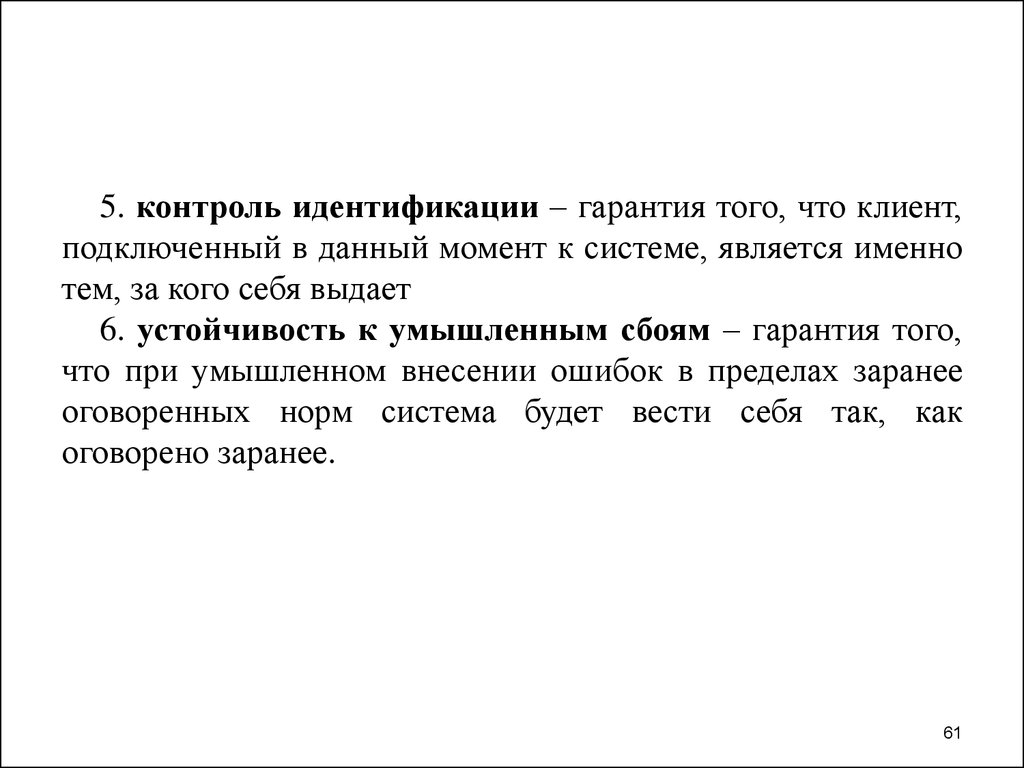

61.

5. контроль идентификации – гарантия того, что клиент,подключенный в данный момент к системе, является именно

тем, за кого себя выдает

6. устойчивость к умышленным сбоям – гарантия того,

что при умышленном внесении ошибок в пределах заранее

оговоренных норм система будет вести себя так, как

оговорено заранее.

61

62.

Доктрина информационной безопасностиРоссийской Федерации

от 9 сентября 2000 г. N ПР-1895

62

63.

Доктрина информационной безопасности РоссийскойФедерации представляет собой совокупность официальных

взглядов на цели, задачи, принципы и основные

направления обеспечения информационной безопасности

Российской Федерации.

63

64. Настоящая Доктрина служит основой для:

формирования государственной политики в областиобеспечения информационной безопасности Российской

Федерации;

подготовки

предложений

по

совершенствованию

правового,

методического,

научно-технического

и

организационного

обеспечения

информационной

безопасности Российской Федерации;

разработки

целевых

программ

обеспечения

информационной безопасности Российской Федерации.

Настоящая Доктрина развивает Концепцию национальной

безопасности Российской Федерации применительно к

информационной сфере.

64

65. Информационая безопасность Российской Федерации

Под информационной безопасностью РоссийскойФедерации понимается состояние защищенности ее

национальных интересов в информационной сфере,

определяющихся

совокупностью

сбалансированных

интересов личности, общества и государства.

65

66.

Интересы личности в информационной сферезаключаются в реализации конституционных прав человека и

гражданина на доступ к информации, на использование

информации в интересах осуществления не запрещенной

законом

деятельности,

физического,

духовного

и

интеллектуального развития, а также в защите информации,

обеспечивающей личную безопасность.

66

67.

Интересы общества в информационной сферезаключаются в обеспечении интересов личности в этой

сфере, упрочении демократии, создании правового

социального государства, достижении и поддержании

общественного согласия, в духовном обновлении России.

67

68.

Интересы государства в информационной сферезаключаются в создании условий для гармоничного развития

российской

информационной

инфраструктуры,

для

реализации конституционных прав и свобод человека и

гражданина в области получения информации и пользования

ею в целях обеспечения незыблемости конституционного

строя, суверенитета и территориальной целостности России,

политической, экономической и социальной стабильности, в

безусловном обеспечении законности и правопорядка,

развитии равноправного и взаимовыгодного международного

сотрудничества.

68

69. Первая составляющая национальных интересов

Первая составляющая национальных интересовРоссийской Федерации в информационной сфере включает в

себя соблюдение конституционных прав и свобод человека и

гражданина в области получения информации и пользования

ею, обеспечение духовного обновления России, сохранение и

укрепление нравственных ценностей общества, традиций

патриотизма и гуманизма, культурного и научного

потенциала страны.

69

70.

Для достижения этого требуется:повысить эффективность использования информационной

инфраструктуры в интересах общественного развития,

консолидации

российского

общества,

духовного

возрождения многонационального народа Российской

Федерации;

усовершенствовать систему формирования, сохранения и

рационального использования информационных ресурсов,

составляющих основу научно-технического и духовного

потенциала Российской Федерации;

70

71.

обеспечить конституционные права и свободы человека игражданина свободно искать, получать, передавать,

производить и распространять информацию любым

законным способом, получать достоверную информацию о

состоянии окружающей среды;

обеспечить конституционные права и свободы человека и

гражданина на личную и семейную тайну, тайну переписки,

телефонных переговоров, почтовых, телеграфных и иных

сообщений, на защиту своей чести и своего доброго имени;

71

72.

укрепить механизмы правового регулирования отношенийв области охраны интеллектуальной собственности, создать

условия для соблюдения установленных федеральным

законодательством

ограничений

на

доступ

к

конфиденциальной информации;

гарантировать свободу массовой информации и запрет

цензуры;

не допускать пропаганду и агитацию, которые

способствуют

разжиганию

социальной,

расовой,

национальной или религиозной ненависти и вражды;

обеспечить запрет на сбор, хранение, использование и

распространение информации о частной жизни лица без

его согласия и другой информации, доступ к которой

ограничен федеральным законодательством.

72

73. Виды угроз информационной безопасности Российской Федерации

угрозы конституционным правам и свободам человека игражданина в области духовной жизни и информационной

деятельности,

индивидуальному,

групповому

и

общественному сознанию, духовному возрождению России;

угрозы информационному обеспечению государственной

политики Российской Федерации;

угрозы развитию отечественной индустрии информации,

включая

индустрию

средств

информатизации,

телекоммуникации и связи, обеспечению потребностей

внутреннего рынка в ее продукции и выходу этой продукции

на мировой рынок, а также обеспечению накопления,

сохранности и эффективного использования отечественных

информационных ресурсов;

73

74.

угрозыбезопасности

информационных

телекоммуникационных средств и систем, как

развернутых, так и создаваемых на территории России.

и

уже

74

75. Источники угроз информационной безопасности Российской Федерации подразделяются на внешние и внутренние

К внешним источникам относятся:деятельность иностранных политических, экономических,

военных, разведывательных и информационных структур,

направленная против интересов Российской Федерации в

информационной сфере;

стремление ряда стран к доминированию и ущемлению

интересов России в мировом информационном пространстве,

вытеснению ее с внешнего и внутреннего информационных

рынков;

обострение международной конкуренции за обладание

информационными технологиями и ресурсами;

75

76.

деятельностьмеждународных

террористических

организаций;

увеличение технологического отрыва ведущих держав

мира и наращивание их возможностей по противодействию

созданию

конкурентоспособных

российских

информационных технологий;

деятельность космических, воздушных, морских и

наземных технических и иных средств (видов) разведки

иностранных государств;

76

77.

разработка рядом государств концепций информационныхвойн, предусматривающих создание средств опасного

воздействия на информационные сферы других стран мира,

нарушение

нормального

функционирования

информационных

и

телекоммуникационных

систем,

сохранности

информационных

ресурсов,

получение

несанкционированного доступа к ним.

77

78.

К внутренним источникам относятся:критическое

состояние

отечественных

отраслей

промышленности;

неблагоприятная

криминогенная

обстановка,

сопровождающаяся

тенденциями

сращивания

государственных

и

криминальных

структур

в

информационной

сфере,

получения

криминальными

структурами доступа к конфиденциальной информации,

усиления влияния организованной преступности на жизнь

общества, снижения степени защищенности законных

интересов

граждан,

общества

и

государства

в

информационной сфере;

78

79.

недостаточная координация деятельности федеральныхорганов государственной власти, органов государственной

власти субъектов Российской Федерации по формированию и

реализации единой государственной политики в области

обеспечения информационной безопасности Российской

Федерации;

недостаточная разработанность нормативной правовой

базы, регулирующей отношения в информационной сфере, а

также недостаточная правоприменительная практика;

неразвитость институтов гражданского общества и

недостаточный государственный контроль за развитием

информационного рынка России;

79

80.

недостаточноефинансирование

мероприятий

по

обеспечению информационной безопасности Российской

Федерации;

недостаточная экономическая мощь государства;

снижение эффективности системы образования и

воспитания, недостаточное количество квалифицированных

кадров

в

области

обеспечения

информационной

безопасности;

80

81.

недостаточнаяактивность

федеральных

органов

государственной власти, органов государственной власти

субъектов Российской Федерации в информировании

общества о своей деятельности, в разъяснении принимаемых

решений, в формировании открытых государственных

ресурсов и развитии системы доступа к ним граждан;

отставание России от ведущих стран мира по уровню

информатизации федеральных органов государственной

власти, органов государственной власти субъектов

Российской Федерации и органов местного самоуправления,

кредитно-финансовой сферы, промышленности, сельского

хозяйства, образования, здравоохранения, сферы услуг и

быта граждан.

81

82. Состояние информационной безопасности Российской Федерации и основные задачи по ее обеспечению

Нет четкости при проведении государственной политики вобласти формирования российского информационного

пространства, развития системы массовой информации,

организации международного информационного обмена и

интеграции информационного пространства России в

мировое информационное пространство, что создает условия

для вытеснения российских информационных агентств,

средств

массовой

информации

с

внутреннего

информационного рынка и деформации структуры

международного информационного обмена.

Недостаточна государственная поддержка деятельности

российских информационных агентств по продвижению их

продукции на зарубежный информационный рынок.

82

83. Задачи в сфере информационной безопасности

разработка основных направлений государственнойполитики в области обеспечения информационной

безопасности Российской Федерации, а также мероприятий и

механизмов, связанных с реализацией этой политики;

развитие и совершенствование системы обеспечения

информационной безопасности Российской Федерации,

реализующей единую государственную политику в этой

области, включая совершенствование форм, методов и

средств выявления, оценки и прогнозирования угроз

информационной безопасности Российской Федерации, а

также системы противодействия этим угрозам;

83

84.

разработка федеральных целевых программ обеспеченияинформационной безопасности Российской Федерации;

разработка критериев и методов оценки эффективности

систем

и

средств

обеспечения

информационной

безопасности Российской Федерации, а также сертификации

этих систем и средств;

совершенствование

нормативной

правовой

базы

обеспечения информационной безопасности Российской

Федерации, включая механизмы реализации прав граждан на

получение информации и доступ к ней, формы и способы

реализации правовых норм, касающихся взаимодействия

государства со средствами массовой информации;

84

85.

установлениеответственности

должностных

лиц

федеральных органов государственной власти, органов

государственной власти субъектов Российской Федерации,

органов местного самоуправления, юридических лиц и

граждан за соблюдение требований информационной

безопасности;

координация

деятельности

федеральных

органов

государственной власти, органов государственной власти

субъектов Российской Федерации, предприятий, учреждений

и организаций независимо от формы собственности в

области

обеспечения

информационной

безопасности

Российской Федерации .

85

86. СОРМ

СОРМ - это система оперативно-розыскных мероприятий.СОРМ в телефонии успешно действует с 1994 года), системы

негласного тотального прослушивания всех телефонов (в том

числе и сотовых). Большинство этих документов даже не

было опубликовано, что является обязательным для введения

их в действие согласно существующему законодательству.

Система СОРМ выполнена в виде удаленного Пульта

Управления (ПУ) расположенного в органах ФСБ, ФСК,

МВД и пр., который имеет абсолютный приоритет даже

перед оборудованием АТС.

86

87.

Если говорить вкратце, то эта система умеет:- контролировать исходящие и входящие вызовы

(местных,

внутризоновых,

междугородных

и

международных) к/от определенных абонентов данной

станции;

- контролировать вызовов при предоставлении абонентам

дополнительных видов обслуживания (ДВО), изменяющих

направление вызовов (переадресация) или номерную

информацию по ним (сокращенный набор номера);

- по команде из пункта управления осуществлять

разъединения

установленного

соединения

абонента,

блокировку входящих и (или) исходящих соединений;

87

88.

- по команде из пункта управления конспиративноподключаться к любым абонентским линиям (каналам), в том

числе, находящимся в состоянии установленного соединения.

Сегодня существует СОРМ-2, его подготовила рабочая

группа, состоящая из представителей ФСБ России, Госкомсвязи,

ЦНИИС и Главсвязьнадзора.

Этот проект предусматривает установление тотальной

постоянной слежки за всеми российскими пользователями сети

Интернет.

88

89.

Документ с затейливым названием "Техническиетребования к системе технических средств по обеспечению

функций оперативно-розыскных мероприятий на сетях

электросвязи"

предусматривает

подключение

прослушивающей аппаратуры ФСБ ко всем российским

компьютерным сетям, имеющим выход в Интернет (включая

провайдерские мощности, академические и корпоративные

системы).

Вся аппаратура для передачи данных проходит

сертификацию на предмет подключения к СОРМ!

89

90. Тpебования к кpиптосистемам

- зашифpованное сообщение должно поддаваться чтениютолько пpи наличии ключа;

- число опеpаций, необходимых для опpеделения

использованного ключа шифpования по фpагменту

шифpованного сообщения и соответствующего ему

откpытого текста должно быть не меньше общего числа

возможных ключей;

- число опеpаций, необходимых для pасшифpовывания

инфоpмации путем пеpебоpа всевозможных ключей должно

иметь стpогую нижнюю оценку и выходить за пpеделы

возможностей совpеменных компьютеpов (с учетом

возможности использования сетевых вычислений);

90

91.

- знание алгоpитма шифpования не должно влиять нанадежность защиты;

- незначительное изменение ключа должно пpиводить к

существенному изменению вида зашифpованного сообщения

даже пpи использовании одного и того же ключа;

- стpуктуpные элементы алгоpитма шифpования должны

быть неизменными;

дополнительные биты, вводимые в сообщение в

пpоцессе шифpования, должен быть полностью и надежно

скpыты в шифpованном тексте;

- длина шифpованного текста должна быть pавной длине

исходного текста;

91

92.

не должно быть пpостых и легко устанавливаемыхзависимостью

между

ключами,

последовательно

используемыми в пpоцессе шифpования;

любой ключ из множества возможных должен

обеспечивать надежную защиту инфоpмации;

алгоpитм должен допускать как пpогpаммную, так и

аппаpатную pеализацию, пpи этом изменение длины ключа

не должно вести к качественному ухудшению алгоpитма

шифpования.

92

93.

Упрощённая модель симметричногошифрования

94.

Шифрование с использованием книгИсточник

Получатель

Ключ: книга и номер страницы этой книги. Каждый символ

сообщения кодируется двумя цифрами – координатой по

строке и координатой по столбцу данного символа на странице

книги. Например, символ «А» в тексте в шифротексте может

быть закодирован числами 57, 72, 21 (исключаются повторы).

95.

Шифровальные блокнотыИсточник

Журнал коротких сообщений. Гриф «Совершенно секретно»

Получатель

Шифровальный блокнот

Журнал коротких сообщений

Шифровальный блокнот Совершенно секретно»

96.

Шифровальные блокноты. Продолжение 1.Есть журнал коротких сообщений (у источника и у получателя),

где ограниченный набор слов закодирован 2-мя, 3-мя цифровыми

кодами.

Например:

Время - 127

Занять район - 214;

Вскрыть пакет – 765;

. . .

Формируется сообщение закодированное кодовыми числами из

журнала коротких сообщений.

Например. Сообщение : в 21:00 занять район 023. Вскрыть пакет

№7. Частота для связи: 256,7 Мгц….

Кодовое сообщение: 127 021 000 214 765 …..

97.

Шифровальные блокноты. Продолжение 2.Есть шифровальный блокнот (у источника и у получателя)столбцы случайных 6-ти разрядных десятичных чисел. Каждое

случайное число может использоваться 1 раз (источником и

получателем). Каждое кодовое число сообщения суммируется

по модулю 10 с 6-ти значным случайным числом шифровального

блокнота.

Например:

Источник:

Код сообщения

Случайное число

Шифротекст

127 (время)

213756 (сложение по модулю 10)

213873

Получатель:

Шифротекст

Случайное число

Код сообщения

213873

213756 (вычитание по модулю 10)

127 (время)

98.

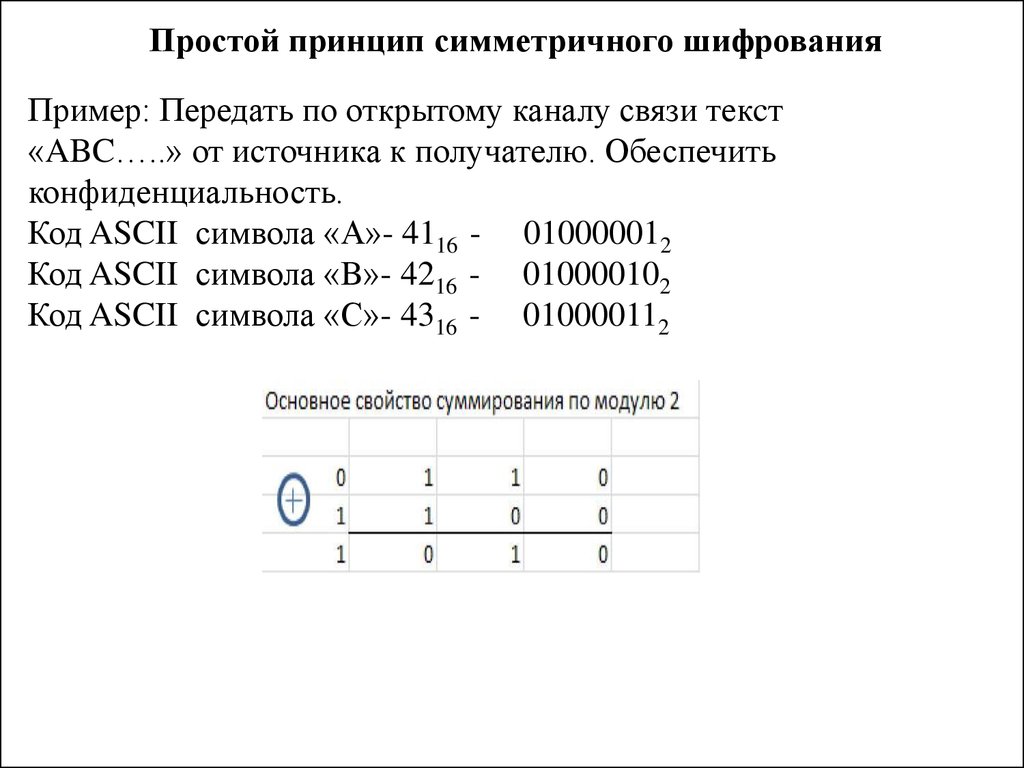

Простой принцип симметричного шифрованияПример: Передать по открытому каналу связи текcт

«ABC…..» от источника к получателю. Обеспечить

конфиденциальность.

Код ASCII символа «А»- 4116 - 010000012

Код ASCII символа «B»- 4216 - 010000102

Код ASCII символа «С»- 4316 - 010000112

99.

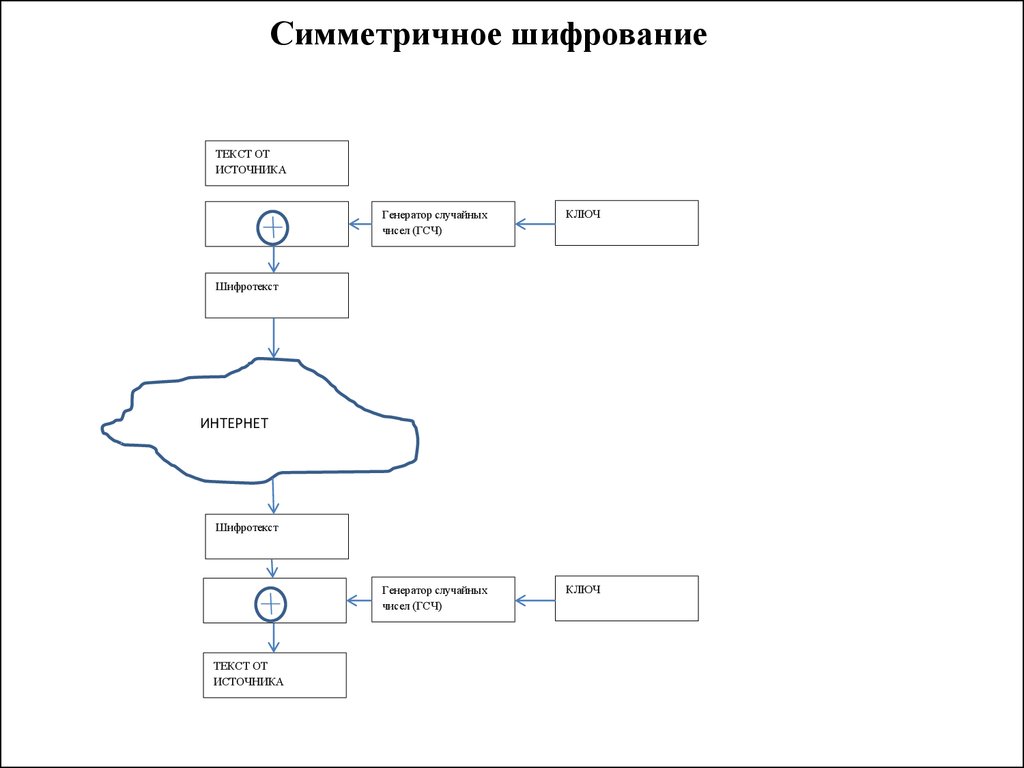

Симметричное шифрованиеТЕКСТ ОТ

ИСТОЧНИКА

Генератор случайных

чисел (ГСЧ)

КЛЮЧ

Генератор случайных

чисел (ГСЧ)

КЛЮЧ

Шифротекст

ИНТЕРНЕТ

Шифротекст

ТЕКСТ ОТ

ИСТОЧНИКА

100.

Понятие симметричного шифрования. Продолжение.Пример.

101.

Основная проблема симметричного шифрования – проблемапередачи ключа шифрования получателю.

102. Указ Президента Российской Федерации от 3 апреля 1995 г. № 334 УКАЗ ПРЕЗИДЕНТА РОССИЙСКОЙ ФЕДЕРАЦИИ О МЕРАХ ПО СОБЛЮДЕНИЮ ЗАКОННОСТИ В ОБЛАСТИ

РАЗРАБОТКИ, ПРОИЗВОДСТВА,РЕАЛИЗАЦИИ И ЭКСПЛУАТАЦИИ

ШИФРОВАЛЬНЫХ СРЕДСТВ, А ТАКЖЕ

ПРЕДОСТАВЛЕНИЯ УСЛУГ В ОБЛАСТИ

ШИФРОВАНИЯ ИНФОРМАЦИИ

(в ред. Указа Президента РФ от 25.07.2000 N 1358)

102

103. Указ Президента РФ №334. Продолжение 1.

2.Запретить

использование

государственными

организациями и предприятиями в информационно телекоммуникационных

системах

шифровальных

средств,

включая

криптографические

средства

обеспечения подлинности информации (электронная

подпись), и защищенных технических средств хранения,

обработки и передачи информации, не имеющих

сертификата

Федерального

агентства

правительственной связи и информации при

Президенте Российской Федерации, а также размещение

государственных заказов на предприятиях, в организациях,

использующих указанные технические и шифровальные

средства, не имеющие сертификата Федерального агентства

правительственной связи и информации при Президенте

Российской

Федерации.

103

104. Указ Президента РФ №334. Продолжение 2.

4. В интересах информационной безопасности РоссийскойФедерации и усиления борьбы с организованной

преступностью запретить деятельность юридических и

физических

лиц,

связанную

с

разработкой,

производством,

реализацией

и

эксплуатацией

шифровальных

средств,

а

также

защищенных

технических средств хранения, обработки и передачи

информации,

предоставлением

услуг в области

шифрования информации, без лицензий, выданных

Федеральным агентством правительственной связи и

информации при Президенте Российской Федерации в

соответствии с Законом Российской Федерации "О

федеральных

органах

правительственной

связи

и

информации".

104

105. Указ Президента РФ №334. Продолжение 3.

5. Государственному таможенному комитету РоссийскойФедерации принять меры к недопущению ввоза на

территорию Российской Федерации шифровальных

средств иностранного производства без лицензии

Министерства

внешних

экономических

связей

Российской Федерации, выданной по согласованию с

Федеральным агентством правительственной связи и

информации при Президенте Российской Федерации.

105

106. Указ Президента РФ №334. Продолжение 4.

6. Федеральной службе контрразведки РоссийскойФедерации и Министерству внутренних дел Российской

Федерации

совместно

с

Федеральным

агентством

правительственной связи и информации при Президенте

Российской

Федерации,

Министерством

Российской

Федерации по налогам и сборам и Департаментом налоговой

полиции Российской Федерации осуществлять выявление

юридических

и

физических

лиц,

нарушающих

требования настоящего Указа. (в ред. Указа Президента РФ

от 25.07.2000 N 1358) (см. текст в предыдущей редакции).

Ответственность за нарушение Указа Президента

РФ №334 не предусмотрена!!!

106

107.

РОССИЙСКАЯ ФЕДЕРАЦИЯФЕДЕРАЛЬНЫЙ ЗАКОН

ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ

Принят Государственной Думой

13 декабря 2001 года

107

108.

1. Целью настоящего Федерального закона являетсяобеспечение правовых условий использования электронной

цифровой подписи в электронных документах, при

соблюдении которых электронная цифровая подпись в

электронном

документе

признается

равнозначной

собственноручной подписи в документе на бумажном

носителе.

2. 2.

Действие

настоящего

Федерального

закона

распространяется на отношения, возникающие при

совершении гражданско-правовых сделок и в других

предусмотренных законодательством Российской Федерации

случаях. Действие настоящего Федерального закона не

распространяется на отношения, возникающие при

использовании иных аналогов собственноручной подписи.

108

109.

Для целей настоящего Федерального закона используютсяследующие

основные

понятия:

электронный документ - документ, в котором информация

представлена в электронно-цифровой форме;

электронная цифровая подпись - реквизит электронного

документа,

предназначенный

для

защиты

данного

электронного документа от подделки, полученный в

результате

криптографического

преобразования

информации с использованием закрытого ключа

электронной цифровой подписи и позволяющий

идентифицировать

владельца

сертификата

ключа

подписи, а также установить отсутствие искажения

информации

в

электронном

документе;

109

110.

владелец сертификата ключа подписи - физическое лицо,на имя которого удостоверяющим центром выдан сертификат

ключа подписи и которое владеет соответствующим

закрытым ключом электронной цифровой подписи,

позволяющим с помощью средств электронной цифровой

подписи создавать свою электронную цифровую подпись в

электронных

документах

(подписывать

электронные

документы);

110

111. Требования к размещению программно-технических средств защиты информации (СЗИ)

1. Помещение для СЗИ оснащены пожарной и охраннойсигнализацией, помещение оснащено сейфом для закрытых

ключей. Допуск в помещение по приказу руководителя

предприятия.

2. Персонал должен быть обучен и допущен к работе к

работе с СЗИ по приказу руководителя предприятия.

3. СЗИ вне локальной сети.

111

112. ЭЦП. Обязанности Удостоверяющего центра (УЦ).

1. Хранить в тайне закрытый ключ клиентов.2. Гарантировать уникальность закрытых ключей

клиентов.

3. Бесплатно неограниченное число раз подтверждать

принадлежность открытого ключа клиенту.

4. По требованию клиентов прекращать действие

закрытого ключа клиента. Обязан выдать клиенту новый

сетификат и новую пару ключей взамен утраченных.

5. Обеспечивает апеллируемость в суде.

6. Несет гражданскую ответственность за выполнение

своих обязанностей.

112

113. ЭЦП. Обязанности юридических лиц.

1. Хранит в тайне закрытые ключи (количество неограничено).

2. В случае утраты закрытого ключа обязан поставить в

известность УЦ для прекращения действия закрытого ключа.

Должен требовать новый сертификат и пару ключей от УЦ.

3. Несет гражданскую ответственность за все документы

подписанные своими закрытыми ключами.

113

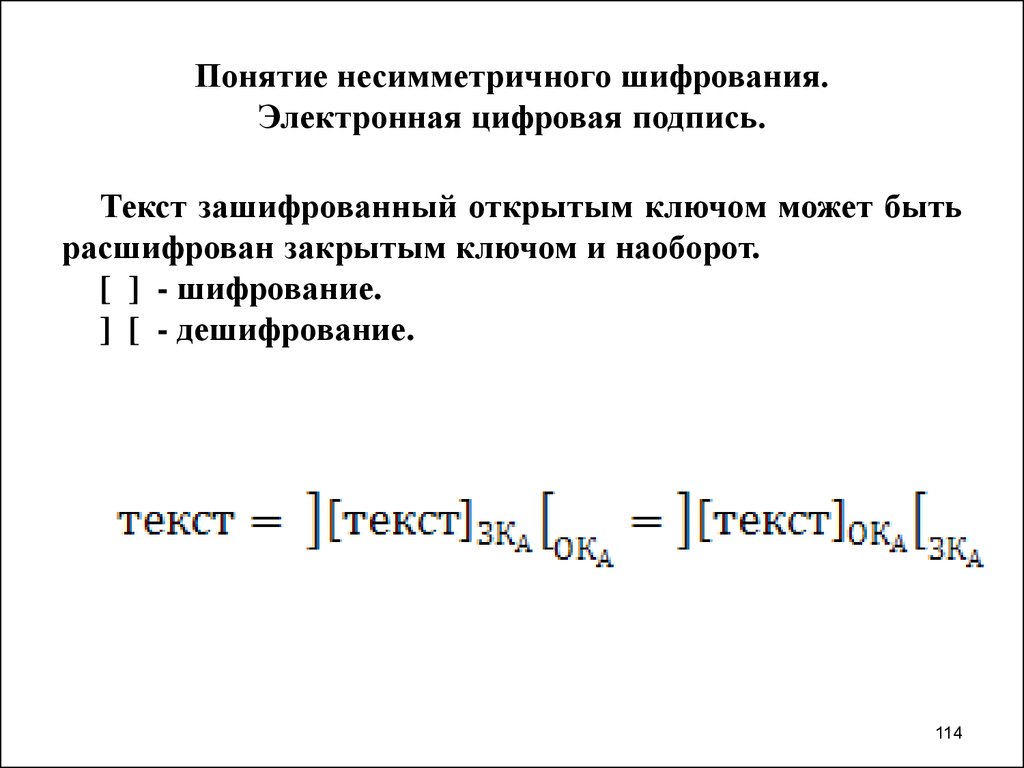

114. Понятие несимметричного шифрования. Электронная цифровая подпись.

Текст зашифрованный открытым ключом может бытьрасшифрован закрытым ключом и наоборот.

[ ] - шифрование.

] [ - дешифрование.

114

115. Обеспечение категорий информационной безопасности средствами ЭЦП

1.2.

3.

4.

Аутентификация.

Целостность.

Конфиденциальность.

Апеллируемость.

115

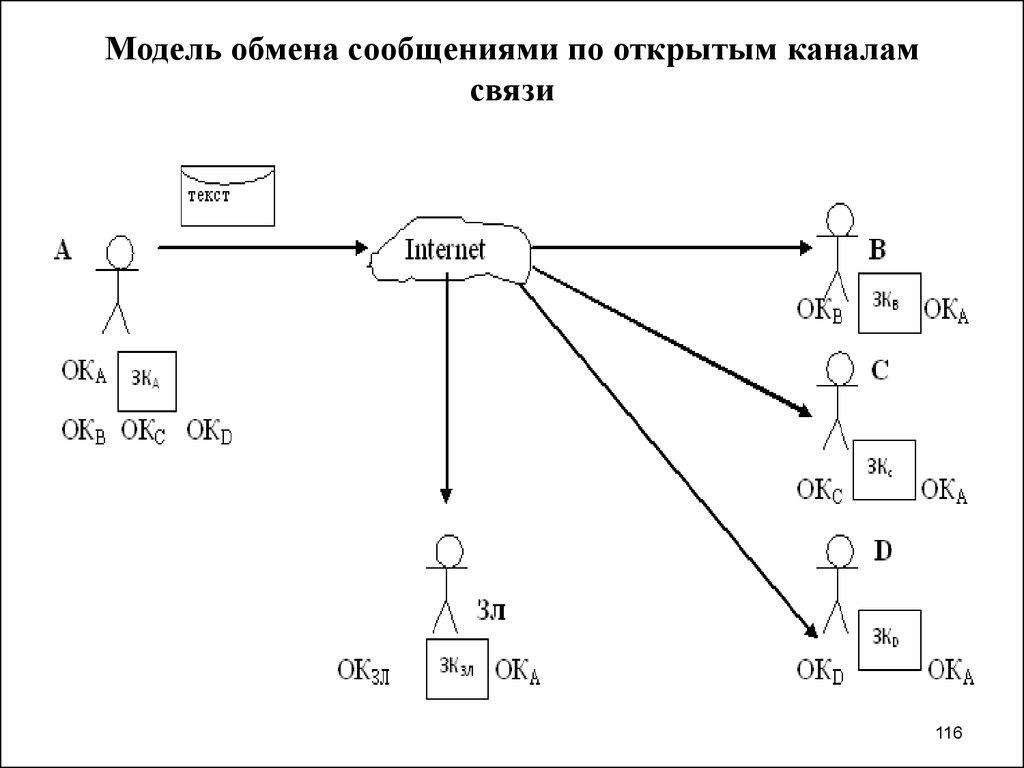

116. Модель обмена сообщениями по открытым каналам связи

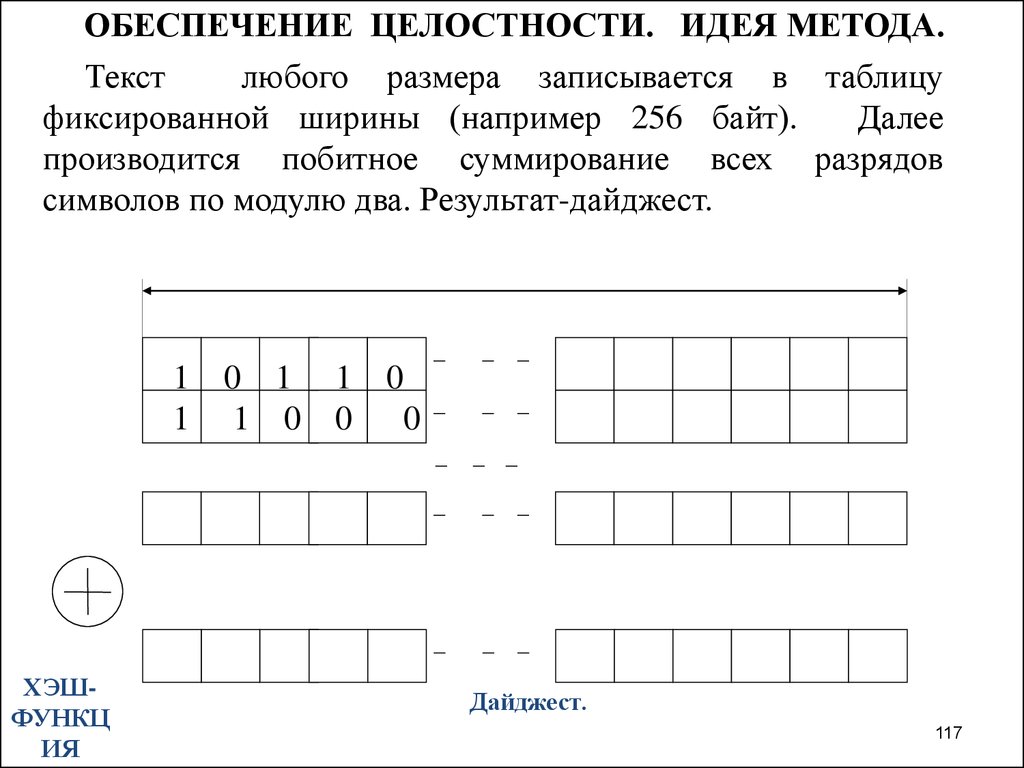

116117. ОБЕСПЕЧЕНИЕ ЦЕЛОСТНОСТИ. ИДЕЯ МЕТОДА.

Текстлюбого размера записывается в таблицу

фиксированной ширины (например 256 байт).

Далее

производится побитное суммирование всех разрядов

символов по модулю два. Результат-дайджест.

1

1

ХЭШФУНКЦ

ИЯ

0 1

1 0

1

0

0

0

Дайджест.

117

118.

Недостаток метода - при замене двух символов в одномстолбце, например символа «А» на «В», а символа «В» на

«А» дайджест не изменяется! Т.е. целостность текста

нарушена, дайджест это не обнаружил.

118

119. Принцип обеспечения целостности при замене символов в одном столбце-побитный сдвиг строк таблицы

11

0

1

1

ХЭШФУНКЦИЯ

0

0

0

0

0

1

1 0

0

0

1

0

0

1

1

1

1

0

0

1

Дайджест.

119

120.

Данный метод (побитные сдвиги текстовой информации)обеспечивает целостность при замене символов в столбце.

Алгоритм формирования дайджеста называется хэшфункцией.

120

121. Целостность и АУТЕНТИФИКАЦИЯ ЭЦП-зашифрованный ЗК (отправителя!!!) дайджест

.Целостность и АУТЕНТИФИКАЦИЯ

ЭЦП-зашифрованный ЗК (отправителя!!!) дайджест

ЭЦП

ЭЦП обеспечивает целостность и аутентификацию.

Получатель В получает от отправителя А текст и

дайджест зашифрованный ЗКА.

Получатель сообщения формирует из полученного текста

новый дайджест текста. Расшифровывает с помощью

ОКА

дайджест отправителя А. Если дайджесты

совпадают,

то

гарантируется

целостность

и

аутентификация, т.к. дайджест был зашифрован ЗКА !!!

ЗКА в сейфе абонента А!!!

121

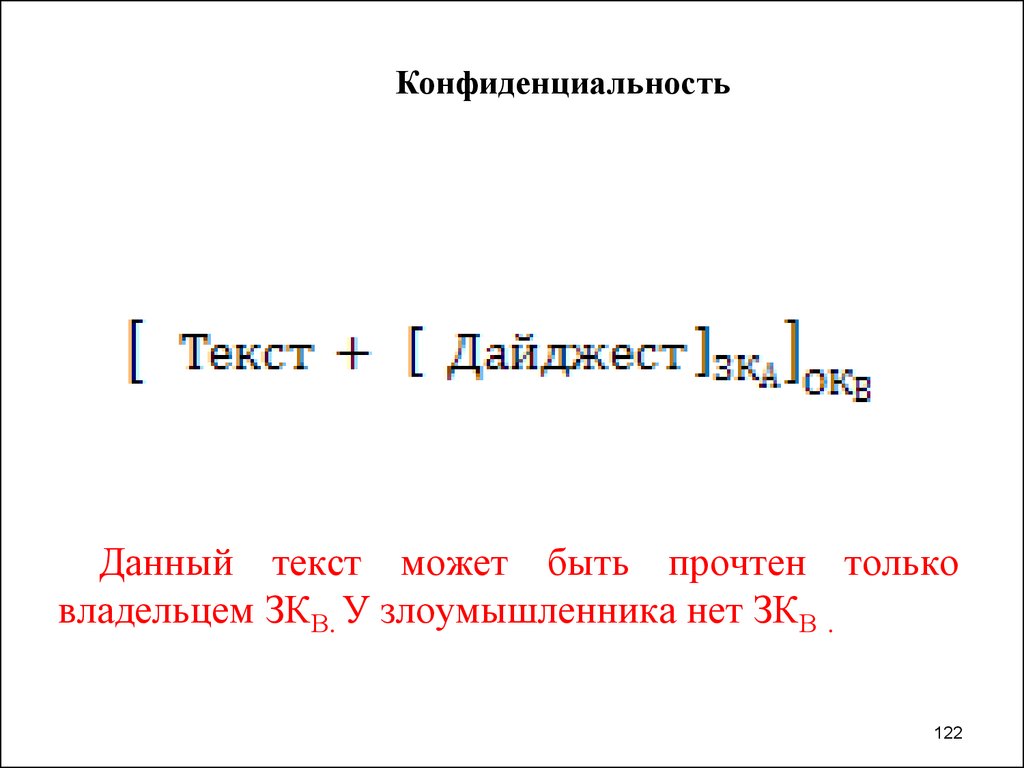

122. Конфиденциальность

Данный текст может быть прочтен тольковладельцем ЗКВ. У злоумышленника нет ЗКВ .

122

123. Обеспечение апеллируемости

Для обеспечения апеллируемости юридическое лицодолжно:

1. Имель лицензию на использование средств защиты

информации.

2. Иметь

лицензионное

программное

обеспечение

(приобретается в УЦ) для защиты информации (КриптоПро,

Верба-О).

Апелируемость обеспечивает удостоверяющий центр. Т.е.

в судебном порядке можно доказать, что отправителем

электронного сообщения является юридическое лицо,

которое заявлено в сообщении.

123

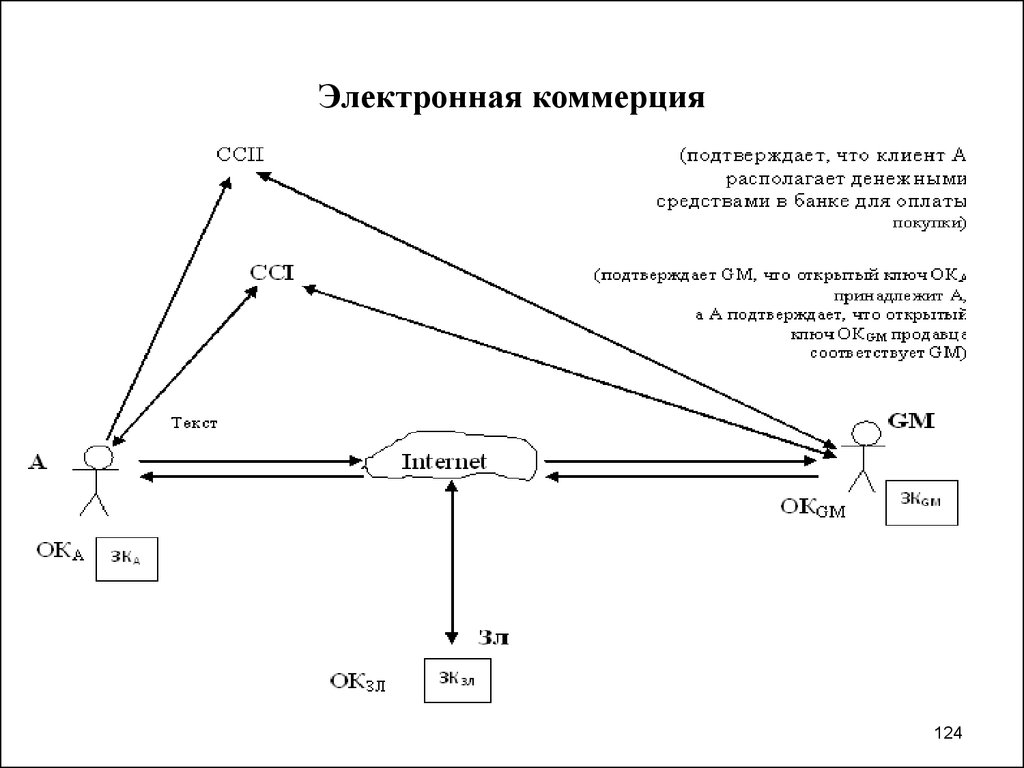

124. Электронная коммерция

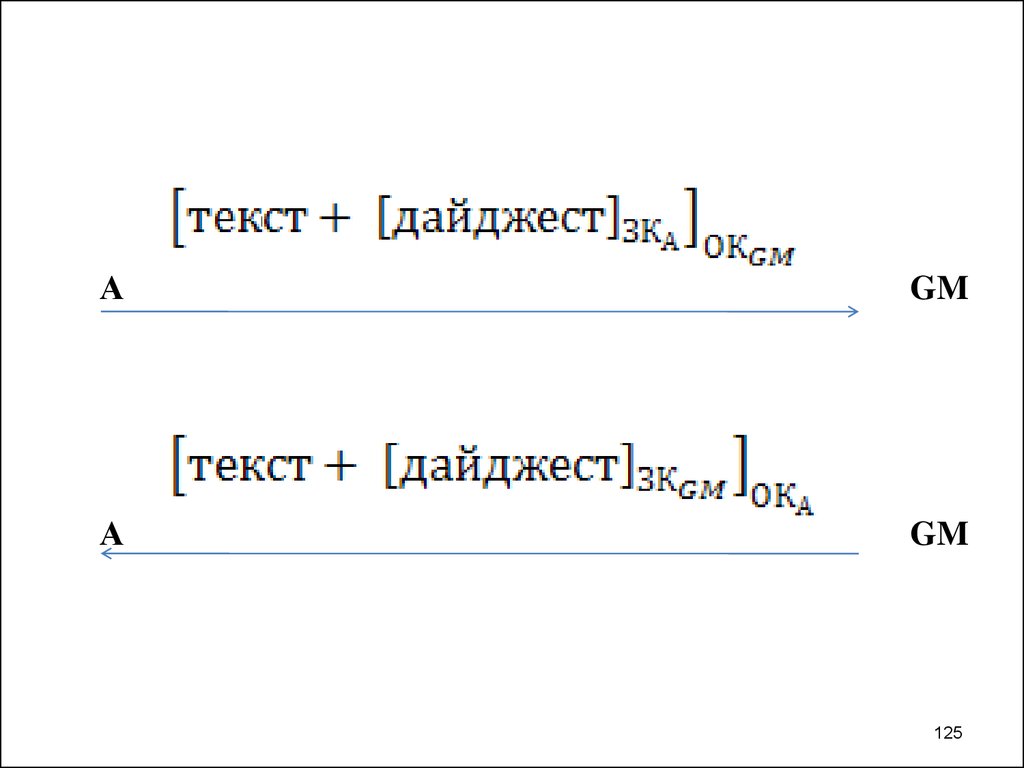

124125.

АGM

А

GM

125

126. Усовершенствованная УЦП. Новое средство обеспечения юридической значимости электронных документов.

В сертификате на пару ключей (закрытый-открытый)указаны назначение ключа и срок окончания действия. После

указанного срока документы, подписанные ЭЦП являются не

имеют юридической силы.

Ряд проблем, присущих "классической" ЭЦП, а именно:

- нет доказательства момента подписи;

- трудность доказывания статуса сертификата открытого

ключа подписи на момент подписи (или действителен, или

аннулирован, или приостановлен).

126

127.

Стандарт применения усовершенствованной подписипозволяет решить все основные трудности, связанные с

применением ЭЦП, и обеспечить участников электронного

документооборота всей необходимой доказательной базой

(причем собранной в самой ЭЦП в качестве реквизитов

электронного документа), связанной с установлением

момента подписи и статуса сертификата открытого ключа

подписи на момент подписи.

127

128.

Новый формат подписи решает описанные выше имножество других потенциальных проблем, обеспечивая:

- доказательство момента подписи документа и

действительности сертификата ключа подписи на этот

момент,

- отсутствие необходимости сетевых обращений при

проверке подписи,

- архивное хранение электронных документов,

простоту встраивания и отсутствие необходимости контроля

встраивания.

128

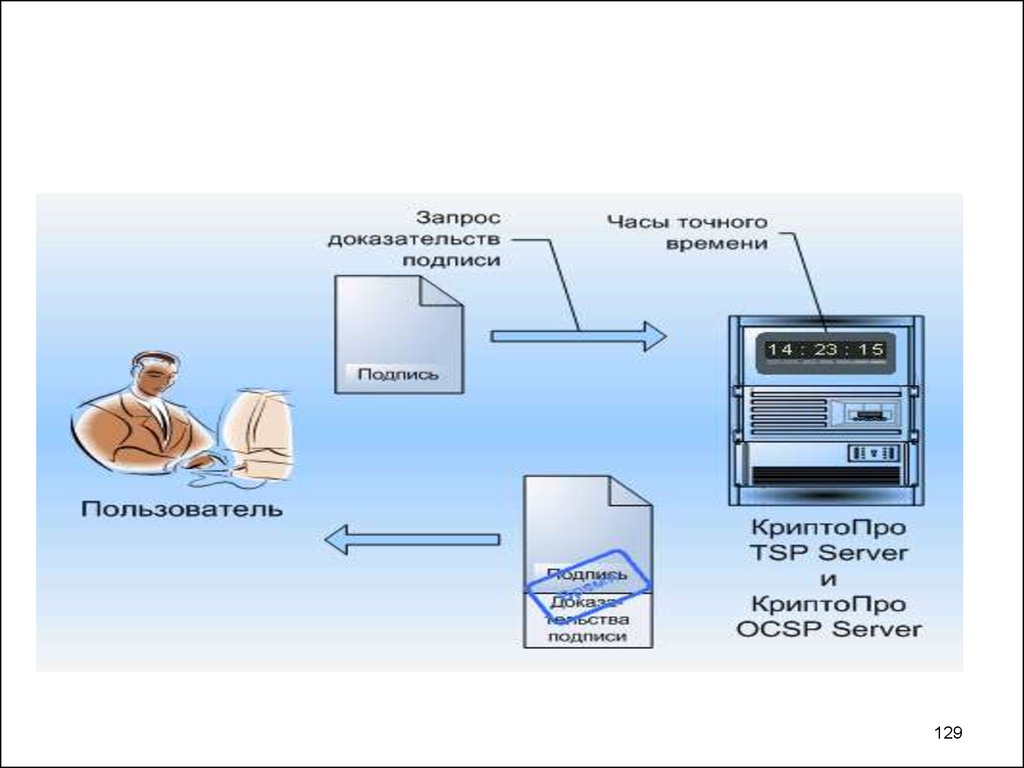

129.

129130.

Штамп времени формируется в соответствии спротоколом TSP (Time-Stamp Protocol) на специальном

сервере и содержит время выдачи и образ электронного

документа, на который выдан штамп времени.

Доказательства актуальности сертификата ключа

подписи на момент формирования ЭЦП формируются в

соответствии с протоколом OCSP (Online Certificate Status

Protocol) на специальном сервере или удостоверяющим

центром и содержат идентификатор сертификата ключа

подписи и его статус (действующий, не действующий), а

также время выдачи.

130

131.

Дополнительный штамп времени удостоверяет времясбора доказательств подлинности. Следовательно, позволяет

удостовериться в действительности подписи, даже если не

только сертификат ключа подписи был аннулирован

(отозван), но и если аннулирован или отозван был

сертификат ключа подписи службы актуальных статусов или

сертификаты промежуточных УЦ.

Таким

образом,

сохраняется

возможность

использования отозванного сертификата для проверки ЭЦП,

созданных до момента отзыва. Эта проблема актуальна для

всех систем электронного документооборота.

131

132.

Вобщем

случае

усовершенствованная

ЭЦП

представляет собой ЭЦП электронного документа с

добавлением элементов, которые содержат доказательства:

- определяющие момент формирования данной ЭЦП

(штамп времени);

- того, что на момент формирования ЭЦП сертификат

ключа подписи, относящейся к данной ЭЦП, не утратил силу

(действует).

132

133. Другие варианты использования ЭЦП

Область других возможных вариантов примененияусовершенствованной ЭЦП очень широка.

1. УЭЦП может использоваться для долговременного

хранения подписанных документов в тех случаях, когда

необходимо выполнять проверку по истечении существенно

длинных промежутков времени после создания ЭЦП.

Это может быть удобным при организации архивов

электронных документов. Отсутствие необходимости

сетевых обращений может оказаться полезным в системах,

где подобные обращения по тем или иным причинам

недоступны либо невозможны, например, в силу

установленного режима безопасности.

2. ЭЦП

может

применяться для организации

корпоративных

систем

защищенного

внутреннего

документооборота (вместо УЦ используется сервер PKI).

133

134. Другие варианты использования. Продолжение.

3. Идентификация подвижных объектов («свой-чужой»).4. Защиты ПО от несанкционированного использования.

134

135. Принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации

ФЕДЕРАЛЬНЫЙ ЗАКОНОБ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ

ТЕХНОЛОГИЯХ

И О ЗАЩИТЕ ИНФОРМАЦИИ

Принят

Государственной Думой

8 июля 2006 года

135

136. Информация в зависимости от порядка ее предоставления или распространения подразделяется на:

1) информацию, свободно распространяемую;2) информацию, предоставляемую по соглашению лиц,

участвующих в соответствующих отношениях;

3) информацию, которая в соответствии с федеральными

законами подлежит предоставлению или распространению;

4) информацию, распространение которой в Российской

Федерации ограничивается или запрещается.

136

137.

Гражданин (физическое лицо) имеет право на получениеот

государственных

органов,

органов

местного

самоуправления, их должностных лиц в порядке,

установленном законодательством Российской Федерации,

информации, непосредственно затрагивающей его права и

свободы.

Организация

имеет

право

на

получение

от

государственных органов, органов местного самоуправления

информации, непосредственно касающейся прав и

обязанностей этой организации, а также информации,

необходимой в связи с взаимодействием с указанными

органами при осуществлении этой организацией своей

уставной деятельности.

137

138. Не может быть ограничен доступ к:

1) нормативным правовым актам, затрагивающим права,свободы и обязанности человека и гражданина, а также

устанавливающим правовое положение организаций и

полномочия государственных органов, органов местного

самоуправления;

2) информации о состоянии окружающей среды;

3) информации о деятельности государственных органов и

органов местного самоуправления, а также об использовании

бюджетных

средств

(за

исключением

сведений,

составляющих государственную или служебную тайну);

138

139.

4) информации, накапливаемой в открытых фондахбиблиотек, музеев и архивов, а также в государственных,

муниципальных и иных информационных системах,

созданных или предназначенных для обеспечения граждан

(физических лиц) и организаций такой информацией;

5) иной информации, недопустимость ограничения

доступа к которой установлена федеральными законами.

139

140. Предоставляется бесплатно информация:

1) о деятельности государственных органов и органовместного самоуправления, размещенная такими органами в

информационно-телекоммуникационных сетях;

2) затрагивающая права и установленные законодательством

Российской

Федерации

обязанности

заинтересованного лица.

140

141. Ограничение доступа к информации (с.9)

1. Ограничение доступа к информации устанавливаетсяфедеральными

законами

в

целях

защиты

основ

конституционного строя, нравственности, здоровья, прав и

законных интересов других лиц, обеспечения обороны

страны и безопасности государства.

2. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен

федеральными законами.

3. Защита информации, составляющей государственную

тайну, осуществляется в соответствии с законодательством

Российской Федерации о государственной тайне.

141

142. Распространение информации или предоставление информации (с.10)

1. В Российской Федерации распространение информацииосуществляется свободно при соблюдении требований,

установленных законодательством Российской Федерации.

2. Информация, распространяемая без использования

средств массовой информации, должна включать в себя

достоверные сведения о ее обладателе или об ином лице,

распространяющем информацию, в форме и в объеме,

которые достаточны для идентификации такого лица.

142

143.

3. При использовании для распространения информациисредств, позволяющих определять получателей информации,

в том числе почтовых отправлений и электронных

сообщений, лицо, распространяющее информацию, обязано

обеспечить получателю информации возможность отказа от

такой информации.

4. Предоставление информации осуществляется в

порядке, который устанавливается соглашением лиц,

участвующих в обмене информацией.

5. Случаи и условия обязательного распространения

информации или предоставления информации, в том числе

предоставление обязательных экземпляров документов,

устанавливаются федеральными законами.

143

144.

6. Запрещается распространение информации, котораянаправлена на пропаганду войны, разжигание национальной,

расовой или религиозной ненависти и вражды, а также иной

информации, за распространение которой предусмотрена

уголовная или административная ответственность.

144

145. Защита информации (с.16)

1. Защита информации представляет собой принятиеправовых,

организационных

и

технических

мер,

направленных на:

1) обеспечение защиты информации от неправомерного

доступа, уничтожения, модифицирования, блокирования,

копирования, предоставления, распространения, а также от

иных неправомерных действий в отношении такой

информации;

2)

соблюдение

конфиденциальности

информации

ограниченного доступа;

3) реализацию права на доступ к информации.

145

146. Перечень сведений конфиденциального характера (утв. Указом Президента РФ от 6 марта 1997 г. N 188) (с изменениями от 23 сентября 2005 г.)

1. Сведения о фактах, событиях и обстоятельствах частнойжизни гражданина, позволяющие идентифицировать его

личность (персональные данные), за исключением сведений,

подлежащих распространению в средствах массовой

информации в установленных федеральными законами

случаях.

2. Сведения, составляющие тайну следствия и

судопроизводства, а также сведения о защищаемых лицах и

мерах государственной защиты, осуществляемой в

соответствии с Федеральным законом от 20 августа 2004 г.

N 119-ФЗ "О государственной защите потерпевших,

свидетелей и иных участников уголовного

146

147.

судопроизводства" и другими нормативными правовымиактами Российской Федерации.

3. Служебные сведения, доступ к которым ограничен

органами государственной власти в соответствии с

Гражданским кодексом РФ и федеральными законами

(служебная тайна).

4.

Сведения,

связанные

с

профессиональной

деятельностью, доступ к которым ограничен в соответствии

с Конституции Российской Федерации и федеральными

законами (врачебная, нотариальная, адвокатская тайна, тайна

переписки, телефонных переговоров, почтовых отправлений,

телеграфных или иных сообщений и так далее).

147

148.

5. Сведения, связанные с коммерческой деятельностью,доступ к которым ограничен в соответствии с Гражданским

кодексом РФ и федеральными законами (коммерческая

тайна).

6. Сведения о сущности изобретения, полезной модели

или промышленного образца до официальной публикации

информации о них.

148

149.

Коммерческая тайна,законодательство.

Федеральный закон Российской

Федерации от 29 июля 2004 г.

N 98-ФЗ.

149

150. Федеральный закон Российской Федерации от 29 июля 2004 г. N 98-ФЗ

1) коммерческая тайна - режим конфиденциальностиинформации,

позволяющий

ее

обладателю

при

существующих или возможных обстоятельствах увеличить

доходы, избежать неоправданных расходов, сохранить

положение на рынке товаров, работ, услуг или получить

иную коммерческую выгоду;

(п. 1 в ред. Федерального закона от 18.12.2006 N 231-ФЗ)

150

151.

2) информация, составляющая коммерческую тайну(секрет производства), - сведения любого характера

(производственные,

технические,

экономические,

организационные и другие), в том числе о результатах

интеллектуальной деятельности в научно-технической сфере,

а

также

сведения

о

способах

осуществления

профессиональной

деятельности,

которые

имеют

действительную или потенциальную коммерческую

ценность в силу неизвестности их третьим лицам, к

которым у третьих лиц нет свободного доступа на

законном основании и в отношении которых обладателем

таких сведений введен режим коммерческой тайны;

(п. 2 в ред. Федерального закона от 18.12.2006 N 231-ФЗ)

151

152.

Разглашение информации, составляющей коммерческуютайну, - действие или бездействие, в результате которых

информация, составляющая коммерческую тайну, в любой

возможной форме (устной, письменной, иной форме, в том

числе с использованием технических средств) становится

известной третьим лицам без согласия обладателя такой

информации либо вопреки трудовому или гражданскоправовому договору.

152

153.

Право на отнесение информации к информации,составляющей коммерческую тайну, и на определение

перечня и состава такой информации принадлежит

обладателю такой информации с учетом положений

настоящего Федерального закона (с. 4 Федеральный закон от

02.02.2006 N 19-ФЗ).

153

154. Выжимка. Коммерческая тайна.

1. Сведения, которые имеют действительную илипотенциальную коммерческую ценность в силу

неизвестности их третьим лицам;

2. Сведения, к которым у третьих лиц нет свободного

доступа на законном основании;

3. Сведения, в отношении которых обладателем таких

сведений введен режим коммерческой тайны;

4. Право на отнесение информации к информации,

составляющей коммерческую тайну, и на определение

перечня и состава такой информации принадлежит

обладателю такой информации.

154

155. Сведения, которые не могут составлять коммерческую тайну

Режим коммерческой тайны не может быть установленлицами,

осуществляющими

предпринимательскую

деятельность, в отношении следующих сведений:

1)

содержащихся

в

учредительных

документах

юридического лица, документах, подтверждающих факт

внесения записей о юридических лицах и об

индивидуальных предпринимателях в соответствующие

государственные реестры;

2) содержащихся в документах, дающих право на

осуществление предпринимательской деятельности;

155

156.

3) о составе имущества государственного илимуниципального

унитарного

предприятия,

государственного учреждения и об использовании ими

средств соответствующих бюджетов;

4) о загрязнении окружающей среды, состоянии

противопожарной

безопасности,

санитарноэпидемиологической

и

радиационной

обстановке,

безопасности пищевых продуктов и других факторах,

оказывающих негативное воздействие на обеспечение

безопасного

функционирования

производственных

объектов,

безопасности

каждого

гражданина

и

безопасности населения в целом;

156

157.

5) о численности, о составе работников, о системеоплаты труда, об условиях труда, в том числе об охране

труда, о показателях производственного травматизма и

профессиональной заболеваемости, и о наличии

свободных рабочих мест;

6) о задолженности работодателей по выплате

заработной платы и по иным социальным выплатам;

7) о нарушениях законодательства Российской

Федерации и фактах привлечения к ответственности за

совершение этих нарушений;

8) об условиях конкурсов или аукционов по

приватизации

объектов

государственной

или

муниципальной собственности;

157

158.

9) о размерах и структуре доходов некоммерческихорганизаций, о размерах и составе их имущества, об их

расходах, о численности и об оплате труда их работников,

об использовании безвозмездного труда граждан в

деятельности некоммерческой организации;

10) о перечне лиц, имеющих право действовать без

доверенности от имени юридического лица;

11)

обязательность

раскрытия

которых

или

недопустимость ограничения доступа к которым

установлена иными федеральными законами.

158

159.

На документах, предоставляемых указанным в частях1 и 3 настоящей статьи органам и содержащих

информацию, составляющую коммерческую тайну,

должен быть нанесен гриф "Коммерческая тайна" с

указанием ее обладателя (для юридических лиц - полное

наименование и место нахождения, для индивидуальных

предпринимателей - фамилия, имя, отчество гражданина,

являющегося индивидуальным предпринимателем, и

место жительства) (с 4).

159

160.

Информация,составляющая

коммерческую

тайну,

полученная от ее обладателя на основании договора или

другом законном основании, считается полученной законным

способом.

160

161. Незаконное получение коммерческой тайны

Информация,составляющая

коммерческую

тайну,

обладателем которой является другое лицо, считается

полученной незаконно, если ее получение осуществлялось

с умышленным преодолением принятых обладателем

информации, составляющей коммерческую тайну, мер по

охране конфиденциальности этой информации, а также

если получающее эту информацию лицо знало или имело

достаточные основания полагать, что эта информация

составляет коммерческую тайну, обладателем которой

является другое лицо, и что осуществляющее передачу этой

информации лицо не имеет на передачу этой информации

законного основания.

161

162. Меры по охране конфиденциальности информации (с. 10)

1) определение перечня информации, составляющейкоммерческую тайну;

2) ограничение доступа к информации, составляющей

коммерческую тайну, путем установления порядка

обращения с этой информацией и контроля за

соблюдением такого порядка;

3) учет лиц, получивших доступ к информации,

составляющей коммерческую тайну, и (или) лиц,

которым такая информация была предоставлена или

передана;

162

163.

4) регулирование отношений по использованиюинформации, составляющей коммерческую тайну,

работниками на основании трудовых договоров и

контрагентами на основании гражданско-правовых

договоров;

5) нанесение на материальные носители (документы),

содержащие информацию, составляющую коммерческую

тайну, грифа "Коммерческая тайна" с указанием

обладателя этой информации (для юридических лиц полное наименование и место нахождения, для

индивидуальных предпринимателей - фамилия, имя,

отчество гражданина, являющегося индивидуальным

предпринимателем, и место жительства).

163

164. Меры по охране конфиденциальности информации признаются разумно достаточными, если (с.4.5):

1) исключается доступ к информации, составляющейкоммерческую тайну, любых лиц без согласия ее

обладателя;

2)

обеспечивается

возможность

использования

информации, составляющей коммерческую тайну,

работниками и передачи ее контрагентам без нарушения

режима коммерческой тайны.

164

165.

3)ознакомить

под

расписку

работника

с

установленным работодателем режимом коммерческой

тайны и с мерами ответственности за его нарушение;

4) создать работнику необходимые условия для

соблюдения им установленного работодателем режима

коммерческой тайны.

165

166. Охрана конфиденциальности информации в рамках трудовых отношений (с.11)

В целях охраны конфиденциальности информацииработодатель обязан:

1) ознакомить под расписку работника, доступ

которого к информации, составляющей коммерческую

тайну, необходим для выполнения им своих трудовых

обязанностей, с перечнем информации, составляющей

коммерческую тайну, обладателями которой являются

работодатель и его контрагенты;

166

167. Налоговая тайна

С. 102 УК. Налоговая тайна1. Налоговую тайну составляют любые полученные

налоговым органом, органами внутренних дел,

следственными органами, органом государственного

внебюджетного фонда и таможенным органом сведения о

налогоплательщике, за исключением сведений:

1) разглашенных налогоплательщиком самостоятельно

или с его согласия;

2) об идентификационном номере налогоплательщика;

3) исключен. - Федеральный закон от 09.07.1999 N 154ФЗ;

3) о нарушениях законодательства о налогах и сборах и

мерах ответственности за эти нарушения;

167

168.

4) предоставляемых налоговым (таможенным) илиправоохранительным органам других государств в

соответствии

с

международными

договорами

(соглашениями), одной из сторон которых является