Similar presentations:

Безопасность данных в сети Интернет. Лекция 1

1.

Безопасность данных в сетиИнтернет

Основные понятия

1

2.

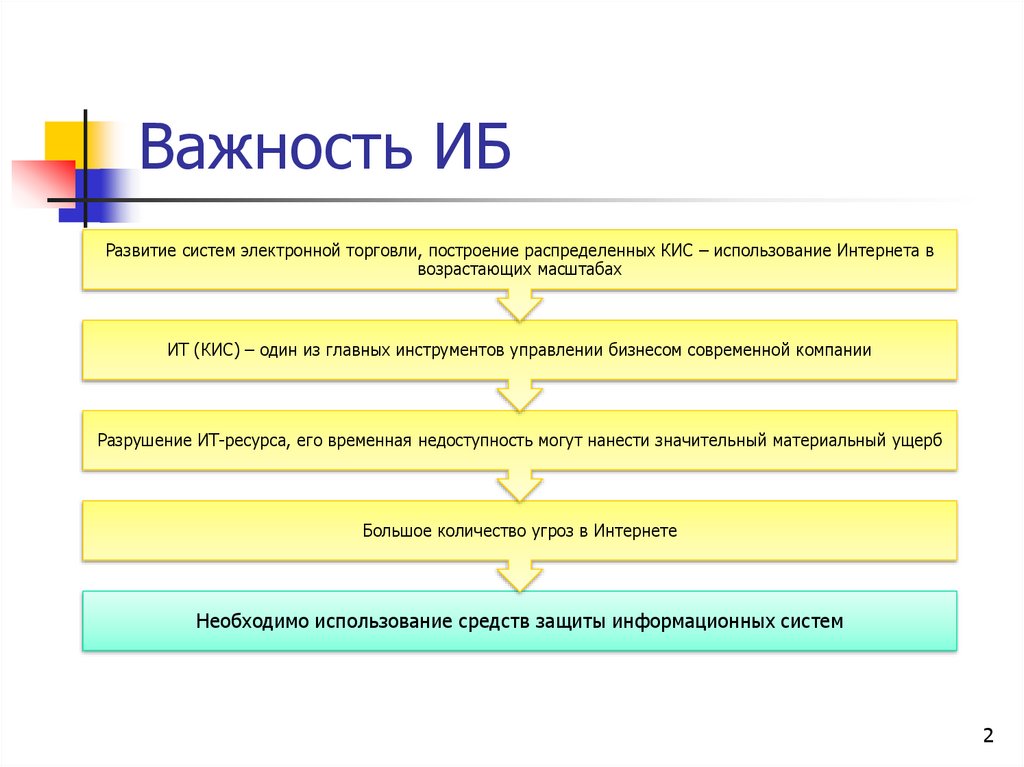

Важность ИБРазвитие систем электронной торговли, построение распределенных КИС – использование Интернета в

возрастающих масштабах

ИТ (КИС) – один из главных инструментов управлении бизнесом современной компании

Разрушение ИТ-ресурса, его временная недоступность могут нанести значительный материальный ущерб

Большое количество угроз в Интернете

Необходимо использование средств защиты информационных систем

2

3.

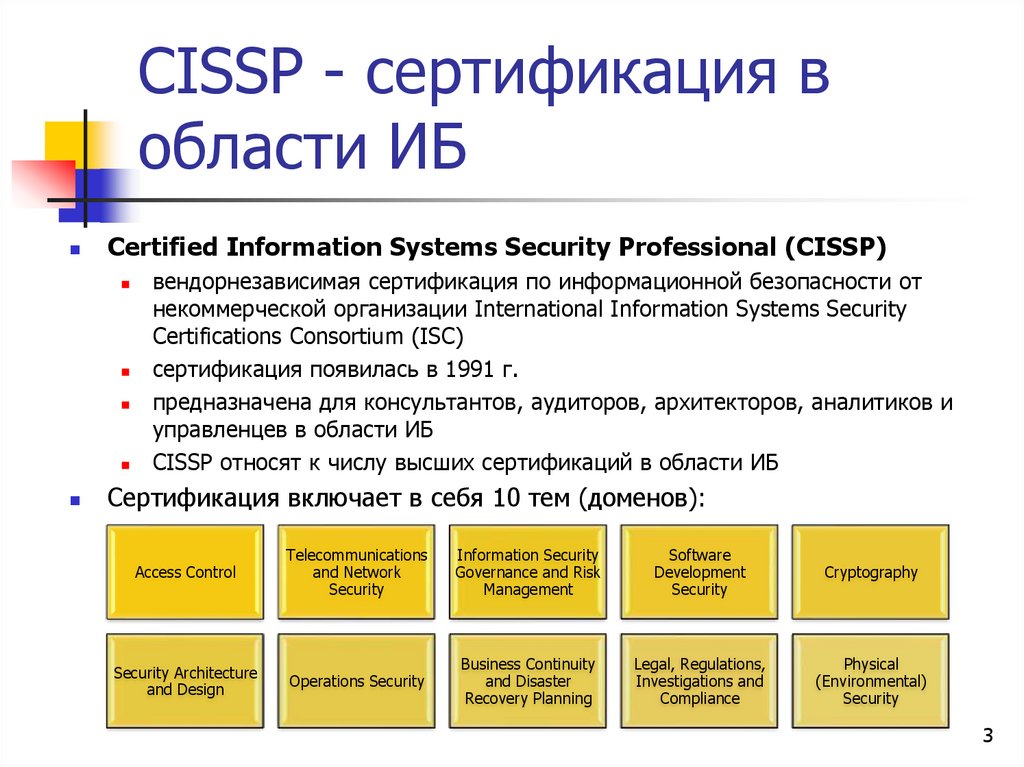

CISSP - сертификация вобласти ИБ

Certified Information Systems Security Professional (CISSP)

вендорнезависимая сертификация по информационной безопасности от

некоммерческой организации International Information Systems Security

Certifications Consortium (ISC)

сертификация появилась в 1991 г.

предназначена для консультантов, аудиторов, архитекторов, аналитиков и

управленцев в области ИБ

CISSP относят к числу высших сертификаций в области ИБ

Сертификация включает в себя 10 тем (доменов):

Access Control

Telecommunications

and Network

Security

Information Security

Governance and Risk

Management

Software

Development

Security

Cryptography

Security Architecture

and Design

Operations Security

Business Continuity

and Disaster

Recovery Planning

Legal, Regulations,

Investigations and

Compliance

Physical

(Environmental)

Security

3

4.

УровниИТ-инфраструктуры КИС

КИС – сложная система, состоящая из

нескольких взаимодействующих

уровней:

Уровень персонала

Уровень приложений

Уровень ОС

Уровень сети

4

5.

Основные определения-1Информационная безопасность (в широком смысле)

состояние защищенности национальных интересов в

информационной сфере, определяемых совокупностью

сбалансированных интересов личности, общества и государства

(доктрина ИБ РФ)

Информационная безопасность (в узком смысле) –

защищенность информации и поддерживающей инфраструктуры

от случайных или преднамеренных воздействий естественного или

искусственного характера,

которые могут нанести неприемлемый ущерб субъектам

информационных отношений, в том числе владельцам и

пользователям информации и поддерживающей инфраструктуры.

5

6.

Основные определения-2Защита информации – комплекс мероприятий,

направленных на обеспечение информационной

безопасности

Трактовка проблем, связанных с ИБ, для разных

категорий субъектов может существенно

различаться

Субъект информационных отношений может

пострадать не только от несанкционированного

доступа, но и от поломки системы, вызвавшей

перерыв в работе

6

7.

Аспекты обеспечения ИБДоступность информации – характеризует способность

обеспечивать своевременный доступ субъектов к

интересующей их информации и соответствующим

автоматизированным службам всегда, когда в обращении к

ним возникает необходимость

Целостность информации – существование информации

в неискаженном виде, актуальность и непротиворечивость

информации, ее защищенность от разрушения и

несанкционированного изменения

Конфиденциальность информации - защита от НСД к

информации, указывает на необходимость введения

ограничений на круг субъектов, имеющих доступ к данной

информации и обеспечиваемую способность системы

сохранять указанную информацию в тайне от субъектов, не

7

имеющих прав на доступ к ней

8.

Основные определения-3Угроза – потенциально возможное событие,

явление или процесс, которое посредством

воздействия на компоненты ИС может привести к

нанесению ущерба

Уязвимость – любая характеристика или

свойство ИС, использование которой нарушителем

может привести к реализации угрозы

Атака – любое действие нарушителя, которое

приводит к реализации угрозы путем

использования уязвимостей ИС

Пример: в сети Ethernet существует угроза их перехвата

информации сетевым анализатором из-за уязвимости - общей

среды передачи

8

9.

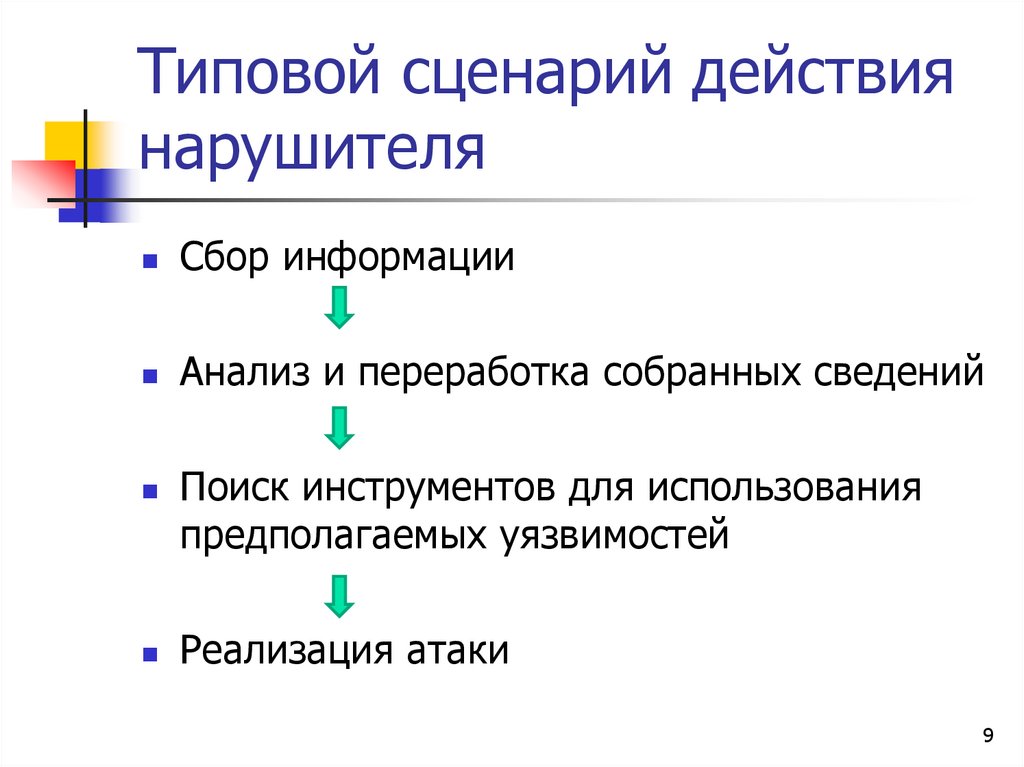

Типовой сценарий действиянарушителя

Сбор информации

Анализ и переработка собранных сведений

Поиск инструментов для использования

предполагаемых уязвимостей

Реализация атаки

9

10.

Классификация уязвимостейПо источникам возникновения

уязвимостей

По уровню в инфраструктуре

По степени риска

10

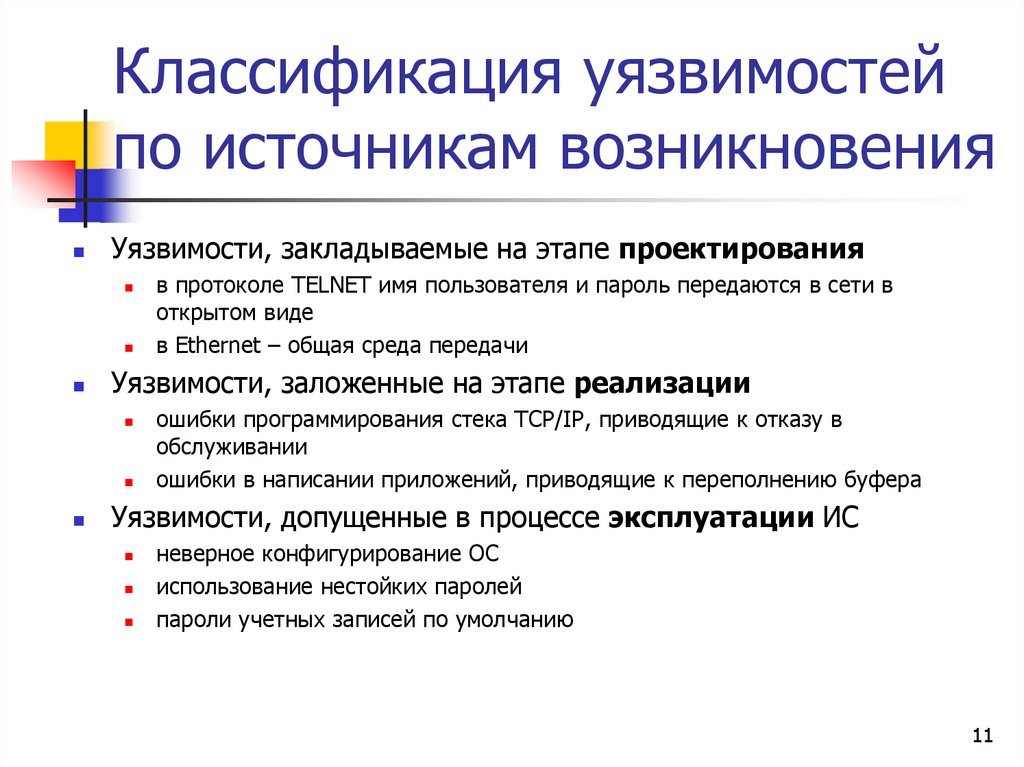

11.

Классификация уязвимостейпо источникам возникновения

Уязвимости, закладываемые на этапе проектирования

Уязвимости, заложенные на этапе реализации

в протоколе TELNET имя пользователя и пароль передаются в сети в

открытом виде

в Ethernet – общая среда передачи

ошибки программирования стека TCP/IP, приводящие к отказу в

обслуживании

ошибки в написании приложений, приводящие к переполнению буфера

Уязвимости, допущенные в процессе эксплуатации ИС

неверное конфигурирование ОС

использование нестойких паролей

пароли учетных записей по умолчанию

11

12.

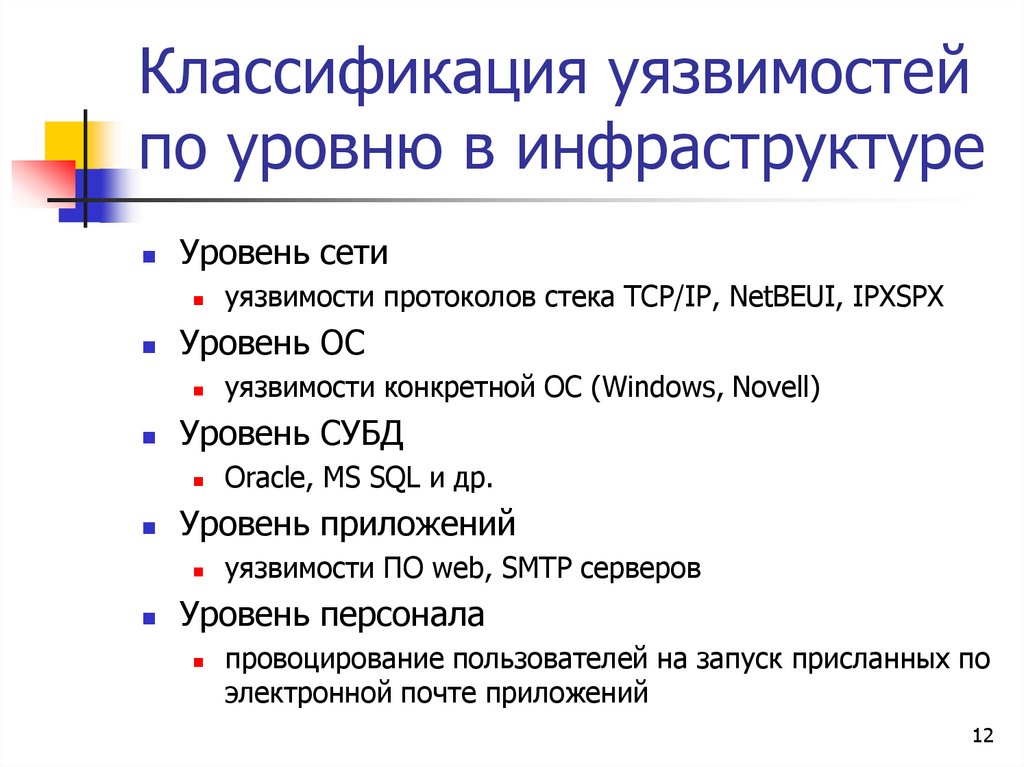

Классификация уязвимостейпо уровню в инфраструктуре

Уровень сети

Уровень ОС

Oracle, MS SQL и др.

Уровень приложений

уязвимости конкретной ОС (Windows, Novell)

Уровень СУБД

уязвимости протоколов стека TCP/IP, NetBEUI, IPXSPX

уязвимости ПО web, SMTP серверов

Уровень персонала

провоцирование пользователей на запуск присланных по

электронной почте приложений

12

13.

Классификация уязвимостейпо степени риска

Высокий уровень риска

Средний уровень риска

уязвимости позволяют атакующему получить

непосредственный доступ к узлу с правами

суперпользователя или в обход межсетевых экранов или иных

средств защиты

уязвимости позволяют получить информацию, которая с

высокой степенью вероятности позволит в дальнейшем

получить полный контроль над объектом и доступ к любым

его ресурсам

Низкий уровень риска

уязвимости позволяют злоумышленнику осуществлять сбор

критичной информации о системе

13

14.

Информация об уязвимостяхwww.cert.org – координационный центр CERT,

содержит наиболее детальную информацию

CERT (Computer Emergency Response Team компьютерная группа реагирования на чрезвычайные

ситуации - названия экспертных групп, которые

занимаются инцидентами в компьютерной и интернетбезопасности

www.iss.net – сайт компании Internet Security Systems

www.securityfocus.com – информация об

обнаруженных уязвимостях с подробными

пояснениями и группой новостей

14

15.

Common Vulnerabilies andExposures

Common Vulnerabilies and Exposures (CVE) –

список стандартных названий для

общеизвестных уязвимостей

Назначение CVE – согласование различных

баз данных

Одна и та же уязвимость может иметь

различные названия в разных БД

Поддержку CVE осуществляет MITRE

Corporation

15

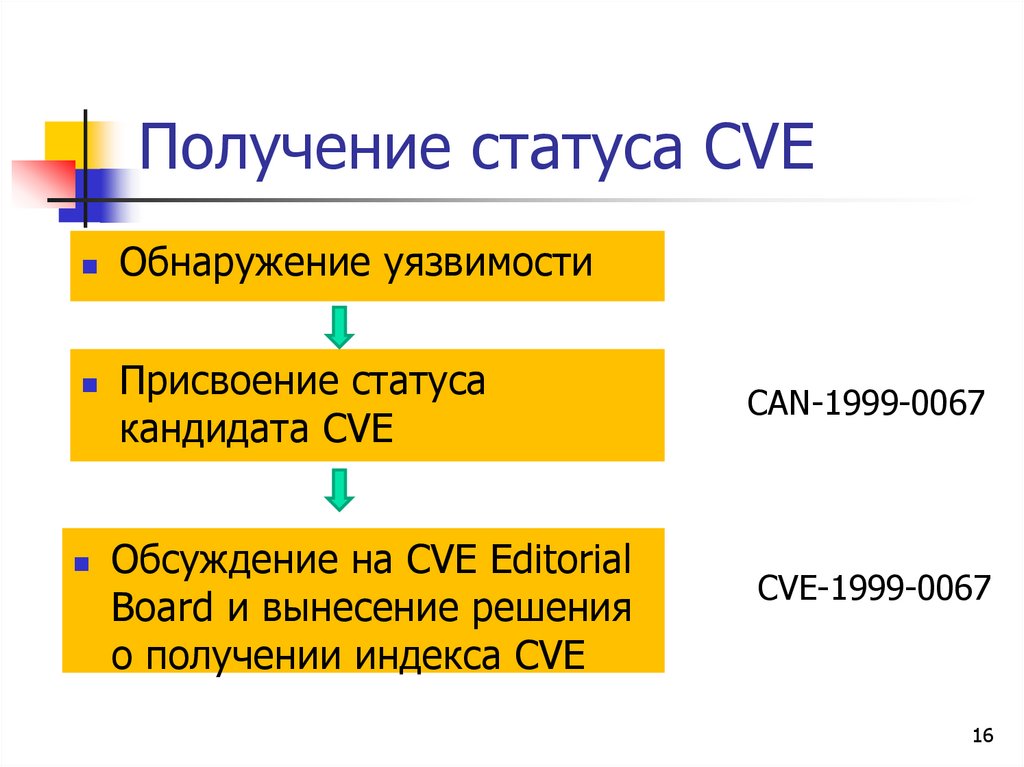

16.

Получение статуса CVEОбнаружение уязвимости

Присвоение статуса

кандидата CVE

Обсуждение на CVE Editorial

Board и вынесение решения

о получении индекса CVE

CAN-1999-0067

CVE-1999-0067

16

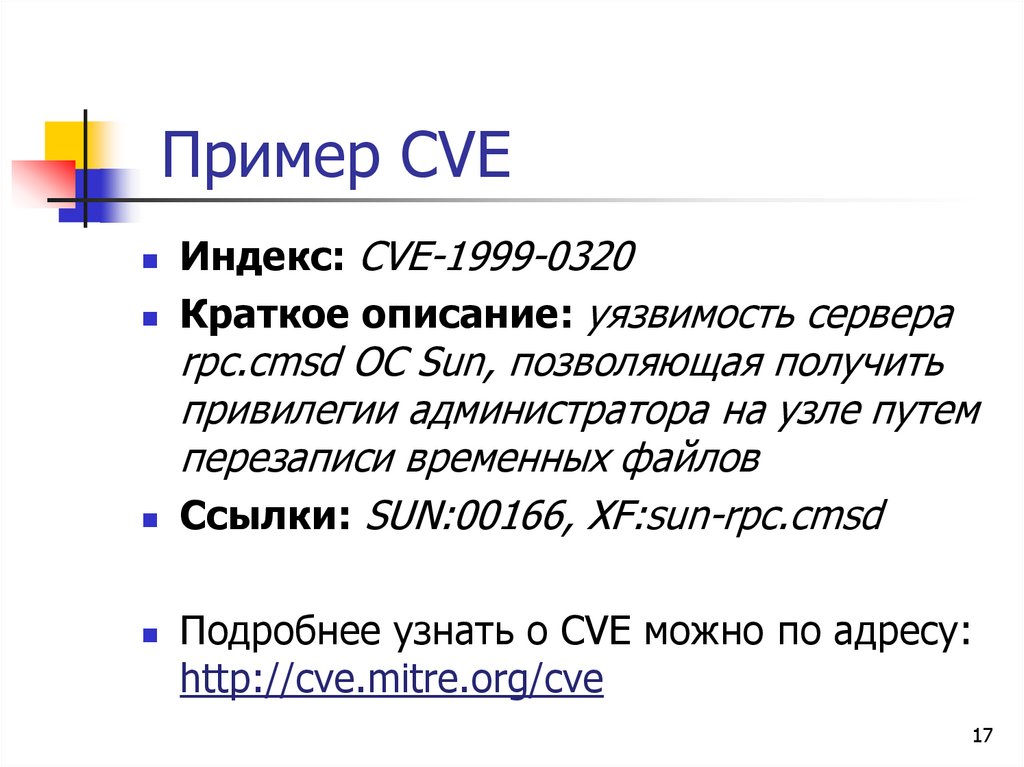

17.

Пример CVEИндекс: CVE-1999-0320

Краткое описание: уязвимость сервера

rpc.cmsd ОС Sun, позволяющая получить

привилегии администратора на узле путем

перезаписи временных файлов

Ссылки: SUN:00166, XF:sun-rpc.cmsd

Подробнее узнать о CVE можно по адресу:

http://cve.mitre.org/cve

17

18.

Жизненный цикл уязвимостиОбнаружение – появление публикаций на тематических

сайтах (например, NTBugtrack, SecurityFocus)

Анализ – исследование, классификация, отнесений уязвимости

к категории

Сохранение – помещение уязвимостей в крупнейшие базы

данных (ISS и других компаний)

Защита – рекомендации по устранению и защите от атак,

использующих данную уязвимость

Обнаружение атак – добавление сигнатур для обнаружения

атак, использующих данную уязвимость

Разбор инцидентов – публикации о событиях, связанных с

использованием данной уязвимости

18

19.

Классификация атакПо целям

По местонахождению нарушителя

По механизму реализации атаки

19

20.

Классификация атак поцелям

Нарушение нормального

функционирования атакуемого объекта

(отказ в обслуживании)

Получение конфиденциальной и критичной

информации

Модификация и фальсификация данных

Получение полного контроля над объектом

атаки

20

21.

Классификация атак поместонахождению нарушителя

В одном сегменте с объектом атаки

В разных сегментах с объектом атаки

межсегментную атаку осуществить

сложнее

21

22.

Классификация атак помеханизму реализации атаки-1

Пассивное прослушивание

Подозрительная активность

перехват трафика сетевого сегмента

сканирование портов объекта атаки, попытки подбора

пароля

Бесполезное расходование вычислительного ресурса

исчерпание ресурсов атакуемого узла, приводящее к

снижению производительности (переполнение очереди

запросов на соединение, например)

22

23.

Классификация атак помеханизму реализации атаки-2

Нарушение навигации

изменение маршрута сетевых пакетов, чтобы они проходили

через узлы и маршрутизаторы нарушителя, изменения

таблиц соответствия IP-адресов и условных Internet-имен

Выведение из строя

Посылка пакетов определенного типа на атакуемый

узел, приводящее к отказу узла или работающей на

нем службы

Запуск приложений на объекте атаки

троянские кони, передача управления враждебной

программе путем переполнения буфера, исполнение

вредоносного кода на Java

23

24.

Защитные механизмы исредства-1

Идентификация, аутентификация субъектов и

объектов (ресурсов, служб) системы

Разграничение доступа пользователей к ресурсам

системы и авторизация

Регистрация и оперативное оповещение о событиях,

происходящих в системе и имеющих отношение к

безопасности

Криптографическое закрытие хранимых и

передаваемых по каналам связи данных

Контроль целостности и аутентичности (подлинности

и авторства) передаваемых и хранимых данных

24

25.

Защитные механизмы исредства-2

Изоляция (защита периметра) компьютерных

сетей (фильтрация трафика, скрытие внутренней

структуры и адресации путем трансляции

адресов)

Контроль вложений (выявление компьютерных

вирусов, вредоносных кодов и их нейтрализация)

Выявление уязвимостей (слабых мест) системы

Обнаружение и противодействие атакам

25

26.

Идентификация иаутентификация пользователей

Идентификация – присвоение индивидуальных имен

субъектам и объектам системы и их распознование

по присвоенным им уникальным идентификаторам

Аутентификация – проверка подлинности

идентификации субъекта или объекта системы

Цель аутентификации субъекта – убедиться, что субъект

является именно тем, за кого себя выдает

Цель аутентификации объекта – убедиться, что это именно

тот объект, который нужен

26

27.

Методы аутентификацииПроверка знания паролей пользователями

Проверка владения специальными устройствами

(карточками, ключевыми вставками) с уникальными

признаками

Проверка уникальных физических характеристик и

параметров (отпечатков пальцев, особенностей

радужной оболочки и т.п.) самих пользователей при

помощи биометрических устройств

Путем проверки специальных сертификатов

соответствия, выданных доверенным органом

27

28.

Разграничение доступаРазграничение доступа к ресурсам – порядок использования

ресурсов, при котором субъекты получают доступ к объектам

системы в строгом соответствии с правилами

Объект – пассивный компонент системы (ресурс), доступ к нему

регламентируется правилами разграничения доступа

Субъект – активный (пользователь, процесс) компонент,

действия которого регламентируются правилами разграничения

доступа

Авторизация – предоставление аутентифицированному

субъекту соответствующих прав на доступ к объектам системы

28

29.

Механизмы авторизациипользователей

Механизмы избирательного управления доступом,

основанные на использовании атрибутных схем,

списков разрешений и т.д.

Механизмы полномочного управления доступом,

основанные на использовании меток

конфиденциальности ресурсов и уровней допуска

пользователей

Механизмы обеспечения замкнутой среды

доверенного ПО (индивидуальных для каждого

пользователя списков разрешенных для

использования программ)

29

30.

Регистрация и оперативноеоповещение о событиях безопасности

Механизмы регистрации нужны для получения и накопления (с

целью последующего анализа) информации о

Анализ собранной информации позволяет выявить:

состоянии ресурсов системы

действиях субъектов, признанных администрацией ИС потенциально

опасными для системы

факты совершения нарушений

характер воздействия на систему

способы поиска нарушителя и исправление ситуации

Дополнительно появляется статистика по

использованию ресурсов

межсетевому трафику

количеству попыток НСД и т.п.

30

31.

Криптографические методызащиты информации

Криптографические методы защиты

базируются на операции преобразования информации,

которая выполняется пользователями ИС, обладающими

некоторым секретом,

без знания которого невозможно за разумное время

осуществить эту операцию

К криптографическим методам защиты относятся:

Шифрование (расшифрование) информации

Формирование и проверка цифровой подписи электронных

документов

31

32.

Задачи решаемыекриптографическими методами

Предотвращение возможности

несанкционированного ознакомления с

информацией

Подтверждение подлинности электронного

документа, доказательство авторства документа и

факта его получения из соответствующего

источника

Обеспечение имитостойкости (гарантий

целостности) – исключение необнаружения

несанкционированного изменения информации

Усиленная аутентификация пользователей –

владельцев секретных ключей

32

33.

Преимущества и недостаткикриптографических методов

Достоинство

Обеспечение высокой гарантированной стойкости защиты,

которую можно рассчитать и выразить в числовой форме

(среднее число операций или времени, необходимом для раскрытия зашифрованной

информации или вычисления ключа)

Недостатки

Большие затраты ресурсов на выполнение

криптографических преобразований информации

Трудности с совместным использованием зашифрованной

информации

Высокие требования к сохранности секретных ключей и

защиты открытых ключей от подмены

Трудности с применением в отсутствии надежных средств

защиты открытой информации и ключей от НСД

33

34.

Криптозакрытие передаваемыхпо каналам связи данных

Защита передаваемых пакетов может

осуществляться на

прикладном уровне

закрытие информации осуществляется

непосредственно на узле-отправителе

транспортном (канальном) уровне

криптопреобразование осуществляется в

точках подключения локальных сетей к

каналам связи, проходящим по

неконтролируемой территории (VPN)

34

35.

Контроль целостности иаутентичности данных

Электронная цифровая подпись (ЭЦП) – последовательность

символов, полученная в результате преобразования в

технических средствах определенного объема информации по

установленному математическому алгоритму с использованием

ключей

Применение ЭЦП позволяет:

Обеспечить аутентичность (подтверждение авторства) информации

Обеспечить контроль целостности (в том числе истинности) информации

При использовании многосторонней ЭЦП обеспечить аутентификацию лиц,

ознакомившихся с информацией

Решать вопрос о юридическом статусе документов, получаемых из ИС

35

36.

Контроль целостности ПО иинформационных ресурсов

Механизм контроля целостности необходим для

своевременного обнаружения модификации

ресурсов системы

Контроль целостности ПО, информации и средств

защиты обеспечивается:

Средствами разграничения доступа, запрещающими

модификацию или удаление защищаемого ресурса

Средствами сравнения критичных ресурсов с их

эталонными копиями (и восстановления в случае

нарушения целостности)

Средствами подсчета контрольных сумм (сверток,

сигнатур и т.п.)

Средствами ЭЦП

36

37.

Защита периметракомпьютерных сетей

Реализуется с помощью межсетевых

экранов (МСЭ, Firewall)

Назначение МСЭ:

Обеспечение безопасности при осуществлении

электронного обмена информацией с другими

сетями

Разграничение доступа между сегментами КИС

Защита от проникновения и вмешательства в

работу КИС нарушителями из внешних систем

37

38.

Методы защиты в МСЭТрансляция адресов для сокрытия структуры и адресации

внутренней сети

Фильтрация проходящего трафика

Управление списками доступа на маршрутизаторах

Дополнительная идентификация и аутентификация

пользователей стандартных служб

Ревизия содержимого вложений информационных пакетов,

выявление и нейтрализация вирусов

Виртуальные частные сети

Противодействие атакам на внутренние ресурсы

38

39.

Анализ защищенности сетейНужен для проверки, насколько используемые механизмы

защиты соответствуют положениям принятой в организации

политики безопасности

Сканеры безопасности

определяют наличие уязвимости на узлах КИС и помогаю

своевременно их устранить

выполняют серию тестов по обнаружению уязвимостей,

аналогичные тем, что применяют злоумышленники при

подготовке и проведении атак

Поиск уязвимостей проводится на основе БД уязвимостей

Сканирование начинается со сбора информации о системе

(открытых портах, разрешенных протоколах, версиях операционных

систем) и может заканчиваться имитацией проникновения,

(например, подбором пароля методом «грубой силы»)

39

40.

Обнаружение атакУсложнение атак:

осуществляются за очень короткое время

распределены во времени и пространстве

используют промежуточные узлы для сокрытия

своего истинного адреса и т.д.

Сложность в обнаружении

Динамические технологии обнаружения атак

(intrusion detection)

Оперативное реагирование при обнаружении

признаков атак

Оперативный контроль всего трафика, проходящего

через защищаемый сегмент

40

internet

internet informatics

informatics