Similar presentations:

Сети и системы телекоммуникаций. Дополнительные особенности построения сетей

1.

Сети и системы телекоммуникацийДополнительные особенности

построения сетей

ИМКН УрФУ

1

2.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПлан

Network Address Translation (NAT)

Межсетевой экран

Виртуальные частные сети

2

3.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТехнология NAT

NAT (Network Address Translation) — трансляция

сетевых адресов

Технология

преобразования

IP-адресов

внутренней (частной) сети в IP-адреса внешней

сети (Интернет)

Описана в RFC3022

Цель создания — преодоление нехватки адресов

IPv4

Дополнительный

локальной сети

уровень

безопасности

в

3

4.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВнешние и внутренние IP-адреса

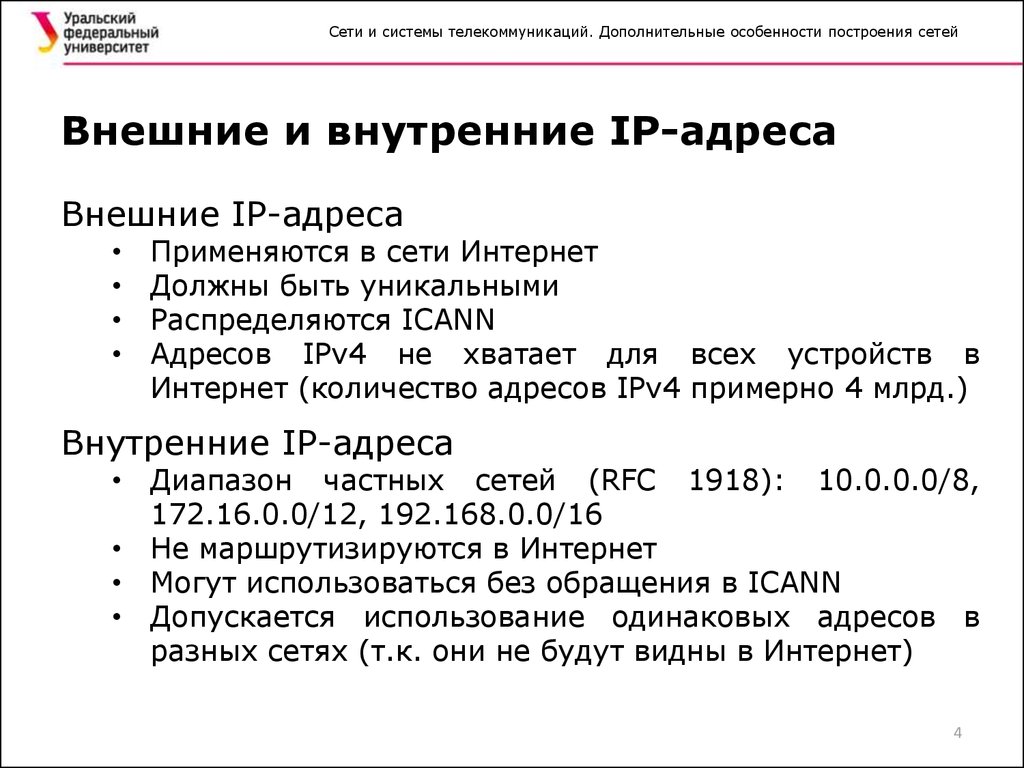

Внешние IP-адреса

Применяются в сети Интернет

Должны быть уникальными

Распределяются ICANN

Адресов IPv4 не хватает для всех устройств в

Интернет (количество адресов IPv4 примерно 4 млрд.)

Внутренние IP-адреса

• Диапазон частных сетей (RFC 1918): 10.0.0.0/8,

172.16.0.0/12, 192.168.0.0/16

• Не маршрутизируются в Интернет

• Могут использоваться без обращения в ICANN

• Допускается использование одинаковых адресов в

разных сетях (т.к. они не будут видны в Интернет)

4

5.

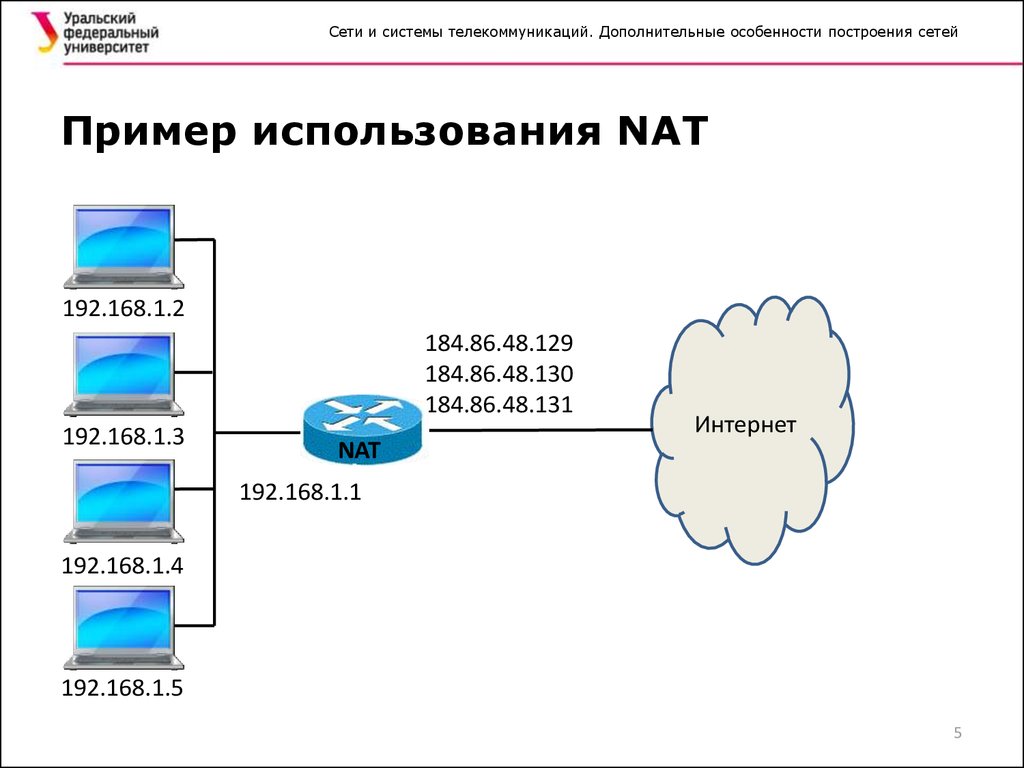

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример использования NAT

192.168.1.2

184.86.48.129

184.86.48.130

184.86.48.131

192.168.1.3

Интернет

NAT

192.168.1.1

192.168.1.4

192.168.1.5

5

6.

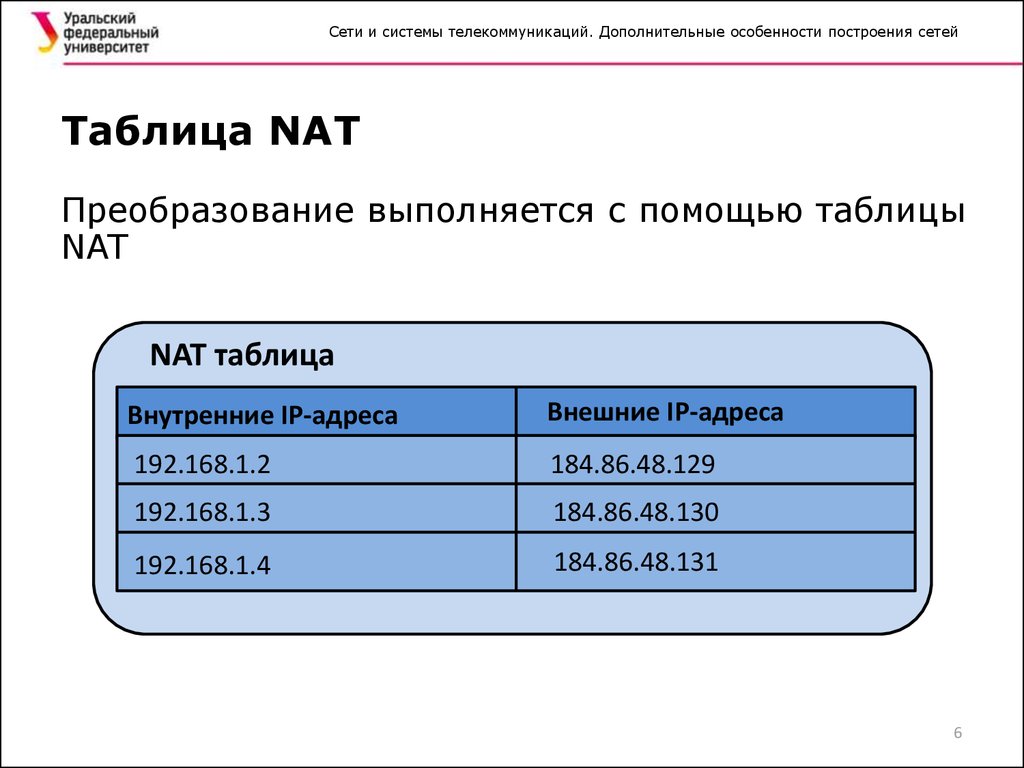

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТаблица NAT

Преобразование выполняется с помощью таблицы

NAT

NAT таблица

Внутренние IP-адреса

Внешние IP-адреса

192.168.1.2

184.86.48.129

192.168.1.3

184.86.48.130

192.168.1.4

184.86.48.131

6

7.

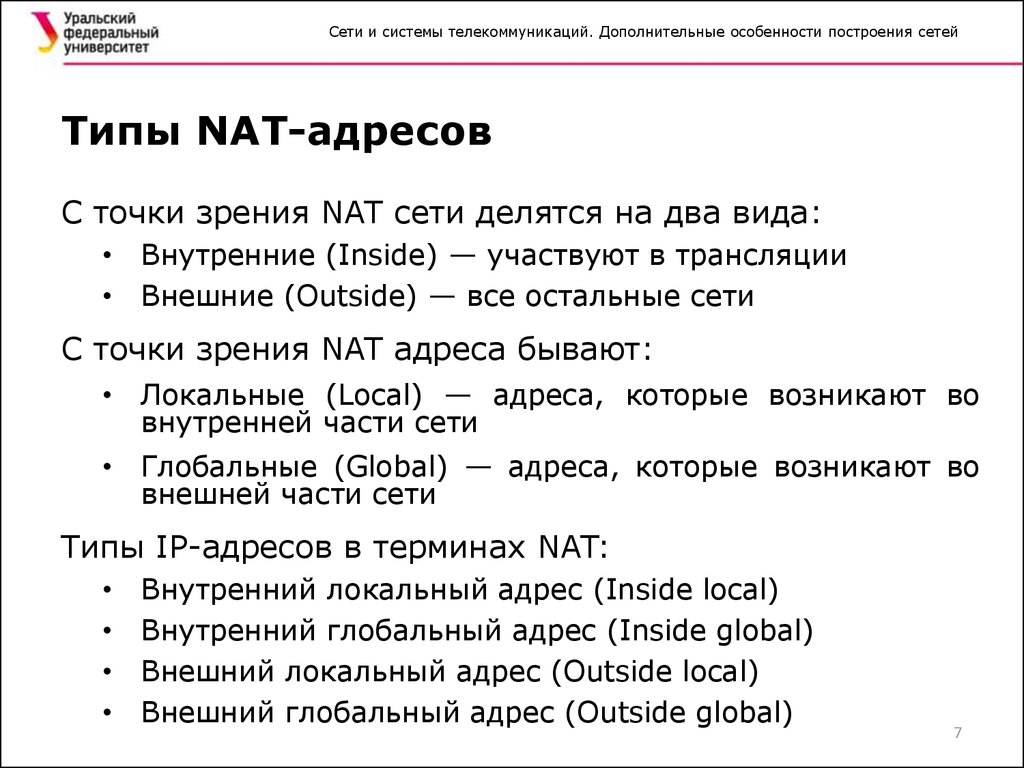

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТипы NAT-адресов

С точки зрения NAT сети делятся на два вида:

• Внутренние (Inside) — участвуют в трансляции

• Внешние (Outside) — все остальные сети

С точки зрения NAT адреса бывают:

• Локальные (Local) — адреса, которые возникают во

внутренней части сети

• Глобальные (Global) — адреса, которые возникают во

внешней части сети

Типы IP-адресов в терминах NAT:

Внутренний локальный адрес (Inside local)

Внутренний глобальный адрес (Inside global)

Внешний локальный адрес (Outside local)

Внешний глобальный адрес (Outside global)

7

8.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТипы NAT-адресов

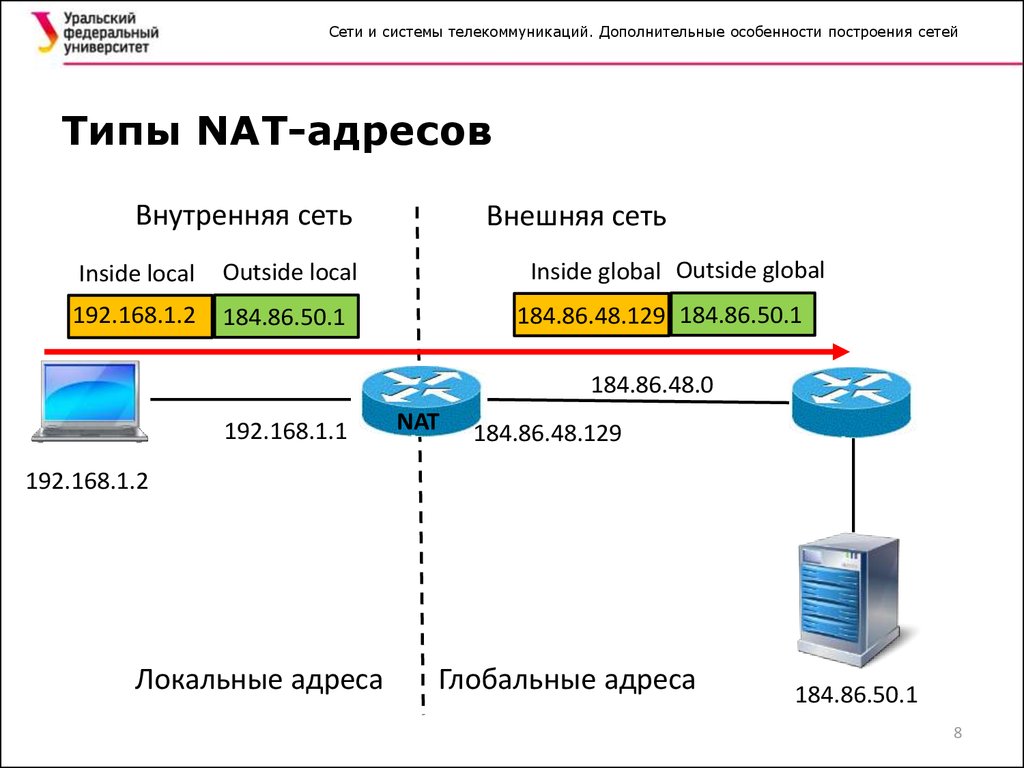

Внутренняя сеть

Inside local

Outside local

192.168.1.2

184.86.50.1

Внешняя сеть

Inside global Outside global

184.86.48.129 184.86.50.1

184.86.48.0

192.168.1.1

NAT

184.86.48.129

192.168.1.2

Локальные адреса

Глобальные адреса

184.86.50.1

8

9.

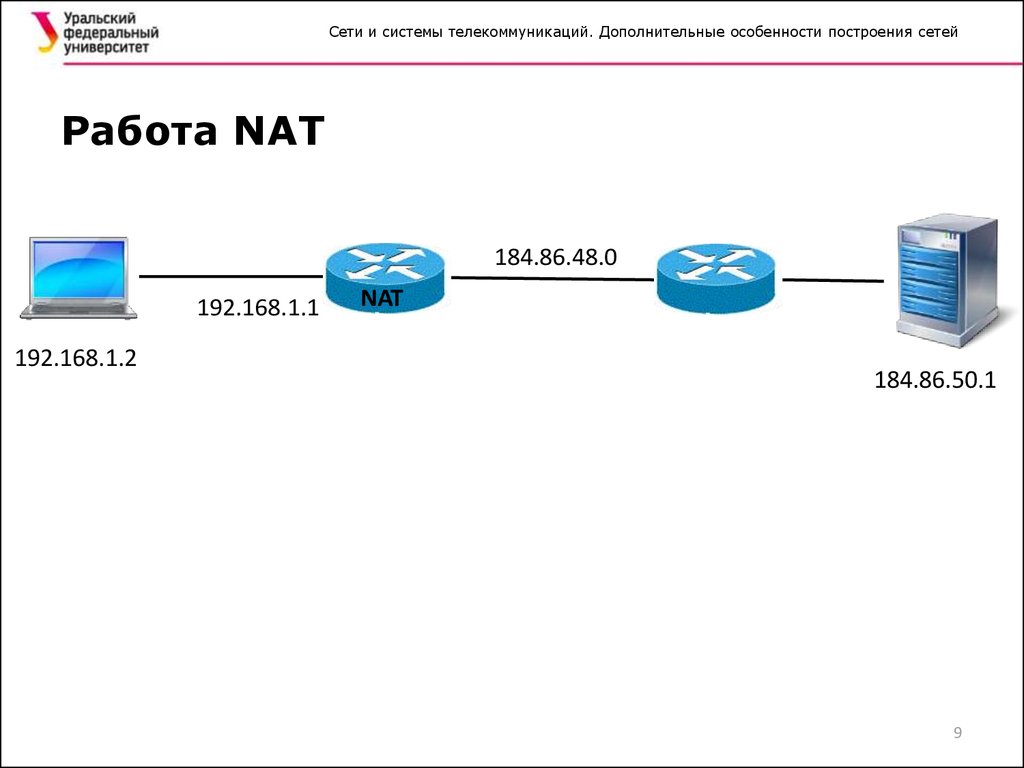

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

192.168.1.2

NAT

184.86.50.1

9

10.

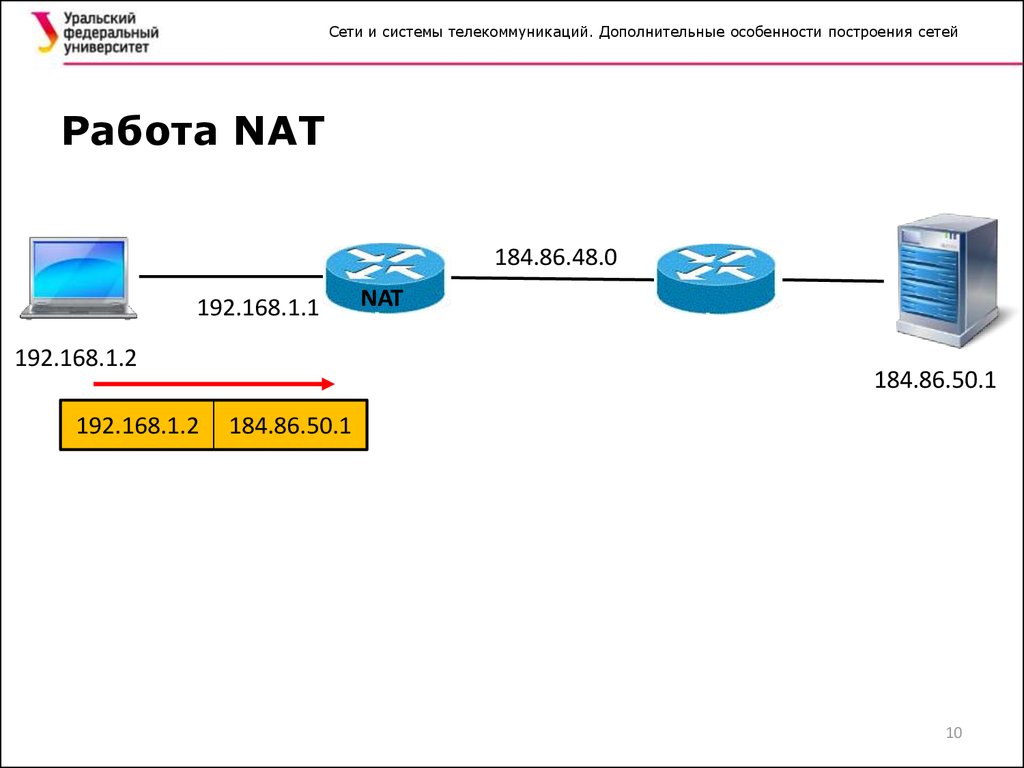

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

192.168.1.2

192.168.1.2

NAT

184.86.50.1

184.86.50.1

10

11.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

192.168.1.2

184.86.50.1

NAT таблица

Inside local

Inside global

Outside local

Outside global

192.168.1.2

184.86.48.129

184.86.50.1

184.86.50.1

11

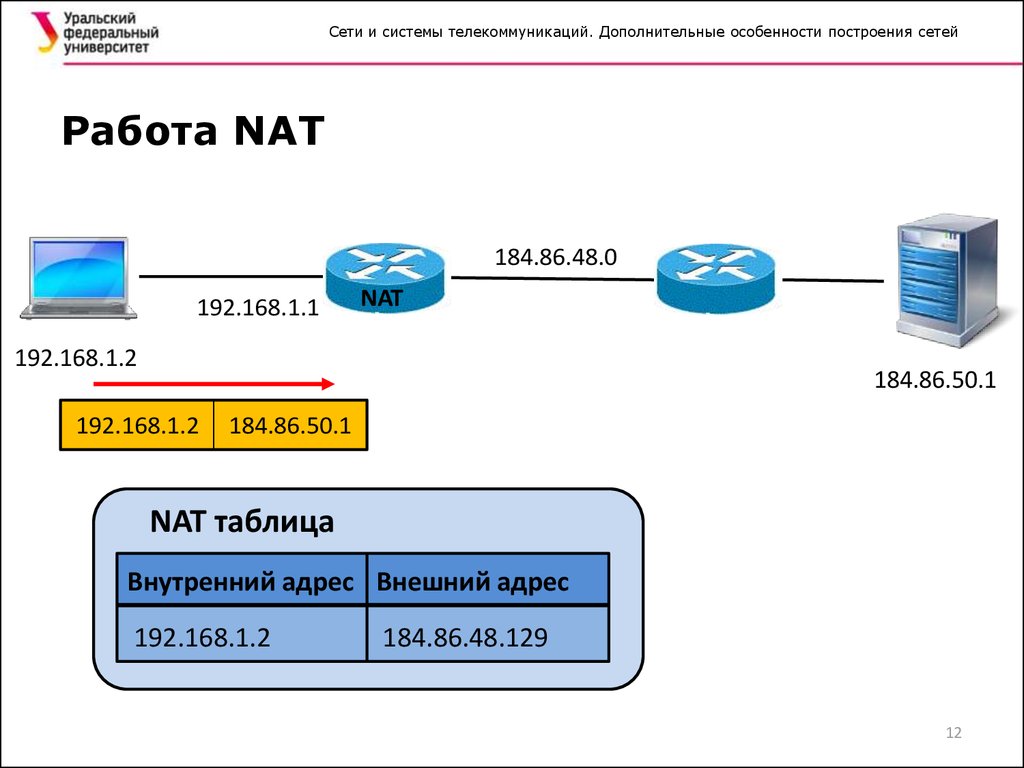

12.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

192.168.1.2

184.86.50.1

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

12

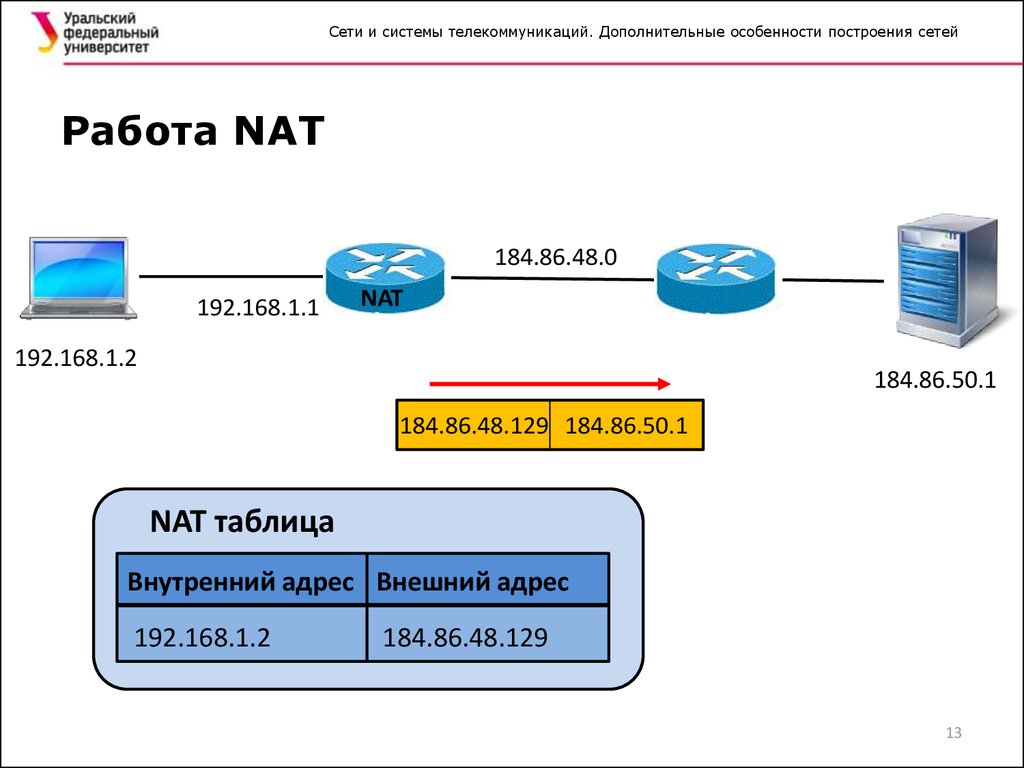

13.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.48.129 184.86.50.1

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

13

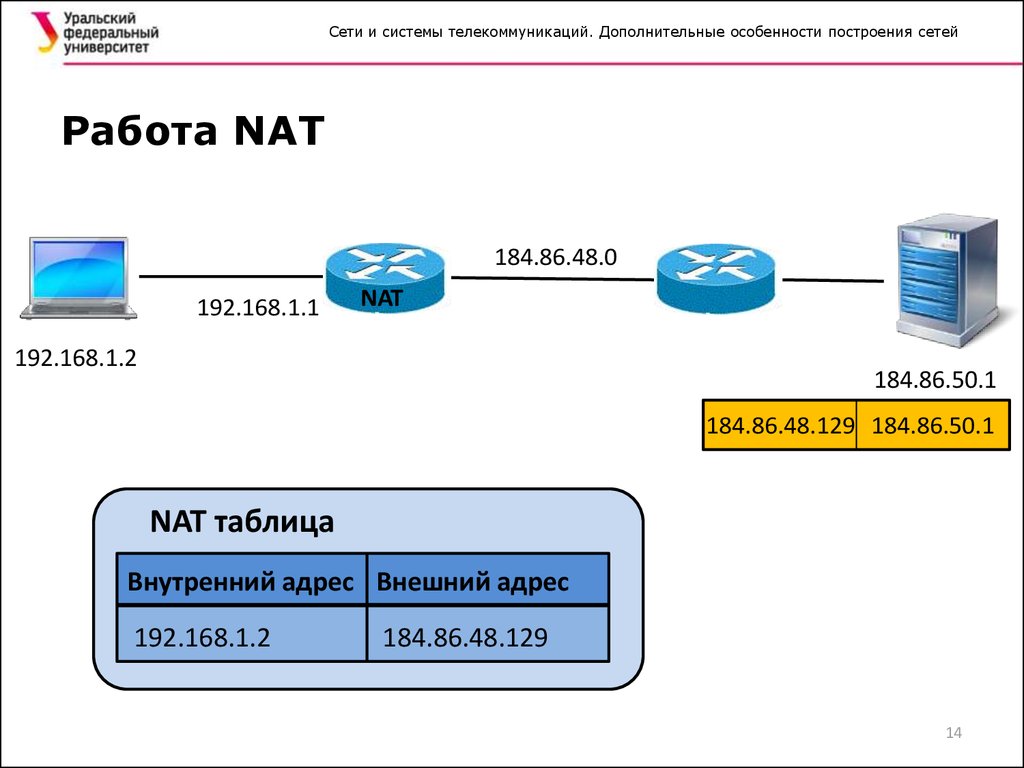

14.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.48.129 184.86.50.1

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

14

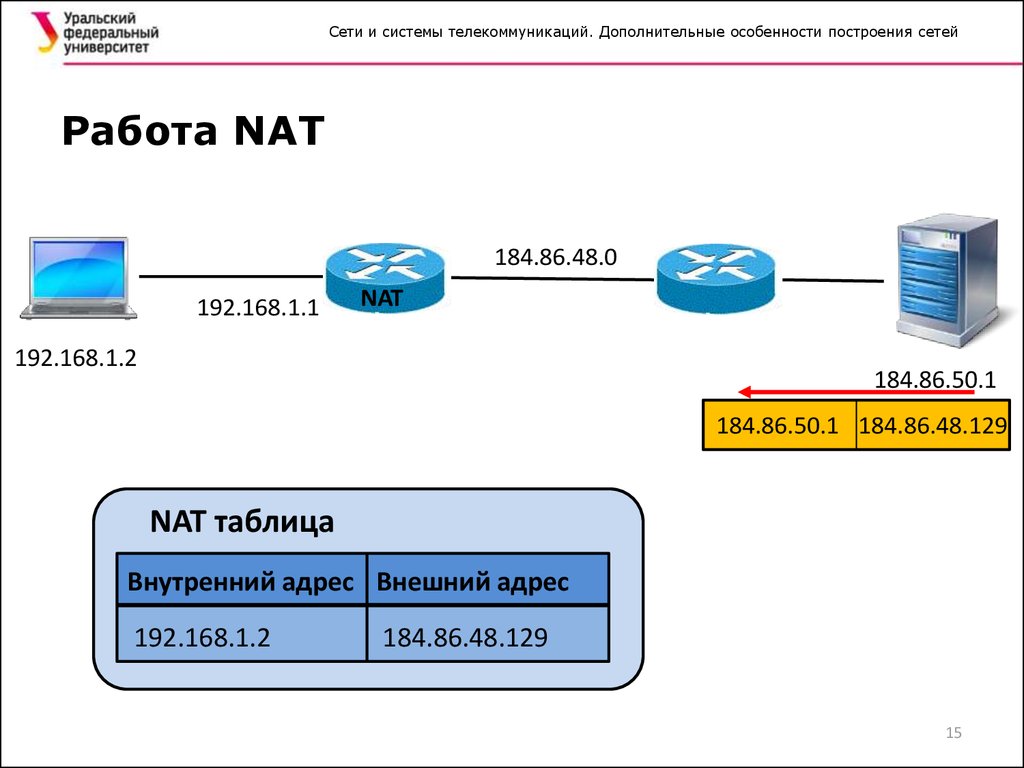

15.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.50.1 184.86.48.129

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

15

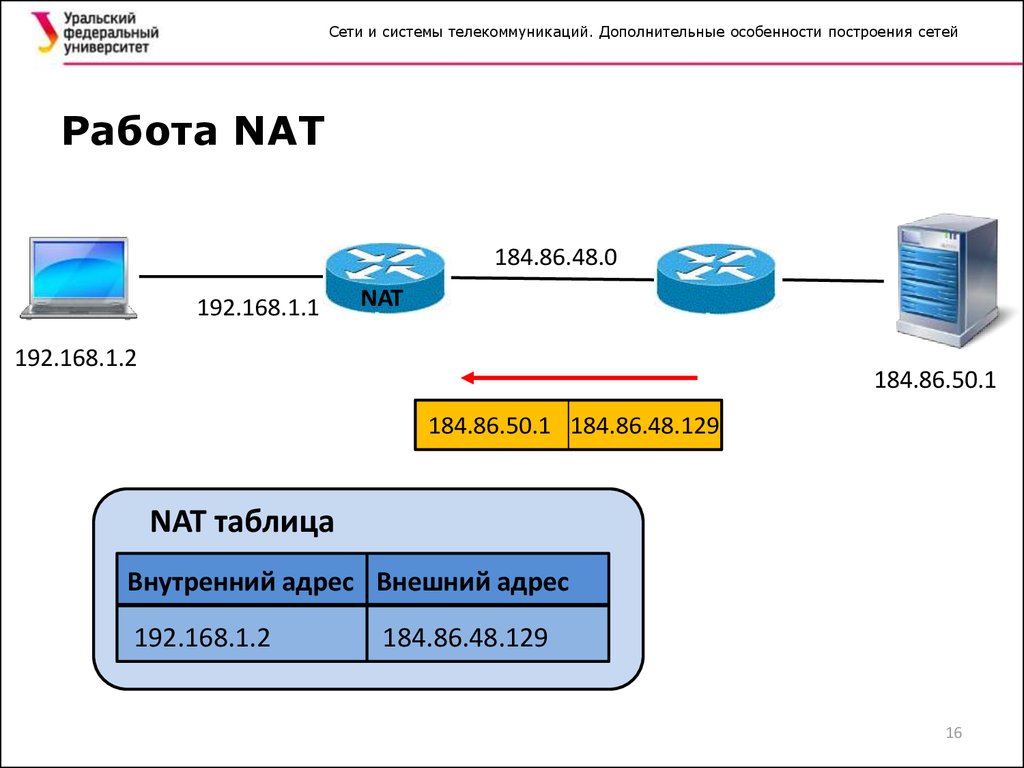

16.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.50.1 184.86.48.129

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

16

17.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.50.1

192.168.1.2

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

17

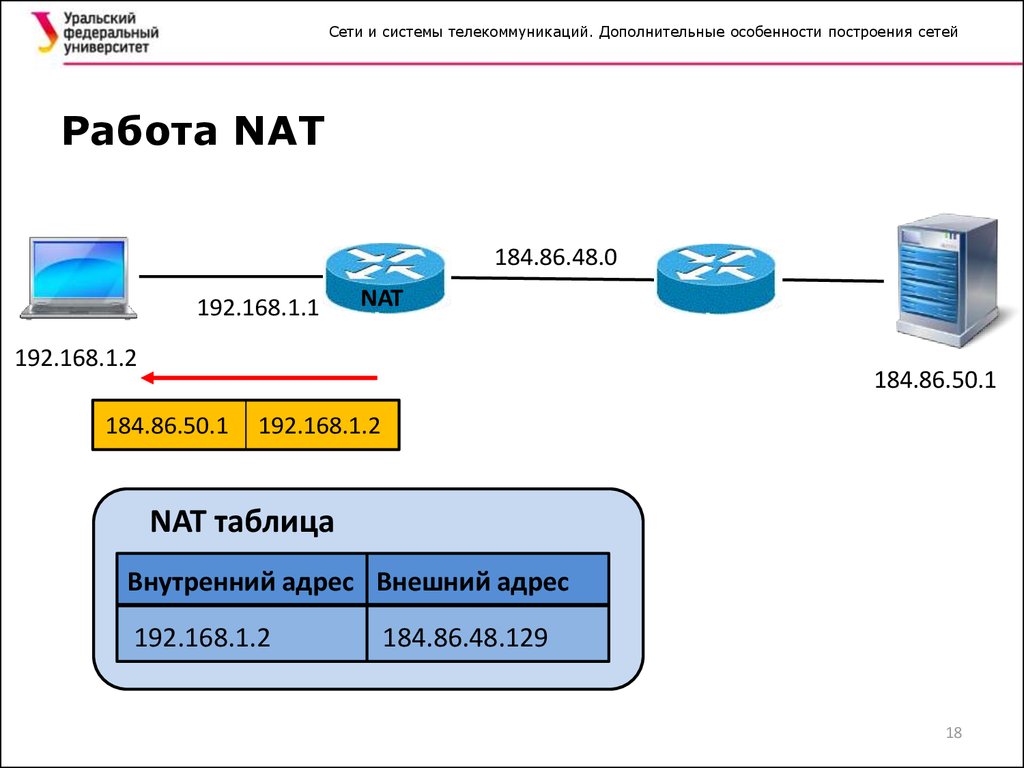

18.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота NAT

184.86.48.0

192.168.1.1

NAT

192.168.1.2

184.86.50.1

184.86.50.1

192.168.1.2

NAT таблица

Внутренний адрес Внешний адрес

192.168.1.2

184.86.48.129

18

19.

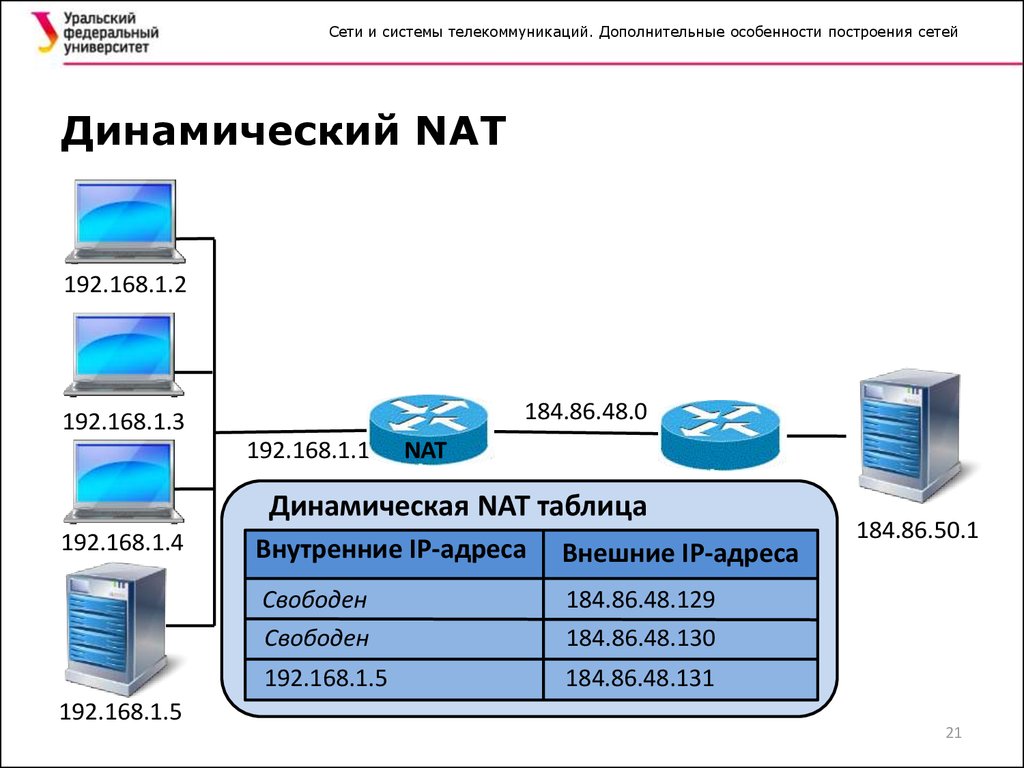

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейСпособы трансляции адресов

Статический NAT (Static NAT) — однозначное

отображение локального адреса в глобальный

Динамический NAT (Dynamic NAT) — отображение

нескольких локальных адресов в пул глобальных

адресов

Трансляция порт-адрес (Port Address Translation,

PAT) — отображение нескольких локальных

адресов в один глобальный адрес. Другое

название — NAT с перегрузкой

19

20.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейСтатический NAT

192.168.1.2

184.86.48.0

192.168.1.3

192.168.1.1

NAT

Статическая NAT таблица

192.168.1.4

192.168.1.5

Внутренние IP-адреса

Внешние IP-адреса

192.168.1.2

192.168.1.3

184.86.48.129

184.86.48.130

192.168.1.5

184.86.48.131

184.86.50.1

20

21.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейДинамический NAT

192.168.1.2

184.86.48.0

192.168.1.3

192.168.1.1

NAT

Динамическая NAT таблица

192.168.1.4

192.168.1.5

Внутренние IP-адреса

Внешние IP-адреса

Свободен

Свободен

184.86.48.129

184.86.48.130

192.168.1.5

184.86.48.131

184.86.50.1

21

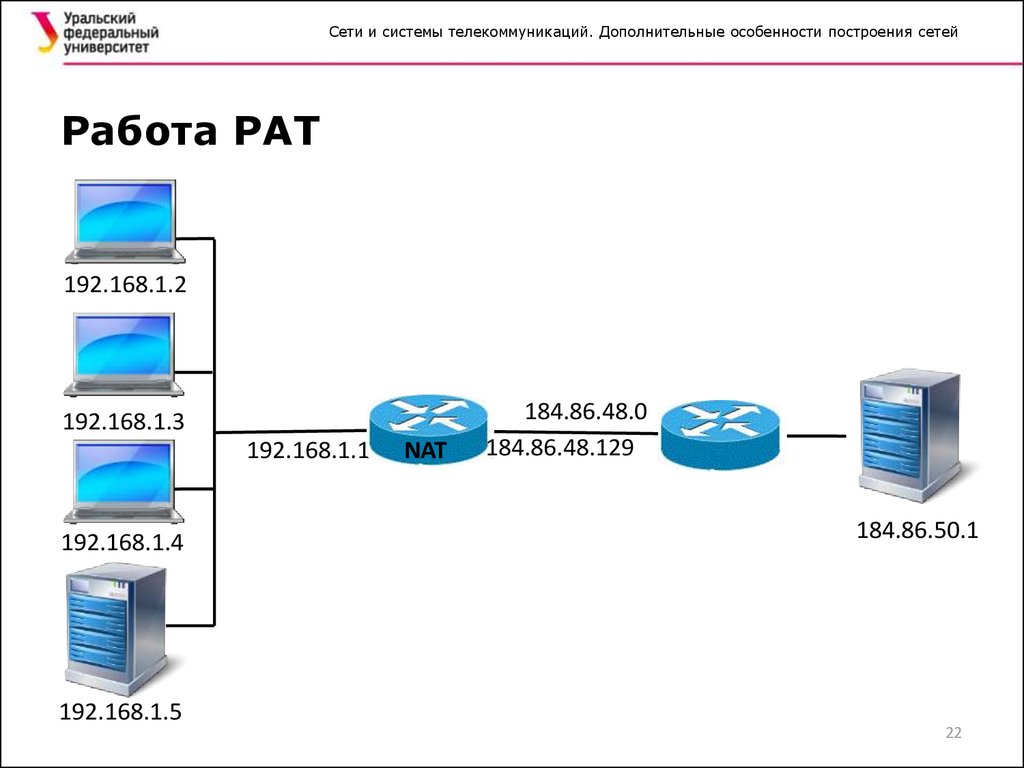

22.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота PAT

192.168.1.2

192.168.1.3

192.168.1.1

192.168.1.4

192.168.1.5

NAT

184.86.48.0

184.86.48.129

184.86.50.1

22

23.

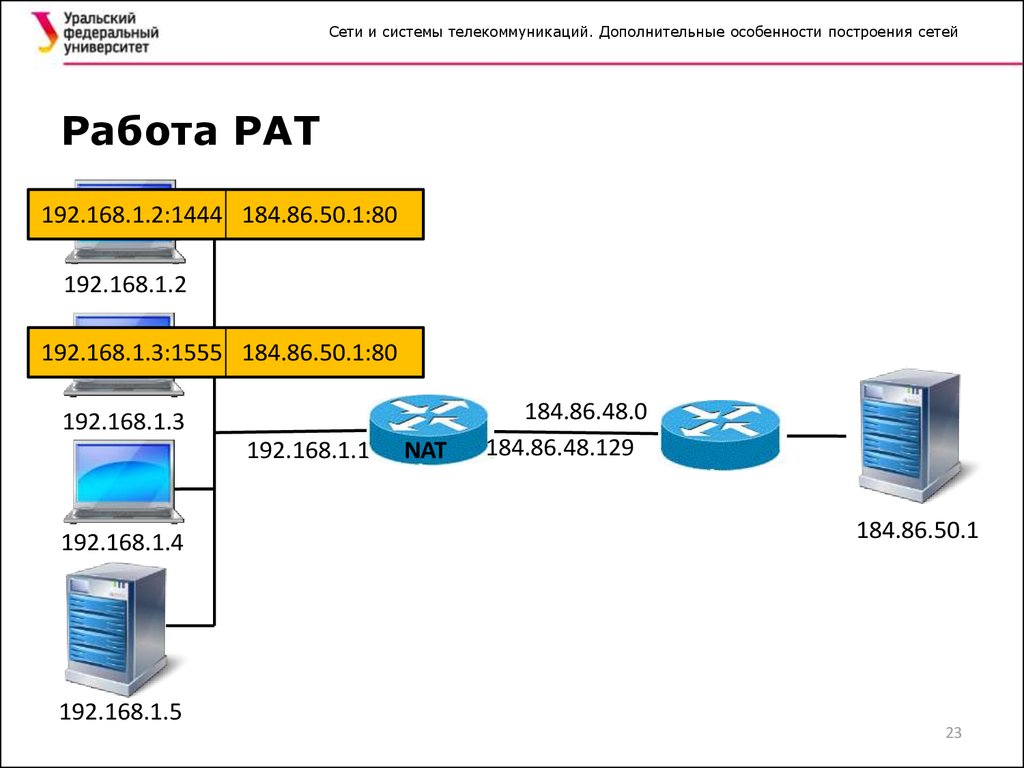

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота PAT

192.168.1.2:1444 184.86.50.1:80

192.168.1.2

192.168.1.3:1555 184.86.50.1:80

192.168.1.3

192.168.1.1

192.168.1.4

192.168.1.5

NAT

184.86.48.0

184.86.48.129

184.86.50.1

23

24.

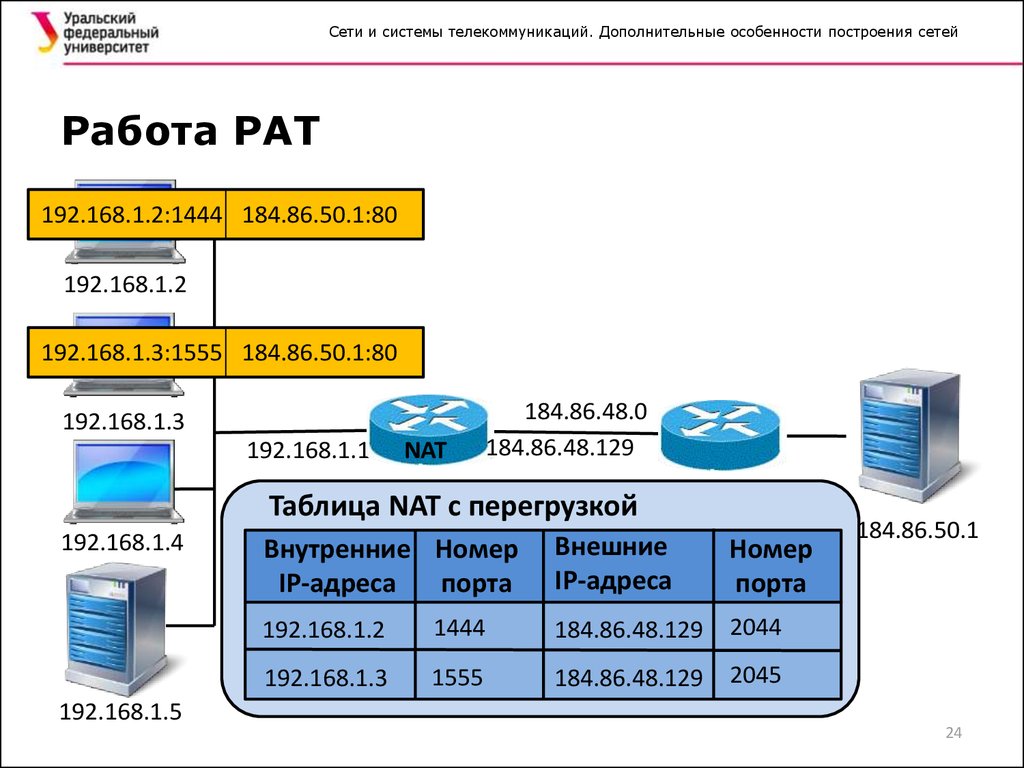

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота PAT

192.168.1.2:1444 184.86.50.1:80

192.168.1.2

192.168.1.3:1555 184.86.50.1:80

192.168.1.3

192.168.1.1

NAT

184.86.48.0

184.86.48.129

Таблица NAT с перегрузкой

192.168.1.4

192.168.1.5

Внутренние Номер

IP-адреса

порта

Внешние

IP-адреса

Номер

порта

192.168.1.2

1444

184.86.48.129

2044

192.168.1.3

1555

184.86.48.129

2045

184.86.50.1

24

25.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейРабота PAT

184.86.48.129:2044 184.86.50.1:80

192.168.1.2

184.86.48.129:2045 184.86.50.1:80

192.168.1.3

192.168.1.1

NAT

184.86.48.0

184.86.48.129

Таблица NAT с перегрузкой

192.168.1.4

192.168.1.5

Внутренние Номер

IP-адреса

порта

Внешние

IP-адреса

Номер

порта

192.168.1.2

1444

184.86.48.129

2044

192.168.1.3

1555

184.86.48.129

2045

184.86.50.1

25

26.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПреимущества и недостатки NAT

Преимущества NAT:

Позволяет преодолеть нехватку адресов IPv4

Легко развернуть и использовать

Скрывает структуру сети от внешнего мира

При смене адресации (провайдера), требуется

менять небольшое число адресов

26

27.

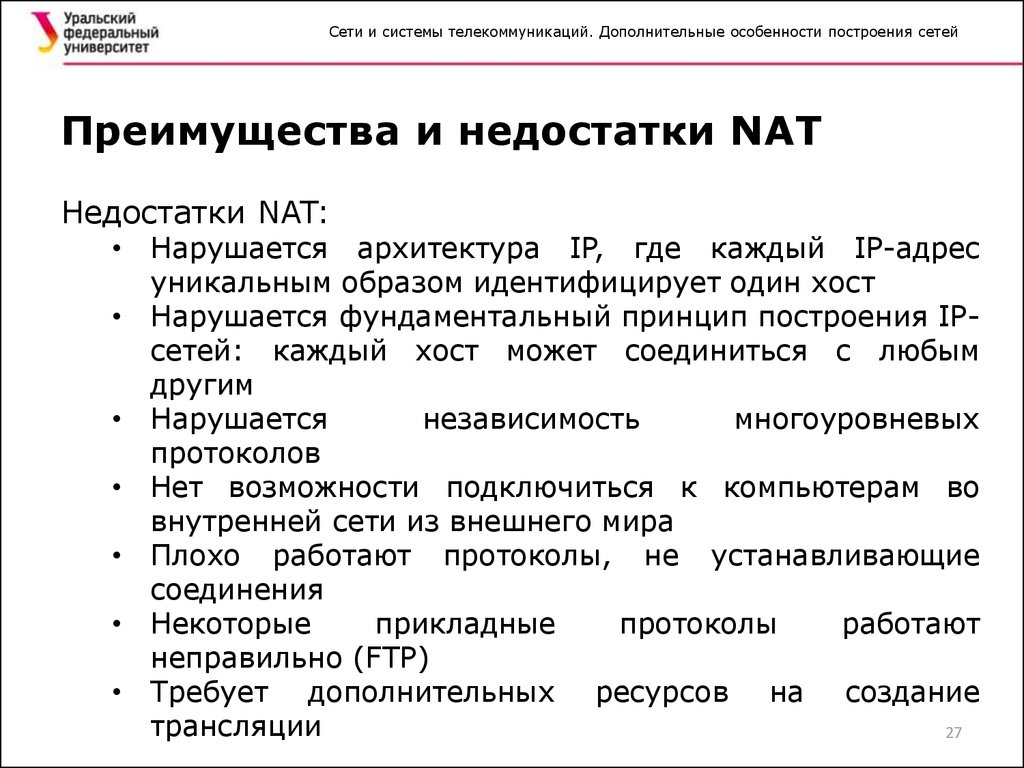

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПреимущества и недостатки NAT

Недостатки NAT:

• Нарушается архитектура IP, где каждый IP-адрес

уникальным образом идентифицирует один хост

• Нарушается фундаментальный принцип построения IPсетей: каждый хост может соединиться с любым

другим

• Нарушается

независимость

многоуровневых

протоколов

• Нет возможности подключиться к компьютерам во

внутренней сети из внешнего мира

• Плохо работают протоколы, не устанавливающие

соединения

• Некоторые

прикладные

протоколы

работают

неправильно (FTP)

• Требует дополнительных ресурсов на создание

трансляции

27

28.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейСетевая безопасность

Интернет создавался для ограниченного круга

пользователей,

заинтересованных

в

его

работоспособности

• Университеты, научные институты

Протоколы

уязвимости

стека

• Протоколы FTP

открытом виде

TCT/IP

содержат

и

передают

Telnet

в

себе

данные

в

Принцип проектирования сетей TCP/IP: каждый

компьютер может соединиться с любым другим

компьютером в сети

28

29.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейИнформационная безопасность

Информационная

безопасность

—

состояние

защищенности информационной системы, включая

собственно информацию и поддерживающую её

инфраструктуру

Информация считается защищенной, если для нее

обеспечены:

• Конфиденциальность

• Доступность

• Целостность

29

30.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейИнформационная безопасность

Конфиденциальность — гарантия того, что

данные доступны только тем пользователям,

которым этот доступ разрешен (авторизованным

пользователям)

Доступность

—

гарантия

того,

что

авторизованные пользователи всегда получат

доступ к данным

Целостность — гарантия сохранности данными

правильных значений, которая обеспечивается

запретом

неавторизованным

пользователям

каким-либо образом изменять, разрушать или

создавать данные

30

31.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейУгрозы информационной безопасности

Конфиденциальность

• Хищение

• Утрата

Доступность

• Блокирование

• Уничтожение

Целостность

• Модификация

31

32.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПримеры атак

Атака отказа в обслуживании (Denial of Service, DoS)

• Распределенная

атака

отказа

в

(Distributed Denial of Service, DDoS)

обслуживании

• TCP SYN-flood

Перехват и перенаправление трафика

• Man-in-the-Middle

• ARP-spoofing

• ICMP-сообщение о перенаправлении маршрута

Внедрение вредоносных программ

• Троянские и шпионские программы, черви, вирусы,

спам и т.д.

32

33.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейМетоды обеспечения безопасности

Политика безопасности

• Предоставление минимального уровня привилегий

• Резервное копирование

• Физические средства защиты

• Административные меры

Шифрование

• Алгоритмы DES, AES, RSA и т.д.

• Односторонние функции шифрования

Аутентификация, авторизация, аудит

Антивирусная защита

Межсетевые экраны

33

34.

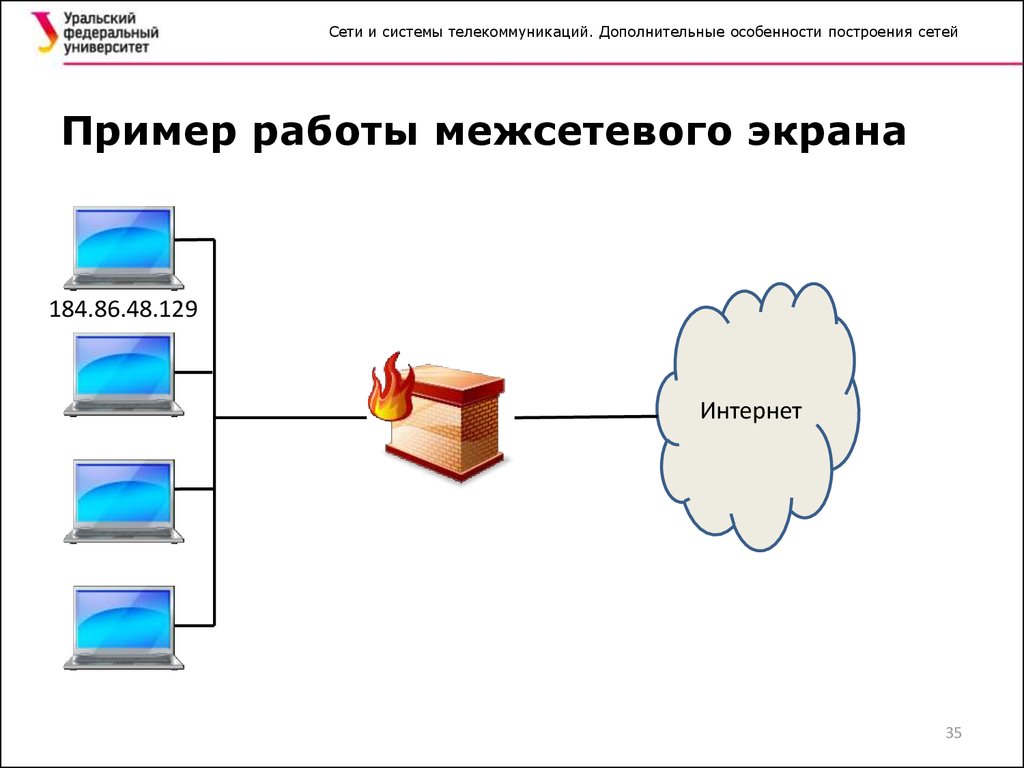

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейМежсетевой экран

Другие названия: firewall, брандмауэр

Комплекс

программно-аппаратных

средств,

осуществляющих информационную защиту одной

части компьютерной сети от другой путем анализа

проходящего между ними трафика

Для межсетевого экрана одна часть сети является

внутренней, другая — внешней

34

35.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример работы межсетевого экрана

184.86.48.129

Интернет

35

36.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример работы межсетевого экрана

184.86.48.129

184.86.48.129:2044 184.86.50.1:80

Интернет

36

37.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример работы межсетевого экрана

184.86.48.129

184.86.48.129:2044 184.86.50.1:80

Интернет

Таблица правил

IP-адрес

IP-адрес

Порт

отправителя отправителя получателя

184.86.50.1

80

Любой

Любой

184.86.48.129

Любой

Порт

Действие

получателя Протокол

Любой

Любой

TCP

Любой

Разрешить

Отклонить

37

38.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример работы межсетевого экрана

184.86.48.129

184.86.48.129:2044 184.86.50.1:80

Интернет

Таблица правил

IP-адрес

IP-адрес

Порт

отправителя отправителя получателя

184.86.50.1

80

Любой

Любой

184.86.48.129

Любой

Порт

Действие

получателя Протокол

Любой

Любой

TCP

Любой

Разрешить

Отклонить

38

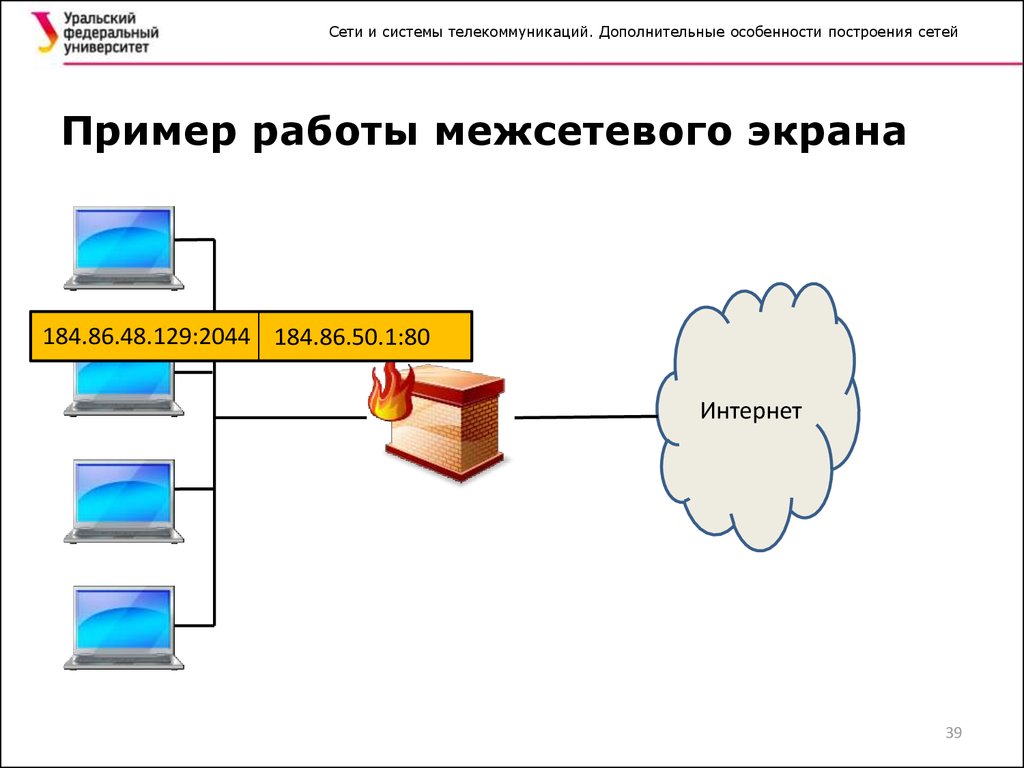

39.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример работы межсетевого экрана

184.86.48.129:2044 184.86.50.1:80

Интернет

39

40.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейЗачем ограничивать доступ к сети?

40

41.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейЗачем ограничивать доступ к сети?

• Предотвращение

передачи

конфиденциальной информации

или

утечки

• Предотвращение

проникновения

вредоносного

трафика внутрь корпоративной или частной сети

(вирусы, черви, атаки)

• Контроль посещаемых ресурсов во внешней сети

41

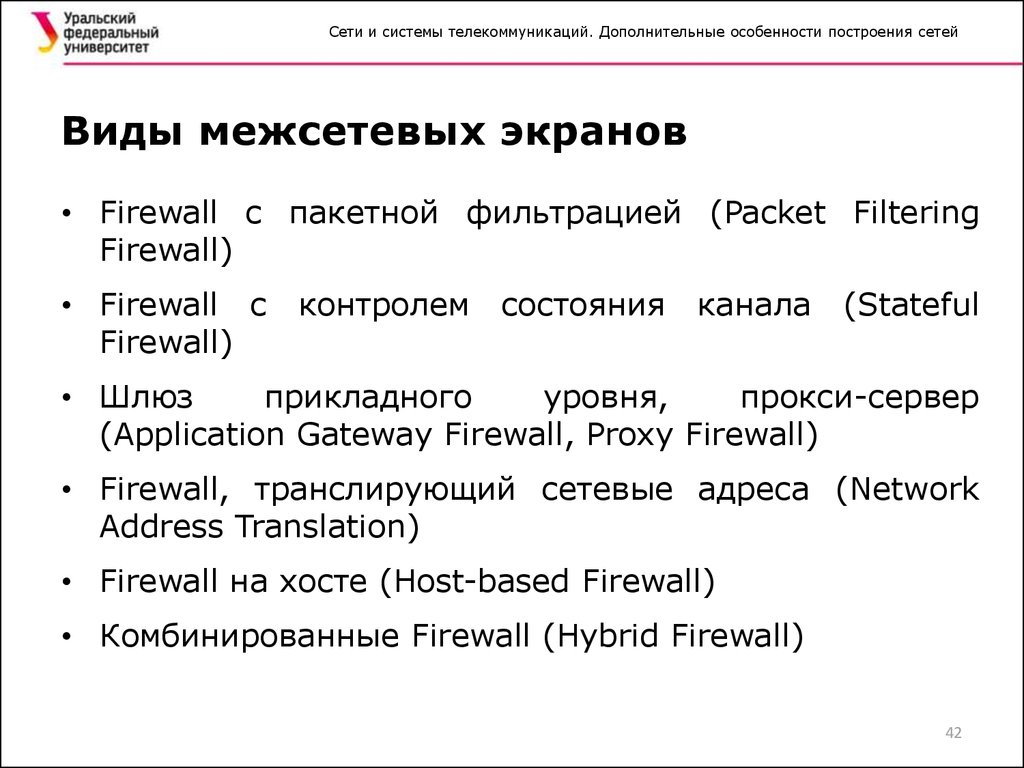

42.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВиды межсетевых экранов

• Firewall с пакетной фильтрацией (Packet Filtering

Firewall)

• Firewall с

Firewall)

контролем

состояния

канала

(Stateful

• Шлюз

прикладного

уровня,

прокси-сервер

(Application Gateway Firewall, Proxy Firewall)

• Firewall, транслирующий сетевые адреса (Network

Address Translation)

• Firewall на хосте (Host-based Firewall)

• Комбинированные Firewall (Hybrid Firewall)

42

43.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейPacket Filtering Firewall

• Работает на сетевом уровне

модели OSI

• Обрабатывает

трафик

основе списков доступа

на

• Пропускает или отклоняет

пакеты, основываясь на IPадресе

источника

или

получателя,

протоколе,

номере порта источника или

получателя, типе пакета

Прикладной

Представления

Сеансовый

Транспортный

Сетевой

Канальный

Физический

• Часто

настраивается

на

обычных маршрутизаторах

43

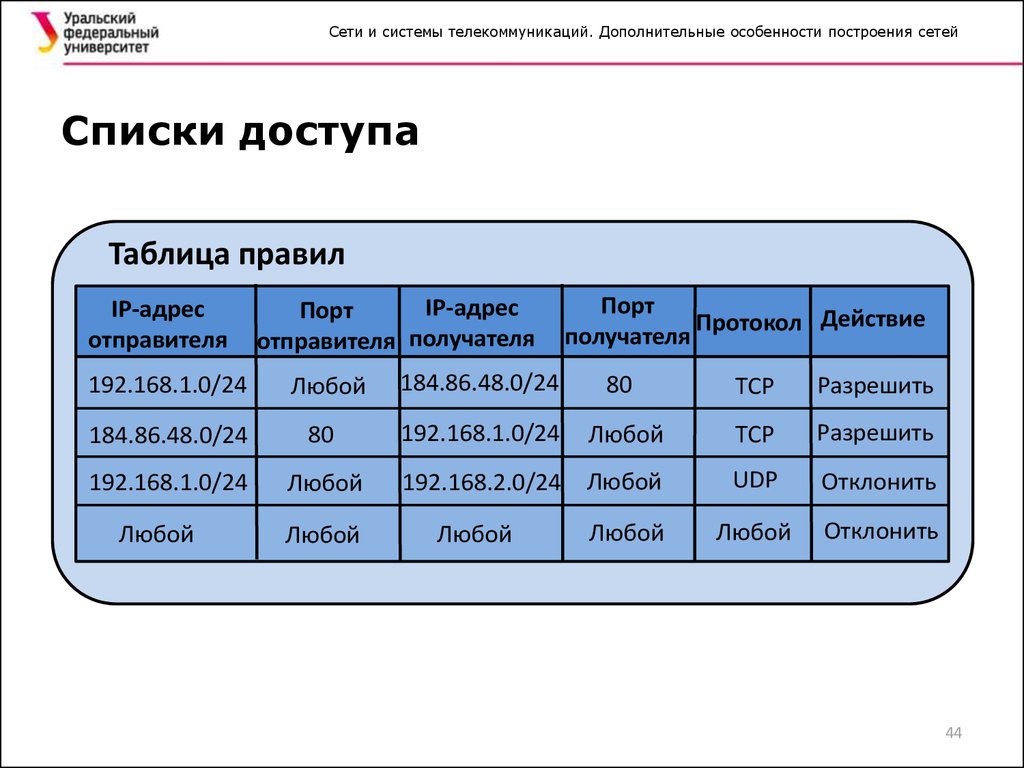

44.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейСписки доступа

Таблица правил

IP-адрес

отправителя

IP-адрес

Порт

отправителя получателя

Порт

Протокол Действие

получателя

192.168.1.0/24

Любой

184.86.48.0/24

80

TCP

Разрешить

184.86.48.0/24

80

192.168.1.0/24

Любой

TCP

Разрешить

192.168.1.0/24

Любой

192.168.2.0/24

Любой

UDP

Отклонить

Любой

Любой

Любой

Любой

Отклонить

Любой

44

45.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейStateful Firewall

• Технология сетевого уровня,

но

может

анализировать

трафик

транспортного

и

сеансового уровней модели

OSI

• Отслеживает

состояние

соединения

с

помощью

таблицы состояний

• Таблица состояний содержит

IP-адреса

источника

и

отправителя, номера портов,

информацию

о

TCPсоединении

Прикладной

Представления

Сеансовый

Транспортный

Сетевой

Канальный

Физический

45

46.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТаблица состояний

Таблица правил

IP-адрес

отправителя

Порт

IP-адрес

отправителя получателя

192.168.1.0/24

Любой

184.86.48.0/24

80

Порт

Протокол Флаг

получателя

184.86.48.0/24

80

192.168.1.0/24 Любой

TCP

TCP

Действие

Любой Разрешить

ACK

Разрешить

Таблица соединений

IP-адрес

отправителя

192.168.1.0/24

IP-адрес

Порт

отправителя получателя

Любой

184.86.48.0/24

Порт

получателя

80

46

47.

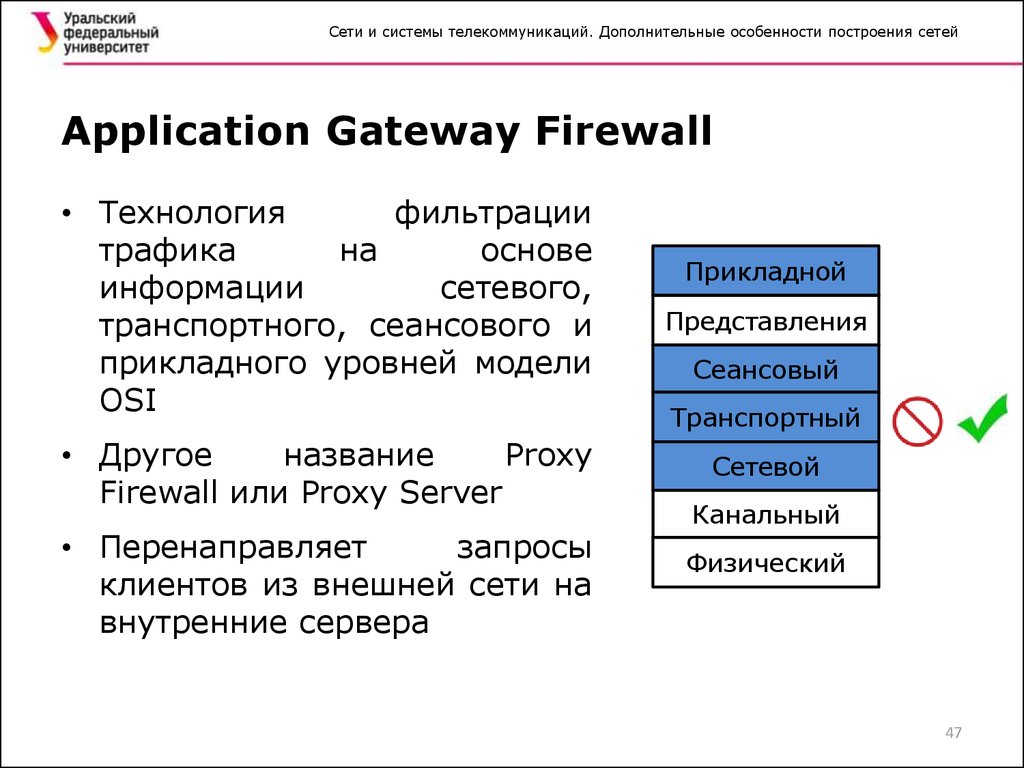

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейApplication Gateway Firewall

• Технология

фильтрации

трафика

на

основе

информации

сетевого,

транспортного, сеансового и

прикладного уровней модели

OSI

• Другое

название

Proxy

Firewall или Proxy Server

• Перенаправляет

запросы

клиентов из внешней сети на

внутренние сервера

Прикладной

Представления

Сеансовый

Транспортный

Сетевой

Канальный

Физический

47

48.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейДругие реализации Firewall

Firewall на хосте (Host-based Firewall)

• ПК или сервер с запущенным firewall

Комбинированные firewall (Hybrid Firewall)

• Комбинация различных типов firewall

Система

обнаружения

Detection System, IDS)

Система предотвращения

Prevention System, IPS)

вторжений

вторжений

(Intrusion

(Intrusion

48

49.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПреимущества и недостатки

Преимущества

• Защита критичных хостов и

несанкционированного доступа

приложений

от

• Возможно

предотвращение

вредоносного

использования уязвимых протоколов

• Возможна блокировка вредоносных данных от

серверов и клиентов

• С правильно настроенным firewall упрощается

обеспечение политик безопасности

49

50.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПреимущества и недостатки

Недостатки

• Если firewall настроен неправильно, он является

точкой отказа всей сети

• От многих приложений данные не могут быть

переданы надежно

• Обход firewall для доступа на заблокированные

ресурсы

• Может замедлиться производительность сети

• Вредоносный трафик можно скрыть под видом

разрешенного

50

51.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейДемилитаризированная зона

• DeMilitarized Zone (DMZ), ДМЗ

• Военный термин: территория между враждующими

государствами, на которой запрещены военные

действия

• Сегмент сети, доступный извне, но отделенный от

внутренней сети

• Часто используется для выделения общедоступных

сервисов, таких как веб-сервер

• Ограничивает внутреннюю сеть от внешнего доступа

• Добавляет дополнительный уровень безопасности в

локальной сети

51

52.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейДемилитаризированная зона

Внутренняя сеть

Интернет

Внешняя сеть

ДМЗ

52

53.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример firewall в Linux

iptables -A FORWARD -i eth0 -p tcp -d X.Y.Z.1 --dport xxx -j ACCEPT

53

54.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейПример firewall в Linux

iptables -A FORWARD -i eth0 -p tcp -d X.Y.Z.1 --dport xxx -j ACCEPT

Добавление Цепочка

правила в

(FORWARD —

firewall

для

пересылаемого

трафика)

Критерий

обработки

трафика

Действие

54

55.

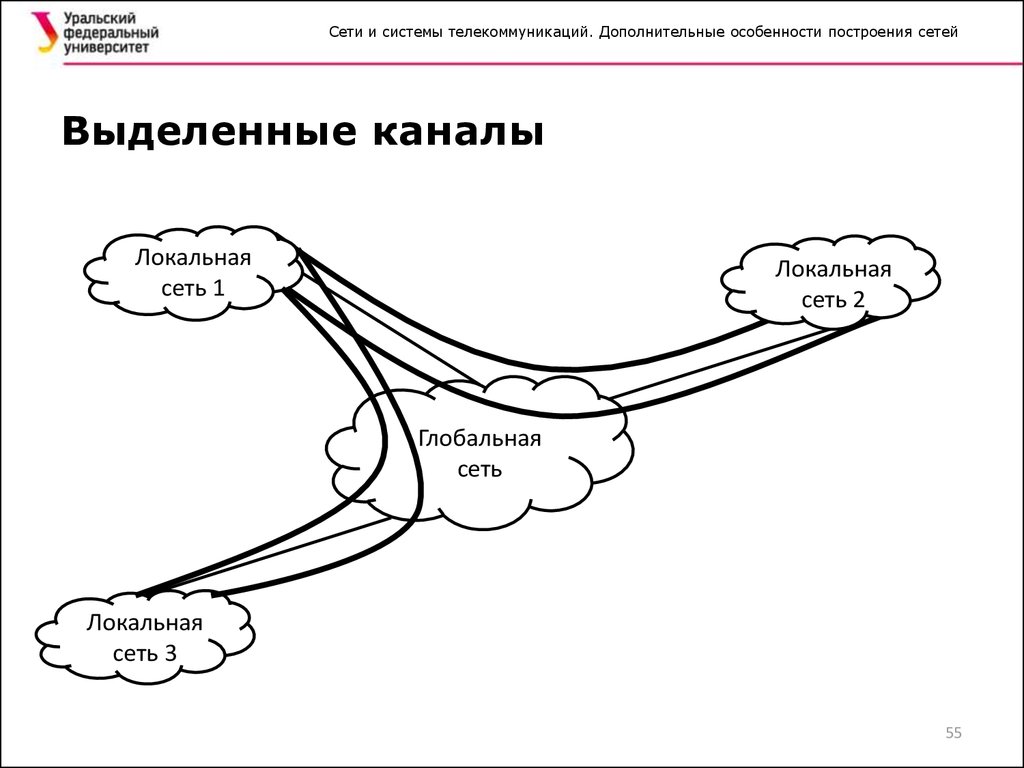

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВыделенные каналы

Локальная

сеть 1

Локальная

сеть 2

Глобальная

сеть

Локальная

сеть 3

55

56.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВыделенные линии для частных сетей

Другое название: арендованные линии связи

Принадлежат одному предприятию

Используются в сетях с коммутацией каналов

Были популярны до развития Интернета

Фиксированная пропускная способность канала

56

57.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВыделенные линии для частных сетей

Преимущества:

• Изолированы от других сетей

• Свобода выбора сетевых технологий

• Независимая система адресации

• Предсказуемая производительность

Недостатки:

• Высокая стоимость

• Сложность в обслуживании

• Неэффективное использование пропускной

способности

57

58.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВиртуальные частные сети

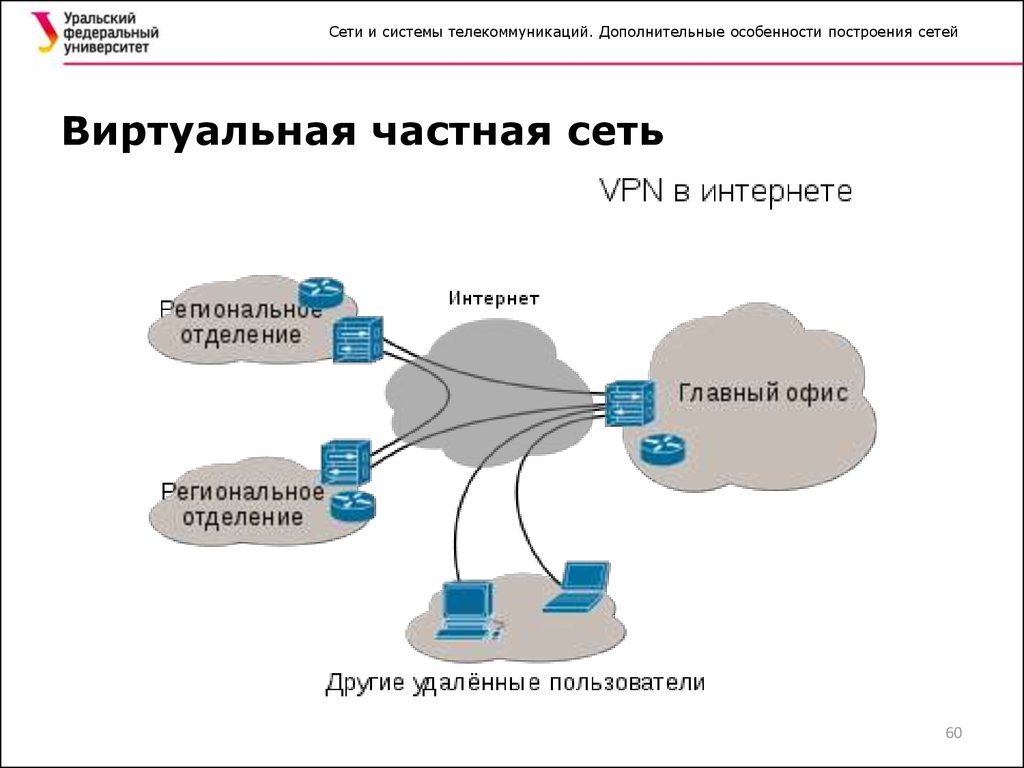

Virtual Private Networks (VPN) — технология

создания частных сетей поверх общедоступных

сетей (Интернет)

58

59.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВиртуальные частные сети

Virtual Private Networks (VPN) — технология

создания частных сетей поверх общедоступных

сетей (Интернет)

Используется для объединения филиалов одной

организации в единую частную сеть

Компромисс

между

качеством услуг

стоимостью

решения

и

Сеть строится на основе разделяемых каналов

связи, предоставляемых оператором

59

60.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВиртуальная частная сеть

60

61.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВиды VPN

Site-to-Site VPN

• Статически настроенные соединения на выделенных

устройствах (VPN-шлюзы)

• Устройства во внутренней сети не подозревают о

существовании VPN-туннеля

• Объединяет целые сети

• Подходит для объединения филиалов в общую сеть

VPN удаленного доступа

• Устанавливается динамически

• Архитектура «клиент-сервер»

• Требует установки специального ПО на устройство

клиента

• Подходит для удаленных пользователей

61

62.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТехнологии VPN

Два класса технологий:

• Технологии разграничения трафика

• Техника постоянных виртуальных каналов

• ATM VPN, Frame Relay VPN, MPLS VPN, Carrier

Ethernet VPN

• Технологии шифрования

• Шифрование, аутентификация, туннелирование

• Протоколы IPSec и SSL

62

63.

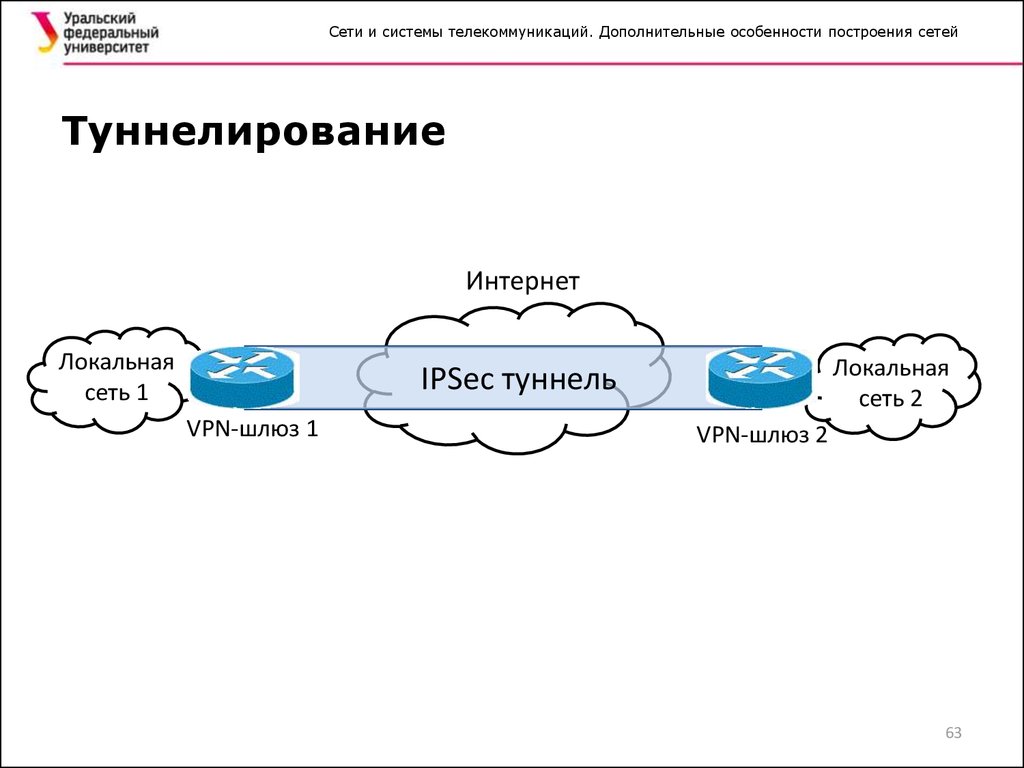

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

VPN-шлюз 2

63

64.

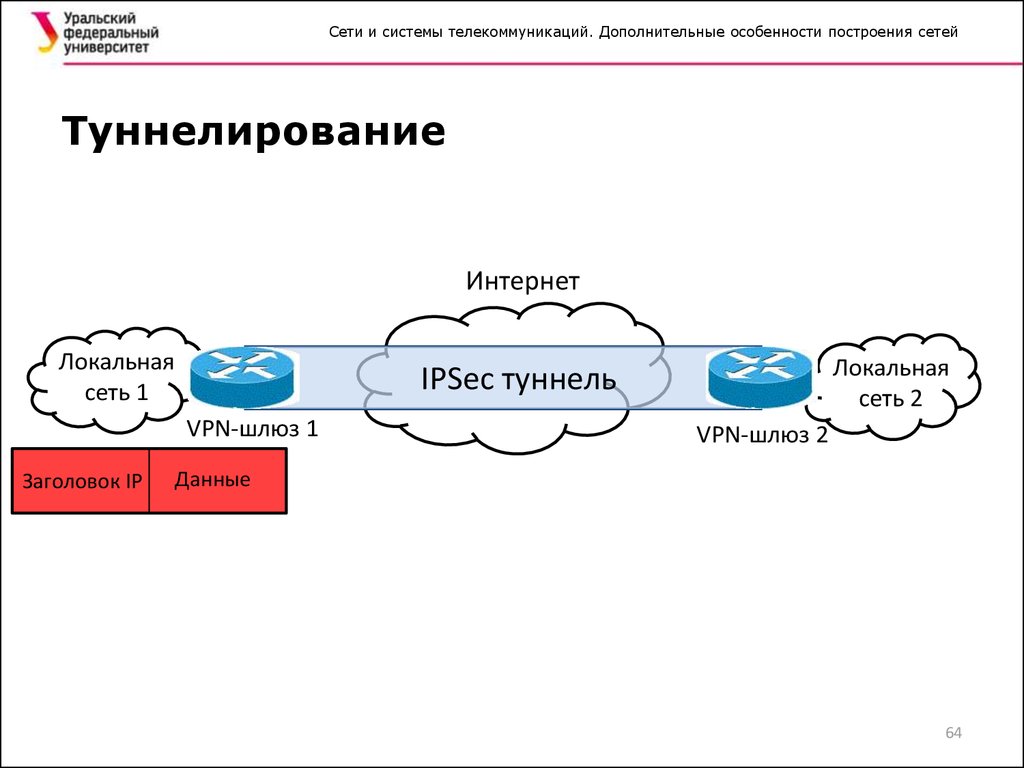

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

VPN-шлюз 1

Заголовок IP

Локальная

сеть 2

IPSec туннель

VPN-шлюз 2

Данные

64

65.

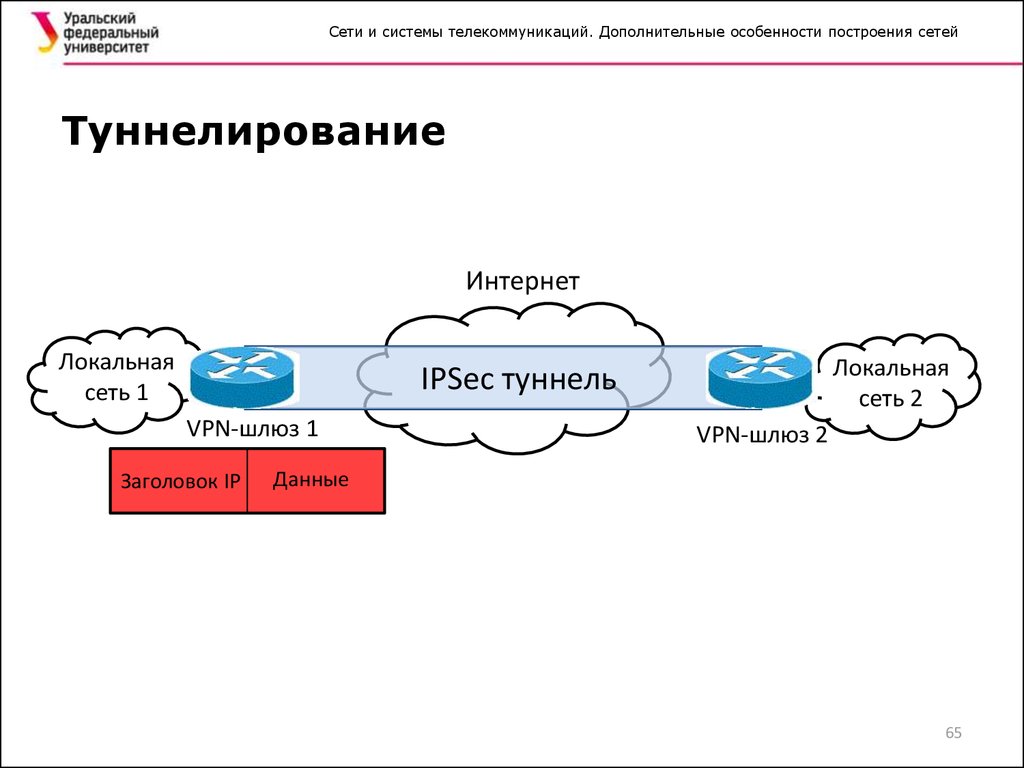

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

Заголовок IP

VPN-шлюз 2

Данные

65

66.

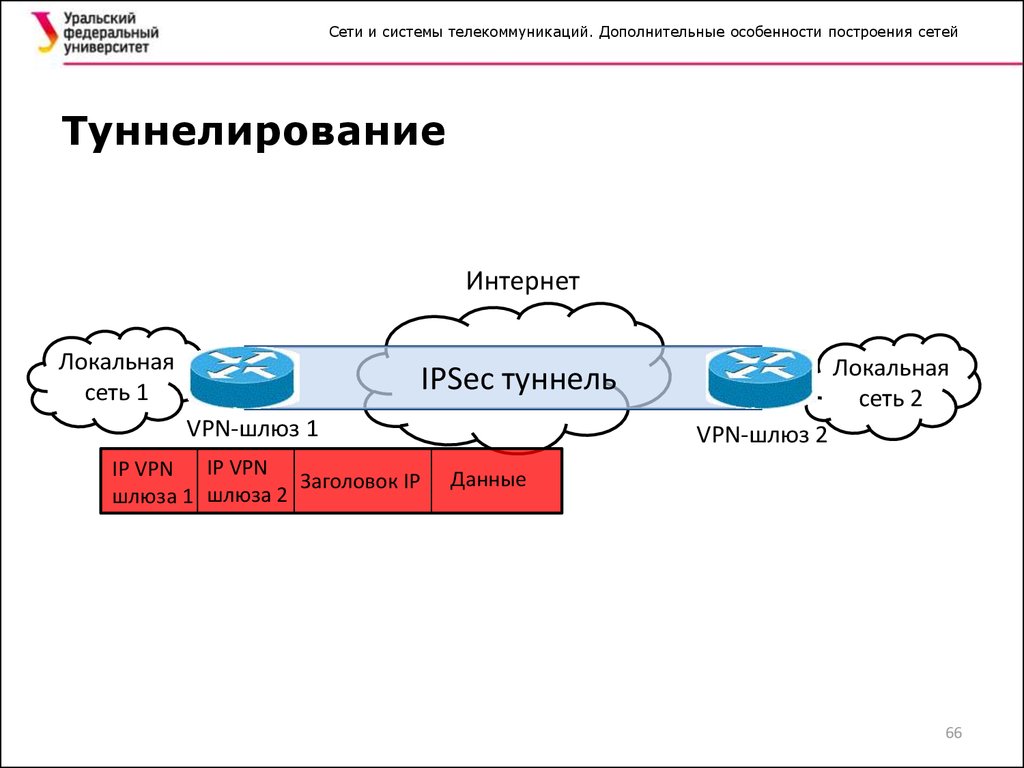

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

IP VPN IP VPN

Заголовок IP

шлюза 1 шлюза 2

VPN-шлюз 2

Данные

66

67.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

VPN-шлюз 2

IP VPN IP VPN

Заголовок IP

шлюза 1 шлюза 2

Данные

67

68.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

VPN-шлюз 2

Заголовок IP

Данные

68

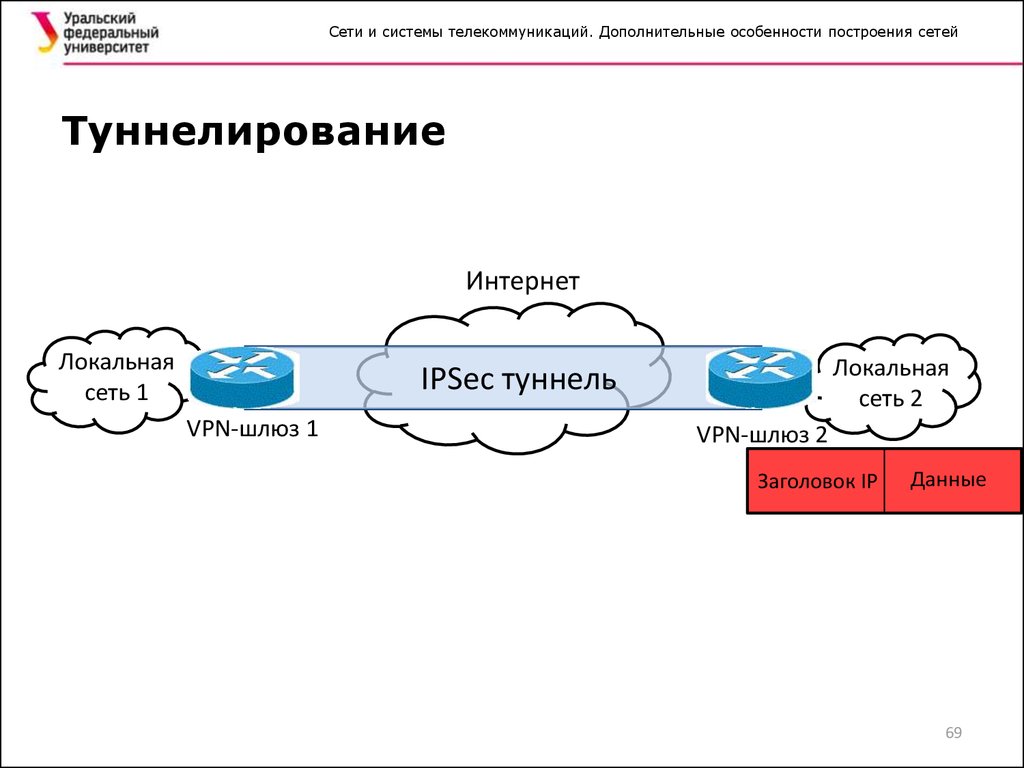

69.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннелирование

Интернет

Локальная

сеть 1

Локальная

сеть 2

IPSec туннель

VPN-шлюз 1

VPN-шлюз 2

Заголовок IP

Данные

69

70.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейIP Security

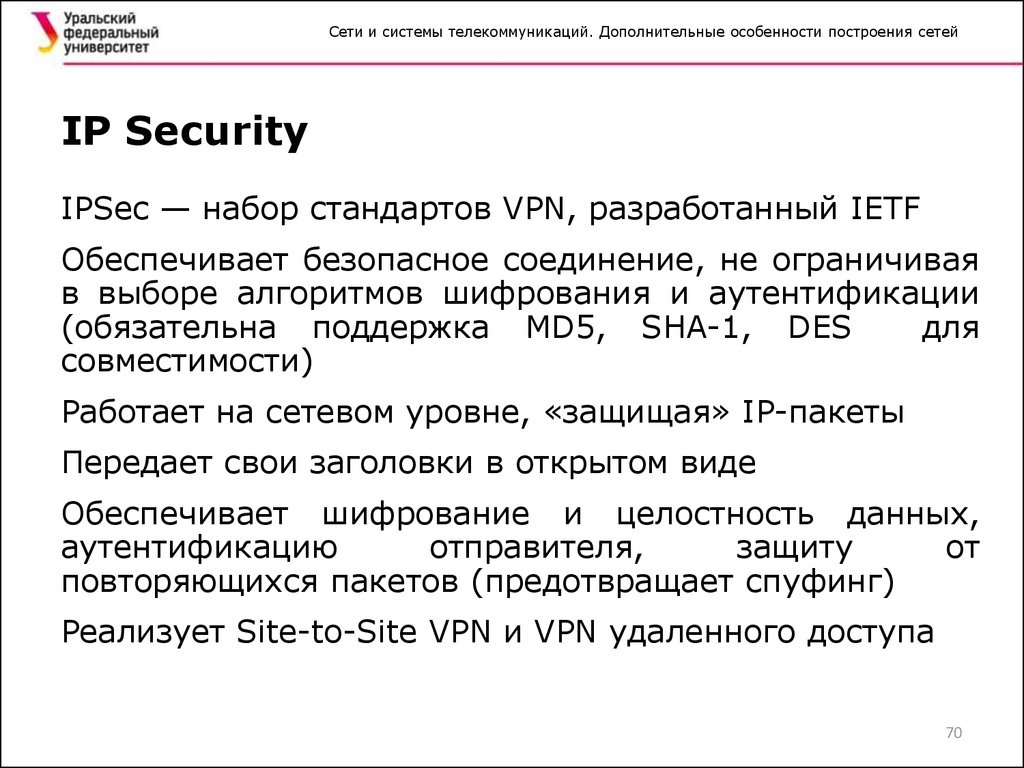

IPSec — набор стандартов VPN, разработанный IETF

Обеспечивает безопасное соединение, не ограничивая

в выборе алгоритмов шифрования и аутентификации

(обязательна поддержка MD5, SHA-1, DES

для

совместимости)

Работает на сетевом уровне, «защищая» IP-пакеты

Передает свои заголовки в открытом виде

Обеспечивает шифрование и целостность данных,

аутентификацию

отправителя,

защиту

от

повторяющихся пакетов (предотвращает спуфинг)

Реализует Site-to-Site VPN и VPN удаленного доступа

70

71.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейIP Security

Ядро IPSec:

• AH (Authentication Header, заголовок аутентификации)

— гарантирует целостность и аутентичность данных

• ESP (Encapsulating Security Payload, инкапсуляция

зашифрованных данных) — шифрует передаваемые

данные, обеспечивая конфиденциальность, может

поддерживать аутентификацию и целостность данных

• IKE (Internet Key Exchange, обмен ключами Интернета)

— решает задачу автоматического предоставления

конечным точкам защищенного канала секретных

ключей,

необходимых

для

работы

протоколов

аутентификации и шифрования

71

72.

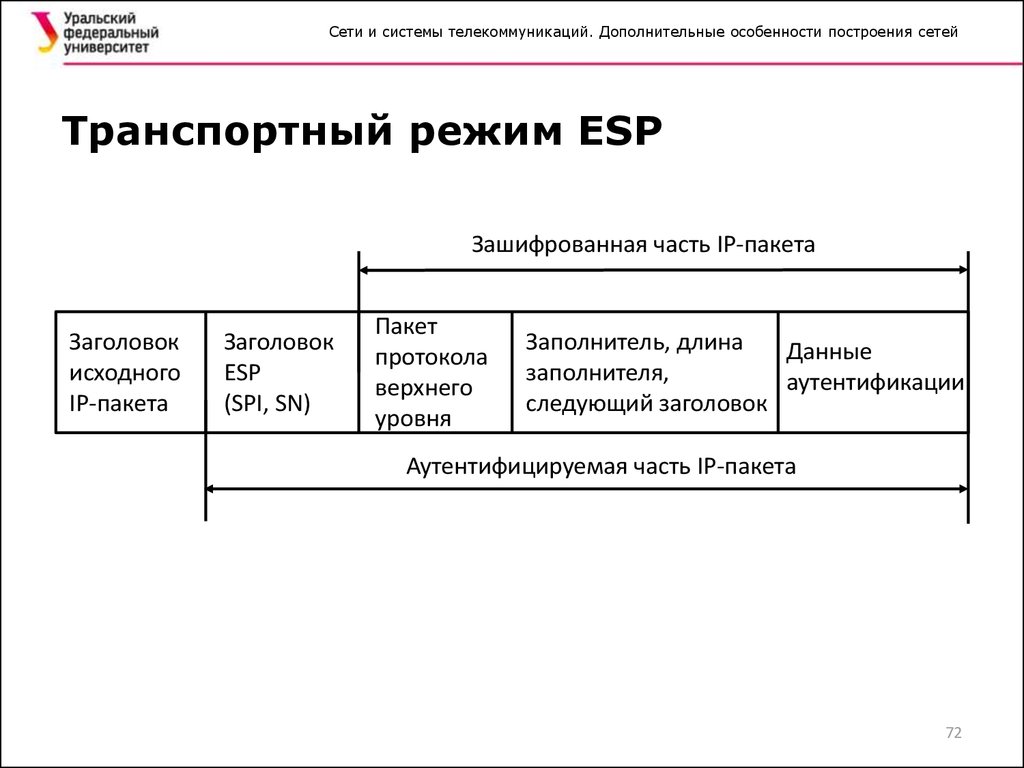

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТранспортный режим ESP

Зашифрованная часть IP-пакета

Заголовок

исходного

IP-пакета

Заголовок

ESP

(SPI, SN)

Пакет

протокола

верхнего

уровня

Заполнитель, длина

Данные

заполнителя,

аутентификации

следующий заголовок

Аутентифицируемая часть IP-пакета

72

73.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТуннельный режим ESP

Зашифрованная часть IP-пакета

Пакет

Заголовок Заголовок Заголовок

Заполнитель, длина Данные

протокола

внешнего ESP

исходного верхнего заполнителя,

аутентификации

IP-пакета (SPI, SN) IP-пакета

следующий заголовок

уровня

Аутентифицируемая часть IP-пакета

73

74.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейЗаголовок ESP

SPI (Security Parameters Index, индекс параметров

безопасности) — служит для связи пакета с

предусмотренной для него безопасной ассоциацией

SN (Sequence Number,

порядковый номер) —

порядковый номер пакета для защиты от ложного

воспроизведения

Данные аутентификации

— содержит

проверки целостности, вычисленное с

односторонней функции шифрования

значение

помощью

Следующий заголовок — код протокола следующего

уровня (ICMP, UDP, TCP и др.)

Заполнитель — обеспечивает кратное число байтов

74

75.

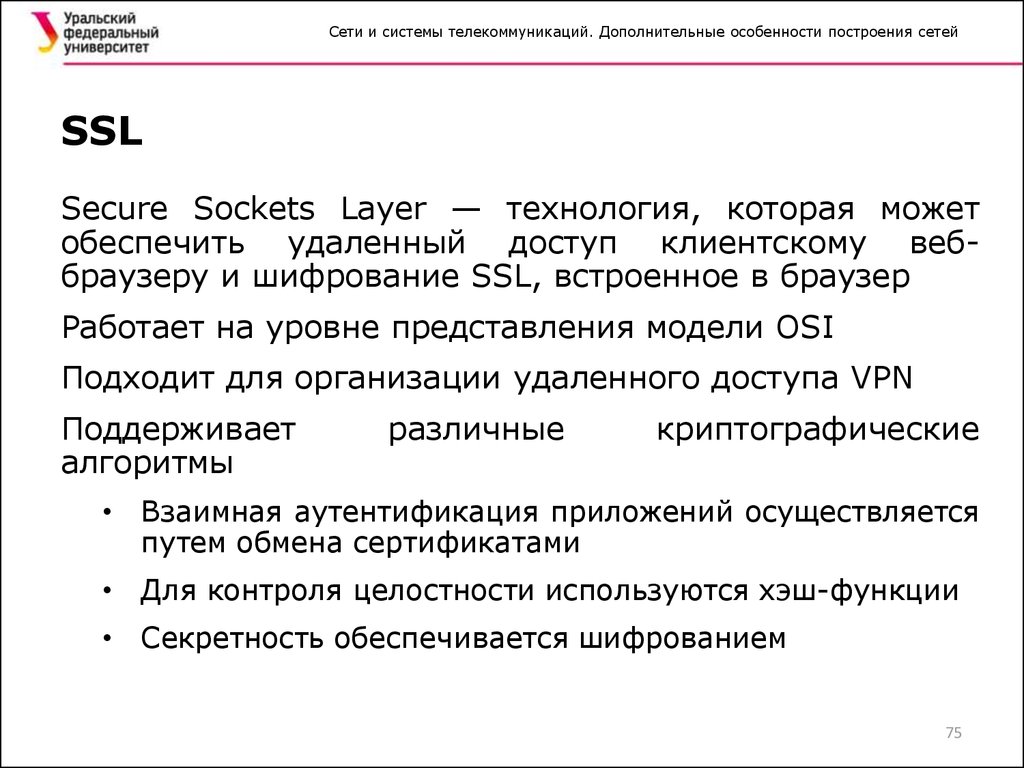

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейSSL

Secure Sockets Layer — технология, которая может

обеспечить удаленный доступ клиентскому веббраузеру и шифрование SSL, встроенное в браузер

Работает на уровне представления модели OSI

Подходит для организации удаленного доступа VPN

Поддерживает

алгоритмы

различные

криптографические

• Взаимная аутентификация приложений осуществляется

путем обмена сертификатами

• Для контроля целостности используются хэш-функции

• Секретность обеспечивается шифрованием

75

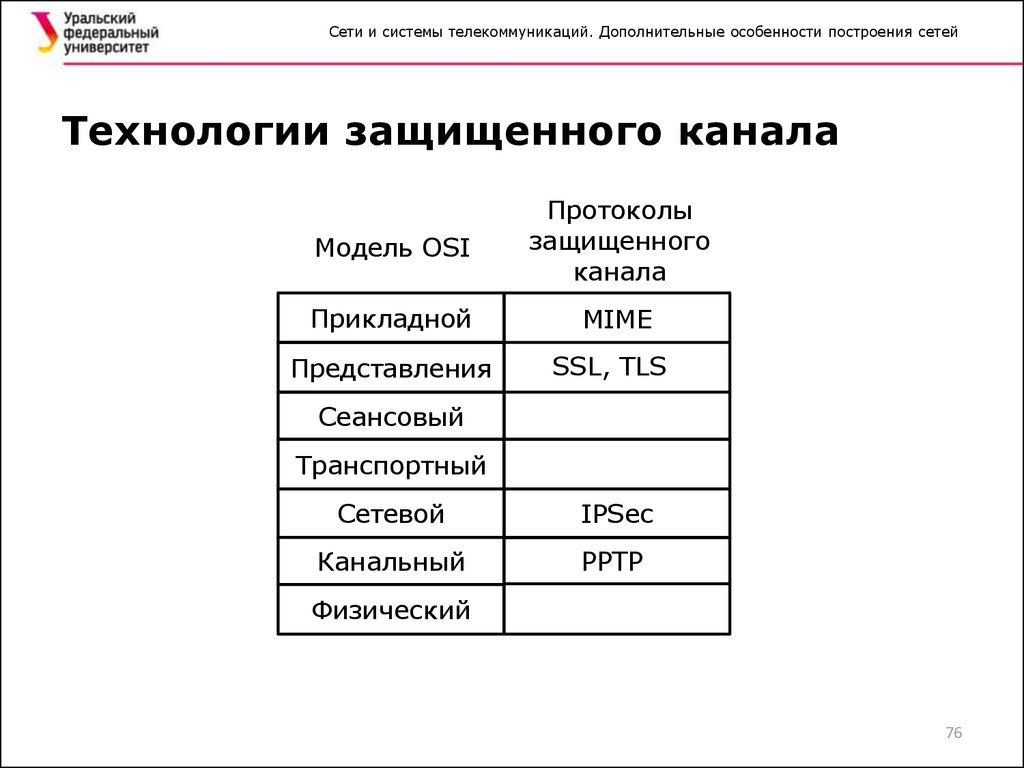

76.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейТехнологии защищенного канала

Модель OSI

Протоколы

защищенного

канала

Прикладной

MIME

Представления

SSL, TLS

Сеансовый

Транспортный

Сетевой

IPSec

Канальный

PPTP

Физический

76

77.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейИтоги

Network Address Translation (NAT)

Межсетевой экран

Виртуальные частные сети

77

78.

Сети и системы телекоммуникаций. Дополнительные особенности построения сетейВопросы?

78

internet

internet