Similar presentations:

Операционная система Linux

1. Операционная система Linux

Администрирование локальных сетей2. Система прав Linux

ПользователиГруппы

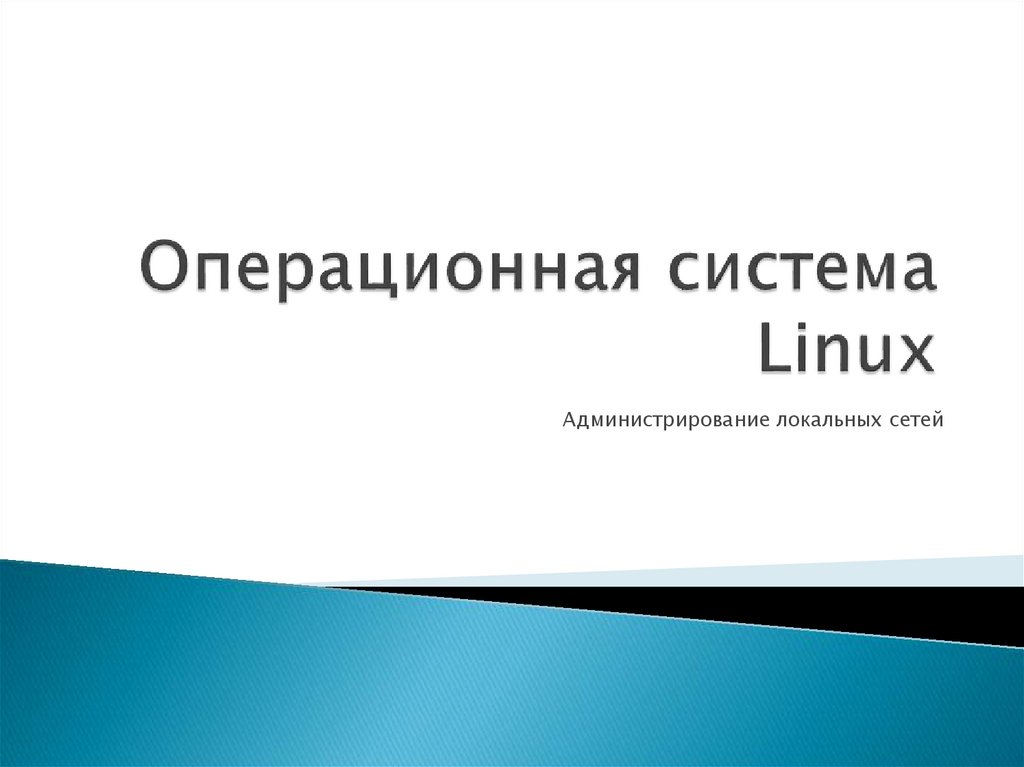

3. Система прав Linux

Команды◦

◦

◦

◦

◦

◦

◦

useradd <username>

userdel <username>

passwd [ОПЦИИ] <username>

usermod [ОПЦИИ] <username>

groups <username>

groupadd <groupname>

groupdel <groupname>

4. Как организованы пользователи

Конфигурация Linux имеет в своей основе текст. Поэтому всепользователи в Linux расположены в файле под названием

/etc/passwd. Командой more вы можете постранично просмотреть

этот файл:

more /etc/passwd

userid:x:75000:75000::/home/userid:/bin/bash

5. Как организованы пользователи

Login IDuserid

Пароль

x

ID пользователя

75000

ID группы

75000

Комментарий

Домашний Оболочка по

каталог

умолчанию

/home/

/bin/bash

userid

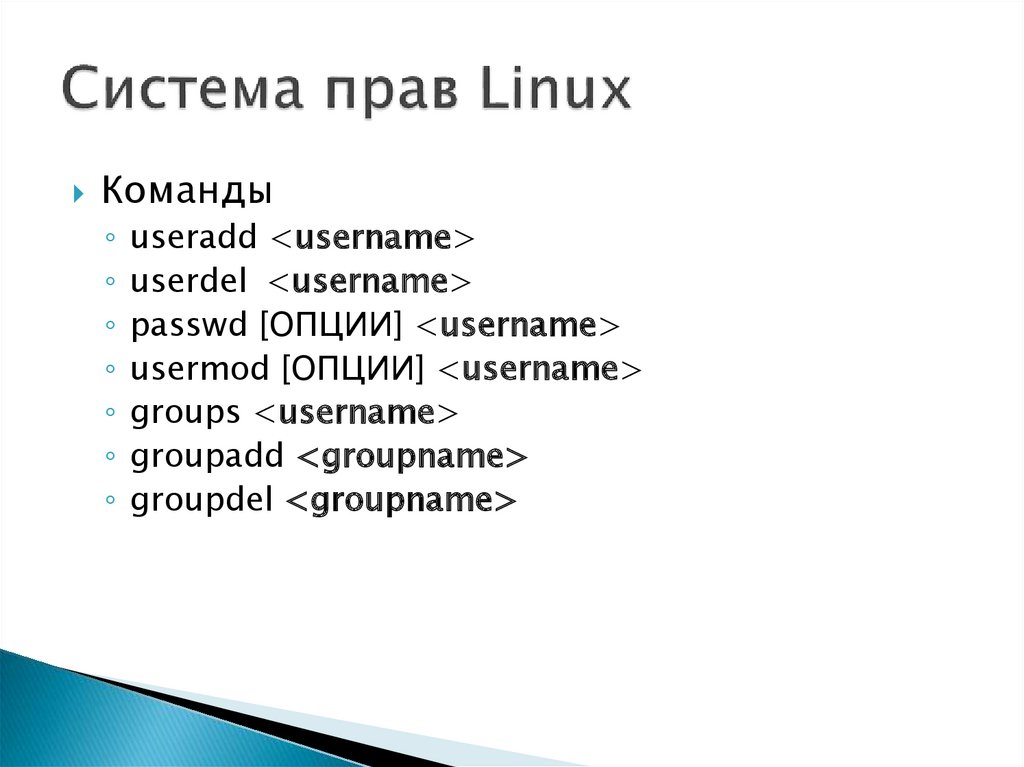

6. Как организованы пользователи

На месте пароля в файле /etc/passwd записывается “х”закодированная версия пароля идет в файл /etc/shadow.

пример записи теневого пароля:

userid:$1$z2NXZR19$PZpyL84DmPKBXMeURaXXM.:12138:0:186:7:::

Вся функция теневого пароля остается за кадром, а вам редко потребуется делать чтонибудь большее, чем включать ее.

7. Группы

в Linux почти то же самое, что и в Windows. Вы создаете группу идобавляете в ее список участников. Ресурсы могут иметь права, приписанные

группе. Члены группы имеют доступ к ресурсу, ассоциированному с этой

группой.

Создание группы выполняется просто, консольной командой groupadd:

groupadd “mygroup“

8. Группы

Эта команда создаст группу без участников с названием “mygroup“.Группы “живут” в файле с названием /etc/group. Каждой группе отводится отдельная

строка, как написанная ниже:

mygroup:x:527:

Первая колонка показывает имя группы. Вторая -- пароль. Опять-таки "x" означает, что

настоящий пароль хранится в теневом файле /etc/gshadow. Третья колонка будет

содержать разделенные запятыми идентификаторы участников группы.

Эта команда создаст группу без участников с названием “mygroup ".

в файле с названием /etc/group. Каждой группе отводится отдельная строка, как

написанная ниже:

mygroup:x:527:

9.

Чтобы добавить члена группы, используйте команду gpasswd с ключом -a и idпользователя, которого вы хотите добавить:

gpasswd -a userid mygroup

Удалить пользователей из группы можно той же командой, но с ключом -d вместо -a:

gpasswd -d userid mygroup

Вносить изменения в группы можно также прямым редактированием файла

/etc/group.

10. Пользовательские и групповые приложения

Покуда здесь мы не говорим подробно о контроле доступа, вам потребуется некоепонимание того, как пользователи и группы соотносятся с файлами. Если посмотреть

на расширенный вывод списка файлов в каталоге, можно увидеть что-то вроде

следующего.

-rw-r--r-- 1 userid mygroup 703 Jun 23 22:12 myfile

Информация о пользователе и группе хранится в файлах /etc/passwd и /etc/group,

соответственно. Ваша система возможно также содержит файлы /etc/shadow и

/etc/gshadow

11. Атрибуты доступа

‘-’ — обычный файл, ‘d’ — каталог, ‘c’ — символьноеустройство, ‘b’ — блочное устройство, ‘p’ —

именованный канал, ‘s’ — «гнездо», ‘l’ — символическая

ссылка

Далее следуют три последовательности, каждая из трех символов,

соответствующие правам пользователя, группы и всех остальных. Наличие

права на чтение обозначается буквой ‘r’, на запись — ‘w’ на выполнение — ‘x’,

отсутствие какого-либо права — знаком ‘-’ в соответствующей позиции.

12. Какие же ограничения накладываются на имена файлов

Их немного — поразительно немного для людей,работавших ранее с другими ОС:

имя файла не должно содержать символов ‘\0’

(символ с кодом 0) и ‘/’;

имя файла не должно быть длиннее 255

символов;

полный путь к файлу должен быть не длиннее

4096 символов.

13. Система прав в Linux

ReadWrite

Execute

Атрибуты доступа файла

Пользователь

Группа

Все остальные

Read | Write| Execute

Read | Write| Execute

Read | Write| Execute

N

N

N

|N

| N

|N

| N

|N

| N

14. Система прав в Linux

Команды◦

◦

◦

◦

chmod <access_key> <file>

chown username:group <file>

chgrp <groupname> <file>

umask

15. chmod

(от англ. change mode) — команда для изменения прав доступа к файлам икаталогам, используемая в Unix-подобных операционных системах. Входит в

стандарт POSIX, в Coreutils.

Синтаксис:

chmod [options] mode[,mode] file1 [file2 ...]

Опции:

-R рекурсивное изменение прав доступа для каталогов и их содержимого

-f не выдавать сообщения об ошибке для файлов, чьи права не могут быть

изменены.

-v подробно описывать действие или отсутствие действия для каждого файла.

Команда никогда не изменяет права на символьные ссылки; однако для каждой

символьной ссылки, заданной в командной строке, изменяет права доступа

связанного с ней файла. Команда игнорирует символьные ссылки, встречающиеся

во время рекурсивной обработки каталогов.

Аргумент команды chmod, задающий разрешения, может быть записан в двух

форматах: в числовом и в символьном.

16. chown

(от англ. change owner) — UNIX‐утилита,изменяющая владельца и/или группу для указанных

файлов. В качестве имени владельца/группы берётся

первый аргумент, не являющийся опцией. Если задано

только имя пользователя (или числовой

идентификатор пользователя), то данный

пользователь становится владельцем каждого из

указанных файлов, а группа этих файлов не

изменяется. Если за именем пользователя через

двоеточие следует имя группы (или числовой

идентификатор группы), без пробелов между ними, то

изменяется также и группа файла. При стандартной

настройке сервера команда вызывает сброс

накопленных кэшей (событие touch).

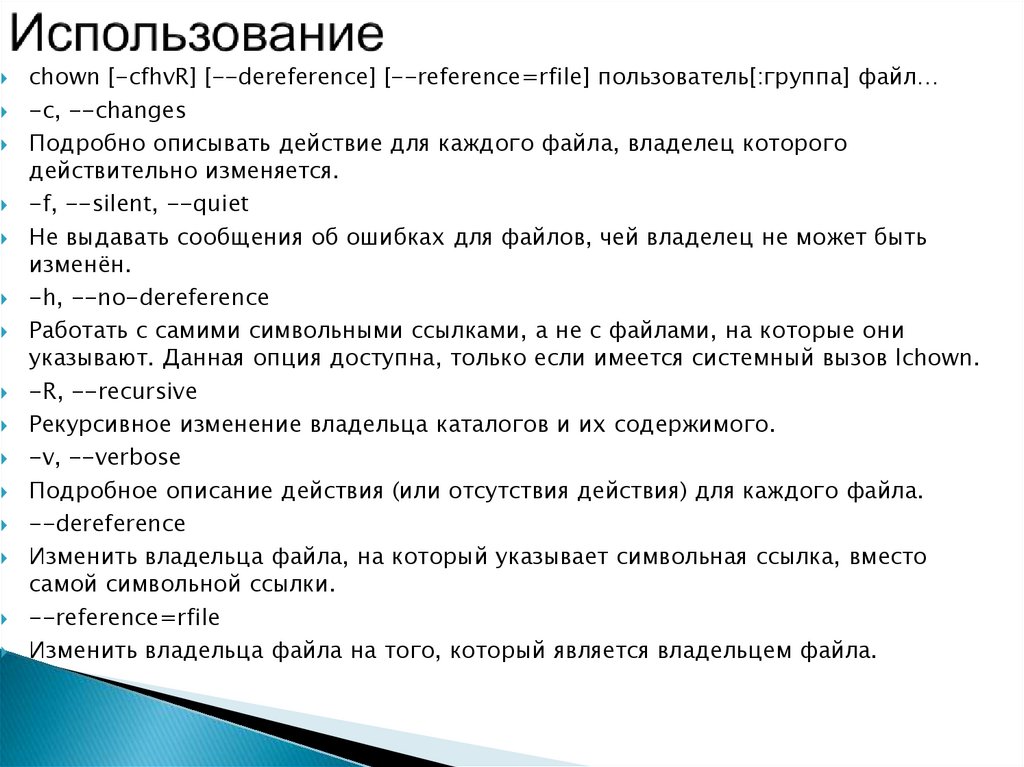

17. Использование

chown [-cfhvR] [--dereference] [--reference=rfile] пользователь[:группа] файл…-c, --changes

Подробно описывать действие для каждого файла, владелец которого

действительно изменяется.

-f, --silent, --quiet

Не выдавать сообщения об ошибках для файлов, чей владелец не может быть

изменён.

-h, --no-dereference

Работать с самими символьными ссылками, а не с файлами, на которые они

указывают. Данная опция доступна, только если имеется системный вызов lchown.

-R, --recursive

Рекурсивное изменение владельца каталогов и их содержимого.

-v, --verbose

Подробное описание действия (или отсутствия действия) для каждого файла.

--dereference

Изменить владельца файла, на который указывает символьная ссылка, вместо

самой символьной ссылки.

--reference=rfile

Изменить владельца файла на того, который является владельцем файла.

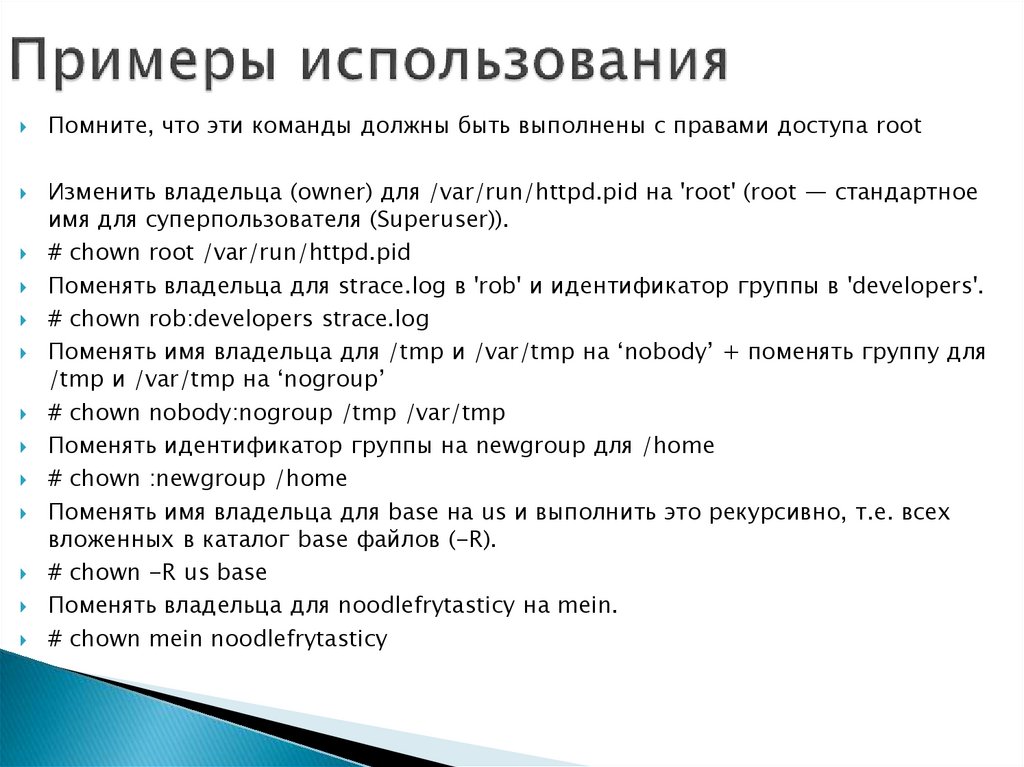

18. Примеры использования

Помните, что эти команды должны быть выполнены с правами доступа rootИзменить владельца (owner) для /var/run/httpd.pid на 'root' (root — стандартное

имя для суперпользователя (Superuser)).

# chown root /var/run/httpd.pid

Поменять владельца для strace.log в 'rob' и идентификатор группы в 'developers'.

# chown rob:developers strace.log

Поменять имя владельца для /tmp и /var/tmp на ‘nobody’ + поменять группу для

/tmp и /var/tmp на ‘nogroup’

# chown nobody:nogroup /tmp /var/tmp

Поменять идентификатор группы на newgroup для /home

# chown :newgroup /home

Поменять имя владельца для base на us и выполнить это рекурсивно, т.е. всех

вложенных в каталог base файлов (-R).

# chown -R us base

Поменять владельца для noodlefrytasticy на mein.

# chown mein noodlefrytasticy

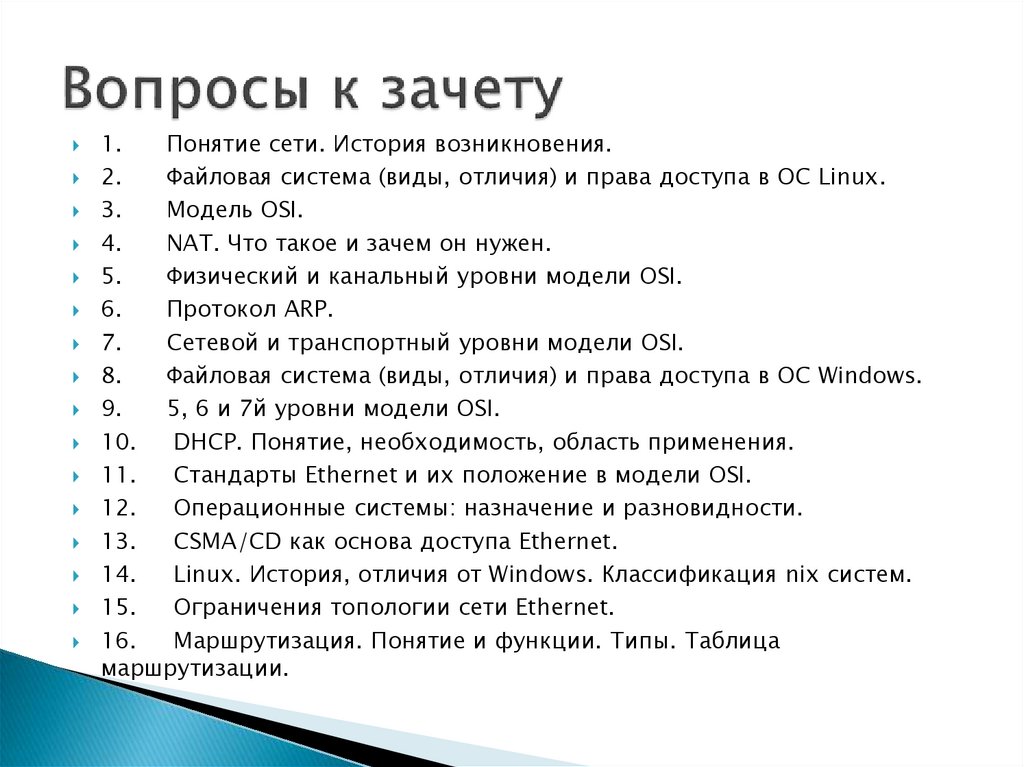

19. Вопросы к зачету

1.Понятие сети. История возникновения.

2.

Файловая система (виды, отличия) и права доступа в ОС Linux.

3.

Модель OSI.

4.

NAT. Что такое и зачем он нужен.

5.

Физический и канальный уровни модели OSI.

6.

Протокол ARP.

7.

Сетевой и транспортный уровни модели OSI.

8.

Файловая система (виды, отличия) и права доступа в ОС Windows.

9.

5, 6 и 7й уровни модели OSI.

10.

DHCP. Понятие, необходимость, область применения.

11.

Стандарты Ethernet и их положение в модели OSI.

12.

Операционные системы: назначение и разновидности.

13.

CSMA/CD как основа доступа Ethernet.

14.

Linux. История, отличия от Windows. Классификация nix систем.

15.

Ограничения топологии сети Ethernet.

16.

Маршрутизация. Понятие и функции. Типы. Таблица

маршрутизации.

20. Вопросы к зачету

17.100 Мбитный стандарт Ethernet.

18.

TCP и UDP. Понятие портов и их необходимость.

19.

1000 Мбитный стандарт Ethernet.

20.

DNS. Структура и функции. Типы запросов, ресурсных записей.

21.

Типы коммуникационного оборудования Ethernet.

22.

Структура ОС Linux/FreeBSD и программного обеспечения для них.

23.

Гарантированная доставка информации средствами TCP.

24.

ОС Windows. История, версии, отличия.

25.

Протокол IP. Его необходимость и положение в модели OSI.

26.

Windows для сервера. Особенности по сравнению с ОС для рабочей

стации. Версии, службы.

27.

TCP и UDP. Их функции в интерсетях и связь с протоколом IP,

положение в модели OSI.

28.

Операционные системы: управление процессами, потоками и

памятью.

29.

CSMA/CD как основа доступа Ethernet.

30.

DNS. Структура и функции. Структура доменных имён.

software

software