Similar presentations:

Тайнопись или основы криптографии

1.

Тайнопись илиосновы криптографии

2.

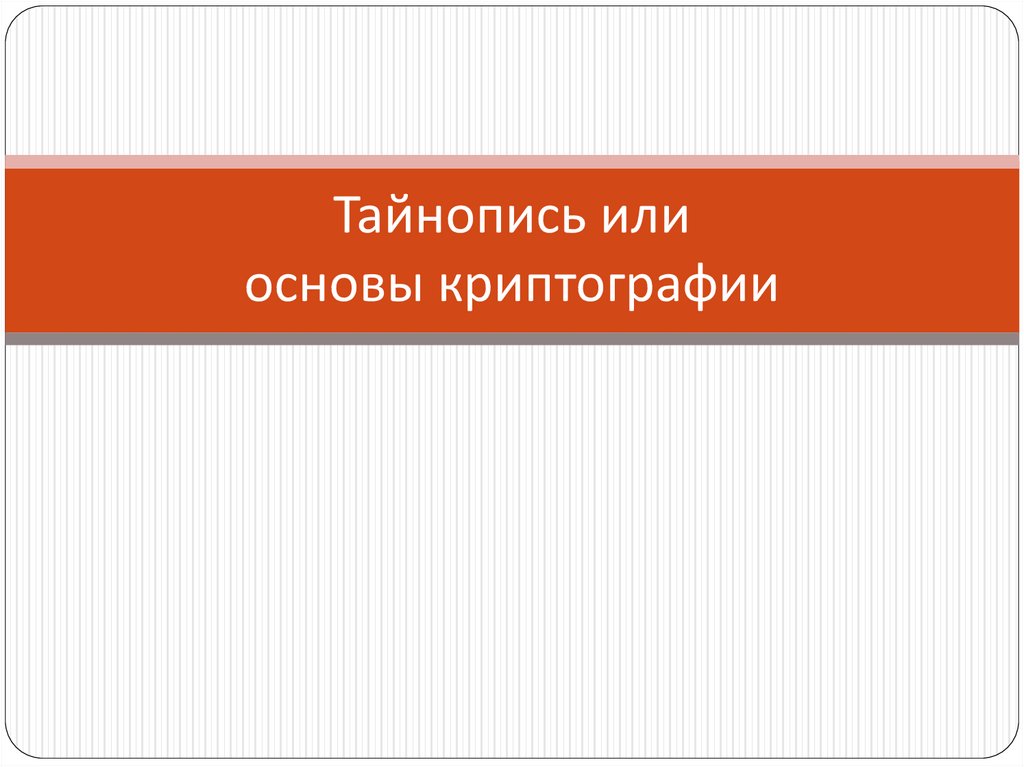

Проблема в криптографии (упрощенно).Выполняется передача важной информации между двумя

абонентами – клиент 1 и клиент 2.

Передача информации выполняется через среду или

канал связи, которые доступны всем желающим.

Только два клиента должны получить доступ к

2

передаваемой информации, другие – нет.

3.

Основные задачи криптографииОбеспечение конфиденциальности –

предотвращение нелегального доступа к данным.

Обеспечение целостности данных – гарантия, что

при передаче данных они не были модифицированы.

Обеспечение аутентификации – гарантия

подлинности клиентов или информации.

Обеспечение невозможности отказа от авторства –

гарантирует, что подпись однозначно указывает на ее

автора, а также именно автор поставил эту подпись, а

не другой человек.

3

4.

В основе любой защиты информации лежитЭКОНОМИЧЕСКИЙ ФАКТОР.

Если кто-то не сможет защитить важные данные,

то он потеряет важные ресурсы, например,

деньги=авторитет=связи=сотрудников= и др.

Потерянные ресурсы могли бы пойти на развитие

самого человека или компанию.

В случае потери важных ресурсов, конкуренты

выиграют в любом случае, даже если они не смогут

получить или воспользоваться этими ресурсами.

4

5.

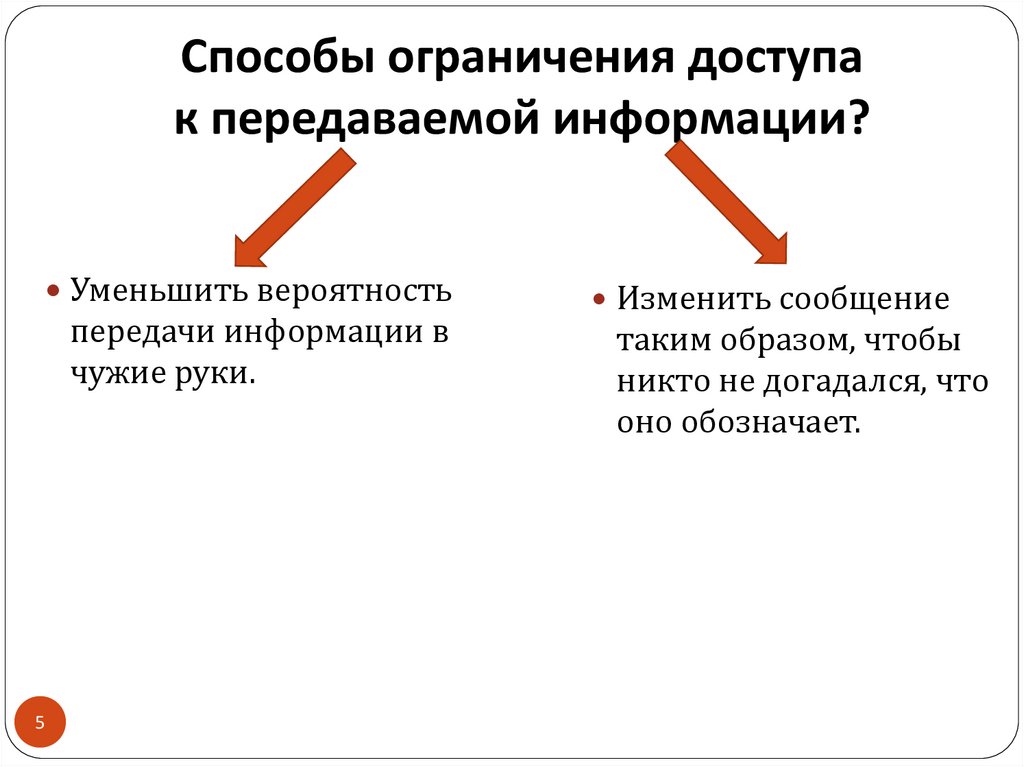

Способы ограничения доступак передаваемой информации?

Уменьшить вероятность

передачи информации в

чужие руки.

5

Изменить сообщение

таким образом, чтобы

никто не догадался, что

оно обозначает.

6.

Уменьшить вероятность передачиинформации в чужие руки

Физическая защита

Личная встреча в секретном месте.

Написать на «бумаге» (или другом носителе информации),

закрыть в ящик с замком, отправить доверенным

курьером, выставить охрану и т.д.

Стенография – сокрытие факта наличия секретной

информации.

Внедрение секретных сообщений среди открытой

информации – текстов, изображений и др.

6

7.

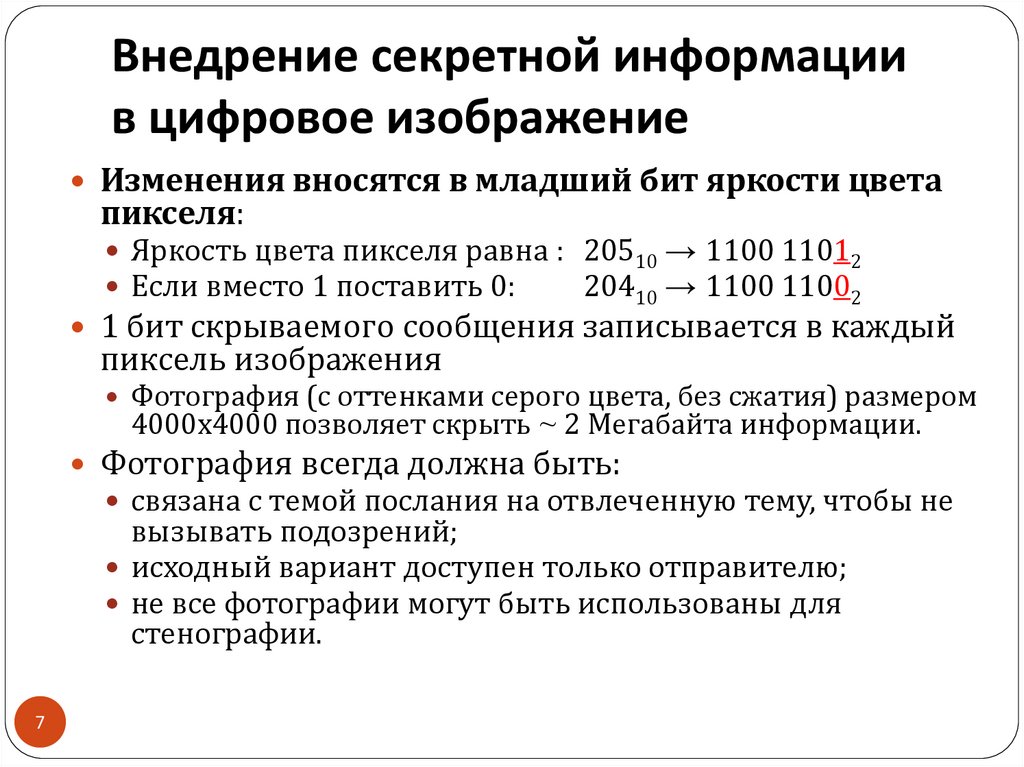

Внедрение секретной информациив цифровое изображение

Изменения вносятся в младший бит яркости цвета

пикселя:

Яркость цвета пикселя равна : 20510 → 1100 11012

Если вместо 1 поставить 0:

20410 → 1100 11002

1 бит скрываемого сообщения записывается в каждый

пиксель изображения

Фотография (с оттенками серого цвета, без сжатия) размером

4000х4000 позволяет скрыть ~ 2 Мегабайта информации.

Фотография всегда должна быть:

связана с темой послания на отвлеченную тему, чтобы не

вызывать подозрений;

исходный вариант доступен только отправителю;

не все фотографии могут быть использованы для

стенографии.

7

8.

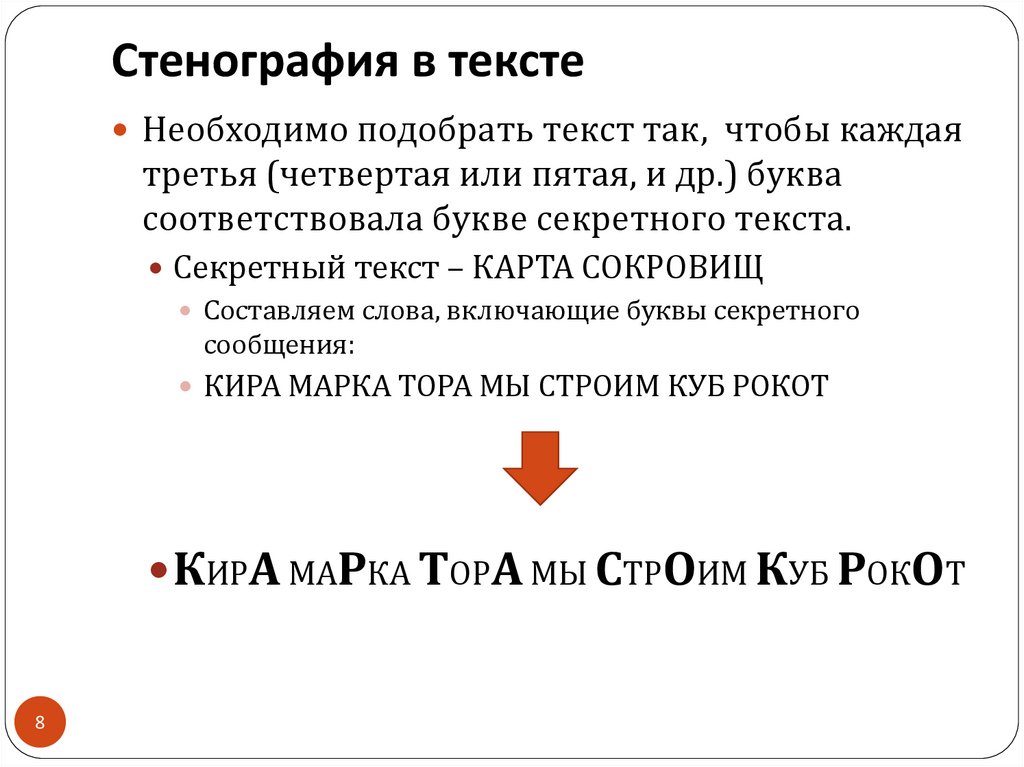

Стенография в текстеНеобходимо подобрать текст так, чтобы каждая

третья (четвертая или пятая, и др.) буква

соответствовала букве секретного текста.

Секретный текст – КАРТА СОКРОВИЩ

Составляем слова, включающие буквы секретного

сообщения:

КИРА МАРКА ТОРА МЫ СТРОИМ КУБ РОКОТ

КИРА МАРКА ТОРА МЫ СТРОИМ КУБ РОКОТ

8

9.

Когда становиться известно, что всесообщения посылаемые от одного клиента

другому клиенту принимаются и

анализируются третьей стороной, тогда

необходимо использовать методы изменения

сообщения - шифрование.

Шифрование выполняет основную задачу

криптографии конфиденциальность –

предотвращение нелегального доступа к

информации.

9

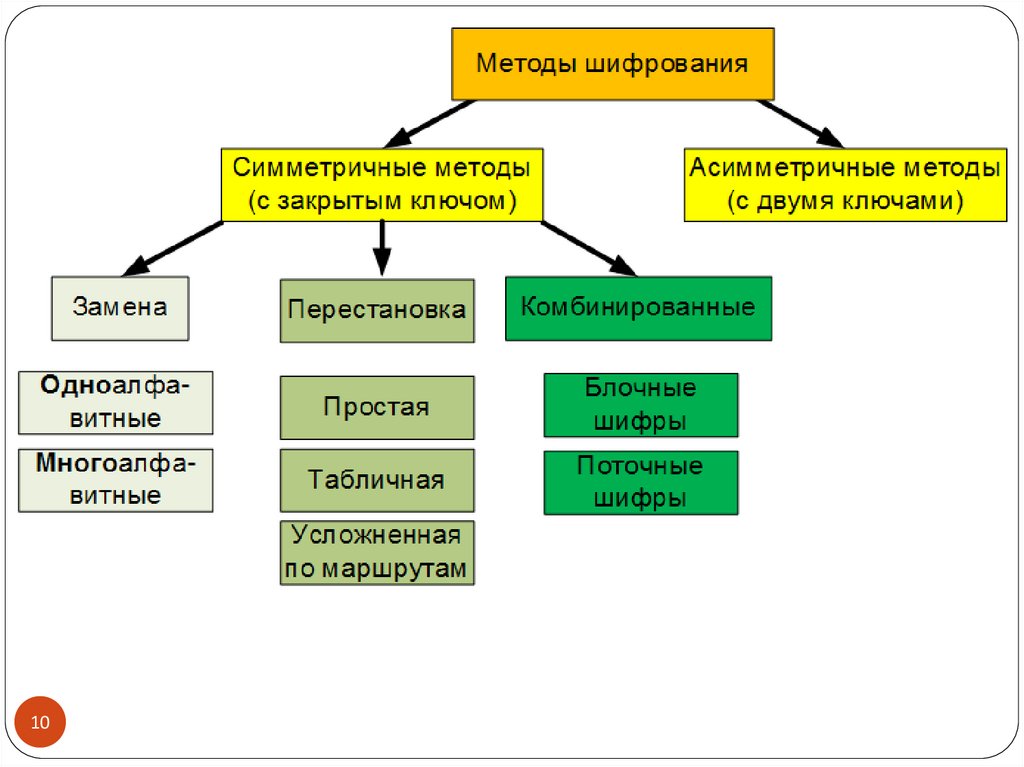

10.

1011.

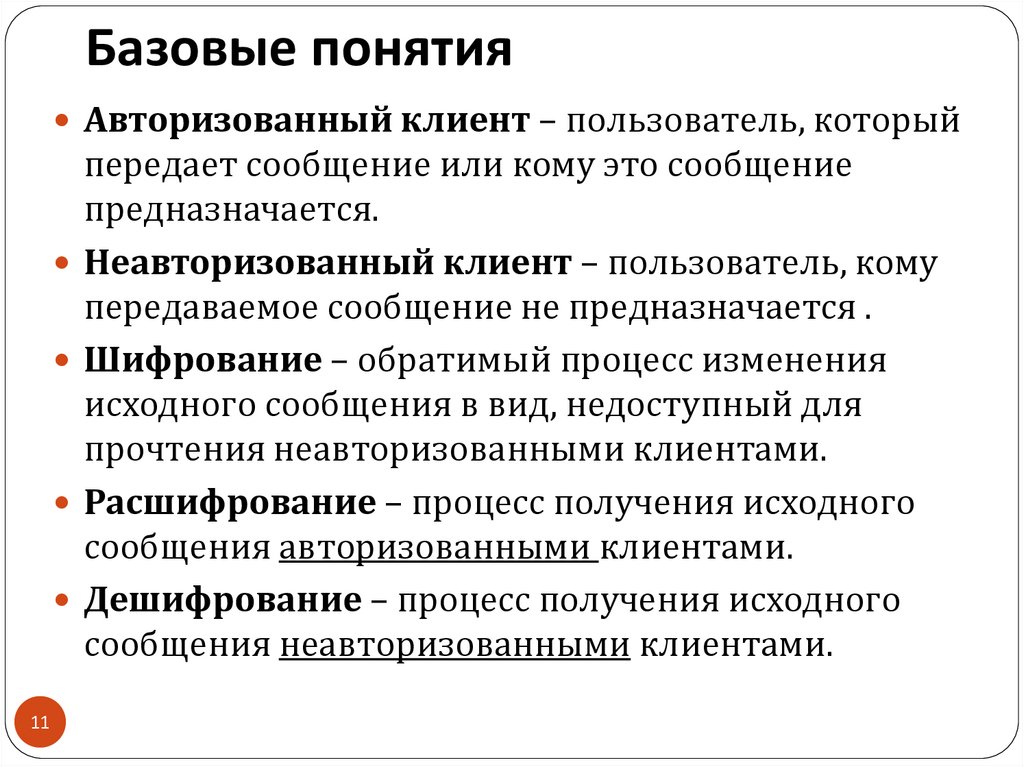

Базовые понятияАвторизованный клиент – пользователь, который

11

передает сообщение или кому это сообщение

предназначается.

Неавторизованный клиент – пользователь, кому

передаваемое сообщение не предназначается .

Шифрование – обратимый процесс изменения

исходного сообщения в вид, недоступный для

прочтения неавторизованными клиентами.

Расшифрование – процесс получения исходного

сообщения авторизованными клиентами.

Дешифрование – процесс получения исходного

сообщения неавторизованными клиентами.

12.

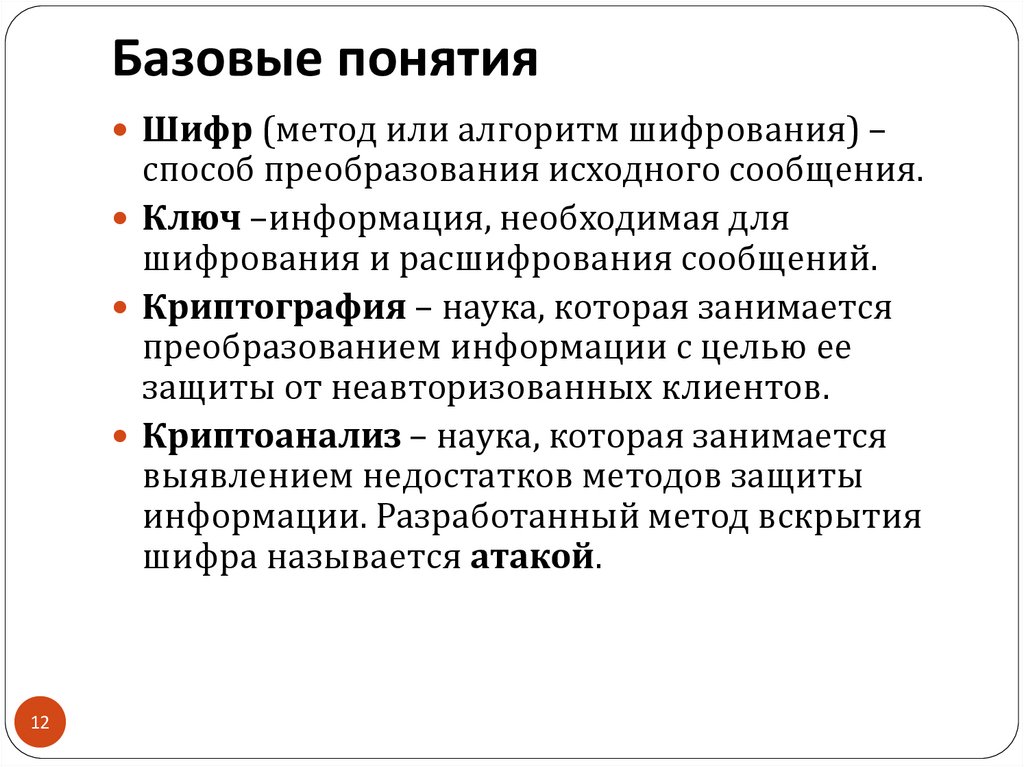

Базовые понятияШифр (метод или алгоритм шифрования) –

способ преобразования исходного сообщения.

Ключ –информация, необходимая для

шифрования и расшифрования сообщений.

Криптография – наука, которая занимается

преобразованием информации с целью ее

защиты от неавторизованных клиентов.

Криптоанализ – наука, которая занимается

выявлением недостатков методов защиты

информации. Разработанный метод вскрытия

шифра называется атакой.

12

13.

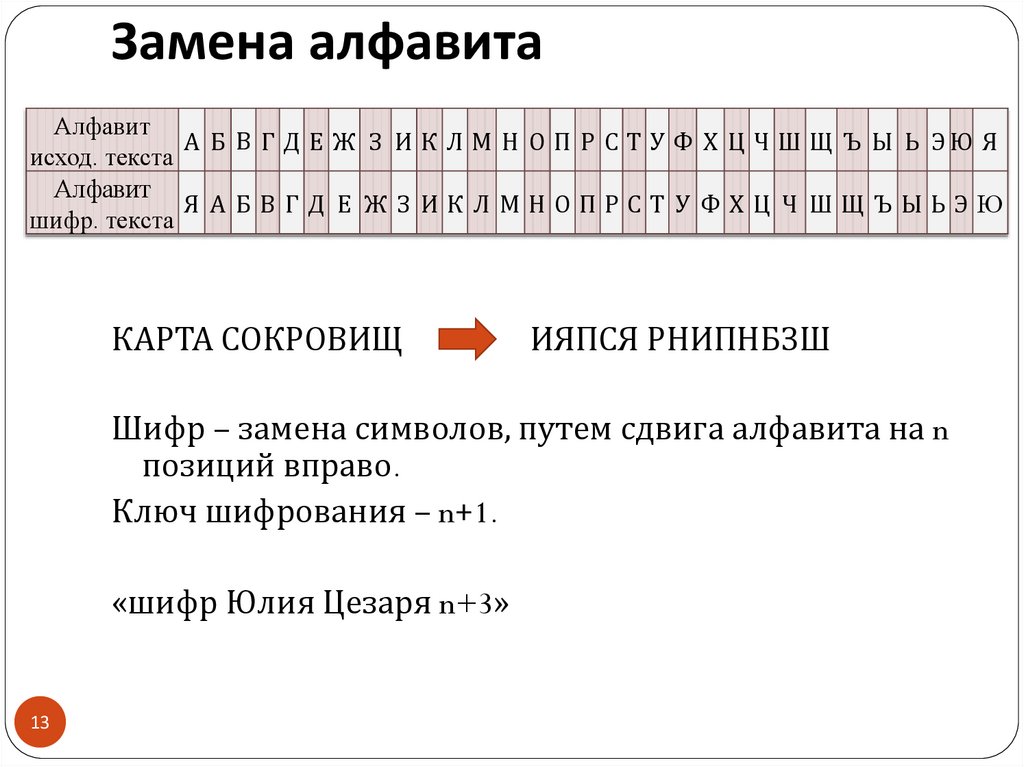

Замена алфавитаАлфавит

А Б В Г Д Е Ж З И К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь ЭЮ Я

исход. текста

Алфавит

Я А БВГД Е ЖЗ ИК ЛМНОПРСТ У ФХЦ Ч ШЩЪЫЬЭЮ

шифр. текста

КАРТА СОКРОВИЩ

ИЯПСЯ РНИПНБЗШ

Шифр – замена символов, путем сдвига алфавита на n

позиций вправо.

Ключ шифрования – n+1.

«шифр Юлия Цезаря n+3»

13

14.

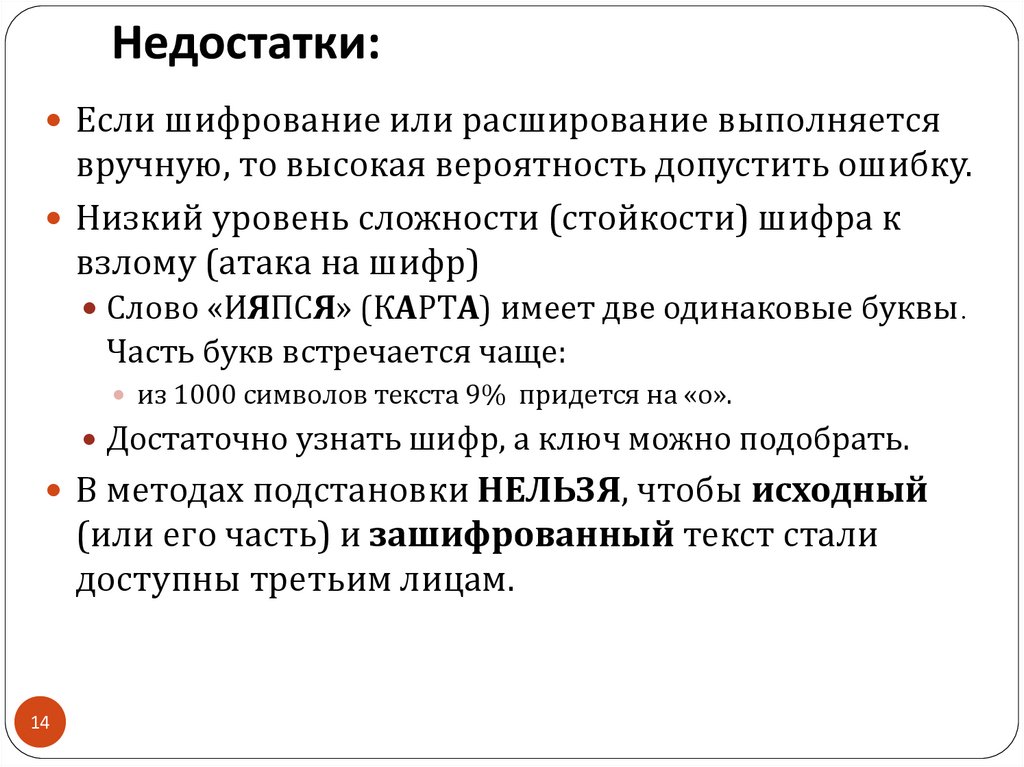

Недостатки:Если шифрование или расширование выполняется

вручную, то высокая вероятность допустить ошибку.

Низкий уровень сложности (стойкости) шифра к

взлому (атака на шифр)

Слово «ИЯПСЯ» (КАРТА) имеет две одинаковые буквы.

Часть букв встречается чаще:

из 1000 символов текста 9% придется на «о».

Достаточно узнать шифр, а ключ можно подобрать.

В методах подстановки НЕЛЬЗЯ, чтобы исходный

(или его часть) и зашифрованный текст стали

доступны третьим лицам.

14

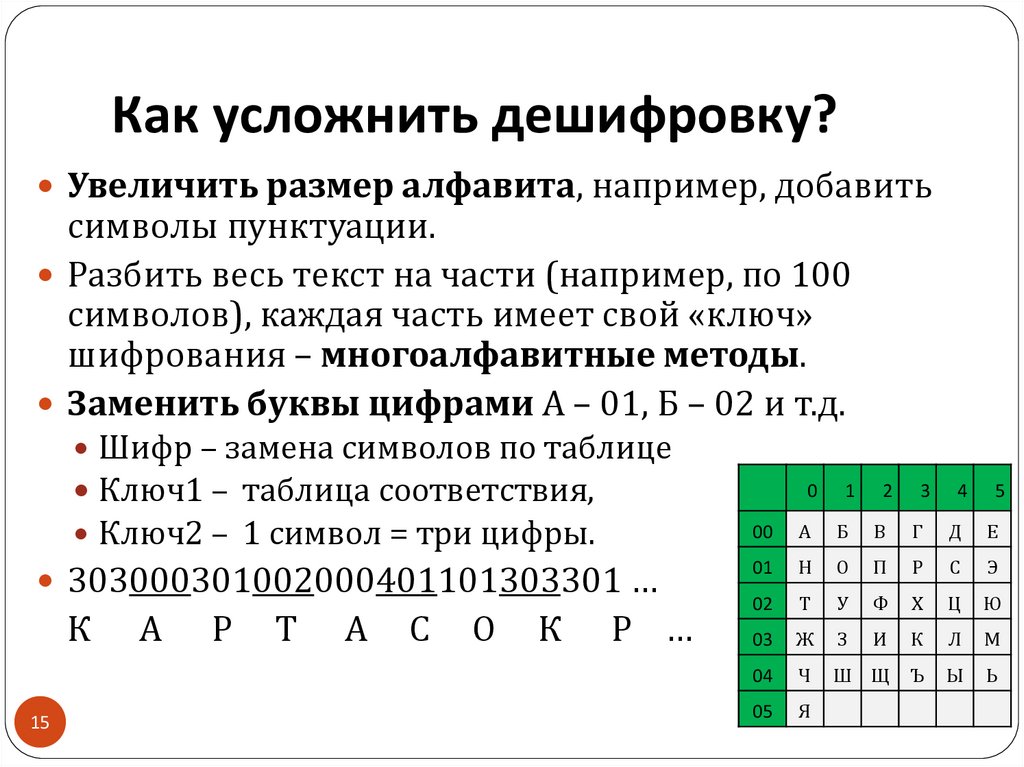

15.

Как усложнить дешифровку?Увеличить размер алфавита, например, добавить

символы пунктуации.

Разбить весь текст на части (например, по 100

символов), каждая часть имеет свой «ключ»

шифрования – многоалфавитные методы.

Заменить буквы цифрами А – 01, Б – 02 и т.д.

Шифр – замена символов по таблице

Ключ1 – таблица соответствия,

Ключ2 – 1 символ = три цифры.

303000301002000401101303301 …

К

15

А

Р

Т

А

С

О

К

Р …

0

1

2

3

4

5

00

А

Б

В

Г

Д

Е

01

Н

О

П

Р

С

Э

02

Т

У

Ф

Х

Ц

Ю

03

Ж

З

И

К

Л

М

04

Ч

Ш Щ

Ъ

Ы

Ь

05

Я

16.

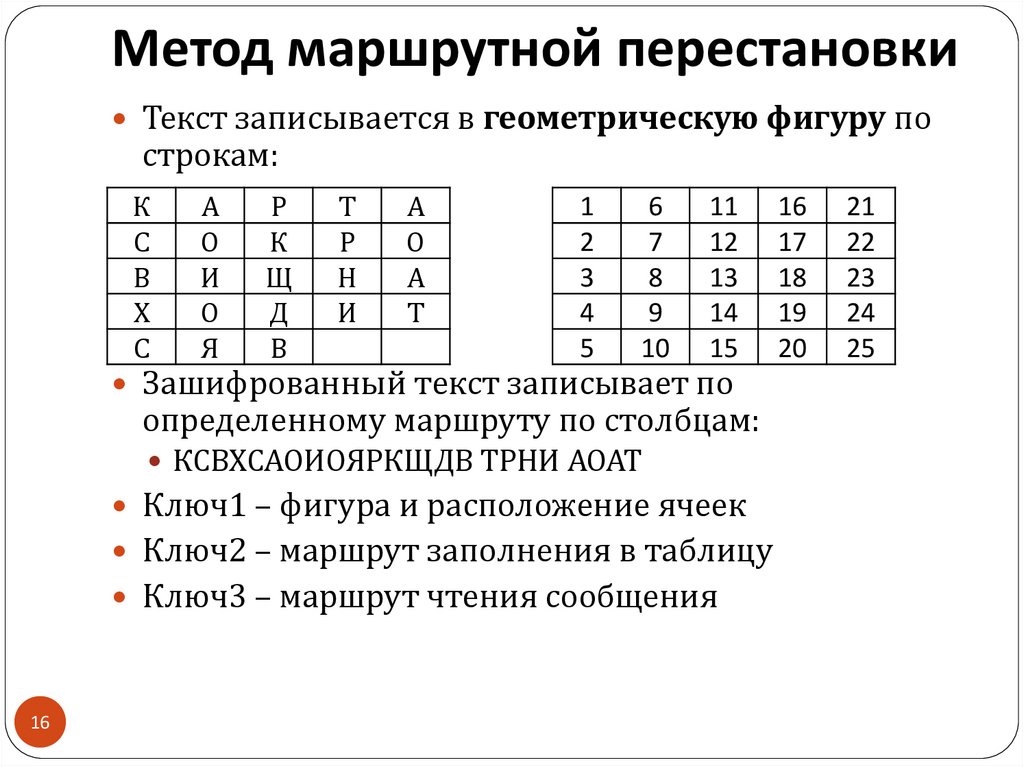

Метод маршрутной перестановкиТекст записывается в геометрическую фигуру по

строкам:

К

С

В

Х

С

А

О

И

О

Я

Р

К

Щ

Д

В

Т

Р

Н

И

А

О

А

Т

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

Зашифрованный текст записывает по

определенному маршруту по столбцам:

КСВХСАОИОЯРКЩДВ ТРНИ АОАТ

Ключ1 – фигура и расположение ячеек

Ключ2 – маршрут заполнения в таблицу

Ключ3 – маршрут чтения сообщения

16

16

17

18

19

20

21

22

23

24

25

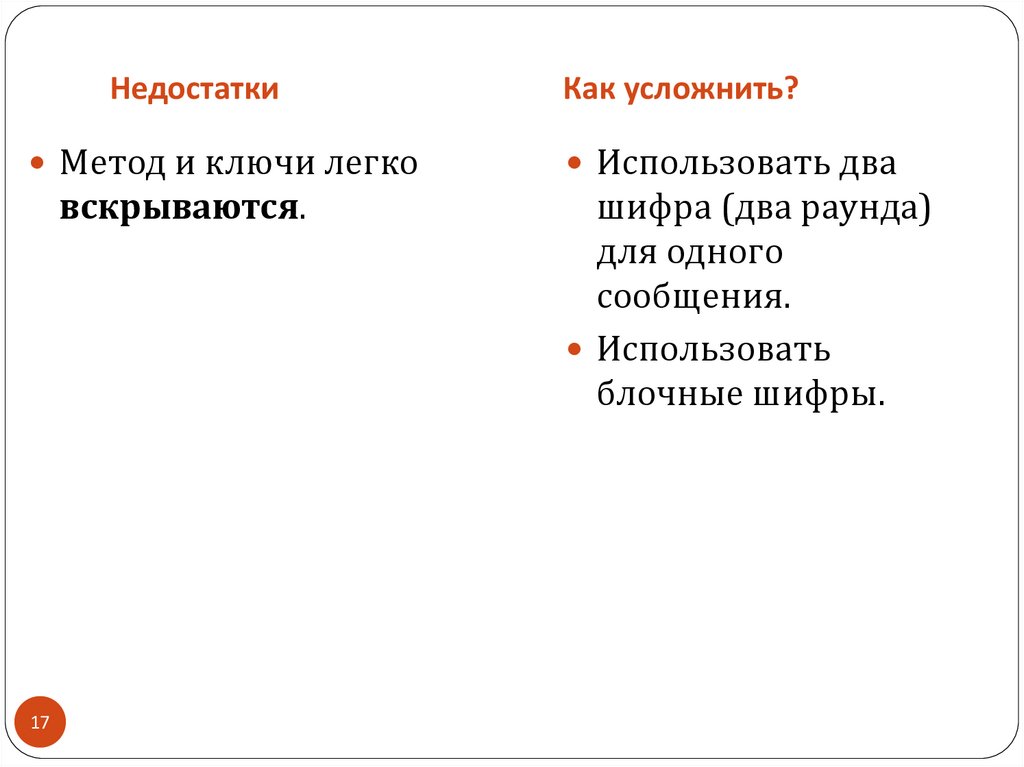

17.

НедостаткиМетод и ключи легко

вскрываются.

17

Как усложнить?

Использовать два

шифра (два раунда)

для одного

сообщения.

Использовать

блочные шифры.

18.

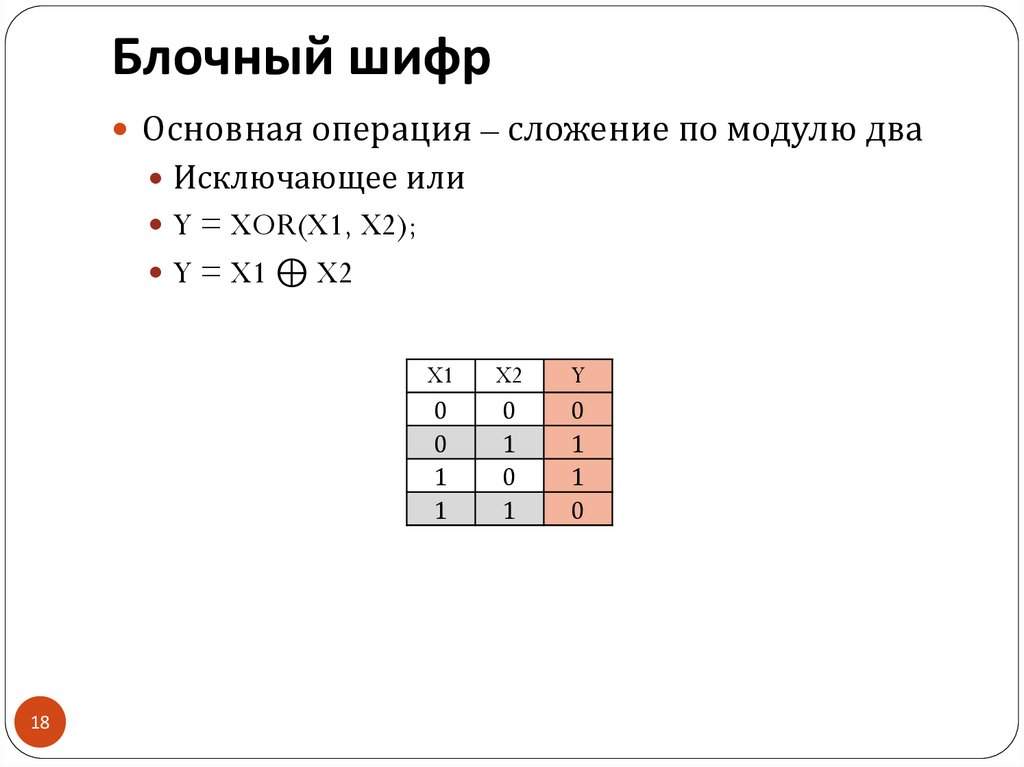

Блочный шифрОсновная операция – сложение по модулю два

Исключающее или

Y = XOR(X1, X2);

Y = X1 ⊕ X2

X1

0

0

1

1

18

X2

0

1

0

1

Y

0

1

1

0

19.

Блочный шифрПредположим, что каждым символ текста занимает

1 байт (8 бит).

Каждый блок (например, по 8 бит) текста побитно

складывается по модулю два с определенным

ключом, например, 001010102.

Для вскрытия зашифрованного текста, необходимо

перебрать ключи общим количеством 28=256.

В настоящее время блочные шифры используют

ключи длиной 256 бит и более, (в блок 256 бит

заносится 32 символов текста), общее количество

ключей 2256=1077.

На самом современной оборудовании вскрытие

зашифрованного текста займет более 10 лет. За это

время информация перестанет быть актуальной.

19

20.

Основная проблема симметричных шифров –это передача и хранение ключей

20

21.

Суть асимметричного шифраТот, кому передается сообщение формирует два ключа:

Открытый,

Секретный.

Открытый ключ передается через обычные каналы

связи (Интернет) – этот ключ доступен всем.

Источник послания – использует открытый ключ для

шифрования сообщения, которое также пересылается

по открытым каналам связи.

Для дешифрования сообщения необходимо

использовать открытый и секретный ключи.

ГЛАВНОЕ – нельзя дешифровать сообщение зная только

открытый ключ, для этого обязательно нужен секретный.

Недостаток – необходимо быть уверенным, что по

зашифрованному сообщению и открытому ключу нельзя

вычислить секретный ключ (либо необходимо потратить

большое количество времени, чтобы дешифровать сообщение)

21

22.

Недостатки асимметричных шифровРаботают медленнее симметричных шифров.

Отсутствует 100% гарантия, что используемый

секретный ключ нельзя вычислить.

22

23.

Если во время передачи информации исказитьпослание, то получатель расшифровать

искаженного сообщения не сможет.

Методы кодирования могут использоваться для

определения целостности данных (выявление

изменение данных во время передачи или приема).

Существует специальные методы в

криптографии – хэш-алгоритмы, которые точно

указывают, было ли модифицировано сообщение.

23

24.

Если кто-то опубликовал специальный ключ – томожно предположить, что сообщение будет

зашифровано асимметричным шифром.

Если известен открытый ключ, то можно

зашифровать и передать ложное сообщение (это

называется активная атака).

Для исключения получения ложных сообщений

между абонентами часто используется

электронно-цифровая подпись (ЭЦП).

24

25.

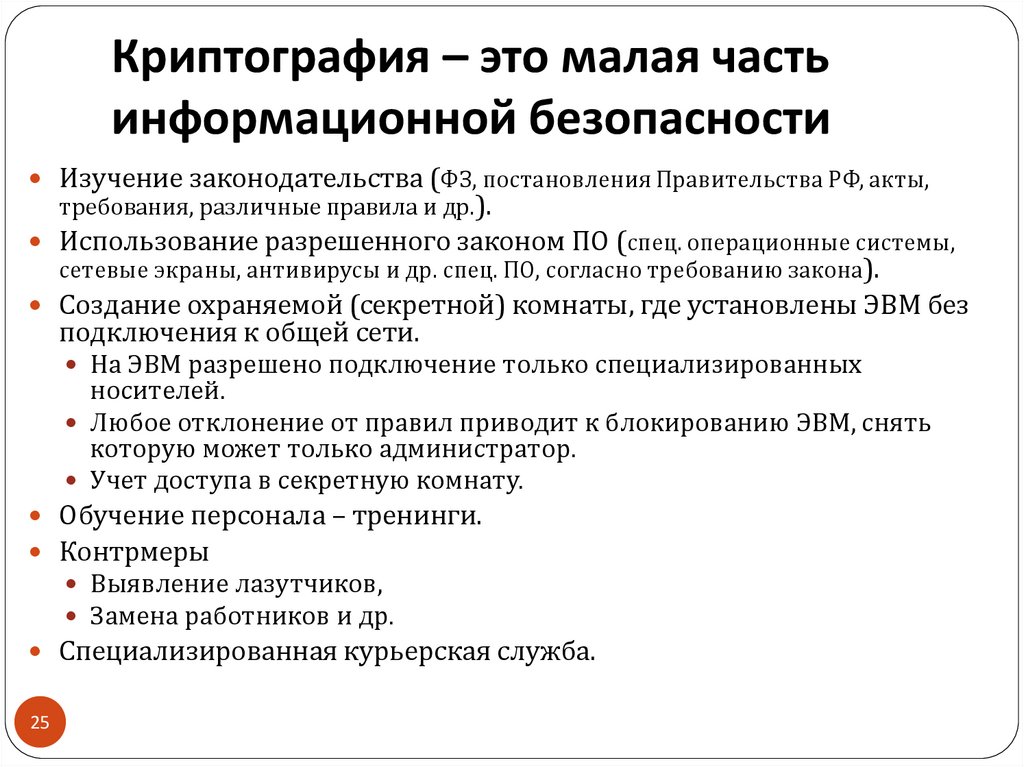

Криптография – это малая частьинформационной безопасности

Изучение законодательства (ФЗ, постановления Правительства РФ, акты,

требования, различные правила и др.).

Использование разрешенного законом ПО (спец. операционные системы,

сетевые экраны, антивирусы и др. спец. ПО, согласно требованию закона).

Создание охраняемой (секретной) комнаты, где установлены ЭВМ без

подключения к общей сети.

На ЭВМ разрешено подключение только специализированных

носителей.

Любое отклонение от правил приводит к блокированию ЭВМ, снять

которую может только администратор.

Учет доступа в секретную комнату.

Обучение персонала – тренинги.

Контрмеры

Выявление лазутчиков,

Замена работников и др.

Специализированная курьерская служба.

25

informatics

informatics