Similar presentations:

Уязвимости традиционных средств защиты

1. Уязвимости традиционных средств защиты

ВГУИТВОРОНЕЖСКИЙ ГОСУДАРСТВЕННЫЙ

УНИВЕРСИТЕТ ИНЖЕНЕРНЫХ ТЕХНОЛОГИЙ

Уязвимости

традиционных

средств защиты

Системы обнаружения компьютерных атак. Лекция 1

Доцент кафедры информационной безопасности,

к.т.н. Прилуцкий А.М.

2.

Содержание дисциплины«Системы

обнаружения

компьютерных атак»

3. Цель освоения дисциплины

Целью освоения дисциплины «Системы обнаружения компьютерныхатак» является является формирование у студентов следующих

навыков

• сбор и анализ исходных данных для проектирования систем

защиты информации;

• разработка проектов систем и подсистем управления

информационной безопасностью объекта в соответствии с

техническим заданием;

• применение методов и методик оценивания безопасности

компьютерных систем при проведении контрольного анализа

системы защиты;

• проведение инструментального мониторинга защищенности

компьютерных систем;

• поиск рациональных решений при разработке средств защиты

информации с учетом требований качества, надежности и

стоимости, а также сроков исполнения;

• установка, настройка, эксплуатация и обслуживание аппаратнопрограммных средств защиты информации;

• обеспечение эффективного функционирования средств защиты

информации

с

учетом

требований

по

обеспечению

защищенности компьютерной системы.

3

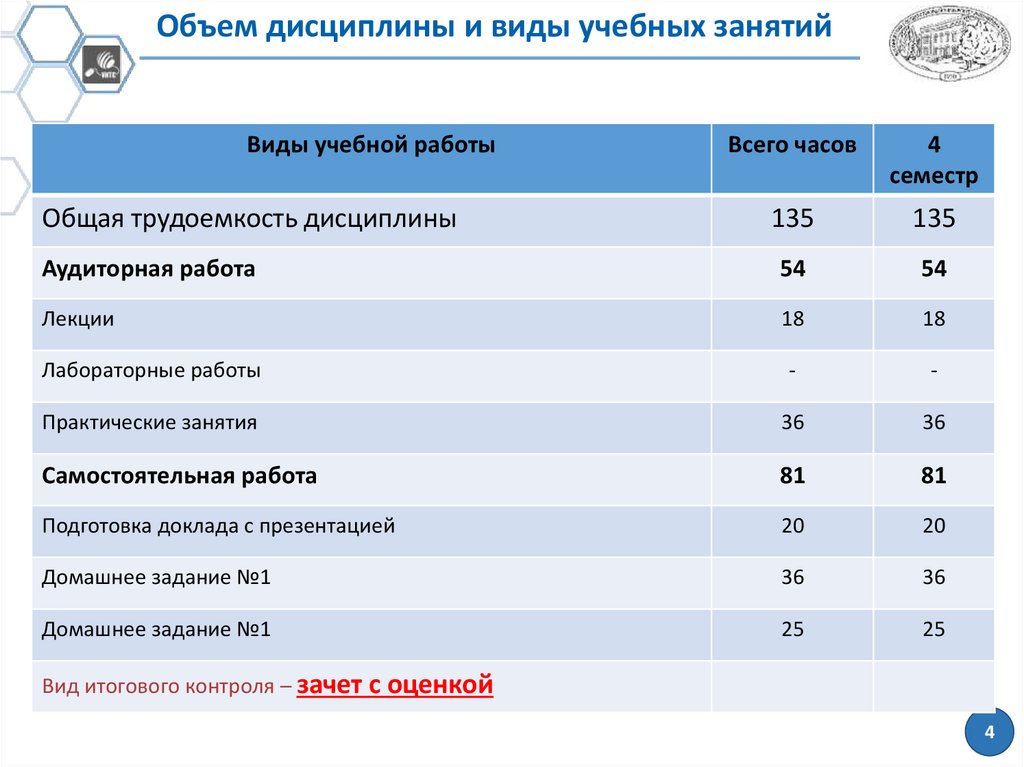

4. Объем дисциплины и виды учебных занятий

Виды учебной работыВсего часов

4

семестр

135

135

Аудиторная работа

54

54

Лекции

18

18

Лабораторные работы

-

-

Практические занятия

36

36

Самостоятельная работа

81

81

Подготовка доклада с презентацией

20

20

Домашнее задание №1

36

36

Домашнее задание №1

25

25

Общая трудоемкость дисциплины

Вид итогового контроля – зачет с оценкой

4

5. Вопросы лекции

1. Основные понятия и определения2. Уязвимости стека протоколов TCP/IP

3. Слабости межсетевого экрана, и способы

его обхода

4. Уязвимости системы аутентификации и

авторизации

5

6. Основные понятия и определения

7. Протокол TCP/IP

Базовая концепция TCP/IP позволяет организоватьвзаимодействие различных компьютерных систем и

описывает внутреннюю работу сети Internet.

7

8. Протоколы высокого уровня

89. Протокол IP

Протокол IP описан в документе RFC 791. Протокол IP неориентирован на установку соединений. Это означает, что

каждый пакет передается по сети независимо от других. То

есть не гарантируется, что пакеты придут в пункт назначения и

сохранится порядок, в котором они были отправлены.

Размер полей адресов отправителя и получателя равен 32

битам. При отправке пакета адрес узла-отправителя не проверяется.

Таким

образом,

подменить

злонамеренный

действительный

пользователь

адрес

в

поле

может

адреса

отправителя любым другим адресом. Об этом следует

помнить

всякий

полученного пакета.

раз,

определяя

адрес

отправителя

9

10. Структура IP-пакета

1011. Поле TTL

Поле TTL (time-to-live — время жизни) предотвращает созданиезамкнутых маршрутов передачи пакетов. При прохождении пакета

через сетевое устройство (маршрутизатор) значение этого поля

уменьшается на единицу. Когда значение поля достигнет нуля, пакет

будет отброшен и источнику пакета будет отправлено сообщение

«время истекло» («time exceded»). Поле TTL может использоваться для

определения маршрута передачи сообщения.

Программа tracerote отправляет пакет с установленным полем TTL,

равным 1. Первый маршрутизатор ответит сообщением «время

истекло». Затем один за другим будут отправлены пакеты, в каждом из

которых значение поля TTL будет увеличиваться на единицу до тех пор,

пока пакет не достигнет пункта назначения. Таким образом собирается

информация обо всех промежуточных узлах трансляции пакета.

11

12. Фрагментация пакетов

Если пакеты передаются по сетям, в которых размер IP-пакетовпревышает максимально допустимое значение размера кадра, то

выполняется фрагментация пакетов. Эта операция необходима для

передачи информации в различных физических сетях, но она

также может быть использована в незаконных целях. Поле MF

указывает, является (MF=0) или нет (MF=l) данный пакет последним

фрагментом последовательности. Поле «fragment

onset»

(«смещение фрагмента») указывает на положение фрагмента в

исходном пакете. Фрагменты могут быть использованы для попытки

обмануть брандмауэр. Например, первый фрагмент отправляется с

вполне «невинным» TCP-заголовком (в блоке данных IP-пакета).

Второй фрагмент «затеняет» данные первого и заменяет TCPзаголовок. В результате можно провести атаку в обход брандмауэра.

12

13. Фрагментация пакетов

В современных IP-сетях фрагментация пакетоввыполняется

довольно

редко.

Поэтому

присутствие фрагментированных пакетов, скорее

всего, означает или наличие каких-либо проблем в

сети, либо попытку проведения атаки, например,

атаки в обход брандмауэра (в результате

различной сборки пакетов на брендмауэре и на

компьютере-получатале) или атаки отказа в

обслуживании.

13

14. Протокол TCP

Формат заголовка TCP-пакета также определен вдокументе RFC 793. В отличие от IP, протокол TCP

является

ориентированным

на

установление

соединений.

То есть TCP гарантирует доставку и сохранение порядка отправленных

пакетов. Это достигается за счет использования порядковых номеров

и номеров подтверждения. В то время как протокол IP использует IPадреса для доставки пакетов указанному компьютеру, протокол TCP

использует номера портов для отправки пакета нужному процессу на

компьютере-получателе и идентификации процесса-отправителя на

компьютере-отправителе. Как и IP-адрес, порт отправителя не

проверяется и поэтому может быть подменен нарушителем.

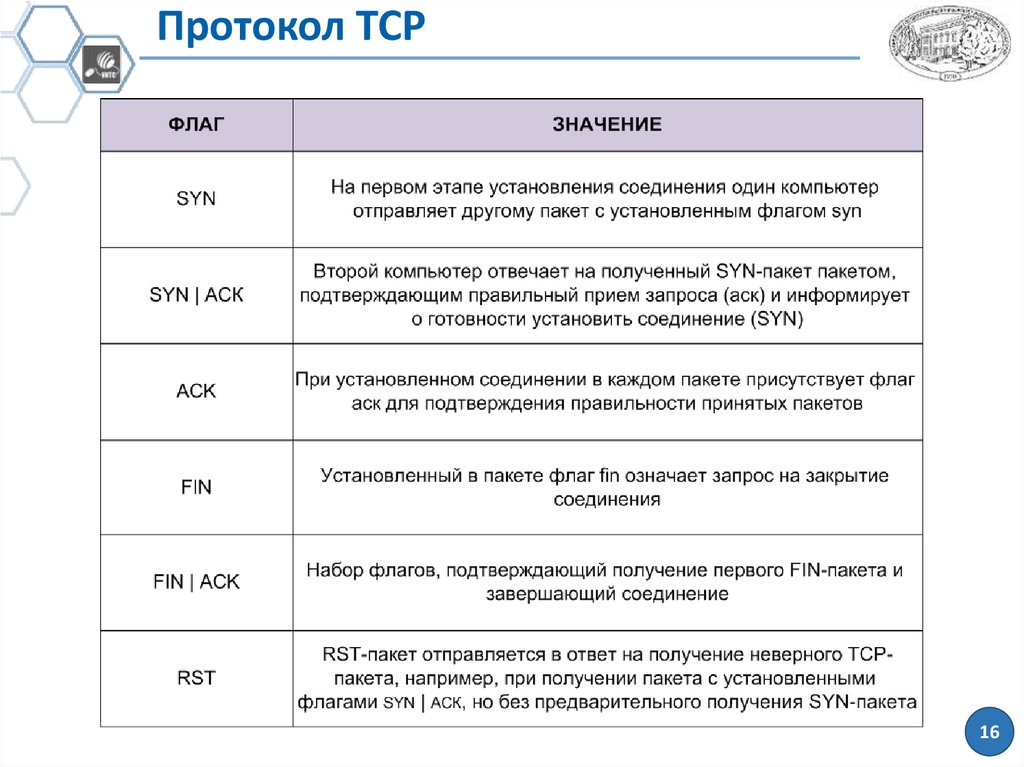

По заголовку TCP можно определить тип отправленного пакета. Тип пакета

зависит от набора установленных флагов, которых всего шесть: Urgent, Ack,

Push, Reset, Syn и Fin. Флаги Urgent и Push используются довольно редко.

Большинство флагов и их комбинаций используются при установлении и

разрыве соединений.

14

15. Протокол TCP

1516. Протокол TCP

1617. Протокол UDP

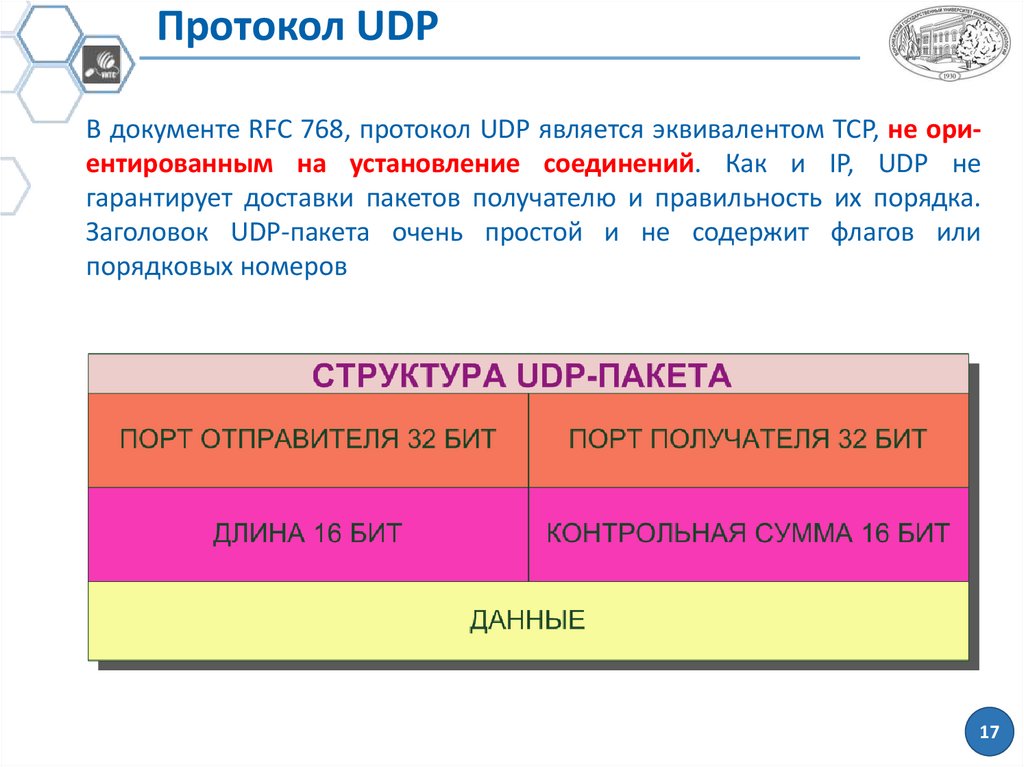

В документе RFC 768, протокол UDP является эквивалентом TCP, не ориентированным на установление соединений. Как и IP, UDP негарантирует доставки пакетов получателю и правильность их порядка.

Заголовок UDP-пакета очень простой и не содержит флагов или

порядковых номеров

17

18. Протокол UDP

Как и TCP, протокол UDP базируется на возможностях,предоставляемых протоколом IP для доставки пакетов

конкретному компьютеру. Номера портов используются для

доставки пакетов определенным прикладным программам,

запушенным на удаленном компьютере.

Поскольку компьютер-отправитель не выполняет проверку

заголовка UDP, то в качестве номера порта отправителя

взломщик может указать любой удобный ему номер. Так

как для UDP не требуется установления соединения, то

гораздо проще подменить как IP-адрес, так и порт отправителя пакетов.

18

19. Протокол IСМР

Описанный в документе RFC 792 протокол ICMP предназначендля извещения о затруднениях в процессе передачи данных

другими протоколами. Каждое ICMP-сообщение имеет

идентификатор типа, по которому можно определить причину

проблемы, например, недоступность адресата или сообщение

о недостижимости порта. Кроме того, с помощью ICMP можно

определить, работает ли тот или иной компьютер (ping-запрос).

19

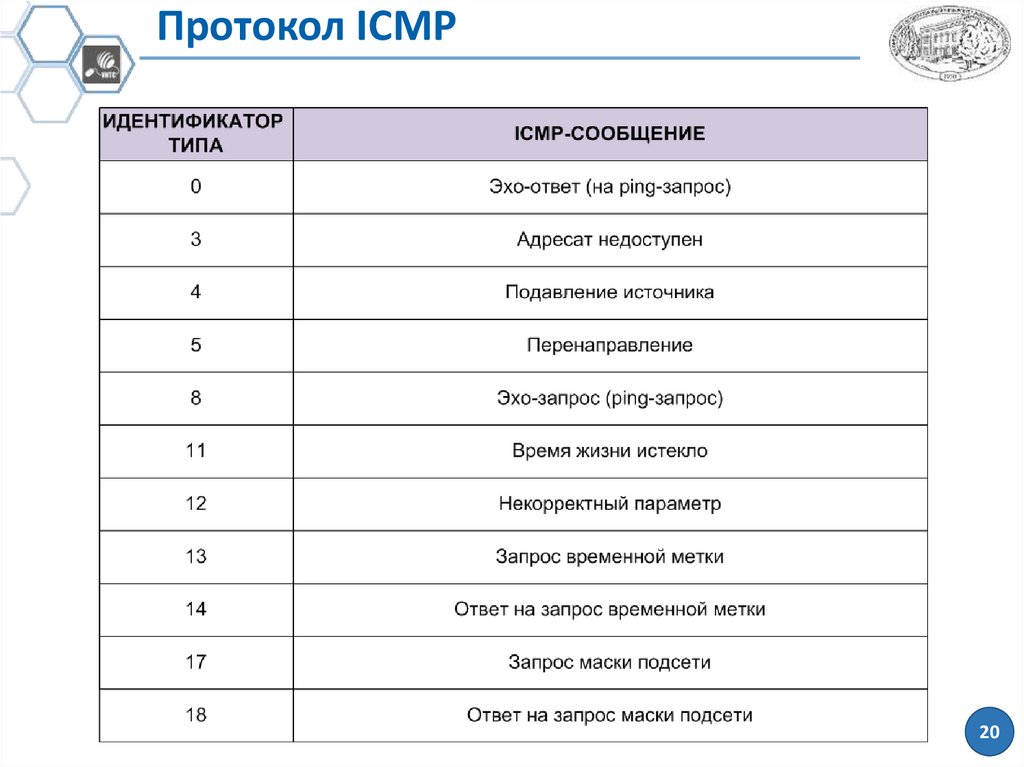

20. Протокол IСМР

2021. Протокол IСМР

На многих узлах используется блокирование ICMP-сообщенийна брандмауэре и на граничном маршрутизаторе. Это обычная

практика для предотвращения разглашения информации о

компьютерах локальной сети. Однако блокирование всех ICMPсообщений может повлиять на производительность сети.

Например, при блокировании сообщений типа Destination

Unreachable («Адресат недоступен») Web-браузеры будут

ожидать превышения лимита времени вместо того, чтобы сразу

выдать сообщение о недоступности адресата запроса.

Поэтому должен быть выбран разумный компромисс между

производительностью

и

риском

предоставления

потенциально

опасной

информации

или

даже

компрометации компьютера.

21

22. Протокол IСМР

Для создания интерактивных сеансов связи спомощью ICMP-пакетов злоумышленник может

воспользоваться программой, наподобие ISHELL.

Блокирование

ICMP-пакетов

сделает

невозможным такой «скрытый» сеанс связи.

22

23. Уязвимости стека протоколов TCP/IP

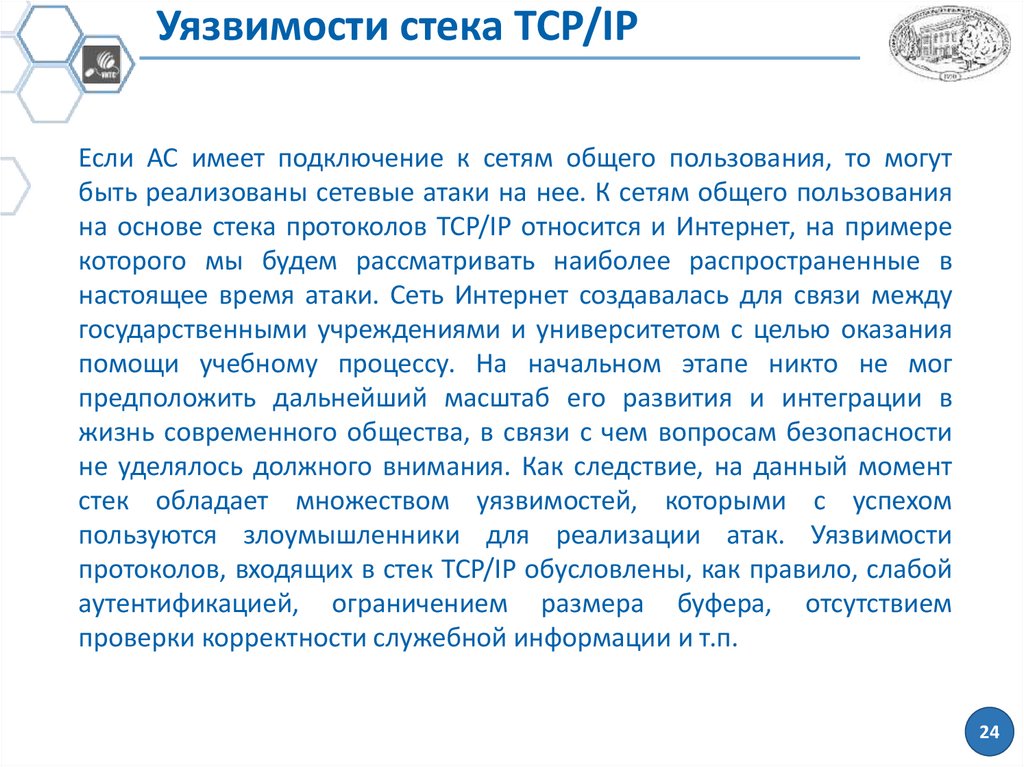

24. Уязвимости стека TCP/IP

Если АС имеет подключение к сетям общего пользования, то могутбыть реализованы сетевые атаки на нее. К сетям общего пользования

на основе стека протоколов TCP/IP относится и Интернет, на примере

которого мы будем рассматривать наиболее распространенные в

настоящее время атаки. Сеть Интернет создавалась для связи между

государственными учреждениями и университетом с целью оказания

помощи учебному процессу. На начальном этапе никто не мог

предположить дальнейший масштаб его развития и интеграции в

жизнь современного общества, в связи с чем вопросам безопасности

не уделялось должного внимания. Как следствие, на данный момент

стек обладает множеством уязвимостей, которыми с успехом

пользуются злоумышленники для реализации атак. Уязвимости

протоколов, входящих в стек TCP/IP обусловлены, как правило, слабой

аутентификацией, ограничением размера буфера, отсутствием

проверки корректности служебной информации и т.п.

24

25. Наиболее опасные уязвимости

Наименованиепротокола

FTP (File Transfer Protocol)

- протокол передачи

файлов по сети

telnet - протокол

управления удалённым

терминалом

UDP - протокол передачи

данных без установления

соединения

Уровень стека

протоколов

Наименование

(характеристика)

уязвимости

Содержание нарушения

безопасности

информации

Прикладной,

представительный,

сеансовый

Аутентификация на базе

открытого текста

(пароли пересылаются в

незашифрованном виде)

Доступ по умолчанию

Наличие двух открытых

портов

Возможность перехвата

данных учетной записи

(имен

зарегистрированных

пользователей, паролей).

Получение удаленного

доступа к хостам

Аутентификация на базе

открытого текста

(пароли пересылаются в

незашифрованном виде)

Возможность перехвата

данных учетной записи

(имен

зарегистрированных

пользователей, паролей).

Получение удаленного

доступа к хостам

Отсутствие механизма

предотвращения

перегрузок буфера

Возможность реализации

UDР-шторма.

В результате обмена

пакетами происходит

существенное снижение

производительности

сервера

Прикладной,

представительный,

сеансовый

Транспортный

25

26. Наиболее опасные уязвимости

Наименованиепротокола

ARP - протокол

преобразования IPадреса в физический

адрес

RIP - протокол

маршрутной

информации

TCP - протокол

управления передачей

DNS - протокол

установления

соответствия

мнемонических имен и

сетевых адресов

Уровень стека

протоколов

Наименование

(характеристика)

уязвимости

Содержание нарушения

безопасности

информации

Сетевой

Аутентификация на базе

открытого текста

(информация

пересылается в

незашифрованном виде)

Транспортный

Отсутствие

аутентификации

управляющих сообщений

об изменении маршрута

Возможность

перенаправления

трафика через хост

злоумышленника

Транспортный

Отсутствие механизма

проверки корректности

заполнения служебных

заголовков пакета

Существенное снижение

скорости обмена и даже

полный разрыв

произвольных

соединений по протоколу

TCP

Прикладной,

представительный,

сеансовый

Отсутствие средств

проверки

аутентификации

полученных данных от

источника

Фальсификация ответа

DNS-сервера

Возможность перехвата

трафика пользователя

злоумышленником

26

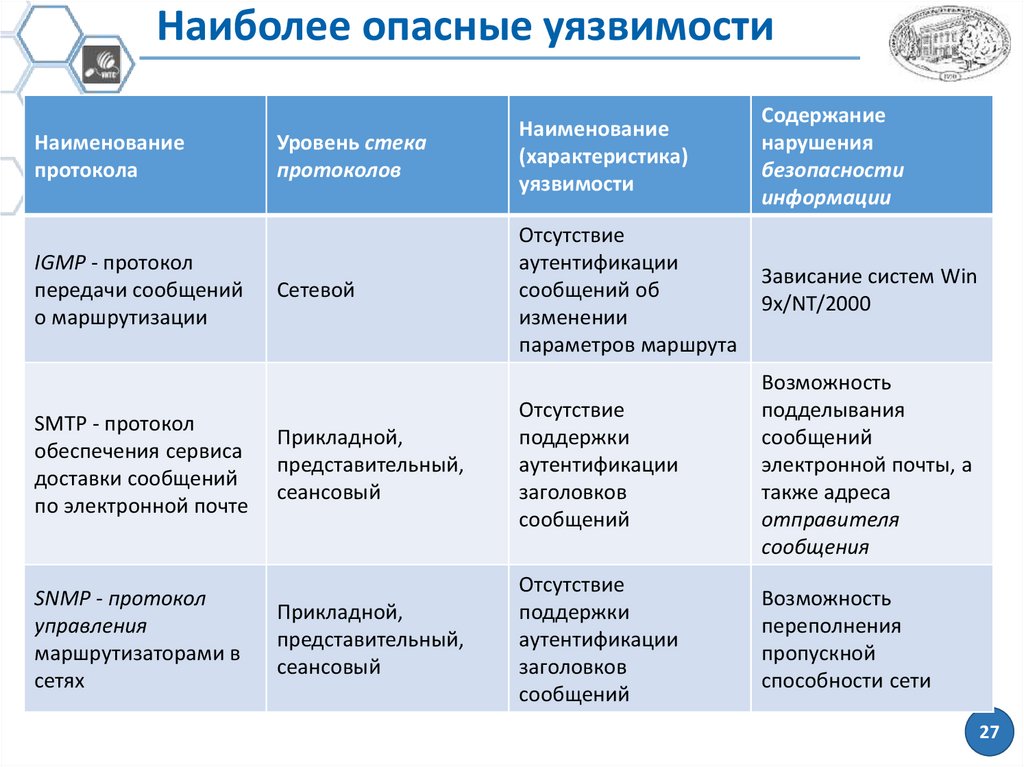

27. Наиболее опасные уязвимости

Наименованиепротокола

IGMP - протокол

передачи сообщений

о маршрутизации

SMTP - протокол

обеспечения сервиса

доставки сообщений

по электронной почте

SNMP - протокол

управления

маршрутизаторами в

сетях

Уровень стека

протоколов

Наименование

(характеристика)

уязвимости

Содержание

нарушения

безопасности

информации

Сетевой

Отсутствие

аутентификации

сообщений об

изменении

параметров маршрута

Зависание систем Win

9x/NT/2000

Прикладной,

представительный,

сеансовый

Отсутствие

поддержки

аутентификации

заголовков

сообщений

Возможность

подделывания

сообщений

электронной почты, а

также адреса

отправителя

сообщения

Прикладной,

представительный,

сеансовый

Отсутствие

поддержки

аутентификации

заголовков

сообщений

Возможность

переполнения

пропускной

способности сети

27

28. Признаки классификации угроз

1. Характер угрозы.Пассивная - угроза, которая не оказывает влияния на работу

информационной системы, но может нарушить правила доступа к

защищаемой информации. Пример: использование sniffer для

"прослушивания" сети. Активная - угроза, которая воздействуют на

компоненты информационной системы, при реализации которой

оказывается непосредственное влияние на работу системы. Пример:

DDOS-атака в виде шторма TCP-запросами.

2. Цель реализации угрозы (соответственно, конфиденциальность,

доступность, целостность информации).

3. Условие начала атаки:

o по запросу от атакуемого. То есть злоумышленник ожидает

передачи запроса определенного типа, который и будет условием

начала НСД.

o по наступлению ожидаемого события на атакуемом объекте.

o безусловное воздействие - злоумышленник ничего не ждет, то

есть угроза реализуется сразу и безотносительно к состоянию

атакуемого объекта.

28

29. Признаки классификации угроз

4. Наличие обратной связи с атакуемым объектом:• o с обратной связью, то есть на некоторые запросы

злоумышленнику необходимо получить ответ. Таким образом,

между атакуемым и атакующим есть обратная связь, позволяющая

злоумышленнику следить за состоянием атакуемого объекта и

адекватно реагировать на его изменения.

• o без обратной связи - соответственно, нет обратной связи и

необходимости злоумышленнику реагировать на изменения

атакуемого объекта.

5. Расположение нарушителя относительно атакуемой информационной

системы: внутрисегментно и межсегментно. Сегмент сети - физическое

объединение хостов, технических средств и других компонентов сети,

имеющих сетевой адрес. Например, один сегмент образуют компьютеры,

подключенные к общей шине на основе Token Ring.

6. Уровень эталонной модели ISO/OSI, на котором реализуется угроза:

физический,

канальный,

сетевой,

транспортный,

сеансовый,

представительный, прикладной.

29

30. Анализ сетевого трафика

Атака реализуется с помощью специальной программы, называемой sniffer. Snifferпредставляет собой прикладную программу, которая использует сетевую карту,

работающую в режиме promiscuous mode, так называемый "неразборчивый"

режим в котором сетевая плата позволяет принимать все пакеты независимо от

того кому они адресованы. В нормальном состоянии на Ethernet-интерфейсе

используется фильтрация пакетов канального уровня и если MAC-адрес в заголовке

назначения принятого пакета не совпадает с MAC-адресом текущего сетевого

интерфейса и не является широковещательным, то пакет отбрасывается. В

"неразборчивом" режиме фильтрация на сетевом интерфейсе отключается и все

пакеты, включая не предназначенные текущему узлу, пропускаются в систему. Надо

заметить, что многие подобные программы используются в легальных целях,

например, для диагностики неисправностей или анализа трафика. Тем не менее, в

рассмотренной нами выше таблице перечислены протоколы, которые отправляют

информацию, в том числе пароли, в открытом виде - FTP, SMTP, POP3 и т.д. Таким

образом, с помощью sniffer можно перехватить имя и пароль и осуществить

несанкционированный доступ к конфиденциальной информации. Более того,

многие пользователи используют одни и те же пароли для доступа ко многим

сетевым сервисам. То есть, если в одном месте сети есть слабость в виде слабой

аутентификации, пострадать может вся сеть. Злоумышленники хорошо знают

людские слабости и широко применяют методы социальной инженерии.

30

31. Анализ сетевого трафика

Защита от данного вида атаки может заключаться в следующем:• o Сильная аутентификация, например, использование одноразовых паролей

(one-time password). Суть состоит в том, что пароль можно использовать

однократно, и даже если злоумышленник перехватил его с помощью sniffer, он

не представляет никакой ценности. Конечно, данный механизм защиты спасает

только от перехвата паролей, и является бесполезным в случае перехвата другой

информации, например, электронной почты.

• o Анти-снифферы - аппаратные или программные средства, способные выявить

работу сниффера в сегменте сети. Как правило, они проверяют нагрузку на узлах

сети с целью определения "лишней" нагрузки.

• o Коммутируемая инфраструктура. Понятно, что анализ сетевого трафика

возможен только внутри одного сегмента сети. Если сеть построена на

устройствах, разбивающих ее на множество сегментов (коммутаторы и

маршрутизаторы), то атака возможна только в тех участках сети, которые

относятся к одному из портов данных устройств. Это не решает проблемы

сниффинга, но уменьшает границы, которые может "прослушивать"

злоумышленник.

• o Криптографические методы. Самый надежный способ борьбы с работой sniffer.

Информация, которая может быть получена с помощью перехвата, является

зашифрованной и, соответственно, не имеет никакой пользы. Чаще всего

используются IPSec, SSL и SSH.

31

32. Сканирование сети

Целью сканирования сети является выявление работающих в сети служб, открытыхпортов, активных сетевых сервисов, используемых протоколов и т.п., то есть сбор

информации о сети. Для сканирования сети чаще всего используются:

• o запросы DNS помогают выяснить злоумышленнику владельца домена,

адресную область,

• o эхо-тестирование - выявляет работающие хосты на основе DNS-адресов,

полученных ранее;

• o сканирование портов - составляется полный перечень услуг,

поддерживаемых этими хостами, открытые порты, приложения и т.п.

Хорошей и наиболее распространенной контрмерой является использование IDS,

которая успешно находит признаки ведения сканирования сети и уведомляет об этом

администратора. Полностью избавиться от данной угрозы невозможно, так как если,

например, отключить эхо ICMP и эхо-ответ на маршрутизаторе, то можно избавиться

от угрозы эхо-тестирования, но при этом потерять данные, необходимые для

диагностики сетевых сбоев.

32

33. Выявление пароля

Основной целью данной атаки является получение несанкционированногодоступа к защищаемым ресурсам путем преодоления парольной защиты.

Чтобы получить пароль, злоумышленник может использовать множество

способов - простой перебор, перебор по словарю, сниффинг и др. Самым

распространенным является простой перебор всех возможных значений

пароля. Для защиты от простого перебора необходимо применять сильные

пароли, которые не просто подобрать: длина 6-8 символов, использование

букв верхнего и нижнего регистра, использование специальных знаков

(@,#,$ и т.д.).

Еще одной проблемой информационной безопасности является то, что

большинство людей используют одинаковые пароли ко всем службам,

приложениям, сайтам и пр. При этом уязвимость пароля зависит от самого

слабого участка его использования.

Подобного рода атак можно избежать, если использовать одноразовые

пароли, о которых мы говорили ранее, или криптографическую

аутентификацию.

33

34. IP-spoofing

Под доверенным в данном случае понимается объект сети ( компьютер,маршрутизатор, межсетевой экран и т.п.), легально подключенный к

серверу. Угрозы заключается в том, что злоумышленник выдает себя за

доверенный объект сети. Это можно сделать двумя способами. Во-первых,

воспользоваться IP-адресом, находящимся в пределах диапазона

санкционированных IP-адресов, или авторизованным внешним адресом,

которому разрешается доступ к определенным сетевым ресурсам. Атаки

данного типа часто являются отправной точкой для прочих атак.

Обычно подмена доверенного объекта сети ограничивается вставкой

ложной информации или вредоносных команд в обычный поток данных,

передаваемых между объектами сети. Для двусторонней связи

злоумышленник должен изменить все таблицы маршрутизации, чтобы

направить трафик на ложный IP-адрес, что тоже является возможным.

34

35. IP-spoofing

Для ослабления угрозы (но не ее ликвидации) можно использовать следующее:• o контроль доступа. Можно настроить контроль доступа на отсечение любого

трафика, поступающего из внешней сети с исходным адресом внутри сети. Этот

метод является действенным, если санкционированы только внутренние адреса

и не работает, если есть санкционированные внешние адреса.

• o Фильтрация RFC 2827 - данный тип фильтрации позволяет пресечь попытки

спуфинга чужих сетей пользователями вашей сети. Для этого необходимо

отбраковывать любой исходящий трафик, исходный адрес которого не является

одним из IP-адресов вашей организации. Часто этот тип фильтрации

выполняется провайдером. В результате отбраковывается весь трафик, который

не имеет исходного адреса, ожидаемого на определенном интерфейсе. К

примеру, если ISP предоставляет соединение с IP-адресом 15.1.1.0/24, он может

настроить фильтр таким образом, чтобы с данного интерфейса на

маршрутизатор ISP допускался только трафик, поступающий с адреса

15.1.1.0/24. Заметим, что до тех пор, пока все провайдеры не внедрят этот тип

фильтрации, его эффективность будет намного ниже возможной.

• o Внедрение дополнительных методов аутентификации. IP-spoofing возможен

только в случае аутентификации на основе IP. Если ввести какие-то

дополнительные меры по аутентификации, например, криптографические, атака

становится бесполезной.

35

36. Слабости межсетевого экрана, и способы его обхода

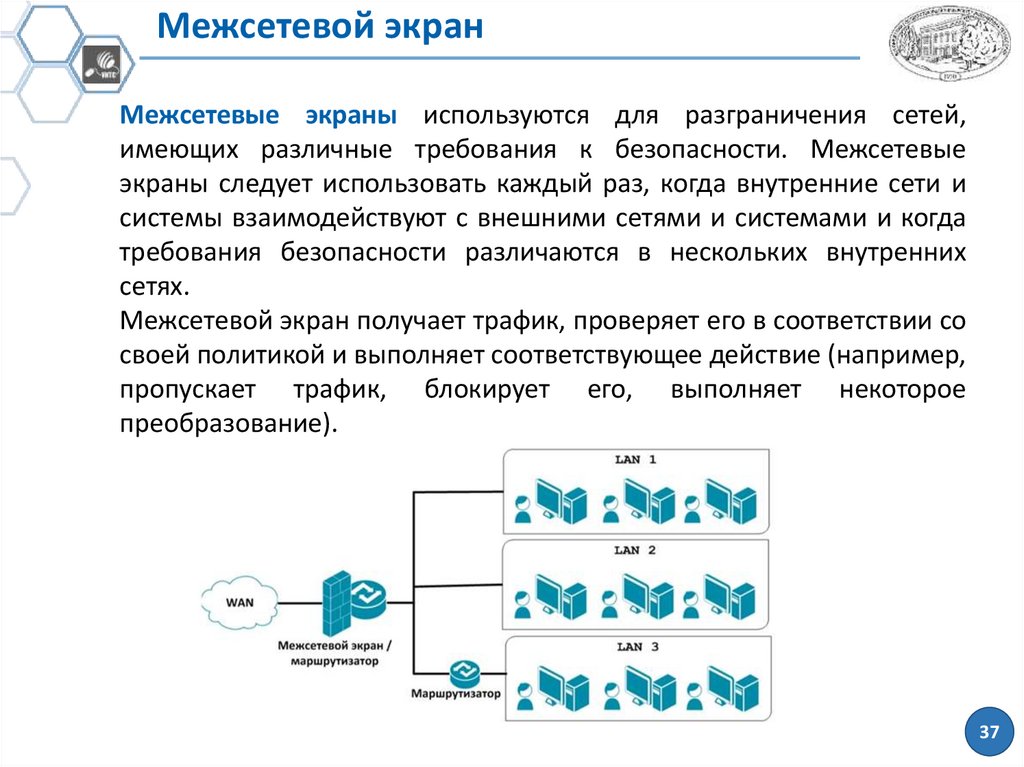

37. Межсетевой экран

Межсетевые экраны используются для разграничения сетей,имеющих различные требования к безопасности. Межсетевые

экраны следует использовать каждый раз, когда внутренние сети и

системы взаимодействуют с внешними сетями и системами и когда

требования безопасности различаются в нескольких внутренних

сетях.

Межсетевой экран получает трафик, проверяет его в соответствии со

своей политикой и выполняет соответствующее действие (например,

пропускает трафик, блокирует его, выполняет некоторое

преобразование).

37

38. Демилитаризованная зона

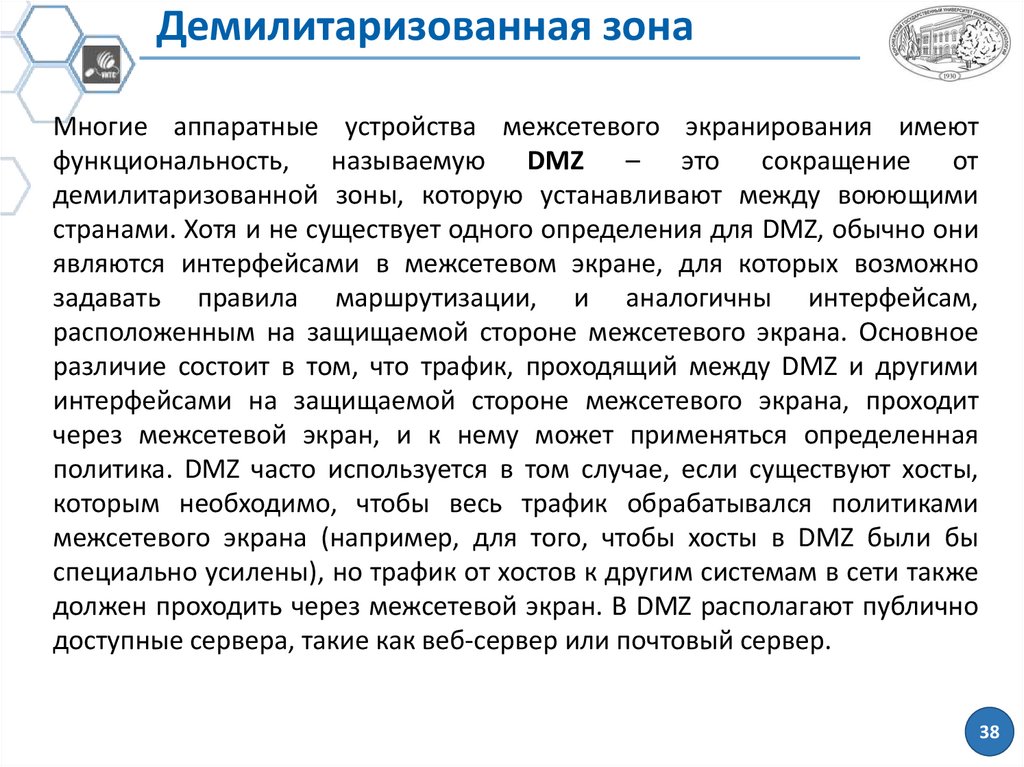

Многие аппаратные устройства межсетевого экранирования имеютфункциональность, называемую DMZ – это сокращение от

демилитаризованной зоны, которую устанавливают между воюющими

странами. Хотя и не существует одного определения для DMZ, обычно они

являются интерфейсами в межсетевом экране, для которых возможно

задавать правила маршрутизации, и аналогичны интерфейсам,

расположенным на защищаемой стороне межсетевого экрана. Основное

различие состоит в том, что трафик, проходящий между DMZ и другими

интерфейсами на защищаемой стороне межсетевого экрана, проходит

через межсетевой экран, и к нему может применяться определенная

политика. DMZ часто используется в том случае, если существуют хосты,

которым необходимо, чтобы весь трафик обрабатывался политиками

межсетевого экрана (например, для того, чтобы хосты в DMZ были бы

специально усилены), но трафик от хостов к другим системам в сети также

должен проходить через межсетевой экран. В DMZ располагают публично

доступные сервера, такие как веб-сервер или почтовый сервер.

38

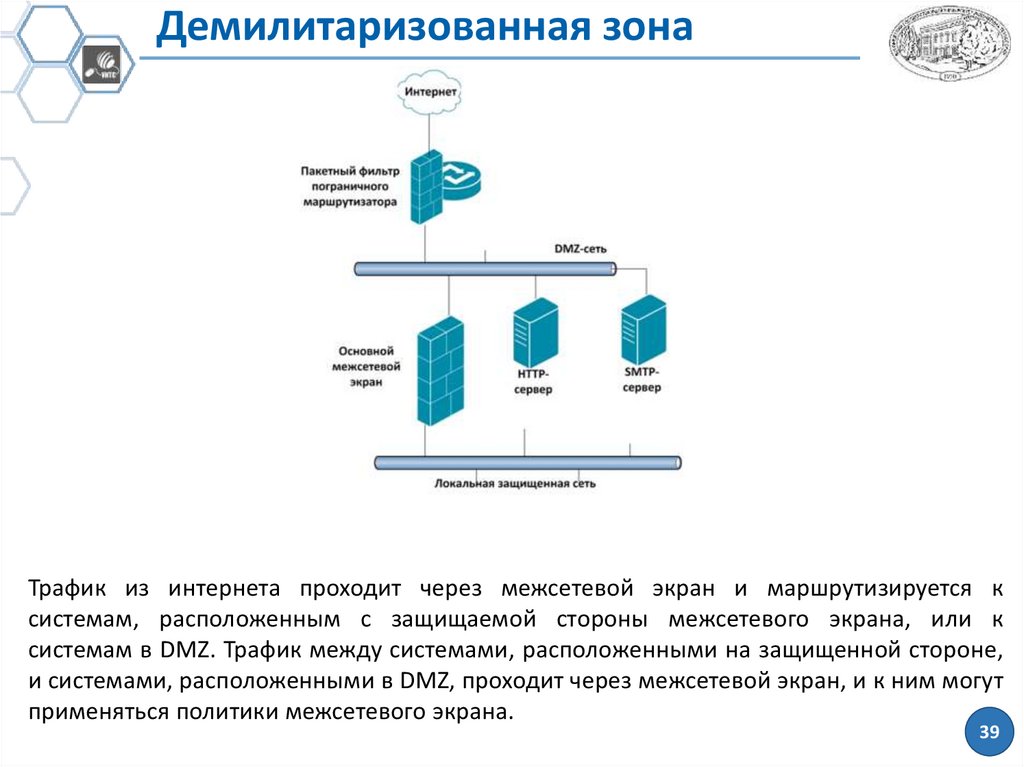

39. Демилитаризованная зона

Трафик из интернета проходит через межсетевой экран и маршрутизируется ксистемам, расположенным с защищаемой стороны межсетевого экрана, или к

системам в DMZ. Трафик между системами, расположенными на защищенной стороне,

и системами, расположенными в DMZ, проходит через межсетевой экран, и к ним могут

применяться политики межсетевого экрана.

39

40. Демилитаризованная зона

4041. Демилитаризованная зона

4142. Принципы построения окружения МЭ

1.Простота (Keep It Simple). Данный принцип говорит о первом и основном, о чемнадо помнить при разработки топологии сети, в которой функционирует межсетевой

экран. Важно принимать наиболее простые решения – более безопасным является

то, чем легче управлять. Трудно понимаемые функциональности часто приводят к

ошибкам в конфигурации.

2.Использовать устройства по назначению. Использование сетевых устройств для

того, для чего они первоначально предназначались, в данном контексте означает,

что не следует делать межсетевые экраны из оборудования, которое не

предназначено для использования в качестве межсетевого экрана. Например,

маршрутизаторы предназначены для выполнения маршрутизации; возможности

фильтрования пакетов не являются их исходной целью, и это всегда надо учитывать

при разработки окружения межсетевого экрана. Зависимость исключительно от

возможности маршрутизатора обеспечивать функциональность межсетевого экрана

опасна: он может быть легко переконфигурирован. Другим примером являются

сетевые коммутаторы (switch): когда они используются для обеспечения

функциональности межсетевого экрана вне окружения межсетевого экрана, они

чувствительны к атакам, которые могут нарушить функционирование коммутатора.

Во многих случаях гибридные межсетевые экраны и аппаратные устройства

межсетевых экранов являются лучшим выбором, потому что они оптимизированы в

первую очередь для функционирования в качестве межсетевых экранов.

42

43. Принципы построения окружения МЭ

3. Создавать оборону вглубь. Оборона вглубь означает создание несколькихуровней защиты в противоположность наличию единственного уровня. Не

следует всю защиту обеспечивать исключительно межсетевым экраном. Где

может использоваться несколько межсетевых экранов, они должны

использоваться. Где маршрутизаторы могут быть сконфигурированы для

предоставления некоторого управления доступом или фильтрации, это

следует сделать. Если ОС сервера может предоставить некоторые

возможности межсетевого экрана, это следует применить.

4. Уделять внимание внутренним угрозам. Наконец, если уделять внимание

только внешним угрозам, то это приводит в тому, что сеть становится

открытой для атак изнутри. Хотя это и маловероятно, но следует

рассматривать возможность, что нарушитель может как-то обойти

межсетевой экран и получить свободу действий для атак внутренних или

внешних систем. Следовательно, важные системы, такие, как внутренние

веб- или e-mail-серверы или финансовые системы, должны быть размещены

позади внутренних межсетевых экранов или DMZ-зон.

43

44. «Нормальные герои всегда идут в обход»

Фрагмент песни из детского фильма «Айболит-69»44

45. Туннели используются не только в метро

Межсетевой экран фильтрует трафик и принимает решения о пропуске илиблокировании сетевых пакетов, опираясь на информацию об используемом

протоколе. Как правило, правила предусматривают соответствующую проверку с

целью определения того, разрешен или нет конкретный протокол. Например,

если на МСЭ разрешен 25 и 80 порты, то тем самым разрешается пропуск во

внутреннюю сеть почтового (SMTP) и Web (HTTP) трафика.

Именно этот принцип обработки и используется

квалифицированными

злоумышленниками.

Вся

несанкционированная деятельность осуществляется в

рамках разрешенного протокола, создавая тем самым в нем

туннель, по которому злоумышленник и реализует атаку.

Самый простой пример, демонстрирующий применение

туннелей - Internet-черви и макровирусы, заносимые в

корпоративную сеть в виде вложений (attachments) в

сообщения электронной почты. Если межсетевой экран

разрешает прохождение SMTP-трафика, то во внутреннюю

сеть может попасть и «вирусная инфекция».

45

46. Шифруй, не шифруй, все равно…

4647. И вновь о подмене

Подмена адреса - это способ сокрытия реального адресазлоумышленника. Однако он может использоваться и для

обхода защитных механизмов межсетевого экрана. Такой

простейший способ, как замена адреса источника сетевых

пакетов на адрес из защищаемой сети, уже не может ввести в

заблуждение современные межсетевые экраны. Все они

используют различные способы защиты от такой подмены.

Однако сам принцип подмены адреса остается по-прежнему

актуальным. Например, злоумышленник может подменить

свой реальный адрес на адрес узла, у которого установлены

доверенные отношения с атакуемой системой и реализовать

атаку типа "отказ в обслуживании" на нее.

47

48. Стой, кто идет? Предъявите паспорт!

Абсолютное большинство межсетевых экранов построено наклассических моделях разграничения доступа, разработанных в 70-х, 80-х

годах прошлого столетия в военных ведомствах. Согласно этим моделям

субъекту (пользователю, программе, процессу или сетевому пакету)

разрешается или запрещается доступ к какому-либо объекту (например,

файлу или узлу сети) при предъявлении некоторого уникального,

присущего только этому субъекту, элемента. В 80% случаев этим

элементом является пароль. В других случаях таким уникальным

элементом является таблетка Touch Memory, Smart или Proximity Card,

биометрические характеристики пользователя и т.д. Для сетевого пакета

таким элементом являются адреса или флаги, находящиеся в заголовке

пакета, а также некоторые другие параметры.

Даже самый мощный и надежный межсетевой экран не защитит от

проникновения в корпоративную сеть нарушителя, если последний смог

подобрать или украсть пароль авторизованного пользователя. Мало того,

межсетевой экран даже не зафиксирует нарушения, так как для него нарушитель,

укравший пароль, является авторизованным пользователем.

48

49. Администратор - бог и царь

В каждой организации есть пользователи, обладающие практическинеограниченными правами в сети. Это сетевые администраторы. Они

никому неподконтрольны и могут делать в сети практически все, что

угодно. Как правило, они используют свои неограниченные права для

выполнения своих функциональных обязанностей. Но представьте на

минуту, что администратор чем-то обижен. Будь-то низкой зарплатой,

недооценкой его возможностей, местью и т.п. Известны случаи, когда

такие обиженные администраторы "портили кровь" не одной компании

и приводили к очень серьезному ущербу.

Житель Москвы совместно с начальником отдела автоматизации неторговых

операций ВЦ Внешэкономбанка открыл по шести поддельным паспортам счета и

внес на них по 50 долларов. Затем, путем изменения банковского программного

обеспечения на открытые счета были переведены 125 тысяч долларов, которые

и были получены по поддельным паспортам.

49

50. Уязвимости системы аутентификации и авторизации

51. Однофакторная аутентификация

Фактор аутентификации – это, обобщенно говоря, атрибут, по которомуудостоверяется подлинность пользователя. В роли фактора могут выступать

материальные объекты (аппаратные устройства, части тела) или нематериальные

сущности (кодовые слова, файлы). Простейший случай аутентификации –

использование одного фактора.

Классика удостоверения личности в информационных системах – пароль. Он так

прочно ассоциируется с аутентификацией, что иногда считается ее сущностью.

Например, в ГОСТе по судебно-технической экспертизе (Р 57429-2017) значится, что

аутентификация пользователя – это «процедура проверки подлинности

пользователя путём сравнения введенного им пароля с паролем, сохраненным в

базе данных пользователей». Кажется очевидным, что здесь подразумевается

постоянный, или многоразовый, пароль, который пользователь запоминает и

воспроизводит каждый раз, когда ему нужно подтвердить свою подлинность.

51

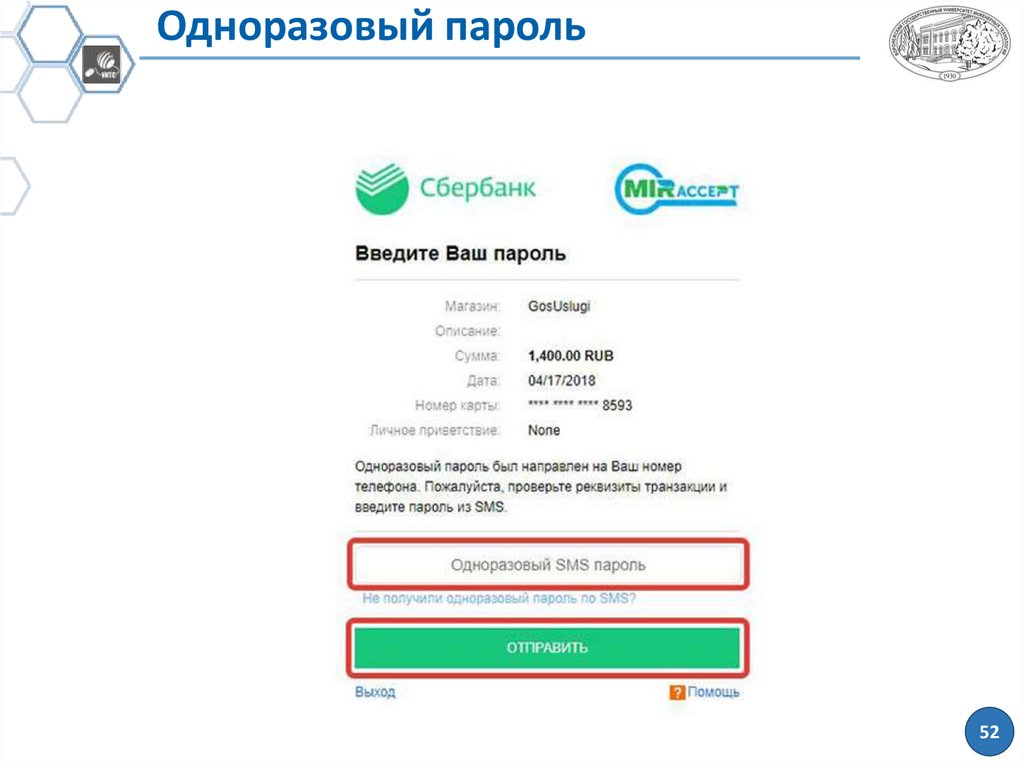

52. Одноразовый пароль

5253. Цифровые сертификаты и ЭЦП

Цифровой сертификат – элемент криптографической защиты информации,электронное удостоверение, которое подтверждает, что открытый ключ

шифрования принадлежит определенному пользователю. Он является

обязательной частью инфраструктуры открытых ключей (public key infrastructure,

PKI), поскольку без подобной верификации открытый ключ уязвим для

злонамеренных манипуляций.

Вообще пользователи чаще всего соприкасаются с цифровыми сертификатами при

зашифрованных соединениях с ресурсами Интернета по протоколу SSL. Здесь

удостоверяется подлинность не пользователя, а сервера – т.е. посетитель имеет

возможность убедиться, что подключается к настоящему сайту, а не фишинговой

копии, например. Тем не менее, поскольку сертификат сопоставляет ключ с его

владельцем, электронное удостоверение можно применять и для аутентификации

пользователей. В этом случае информационная система проверит его источник

(центр сертификации должен входить в список доверенных) и срок действия, после

чего личность пользователя будет считаться подтвержденной. Помимо прочего,

цифровой сертификат является частью механизма электронной цифровой подписи,

поскольку ЭЦП является по сути результатом криптографического преобразования

документа и тоже основана на инфраструктуре открытых ключей. Открытый ключ

позволяет проверить корректность ЭЦП, а сертификат увязывает этот открытый

ключ с человеком, которому он принадлежит.

53

54. Аппаратные токены

Аппаратный токен – это устройство, предназначенное специально дляаутентификации.

В простейшем случае токен сам по себе является удостоверением, т.е.

пользователь должен иметь его при себе и тем или иным образом

предъявить системе – например, подключить к компьютеру или поднести к

считывателю. В этих же целях используются пластиковые карты с

микросхемами, они же смарт-карты, которые при желании можно

реализовать программно – создавая тем самым более удобную и

практичную виртуальную карту.

54

55. Биометрия

Средства аутентификации, использующие биометрию, полагаются на параметрытела человека или на особенности его поведения. Уникальных параметров

относительно много: можно сканировать отпечатки пальцев, как это делают

популярные модели смартфонов, можно распознавать лицо или голос,

анализировать походку или характерные особенности набора текста на

клавиатуре.

Тем не менее, пока что технологии считывания этих показателей не вполне

совершенны, и специалисты еще не могут рекомендовать полагаться всецело на

биометрию. Известны случаи, когда исследователям удавалось обмануть

считыватели с помощью распечаток на 3D-принтерах или даже просто фотографий

в высоком разрешении. Однако это – проблема не самого метода аутентификации

как такового, а технических средств его реализации, которые имеют свойство

совершенствоваться. Кажется вполне вероятным, что рано или поздно биометрия

начнет доминировать над остальными вариантами удостоверения личности

55

56. Многофакторная (двухфакторная) аутентификация

Идеология многофакторной аутентификации (multi-factor authentication, MFA)заключается в том, чтобы взаимно компенсировать недостатки нескольких

отдельных факторов, как минимум двух, у которых различаются ключевые риски.

Чаще всего на практике используется двухфакторная аутентификация. Например,

систему, построенную на аппаратных ключах, которые пользователи должны

иметь при себе, можно усилить за счет механизма паролей, которые

пользователи должны помнить. Тогда злоумышленник с токеном не будет знать

пароля, а взломщик, укравший пароль, не будет иметь токена. Конечно, самый

распространенный и общеизвестный вариант двухфакторной аутентификации –

это два пароля, постоянный и одноразовый; однако сущность этой конструкции

аналогична описанной выше, потому что базовым способом доставки

одноразового пароля остается мобильная связь. Иными словами, подлинным

признается тот пользователь, который знает постоянный пароль и имеет при себе

смартфон, куда приходит пароль временный – так что устройство связи де-факто

играет роль аппаратного токена.

56

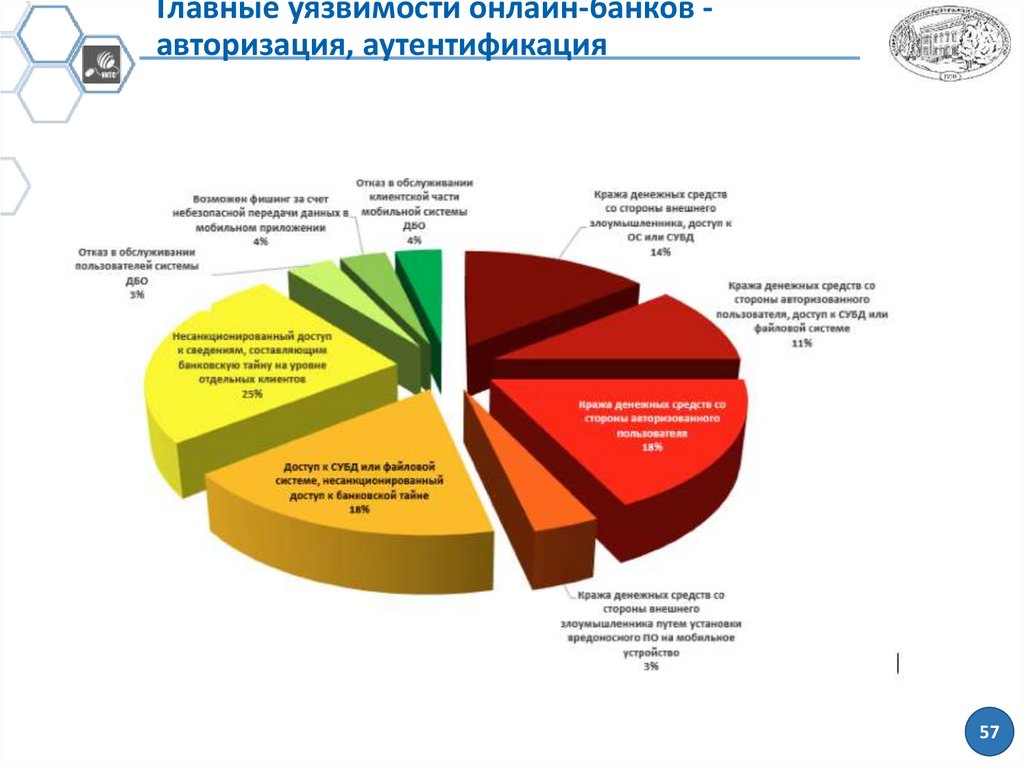

57. Главные уязвимости онлайн-банков - авторизация, аутентификация

Главные уязвимости онлайн-банков авторизация, аутентификация57

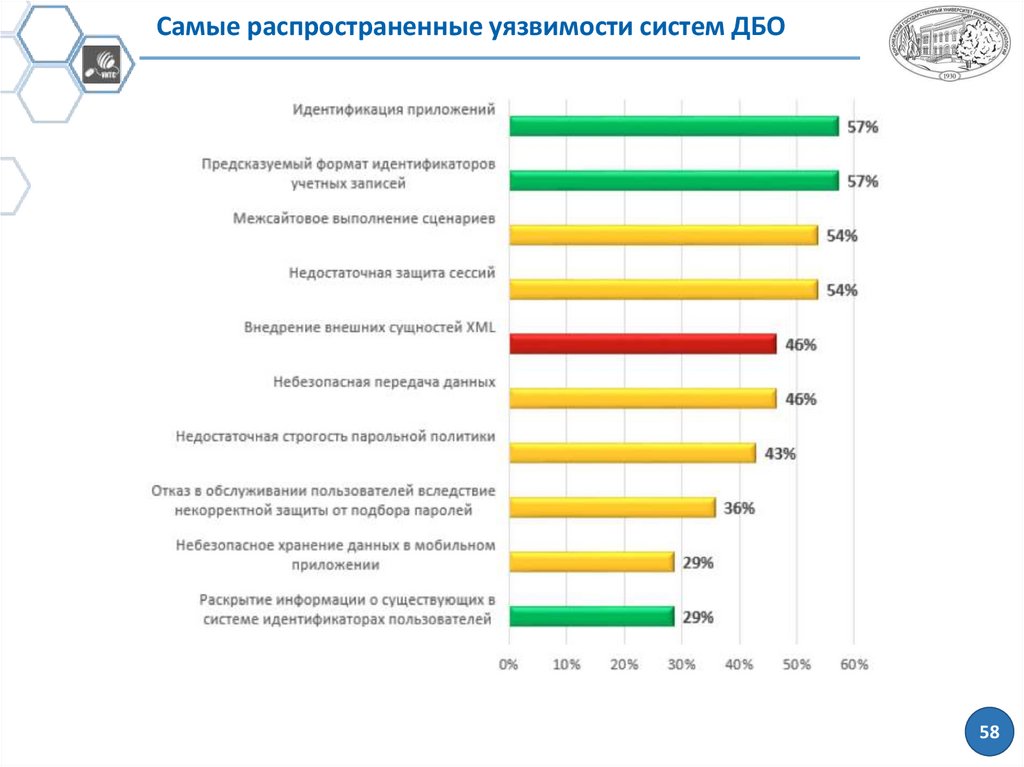

58. Самые распространенные уязвимости систем ДБО

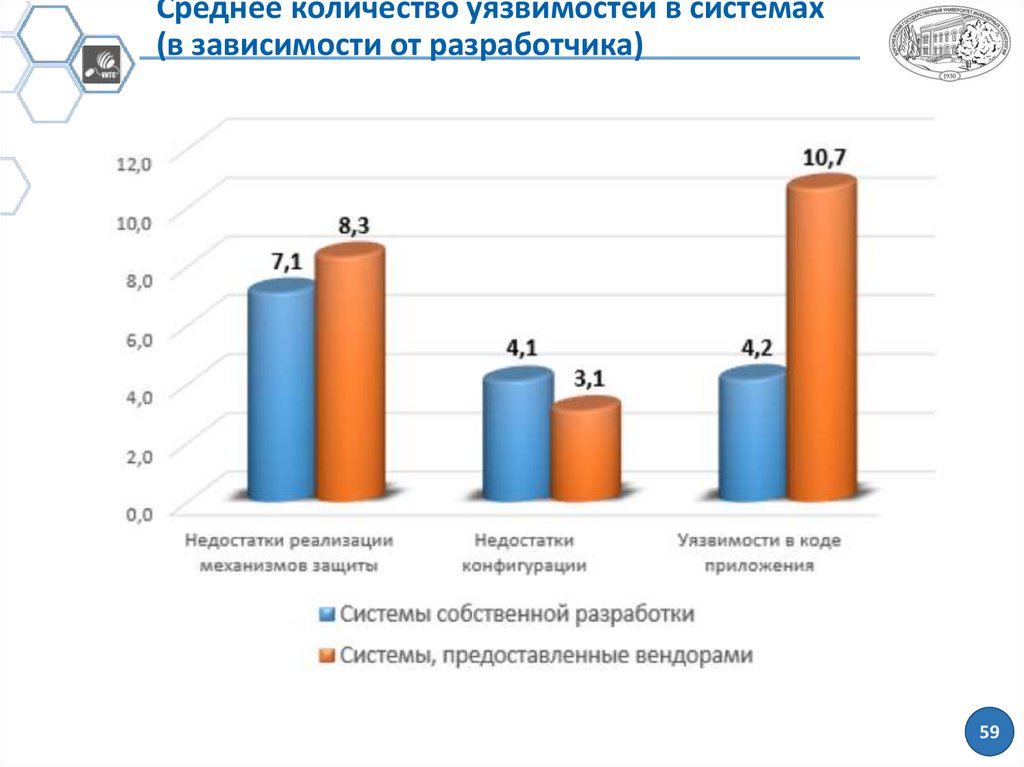

5859. Среднее количество уязвимостей в системах (в зависимости от разработчика)

5960. Уязвимости механизмов аутентификации

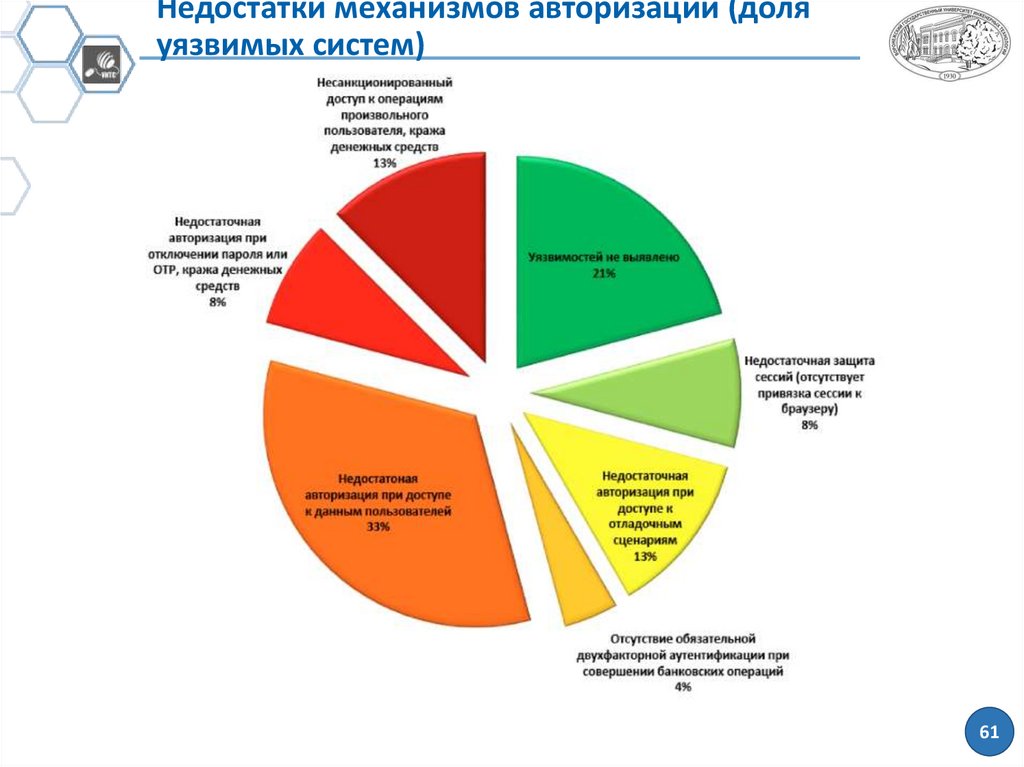

6061. Недостатки механизмов авторизации (доля уязвимых систем)

6162. Ваши вопросы

Пришло времявопросов

62

internet

internet