Similar presentations:

Использование межсетевых экранов

1.

Использованиемежсетевых экранов

Владимир Борисович

Лебедев

ТТИ ЮФУ

© 2010 кафедра САиТ

2.

Программа• Межсетевой экран

• Использование межсетевых экранов

• Анализ уязвимостей

• Практические рекомендации

3.

Межсетевой экранПомимо защиты отдельных компьютеров и серверов, подключенных к сети,

необходимо контролировать прохождение трафика через сеть в различных

направлениях.

Межсетевой экран представляет собой одно из наиболее эффективных

средств безопасности, защищающее пользователей сети от внешних угроз.

Межсетевой экран разделяет две сети или более и контролирует проходящий

между ними трафик, одновременно предотвращая несанкционированный

доступ. Решения для межсетевых экранов разрешают или запрещают

прохождение пакетов в сеть, используя различные технологии контроля.

Фильтрация пакетов - запрет или разрешение доступа на основе

IP- или MAC-адресов.

Фильтрация по приложениям и веб-сайтам - запрет или разрешение

доступа в зависимости от приложений. Предусмотрено блокирование

веб-сайтов с указанием их URL-адреса или ключевых слов.

Динамический анализ пакетов (SPI) - входящие пакеты должны

представлять собой легитимные отклики на запросы внутренних узлов.

Незапрошенные пакеты блокируются, если они не разрешены в явном виде.

SPI также позволяет распознавать и блокировать конкретные виды атак,

например DoS.

4.

Межсетевой экранМежсетевые экраны поддерживают один или несколько подобных

механизмов фильтрации и блокирования.

Кроме того, межсетевые экраны часто выполняют трансляцию сетевых

адресов (NAT).

NAT преобразует внутренние адреса и группы адресов во внешние

глобальные адреса, используемые для пересылки по сети.

При этом внутренние IP-адреса скрываются от внешних пользователей.

5.

Устройства безопасности CiscoАппаратный межсетевой экран

Это выделенное устройство, называемое устройством защиты.

Устройства безопасности Cisco

Специализированные сетевые устройства защиты для специальных

компьютеров, не использующих периферийное оборудование и не имеющих

жесткий диск. Аппаратно реализованные межсетевые экраны могут быстрее

анализировать трафик и в меньшей степени подвержены сбоям.

6.

Серверные межсетевые экраныСерверные межсетевые экраны

Серверный межсетевой экран представляет собой приложение межсетевого

экрана, выполняемое в сетевой операционной системе (NOS), например

UNIX, Windows или Novell.

Программные межсетевые экраны, обычно предлагающее сочетание

межсетевого экрана SPI и контроля доступа на основе IP-адреса или

приложения.

Серверные межсетевые экраны могут оказаться менее безопасными, чем

специализированные аппаратные межсетевые экраны вследствие слабых мест

в системе обеспечения безопасности операционных систем общего

назначения.

7.

Интегрированные межсетевые экраныИнтегрированные межсетевые экраны

Интегрированный межсетевой экран дополняет возможности существующего

устройства (например, маршрутизатора) функциями межсетевого экрана.

Беспроводные маршрутизаторы Linksys с

интегрированным межсетевым экраном

В большинство интегрированных маршрутизаторов для домашнего

использования встроены основные функции межсетевого экрана,

позволяющие осуществлять фильтрацию пакетов, приложений и веб-узлов.

Более профессиональные маршрутизаторы, на которых используются более

специализированные операционные системы, такие как Cisco Internetwork

Operating System (IOS), также могут обладать настраиваемыми функциями

межсетевого экрана.

8.

Персональные межсетевые экраныПерсональные межсетевые экраны

Персональные межсетевые экраны размещаются на узлах и не рассчитаны

на защиту локальной сети в целом. Они могут быть реализованы в ОС по

умолчанию или установлены сторонним поставщиком.

Клиентские межсетевые экраны, которые обычно выполняют фильтрацию с

использованием SPI. Пользователь может получить запрос на разрешение

подсоединений для определенных приложений, а также он может определить

список приложений, которые автоматически исключаются. Персональные

межсетевые экраны часто используются, когда главный компьютер

подсоединен непосредственно к модему поставщика услуг Интернета. При

неправильной настройке он может препятствовать доступу в Интернет. Не

рекомендуется использовать более одного персонального межсетевого экрана

одновременно, поскольку они могут конфликтовать друг с другом.

9.

Использование межсетевых экрановРазмещение межсетевого экрана в качестве граничного устройства между

внутренней сетью (интранетом) и Интернетом позволяет контролировать

весь исходящий и входящий Интернет-трафик и управлять его

прохождением. Между внутренней и внешней сетью создается четкий

защитный рубеж. Однако некоторым внешним клиентам может

потребоваться доступ к внутренним ресурсам.

Для этого можно предусмотреть демилитаризованную зону (DMZ).

Демилитаризованная зона – военно-политический термин, означающий

территорию между двумя сторонами конфликта, в которой запрещено

военное присутствие. В компьютерных сетях демилитаризованной зоной

называется участок сети, доступный как внутренним, так и внешним

пользователям. Он более защищен по сравнению с внешней сетью, но

менее защищен по сравнению с внутренней сетью. DMZ создается

посредством одного или нескольких межсетевых экранов, разграничивающих

внутреннюю сеть, DMZ и внешнюю сеть.

В DMZ часто размещаются веб-серверы, открытые для доступа извне.

10.

Поток запросов от внутреннего ивнешнего узлов.

11.

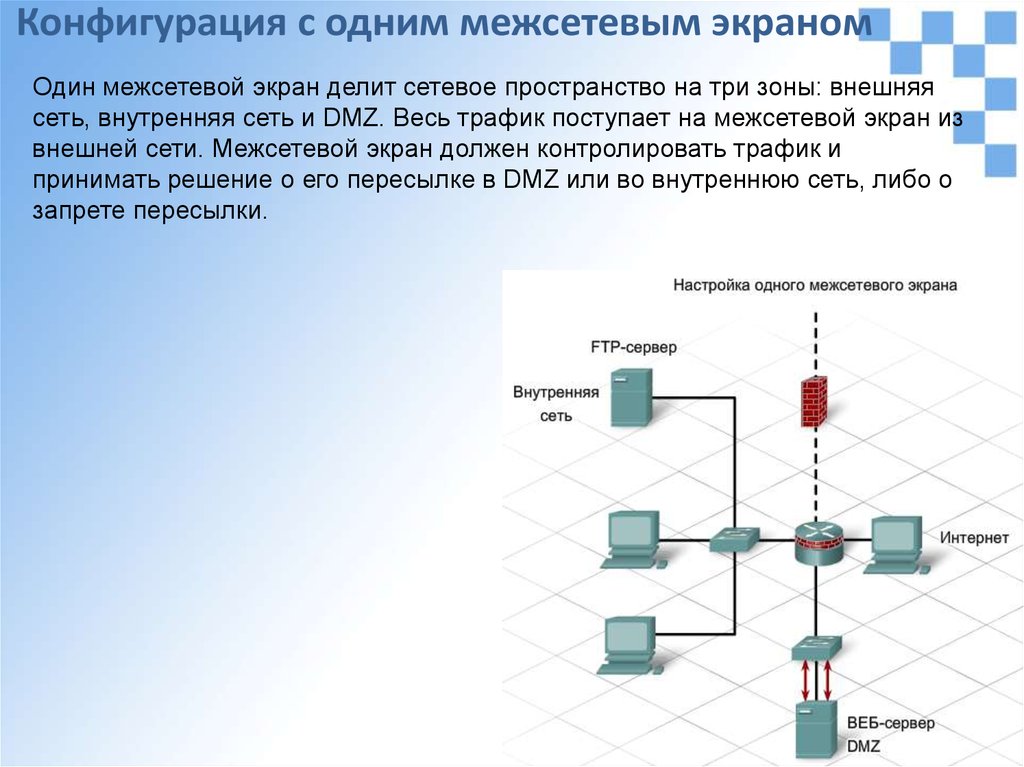

Конфигурация с одним межсетевым экраномОдин межсетевой экран делит сетевое пространство на три зоны: внешняя

сеть, внутренняя сеть и DMZ. Весь трафик поступает на межсетевой экран из

внешней сети. Межсетевой экран должен контролировать трафик и

принимать решение о его пересылке в DMZ или во внутреннюю сеть, либо о

запрете пересылки.

12.

Конфигурация с двумя межсетевыми экранамиВ конфигурации с двумя межсетевыми экранами предусмотрены внутренний и

внешний межсетевой экраны, между которыми располагается DMZ. Внешний

межсетевой экран применяет менее строгие ограничения и разрешает доступ

пользователей из Интернета в DMZ, а также сквозное прохождение трафика,

запрошенного внутренними пользователями. Внутренний межсетевой экран

применяет более строгие ограничения и защищает внутреннюю сеть от

несанкционированного доступа.

Для небольших сетей с низким трафиком подходит конфигурация на основе одного

межсетевого экрана, который, однако, является критической точкой отказа и может

оказаться перегруженным. Конфигурация с двумя межсетевыми экранами

целесообразна для крупных и сложных сетей со значительно большими объемами

трафика.

13.

Использование межсетевых экрановВо многих устройствах для домашних сетей, например интегрированных

маршрутизаторах, часто имеются многофункциональные программные межсетевые

экраны. Такие межсетевые экраны обычно реализуют трансляцию сетевых адресов

(NAT), динамический анализ пакетов (SPI), а также фильтрацию по IP-адресам,

приложениям и веб-сайтам. Дополнительно они поддерживают функции DMZ.

Интегрированный маршрутизатор позволяет настроить примитивную DMZ для доступа

к внутреннему серверу с узлов за пределами сети. Для этого сервер должен иметь

статический IP-адрес, который указывается в конфигурации DMZ. Интегрированный

маршрутизатор изолирует трафик, пересылаемый на указанный IP-адрес. Этот

трафик пропускается только на тот порт коммутатора, к которому подключен сервер.

На все остальные узлы по-прежнему распространяется защита межсетевого экрана.

При активации DMZ в простейшем виде внешние узлы получают доступ ко всем

портам сервера, например 80 (HTTP), 21 (FTP) и 110 (POP3 для электронной почты).

Функция переадресации портов позволяет настроить более строгую конфигурацию

DMZ. В этом случае указываются порты, которые должны быть доступны на сервере.

Пропускается только трафик, направленный на эти порты. Весь остальной трафик

исключается.

Беспроводная точка доступа в составе интегрированного маршрутизатора часто

считается частью внутренней сети. Необходимо осознавать, что при работе точки

доступа в незащищенном режиме все подключившиеся к ней пользователи получают

доступ к внутренней защищенной сети без прохождения межсетевого экрана.

Злоумышленники могут таким образом получить доступ к внутренней сети, минуя все

средства защиты.

14.

Использование межсетевых экранов15.

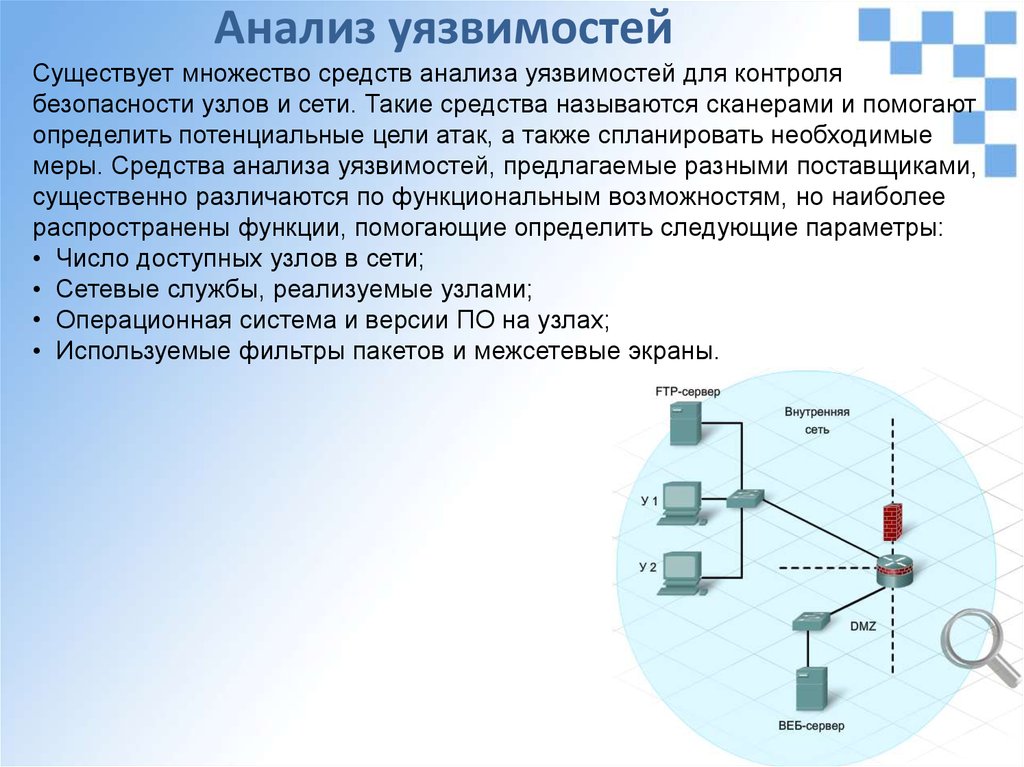

Анализ уязвимостейСуществует множество средств анализа уязвимостей для контроля

безопасности узлов и сети. Такие средства называются сканерами и помогают

определить потенциальные цели атак, а также спланировать необходимые

меры. Средства анализа уязвимостей, предлагаемые разными поставщиками,

существенно различаются по функциональным возможностям, но наиболее

распространены функции, помогающие определить следующие параметры:

• Число доступных узлов в сети;

• Сетевые службы, реализуемые узлами;

• Операционная система и версии ПО на узлах;

• Используемые фильтры пакетов и межсетевые экраны.

16.

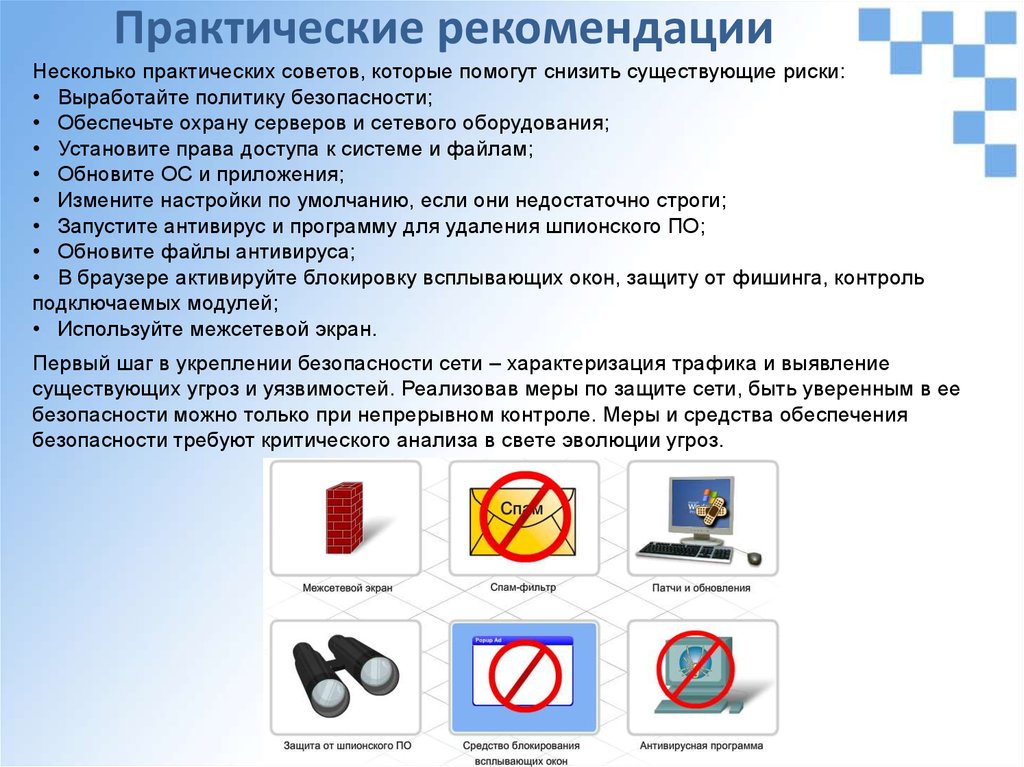

Практические рекомендацииНесколько практических советов, которые помогут снизить существующие риски:

• Выработайте политику безопасности;

• Обеспечьте охрану серверов и сетевого оборудования;

• Установите права доступа к системе и файлам;

• Обновите ОС и приложения;

• Измените настройки по умолчанию, если они недостаточно строги;

• Запустите антивирус и программу для удаления шпионского ПО;

• Обновите файлы антивируса;

• В браузере активируйте блокировку всплывающих окон, защиту от фишинга, контроль

подключаемых модулей;

• Используйте межсетевой экран.

Первый шаг в укреплении безопасности сети – характеризация трафика и выявление

существующих угроз и уязвимостей. Реализовав меры по защите сети, быть уверенным в ее

безопасности можно только при непрерывном контроле. Меры и средства обеспечения

безопасности требуют критического анализа в свете эволюции угроз.

17.

Вопросы&ОтветыИспользование

межсетевых экранов

ТТИ ЮФУ

© 2010 кафедра САиТ

internet

internet