Similar presentations:

Объекты защиты

1.

Курс «Архитектор системы защитыинформации»

Занятие №1: «Объекты защиты»

2.

Учебные вопросы:1) Основные определения

2) Типы объектов информатизации

3) Объекты защиты

4) Уровни инфраструктуры (архитектуры)

5) Технологии обработки информации и их

вариации

6) Разбор типового объекта информатизации

2

3.

Основные определенияГОСТ Р 50922-2006 Защита информации. Основные термины и

определения.

защита информации: Деятельность, направленная на предотвращение утечки защищаемой

информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

несанкционированное воздействие на информацию: Воздействие на защищаемую информацию с

нарушением установленных прав и (или) правил доступа, приводящее к утечке, искажению, подделке,

уничтожению, блокированию доступа к информации, а также к утрате, уничтожению или сбою

функционирования носителя информации.

объект защиты информации: Информация или носитель информации, или информационный процесс,

которые необходимо защищать в соответствии с целью защиты информации.

цель защиты информации: Заранее намеченный результат защиты информации.

П р и м е ч а н и е — Результатом защиты информации может быть предотвращение ущерба обладателю

информации из-за возможной утечки информации и (или) несанкционированного и непреднамеренного

воздействия на информацию.

информационная система: Совокупность содержащейся в базах данных информации и

обеспечивающих ее обработку информационных технологий и технических средств.

3

4.

Основные определенияГОСТ Р 51275-2006 Объект информатизации. Факторы,

воздействующие на информацию.

объект информатизации: Совокупность информационных ресурсов, средств и систем обработки информации,

используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений

или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или

помещений и объектов, предназначенных для ведения конфиденциальных переговоров.

ГОСТ Р 51583-2014 Порядок создания автоматизированных систем в

защищенном исполнении. Общие положения.

обработка информации: Выполнение любого действия (операции) или совокупности действий (операций) с

информацией (например, сбор, накопление, ввод, вывод, прием, передача, запись, хранение, регистрация,

преобразование, отображение и т. п.), совершаемых с заданной целью.

система защиты информации автоматизированной системы: Совокупность организационных мероприятий,

технических, программных и программно-технических средств защиты информации и средств контроля

эффективности защиты информации.

мероприятия по защите информации: Совокупность действий, направленных на разработку и/или практическое

применение способов и средств защиты информации.

4

5.

Основные этапы создания системы защиты информацииПорядок создания системы защиты информации – это перечень основных этапов (подэтапов)

создания системы защиты информации, который определен руководящими документами для

определенного объекта защиты.

формирование

требований к ЗИ

(состоящий из

подэтапов)

разработка СЗИ

(состоящий из

подэтапов)

эксплуатация СЗИ

(состоящий из

подэтапов)

внедрение СЗИ

(состоящий из

подэтапов)

оценка соответствия

требованиям по ЗИ

(состоящий из

подэтапов)

Формирование требований к защите информации, содержащейся в информационной системе:

принятие решения о необходимости защиты информации, содержащейся в информационной системе;

классификацию информационной системы по требованиям защиты информации;

определение угроз безопасности информации, реализация которых может привести к нарушению

безопасности информации в информационной системе, и разработка на их основе модели угроз

безопасности информации;

5

определение требований к системе защиты информации информационной системы.

6.

Типы объектов информатизацииОСНОВНЫЕ:

1) Защищаемые помещения;

2) Автоматизированная система (Автономный АРМ/ЛВС/распределенная ЛВС)

3) Информационная система:

- информационная система персональных данных (ИСПДн);

- государственная (муниципальная) информационная система (ГИС (МИС));

- информационная система общего пользования (ИСОП);

- ИС коммерческая тайна;

4) Критическая информационная инфраструктура (КИИ);

5) Автоматизированная система управления технологическим процессом (АСУ ТП);

«ДОПОЛНИТЕЛЬНЫЕ»:

6) Центр обработки данных (ЦОД);

7) Центр мониторинга информационной безопасности.

6

7.

Типы объектов информатизацииСТРК

Защищаемые помещения (ЗП) - помещения (служебные кабинеты, актовые,

конференц-залы и т.д.), специально предназначенные для проведения

конфиденциальных мероприятий (совещаний, обсуждений, конференций, переговоров и

т.п.).

Автоматизированная система (АС) - система, состоящая из персонала и комплекса

средств автоматизации его деятельности, реализующая информационную технологию

выполнения установленных функций.

187-ФЗ.

Автоматизированная система управления - комплекс программных и программноаппаратных средств, предназначенных для контроля за технологическим и (или)

производственным оборудованием (исполнительными устройствами) и производимыми

ими процессами, а также для управления такими оборудованием и процессами;

Критическая информационная инфраструктура - объекты критической

информационной инфраструктуры, а также сети электросвязи, используемые для

организации взаимодействия таких объектов;

Объекты критической информационной инфраструктуры - информационные

системы, информационно-телекоммуникационные сети, автоматизированные системы

7

управления субъектов критической информационной инфраструктуры;

8.

Типы объектов информатизации149-ФЗ

Информационно-телекоммуникационная сеть - технологическая система,

предназначенная для передачи по линиям связи информации, доступ к которой

осуществляется с использованием средств вычислительной техники

152-ФЗ

Информационная система персональных данных - совокупность содержащихся в

базах данных персональных данных и обеспечивающих их обработку информационных

технологий и технических средств

63 –ФЗ

Информационная система общего пользования - информационная система,

участники электронного взаимодействия в которой составляют неопределенный круг

лиц и в использовании которой этим лицам не может быть отказано

ГОСТ Р 58811-2020

Центр обработки данных - специализированный объект, представляющий собой

связанную систему ИТ-инфраструктуры и инженерной инфраструктуры, оборудование

и части которых размещены в здании или помещении, подключенном к внешним сетям,

как инженерным, так и телекоммуникационным.

8

9.

Объекты защитыОсновные свойства информации:

Конфиденциальность информации - обязательное для выполнения лицом,

получившим доступ к определенной информации, требование не передавать такую

информацию третьим лицам без согласия ее обладателя

Целостность информации — состояние информации, при котором отсутствует любое

её изменение, либо изменение осуществляется только преднамеренно субъектами,

имеющими на него право.

Доступность информации - состояние информации [ресурсов информационной

системы], при котором субъекты, имеющие права доступа, могут реализовать их

беспрепятственно.

9

10.

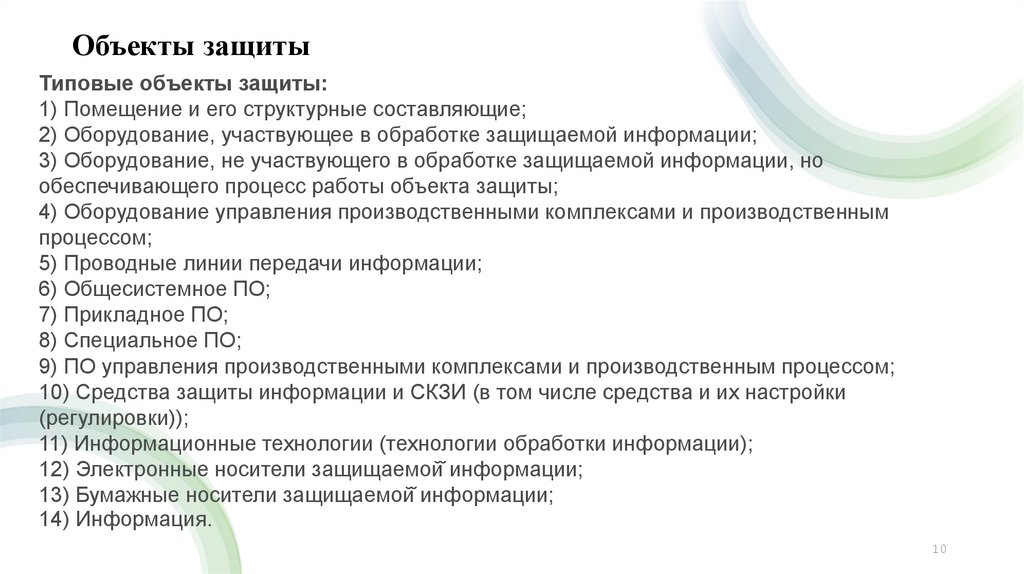

Объекты защитыТиповые объекты защиты:

1) Помещение и его структурные составляющие;

2) Оборудование, участвующее в обработке защищаемой информации;

3) Оборудование, не участвующего в обработке защищаемой информации, но

обеспечивающего процесс работы объекта защиты;

4) Оборудование управления производственными комплексами и производственным

процессом;

5) Проводные линии передачи информации;

6) Общесистемное ПО;

7) Прикладное ПО;

8) Специальное ПО;

9) ПО управления производственными комплексами и производственным процессом;

10) Средства защиты информации и СКЗИ (в том числе средства и их настройки

(регулировки));

11) Информационные технологии (технологии обработки информации);

12) Электронные носители защищаемой̆ информации;

13) Бумажные носители защищаемой̆ информации;

14) Информация.

10

11.

Уровни инфраструктуры (архитектуры)Архитектура информационной системы - это

логическое построение информационной системы

Инфраструктура информационной системы - набор

связанных с архитектурой решений по выбору средств

реализации, СУБД, операционной платформы,

телекоммуникационных средств и т.п.

11

12.

Уровни инфраструктуры (архитектуры)№

п/п

Уровни инфраструктуры

1.

Уровень физической инфраструктуры, помещения,

где расположены объекты защиты

2.

2.1

2.2

2.3

3.

4.

5.

6.

7.

8.

9.

9.1

9.2

9.3

10.

10.1

10.2

10.3

10.4

Уровень сети:

Уровень ядра

Уровень распределения

Уровень доступа

Уровень оборудования, непосредственно

участвующего в обработке защищаемой

информации

Уровень оборудования, не участвующего в

обработке защищаемой информации, но

обеспечивающего процесс работы объекта защиты

Уровень базовой системы ввода-вывода

Уровень общесистемного ПО

Уровень прикладного ПО

Уровень информации

Уровень системы защиты:

Уровень оборудования средств защиты

информации

Уровень программного обеспечения средств

защиты информации

Уровень программного обеспечения средств

управления системы защиты информации

Уровень виртуализации:

Уровень оборудования виртуальной

инфраструктурой

Уровень сети виртуальной инфраструктуры

Уровень программного обеспечения управления

виртуальной инфраструктуры

Уровень виртуальных машин

Уровни архитектуры

(требования ФСТЭК)

Наименование компонентов

-

Помещения (помещения, в которых находятся информационные ресурсы

и/или технические средства)

Сетевой уровень

Маршрутизирующее и коммутационное оборудование

Маршрутизирующее оборудование

Коммутационное оборудование

Аппаратный уровень

Программно-аппаратные средства обработки информации

Прикладной уровень

Системный уровень

Прикладной уровень

Уровень пользователя

Обеспечивающие системы (оборудование, не участвующее в обработке

защищаемой информации, но обеспечивающее процесс работы объекта

защиты)

Базовая система ввода-вывода

Системное ПО

Прикладное ПО

Защищаемые данные (информация)

Аппаратный уровень

Программно-аппаратные СрЗИ

Прикладной уровень

Программное обеспечение средств защиты информации

Аппаратный уровень

Программно-аппаратные средства обработки информации

Сетевой уровень

Коммутационное оборудование

Системный уровень

Системное ПО

Системный уровень

Системное ПО

Аппаратный уровень

12

13.

Технологии обработки информации и их вариации№ п/п

1.

2.

3.

4.

5.

6.

7.

Наименование классификационной группы

Возможные варианты определения классификационной

Описание классификационной группы условий эксплуатации

условий эксплуатации

группы условий эксплуатации

Используемый канал связи для получения Канал за пределами контролируемой зоны определяется с учетом;

- отсутствует

доступа

к

информационным

ресурсам, - наличия собственных линий связи («витая пара», ВОЛС);

- собственная линия связи;

находящийся за пределами контролируемой - наличия изолированных или публичных линий связи предоставленных - ВОЛС «dark fiber»;

операторами услуг связи:

- изолированные каналы связи провайдера;

зоны

а) ВОЛС, передаваемая в полное пользование организации «dark fiber»;

- публичные каналы связи

б) часть функционала линии связи оператора услуг связи (L2VPN, L3VPN,

VPLS);

в) использование для доступа к информационным ресурсам сетей связи

общего пользования «INTERNET»

Наличие технологии беспроводного

Наличие технологии беспроводного соединения определяется с учетом - беспроводное соединение отсутствует;

соединения (802.11хWi-Fi) для получения использования в процессе получения информации:

- беспроводное соединение имеется

информации

- беспроводных каналов связи по технологии Wi-Fi;

- проводных каналов связи по технологии Ethernet/оптическая линия

связи

Использование

внешних

носителей Использование машинных носителей информации определяется с учетом - без использования внешних носителей информации;

информации для предоставления/получения наличия в процессе обработки информационных ресурсов ИС машинных - с использованием внешних носителей информации

защищаемых информационных ресурсов ИС

носителей информации

Протоколы,

используемые

для Протоколы, используемые для получения информации, определяются с - не используется;

предоставления/получения

информации учетом технологий получения доступа к информации, целей доступа к - RDP, SSH, telnet, FTP/SFTP;

относительно

технического

средства информации, а также для поддержания работоспособности инфраструктуры ИС - HTTP/HTTPs

доступа,

а

также

для

поддержания

работоспособности ИС

Тип технического средства участвующего в обработке информационных - стационарный;

Тип технического средства

ресурсов ИС определяется с учетом отнесения технического средства к - мобильный («ноутбук», «планшет», «смартфон»)

стационарным или мобильным устройствам

Виртуализация технических средств, серверного оборудования и АРМ - физическое (аппаратное) устройство;

Виртуализация

пользователей определяется с учетом их расположения на физических - виртуальная машина внутри среды виртуализации;

(аппаратных) устройствах или внутри виртуальной инфраструктуры на - гипервизор.

конкретной виртуальной машине

Используемое

системное

программное Используемое системное программное обеспечение

определяется с учетом - Windows;

- Linux;

обеспечение (тип операционных систем)

используемой операционной системы (типа операционной системы)

- Android;

- MacOS;

- IOS;

13

- Windows phone;

- операционная система сертифицированная ФСТЭК

14.

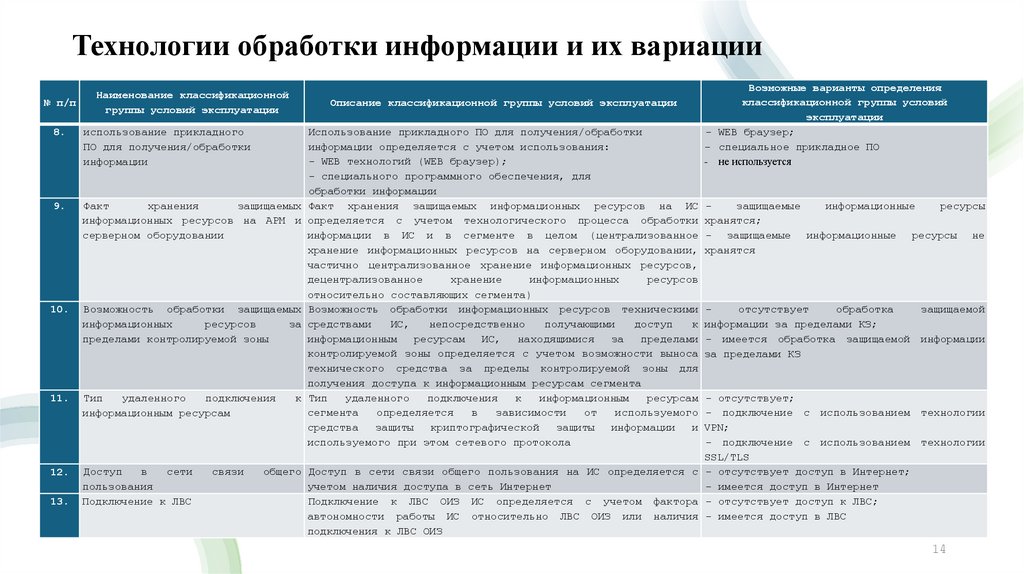

Технологии обработки информации и их вариации№ п/п

8.

9.

10.

11.

12.

13.

Наименование классификационной

группы условий эксплуатации

использование прикладного

ПО для получения/обработки

информации

Описание классификационной группы условий эксплуатации

Возможные варианты определения

классификационной группы условий

эксплуатации

- WEB браузер;

- специальное прикладное ПО

- не используется

Использование прикладного ПО для получения/обработки

информации определяется с учетом использования:

- WEB технологий (WEB браузер);

- специального программного обеспечения, для

обработки информации

Факт

хранения

защищаемых Факт хранения защищаемых информационных ресурсов на ИС защищаемые

информационные

ресурсы

информационных ресурсов на АРМ и определяется с учетом технологического процесса обработки хранятся;

информации в ИС и в сегменте в целом (централизованное - защищаемые информационные ресурсы не

серверном оборудовании

хранение информационных ресурсов на серверном оборудовании, хранятся

частично централизованное хранение информационных ресурсов,

децентрализованное

хранение

информационных

ресурсов

относительно составляющих сегмента)

Возможность обработки защищаемых Возможность обработки информационных ресурсов техническими отсутствует

обработка

защищаемой

информационных

ресурсов

за средствами

ИС,

непосредственно

получающими

доступ

к информации за пределами КЗ;

информационным

ресурсам

ИС,

находящимися

за

пределами - имеется обработка защищаемой информации

пределами контролируемой зоны

контролируемой зоны определяется с учетом возможности выноса за пределами КЗ

технического средства за пределы контролируемой зоны для

получения доступа к информационным ресурсам сегмента

Тип

удаленного

подключения

к Тип

удаленного

подключения

к

информационным

ресурсам - отсутствует;

сегмента

определяется

в

зависимости

от

используемого - подключение с использованием технологии

информационным ресурсам

средства

защиты

криптографической

защиты

информации

и VPN;

- подключение с использованием технологии

используемого при этом сетевого протокола

SSL/TLS

Доступ

в

сети

связи

общего Доступ в сети связи общего пользования на ИС определяется с - отсутствует доступ в Интернет;

пользования

учетом наличия доступа в сеть Интернет

- имеется доступ в Интернет

Подключение к ЛВС ОИЗ ИС определяется с учетом фактора - отсутствует доступ к ЛВС;

Подключение к ЛВС

автономности работы ИС относительно ЛВС ОИЗ или наличия - имеется доступ в ЛВС

подключения к ЛВС ОИЗ

14

15.

Разбор типового объекта информатизацииОбъект информатизации: Автоматизированная система (распределенная

ЛВС). Компоненты расположены на двух адресах (центральный офис и

филиал)

Порядок разбора:

1) Регламентирующие документы

2) Основные определения

3) Основные требования по защите и обработке информации

4) Технологии обработки информации и их вариации на каждом

уровне инфраструктуры

5) Возможные уровни инфраструктуры объекта защиты

15

16.

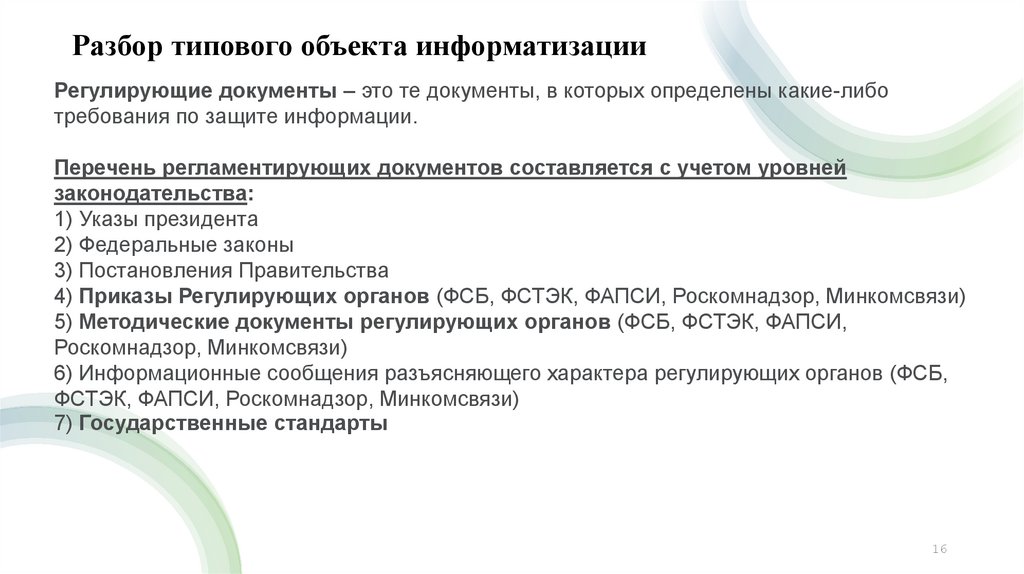

Разбор типового объекта информатизацииРегулирующие документы – это те документы, в которых определены какие-либо

требования по защите информации.

Перечень регламентирующих документов составляется с учетом уровней

законодательства:

1) Указы президента

2) Федеральные законы

3) Постановления Правительства

4) Приказы Регулирующих органов (ФСБ, ФСТЭК, ФАПСИ, Роскомнадзор, Минкомсвязи)

5) Методические документы регулирующих органов (ФСБ, ФСТЭК, ФАПСИ,

Роскомнадзор, Минкомсвязи)

6) Информационные сообщения разъясняющего характера регулирующих органов (ФСБ,

ФСТЭК, ФАПСИ, Роскомнадзор, Минкомсвязи)

7) Государственные стандарты

16

17.

Разбор типового объекта информатизацииОсновные определения объекта защиты – это те определения по объекту

защиты, которые выделяют его среди других объектов защиты.

На примере объекта защиты автоматизированная система, основными

определениями могут быть:

- Автоматизированная система

- Автоматизированное рабочее место

- Средство вычислительной техники

- Локальная вычислительная сеть

- Администратор безопасности

- Пользователь автоматизированной системы

- Защита информации от утечки

- Несанкционированный доступ к информации

- Носитель защищаемой информации

- Фактор, воздействующий на защищаемую информацию

- И так далее

17

18.

Разбор типового объекта информатизацииТребования делятся на:

- Требования по обработке информации

- Требования по защите информации

В рамках разбора необходимо определить:

1) Кто регламентирует (какой регулирующий орган) порядок

обработки информации на объекте защиты

2) Кто регламентирует (какой регулирующий орган) порядок

защиты информации

3) Основной перечень требований по обработке информации

4) Основной перечень требований по защите информации

18

19.

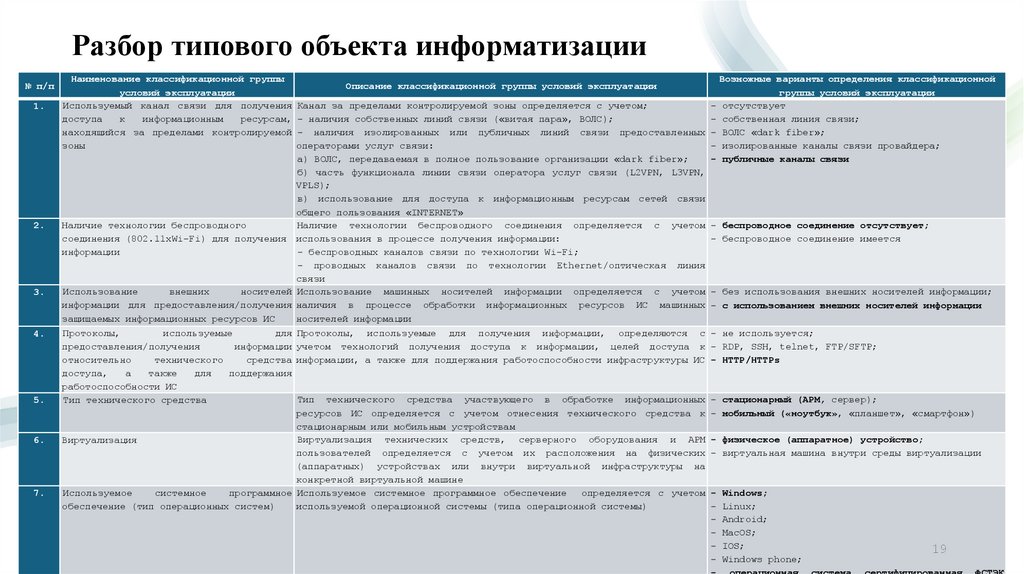

Разбор типового объекта информатизации№ п/п

1.

2.

3.

4.

5.

6.

7.

Наименование классификационной группы

Возможные варианты определения классификационной

Описание классификационной группы условий эксплуатации

условий эксплуатации

группы условий эксплуатации

Используемый канал связи для получения Канал за пределами контролируемой зоны определяется с учетом;

- отсутствует

доступа

к

информационным

ресурсам, - наличия собственных линий связи («витая пара», ВОЛС);

- собственная линия связи;

находящийся за пределами контролируемой - наличия изолированных или публичных линий связи предоставленных - ВОЛС «dark fiber»;

операторами услуг связи:

- изолированные каналы связи провайдера;

зоны

а) ВОЛС, передаваемая в полное пользование организации «dark fiber»;

- публичные каналы связи

б) часть функционала линии связи оператора услуг связи (L2VPN, L3VPN,

VPLS);

в) использование для доступа к информационным ресурсам сетей связи

общего пользования «INTERNET»

Наличие технологии беспроводного

Наличие технологии беспроводного соединения определяется с учетом - беспроводное соединение отсутствует;

соединения (802.11хWi-Fi) для получения использования в процессе получения информации:

- беспроводное соединение имеется

информации

- беспроводных каналов связи по технологии Wi-Fi;

- проводных каналов связи по технологии Ethernet/оптическая линия

связи

Использование

внешних

носителей Использование машинных носителей информации определяется с учетом - без использования внешних носителей информации;

информации для предоставления/получения наличия в процессе обработки информационных ресурсов ИС машинных - с использованием внешних носителей информации

защищаемых информационных ресурсов ИС

носителей информации

Протоколы,

используемые

для Протоколы, используемые для получения информации, определяются с - не используется;

предоставления/получения

информации учетом технологий получения доступа к информации, целей доступа к - RDP, SSH, telnet, FTP/SFTP;

относительно

технического

средства информации, а также для поддержания работоспособности инфраструктуры ИС - HTTP/HTTPs

доступа,

а

также

для

поддержания

работоспособности ИС

Тип технического средства участвующего в обработке информационных - стационарный (АРМ, сервер);

Тип технического средства

ресурсов ИС определяется с учетом отнесения технического средства к - мобильный («ноутбук», «планшет», «смартфон»)

стационарным или мобильным устройствам

Виртуализация технических средств, серверного оборудования и АРМ - физическое (аппаратное) устройство;

Виртуализация

пользователей определяется с учетом их расположения на физических - виртуальная машина внутри среды виртуализации

(аппаратных) устройствах или внутри виртуальной инфраструктуры на

конкретной виртуальной машине

Используемое

системное

программное Используемое системное программное обеспечение

определяется с учетом - Windows;

- Linux;

обеспечение (тип операционных систем)

используемой операционной системы (типа операционной системы)

- Android;

- MacOS;

- IOS;

19

- Windows phone;

- операционная система сертифицированная ФСТЭК

20.

Разбор типового объекта информатизации№ п/п

8.

9.

10.

11.

12.

13.

14.

Наименование классификационной

группы условий эксплуатации

использование прикладного

ПО для получения/обработки

информации

Описание классификационной группы условий эксплуатации

Возможные варианты определения

классификационной группы условий

эксплуатации

- WEB браузер;

- специальное прикладное ПО

- не используется

Использование прикладного ПО для получения/обработки

информации определяется с учетом использования:

- WEB технологий (WEB браузер);

- специального программного обеспечения, для

обработки информации

Факт

хранения

защищаемых Факт хранения защищаемых информационных ресурсов на ИС защищаемые

информационные

ресурсы

информационных ресурсов на АРМ и определяется с учетом технологического процесса обработки хранятся;

информации в ИС и в сегменте в целом (централизованное - защищаемые информационные ресурсы не

серверном оборудовании

хранение информационных ресурсов на серверном оборудовании, хранятся

частично централизованное хранение информационных ресурсов,

децентрализованное

хранение

информационных

ресурсов

относительно составляющих сегмента)

Возможность обработки защищаемых Возможность обработки информационных ресурсов техническими отсутствует

обработка

защищаемой

информационных

ресурсов

за средствами

ИС,

непосредственно

получающими

доступ

к информации за пределами КЗ;

информационным

ресурсам

ИС,

находящимися

за

пределами - имеется обработка защищаемой информации

пределами контролируемой зоны

контролируемой зоны определяется с учетом возможности выноса за пределами КЗ

технического средства за пределы контролируемой зоны для

получения доступа к информационным ресурсам сегмента

Тип

удаленного

подключения

к Тип

удаленного

подключения

к

информационным

ресурсам - отсутствует;

сегмента

определяется

в

зависимости

от

используемого - подключение с использованием технологии

информационным ресурсам

средства

защиты

криптографической

защиты

информации

и VPN;

- подключение с использованием технологии

используемого при этом сетевого протокола

SSL/TLS

Доступ

в

сети

связи

общего Доступ в сети связи общего пользования на ИС определяется с - отсутствует доступ в Интернет;

пользования

учетом наличия доступа в сеть Интернет

- имеется доступ в Интернет

Подключение к ЛВС ОИЗ ИС определяется с учетом фактора - отсутствует доступ к ЛВС;

Подключение к ЛВС

автономности работы ИС относительно ЛВС ОИЗ или наличия - имеется доступ в ЛВС

подключения к ЛВС ОИЗ

Дополнительная информация

2-а АРМ, с расшариной папкой в главном офисе

20

21.

Разбор типового объекта информатизации№ п/п

Уровни инфраструктуры

1.

Уровень физической инфраструктуры, помещения, где

расположены объекты защиты

2.

Уровень сети:

2.1

Уровень ядра

Уровни архитектуры

(требования ФСТЭК)

Наименование компонентов

Примеры

-

- Помещения ЕМИАС (помещения, в которых находятся

информационные ресурсы и/или технические средства)

- пом. № 205 (г. Москва, ул. Победы, д. 56 –

основной офис);

- пом. № 306 (г. Воронеж, ул.

Привокзальная, д.1 - филиал)

Сетевой уровень

Маршрутизирующее и коммутационное оборудование и

линии связи

Маршрутизирующее оборудование и линии связи

Коммутационное оборудование и линии связи

- Huawei S5731 (основной офис)

2.2

2.3

Уровень распределения

Уровень доступа

3.

Уровень оборудования, непосредственно участвующего

в обработке защищаемой информации

Аппаратный уровень

Программно-аппаратные средства обработки информации -

АРМ пользователя 1 (основной офис)

АРМ пользователя 2 ( ноутбук в

филиале)

4.

Уровень оборудования, не участвующего в обработке

защищаемой информации, но обеспечивающего процесс

работы объекта защиты

Аппаратный уровень

Обеспечивающие системы (оборудование, не

участвующее в обработке защищаемой информации, но

обеспечивающее процесс работы объекта защиты)

ИБП (основной офис)

В филиале отсутствует

5.

Уровень базовой системы ввода-вывода

Прикладной уровень

Базовая система ввода-вывода

6.

Уровень общесистемного ПО

Системный уровень

Системное ПО

7.

Уровень прикладного ПО

Прикладной уровень

Прикладное ПО

8.

Уровень информации

Уровень пользователя

Защищаемые данные (информация)

- BIOS (основной офис и филиал )

- ОС Windows 10 (основной офис)

- Сертифицированная ОС Linux (филиал)

- MS Офис 365, WinRar (основной офис и

филиал)

- Файлы (Документы MS Word)

- Учётные данные пользователя

9.

Уровень системы защиты:

9.1

Уровень оборудования средств защиты информации

Аппаратный уровень

Программно-аппаратные СрЗИ

- Континент 4 (основной офис)

-

10.

Уровень программного обеспечения средств защиты

информации

Уровень программного обеспечения средств

управления системы защиты информации

Уровень виртуализации:

10.1

Уровень оборудования виртуальной инфраструктурой

Аппаратный уровень

Программно-аппаратные средства обработки информации -

10.2

Уровень сети виртуальной инфраструктуры

Уровень программного обеспечения управления

виртуальной инфраструктуры

Уровень виртуальных машин

Сетевой уровень

Коммутационное оборудование

-

Системный уровень

Системное ПО

-

Системный уровень

Системное ПО

9.2

9.3

10.3

10.4

Прикладной уровень

Программное обеспечение средств защиты информации

-

Программное СрЗИ от НСД (СНС)

основной офис;

Программное СКЗИ (континент АП)

филиал

21

22.

Домашнее заданиеЦель: Сбор нормативно-методической базы

Задание:

1. Составить дерево с законодательной базой для каждого ОИ.

2. Собрать общую законодательную базу

2. Изучить содержание: ориентация по документации (тезисно что там для себя).

3. Сдача ДЗ (базы НМД) 01.05.2024

Пример дерева с законодательной

базой

22

23.

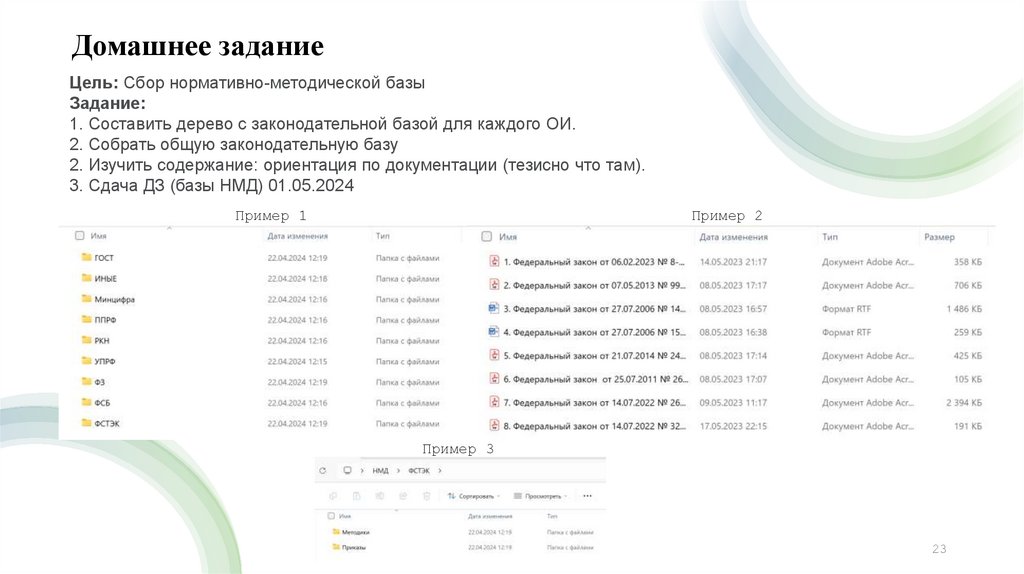

Домашнее заданиеЦель: Сбор нормативно-методической базы

Задание:

1. Составить дерево с законодательной базой для каждого ОИ.

2. Собрать общую законодательную базу

2. Изучить содержание: ориентация по документации (тезисно что там).

3. Сдача ДЗ (базы НМД) 01.05.2024

Пример 1

Пример 2

Пример 3

23

informatics

informatics