Similar presentations:

Информационная безопасность. Преступления против ИБ

1.

Информационнаябезопасность

Преступления против ИБ

2.

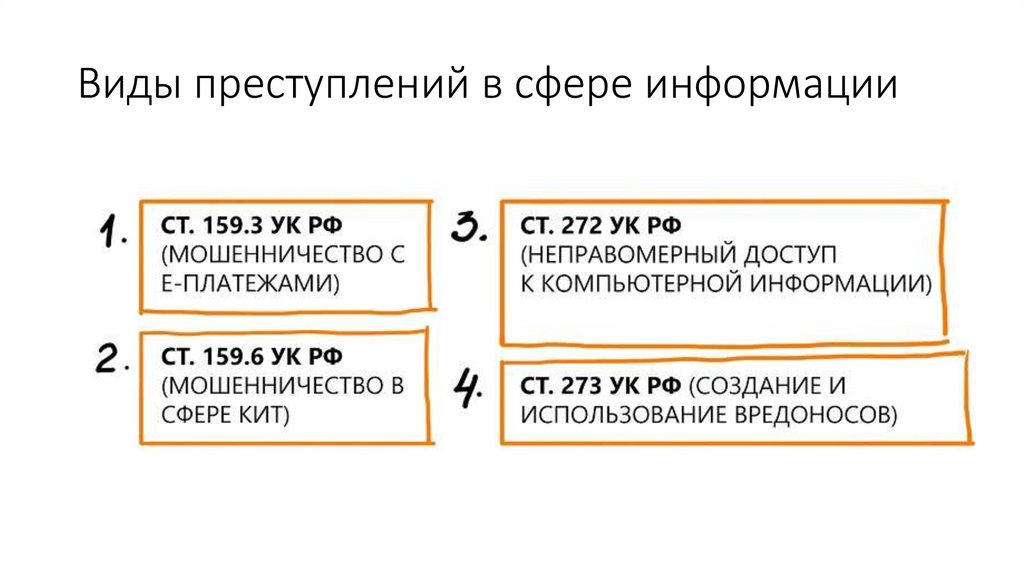

Виды преступлений в сфере информации3.

4.

5.

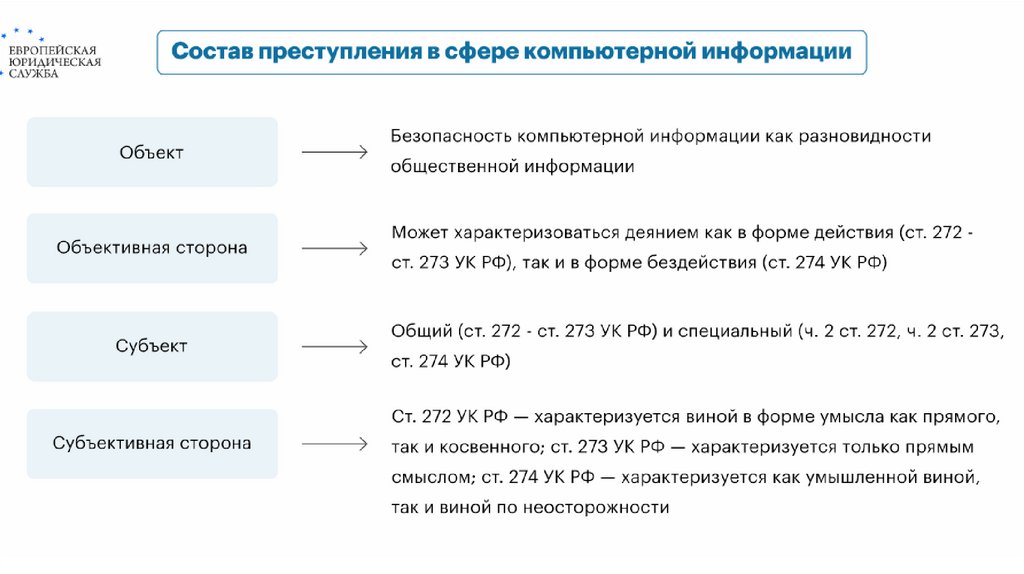

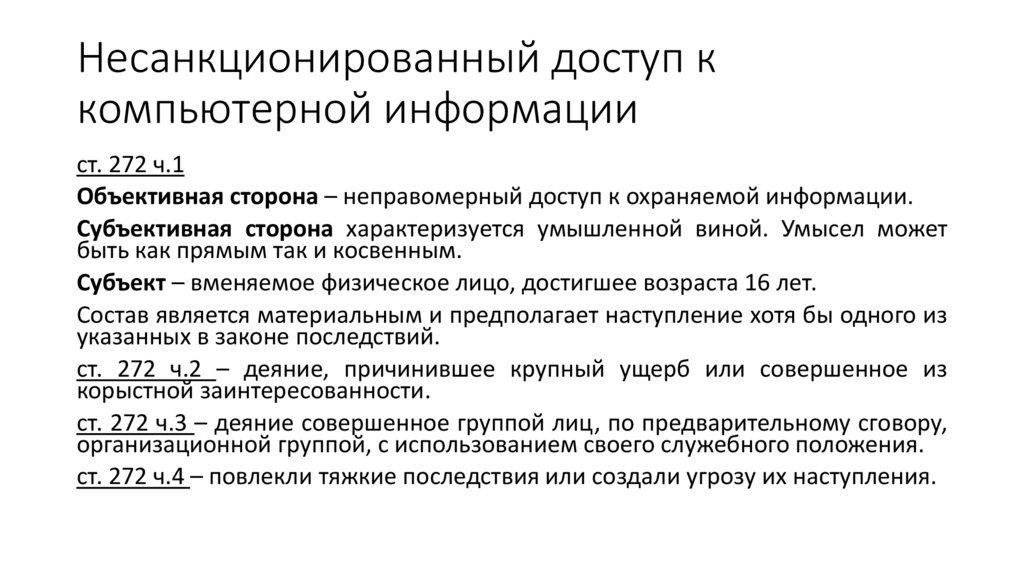

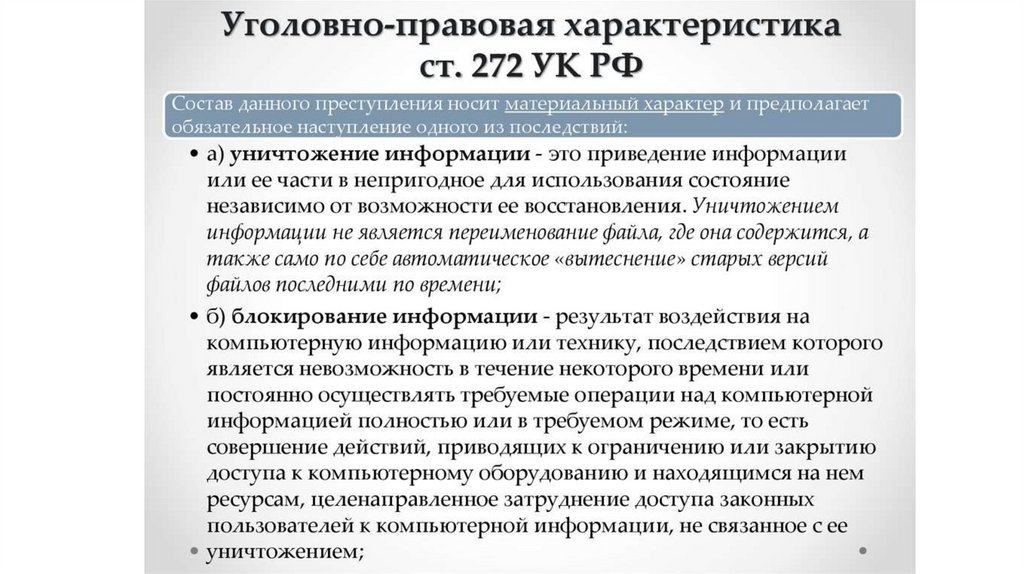

Несанкционированный доступ ккомпьютерной информации

ст. 272 ч.1

Объективная сторона – неправомерный доступ к охраняемой информации.

Субъективная сторона характеризуется умышленной виной. Умысел может

быть как прямым так и косвенным.

Субъект – вменяемое физическое лицо, достигшее возраста 16 лет.

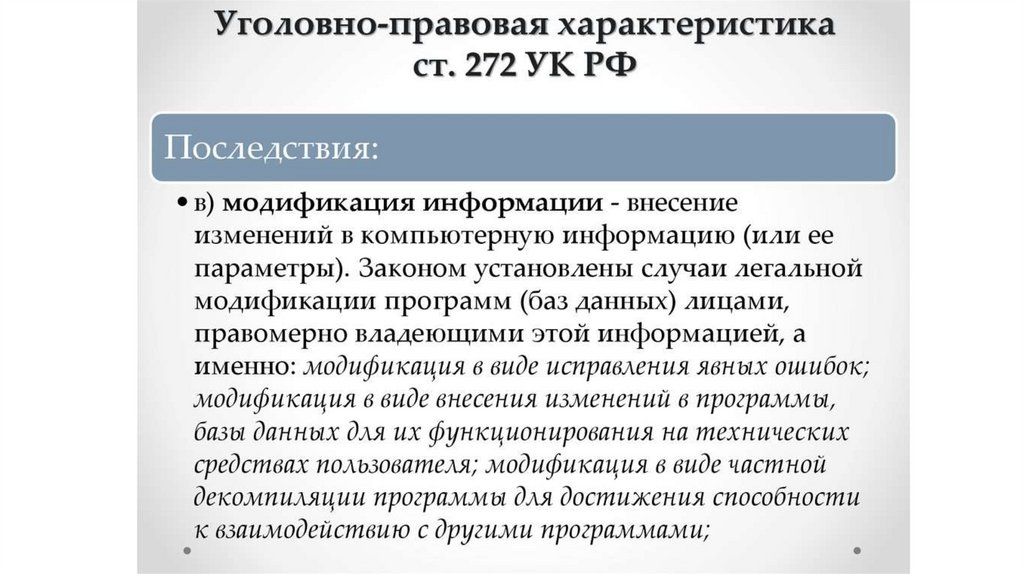

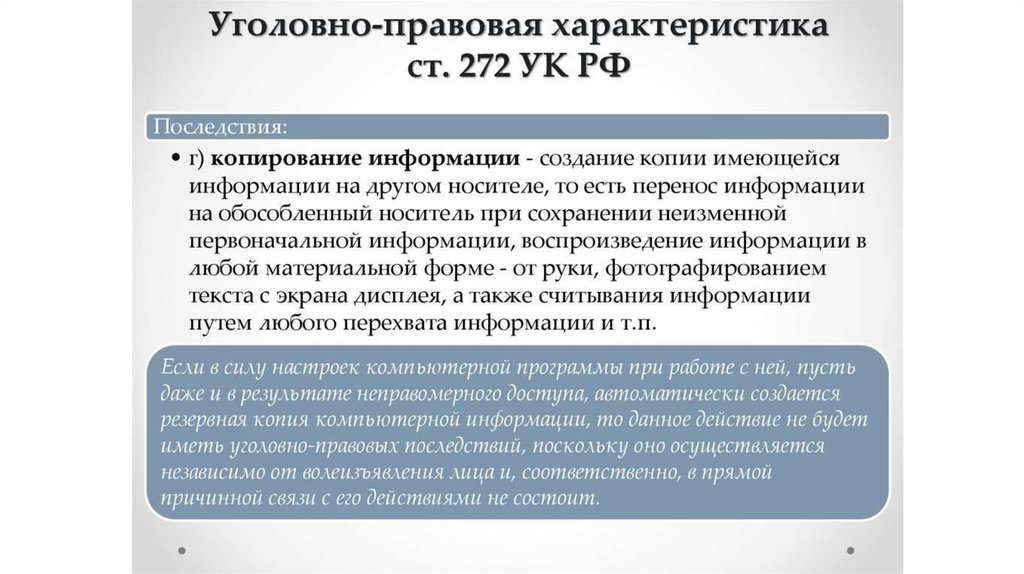

Состав является материальным и предполагает наступление хотя бы одного из

указанных в законе последствий.

ст. 272 ч.2 – деяние, причинившее крупный ущерб или совершенное из

корыстной заинтересованности.

ст. 272 ч.3 – деяние совершенное группой лиц, по предварительному сговору,

организационной группой, с использованием своего служебного положения.

ст. 272 ч.4 – повлекли тяжкие последствия или создали угрозу их наступления.

6.

7.

8.

9.

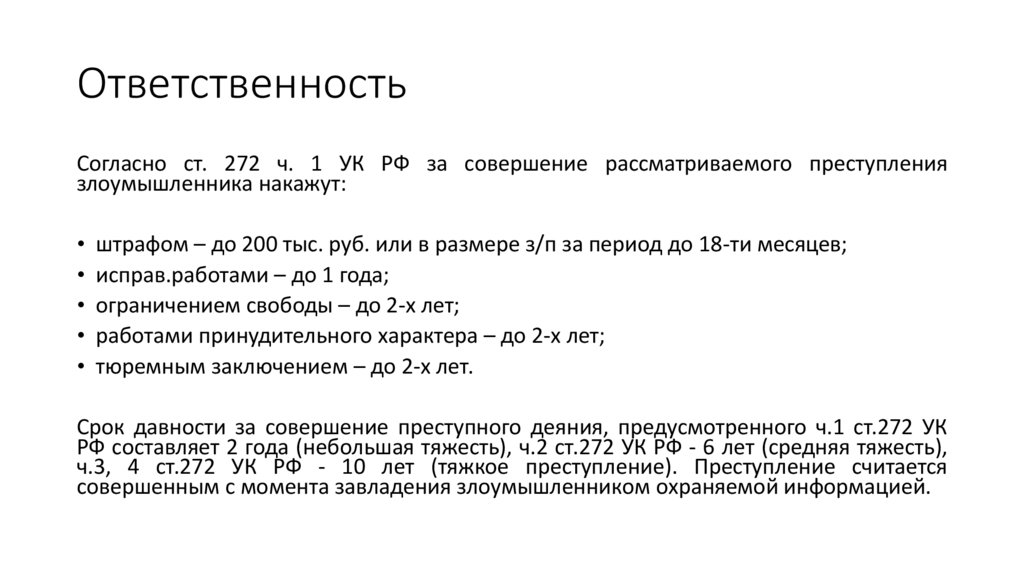

ОтветственностьСогласно ст. 272 ч. 1 УК РФ за совершение рассматриваемого преступления

злоумышленника накажут:

• штрафом – до 200 тыс. руб. или в размере з/п за период до 18-ти месяцев;

• исправ.работами – до 1 года;

• ограничением свободы – до 2-х лет;

• работами принудительного характера – до 2-х лет;

• тюремным заключением – до 2-х лет.

Срок давности за совершение преступного деяния, предусмотренного ч.1 ст.272 УК

РФ составляет 2 года (небольшая тяжесть), ч.2 ст.272 УК РФ - 6 лет (средняя тяжесть),

ч.3, 4 ст.272 УК РФ - 10 лет (тяжкое преступление). Преступление считается

совершенным с момента завладения злоумышленником охраняемой информацией.

10.

11.

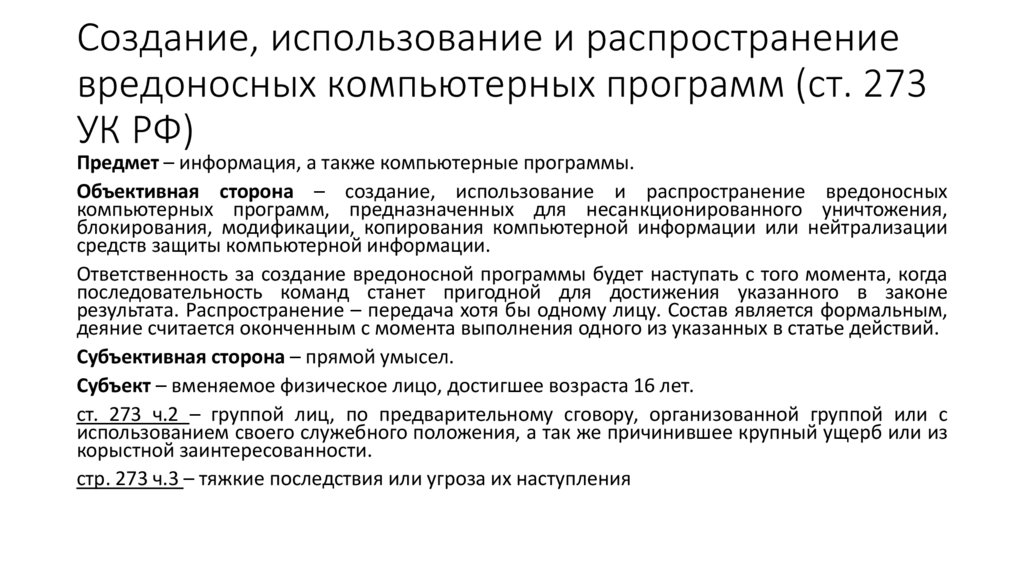

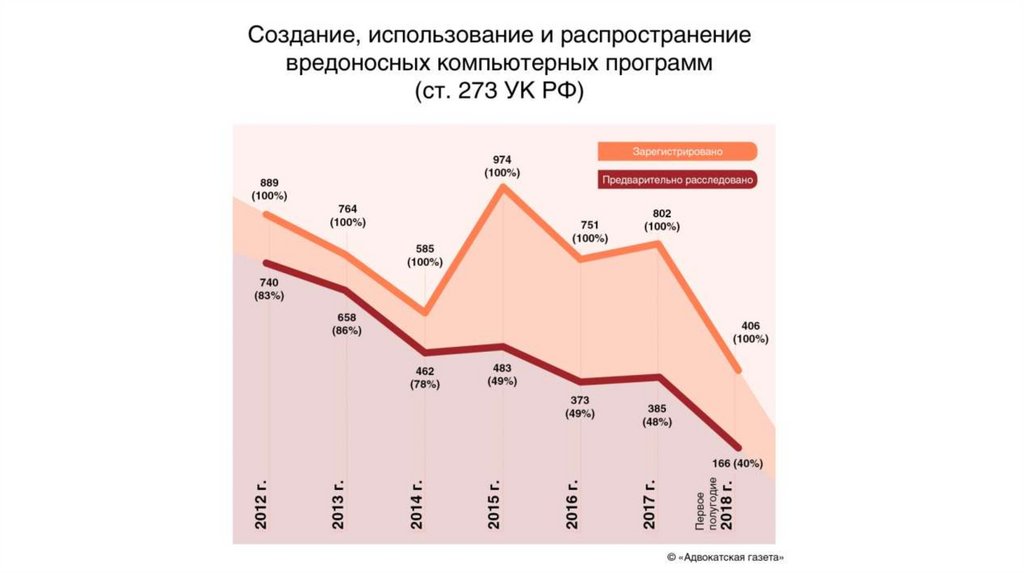

Создание, использование и распространениевредоносных компьютерных программ (ст. 273

УК РФ)

Предмет – информация, а также компьютерные программы.

Объективная сторона – создание, использование и распространение вредоносных

компьютерных программ, предназначенных для несанкционированного уничтожения,

блокирования, модификации, копирования компьютерной информации или нейтрализации

средств защиты компьютерной информации.

Ответственность за создание вредоносной программы будет наступать с того момента, когда

последовательность команд станет пригодной для достижения указанного в законе

результата. Распространение – передача хотя бы одному лицу. Состав является формальным,

деяние считается оконченным с момента выполнения одного из указанных в статье действий.

Субъективная сторона – прямой умысел.

Субъект – вменяемое физическое лицо, достигшее возраста 16 лет.

ст. 273 ч.2 – группой лиц, по предварительному сговору, организованной группой или с

использованием своего служебного положения, а так же причинившее крупный ущерб или из

корыстной заинтересованности.

стр. 273 ч.3 – тяжкие последствия или угроза их наступления

12.

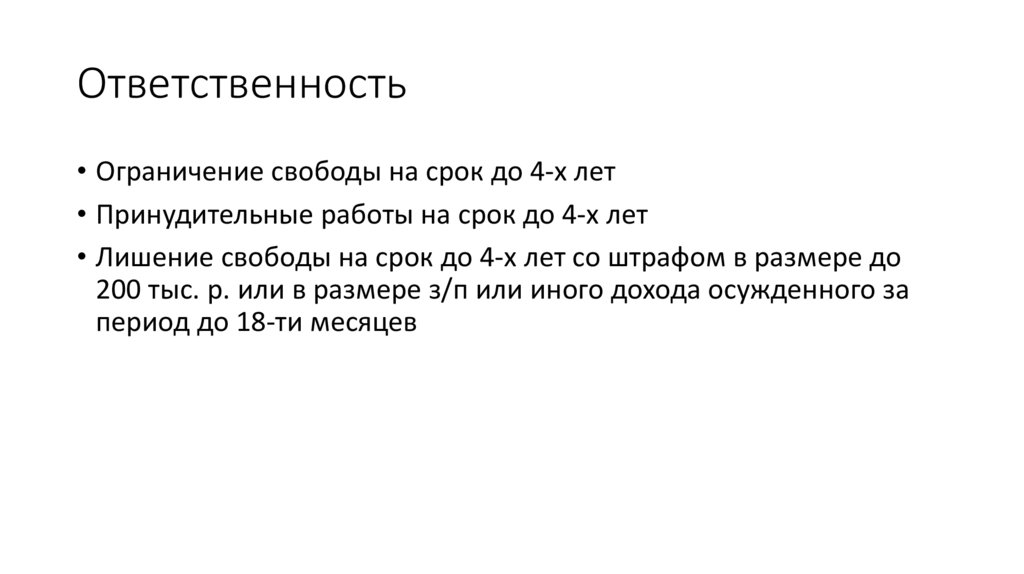

Ответственность• Ограничение свободы на срок до 4-х лет

• Принудительные работы на срок до 4-х лет

• Лишение свободы на срок до 4-х лет со штрафом в размере до

200 тыс. р. или в размере з/п или иного дохода осужденного за

период до 18-ти месяцев

13.

Вредоносные программы. КлассификацииТипы вредоносных программ:

• троянские программы — это вредоносные программы, выполняющие несанкционированные пользователем действия и, как

правило, наносящие ему;

• компьютерные вирусы (или просто вирусы ) – автономно функционирующая программа, обладающая способностью к

самостоятельному внедрению в тела других программ и к последующему самовоспроизведению и самораспространению в сетях и отдельных

компьютерах;

• сетевые вирусы ( и их разновидность — программы-черви ), называемые также автономными репликативными

программами, или, для краткости, репликаторами, используют для размножения средства сетевых операционных систем.

• прочие вредоносные программы.

Классификация вредоносных программ по критерию «тип действия»:

класс 1 — изменение функционирования вычислительной системы (сети) – уменьшение скорости работы вычислительной

системы (сети), частичное или полное блокирование работы системы (сети); имитация физических (аппаратурных) сбоев работы

вычислительных средств и периферийных устройств; переадресация сообщений; обход программно-аппаратных средств криптографического

преобразования информации; обеспечение доступа в систему с непредусмотренных периферийных устройств.

класс 2 — несанкционированное считывание информации - считывание паролей и отождествление их с конкретными

пользователями; получение секретной информации; идентификация информации, запрашиваемой пользователями; контроль активности

абонентов сети для получения косвенной информации о взаимодействии пользователей и характере информации, которой обмениваются

абоненты сети.

класс 3 — несанкционированная модификация информации, вплоть до ее уничтожения - разрушение данных и кодов

исполняемых программ путем внесения «тонких», трудно обнаруживаемых, изменений в информационные массивы; внедрение

программных закладок в другие программы и подпрограммы (вирусный механизм воздействий); искажение или уничтожение собственной

информации системы и тем самым нарушение работы сети; модификация пакетов сообщений.

Классификация вредоносных программ по критерию «время внесения в ПО» :

• априорные (или врожденные), внесенные при разработке ПО;

• апостериорные (или приобретенные), внесенные при испытаниях, эксплуатации или модернизации ПО.

14.

Троянские программыТроянские программы могут производить следующие действия:

• удаление данных;

• блокирование данных;

• изменение данных;

• копирование данных;

• замедление работы компьютеров и компьютерных сетей.

Троянские программы можно классифицировать в соответствии с типом действий, выполняемых ими на компьютере,

следующим образом.

1) Бэкдоры — программы, основным назначением которых является скрытное управление компьютером. Троянская

программа класса «бэкдор» предоставляет злоумышленникам возможность удаленного управления зараженными

компьютерами. Такие программы позволяют автору выполнять на зараженном компьютере любые действия, включая

отправку, получение, открытие и удаление файлов, отображение данных и перезагрузку компьютера. Бэкдоры часто

используются для объединения группы компьютеров-жертв в ботнет, или зомби-сеть, для использования в криминальных

целях.

Особенностью бэкдора как класса вредоносных программ является то, что на момент его внедрения

злоумышленник обладает определенными привилегиями в системе. Нередко бэкдор может быть заложен в реализацию

системы разработчиком. Частным случаем бэкдора является ситуация, когда пользователь, временно имеющий в системе

административные полномочия (возможно, даже получив их легально), создает для себя потенциальную возможность

вернуть таковые полномочия, после того как они у него были отозваны.

15.

2) Эксплойты — программы, которые содержат данные или исполняемый код, способные использовать уязвимость в работающих на компьютере приложениях.Основной целью выполнения эксплойтов может стать повышение привилегий в целевой системе или отказ в обслуживании. Нередко эксполойты объединяются в

эксплойт-пак (эксплойт-pack) или эксплойткит (эксплойт-kit), т.е. набор эксплойтов. Функциональность этих наборов предполагает, помимо собственно

эксплуатации уязвимости, проведение предварительного уточнения среды функционирования объекта воздействия: определение того, не выполняется ли ОС в

среде виртуализации, присутствует ли в атакуемой среде отладчик, какие установлены антивирусные средства. В качестве «полезной нагрузки» эксплойта

(функции, выполняемой после эксплуатации уязвимости и проникновения в систему) используется shell-код, предоставляющий атакующему доступ к командному

интерпретатору в целевой системе.

3) Руткиты — программы, предназначенные для сокрытия в системе определенных объектов или действий. Часто их основная цель — предотвратить обнаружение

вредоносных программ, чтобы увеличить время работы этих программ на зараженном компьютере. Руткит может быть реализован как прикладная утилита или

модуль ядра, устанавливаемый злоумышленником после получения доступа к целевой системе. Основная задача руткита — скрыть признаки других ВП,

выполняющихся в системе. Чаще всего руткиты модифицируют алгоритмы выполнения системных функций ОС или подменяют системные информационные

структуры.

4) Банковские троянские программы (Trojan-Bankers) предназначены для кражи учетных данных систем интернет-банкинга, систем электронных платежей и

кредитных или дебетовых карт. Будучи установленной на компьютере жертвы, программа перехватывает клавиатурный ввод в формах браузера, обладающих

определенными признаками, и передает данные злоумышленнику. Некоторые разновидности банковских троянских программ могут также выкрасть цифровой

сертификат пользователя и файлы секретного ключа. Именно эта разновидность ВП наносит жертве наибольший прямой финансовый ущерб.

5) DoS-троянские программы предназначены для проведения атак типа «отказ в обслуживании» (Denial of Service, DoS) по целевым адресам. При такой атаке с

зараженных компьютеров системе с определенным адресом отправляется большое количество запросов, что может вызвать ее перегрузку и привести к отказу в

обслуживании.

6) Троянские программы класса Trojan-Downloader способны загружать и устанавливать на компьютер-жертву новые версии ВП, включая троянские и рекламные

программы. Как таковая данная вредоносная программа не несет угрозы — опасность представляет именно возможность неконтролируемой загрузки.

7) Троянские программы класса Trojan-Dropper используются хакерами, чтобы установить троянские программы и (или) вирусы или предотвратить обнаружение

ВП. Не каждая антивирусная программа способна выявить все компоненты троянских программ этого класса.

8) Троянские программы класса Trojan-FakeAV имитируют работу антивирусного программного обеспечения. Они созданы, чтобы вымогать деньги у

пользователя в обмен на обещание обнаружения и удаления угроз, хотя угроз, о которых они сообщают, в действительности не существует.

9) Игровые троянские программы крадут информацию об учетных записях участников сетевых игр.

10) IM -троянские программы (Trojan-IM) крадут логины и пароли к программам мгновенного обмена сообщениями, таким как ICQ,͙ MSN Messenger, AOL Instant

Messenger, Yahoo Pager, Skype и многие другие.

11) Троянские программы класса Trojan-Ransom могут изменить данные на компьютере таким образом, что компьютер перестает нормально работать, а

пользователь лишается возможности применять определенные данные. Злоумышленник обещает восстановить нормальную работу компьютера или

разблокировать данные после уплаты запрашиваемой суммы.

12) SMS-троянские программы отправляют текстовые сообщения с мобильного устройства на платные телефонные номера с повышенным тарифом.

13) Шпионские троянские программы (Trojan-Spy) способны скрыто наблюдать за использованием компьютера, например отслеживая вводимые с клавиатуры

данные, делая снимки экрана, включая микрофон, видеокамеру и получая список работающих приложений.

14) Троянские программы класса Trojan-Mailfinder способны собирать на компьютере адреса электронной почты.

Встречаются и другие виды троянских программ: Trojan-ArcBomb, Trojan-Clicker, Trojan-Notifier, Trojan-Proxy, Trojan-PSW и др., каждая из которых имеет свои

специфические особенности.

16.

Компьютерные вирусыГолова вируса — компонента вируса, получающая управление первой. Хвост — это часть

вируса, расположенная в коде зараженной программы отдельно от головы. Вирусы,

состоящие из одной головы, называют несегментированными; вирусы, содержащие голову и

хвост, — сегментированными.

Цикл жизни вируса обычно включает следующие периоды:

• внедрение;

• инкубационный период;

• период репликации (саморазмножения);

• проявление.

Принципиальное отличие вируса от троянской программы состоит в том, что вирус после его

активизации существует самостоятельно (автономно) и в процессе своего функционирования

заражает (инфицирует) программы путем включения (имплантации) в них своего кода. Таким

образом, компьютерный вирус можно рассматривать как своеобразный «генератор троянских

программ». Программы, зараженные вирусом, называются вирусоносителями.

17.

Классификация компьютерных вирусов покритерию «способ заражения»

• перезаписывающие вирусы ( overwriting );

• паразитические вирусы ( parasitic );

• вирусы-компаньоны ( companion );

• вирусы-ссылки ( link );

• вирусы, заражающие объектные модули ( OBJ );

• вирусы, заражающие библиотеки компиляторов ( LIB );

• вирусы, заражающие исходные тексты программ.

18.

Наиболее распространённые виды вирусовФайловый транзитный вирус целиком размещается в исполняемом файле, в связи с чем он активизируется только в случае активизации вирусоносителя, а по выполнении необходимых

действий возвращает управление самой программе. При этом выбор очередного файла для заражения осуществляется вирусом посредством поиска по каталогу.

Файловый резидентный вирус отличается от нерезидентного вируса логической структурой и общим алгоритмом функционирования. Резидентный вирус состоит из инсталлятора и программ

обработки прерываний. Инсталлятор получает управление при активизации вирусоносителя и инфицирует оперативную память путем размещения в ней управляющей части вируса и замены адресов в

элементах вектора прерываний на адреса своих программ, обрабатывающих эти прерывания. На так называемой фазе слежения, следующей за фазой инсталляции, при возникновении какого-либо прерывания

управление получает соответствующая подпрограмма вируса. В связи с существенно более универсальной общей схемой функционирования резидентные вирусы (в отличие от нерезидентных вирусов) могут

реализовывать самые разные способы инфицирования.

Stealth-вирусы пользуются слабой защищенностью некоторых операционных систем и заменяют некоторые их компоненты (драйверы дисков, прерывания) таким образом, что вирус

становится невидимым (прозрачным) для других программ.

Полиморфные вирусы содержат алгоритм порождения дешифрованных тел вирусов, непохожих друг на друга. При этом в алгоритмах дешифрования могут встречаться обращения

практически ко всем командам процессора Intel и даже использоваться некоторые специфические особенности его реального режима функционирования.

Макровирусы распространяются под управлением прикладных программ, что делает их независимыми от операционной системы. Наибольшее число макровирусов функционируют под

управлением системы ОС Windows. В то же время известны макровирусы, работающие под управлением и других операционных систем.

Вирусные «скрипты» (скрипт-вирусы) — вирусы, написанные на языках Visual Basic Script, Java Script, BAT и др. Эти вредоносные программы могут как располагаться в отдельных файлах, так и

встраиваться в HTML документ и в таком случае интерпретироваться браузером (причем не только с удаленного сервера, но и с локального диска).

Различают:

• VBS-вирусы, написанные на языке Visual Basic Script;

• JS-вирусы, написанные на языке Java Script;

• BAT-вирусы, написанные на языке командного интерпретатора MS-DOS (на BAT-языке);

• PIF-вирус в формате PIF ( Program Information File );

• WScript-черви , как правило, встроенные в HTML-файлы;

• PHP-скрипт-вирусы, написанные на языке PHP, либо вирусы, заражающие PHP-файлы;

• HTML-вирусы, встраиваемые в HTML-страницы;

• Perl-вирусы, написанные на языке Perl.

19.

Сетевой червьСетевой червь — разновидность вредоносной программы, самостоятельно распространяющейся

через локальные и глобальные компьютерные сети.

Классификация программ-червей включает:

• почтовые программы-черви ( Email-Worms ) — вредоносные программы, использующие для

своего распространения электронную почту. При этом червь отсылает либо свою копию в виде вложения в

электронное письмо, либо ссылку на свой файл, расположенный на каком-либо вебсервере;

• программы-черви, использующие интернет-пейджеры ( IM-Worms ) — вредоносные программы,

использующие для своего распространения рассылку на обнаруженные контакты из контакт-листа интернетпейджера (программы ICQ, MSN Messenger, Yahoo Messenger, Google Talk, AOL Instant Messenger, Trillian, Miranda,

QIP и др.) сообщений, содержащих ссылку на свой файл;

• программы-черви в IRC-каналах (IRC-Worms) — вредоносные

распространяются, используя среду IRC каналов (Internet Relayed Chat channels);

программы,

которые

• классические сетевые программы-черви (Net-Worms) — вредоносные программы, использующие

для своего распространения уязвимости в операционных системах и прикладном ПО или распространяющиеся с

помощью копирования себя на сетевые ресурсы;

• программы-черви для файлообменных сетей (P2P-Worms) — вредоносные программы,

использующие для своего распространения P2P- сети (распространяющиеся с помощью программ eMule,

eDonkey, Kazzaa, DC++, BitTorrent, Gnutella, FastTrack и др.);

• вирусные черви — вредоносные программы, которые незаметно перемещаются между узлами

вычислительной сети, не нанося никакого вреда до тех пор, пока не доберутся до целевого узла. В нем

программа размещается и перестает размножаться.

Сетевые вирусы наиболее просто реализуют размножение в тех случаях, когда сетевыми

протоколами предусмотрен обмен программами. Однако размножение возможно и в тех случаях, когда

указанные протоколы ориентированы только на обмен сообщениями. Классическим примером реализации

процесса размножения с использованием только стандартных средств электронной почты является репликатор

Морриса. Текст репликатора передается от одного компьютера к другому как обычное сообщение, постепенно

заполняющее буфер, выделенный в оперативной памяти компьютера-адресата.

20.

Пример по статье 273 УК РФ ч. 1• 19 сентября 2019 года Евсюков, обладая навыками работы с персональным

компьютером и программным обеспечением, обнаружил на одном из

интернет-ресурсов вредоносную компьютерную программу «vzLOM.exe»,

наделенную функциями неправомерного воздействия на средства

вычислительной техники, которая может привести к несанкционированной

нейтрализации средств защиты компьютерной информации.

• 21 сентября 2019 года в период времени с 20:51:09 по 23:56:15, Евсюков,

находясь по месту своего жительства по адресу: г. Иваново, ул. Пушкина,

д.1Е, имея необходимые компьютерные познания, с принадлежащего ему

персонального компьютера – ноутбука «Emachines», осуществил соединение

с сетью Интернет и запустил вредоносную компьютерную программу

«vzLOM.exe», которая в автоматическом режиме совершила 9 сеансов

вирусного воздействия на веб-сервер принадлежащий информационным

ресурсам правительства Ивановской области.

21.

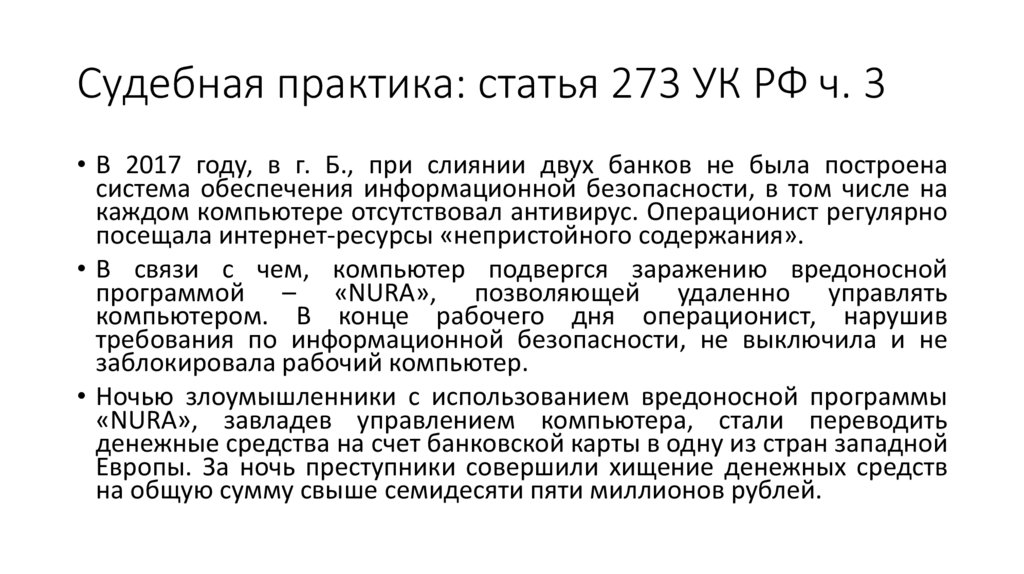

Судебная практика: статья 273 УК РФ ч. 3• В 2017 году, в г. Б., при слиянии двух банков не была построена

система обеспечения информационной безопасности, в том числе на

каждом компьютере отсутствовал антивирус. Операционист регулярно

посещала интернет-ресурсы «непристойного содержания».

• В связи с чем, компьютер подвергся заражению вредоносной

программой – «NURA», позволяющей удаленно управлять

компьютером. В конце рабочего дня операционист, нарушив

требования по информационной безопасности, не выключила и не

заблокировала рабочий компьютер.

• Ночью злоумышленники с использованием вредоносной программы

«NURA», завладев управлением компьютера, стали переводить

денежные средства на счет банковской карты в одну из стран западной

Европы. За ночь преступники совершили хищение денежных средств

на общую сумму свыше семидесяти пяти миллионов рублей.

22.

23.

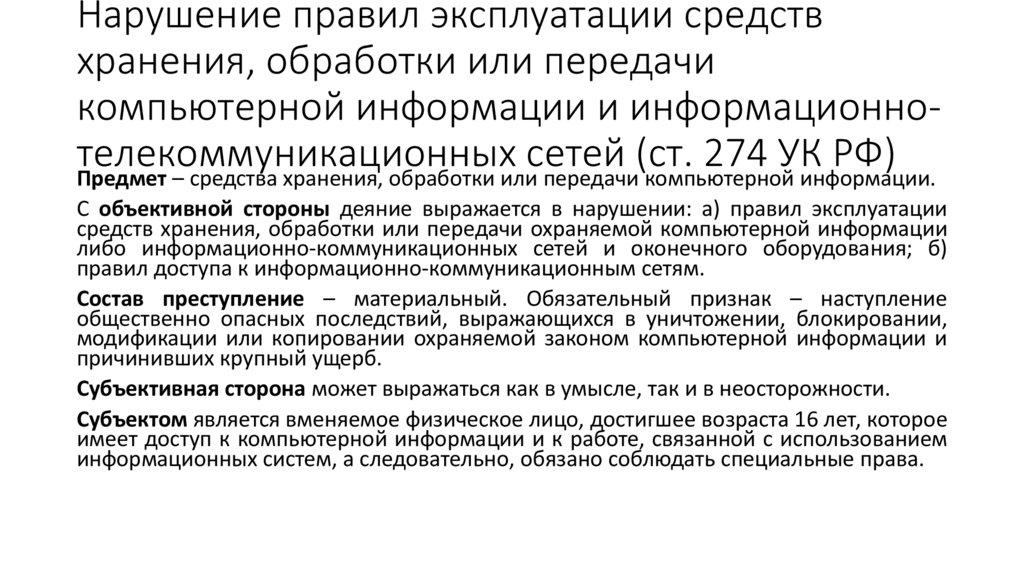

Нарушение правил эксплуатации средствхранения, обработки или передачи

компьютерной информации и информационнотелекоммуникационных

сетей

(ст.

274

УК

РФ)

Предмет – средства хранения, обработки или передачи компьютерной информации.

С объективной стороны деяние выражается в нарушении: а) правил эксплуатации

средств хранения, обработки или передачи охраняемой компьютерной информации

либо информационно-коммуникационных сетей и оконечного оборудования; б)

правил доступа к информационно-коммуникационным сетям.

Состав преступление – материальный. Обязательный признак – наступление

общественно опасных последствий, выражающихся в уничтожении, блокировании,

модификации или копировании охраняемой законом компьютерной информации и

причинивших крупный ущерб.

Субъективная сторона может выражаться как в умысле, так и в неосторожности.

Субъектом является вменяемое физическое лицо, достигшее возраста 16 лет, которое

имеет доступ к компьютерной информации и к работе, связанной с использованием

информационных систем, а следовательно, обязано соблюдать специальные права.

24.

Ответственность• наказывается штрафом в размере до пятисот тысяч рублей или в

размере заработной платы или иного дохода осужденного за

период до восемнадцати месяцев, либо исправительными

работами на срок от шести месяцев до одного года, либо

ограничением свободы на срок до двух лет, либо

принудительными работами на срок до двух лет, либо лишением

свободы на тот же срок.

25.

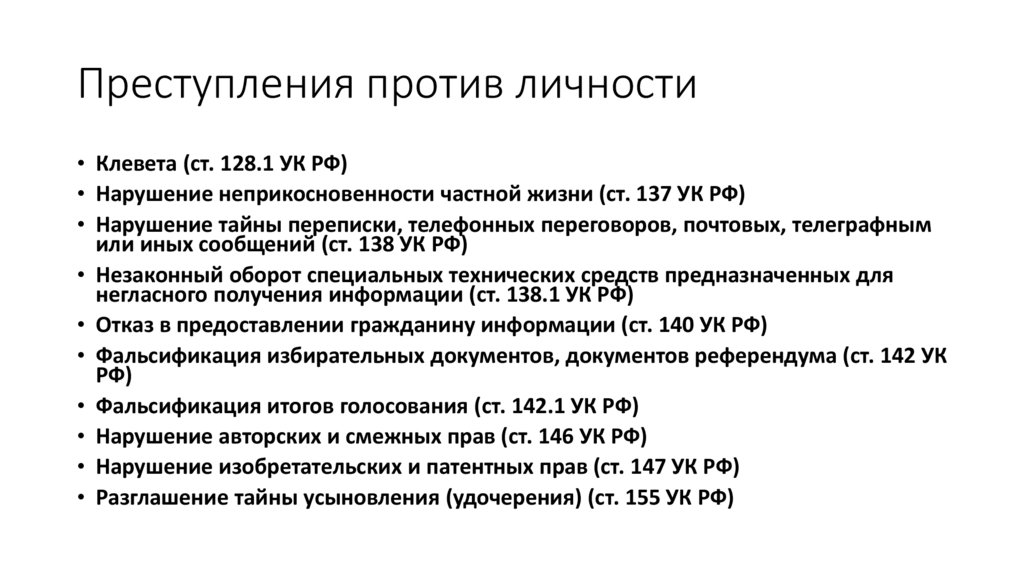

Преступления против личности• Клевета (ст. 128.1 УК РФ)

• Нарушение неприкосновенности частной жизни (ст. 137 УК РФ)

• Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфным

или иных сообщений (ст. 138 УК РФ)

• Незаконный оборот специальных технических средств предназначенных для

негласного получения информации (ст. 138.1 УК РФ)

• Отказ в предоставлении гражданину информации (ст. 140 УК РФ)

• Фальсификация избирательных документов, документов референдума (ст. 142 УК

РФ)

• Фальсификация итогов голосования (ст. 142.1 УК РФ)

• Нарушение авторских и смежных прав (ст. 146 УК РФ)

• Нарушение изобретательских и патентных прав (ст. 147 УК РФ)

• Разглашение тайны усыновления (удочерения) (ст. 155 УК РФ)

26.

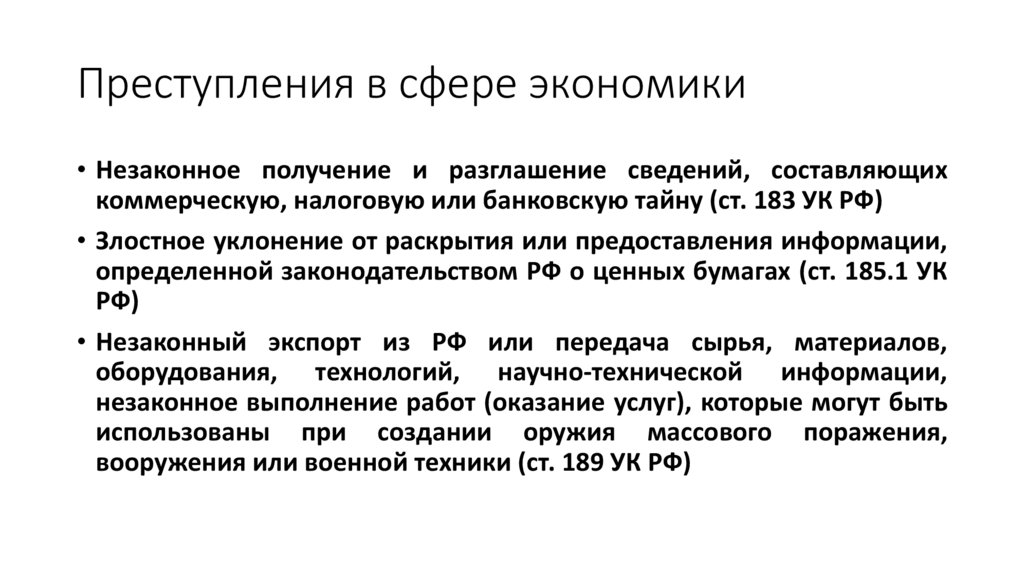

Преступления в сфере экономики• Незаконное получение и разглашение сведений, составляющих

коммерческую, налоговую или банковскую тайну (ст. 183 УК РФ)

• Злостное уклонение от раскрытия или предоставления информации,

определенной законодательством РФ о ценных бумагах (ст. 185.1 УК

РФ)

• Незаконный экспорт из РФ или передача сырья, материалов,

оборудования, технологий, научно-технической информации,

незаконное выполнение работ (оказание услуг), которые могут быть

использованы при создании оружия массового поражения,

вооружения или военной техники (ст. 189 УК РФ)

27.

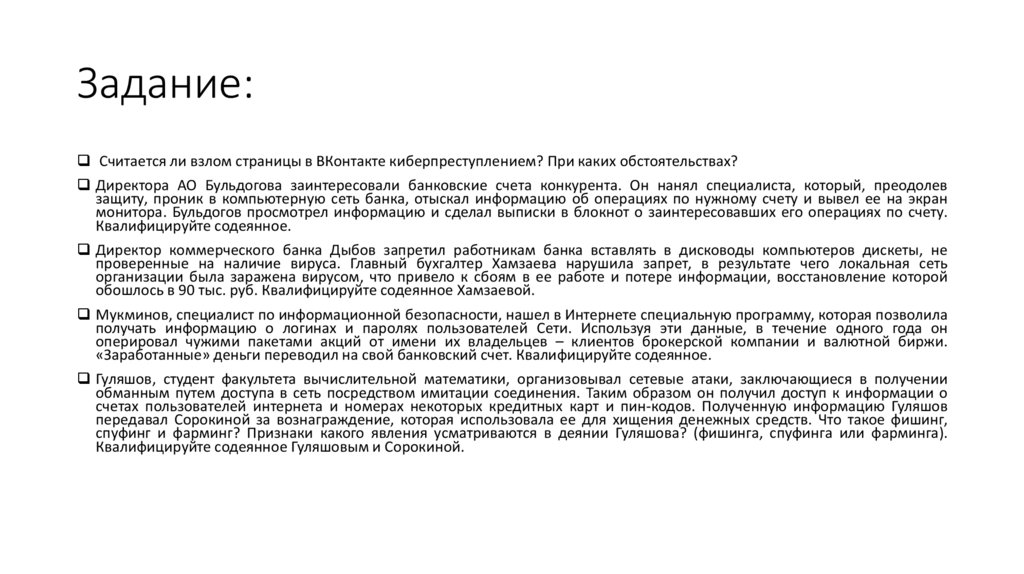

Задание:Считается ли взлом страницы в ВКонтакте киберпреступлением? При каких обстоятельствах?

Директора АО Бульдогова заинтересовали банковские счета конкурента. Он нанял специалиста, который, преодолев

защиту, проник в компьютерную сеть банка, отыскал информацию об операциях по нужному счету и вывел ее на экран

монитора. Бульдогов просмотрел информацию и сделал выписки в блокнот о заинтересовавших его операциях по счету.

Квалифицируйте содеянное.

Директор коммерческого банка Дыбов запретил работникам банка вставлять в дисководы компьютеров дискеты, не

проверенные на наличие вируса. Главный бухгалтер Хамзаева нарушила запрет, в результате чего локальная сеть

организации была заражена вирусом, что привело к сбоям в ее работе и потере информации, восстановление которой

обошлось в 90 тыс. руб. Квалифицируйте содеянное Хамзаевой.

Мукминов, специалист по информационной безопасности, нашел в Интернете специальную программу, которая позволила

получать информацию о логинах и паролях пользователей Сети. Используя эти данные, в течение одного года он

оперировал чужими пакетами акций от имени их владельцев – клиентов брокерской компании и валютной биржи.

«Заработанные» деньги переводил на свой банковский счет. Квалифицируйте содеянное.

Гуляшов, студент факультета вычислительной математики, организовывал сетевые атаки, заключающиеся в получении

обманным путем доступа в сеть посредством имитации соединения. Таким образом он получил доступ к информации о

счетах пользователей интернета и номерах некоторых кредитных карт и пин-кодов. Полученную информацию Гуляшов

передавал Сорокиной за вознаграждение, которая использовала ее для хищения денежных средств. Что такое фишинг,

спуфинг и фарминг? Признаки какого явления усматриваются в деянии Гуляшова? (фишинга, спуфинга или фарминга).

Квалифицируйте содеянное Гуляшовым и Сорокиной.

28.

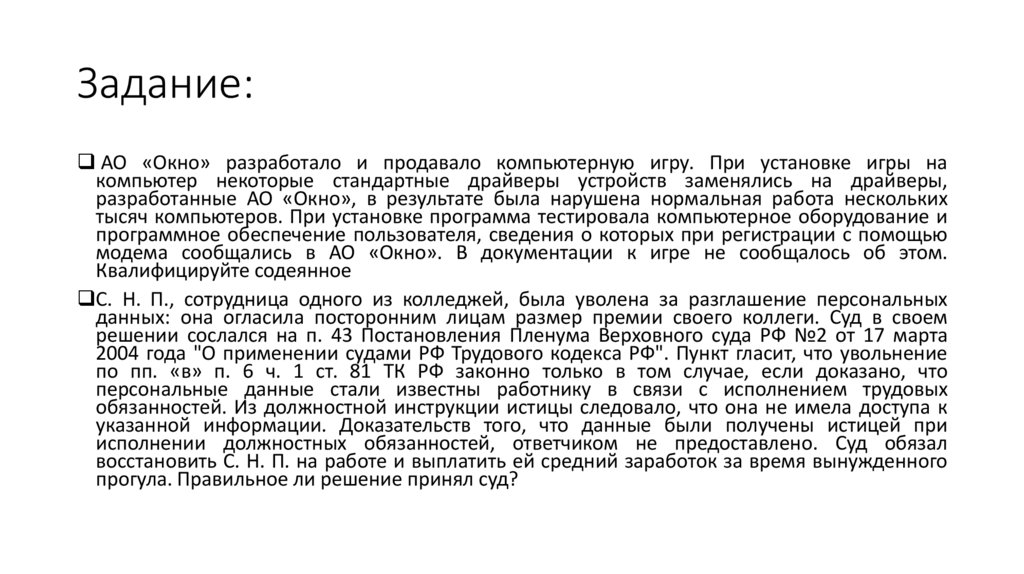

Задание:АО «Окно» разработало и продавало компьютерную игру. При установке игры на

компьютер некоторые стандартные драйверы устройств заменялись на драйверы,

разработанные АО «Окно», в результате была нарушена нормальная работа нескольких

тысяч компьютеров. При установке программа тестировала компьютерное оборудование и

программное обеспечение пользователя, сведения о которых при регистрации с помощью

модема сообщались в АО «Окно». В документации к игре не сообщалось об этом.

Квалифицируйте содеянное

С. Н. П., сотрудница одного из колледжей, была уволена за разглашение персональных

данных: она огласила посторонним лицам размер премии своего коллеги. Суд в своем

решении сослался на п. 43 Постановления Пленума Верховного суда РФ №2 от 17 марта

2004 года "О применении судами РФ Трудового кодекса РФ". Пункт гласит, что увольнение

по пп. «в» п. 6 ч. 1 ст. 81 ТК РФ законно только в том случае, если доказано, что

персональные данные стали известны работнику в связи с исполнением трудовых

обязанностей. Из должностной инструкции истицы следовало, что она не имела доступа к

указанной информации. Доказательств того, что данные были получены истицей при

исполнении должностных обязанностей, ответчиком не предоставлено. Суд обязал

восстановить С. Н. П. на работе и выплатить ей средний заработок за время вынужденного

прогула. Правильное ли решение принял суд?

29.

Задание:Против журналистки А, не имевшей допуска к сведениям, составляющим

государственную тайну было возбуждено уголовное дело по признакам

преступления, предусмотренным ст. 283 УК РФ. Обстоятельства дела

сводились к следующему. Журналистка А предала гласности (опубликовала в

газете) закрытые сведения об объемах запасов в недрах стратегического

вида полезных ископаемых в России, полученные ею в ходе интервью с

высокопоставленным лицом из Минэкономразвития. Является ли

журналистка А субъектом разглашения государственной тайны? Является ли

субъектом разглашения сведений, составляющих государственную тайну

должностное лицо из Минэкономразвития, в функциональные обязанности

которого входит работа с такими сведениями? Может ли журналистка А быть

привлечена к уголовной ответственности если в ходе интервью была

предупреждена со стороны интервьюируемого, что сведения, которыми он

делится не подлежат распространению в силу их секретности? Может ли

журналистка А быть привлечена к уголовной ответственности как соучастник

преступления?

informatics

informatics