Similar presentations:

Принципы маршрутизации и коммутации

1. Тема 2. Принципы маршрутизации и коммутации

Кафедра № 33Тема 2. Принципы маршрутизации и коммутации

Занятие 2.6: Списки контроля доступа (ACL)

Учебные вопросы:

1. Принцип работы ACL-списков по протоколу IP.

2. Стандартные ACL-списки для IPv4.

3. Расширенные ACL-списки для IPv4.

4. Поиск и устранение неполадок ACL-списков.

5. ACL-списки для IPv6

Цели занятия:

1.

2.

3.

Изучить основные положения по фильтрации трафика.

Получить практические навыки по фильтрации трафика с

использованием c использованием ACL списков.

Развивать

способность

к

эксплуатации

современного

телекоммуникационного оборудования и приборов

Литература для подготовки:

1. Электронные интерактивные версии учебных материалов

Сетевой Академии Cisco Routing and Switching. 2015.

2.

Кафедра № 331. Принцип работы ACL-списков по протоколу IP

С помощью фильтрации пакетов, иногда называемой

статической фильтрацией пакетов, осуществляется

управление доступом к сети путём анализа входящих и

исходящих пакетов и пропускания или отбрасывания

пакетов на основе заданных критериев, например, IPадреса источника, IP-адреса назначения и протокола

внутри пакета.

Маршрутизатор работает как фильтр пакетов, когда

перенаправляет или отбрасывает пакеты на основе

правил фильтрации.

Список контроля доступа ACL — это последовательный

список разрешающих или запрещающих операторов,

называемых записями контроля доступа (ACE).

3.

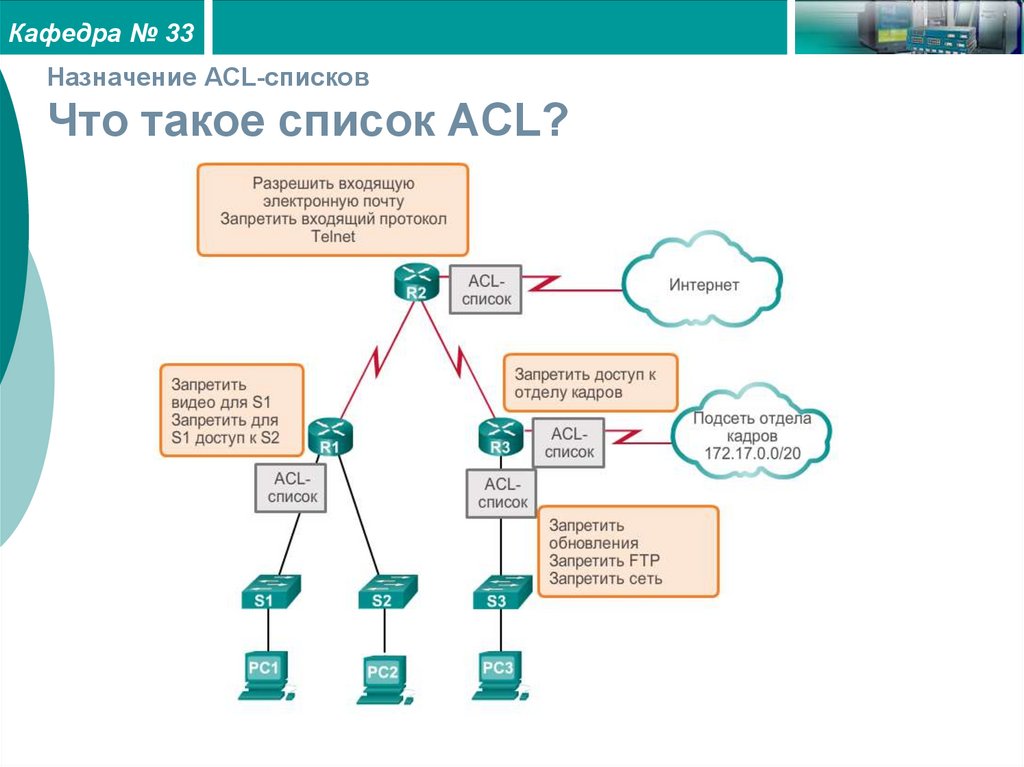

Кафедра № 33Назначение ACL-списков

Что такое список ACL?

4.

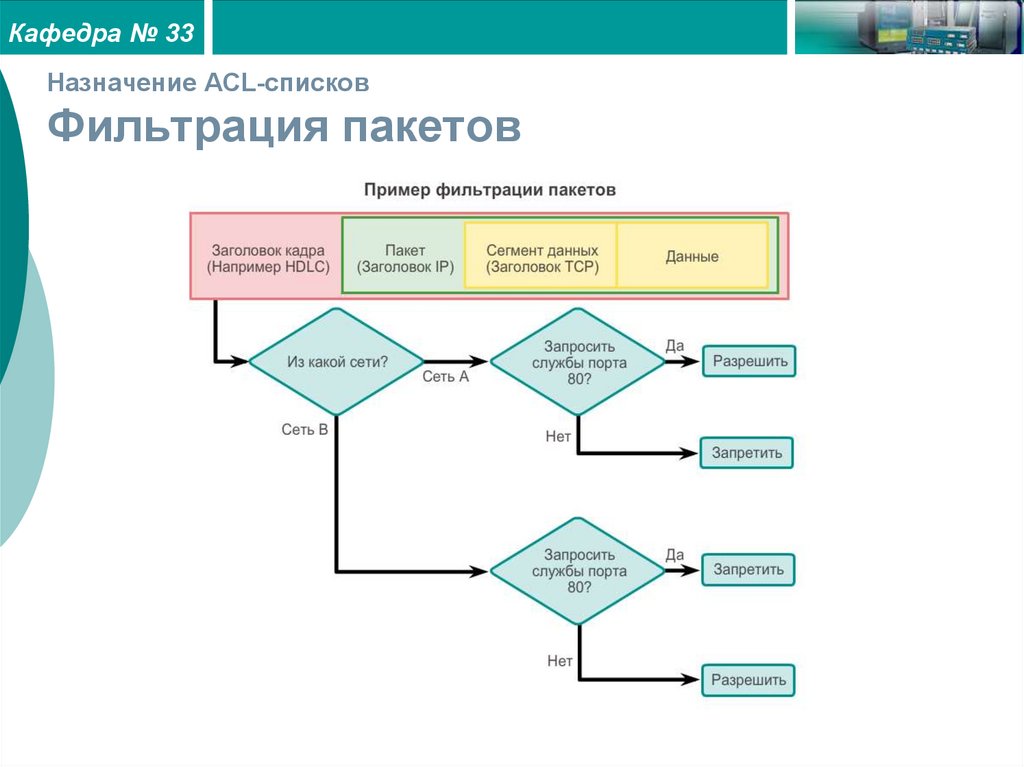

Кафедра № 33Назначение ACL-списков

Фильтрация пакетов

5.

Кафедра № 33Назначение ACL-списков

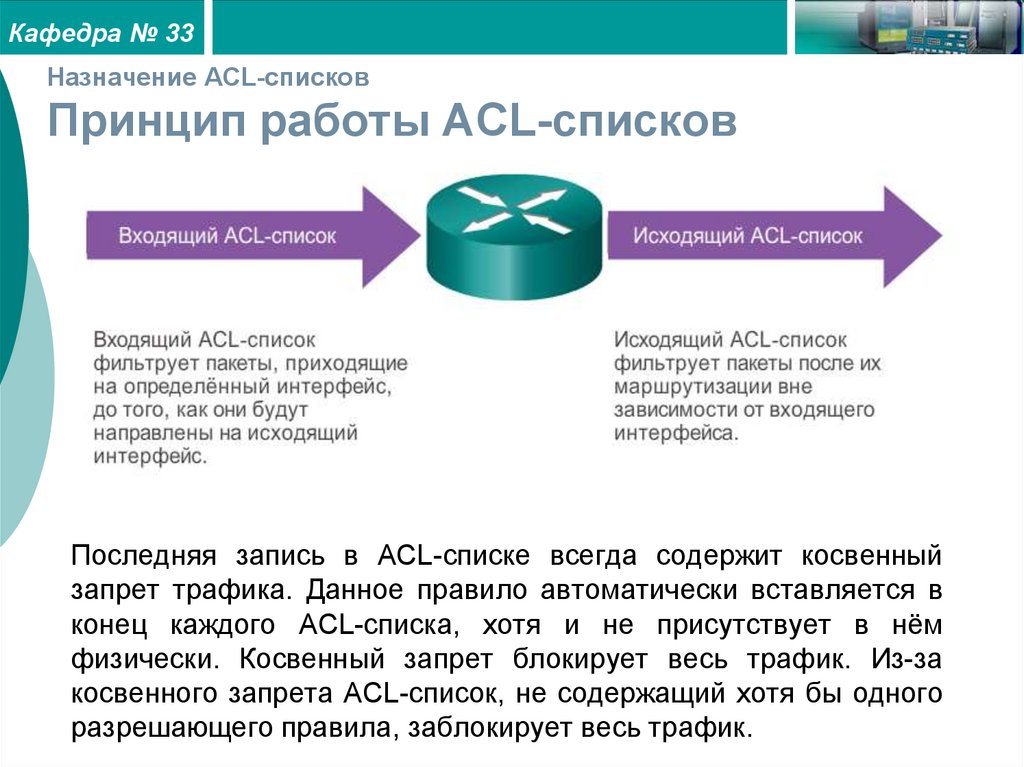

Принцип работы ACL-списков

Последняя запись в ACL-списке всегда содержит косвенный

запрет трафика. Данное правило автоматически вставляется в

конец каждого ACL-списка, хотя и не присутствует в нём

физически. Косвенный запрет блокирует весь трафик. Из-за

косвенного запрета ACL-список, не содержащий хотя бы одного

разрешающего правила, заблокирует весь трафик.

6.

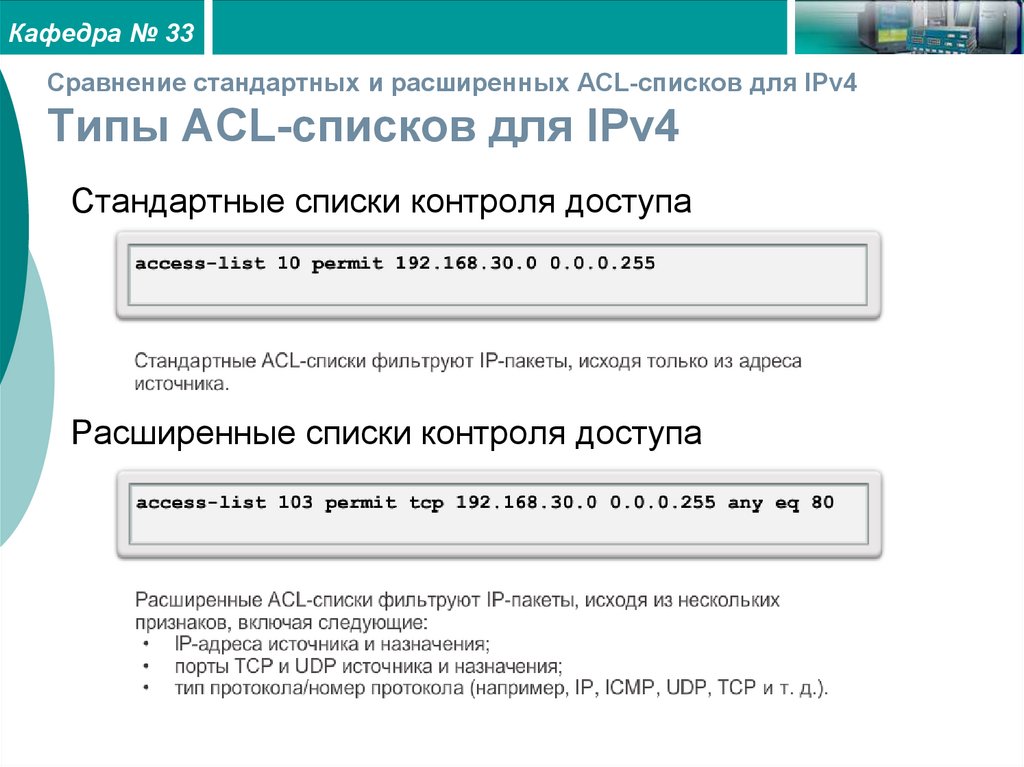

Кафедра № 33Сравнение стандартных и расширенных ACL-списков для IPv4

Типы ACL-списков для IPv4

Стандартные списки контроля доступа

Расширенные списки контроля доступа

7.

Кафедра № 33Сравнение стандартных и расширенных ACL-списков для IPv4

Присваивание номеров и имён ACL-спискам

8.

Кафедра№ 33

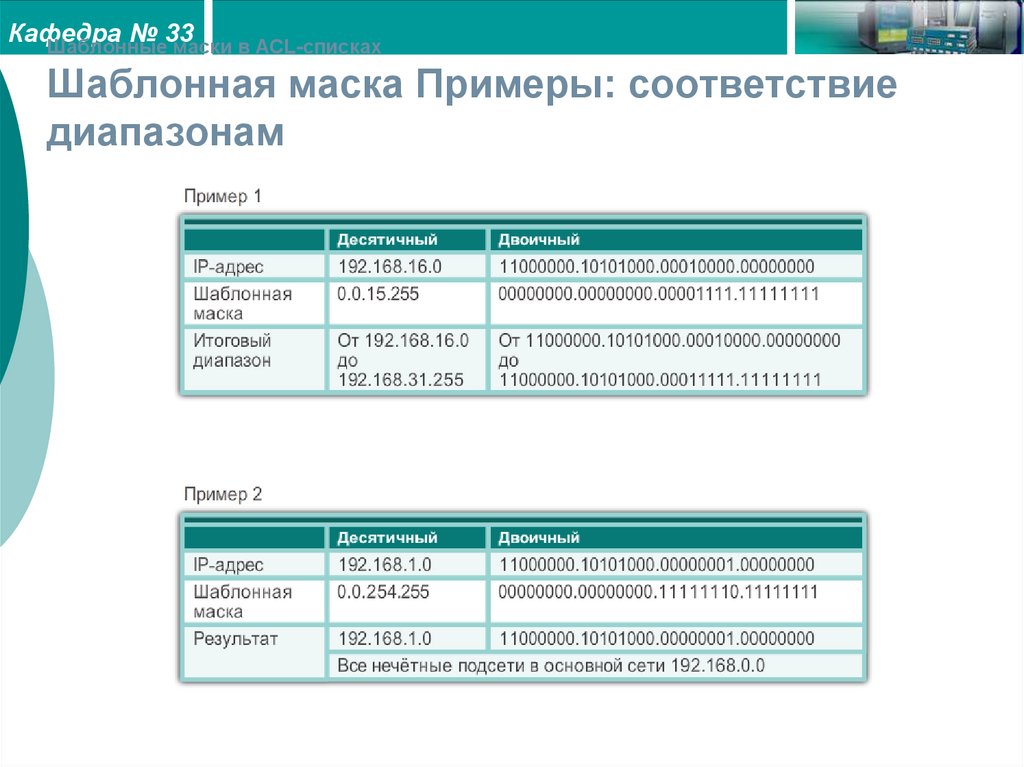

Шаблонные маски в ACL-списках

Шаблонная маска Примеры: соответствие

диапазонам

9.

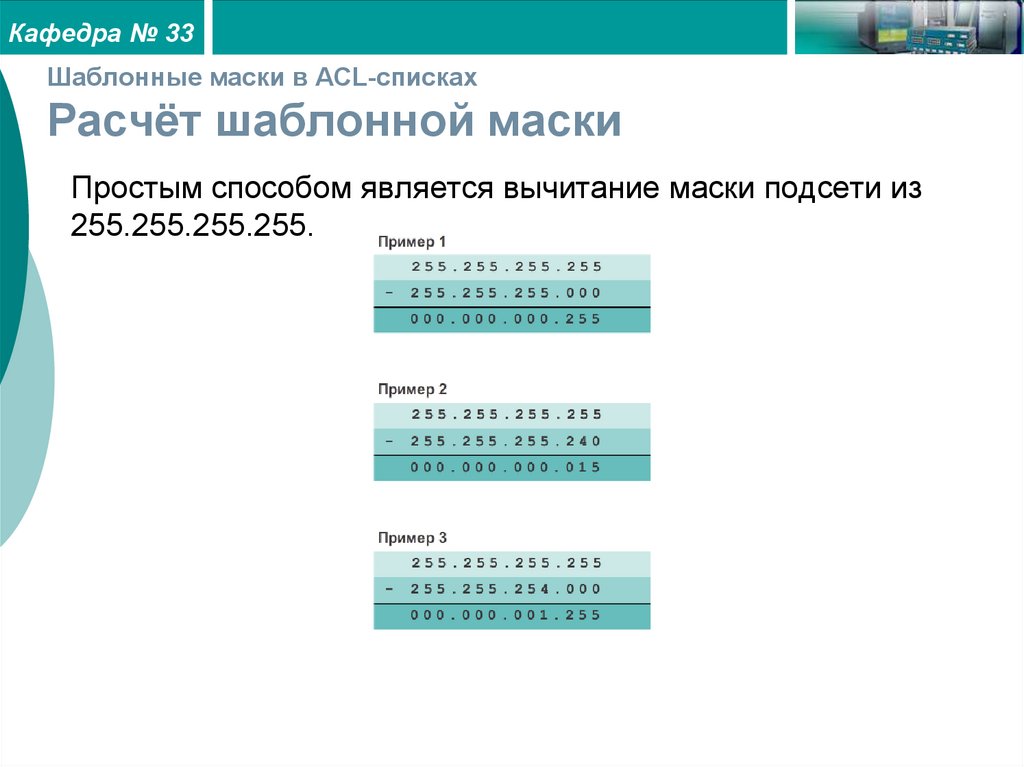

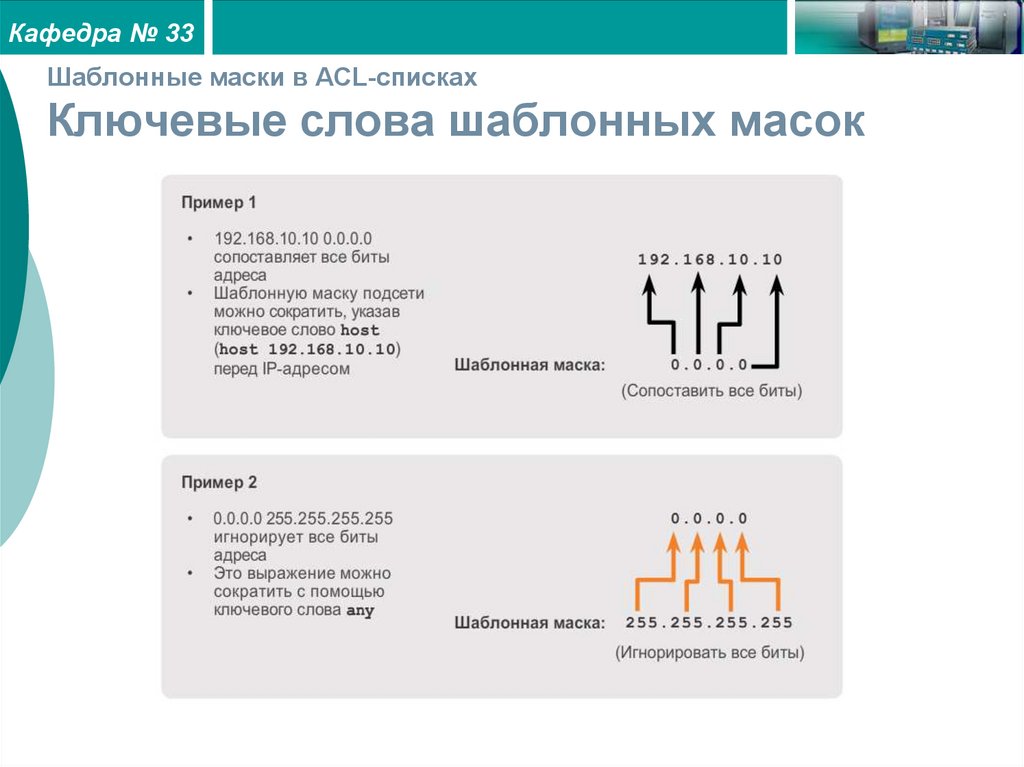

Кафедра № 33Шаблонные маски в ACL-списках

Расчёт шаблонной маски

Простым способом является вычитание маски подсети из

255.255.255.255.

10.

Кафедра № 33Шаблонные маски в ACL-списках

Ключевые слова шаблонных масок

11.

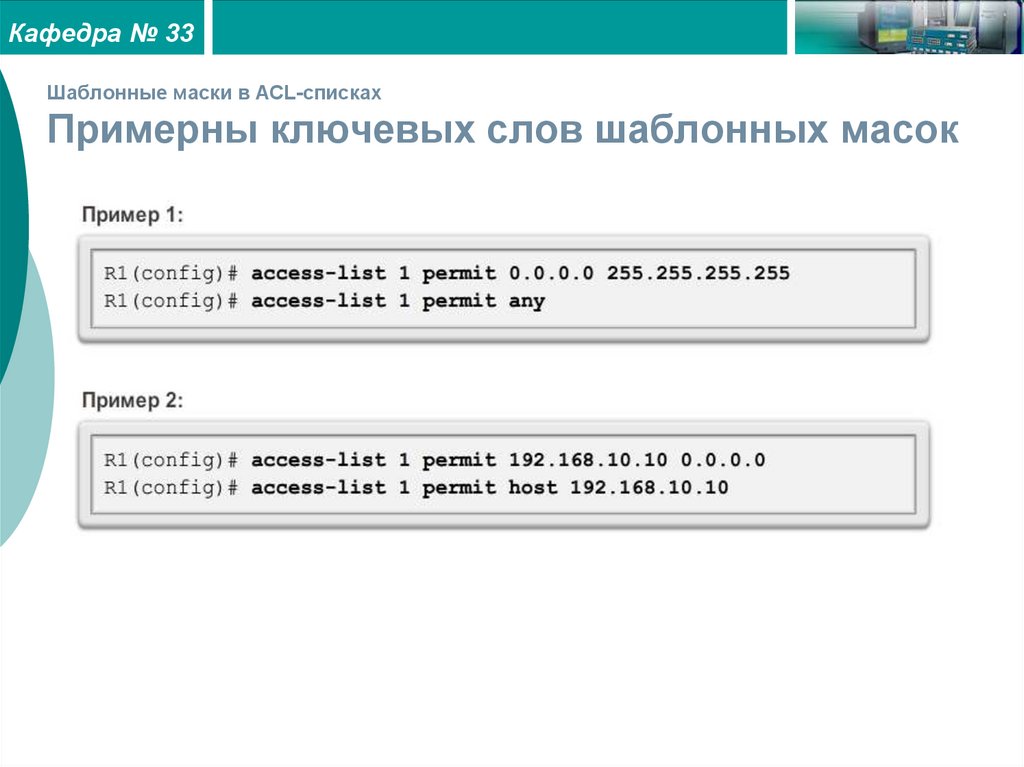

Кафедра № 33Шаблонные маски в ACL-списках

Примерны ключевых слов шаблонных масок

12.

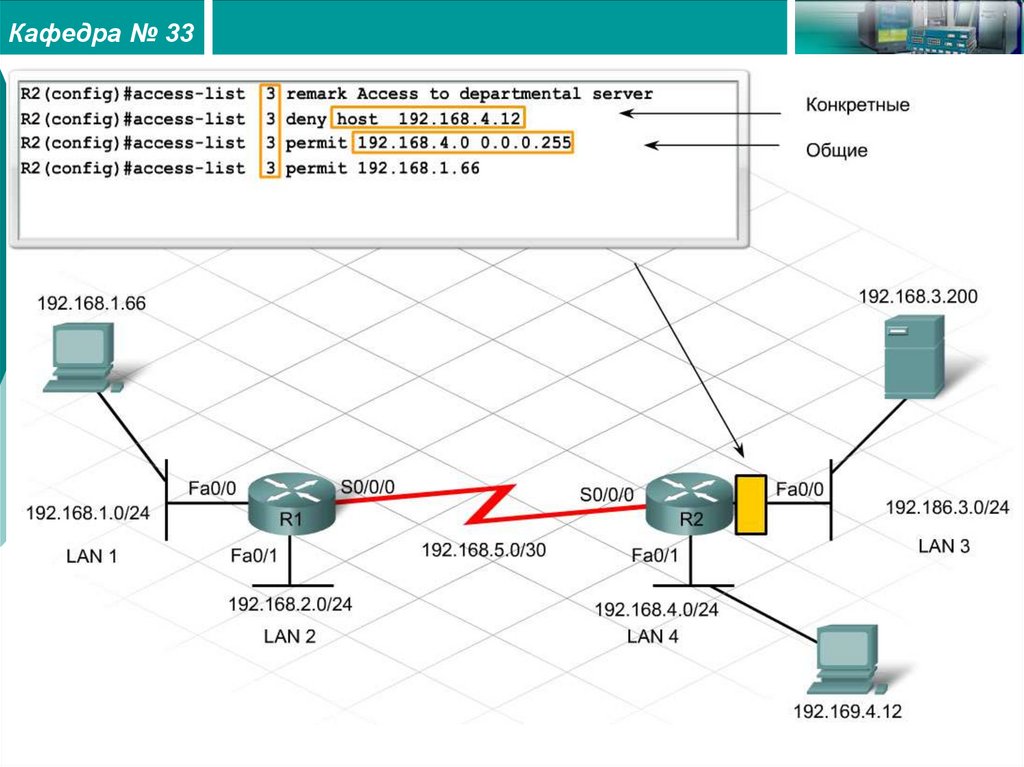

Кафедра № 332. Стандартные ACL-списки для IPv4

13.

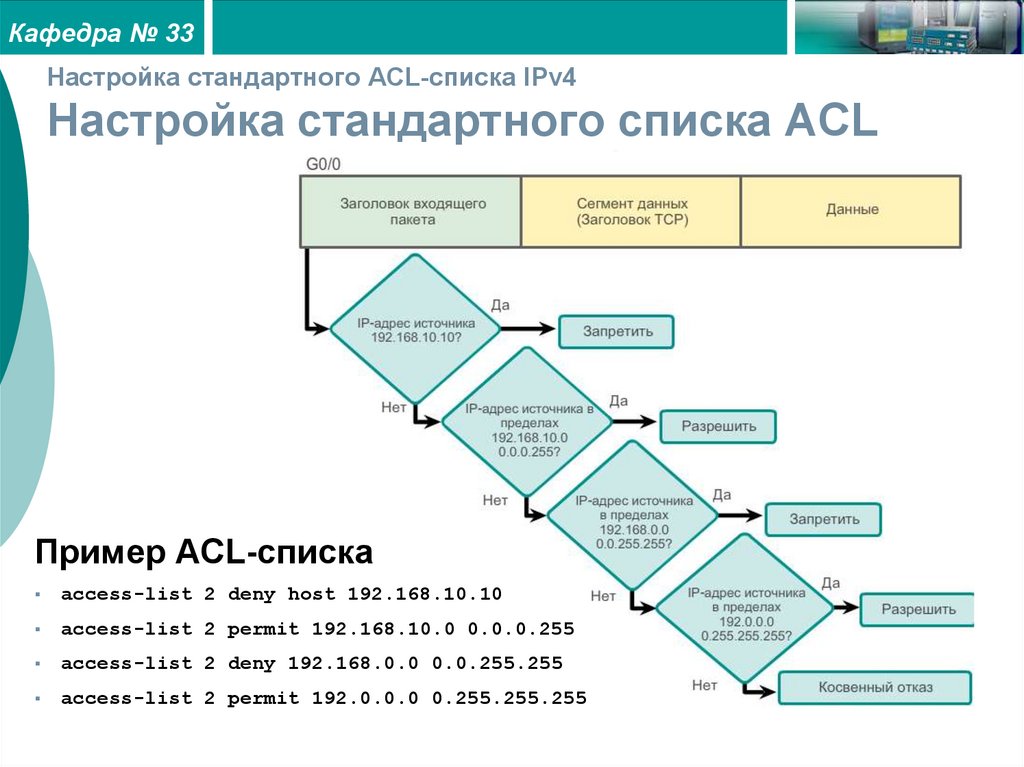

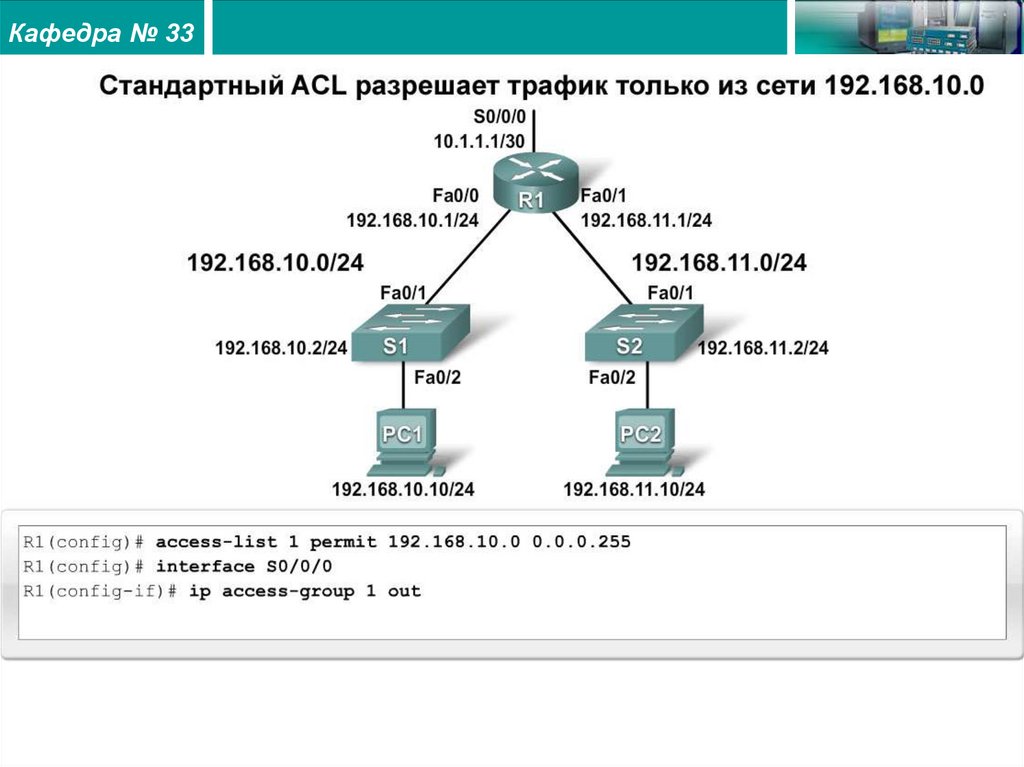

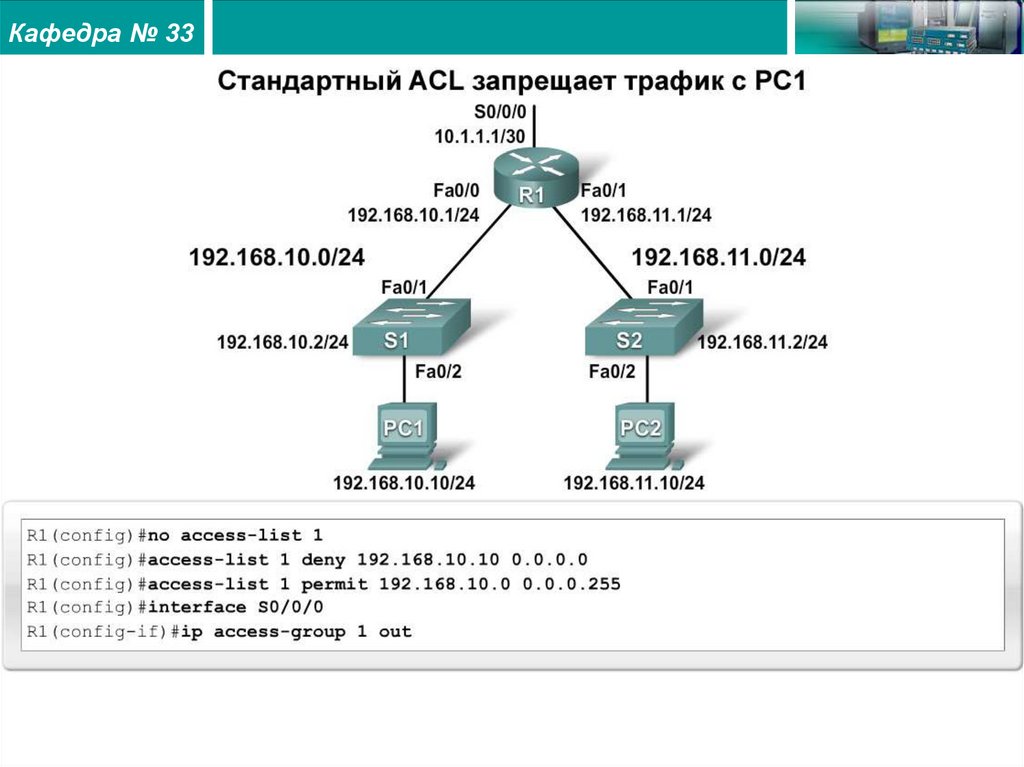

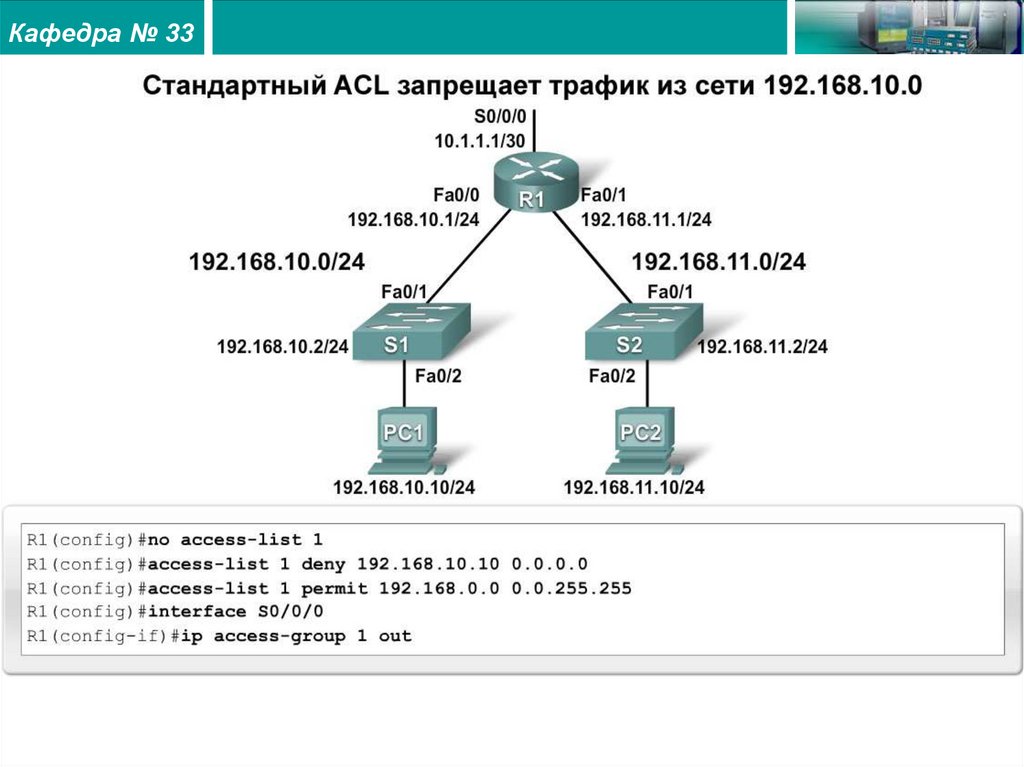

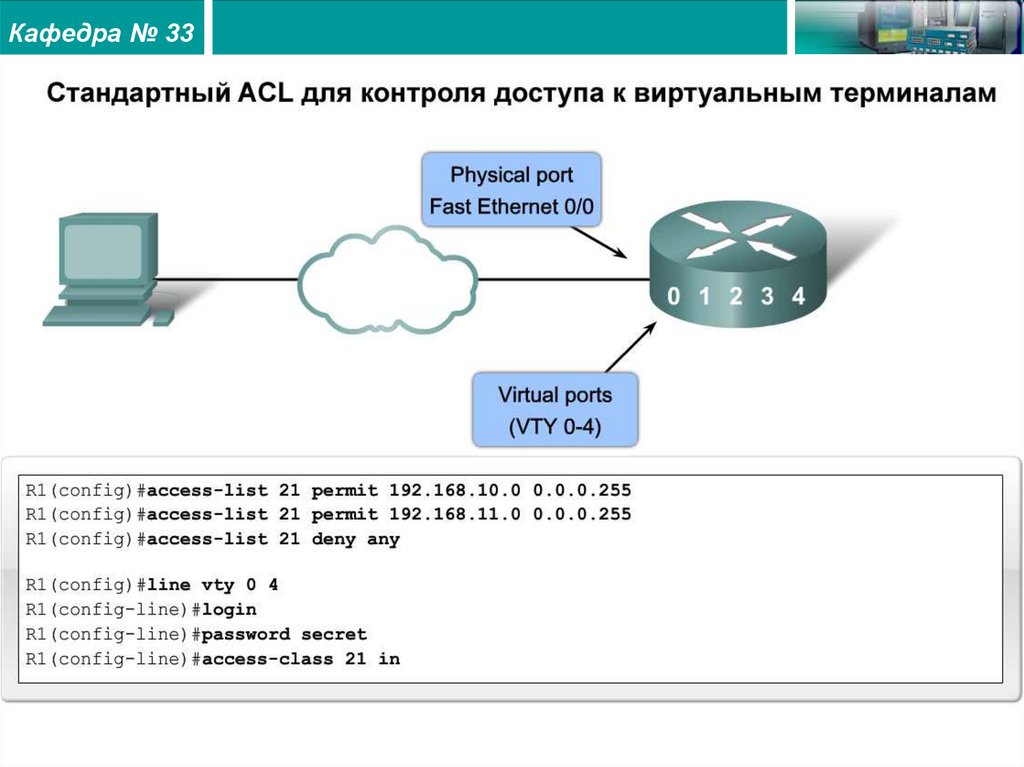

Кафедра № 33Настройка стандартного ACL-списка IPv4

Настройка стандартного списка ACL

Пример ACL-списка

access-list 2 deny host 192.168.10.10

access-list 2 permit 192.168.10.0 0.0.0.255

access-list 2 deny 192.168.0.0 0.0.255.255

access-list 2 permit 192.0.0.0 0.255.255.255

14.

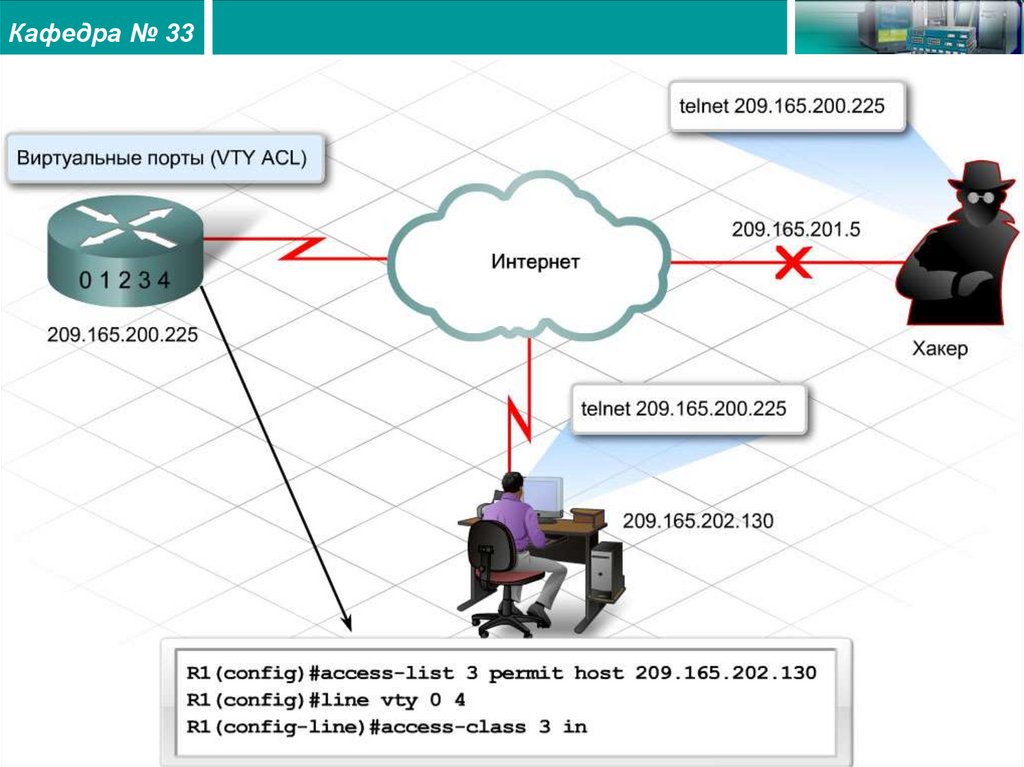

Кафедра № 3315.

Кафедра № 3316.

Кафедра № 3317.

Кафедра № 3318.

Кафедра № 3319.

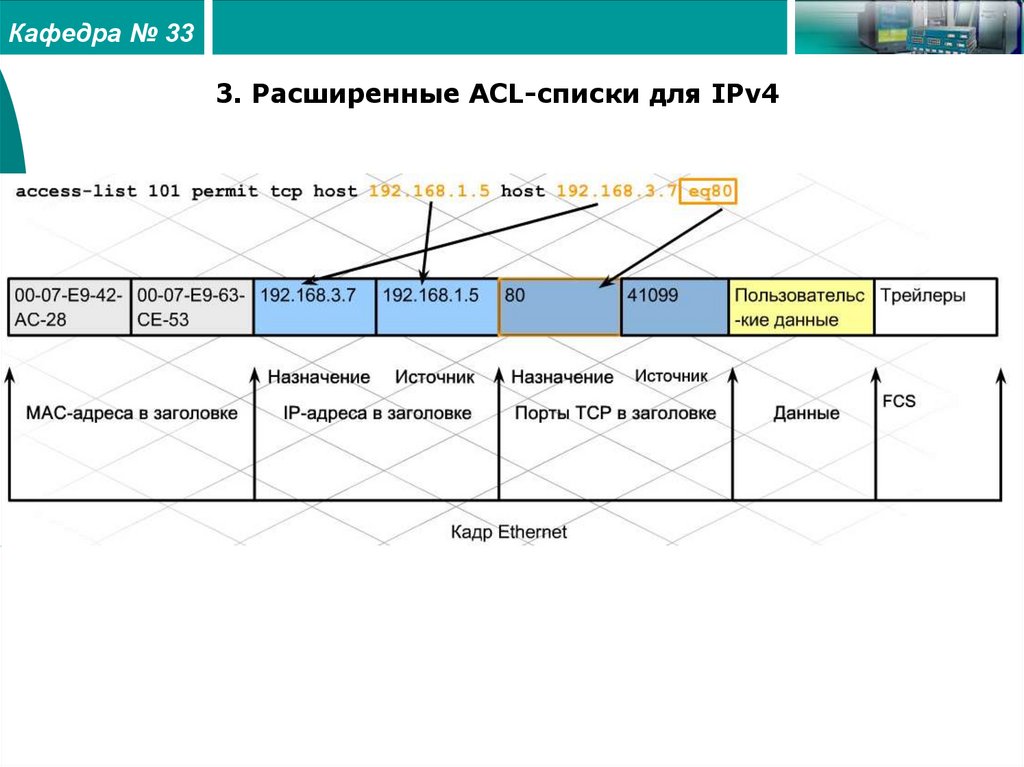

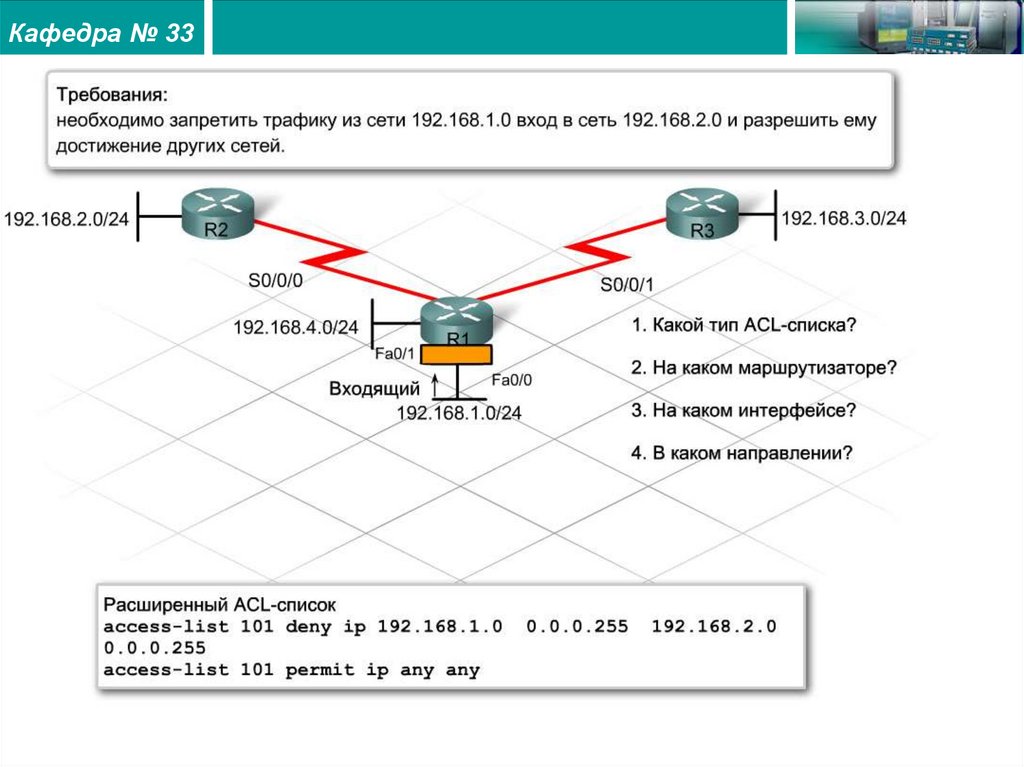

Кафедра № 333. Расширенные ACL-списки для IPv4

20.

Кафедра № 3321.

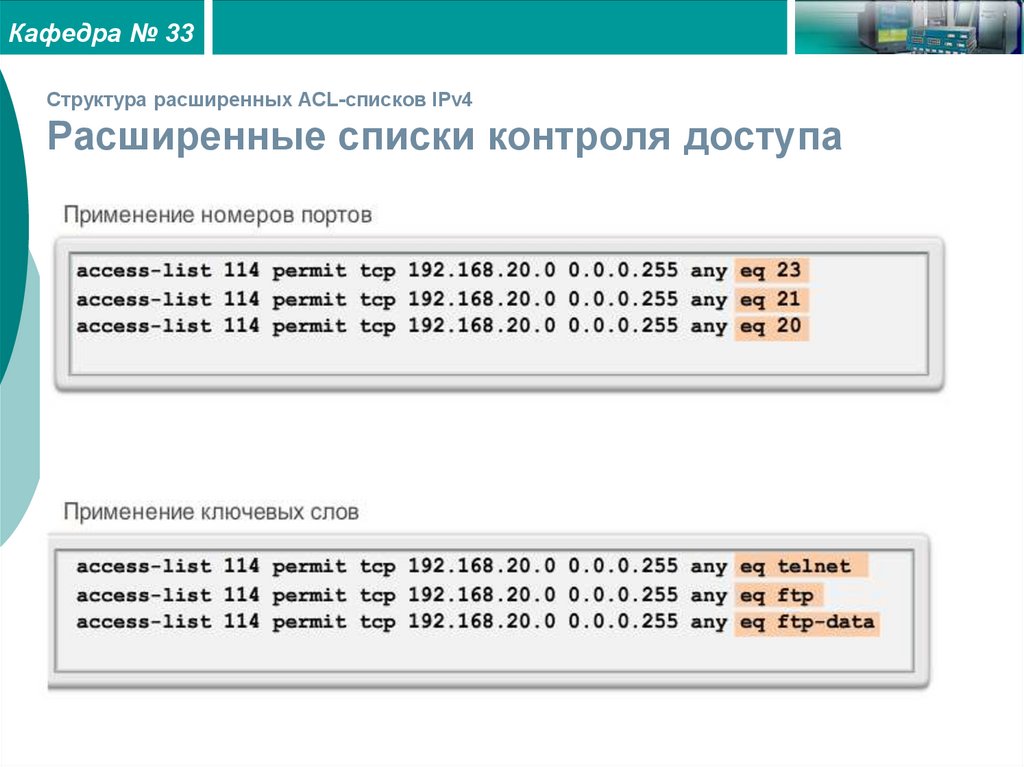

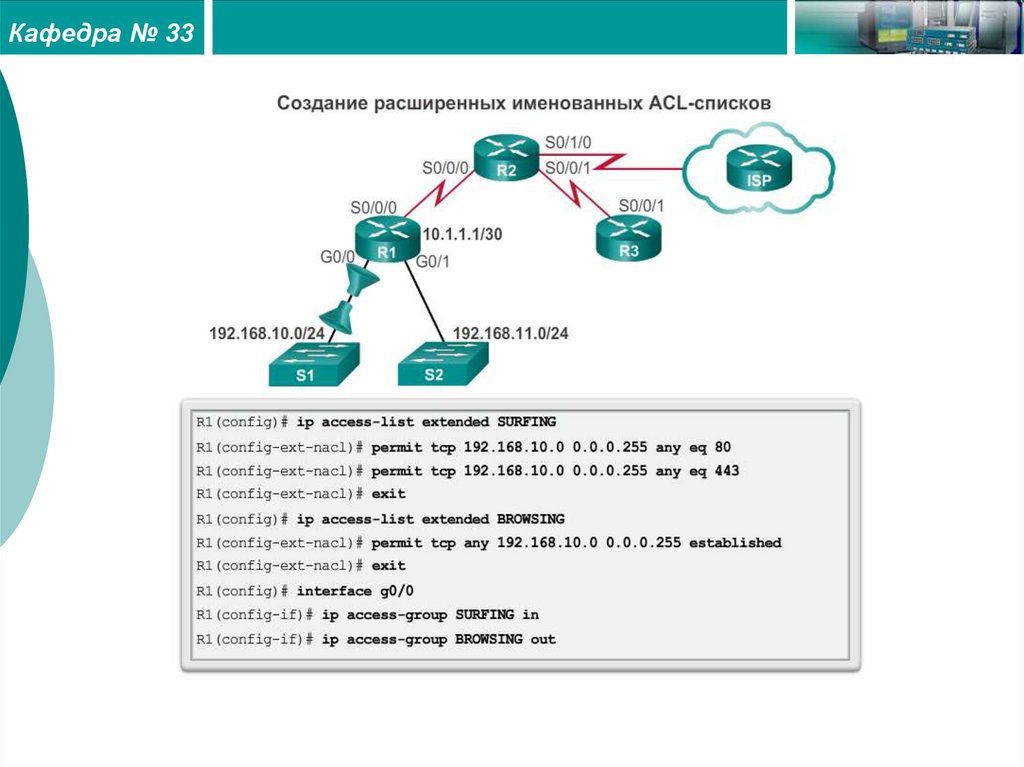

Кафедра № 33Структура расширенных ACL-списков IPv4

Расширенные списки контроля доступа

22.

Кафедра № 3323.

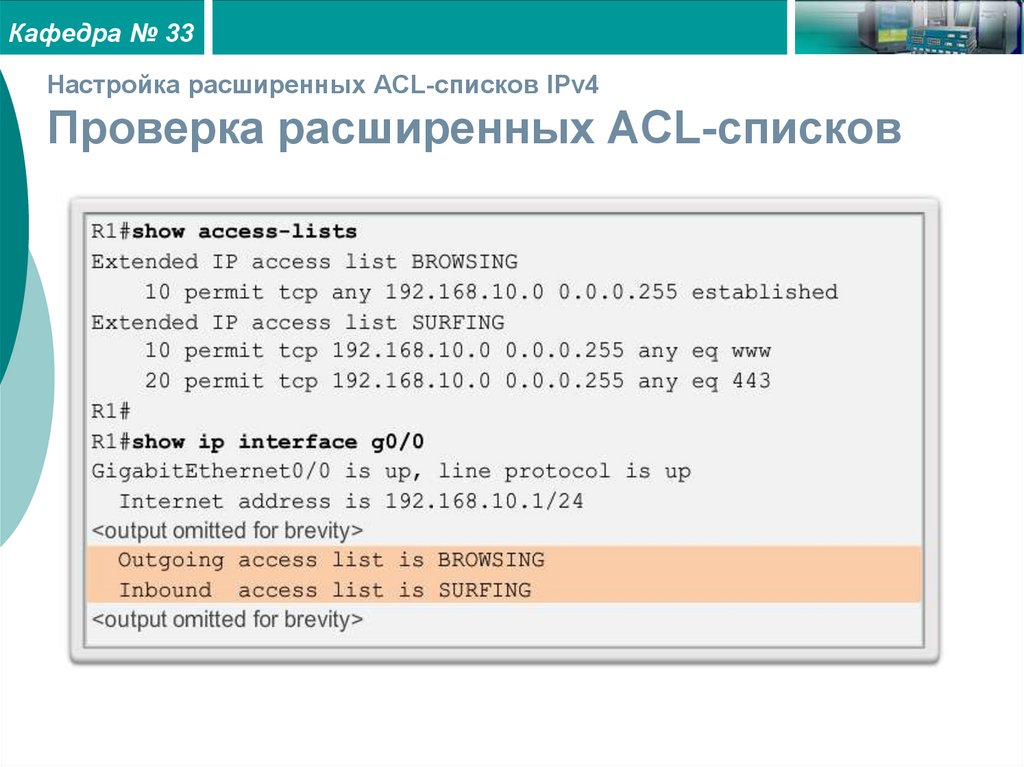

Кафедра № 33Настройка расширенных ACL-списков IPv4

Проверка расширенных ACL-списков

24.

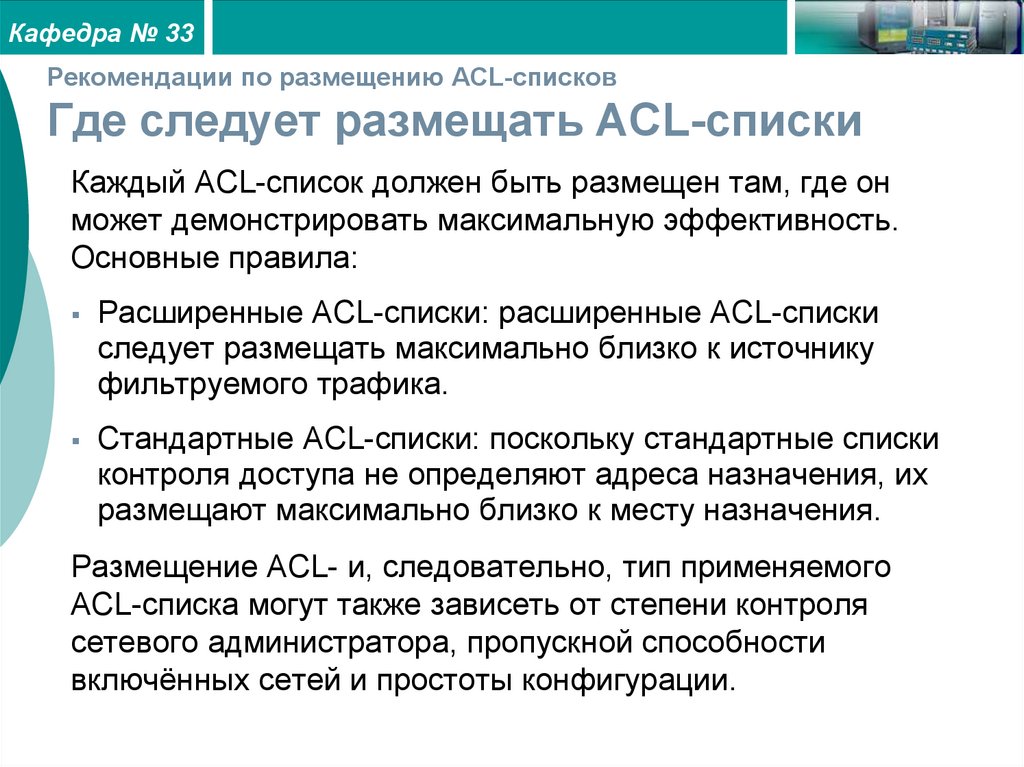

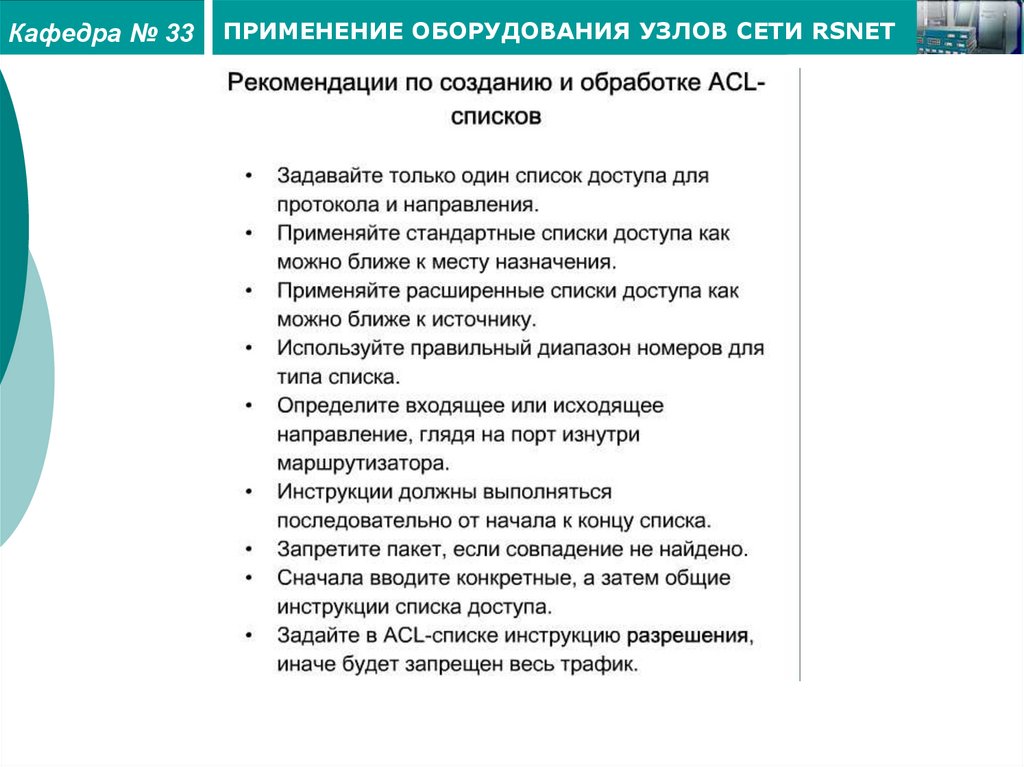

Кафедра № 33Рекомендации по размещению ACL-списков

Где следует размещать ACL-списки

Каждый ACL-список должен быть размещен там, где он

может демонстрировать максимальную эффективность.

Основные правила:

Расширенные ACL-списки: расширенные ACL-списки

следует размещать максимально близко к источнику

фильтруемого трафика.

Стандартные ACL-списки: поскольку стандартные списки

контроля доступа не определяют адреса назначения, их

размещают максимально близко к месту назначения.

Размещение ACL- и, следовательно, тип применяемого

ACL-списка могут также зависеть от степени контроля

сетевого администратора, пропускной способности

включённых сетей и простоты конфигурации.

25.

Кафедра № 3326.

Кафедра № 3327.

Кафедра № 3328.

Кафедра № 33ПРИМЕНЕНИЕ

ОБОРУДОВАНИЯ

УЗЛОВ

СЕТИ RSNET

Информационные

вычислительные

сети

29.

Кафедра № 3330.

Кафедра № 3331.

Кафедра № 3332.

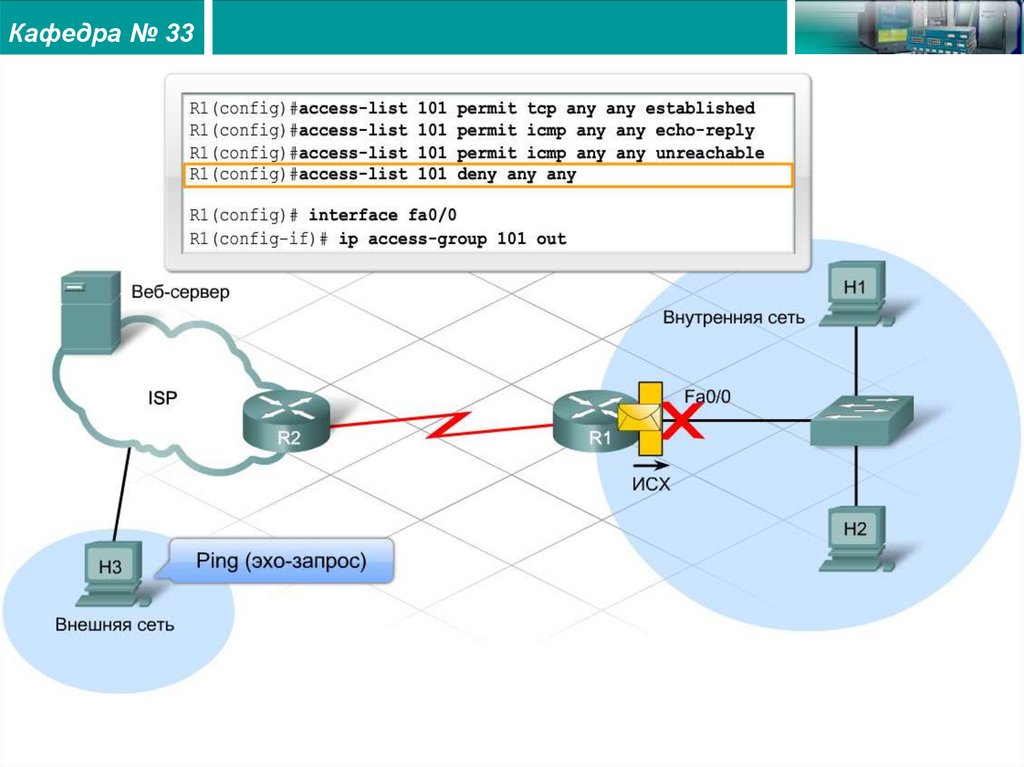

Кафедра № 3333.

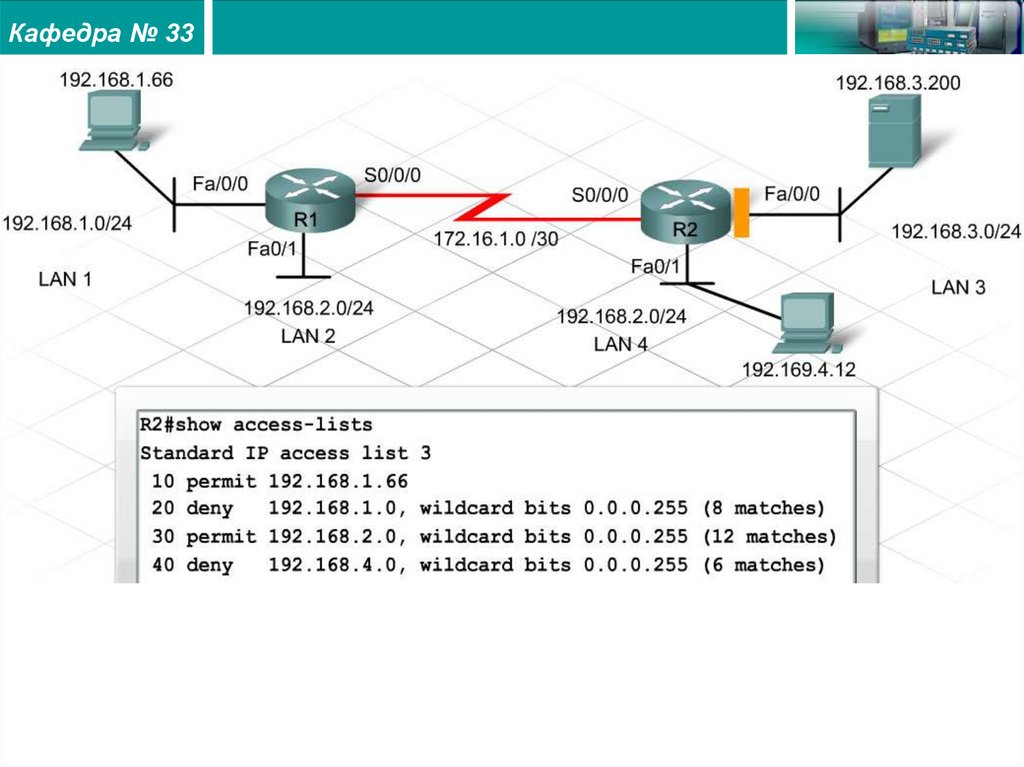

Кафедра № 334. Поиск и устранение неполадок

ACL-списков

34.

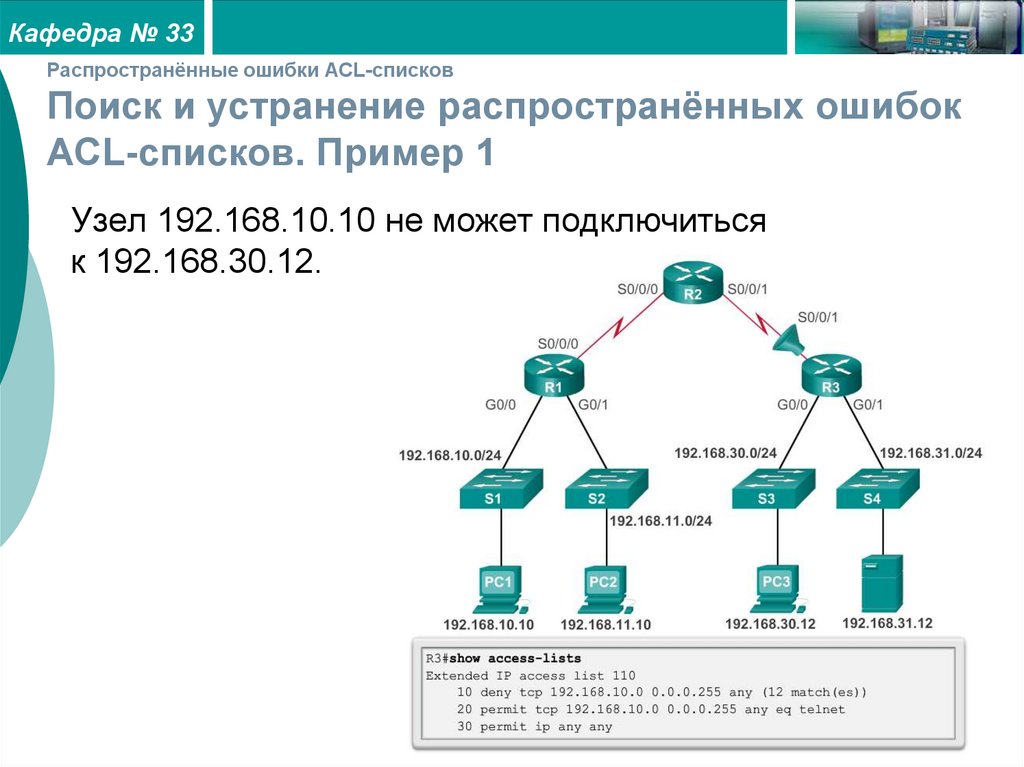

Кафедра № 33Распространённые ошибки ACL-списков

Поиск и устранение распространённых ошибок

ACL-списков. Пример 1

Узел 192.168.10.10 не может подключиться

к 192.168.30.12.

35.

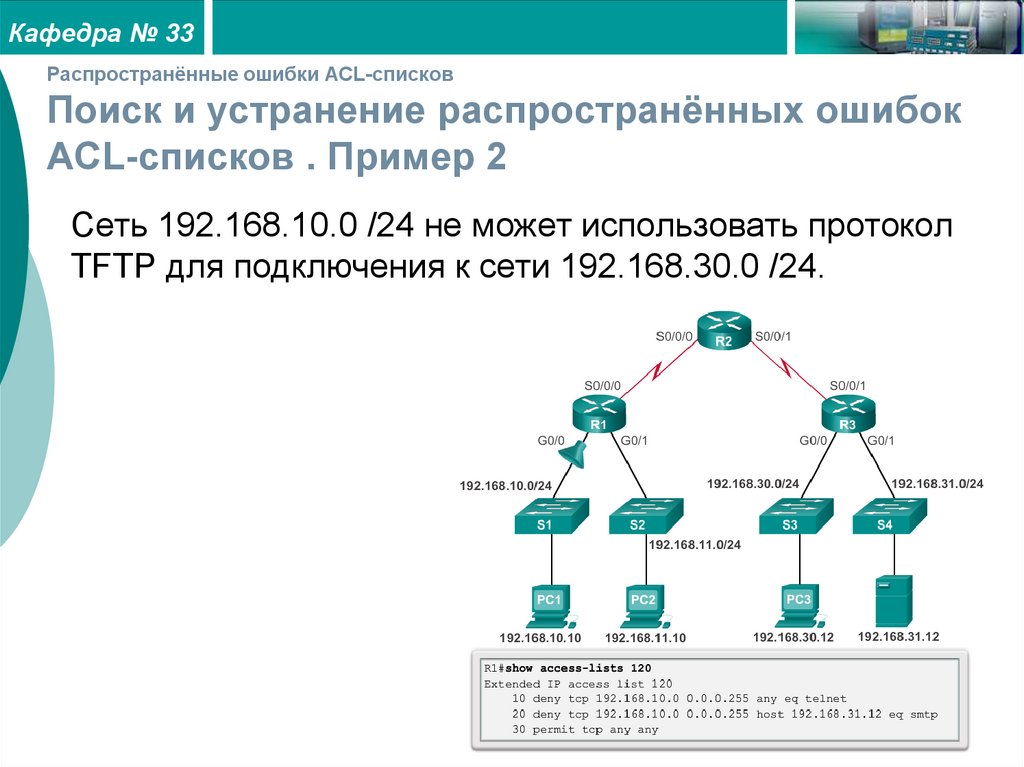

Кафедра № 33Распространённые ошибки ACL-списков

Поиск и устранение распространённых ошибок

ACL-списков . Пример 2

Сеть 192.168.10.0 /24 не может использовать протокол

TFTP для подключения к сети 192.168.30.0 /24.

36.

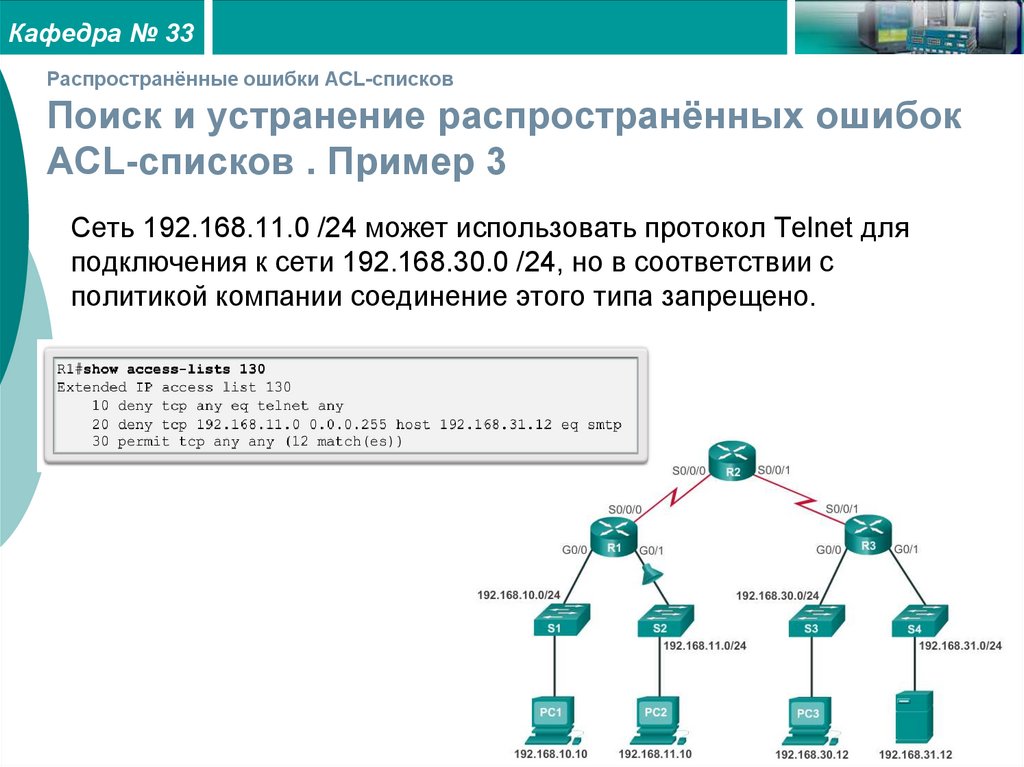

Кафедра № 33Распространённые ошибки ACL-списков

Поиск и устранение распространённых ошибок

ACL-списков . Пример 3

Сеть 192.168.11.0 /24 может использовать протокол Telnet для

подключения к сети 192.168.30.0 /24, но в соответствии с

политикой компании соединение этого типа запрещено.

37.

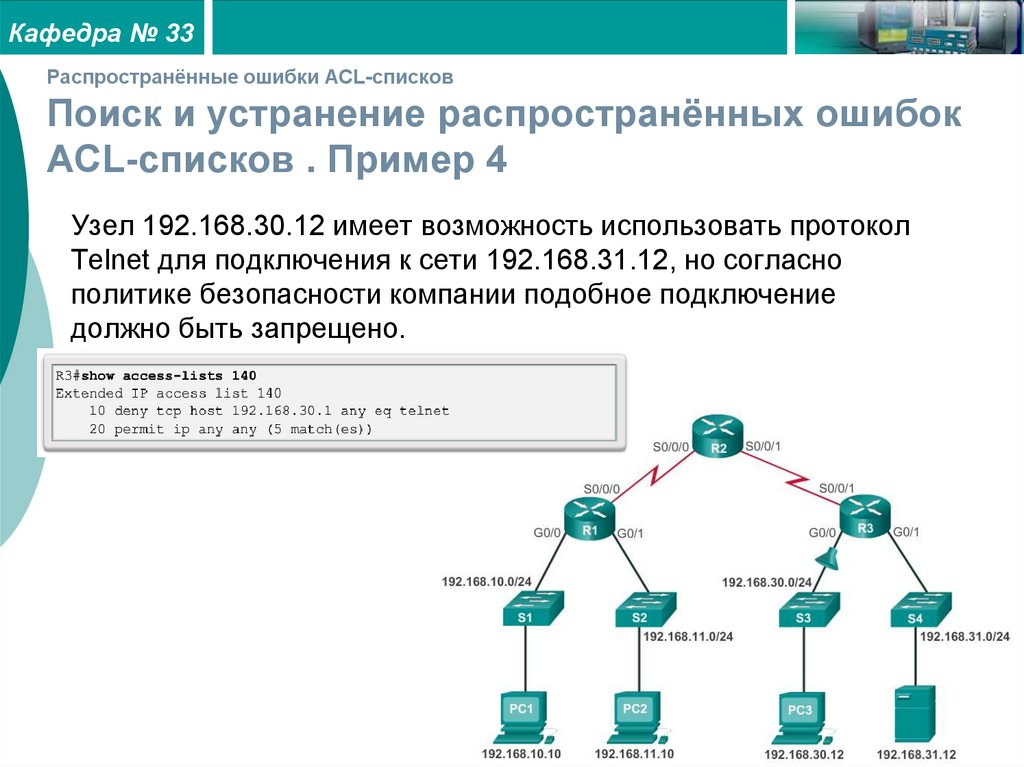

Кафедра № 33Распространённые ошибки ACL-списков

Поиск и устранение распространённых ошибок

ACL-списков . Пример 4

Узел 192.168.30.12 имеет возможность использовать протокол

Telnet для подключения к сети 192.168.31.12, но согласно

политике безопасности компании подобное подключение

должно быть запрещено.

38.

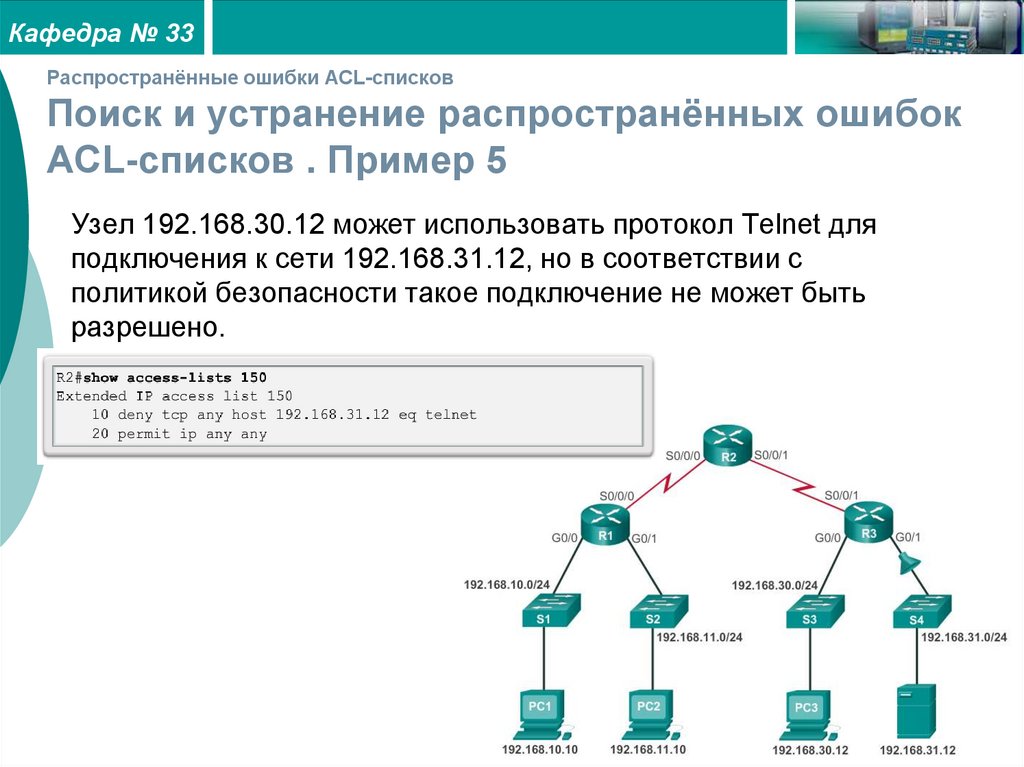

Кафедра № 33Распространённые ошибки ACL-списков

Поиск и устранение распространённых ошибок

ACL-списков . Пример 5

Узел 192.168.30.12 может использовать протокол Telnet для

подключения к сети 192.168.31.12, но в соответствии с

политикой безопасности такое подключение не может быть

разрешено.

39.

Кафедра № 33Заключение

По умолчанию маршрутизатор не фильтрует трафик.

Трафик, поступающий на маршрутизатор, основывается

исключительно на информации таблицы маршрутизации.

С помощью фильтрации пакетов осуществляется

управление доступом к сети путём анализа входящих и

исходящих пакетов и пропускания или отбрасывания

пакетов на основе таких критериев, как IP-адрес

источника, IP-адрес назначения и протокол внутри пакета.

Маршрутизатор, фильтрующий пакеты, использует

определённые правила при пропуске или отклонении

трафика. Маршрутизатор также может фильтровать

пакеты на уровне 4 — транспортном уровне.

ACL-список является последовательным списком

разрешающих или запрещающих операторов.

40.

Кафедра № 33Заключение

Последним оператором ACL-списка всегда является

косвенный запрет, блокирующий весь трафик. Для

предотвращения блокировки всего трафика неявным

запретом в конце каждого списка ACL можно добавить

разрешающий оператор permit ip any any .

При прохождении сетевого трафика через интерфейс,

настроенный с помощью списка ACL, маршрутизатор по

порядку сопоставляет информацию внутри пакета с

каждой записью списка, пытаясь найти соответствие. Если

поиск был успешным, пакет обрабатывается в

соответствии с условием ACL-списка, с которым он

совпал.

ACL-списки настраиваются для применения к входящему

или исходящему трафику.

41.

Кафедра № 33Заключение

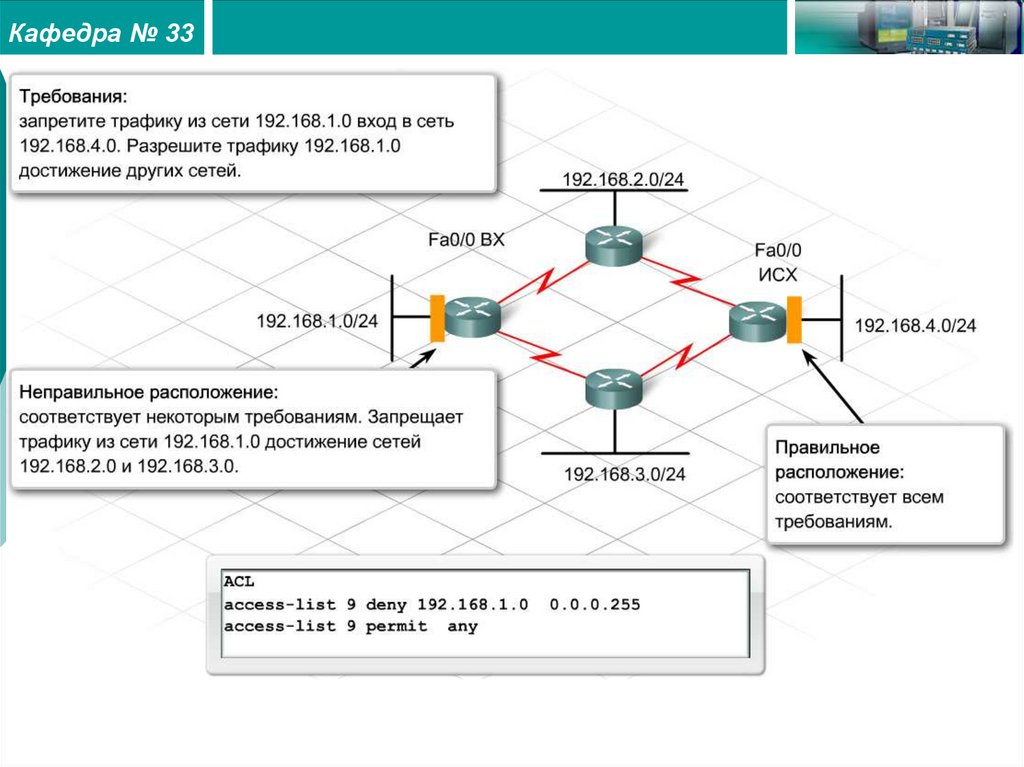

Стандартные ACL-списки можно использовать для

разрешения или отклонения трафика только с IPv4адресов источника. Место назначения пакета и

порты, участвующие в передаче данных, не

оцениваются. Основным правилом размещения

стандартного ACL-списка является его размещение

максимально близко к месту назначения.

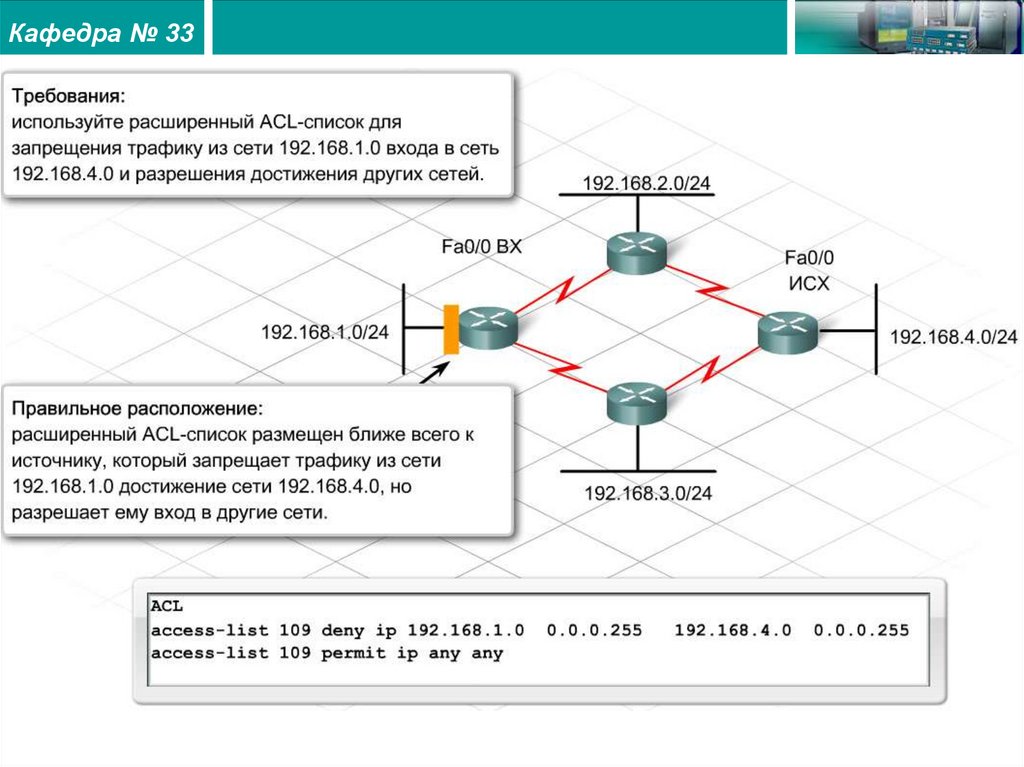

Расширенные списки ACL фильтруют пакеты на

основе нескольких атрибутов: тип протокола, IPv4адрес источника или назначения и порты источника

или назначения. Основным правилом размещения

расширенного ACL-списка является его размещение

максимально близко к источнику.

internet

internet