Similar presentations:

Сертификация информационных систем. Защита и сохранность информации баз данных

1. Сертификация информационных систем

Защита и сохранность информации базданных:

Политика безопасности

Резервное копирование

2.

Политика безопасности организации - совокупностьдокументированных руководящих принципов, правил,

процедур и практических приёмов в области безопасности,

которые регулируют управление, защиту и распределение

ценной информации

3. Информационная безопасность БД

Политика безопасности зависит:• от конкретной технологии обработки информации;

• от используемых технических и программных средств;

• от расположения организации

Политика безопасности определяет:

• безопасность внутри организации;

• место каждого служащего в системе безопасности

Существуют различные политики, для которых есть три основных

общепринятых раздела: цель, область применения и

ответственность

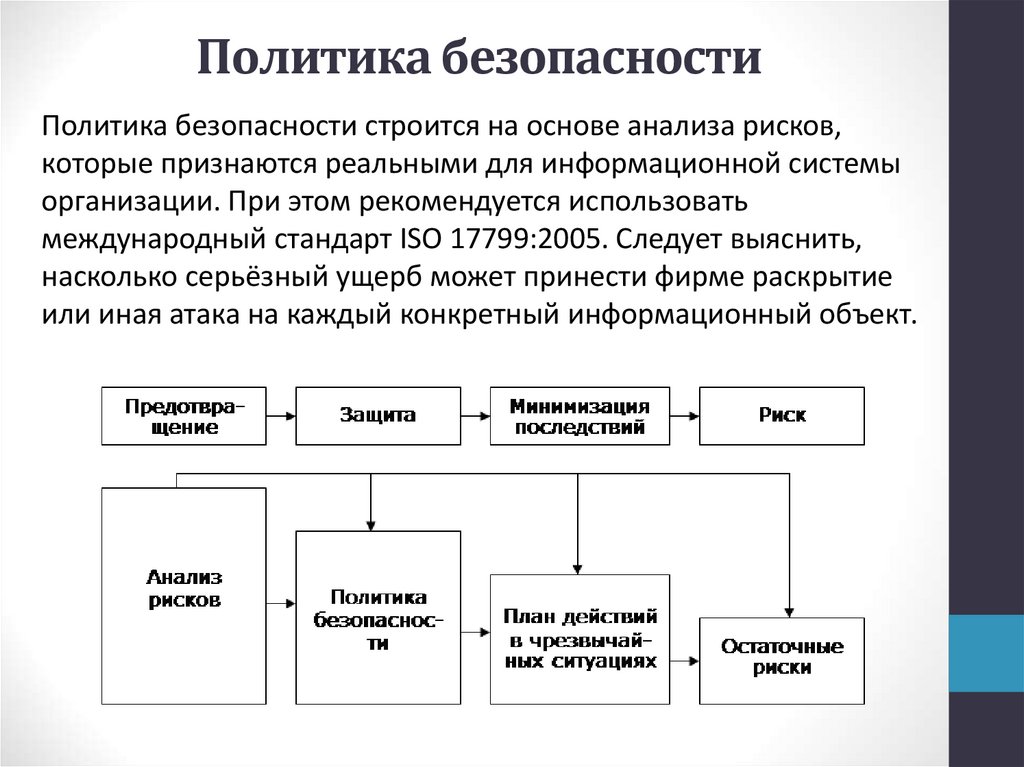

4. Политика безопасности

Политика безопасности строится на основе анализа рисков,которые признаются реальными для информационной системы

организации. При этом рекомендуется использовать

международный стандарт ISO 17799:2005. Следует выяснить,

насколько серьёзный ущерб может принести фирме раскрытие

или иная атака на каждый конкретный информационный объект.

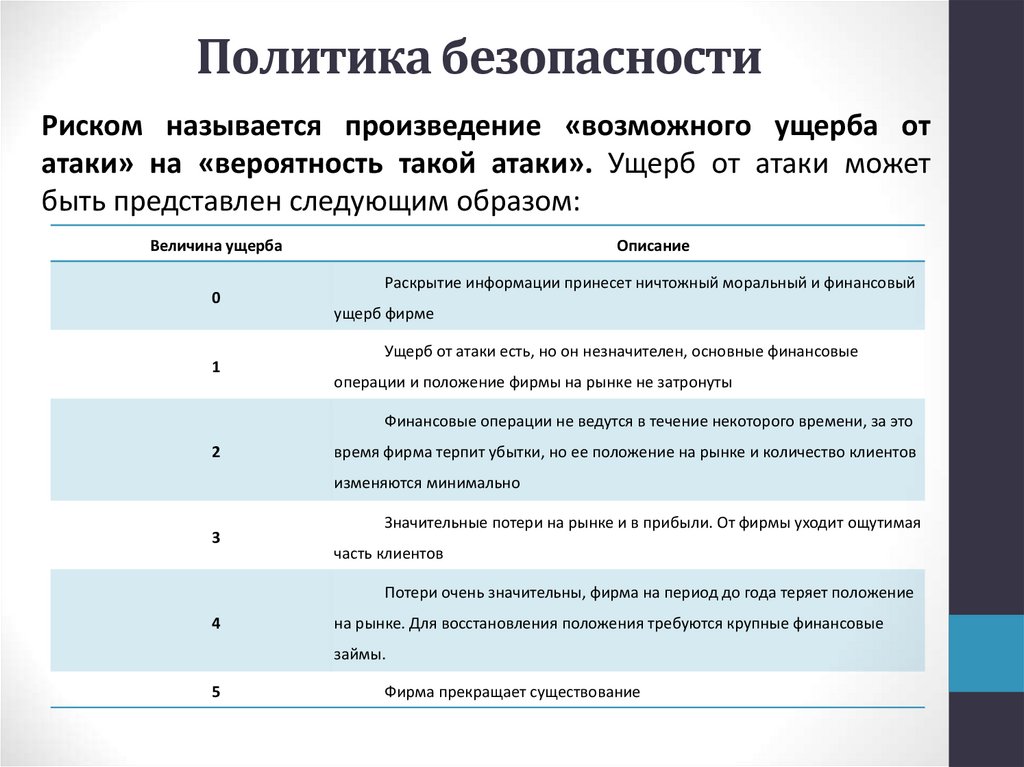

5. Политика безопасности

Риском называется произведение «возможного ущерба отатаки» на «вероятность такой атаки». Ущерб от атаки может

быть представлен следующим образом:

Величина ущерба

0

1

Описание

Раскрытие информации принесет ничтожный моральный и финансовый

ущерб фирме

Ущерб от атаки есть, но он незначителен, основные финансовые

операции и положение фирмы на рынке не затронуты

Финансовые операции не ведутся в течение некоторого времени, за это

2

время фирма терпит убытки, но ее положение на рынке и количество клиентов

изменяются минимально

3

Значительные потери на рынке и в прибыли. От фирмы уходит ощутимая

часть клиентов

Потери очень значительны, фирма на период до года теряет положение

4

на рынке. Для восстановления положения требуются крупные финансовые

займы.

5

Фирма прекращает существование

6. Политика безопасности

Вероятность атаки представляется неотрицательным числом вприблизительном соответствии со следующей таблицей:

Вероятность

Средняя частота появления

0

Данный вид атаки отсутствует

1

реже, чем раз в год

2

около 1 раза в год

3

около 1 раза в месяц

4

около 1 раза в неделю

5

практически ежедневно

7. Политика безопасности

Следующим этапом составляется таблица рисков предприятия.Она имеет следующий вид:

Описание атаки

Спам (переполнение

почтового ящика)

Риск

Ущерб

Вероятность

1

4

4

3

1

3

...

...

2

(=Ущерб*Вероятность)

Копирование жесткого

диска

из центрального офиса

...

Итого :

9

Когда проведен анализ рисков и определена стратегия защиты,

составляется программа, реализация которой должна обеспечить

информационную безопасность. Под эту программу выделяются

ресурсы, назначаются ответственные, определяется порядок

контроля выполнения программы и т.п.

8. Политика безопасности

Политика безопасности обычно оформляется в виде документа,включающего такие разделы, как описание проблемы, область

применения, позиция организации, распределение ролей и

обязанностей, санкции и др.

Описание проблемы (продемонстрировать сотрудникам

организации важность защиты сетевой среды, описать их роль в

обеспечении безопасности, а также распределить конкретные

обязанности по защите информации, циркулирующей в сети)

Область применения

Позиция организации (обеспечение целостности, доступности и

конфиденциальности данных, а также их полноты и

актуальности)

Распределение ролей и обязанностей (за реализацию

сформулированных целей отвечают соответствующие

должностные лица и пользователи сети)

Санкции

Дополнительная информация

9. Политика безопасности

С практической точки зрения политики безопасности можноразделить на три уровня: верхний, средний и нижний

• К верхнему уровню относятся решения, затрагивающие

организацию в целом (как правило, носят общий характер и

исходят от руководства). Выносится управление ресурсами

безопасности и координация использования этих ресурсов,

выделение специального персонала для защиты критически

важных систем, поддержание контактов с другими

организациями и т.д.

• К среднему уровню относятся вопросы, касающиеся отдельных

аспектов информационной безопасности, но важные для

различных систем, эксплуатируемых организацией (например,

использование на работе персональных ноутбуков, установка

непроверенного программного обеспечения, работа с

Интернетом и т.д.).

10. Политика безопасности

С практической точки зрения политики безопасности можноразделить на три уровня: верхний, средний и нижний

• Политика безопасности нижнего уровня касается конкретных

сервисов и должна быть наиболее детальной.

В отличие от двух верхних уровней, рассматриваемая политика

должна быть более детальной, т. е. при следовании политике

безопасности нижнего уровня необходимо дать ответ, например,

на такие вопросы:

• кто имеет право доступа к объектам, поддерживаемым

сервисом;

• при каких условиях можно читать и модифицировать данные;

• как организован удаленный доступ к сервису

11. Политика безопасности

Из целей выводятся правила безопасности, описывающие, кто,что и при каких условиях может делать.

Руководители подразделений отвечают за доведение

положений политики безопасности до пользователей. Они

обязаны:

• постоянно держать в поле зрения вопросы безопасности.

• проводить анализ рисков, выявляя активы, требующие защиты,

и уязвимые места систем, оценивая размер возможного

ущерба от нарушения режима безопасности и выбирая

эффективные средства защиты

• информировать администраторов локальной сети и

администраторов сервисов об изменении статуса каждого из

подчиненных;

• обеспечить, чтобы каждый компьютер в их подразделениях

имел хозяина или системного администратора, отвечающего за

безопасность и обладающего достаточной квалификацией для

12. Политика безопасности

Администраторы локальной сети обеспечивают непрерывноефункционирование сети и отвечают за реализацию технических

мер, необходимых для проведения в жизнь политики

безопасности. Они обязаны:

• обеспечить защиту оборудования локальной сети, в том числе

интерфейсов с другими сетями;

• оперативно и эффективно реагировать на события, таящие

угрозу. Информировать администраторов сервисов о попытках

нарушения защиты;

• использовать проверенные средства аудита и обнаружения

подозрительных ситуаций.

• не злоупотреблять своими большими полномочиями.

Пользователи имеют право на тайну;

• разработать процедуры и подготовить инструкции для защиты

локальной сети от вредоносного программного обеспечения.

Оказывать помощь в обнаружении и ликвидации вредоносного

13. Политика безопасности

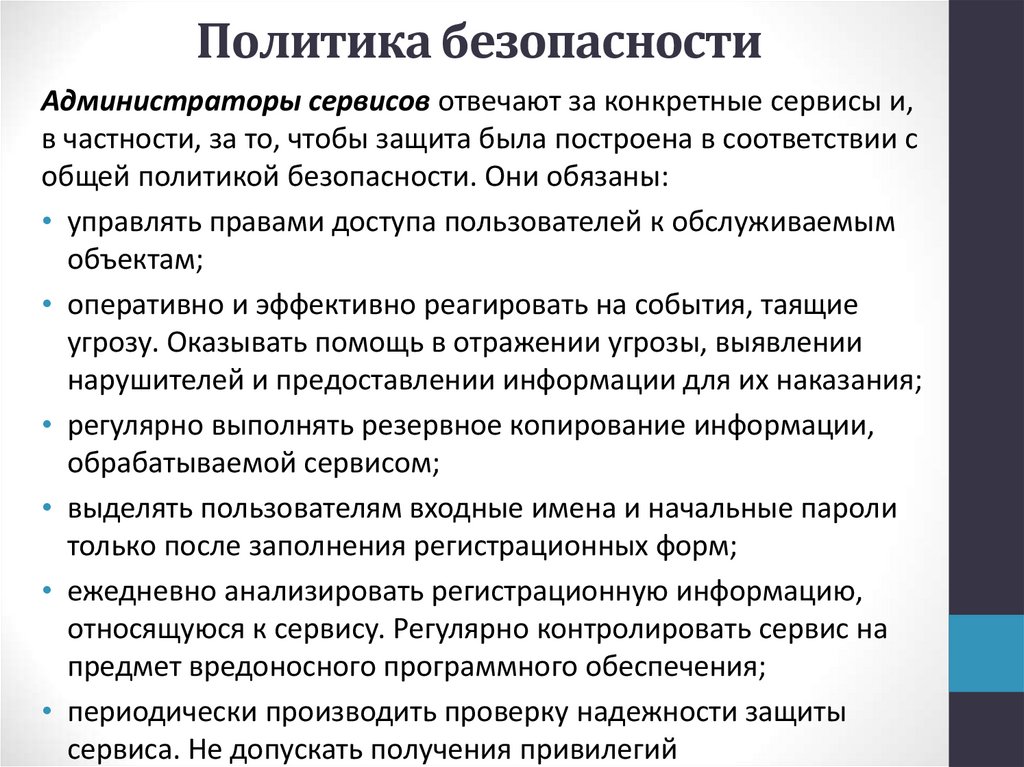

Администраторы сервисов отвечают за конкретные сервисы и,в частности, за то, чтобы защита была построена в соответствии с

общей политикой безопасности. Они обязаны:

• управлять правами доступа пользователей к обслуживаемым

объектам;

• оперативно и эффективно реагировать на события, таящие

угрозу. Оказывать помощь в отражении угрозы, выявлении

нарушителей и предоставлении информации для их наказания;

• регулярно выполнять резервное копирование информации,

обрабатываемой сервисом;

• выделять пользователям входные имена и начальные пароли

только после заполнения регистрационных форм;

• ежедневно анализировать регистрационную информацию,

относящуюся к сервису. Регулярно контролировать сервис на

предмет вредоносного программного обеспечения;

• периодически производить проверку надежности защиты

сервиса. Не допускать получения привилегий

14. Политика безопасности

Пользователи обязаны работать с локальной сетью всоответствии

с

политикой

безопасности,

подчиняться

распоряжениям лиц, отвечающих за отдельные аспекты

безопасности, ставить в известность руководство обо всех

подозрительных ситуациях. Они обязаны:

• знать и соблюдать законы, правила, принятые в данной

организации, политику безопасности, процедуры безопасности.

• выбирать качественные пароли, регулярно менять их. Не

записывать пароли на бумаге, не сообщать их другим лицам;

• всегда сообщать корректную идентификационную и

аутентификационную информацию, не пытаться работать от

имени других пользователей;

• обеспечивать резервное копирование информации с жесткого

диска своего компьютера;

• знать принципы работы вредоносного программного

обеспечения, пути его проникновения и распространения.

15. Резервное копирование

16. Резервное копирование

Система резервного копирования – совокупность программногои аппаратного обеспечения, выполняющая задачу создания

копии

данных

на

носителе,

предназначенном

для

восстановления информации в оригинальном месте их

расположения в случае их повреждения или разрушения.

В процессе организации резервного копирования ставятся

две основные задачи:

• восстановление инфраструктуры при сбоях;

• ведение архива данных в целях последующего

обеспечения доступа к информации за прошлые периоды

Классификация резервного копирования:

1. По полноте сохраняемой информации

2. По способу доступа к носителю

17. Резервное копирование

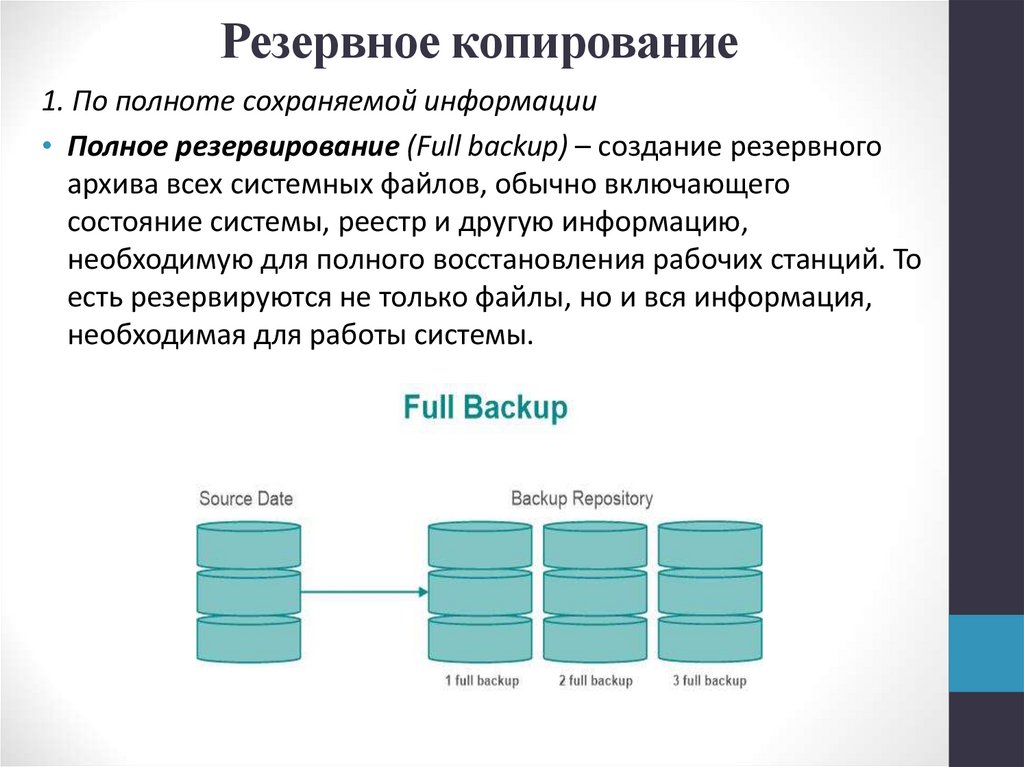

1. По полноте сохраняемой информации• Полное резервирование (Full backup) – создание резервного

архива всех системных файлов, обычно включающего

состояние системы, реестр и другую информацию,

необходимую для полного восстановления рабочих станций. То

есть резервируются не только файлы, но и вся информация,

необходимая для работы системы.

18. Резервное копирование

1. По полноте сохраняемой информации• Добавочное (икрементное) резервирование (Incremental

backup) – создание резервного архива из всех файлов, которые

были модифицированы после предыдущего полного или

добавочного резервирования.

19. Резервное копирование

1. По полноте сохраняемой информации• Дифференциальное резервирование (Differential backup) –

создание резервного архива из всех файлов, которые были

изменены после предыдущего полного резервирования.

Дифференциальные бэкапы меньше полных, но больше

инкрементных. Для восстановления потребуется сам

дифференциальный бэкап и предыдущий полный бэкап

• Выборочное резервирование (Selective backup) – создание

резервного архива только из отобранных файлов.

20. Резервное копирование

2. По способу доступа к носителю• Оперативное резервирование (Online backup) – создание

резервного архива на постоянно подключенном (напрямую или

через сеть) носителе.

• Автономное резервирование (Offline backup) – хранение

резервной копии на съемном носителе

21. Резервное копирование

2. Топология резервного копированияДецентрализованная схема. Ядром этой схемы является некий

общий сетевой ресурс. Необходим и набор программ для

резервного копирования, время от времени выгружающих

информацию с серверов и рабочих станций, а также других

объектов сети на этот ресурс.

22. Резервное копирование

2. Топология резервного копированияЦентрализованное резервное копирование.

23. Резервное копирование

2. Топология резервного копированияСмешанное схема резервного копирования. С серверов, для

которых есть в наличии программы-агенты резервного копирования,

данные собираются посредством этих агентов. Для всех остальных

ресурсов используется децентрализованная схема, т. е. когда локальные

программы складируют копии данных на некий общий ресурс сервера с

установленным агентом, и далее посредством этого агента информация

заносится в общее хранилище резервных копий.

informatics

informatics database

database