Similar presentations:

Проведение оценки защищенности ИС ОсОО «Skynet Telecom»

1.

Предквалификационнаяпрактика

ОсОО «Скайнет Телеком»

Тема: Проведение оценки защищенности ИС ОсОО «Skynet Telecom»

Выполнила Асанбаева Сабира ИБ(б)1-19

Проверила: Стамкулова Г.К.

2.

СодержаниеSkynet telecom

Услуги компании

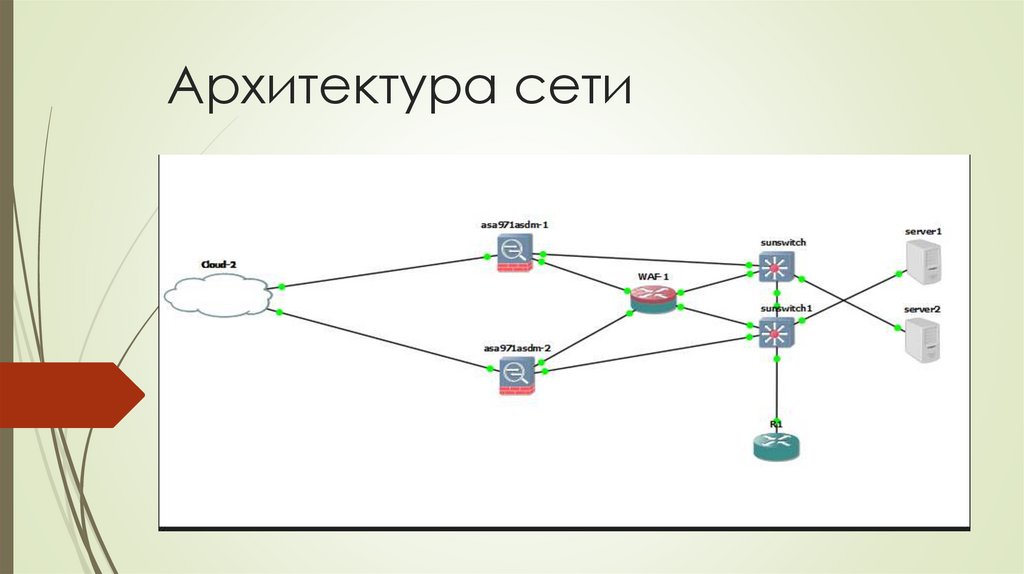

Архитектура сети

Основной процесс

Идентификация активов

Модель угроз

Модель нарушителя

3.

Skynet TelecomOcOO «Skynet Telecom» это интернет провайдер предоставляющий для

своих абонентов такие услуги как Доступ в интернет и Услуги

телевидения

Подключает абонент компания по всей

стране и даже в самых отдаленных

регионах страны .

4.

Skynet TelecomКомпания предоставляет свои услуги по трем основным технологиям

GEPON (Gigabit Ethernet Passive Optical Network) - Основное преимущество

технологии GEPON заключается в том, что она позволяет оптимально использовать

волоконнооптический ресурс кабеля

Ethernet - это технология, используемая для подключения устройств в проводной

локальной сети (LAN) или глобальной сети (WAN), позволяющая им обмениваться

данными

Радио технология передачи данных по беспроводной сети.

WiMAX (Worldwide Interoperability for Microwave Access) - это технология

широкополосной беспроводной связи. Обеспечивает высокоскоростные

соединения на больших расстояниях.

Pre-Wimax (Worldwide Interoperability for Microwave Access) - работает как точно

также, как WiMAX, но работает только если антенна находится в зоне прямой

видимости

5.

Архитектура сети6.

Основной процесс предприятияОсновным процессом интернет провайдера заключается в предоставлении

доступа к глобальной сети Интернет.

Бизнес-процесс организации – оказание провайдерских услуги, и подпроцессы

бизнес-процессы:

Подключение абонентов

Предоставление услуг (доступ в интернет и тв)

Учет доходов, расходов

Учет о предоставляемых услугах

Формирование отчетов

Учет персональных данных (клиенты и сотрудники)

7.

Основной бизнес-процесс предприятия8.

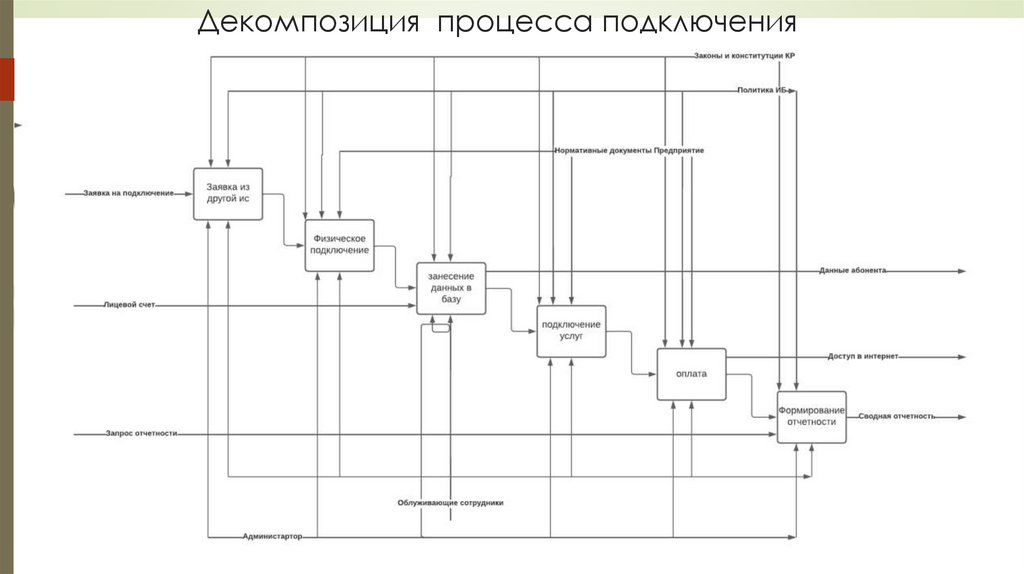

Декомпозиция процесса подключения9.

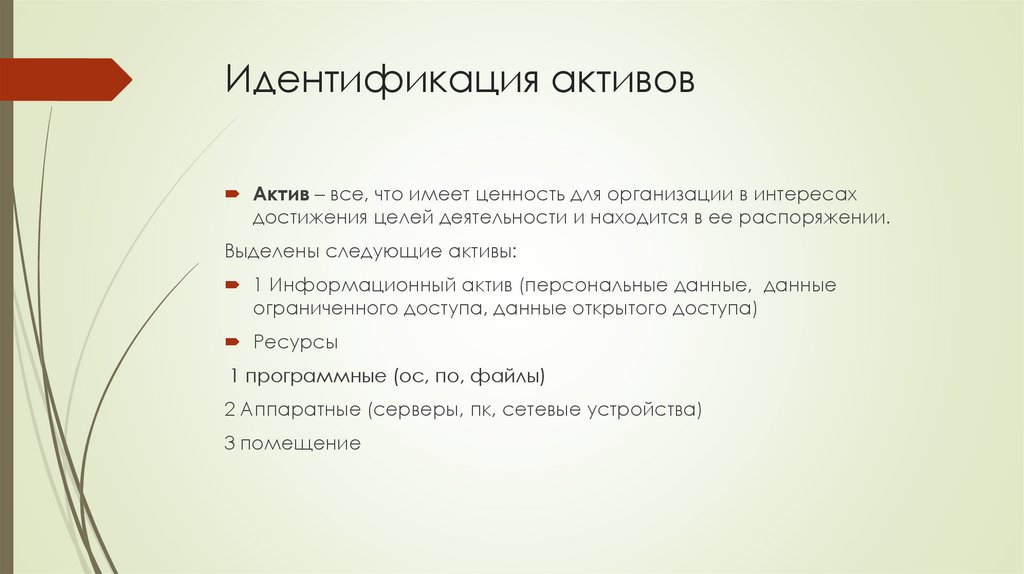

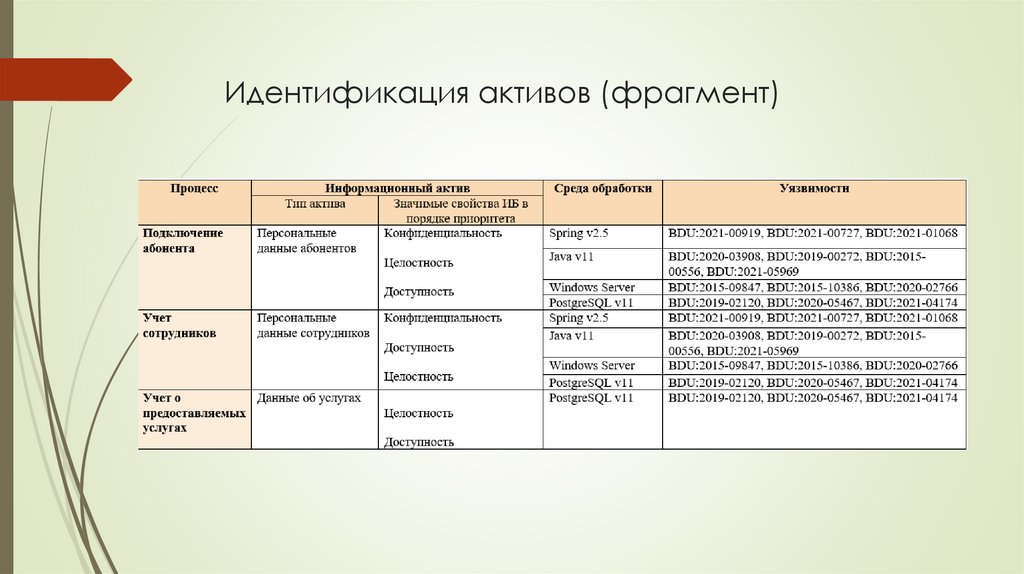

Идентификация активовАктив – все, что имеет ценность для организации в интересах

достижения целей деятельности и находится в ее распоряжении.

Выделены следующие активы:

1 Информационный актив (персональные данные, данные

ограниченного доступа, данные открытого доступа)

Ресурсы

1 программные (ос, по, файлы)

2 Аппаратные (серверы, пк, сетевые устройства)

3 помещение

10.

Идентификация активов (фрагмент)11.

Модель угроз информационнойбезопасности

Модель угроз информационной безопасности (ИБ) — это описание

существующих угроз, насколько они реалистичны, каковы шансы, что

они воплотятся в жизнь, и, само собой, каковы последствия. С помощью

анализа модели угроз можно повысить уровень ИБ и даже затраты на

защиту оптимизировать, сосредоточившись на самых вероятных

угрозах.

Составление модели угроз является необходимым при решении

следующих задач:

выбор методов и способов защиты информации, хранящейся и

передаваемой с помощью веб-приложения.

определение уровня защищенности веб-приложения, формирование

перечня мероприятий, направленных на предотвращение

несанкционированного доступа к ресурсам веб-приложения

12.

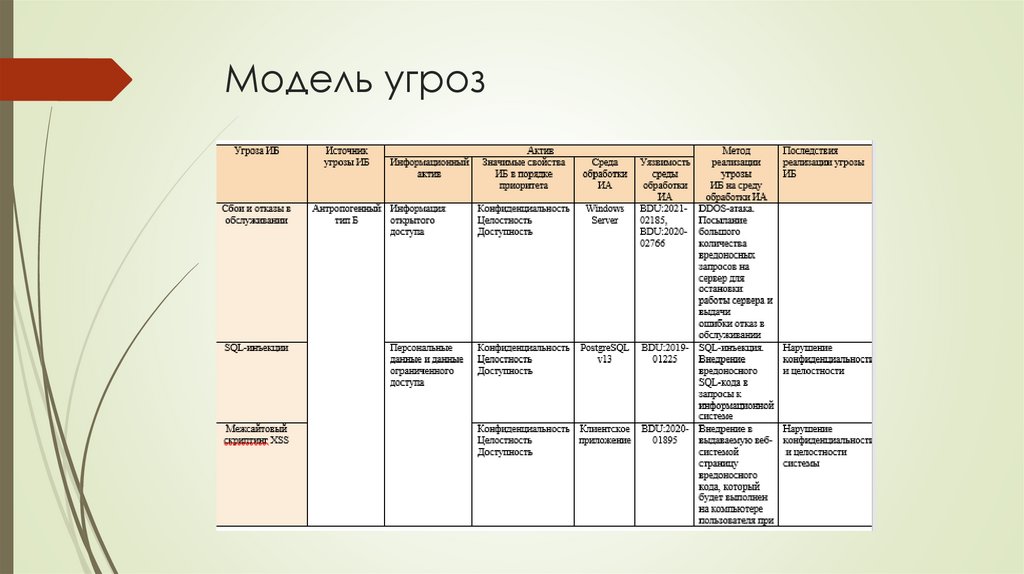

Модель угроз13.

Модель нарушителяМодель нарушителя информационной безопасности

Под моделью нарушителя понимаются предположения о возможностях

нарушителя, которые он может использовать для разработки и

проведения атак, а также об ограничениях на эти возможности. Модель

нарушителя является важной частью информационной безопасности

организации.

Все источники угроз безопасности информации можно разделить на

три основные группы:

Антропогенные источники угроз.

Техногенные источники угроз.

Стихийные источники угроз.

14.

Модель нарушителя15.

ЗаключениеВ ходе проделанной работы были проведены анализ предметной

области , идентификация активов и бизнес-процессов , выявление

актуальных угроз и разработка моделей угроз и нарушителя.

16.

Предквалификационнаяпрактика

ОсОО «Скайнет Телеком»

Тема: Проведение оценки защищенности ИС ОсОО «Skynet Telecom»

Выполнила Асанбаева Сабира ИБ(б)1-19

internet

internet