Similar presentations:

Просто о сложном. Как повысить лояльность клиента и защитить от рисков недолицензирования

1.

Просто о сложном. Как повыситьлояльность клиента и защитить от

рисков недолицензирования

Слайд 1 из 21

2.

*Идеальный клиентПользуется именно тем, что купил.

Обновления тоже покупает.

И ничего не ломает.

*Жив, здоров, упитан, активен, аккуратен, растет и развивается,

любит своего франча и регулярно ему платит.

Слайд 2 из 21

3.

Активизация работыпо недолицензированию

• Типичная история, когда к ответственности

привлекается ваши клиенты, у которого часть

программ 1С куплена, но есть и

нелицензионное, или взломанное.

• Хорошо тем, что запускается «сарафан»,

стимулируются продажи, клиент идет к

вашим партнерам за помощью и

«долицензированием».

• Поверенные и полиция занимаются нашей

темой, формируют практику

• Не хорошо тем, что не каждый бизнес сможет

оправиться от серьезных проблем с законом

• И тем, что такой клиент способен «утащить

за собой» и обслуживающего его франчайзи.

• Как помочь клиенту избежать неприятностей?

• Что делать, чтобы самому не попасть под

ответственность?

Слайд 3 из 21

• Чего точно делать не нужно?

4.

*Легкомысленный или хитроэкономныйклиент

Использует/хранит/забыл удалить не только то, что

купил.

= фабула уголовного дела ст.146 УК

РФ.

*Типичный фигурант судебных дел. Опасен

тем, что при наступлении проблемы с

Законом способен утащить за собой

обслуживающего его франча.

Слайд 4 из 21

5.

….а вот знание <закона> иногдаосвобождает < от ответственности>

Статья 146 УК РФ. Нарушение авторских и смежных прав

2. Незаконное использование объектов авторского права или смежных прав… совершенные

в ___________ _______, наказываются штрафом …, либо обязательными работами …, либо исправительными

работами …, либо принудительными работами на срок до ___ __ , либо лишением свободы

на тот же срок.

3. Деяния, предусмотренные частью второй настоящей статьи, если они совершены: б)

группой лиц по предварительному сговору или организованной группой; в) в особо крупном

размере; г) лицом с использованием своего служебного положения, наказываются принудительными работами… либо лишением свободы на срок __ __ __ ….

Примечание. Деяния, предусмотренные настоящей статьей, признаются совершенными в

крупном размере, если стоимость экземпляров произведений или фонограмм либо стоимость

прав на использование объектов авторского права и смежных прав превышают сто тысяч

рублей, а в особо крупном размере - _____ ___ рублей. (в ред. Федеральных законов от

08.12.2003 N 162-ФЗ, от 07.12.2011 N 420-ФЗ).

Слайд 5 из 21

6.

Уголовная ответственность занарушение авторских прав

Статья 146 УК РФ. Нарушение авторских и смежных прав

2. Незаконное использование объектов авторского права или смежных прав, а равно

приобретение, хранение, перевозка контрафактных экземпляров произведений или

фонограмм в целях сбыта, совершенные в крупном размере, наказываются штрафом …, либо обязательными работами …, либо исправительными

работами …, либо принудительными работами на срок до двух лет, либо лишением свободы

на тот же срок.

3. Деяния, предусмотренные частью второй настоящей статьи, если они совершены:

б) группой лиц по предварительному сговору или организованной группой;

в) в особо крупном размере;

г) лицом с использованием своего служебного положения, наказываются принудительными работами … либо лишением свободы на срок до шести лет

со штрафом в размере до пятисот тысяч рублей или в размере заработной платы или иного

дохода осужденного за период до трех лет или без такового.

Примечание. Деяния, предусмотренные настоящей статьей, признаются совершенными в

крупном размере, если стоимость экземпляров произведений или фонограмм либо стоимость

прав на использование объектов авторского права и смежных прав превышают сто тысяч

рублей, а в особо крупном размере - один миллион рублей. (в ред. Федеральных законов от

08.12.2003 N 162-ФЗ, от 07.12.2011 N 420-ФЗ).

Слайд 6 из 21

7.

Откуда мы и полицияузнаем о нарушителях?

1.

2.

3.

Постучали (в т.ч. и партнеры 1С)

Шли за чем-то одним, нашли заодно и пиратку

Объявления о вакансиях

В перспективе – сообщения от центра лицензирования 1С.

Слайд 7 из 21

8.

ПредставлениеЯ,_________________________________(должность, звание, Ф.И.О. сотрудника отдела «К»)

на основании п.3 ч. 1 ст. 2 Федерального закона «О полиции» от 07.02.2011 № 3-ФЗ, п.1 ст. 2 Федерального

закона «Об оперативно-розыскной деятельности» РФ от 12 августа 1995 года №144, в целях профилактики и

предупреждения правонарушений, связанных с незаконным использованием объектов интеллектуальной

собственности, в том числе программ для ЭВМ, защищенных авторским правом, а также согласно п. 12 ч. 1

ст. 13 ФЗ «О полиции», где закреплено право полиции вносить руководителям и должностным лицам

организаций обязательные для исполнения представления об устранении причин и условий,

способствующих совершению преступлений и административных правонарушений, довожу до Вашего

сведения, что в соответствии со ст.1229, ст. 1252, ст. 1253, ст. 1270 4-й части Гражданского Кодекса РФ:

1. Незаконное использование произведений либо иное нарушение предусмотренных настоящим кодексом

авторских или смежных прав влечет за собой гражданско-правовую, административную, уголовную

ответственность в соответствии с законодательством Российской Федерации.

2. Физическое или юридическое лицо, которое не выполняет требований настоящего кодекса, является

нарушителем авторских и смежных прав.

3. Контрафактными являются экземпляры произведения и фонограммы, изготовление или распространение

которых влечет за собой нарушение авторских и смежных прав.

Одновременно, предупреждаю Вас об ответственности, предусмотренной ст.7.12 КоАП РФ за ввоз, продажу, сдачу в

прокат или иное незаконное использование экземпляров произведений или фонограмм в целях извлечения дохода в

случаях, если экземпляры произведений или фонограмм являются контрафактными в соответствии с

законодательством Российской Федерации об авторском праве и смежных правах либо на экземплярах

произведений или фонограмм указана ложная информация об их изготовителях, о местах их производства, а также

об обладателях авторских и смежных прав, а равно иное нарушение авторских и смежных прав в целях извлечения

дохода. Кроме того, ст.146 УК РФ предусмотрена уголовная ответственность за незаконное использование объектов

авторского права или смежных прав, а равно приобретение, хранение, перевозку контрафактных экземпляров

произведений или фонограмм в целях сбыта, совершенные в крупном размере.

Я, _____________________________________________________(Ф.И.О., должность руководителя,

наименование организации) обязуюсь соблюдать сам и в двухнедельный срок довести до сведения своих

сотрудников, занимающихся использованием либо реализацией программной и мультимедийной продукции,

положения раздела VII 4-й части Гражданского Кодекса РФ, проинструктировать сотрудников о

необходимости выполнять требования Правил продажи отдельных видов товаров, утвержденных

Постановлением Правительства РФ от 19 января 1998 г. №55, особенно в части касающейся предоставления

достоверной информации о производителе и правообладателе продукции. Я предупреждён сам и обязуюсь

предупредить своих сотрудников об ответственности за нарушение требований указанных нормативных

актов, а также в двухнедельный срок выявить и в случае выявления устранить имеющиеся нарушения.

____________________________

(число, подпись)

Слайд 8 из 21

9.

Примерный алгоритм действийпроверяющих

Предъявляют удостоверение

Приглашают специалиста (если он присутствует)

Просят предоставить документы, подтверждающие легальность

использования программного обеспечения

Производится внешний осмотр компьютеров с целью установления

наличия наклеек, аппаратных ключей и иных доказательств

законности (или незаконности) использования программ

Исследуются ключи продукта (серийные номера копий) на каждом

компьютере

Исследуется структура каталогов и файлов (цель – установление

перечня используемых программ, выявление вредоносных

программ)

Исследование документов и принадлежностей, подтверждающих

легальность использования обнаруженного на компьютерах

программного обеспечения

Принятие решения о необходимости изъятия компьютеров для

проведения исследования и решения вопроса о возбуждении

Слайд 9 из 21

уголовного дела

10.

Примерный алгоритмдействий проверяемых

Проверить документы у проверяющих, желательно

переписать данные на каждого

Проверить наличие постановления на проведение

проверки (обязательно утверждается руководителем и

должно включать состав участников)

Предоставить как можно большее количество

документов, подтверждающее законность использования

программного обеспечения

Убедить проверяющих в законности использования

программного обеспечения, чтобы избежать изъятия

компьютеров

В случае совершения противоправных действий

подготовить «плацдарм» для обжалования действий

проверяющих, максимально подробно фиксировать их

действия, при необходимости написав замечания к акту

проверки (протоколу)

Слайд 10 из 21

11.

Наш ответ - активизацияпрофилактики и аудит

Мы должны помочь клиенту

раньше, чем придет

проверка.

Убрать все патчи и

эммуляторы.

Легализовать все, что

используется, но не куплено.

Снести хранящиеся с

доисторических времен,

забытые дистрибутивы.

Помочь выработать

процедуру соблюдения

лицензионности.

Слайд 11 из 21

12.

Расскажите клиентам об опасностиСайт НП ППП

www.appp.ru

Слайд 12 из 21

13.

Слайд 13 из 2114.

Проведите аудитСлайд 14 из 21

15.

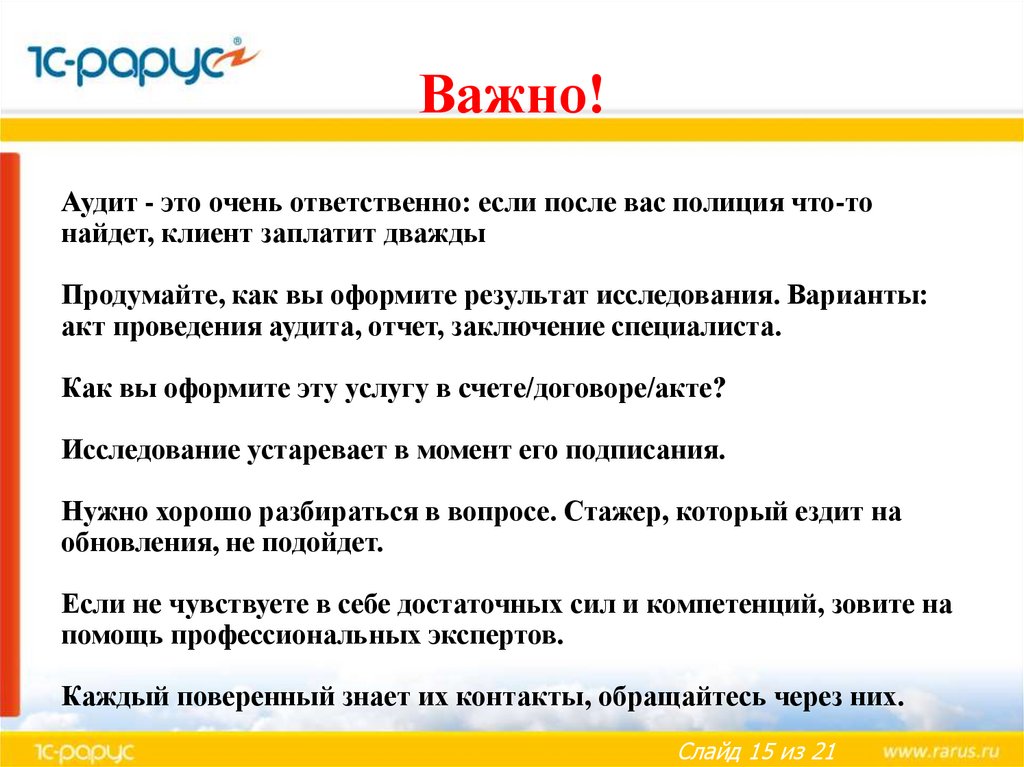

Важно!Аудит - это очень ответственно: если после вас полиция что-то

найдет, клиент заплатит дважды

Продумайте, как вы оформите результат исследования. Варианты:

акт проведения аудита, отчет, заключение специалиста.

Как вы оформите эту услугу в счете/договоре/акте?

Исследование устаревает в момент его подписания.

Нужно хорошо разбираться в вопросе. Стажер, который ездит на

обновления, не подойдет.

Если не чувствуете в себе достаточных сил и компетенций, зовите на

помощь профессиональных экспертов.

Каждый поверенный знает их контакты, обращайтесь через них.

Слайд 15 из 21

16.

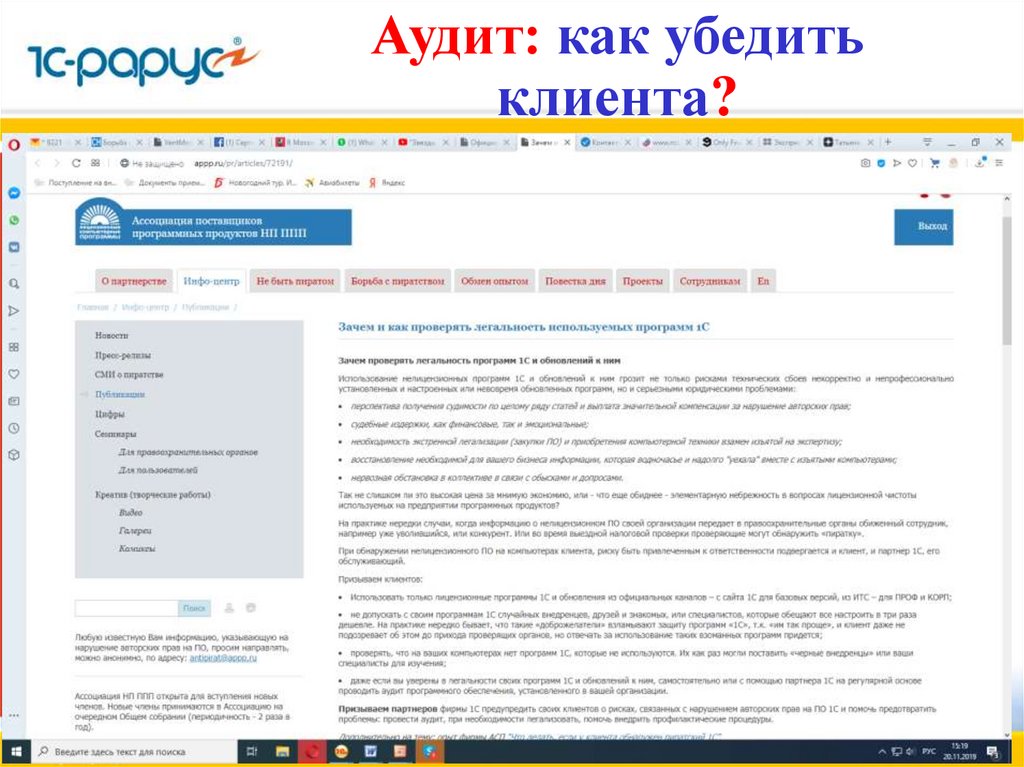

Аудит: как убедитьклиента?

Слайд 16 из 21

17.

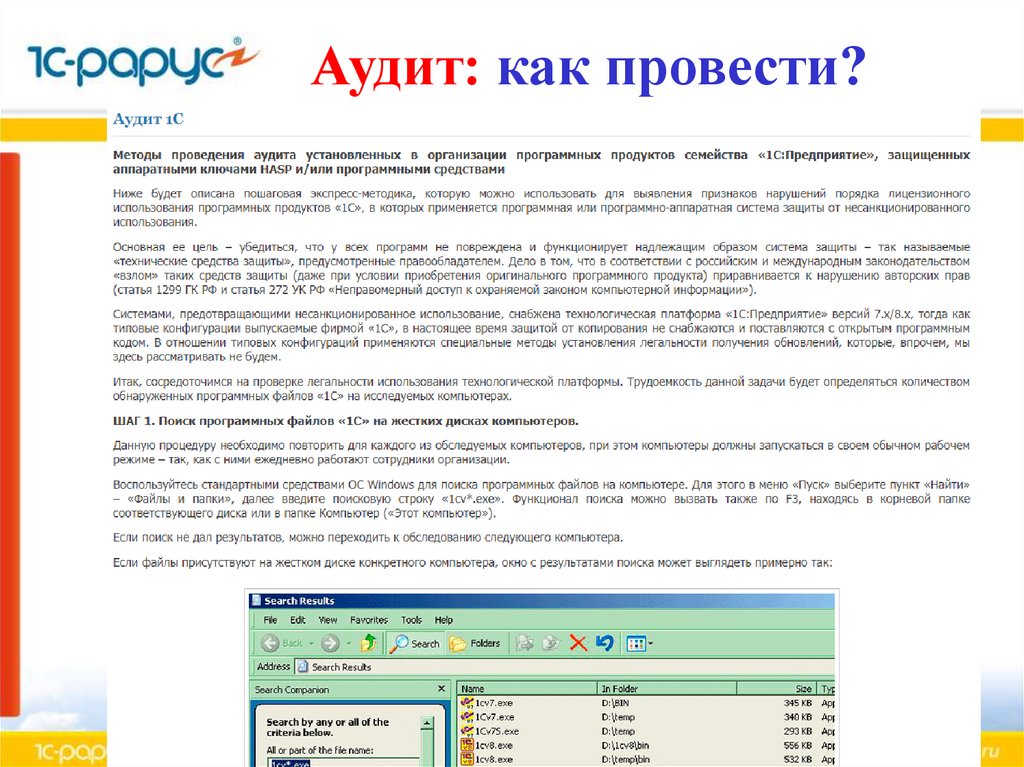

Аудит: как провести?Слайд 17 из 21

18.

Аудит: что ищем?•Найти, какие программы 1С установлены

•Проверить, не взломана ли защита

•При возможности - сопоставить с тем, кто куплено

•Проверить, соответствует ли дата релиза

действию договора ИТС

Защитой снабжена технологическая платформа

«1C:Предприятие» версий 7.х/8.х

Слайд 18 из 21

19.

Аудит: ШАГ 1 - поиск программных файлов «1С» нажестких дисках компьютеров

Проводится для каждого из обследуемых ПК, при этом компьютеры

должны запускаться в своем обычном рабочем режиме – так, как с

ними ежедневно работают сотрудники организации.

Воспользуйтесь стандартными средствами ОС Windows для поиска

программных файлов на компьютере. Для этого в меню «Пуск»

выберите пункт «Найти» – «Файлы и папки», далее введите поисковую

строку «1cv*.exe». Функционал поиска можно вызвать также по F3,

находясь в корневой папке соответствующего диска или в папке

Компьютер («Этот компьютер»).

Если поиск не дал результатов, можно переходить к обследованию

следующего компьютера.

Слайд 19 из 21

20.

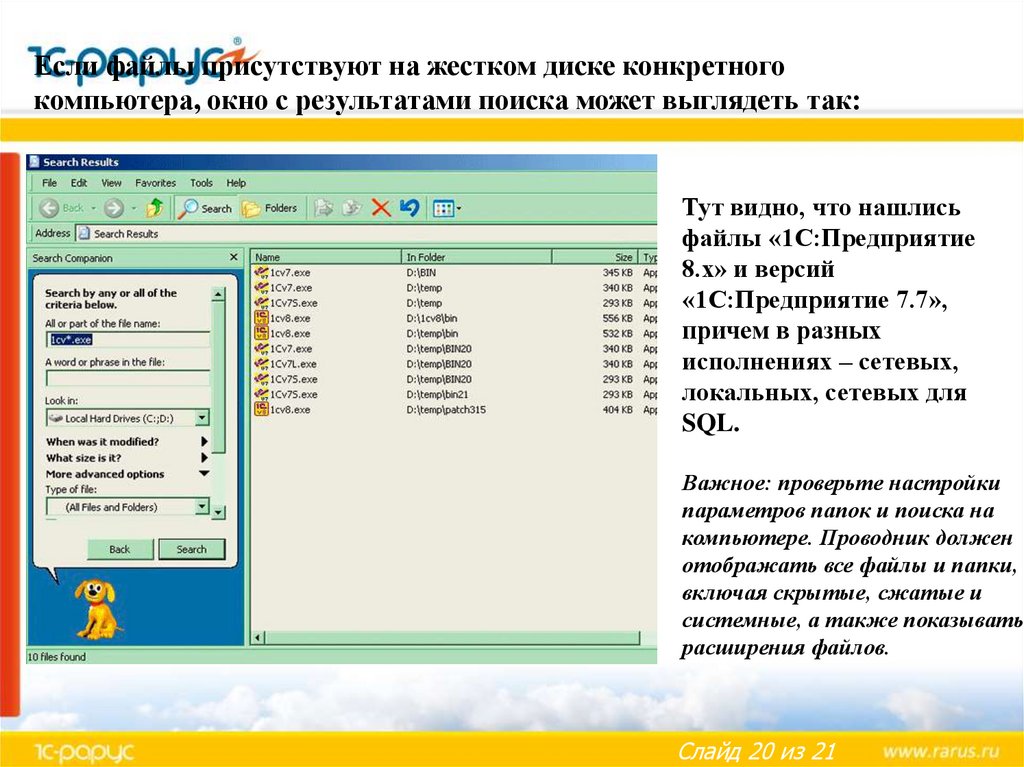

Если файлы присутствуют на жестком диске конкретногокомпьютера, окно с результатами поиска может выглядеть так:

Тут видно, что нашлись

файлы «1C:Предприятие

8.х» и версий

«1C:Предприятие 7.7»,

причем в разных

исполнениях – сетевых,

локальных, сетевых для

SQL.

Важное: проверьте настройки

параметров папок и поиска на

компьютере. Проводник должен

отображать все файлы и папки,

включая скрытые, сжатые и

системные, а также показывать

расширения файлов.

Слайд 20 из 21

21.

*Легкомысленный или хитромудроэкономныйклиент

Пользуется купленным, но взломанным.

= фабула уголовного дела ст.ст.272, 273

УК РФ.

*Типичный фигурант судебных дел. Опасен

тем, что при наступлении проблемы с

Законом способен утащить за собой

обслуживающего его франча.

Слайд 21 из 21

22.

?N4Статья 273. Создание, использование и распространение вредоносных

компьютерных программ

(в ред. Федерального закона от 07.12.2011 N 420-ФЗ)

1. Создание, распространение или использование компьютерных программ либо иной компьютерной

информации, заведомо предназначенных для несанкционированного уничтожения, блокирования,

модификации, копирования компьютерной информации или нейтрализации _____ ________

компьютерной информации, наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до

четырех лет, либо лишением свободы на тот же срок со штрафом в размере до двухсот тысяч рублей или в

размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

2. Деяния, предусмотренные частью первой настоящей статьи, совершенные группой лиц по

предварительному сговору или организованной группой либо лицом с использованием своего служебного

положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности, наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до

пяти лет с лишением права занимать определенные должности или заниматься определенной

деятельностью на срок до трех лет или без такового, либо лишением свободы на срок до пяти лет со

штрафом в размере от ста тысяч до двухсот тысяч рублей или в размере заработной платы или иного

дохода осужденного за период от двух до трех лет или без такового и с лишением права занимать

определенные должности или заниматься определенной деятельностью на срок до трех лет или без

такового.

3. Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие

последствия или создали угрозу их наступления, наказываются лишением свободы на срок до семи лет.

Слайд 22 из 21

23.

?N4Статья 273. Создание, использование и распространение вредоносных

компьютерных программ

(в ред. Федерального закона от 07.12.2011 N 420-ФЗ)

1. Создание, распространение или использование компьютерных программ либо иной компьютерной

информации, заведомо предназначенных для несанкционированного уничтожения, блокирования,

модификации, копирования компьютерной информации или нейтрализации средств защиты

компьютерной информации, наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до

четырех лет, либо лишением свободы на тот же срок со штрафом в размере до двухсот тысяч рублей или в

размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев.

2. Деяния, предусмотренные частью первой настоящей статьи, совершенные группой лиц по

предварительному сговору или организованной группой либо лицом с использованием своего служебного

положения, а равно причинившие крупный ущерб или совершенные из корыстной заинтересованности, наказываются ограничением свободы на срок до четырех лет, либо принудительными работами на срок до

пяти лет с лишением права занимать определенные должности или заниматься определенной

деятельностью на срок до трех лет или без такового, либо лишением свободы на срок до пяти лет со

штрафом в размере от ста тысяч до двухсот тысяч рублей или в размере заработной платы или иного

дохода осужденного за период от двух до трех лет или без такового и с лишением права занимать

определенные должности или заниматься определенной деятельностью на срок до трех лет или без

такового.

3. Деяния, предусмотренные частями первой или второй настоящей статьи, если они повлекли тяжкие

последствия или создали угрозу их наступления, наказываются лишением свободы на срок до семи лет.

Слайд 23 из 21

24.

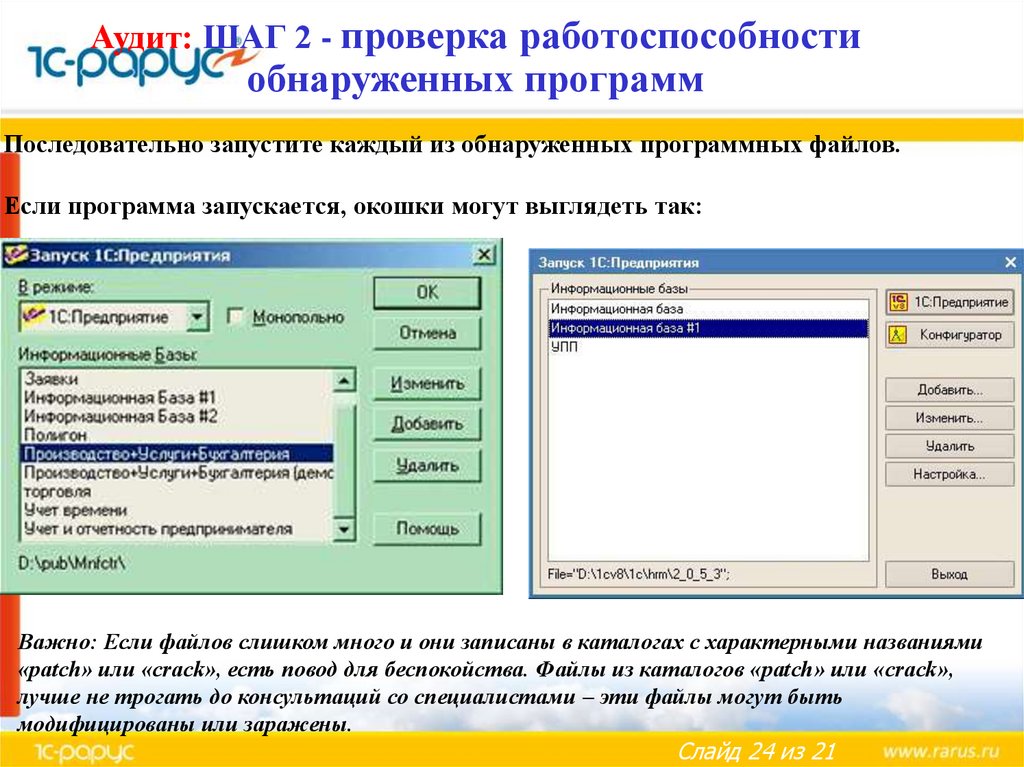

Аудит: ШАГ 2 - проверка работоспособностиобнаруженных программ

Последовательно запустите каждый из обнаруженных программных файлов.

Если программа запускается, окошки могут выглядеть так:

Важно: Если файлов слишком много и они записаны в каталогах с характерными названиями

«patch» или «crack», есть повод для беспокойства. Файлы из каталогов «patch» или «crack»,

лучше не трогать до консультаций со специалистами – эти файлы могут быть

модифицированы или заражены.

Слайд 24 из 21

25.

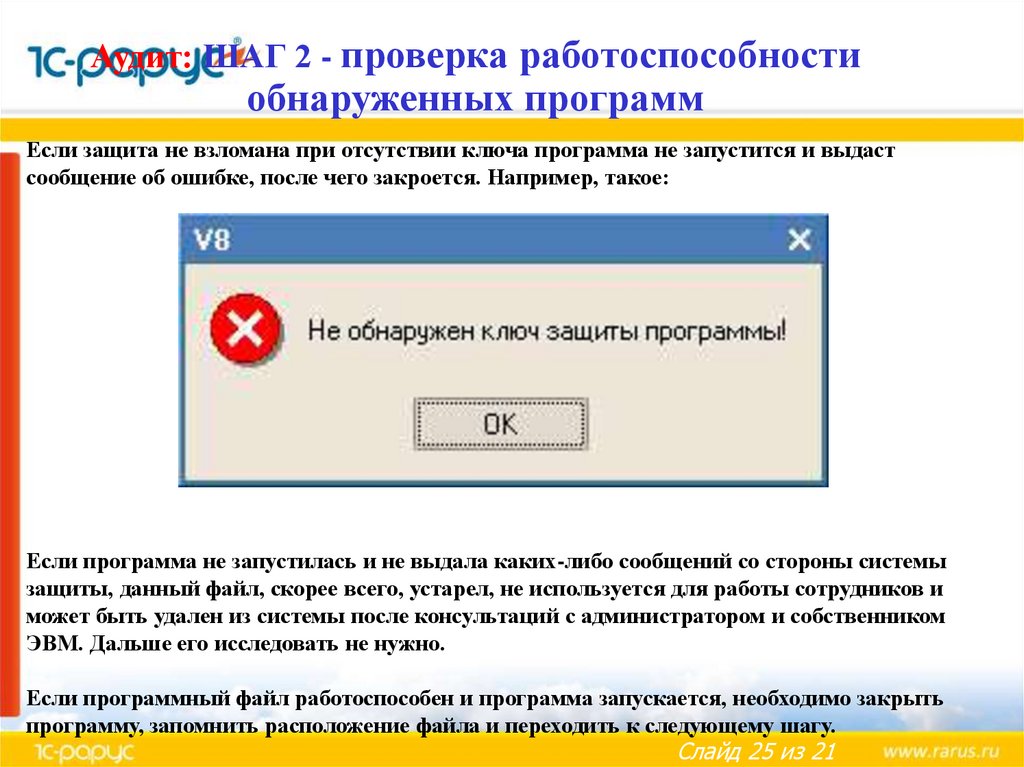

Аудит: ШАГ 2 - проверка работоспособностиобнаруженных программ

Если защита не взломана при отсутствии ключа программа не запустится и выдаст

сообщение об ошибке, после чего закроется. Например, такое:

Если программа не запустилась и не выдала каких-либо сообщений со стороны системы

защиты, данный файл, скорее всего, устарел, не используется для работы сотрудников и

может быть удален из системы после консультаций с администратором и собственником

ЭВМ. Дальше его исследовать не нужно.

Если программный файл работоспособен и программа запускается, необходимо закрыть

программу, запомнить расположение файла и переходить к следующему шагу.

Слайд 25 из 21

26.

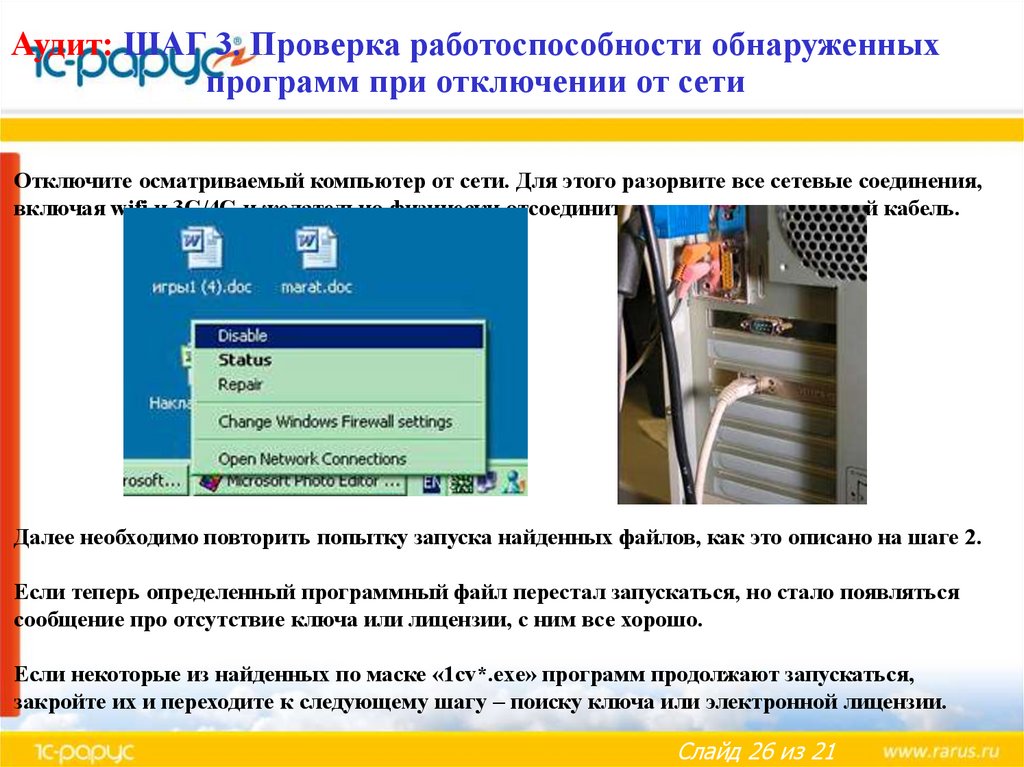

Аудит: ШАГ 3. Проверка работоспособности обнаруженныхпрограмм при отключении от сети

Отключите осматриваемый компьютер от сети. Для этого разорвите все сетевые соединения,

включая wifi и 3G/4G и желательно физически отсоедините от компьютера сетевой кабель.

Далее необходимо повторить попытку запуска найденных файлов, как это описано на шаге 2.

Если теперь определенный программный файл перестал запускаться, но стало появляться

сообщение про отсутствие ключа или лицензии, с ним все хорошо.

Если некоторые из найденных по маске «1cv*.exe» программ продолжают запускаться,

закройте их и переходите к следующему шагу – поиску ключа или электронной лицензии.

Слайд 26 из 21

27.

Аудит: ШАГ 4. Проверка работоспособности обнаруженныхпрограмм при отключении ключа защиты

Проверьте, подключен ли к системному блоку ПК аппаратный ключ защиты.

Ключи защиты могут быть двух видов: для порта USB и для порта LPT.

Если ключ на месте, отсоедините его и и повторите попытку запуска найденных

файлов, как это описано на шаге 2.

Если программа не запустилась, с ее защитой все хорошо и можно переходить к

тестированию следующих файлов.

Слайд 27 из 21

28.

Если запустилась, то или1)

защита взломана,

2)

или тестируемая программа представляет собой: (а) базовую версию продукта

«1С:Предприятие 7.7», или (б) платформу «1С:Предприятие» версий 8.0 и 8.1, с

помощью которой пытаются открыть БАЗОВУЮ версию конфигурации, или

(в) учебную версию ПП «1С:Предприятие 8», или

3) запускается платформа «1С:Предприятие 8.2», выпущенная позже 2010 г.

(релизы начиная с 8.2.11) – эти версии могут быть запущены при наличии

программной лицензии, в т.ч. без аппаратных ключей, причем для запуска

как базовых, так и ПРОФ версий конфигураций.

Для проверки 2го предположения обратитесь к свойствам исполняемого файла (в

Проводнике OC Windows вызываются правой кнопкой мыши). Так, если мы

говорим о версии для обучения (1cv8t.exe) - в свойствах файла указано

«1C:Enterprise 8 (training edition)».

Для проверки предположения 3 переходим к Шагу 5

Слайд 28 из 21

29.

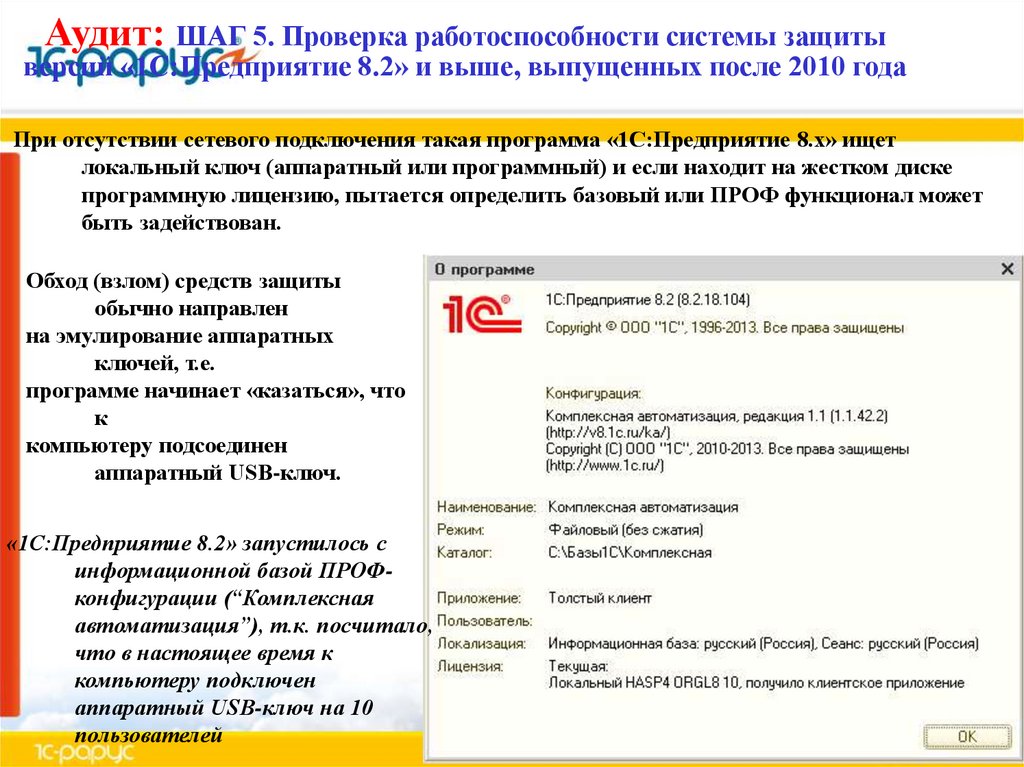

Аудит: ШАГ 5. Проверка работоспособности системы защитыверсий «1C:Предприятие 8.2» и выше, выпущенных после 2010 года

При отсутствии сетевого подключения такая программа «1C:Предприятие 8.х» ищет

локальный ключ (аппаратный или программный) и если находит на жестком диске

программную лицензию, пытается определить базовый или ПРОФ функционал может

быть задействован.

Обход (взлом) средств защиты

обычно направлен

на эмулирование аппаратных

ключей, т.е.

программе начинает «казаться», что

к

компьютеру подсоединен

аппаратный USB-ключ.

«1C:Предприятие 8.2» запустилось с

информационной базой ПРОФконфигурации (“Комплексная

автоматизация”), т.к. посчитало,

что в настоящее время к

компьютеру подключен

аппаратный USB-ключ на 10

пользователей

Слайд 29 из 21

30.

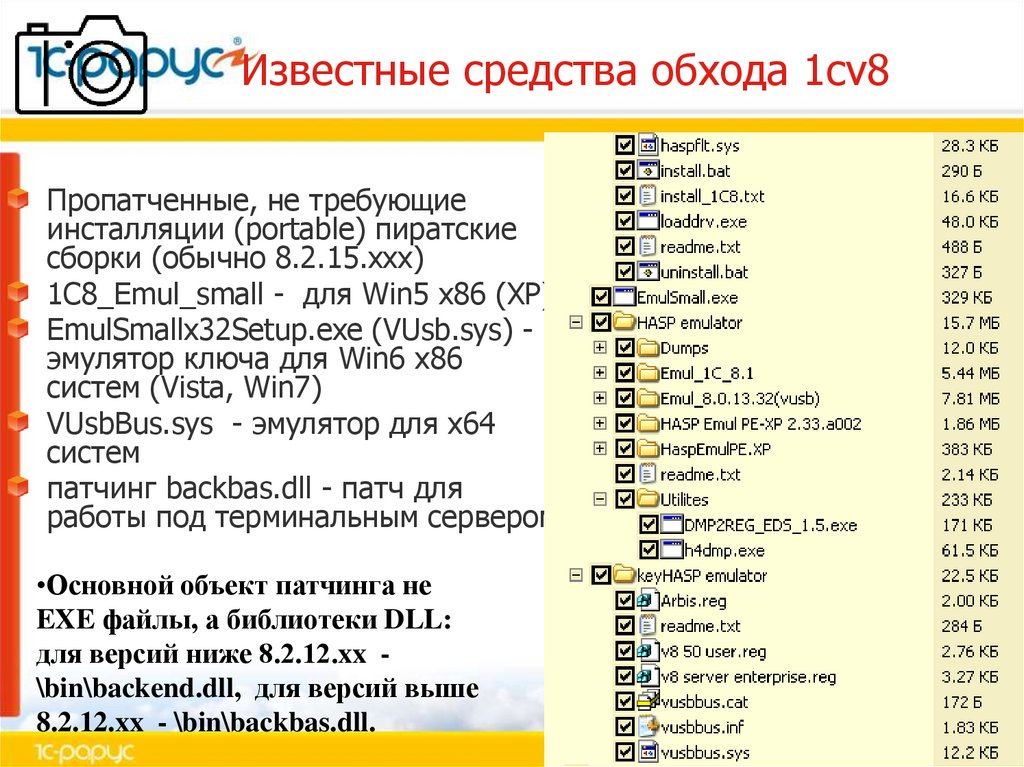

Известные средства обхода 1cv8Пропатченные, не требующие

инсталляции (portable) пиратские

сборки (обычно 8.2.15.ххх)

1C8_Emul_small - для Win5 x86 (XP)

EmulSmallx32Setup.exe (VUsb.sys) эмулятор ключа для Win6 х86

систем (Vista, Win7)

VUsbBus.sys - эмулятор для х64

систем

патчинг backbas.dll - патч для

работы под терминальным сервером

•Основной объект патчинга не

EXE файлы, а библиотеки DLL:

для версий ниже 8.2.12.xx \bin\backend.dll, для версий выше

8.2.12.xx - \bin\backbas.dll.

Слайд 30 из 21

31.

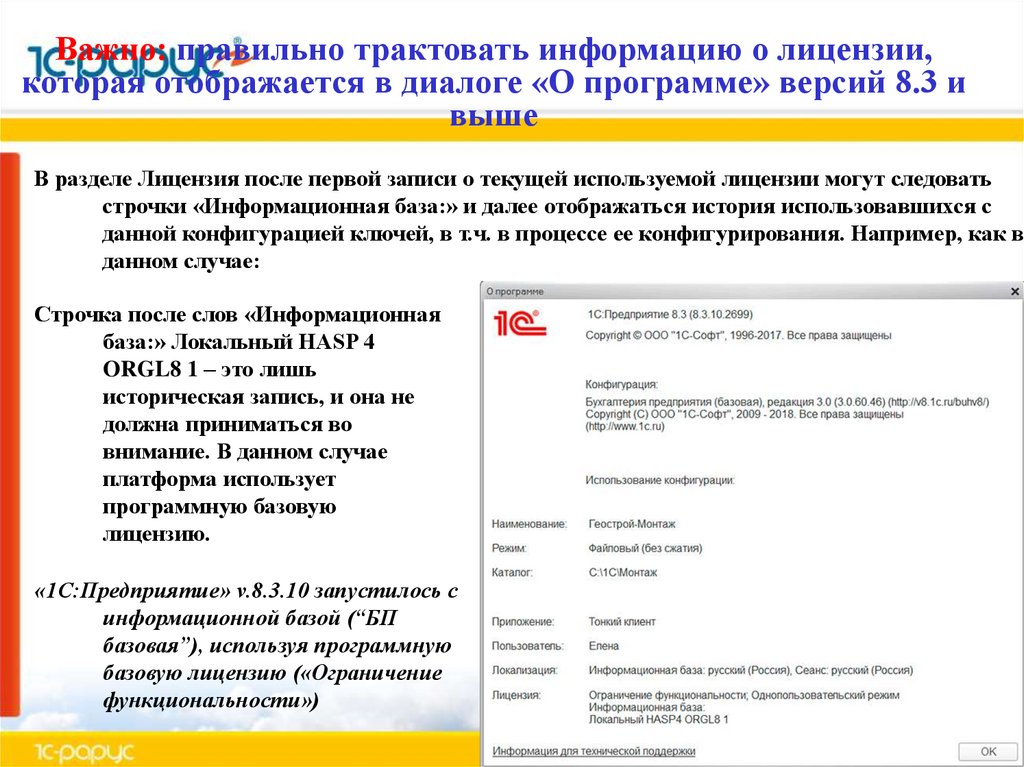

Важно: правильно трактовать информацию о лицензии,которая отображается в диалоге «О программе» версий 8.3 и

выше

В разделе Лицензия после первой записи о текущей используемой лицензии могут следовать

строчки «Информационная база:» и далее отображаться история использовавшихся с

данной конфигурацией ключей, в т.ч. в процессе ее конфигурирования. Например, как в

данном случае:

Строчка после слов «Информационная

база:» Локальный HASP 4

ORGL8 1 – это лишь

историческая запись, и она не

должна приниматься во

внимание. В данном случае

платформа использует

программную базовую

лицензию.

«1C:Предприятие» v.8.3.10 запустилось с

информационной базой (“БП

базовая”), используя программную

базовую лицензию («Ограничение

функциональности»)

Слайд 31 из 21

32.

Важно: правильно трактовать информацию о лицензии,которая отображается в диалоге «О программе» версий 8.3 и выше

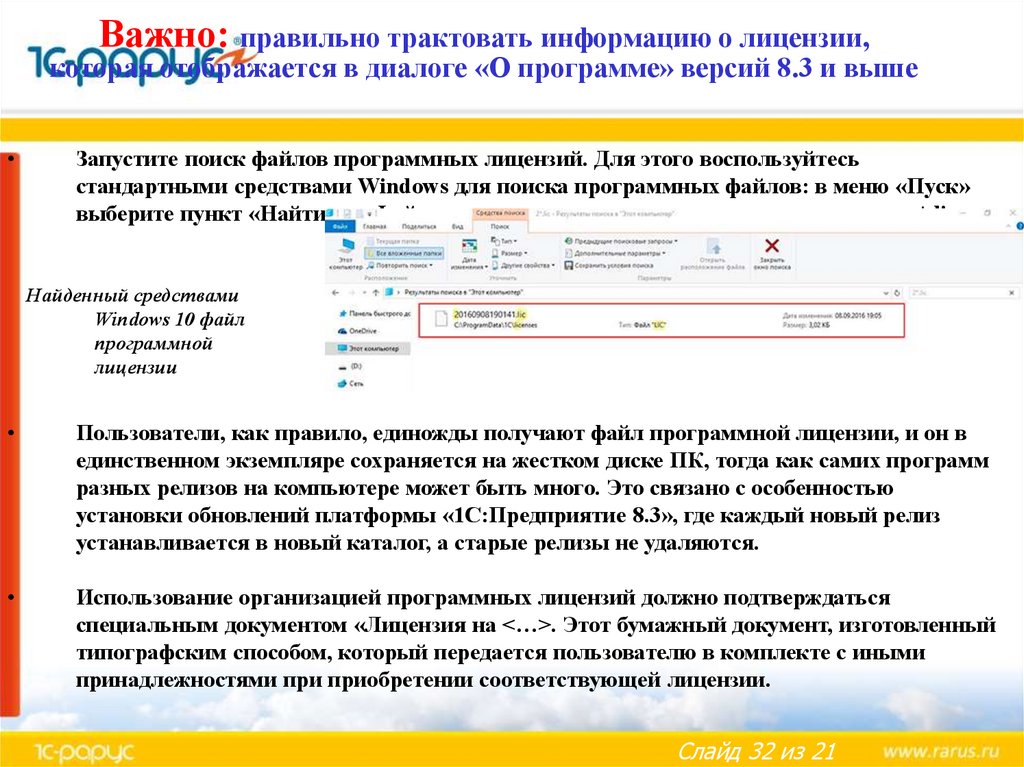

Запустите поиск файлов программных лицензий. Для этого воспользуйтесь

стандартными средствами Windows для поиска программных файлов: в меню «Пуск»

выберите пункт «Найти» – «Файлы и папки», далее произведите поиск по маске *.lic.

Найденный средствами

Windows 10 файл

программной

лицензии

Пользователи, как правило, единожды получают файл программной лицензии, и он в

единственном экземпляре сохраняется на жестком диске ПК, тогда как самих программ

разных релизов на компьютере может быть много. Это связано с особенностью

установки обновлений платформы «1C:Предприятие 8.3», где каждый новый релиз

устанавливается в новый каталог, а старые релизы не удаляются.

Использование организацией программных лицензий должно подтверждаться

специальным документом «Лицензия на <…>. Этот бумажный документ, изготовленный

типографским способом, который передается пользователю в комплекте с иными

принадлежностями при приобретении соответствующей лицензии.

Слайд 32 из 21

33.

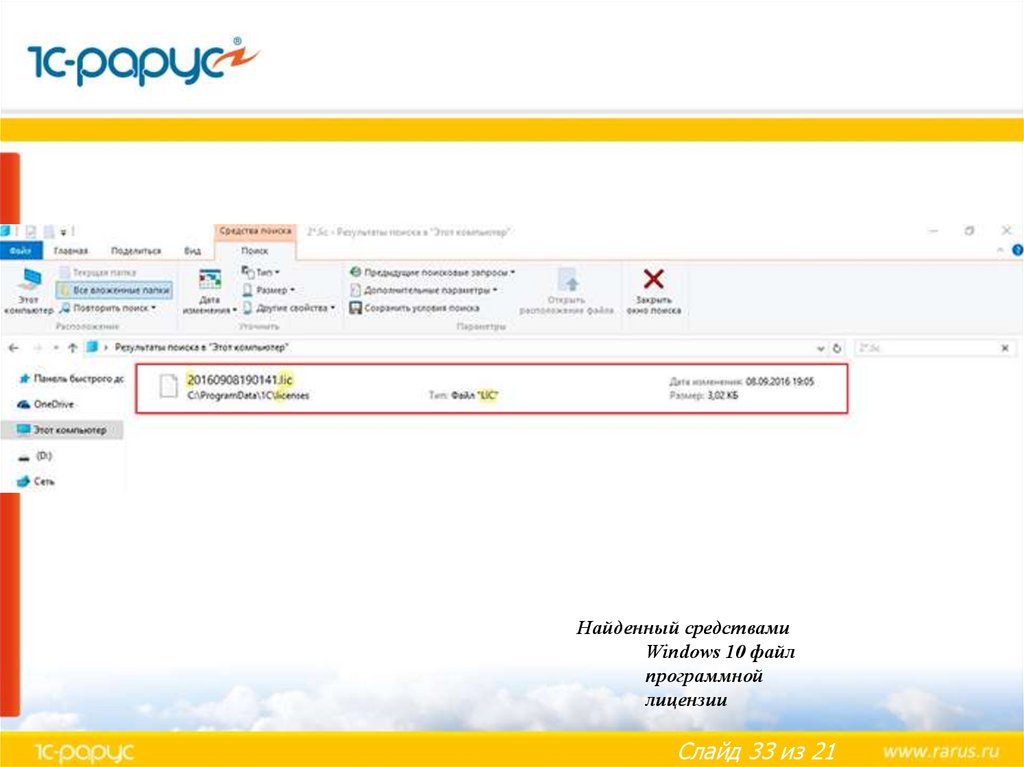

Найденный средствамиWindows 10 файл

программной

лицензии

Слайд 33 из 21

34.

Прикладные конфигурацииДалее проверьте компьютеры на предмет нахождения прикладных

конфигураций.

Задача – выявить те из них, которые пользователи никогда не

приобретали, и, соответственно, правом использования которых не

обладают.

Для этих целей также можно использовать стандартное средство

поиска файлов, встроенное в Windows, Эталонная версия

конфигурации поставляется в файле 1Cv8.cf* («шаблон»). После

начала работы конфигурация и данные хранятся в одном большом

файле с расширением *.1cd . Также может обнаружиться файл

1Cv8.dt, в который выгружаются данные вместе с конфигурацией

(для архивных целей).

Слайд 34 из 21

35.

Важно: правильная интерпретациярезультатов и итог аудита

Итак, мы проверили основную массу найденных файлов 1cv*.exe на предмет

взлома защиты и теперь эту информацию нужно довести до пользователей.

Любые решения об удалении файлов, представляющих риск, включая

удаление эмуляторов, следует принимать после консультаций с

администратором и собственником ЭВМ.

Какие-то из файлов могли быть в составе сжатых архивов или упакованных

дистрибутивов. Как правило, провести в отношении них эксперимент по

запуску проблематично. Целесообразность удаления этих архивов с жесткого

диска, равно как и любые манипуляции с ними (распаковку/установку)

также целесообразно обсуждать с администратором и собственником ЭВМ.

Итог аудита – 2 таблички: 1) что найдено, 2) что из этого вызывает подозрения

(взломана защита) + рекомендации по устранению выявленных нарушений.

Слайд 35 из 21

36.

Аудит: ответственность•Аудит - это очень ответственно: если после вас полиция что-то

найдет, клиент заплатит дважды

•Продумайте, как вы оформите результат исследования. Варианты:

акт проведения аудита, отчет, заключение специалиста.

•Как вы оформите эту услугу в счете/договоре/акте?

•Исследование устаревает в момент его подписания.

•Нужно хорошо разбираться в вопросе. Стажер, который ездит на

обновления, не подойдет.

•Если не чувствуете в себе достаточных сил и компетенций, зовите на

помощь профессиональных экспертов.

•Каждый поверенный знает их контакты, обращайтесь через них.

Слайд 36 из 21

37.

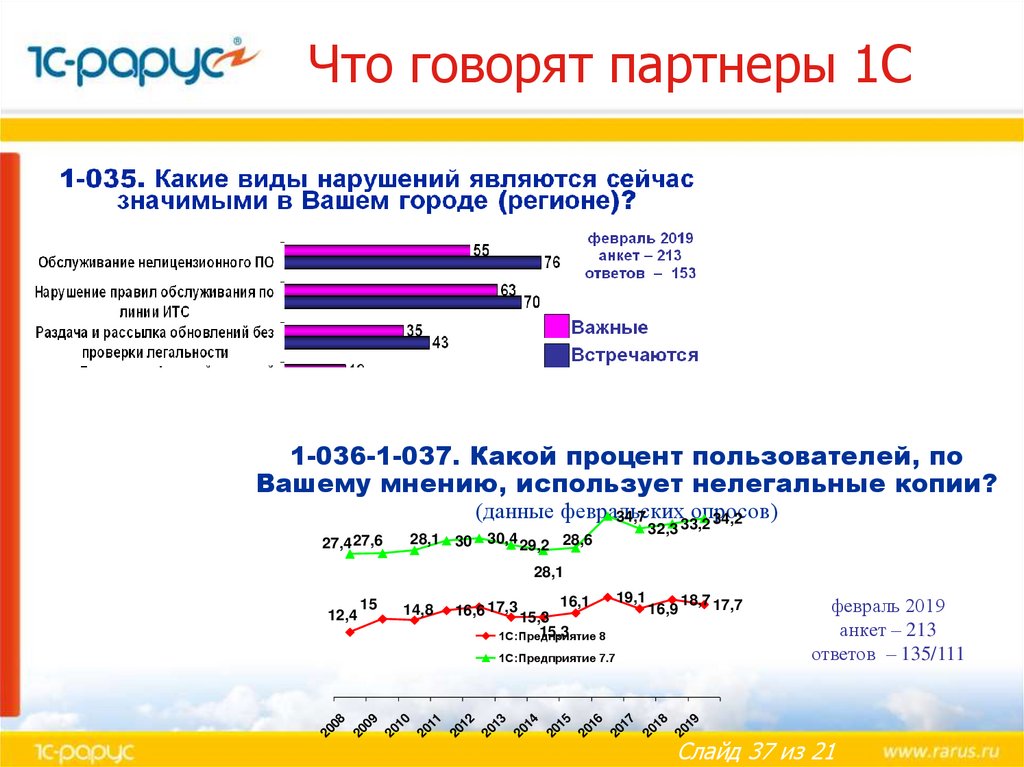

Что говорят партнеры 1С1-036-1-037. Какой процент пользователей, по

Вашему мнению, использует нелегальные копии?

(данные февральских

опросов)

34,7

33,2 34,2

28,1 30

27,4 27,6

32,3

30,4 29,2 28,6

28,1

12,4

15

14,8

19,1

18,7 17,7

16,1

16,9

16,6 17,3 15,3

15,3

1C:Предприятие

8

20

19

20

18

20

17

20

16

20

15

20

14

20

13

20

12

20

11

20

10

20

09

20

08

1С:Предприятие 7.7

февраль 2019

анкет – 213

ответов – 135/111

Слайд 37 из 21

38.

Свой - чужойМы умеем отличать свои типовые конфигурации от чужих, написанных «с

нуля». Это умеет делать платформа.

Идентифицируем не просто конфигурацию, но и конкретный

используемый релиз

Каким путем пользователь получил новый релиз – неважно с т.з.

проверки легальности использования. Как только начнет им пользоваться

– проверим легальность. Проверки периодические, а не однократные

39.

Условия использованиярелиза конфигурации

Проверяется легальность не получения обновления программы, а

легальность ее использования

Пока у пользователя соблюдаются условия использования конфигурации

– он может пользоваться новыми релизами. Если условия перестают

выполняться, то новые релизы использовать нельзя, только старые.

https://portal.1c.ru/applications/about

Если партнер разрабатывает на основании типовой конфигурации свою,

то для пользователей он должен донести, что для работы с такой

конфигурацией обязательно выполнить условия сопровождения

родительской конфигурации.

40.

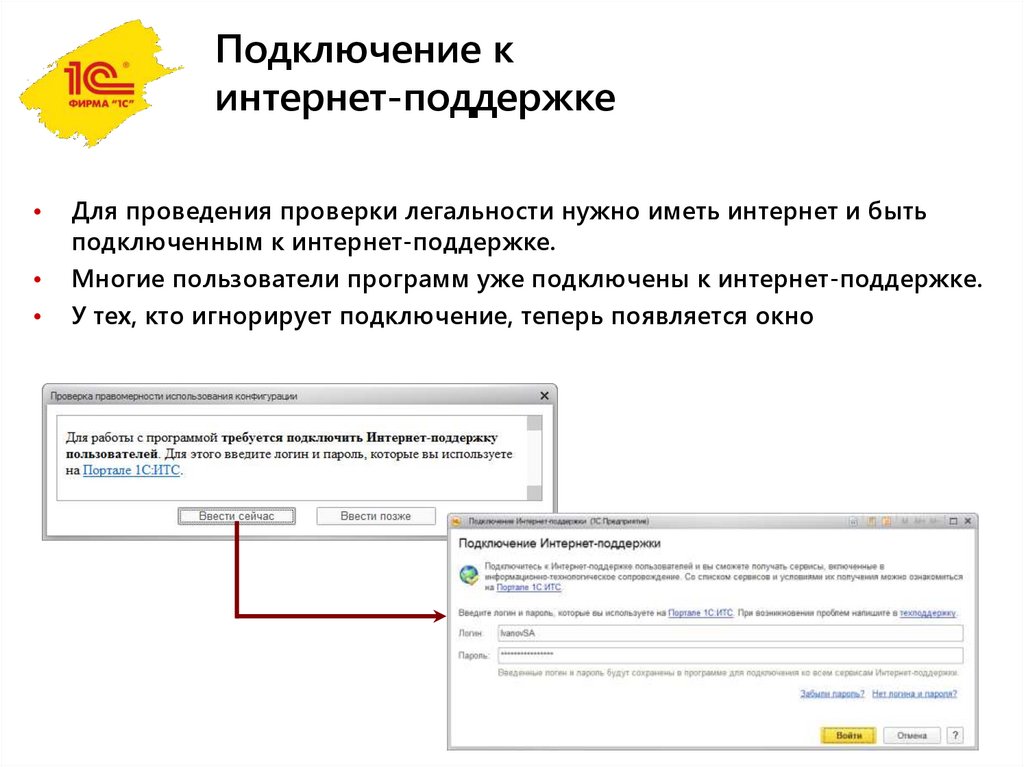

Подключение кинтернет-поддержке

Для проведения проверки легальности нужно иметь интернет и быть

подключенным к интернет-поддержке.

Многие пользователи программ уже подключены к интернет-поддержке.

У тех, кто игнорирует подключение, теперь появляется окно

41.

Подключениеинтернет-поддержки

Подключение к интернет-поддержке в конфигурации становится полезно

не только для работы с сервисами сопровождения, но и для спокойной

работы и понимания, что у тебя с правами на использование

конфигурации все хорошо.

А что делать с окном, если нет интернета?

• Если окно для ввода логина и пароля продолжает появляться, а

интернета нет, то все равно введите логин и пароль.

Зарегистрироваться на Портале 1С:ИТС и получить логин и пароль

можно с другого компьютера, где интернет есть.

Не блокируйте доступ к серверу Центра лицензирования

https://1cv8update.com . Иначе будет появляться другое «назойливое»

окно с текстом «Регистрация конфигурации в центре

лицензирования не выполнена», но пользователь с ним уже

ничего сделать не сможет.

42.

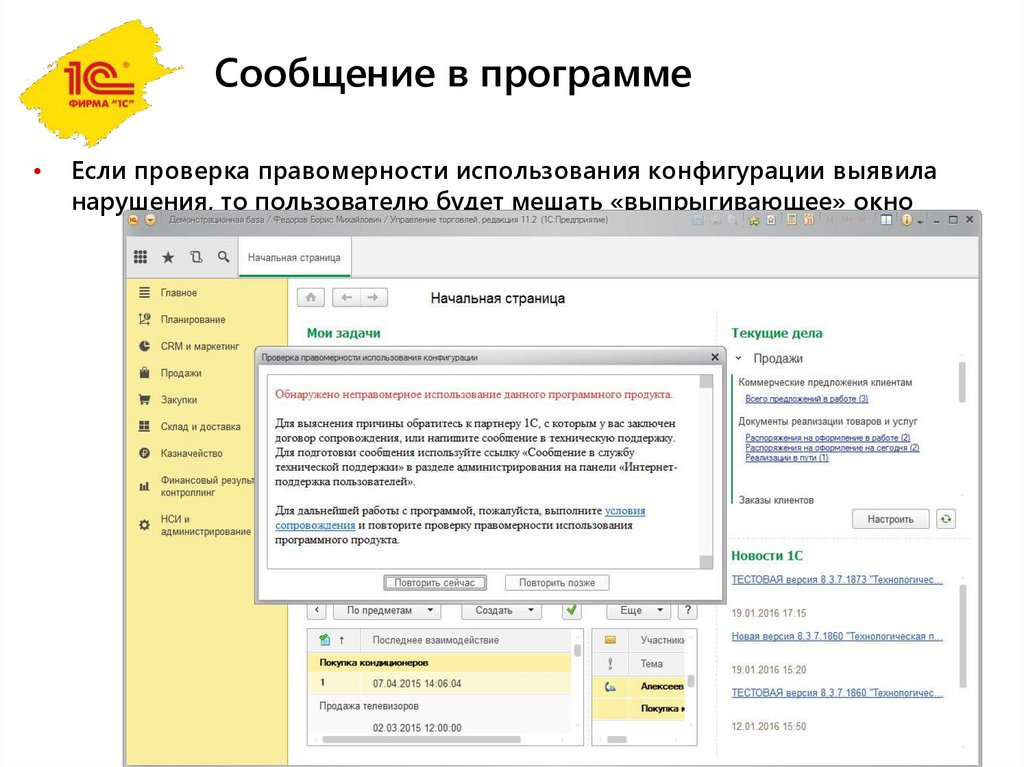

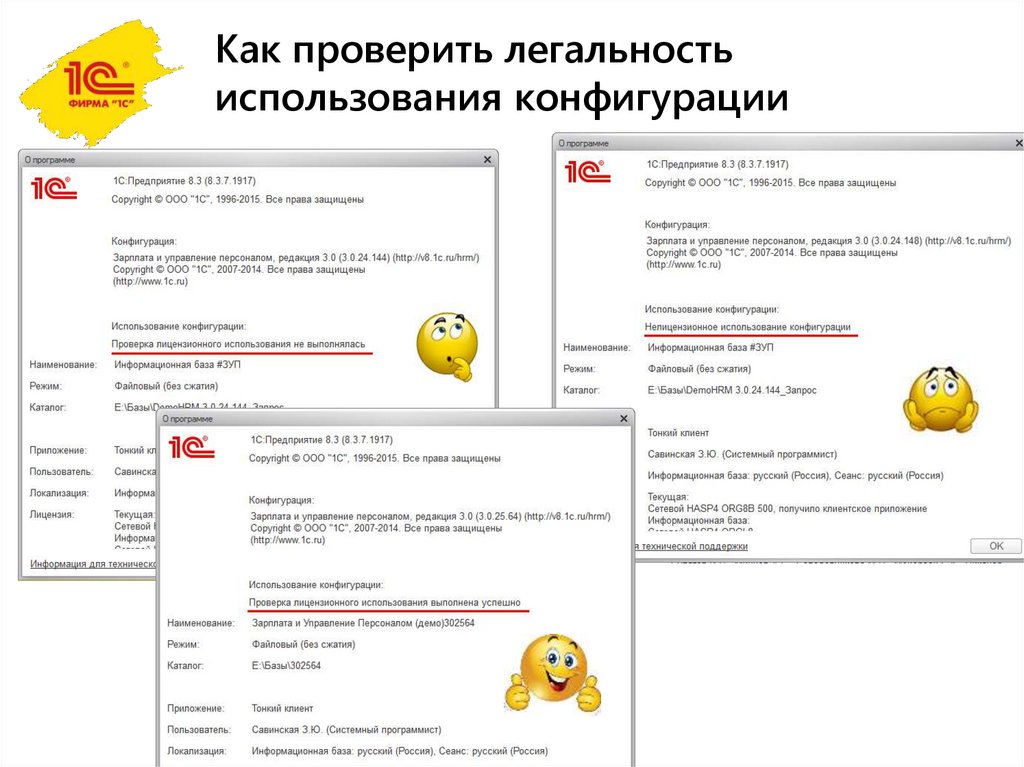

Сообщение в программеЕсли проверка правомерности использования конфигурации выявила

нарушения, то пользователю будет мешать «выпрыгивающее» окно

43.

Как проверить легальностьиспользования конфигурации

44.

Delic.exeВ интернете распространяется под именем delic.exe (delic.zip)

Утилита удаления проверки лицензионности delic.exe вносит изменения

в файл базы данных 1с “1cv8.1cd”, и отключает функционал проверок

лицензирования конфигураций. Назойливое окно перестает

показываться пользователю.

45.

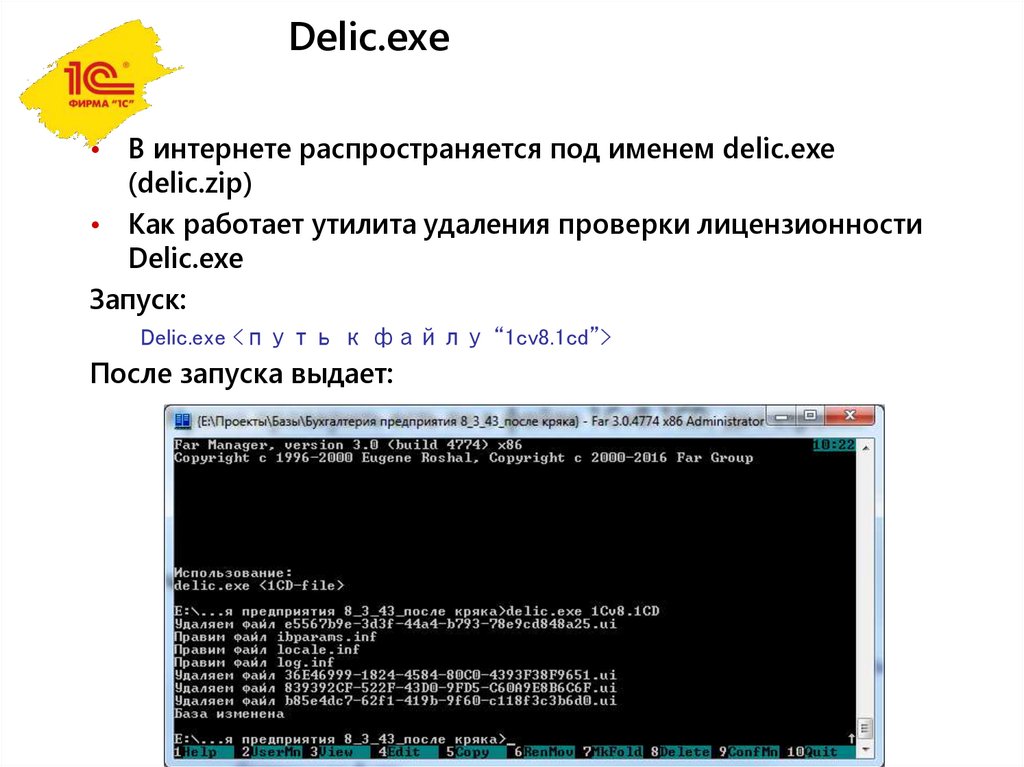

Delic.exe• В интернете распространяется под именем delic.exe

(delic.zip)

• Как работает утилита удаления проверки лицензионности

Delic.exe

Запуск:

Delic.exe <путь к файлу “1cv8.1cd”>

После запуска выдает:

46.

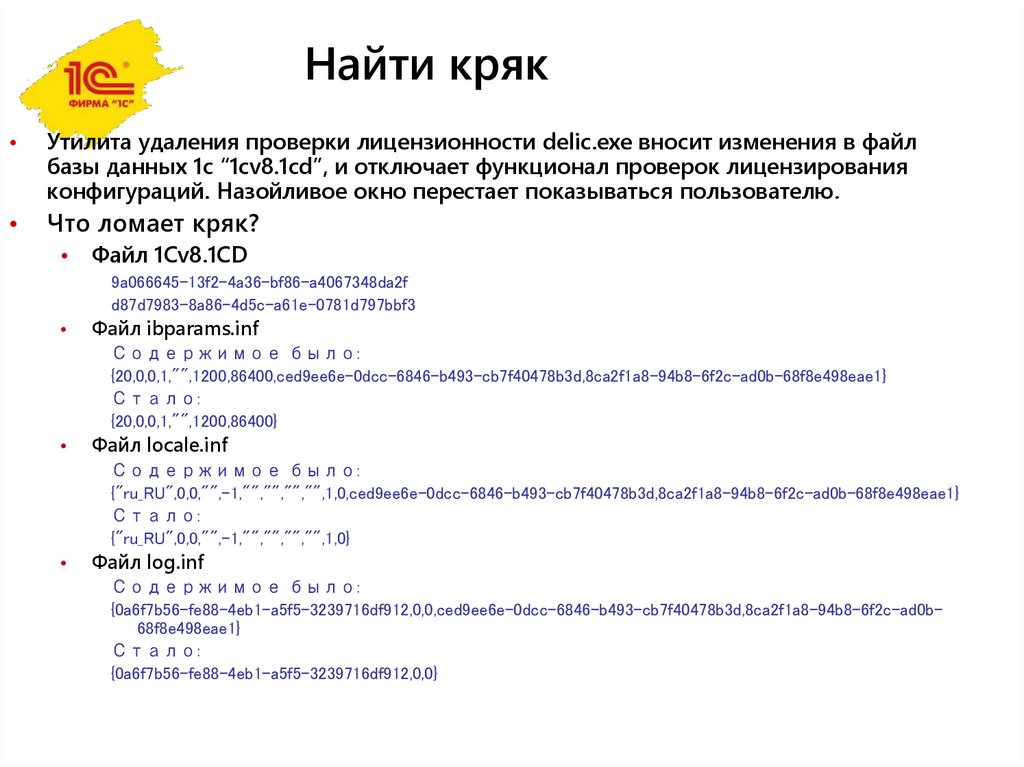

Найти крякУтилита удаления проверки лицензионности delic.exe вносит изменения в файл

базы данных 1с “1cv8.1cd”, и отключает функционал проверок лицензирования

конфигураций. Назойливое окно перестает показываться пользователю.

Что ломает кряк?

• Файл 1Cv8.1CD

9a066645-13f2-4a36-bf86-a4067348da2f

d87d7983-8a86-4d5c-a61e-0781d797bbf3

Файл ibparams.inf

Содержимое было:

{20,0,0,1,"",1200,86400,ced9ee6e-0dcc-6846-b493-cb7f40478b3d,8ca2f1a8-94b8-6f2c-ad0b-68f8e498eae1}

Стало:

{20,0,0,1,"",1200,86400}

Файл locale.inf

Содержимое было:

{"ru_RU",0,0,"",-1,"","","","",1,0,ced9ee6e-0dcc-6846-b493-cb7f40478b3d,8ca2f1a8-94b8-6f2c-ad0b-68f8e498eae1}

Стало:

{"ru_RU",0,0,"",-1,"","","","",1,0}

Файл log.inf

Содержимое было:

{0a6f7b56-fe88-4eb1-a5f5-3239716df912,0,0,ced9ee6e-0dcc-6846-b493-cb7f40478b3d,8ca2f1a8-94b8-6f2c-ad0b68f8e498eae1}

Стало:

{0a6f7b56-fe88-4eb1-a5f5-3239716df912,0,0}

47.

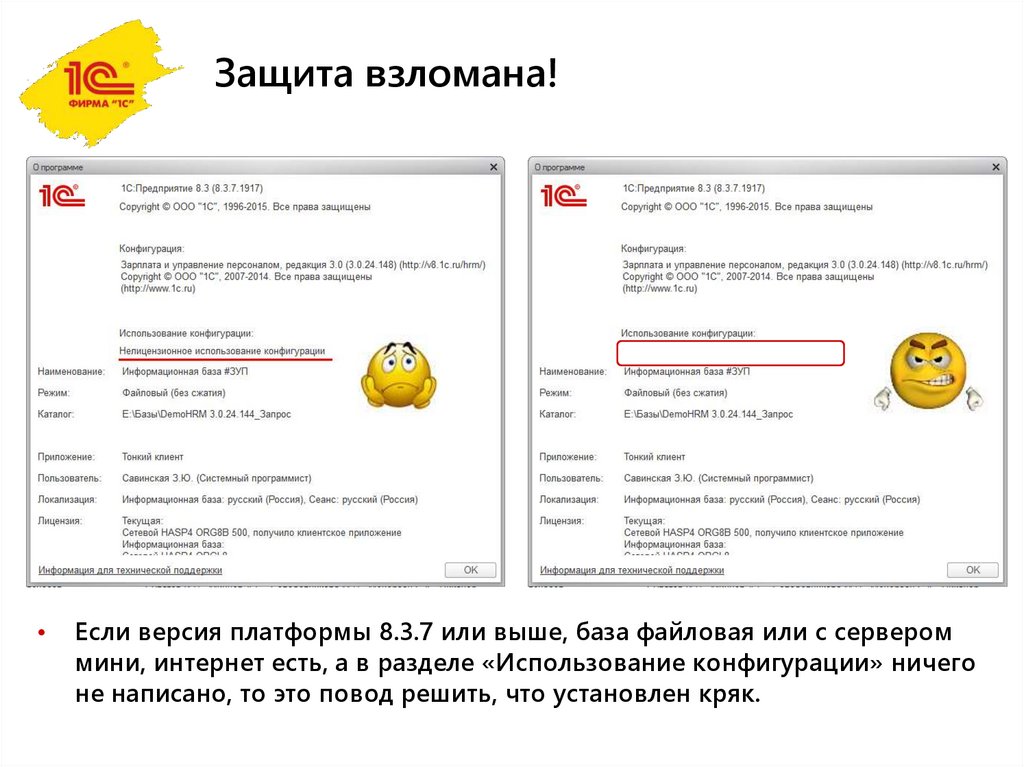

Защита взломана!Если версия платформы 8.3.7 или выше, база файловая или с сервером

мини, интернет есть, а в разделе «Использование конфигурации» ничего

не написано, то это повод решить, что установлен кряк.

48.

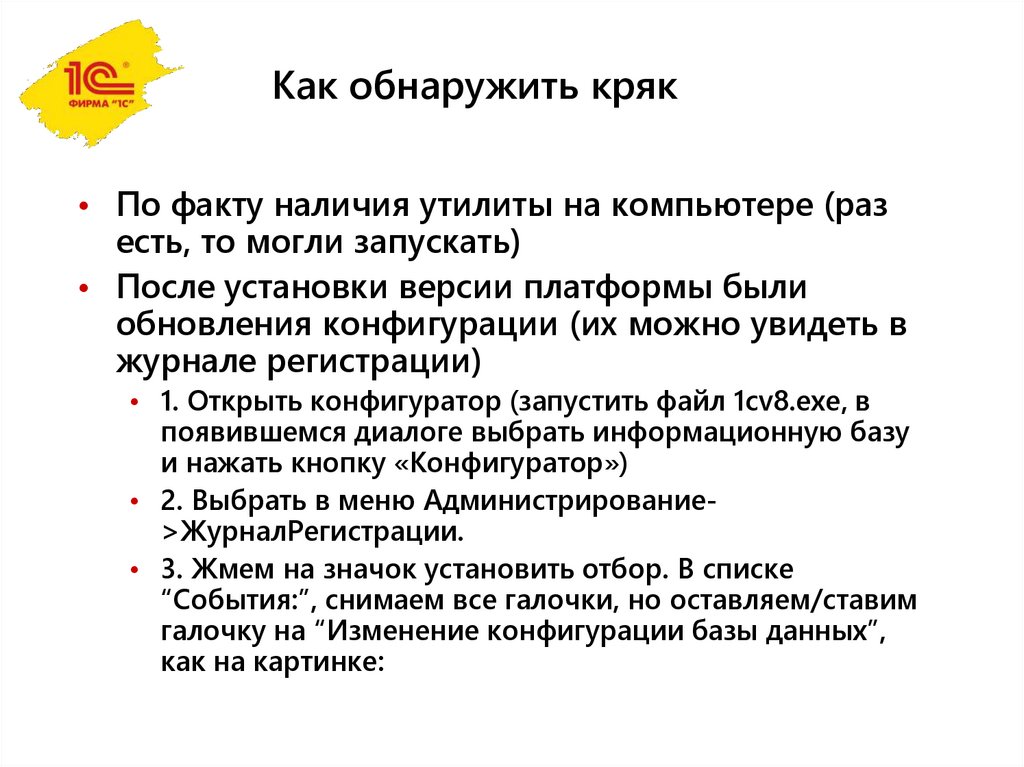

Как обнаружить кряк• По факту наличия утилиты на компьютере (раз

есть, то могли запускать)

• После установки версии платформы были

обновления конфигурации (их можно увидеть в

журнале регистрации)

• 1. Открыть конфигуратор (запустить файл 1cv8.exe, в

появившемся диалоге выбрать информационную базу

и нажать кнопку «Конфигуратор»)

• 2. Выбрать в меню Администрирование>ЖурналРегистрации.

• 3. Жмем на значок установить отбор. В списке

“События:”, снимаем все галочки, но оставляем/ставим

галочку на “Изменение конфигурации базы данных”,

как на картинке:

49.

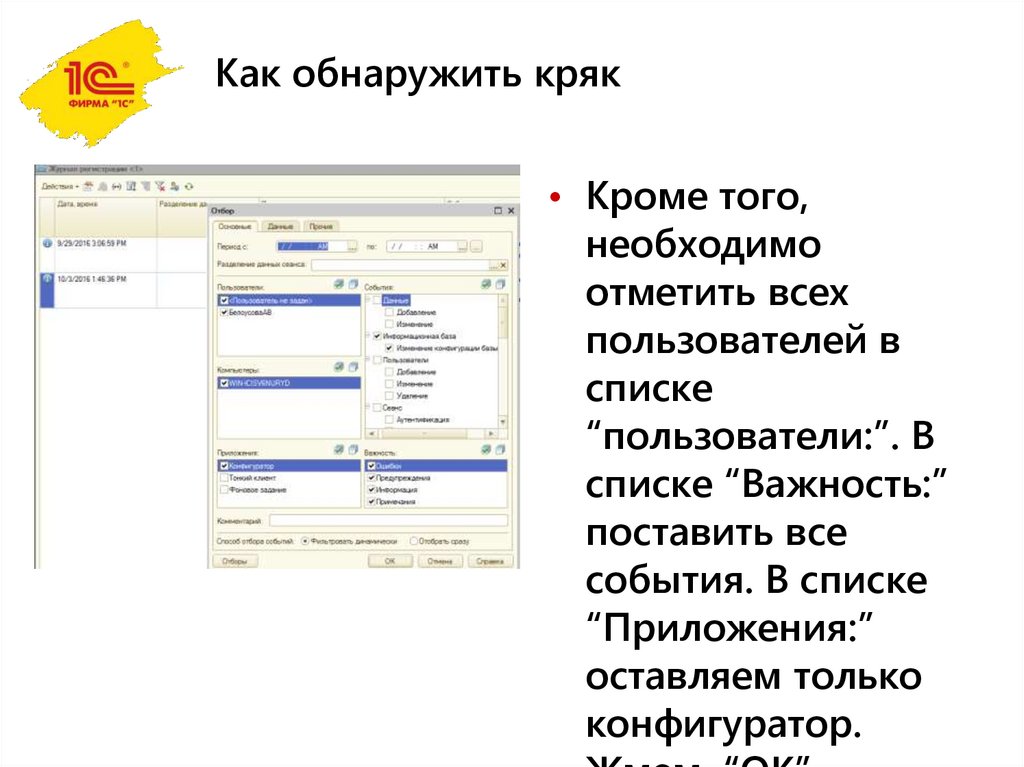

Как обнаружить кряк• Кроме того,

необходимо

отметить всех

пользователей в

списке

“пользователи:”. В

списке “Важность:”

поставить все

события. В списке

“Приложения:”

оставляем только

конфигуратор.

50.

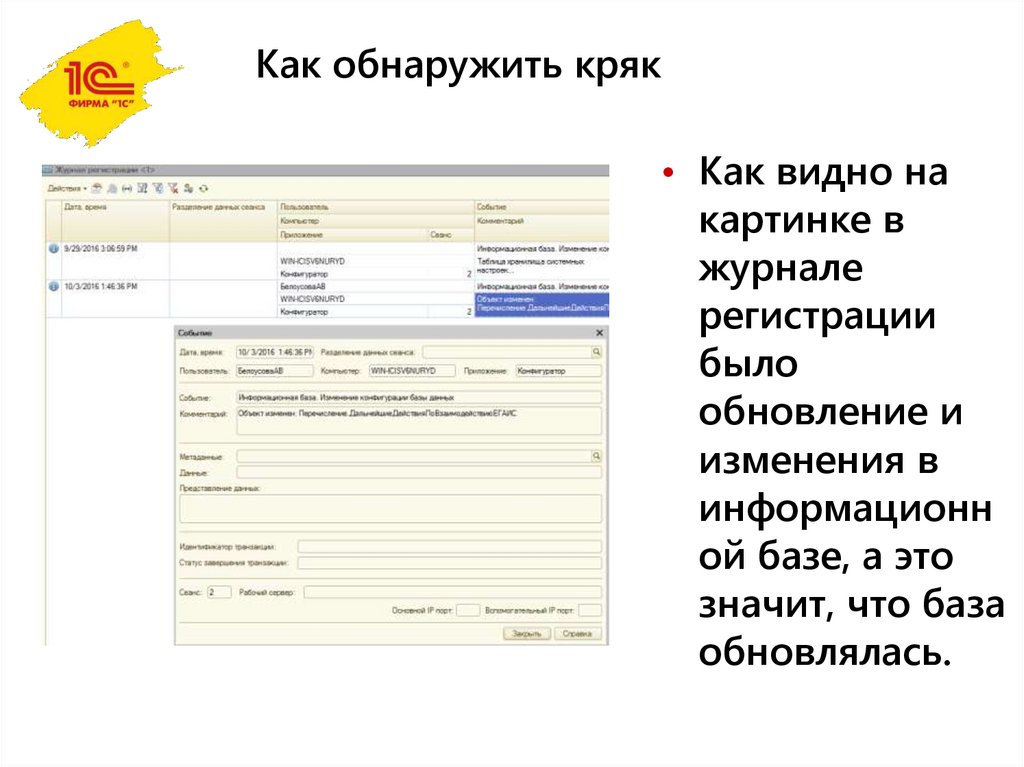

Как обнаружить кряк• Как видно на

картинке в

журнале

регистрации

было

обновление и

изменения в

информационн

ой базе, а это

значит, что база

обновлялась.

51.

Как обнаружить кряк• Таким образом, по журналу регистрации и окну “О программе”

(“Использование конфигурации” будет пустой) и по датам

использования файлов можно определить обновлялась ли база и

как давно с ней работают

52.

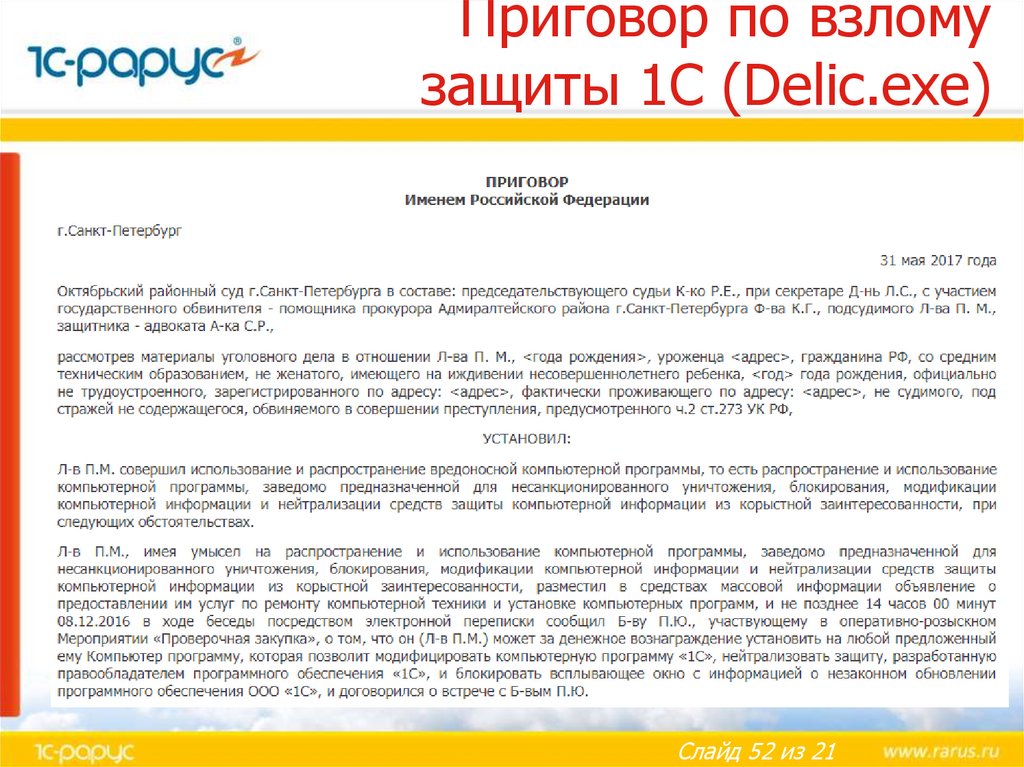

Приговор по взломузащиты 1C (Delic.exe)

Слайд 52 из 21

53.

Слайд 53 из 2154.

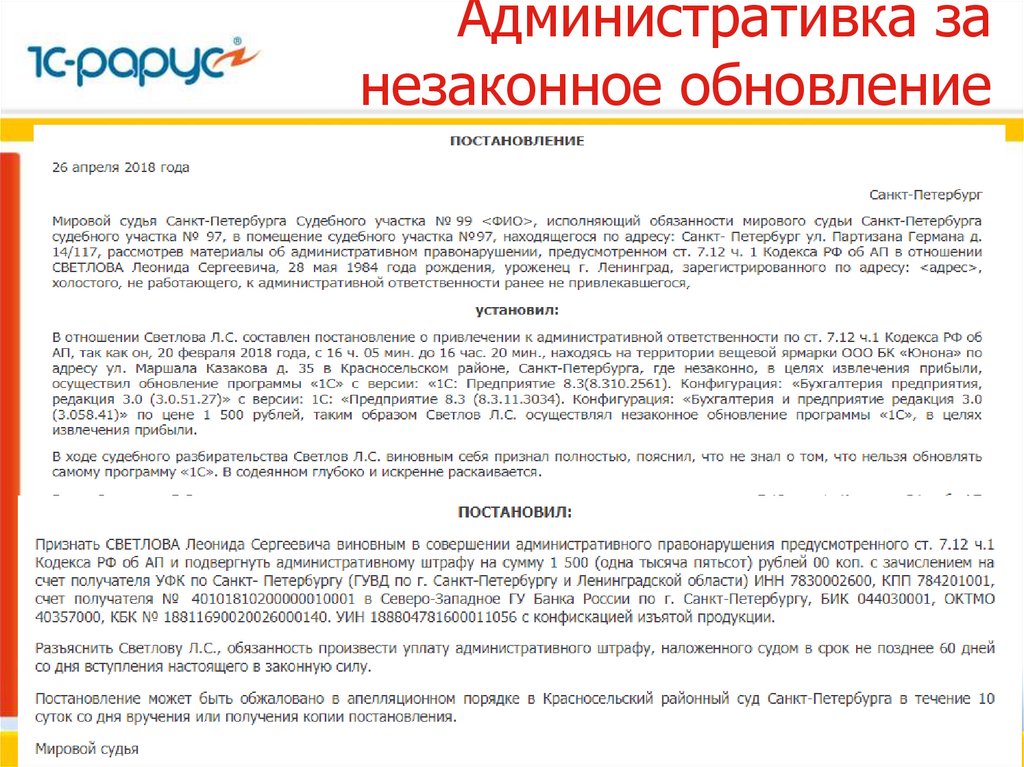

Административка занезаконное обновление

Слайд 54 из 21

55.

А что же делать с незаконными ИТС?? N 5.

1.

2.

3.

4.

Убеждать качеством/сервисом/поддержкой

Взывать к совести и лояльности

Усиливать техническую защиту

Привлекать к ответственности

Слайд 55 из 21

56.

Избегайте использования нелицензионногопрограммного обеспечения

Можно прогнозировать, что активная

борьба с незаконными обновлениями

продолжится

Помимо снижения юридических рисков,

использование лицензионного ПО – в

том числе за счет профессионального

сопровождения, - повышает

эффективность деятельности

организации

В условиях кризиса - не время рисковать!

Именно сейчас очень важно учитывать технологические,

юридические и финансовые преимущества использования

лицензионного ПО.

Экономия на лицензионном ПО – это экономия на

безопасности. Дешевле купить лицензию, чем потерять весь

бизнес. В случае выявления нарушения срочно понадобятся

большие ресурсы для решения проблемы. Которых может

просто не оказаться

Слайд 56 из 21

57.

Чего не делать?Не обслуживать нелицензионное ПО! Даже временно.

Даже лучшему другу.

Для этого – провести аудит ПК. Зафиксировать в

договоре свою зону ответственности.

Если проверка уже была:

Не пытайться «отмазать» клиента, продав ему ПО

задним числом, выдав коробку из своих запасов, или

как-то еще.

Не вступать в дело на его стороне в качестве

специалиста, свидетеля, народного адвоката и т.д.

На примере одного – расскажите максимально

широко другим клиентам об этом кейсе. Этим вы

поможете им не стать следующими.

Считаете, что обвинение несправедливо – сообщите в

1С.

Давайте клиенту только хорошие советы (заключить

мировое соглашение).

Слайд 57 из 21

58.

*Кто виноват?Позаботьтесь о личной безопасности

* Судимость – это очень неприятно.

Слайд 58 из 21

59.

Вы заинтересованы в том,чтобы ваш клиент был жив-здоровупитан-весел-настроен на рост и

развитие.

Заботьтесь о нем.

Помогите ему избежать

неприятностей.

Слайд 59 из 21

60.

Что делать, в случаеобнаружения пиратки 1С?

?N9

Провести воспитательную беседу с

нарушителем

Написать в 1С (на [email protected], или на

[email protected])

Написать заявление в полицию

Обратиться к дистрибутору

Обратиться к поверенному

Написать анонимку через сайт НП ППП

Слайд 60 из 21

61.

ВопросыСпасибо!

Панюшкин Юрий

[email protected]

[email protected]

+7-903-321-6661

Слайд 61 из 21

software

software