Similar presentations:

Основы защиты информации в телекоммуникационных системах

1. Основы защиты информации в телекоммуникационных системах

Лектор: доцент ШемякинСергей Николаевич

2.

2Структура курса

• Лекции - 20 часов,

• Лабораторные работы и практические

занятия - 30 часов, ауд 600

• Зачет

2

1

2

13

24

35

4

6

5

7

68

7

9 10

8 11

9 10

12 11

13 12

14 13

10 14

15

16

11 15

12 16

17

18

13 17

14 18

19

12 21

20

19

13 20

14 23

22

10

21 24

11

22 25

12 26

13 27

14

3.

Литература1. Шаньгин И. Ф. Информационная безопасность и

защита информации. – М.: ДМК Пресс, 2017. 702

2. Коржик В. И., Яковлев В. А. Основы

криптографии. Учебное пособие. СПб ГУТ,

Санкт-Петербург.

3

4. Отчетность по курсу

- Отчёты по всем практическим и лабораторным работам.- Зачёт.

Отчёт должен содержать:

- Титульный лист

- Сведения о выполненной работе

- Ответы на контрольные вопросы

Допуск к зачёту только после защиты всех плановых ПР и ЛР.

При сдаче учитываются:

- посещаемость занятий;

- наличие конспектов лекций;

- ответы на вопросы зачёта,

- ответы на дополнительные вопросы.

4

5.

Лекция 1Основные направления защиты

информации в

телекоммуникационных системах

5

6. Вопросы лекции

1. Основные понятия информационной безопасности.2. Модель защиты информации. Источники угроз,

риски и формы атак на информацию в

телекоммуникационных системах.

3. Основные методы защиты информации в

телекоммуникационных системах.

4. Нормативно-правовые меры защиты информации

6

7.

121. Основные понятия информационной

безопасности.

Предмет, объект и цели защиты информации

7

1

2

13

24

35

4

6

5

7

68

7

9 10

8 11

9 10

12 11

13 12

14 13

10 14

15

16

11 15

12 16

17

18

13 17

14 18

19

12 21

20

19

13 20

14 23

22

10

21 24

11

22 25

12 26

13 27

14

8. Предмет защиты

•Предмет защиты - информация, хранящаяся,обрабатываемая, передаваемая в

информационной системе

Федеральный закон Российской Федерации от 27 июля 2006 г.

N 149-ФЗ Об информации, информационных технологиях и о

защите информации

Статья 2

1) информация - сведения (сообщения, данные) независимо от

формы их представления;

Статья 5

2. Информация в зависимости от категории доступа к ней

подразделяется на общедоступную информацию, а также на

информацию, доступ к которой ограничен федеральными

законами (информация ограниченного доступа).

8

9. Объект защиты

Объектом защиты информации являетсяинформационная система или

информационно-телекоммуникационная сеть

Федеральный закон Российской Федерации от 27 июля 2006 г.

N 149-ФЗ Об информации, информационных технологиях

и о защите информации

Статья 2

3) информационная система - совокупность содержащейся в базах данных

информации и обеспечивающих ее обработку информационных технологий

и технических средств;

4) информационно-телекоммуникационная сеть – технологическая

система, предназначенная для передачи по линиям связи информации,

доступ к которой осуществляется с использованием средств

вычислительной техники;

9

10. Безопасность информации

Информационная безопасность- Защищенность информации от незаконного ознакомления,

изменения и уничтожения.

- Защищённость информационных ресурсов от случайных и

преднамеренных воздействий, направленных на нарушение их

работоспособности.

Защита информации это обеспечение безопасности

информации

10

11. задачи защиты информации

1. конфиденциальность2. целостность

3. доступность

11

12.

Статья 16. Защита информации1. Защита информации представляет собой принятие

правовых, организационных и технических мер,

направленных на:

- обеспечение защиты информации от неправомерного

доступа, уничтожения, модифицирования, блокирования,

копирования, предоставления, распространения, а также от

иных неправомерных действий в отношении такой

информации;

- соблюдение конфиденциальности информации

ограниченного доступа,

- реализацию права на доступ к информации

12

13.

КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ – статусданных.

Определяет требуемую степень защиты и круг допущенных

субъектов.

Основное средство обеспечения конфиденциальности - шифры.

ЦЕЛОСТНОСТЬ ИНФОРМАЦИИ – статическая:

защищённость от изменений (недопустимых!).

Динамическая: обеспеченность правильности обработки,

хранения, передачи, отображения.

ДОСТУПНОСТЬ ИНФОРМАЦИИ - способность системы

обеспечивать своевременный доступ к информации субъектам,

имеющим на это право.

13

14. Цели защиты информации

2. Модель информационной безопасности.Источники угроз, риски и формы атак на

информацию в телекоммуникационных системах

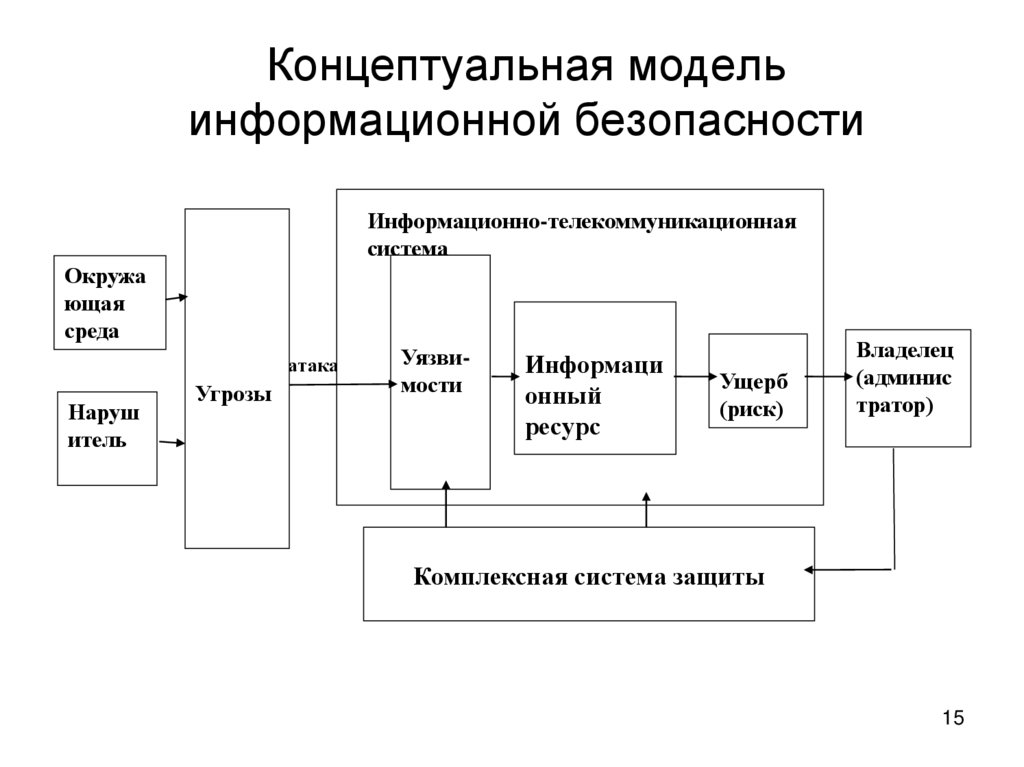

15. Концептуальная модель информационной безопасности

Информационно-телекоммуникационнаясистема

Окружа

ющая

среда

атака

Наруш

итель

Угрозы

Уязвимости

Информаци

онный

ресурс

Ущерб

(риск)

Владелец

(админис

тратор)

Комплексная система защиты

15

16. Основные термины

- угроза;- атака;

- нарушитель;

- уязвимость;

- риск;

- система защиты информации

16

17. Угрозы безопасности информации

Угроза – возможность воздействия на ИС, котороеможет нанести ущерб безопасности информационной

системе.

При проверке безопасности ИС угрозы выбираются из

списка модели безопасности ФСТЭК. В списке сотни

позиций возможных атак.

17

18.

1819.

Атака – реализация угрозы безопасностиУязвимость – свойство ИС, дающее возможность атаки.

Риск – фактор, отражающий возможный ущерб организации

в результате реализации угрозы

Q=P*V,

где Q – абсолютный стоимостной показатель риска;

P - вероятность реализации угрозы;

V - возможные финансовые потери при реализации угрозы.

19

20. Категории сетевых атак

Атаки доступаSniffing, подслушивание – перехват данных, передаваемых

по сети в открытом виде.

Hijacking – использование перехваченных данных для входа

в сеть, в ИС.

Атаки модификации

Изменение, добавление, удаление данных

Атаки отказа в обслуживании

Перегрузка запросами ресурса ИС или маршрутизаторов

сети

20

21. Виды нарушителей (злоумышленников)

- разведка иностранного государства;- организованная группа, имеющее хорошее финансирование;

- разработчик компьютерной (телекоммуникационной)

системы, владеющей полной информацией о ней и ее

уязвимостях;

- хакер;

- сотрудник (администратор) из числа допущенных к

обслуживанию компьютерной системы;

- пользователь компьютерной системы;

- любитель.

21

22.

3. Основные методы защиты информациив телекоммуникационной системе

22

23.

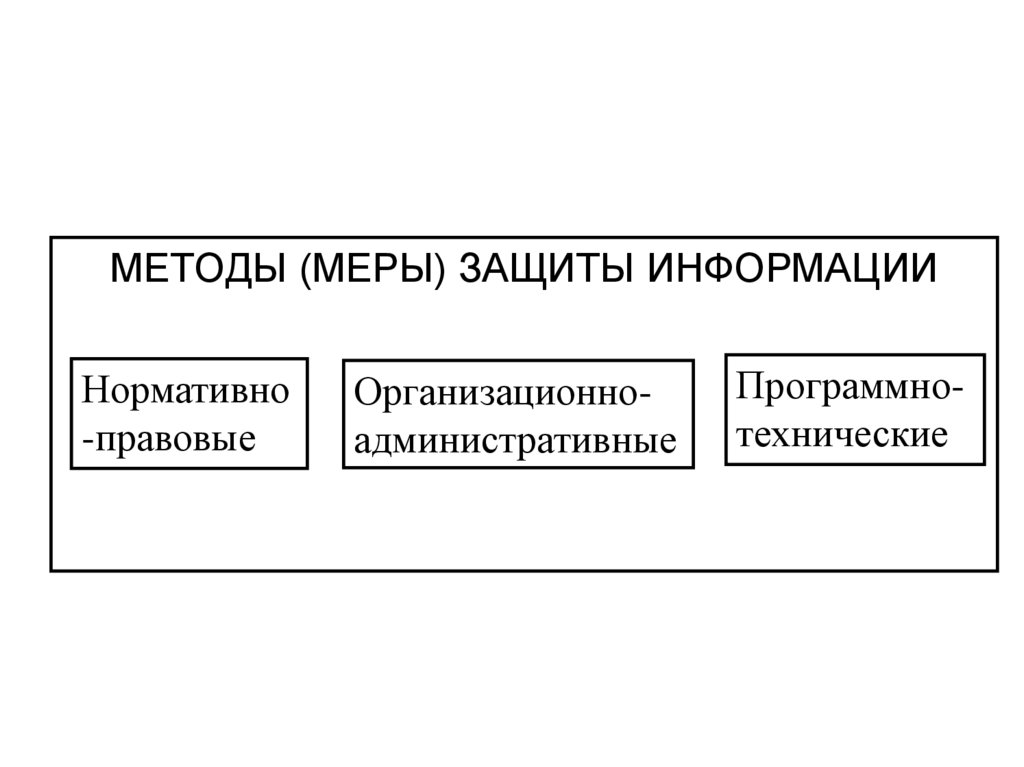

МЕТОДЫ (МЕРЫ) ЗАЩИТЫ ИНФОРМАЦИИНормативно

-правовые

Организационноадминистративные

Программнотехнические

24. Нормативно-правовые меры защиты

• Направлены на создание и поддержаниесистемы регламентов обработки, хранения,

передачи и выдачи информации,

подлежащей защите, а также создание

системы выявления нарушений

информационной безопасности

24

25. Организационные мероприятия

1. Организация работ по разработке системы защиты информации разработка политики безопасности.2. Организация доступа на объекты и к ресурсам компьютерной

системы;

3. Планирование мероприятий по защите информации и их реализация;

4. Разработка комплекта документов (правил, инструкций, руководств),

определяющих действия должностных лиц и обслуживающего персонала по

обеспечению безопасности информации;

5. Проведение сертификации средств защиты информации,

лицензирование деятельности организации по защите информации,

аттестование объектов защиты.

6. Оценка эффективности функционирования системы защиты

информации;

7. Аудит безопасности информации в компьютерной системе.

25

26. Программно-аппаратные методы

1. Система управления доступом к объектам информационнойсистемы;

2. Криптографическая защита - является основой для

обеспечения гарантированной защиты информации;

3. Виртуальные защищенные каналы и сети;

4. Система защиты от вирусов;

5. Межсетевые экраны;

6. Система обнаружения атак (вторжений);

7. Система защиты информации от утечки по побочным

каналам.

26

27. 4. Нормативно-правовые меры защиты информации

2728.

Нормативно-правовые меры обеспечивают защиту информации вмасштабах государства, организации или отдельного гражданина.

В решении этих задач государство осуществляет:

1. Выработку государственной политики безопасности

информации в области информационных технологий;

2. Законодательное определение правового статуса комьютерных

систем;

3. Создание системы государственных органов, вырабатывающих

и проводящих жизнь политику обеспечения безопасности

информации и информационных технологий.

4. Создание системы стандартизации, лицензирования и

сертификации в области защиты информации;

5. Повышение уровня образования граждан в области

информационных технологий, воспитание у них патриотизма и

бдительности;

6. Установление ответственности граждан за нарушение

28

законодательства в области информационных технологий.

29. Руководящие документы в области информационной безопасности

1. Доктрины и Концепции2. Законы

3. Указы Президента РФ

4. Постановления Правительства РФ

5. Государственные стандарты

6. Руководящие документы Федеральной службы

технического и экспортного контроля

(Гостехкомиссии)

7. Документы, устанавливающие ответственность за

нарушения в информационной сфере

30. Концепции и доктрины

Стратегия национальной безопасности РФ до 2020(Указ Президента РФ от 12.05.2009 г. № 537)

Доктрина информационной безопасности. Утверждена

Президентом РФ 09.04.2000г. № Пр.-1895.

31. Концепция национальной безопасности РФ. (Указ Президента РФ от 17.12.1997г. № 1300)

Указывается на необходимость защиты государственногоинформационного ресурса от утечки важной политической,

экономической, научно-технической и военной информации.

Важнейшие задачи обеспечения национальной безопасности в

информационной сфере:

- Установление необходимого баланса между потребностью в свободном

обмене информацией и необходимыми ограничениями ее

распространения.

- Совершенствование информационной структуры, ускорение развития

новых информационных технологий и их широкое распространение,

унификация средств, поиска, сбора, хранения, обработки и анализа

информации с учетом вхождения России в глобальную информационную

структуру.

- Разработка нормативно-правовой базы и координация деятельности

органов госвласти и др. органов, решающих задачи ОБИ.

- Развитие отечественной индустрии телекоммуникационных и

информационных средств.

- Защита государственного информационного ресурса.

32. Доктрина информационной безопасности Российской Федерации

• Совокупность официальных взглядов на цели, задачи, принципыи основные направления обеспечения информационной

безопасности Российской Федерации.

• Доктрина развивает Концепцию национальной безопасности

Российской Федерации применительно к информационной

сфере.

• Доктрина служит основой для:

-формирования государственной политики в области

обеспечения информационной безопасности Российской

Федерации;

-подготовки предложений по совершенствованию правового,

методического, научно-технического и организационного

обеспечения информационной безопасности Российской

Федерации;

-разработки целевых программ обеспечения информационной

безопасности Российской Федерации.

32

33. Законы РФ по информационной безопасности

1. О государственой тайне (от 21 июля 1993 года N 5485-1) .2. О коммерческой тайне (Федеральный Закон РФ N 98-ФЗ.

Принят Гос. Думой 9 июля 2004 года)

3. О персональных данных. Федеральный закон РФ

от 27 июля 2006 г. N 152-ФЗ.

4. О правовой охране программ для электронных

вычислительных машин и баз данных. Закон РФ

от 23 сентября 1992 г. N 3523-I.

5. Об информации, информационных технологиях и

о защите информации. Федеральный закон РФ

от 27 июля 2006 г. N 149-ФЗ.

6. Об электронной подписи. Федеральный Закон

РФ от 6.04.11 N 63-ФЗ.

33

34. Уголовный кодекс РФ

• Глава 28. ПРЕСТУПЛЕНИЯ В СФЕРЕ КОМПЬЮТЕРНОЙИНФОРМАЦИИ

• Статья 272. Неправомерный доступ к компьютерной

информации

• 1. Неправомерный доступ к охраняемой законом

компьютерной информации, то есть информации на машинном

носителе, в электронно - вычислительной машине (ЭВМ),

системе ЭВМ или их сети, если это деяние повлекло

уничтожение, блокирование, модификацию либо копирование

информации, нарушение работы ЭВМ, системы ЭВМ или их

сети,

• наказывается штрафом в размере до двухсот тысяч рублей или

в размере заработной платы или иного дохода осужденного за

период до восемнадцати месяцев, либо исправительными

работами на срок от шести месяцев до одного года, либо

лишением свободы на срок до двух лет. (в ред. Федерального

закона от 08.12.2003 N 162-ФЗ)34

35.

• Статья 273. Создание, использование ираспространение вредоносных программ для ЭВМ

• 1. Создание программ для ЭВМ или внесение изменений в

существующие программы, заведомо приводящих к

несанкционированному уничтожению, блокированию,

модификации либо копированию информации,

нарушению работы ЭВМ, системы ЭВМ или их сети, а

равно использование либо распространение таких

программ или машинных носителей с такими

программами.

• наказываются лишением свободы на срок до трех лет со

штрафом в размере до двухсот тысяч рублей или в

размере заработной платы или иного дохода осужденного

за период до восемнадцати месяцев. (в ред. Федерального

закона от 08.12.2003 N 162-ФЗ)

35

36.

• Статья 274. Нарушение правил эксплуатации ЭВМ,системы ЭВМ или их сети

• 1. Нарушение правил эксплуатации ЭВМ, системы ЭВМ

или их сети лицом, имеющим доступ к ЭВМ, системе

ЭВМ или их сети, повлекшее уничтожение, блокирование

или модификацию охраняемой законом информации

ЭВМ, если это деяние причинило существенный вред, • наказывается лишением права занимать определенные

должности или заниматься определенной деятельностью

на срок до пяти лет, либо обязательными работами на срок

от ста восьмидесяти до двухсот сорока часов, либо

ограничением свободы на срок до двух лет.

36

37. Структура органов государственной власти, обеспечивающих безопасность информационных технологий

• Общее руководство системой информационнойбезопасности, наряду с другими вопросами гос.

безопасности страны осуществляет Президент и

Правительство РФ.

• Органом непосредственно занимающимся вопросами

госбезопасности является Совет Безопасности при

президенте РФ.

• В состав Совета Безопасности входит Межведомственная

комиссия по информационной безопасности, Комиссия

готовит указы Президента, выступает с законодательной

инициативой, координирует деятельность министерств и

ведомств в области информационной безопасности,

37

38.

• Рабочим органом межведомственной комиссия по ИБявляется ФСТЭК (ранее Гостехкомиссия).

• ФСТЭК осуществляет подготовку проектов законов,

разрабатывает нормативные документы, организует

сертификацию средств защиты информации (за

исключением криптографических средств),

лицензирование деятельности в области производства

средств защиты и обучения специалистов по защите

информации,

38

39.

ФСТЭК(Федеральная служба

технического и

экспортного контроля)

(Бывшая

Гостехкомиссия)

ФСБ

(федеральная служба

безопасности)

39

law

law