Similar presentations:

ISO/IEC 15408 Методы и средства обеспечения безопасности- критерии оценки безопасности ит

1. ISO/IEC 15408 МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ- КРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИТ

ISO/IEC 15408 МЕТОДЫ И СРЕДСТВАОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИКРИТЕРИИ ОЦЕНКИ БЕЗОПАСНОСТИ ИТ

https://standards.iso.org/ittf/PubliclyAvailableStandards/index.html

2.

Общие критерии оценки защищённости информационныхтехнологий, Общие критерии, ОК (англ. Common Criteria for

Information Technology Security Evaluation, Common Criteria, CC) –

международный стандарт по компьютерной безопасности, не

приводит списка требований по безопасности или списка

особенностей, которые должен содержать продукт, он описывает

инфраструктуру (framework), в которой потребители

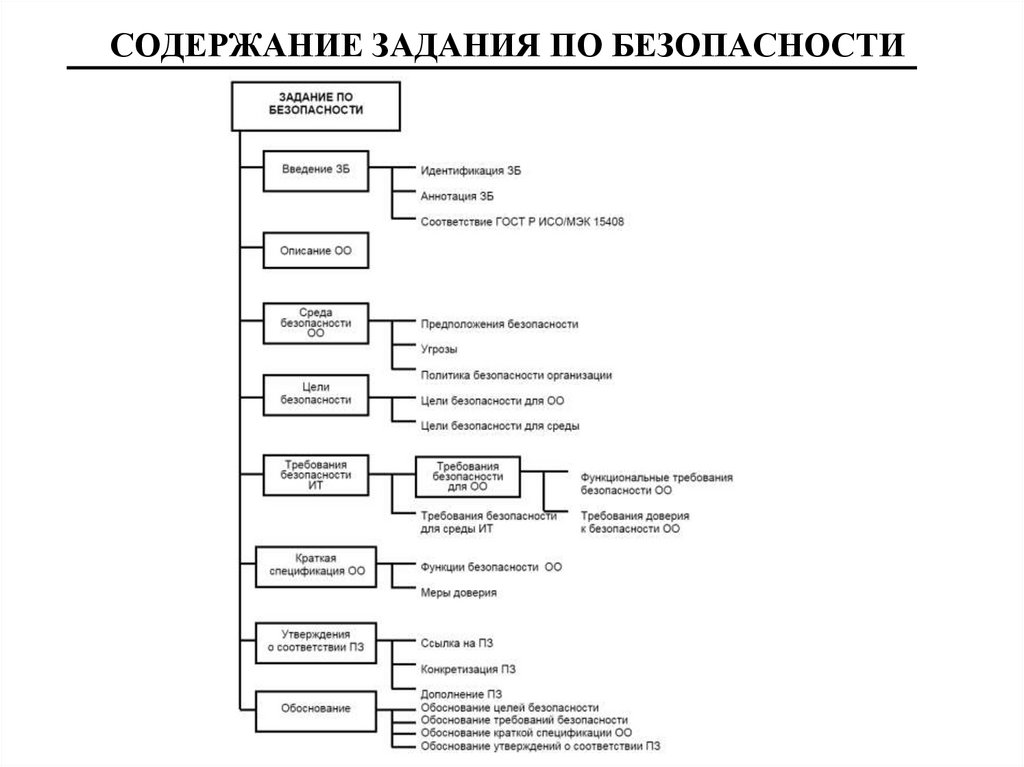

компьютерной системы могут описать требования, разработчики

могут заявить о свойствах безопасности продуктов, а эксперты по

безопасности определить, удовлетворяет ли продукт заявлениям.

• Таким образом, Common Criteria позволяет обеспечить условия,

в которых процесс описания, разработки и проверки продукта

будет произведён с необходимой скрупулёзностью.

Прообразом данного документа послужили «Критерии оценки

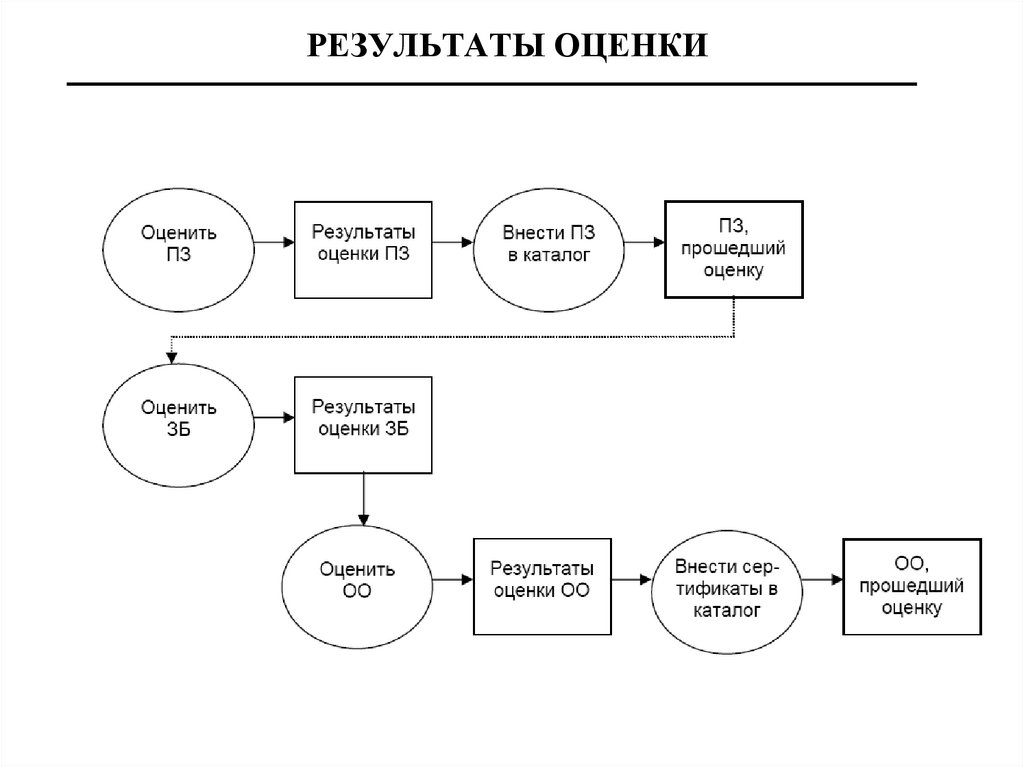

безопасности информационных технологий» (англ. Evaluation

Criteria for IT Security, ECITS), работа над которыми началась в

1990 году

3.

Стандарт содержит два основных вида требованийбезопасности:

• функциональные, предъявляемые к функциям

безопасности и реализующим их механизмам, и

• требования доверия, предъявляемые к технологии

и процессу разработки и эксплуатации.

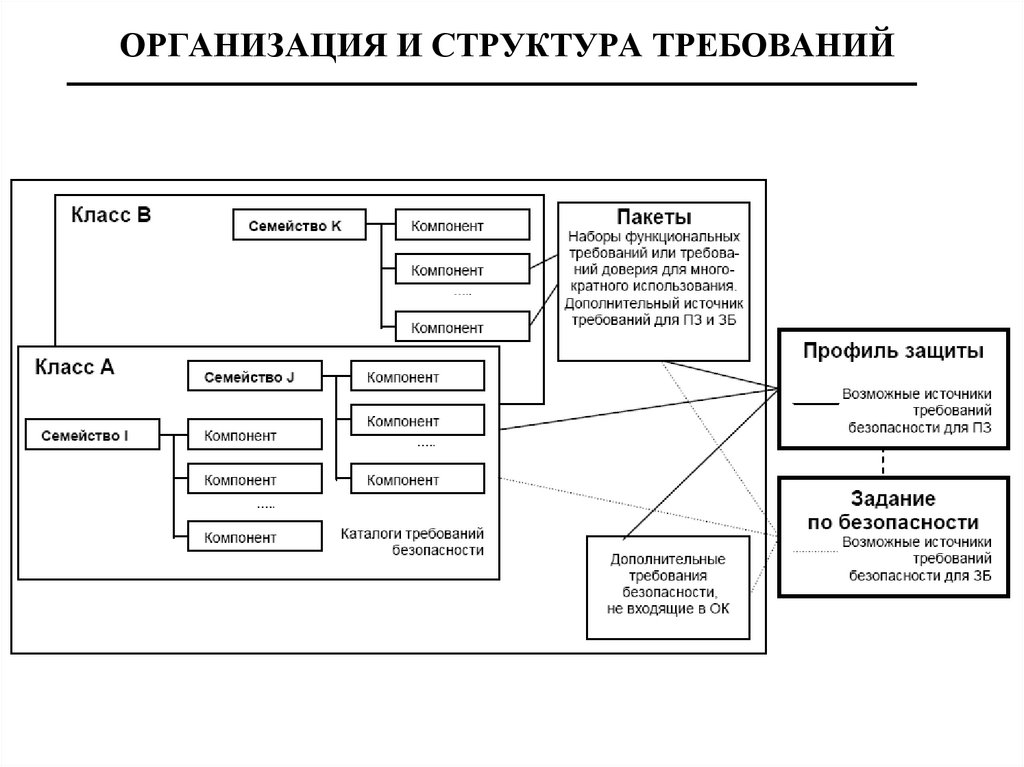

Чтобы структурировать пространство требований, в

стандарте используется иерархия класс-семействокомпонент-элемент: классы определяют наиболее

общую, «предметную» группировку требований,

семейства в пределах класса различаются по строгости

и другим нюансам требований, компонент –

минимальный набор требований, фигурирующий как

целое, элемент – неделимое требование.

4. Функциональные требования

Функциональные требования сгруппированы на основе выполняемой ими роли илиобслуживаемой цели безопасности, всего 11 функциональных классов (в трёх группах), 66

семейств, 135 компонентов.

Первая группа определяет элементарные сервисы безопасности:

– FAU — аудит, безопасность (требования к сервису, протоколирование и аудит);

– FIA — идентификация и аутентификация;

– FRU — использование ресурсов (для обеспечения отказоустойчивости).

Вторая группа описывает производные сервисы, реализованные на базе элементарных:

– FCO — связь (безопасность коммуникаций отправитель-получатель);

– FPR — приватность;

– FDP — защита данных пользователя;

– FPT — защита функций безопасности объекта оценки.

Третья группа классов связана с инфраструктурой объекта оценки:

– FCS — криптографическая поддержка (обслуживает управление криптоключами и

крипто-операциями);

– FMT — управление безопасностью;

– FTA — доступ к объекту оценки (управление сеансами работы пользователей);

– FTP — доверенный маршрут/канал;

5. Классы функциональных требований к элементарным сервисам безопасности

К элементарным сервисам безопасности относятся следующиеклассы FAU, FIA и FRU.

Класс FAU включает шесть семейств (FAU_GEN, FAU_SEL,

FAU_STG, FAU_SAR, FAU_SAA и FAU_ARP), причём каждое

семейство может содержать разное число компонентов.

Назначение компонентов данного класса следующее.

FAU_GEN — генерация данных аудита безопасности. Содержит

два компонента FAU_GEN.1 (генерация данных аудита) и

FAU_GEN.2 (ассоциация идентификатора пользователя).

6. Требования доверия

Требования гарантии безопасности (доверия) — требования, предъявляемые к технологии ипроцессу разработки и эксплуатации объекта оценки. Разделены на 10 классов, 44 семейства,

93 компонента, которые охватывают различные этапы жизненного цикла.

Первая группа содержит классы требований, предшествующих разработке и оценке

объекта:

– APE — оценка профиля защиты;

– ASE — оценка задания по безопасности.

Вторая группа связана с этапами жизненного цикла объекта аттестации:

– ADV — разработка, проектирование объекта;

– ALC — поддержка жизненного цикла;

– ACM — управление конфигурацией;

– AGD — руководство администратора и пользователя;

– ATE — тестирование;

– AVA — оценка уязвимостей;

– ADO — требования к поставке и эксплуатации;

– АMA — поддержка доверия-требования, применяется после сертификации объекта на

соответствие общим критериям.

7. История разработки

Разработке «Общих критериев» предшествовала разработка документа «Критерии оценки

безопасности информационных технологий» (англ. Evaluation Criteria for IT Security,

ECITS), начатая в 1990 году, и выполненная рабочей группой 3 подкомитета 27 первого

совместного технического комитета (или JTC1/SC27/WG3) Международной организации по

стандартизации (ISO).

Данный документ послужил основой для начала работы над документом Общие критерии

оценки безопасности информационных технологий (англ. Common Criteria for IT Security

Evaluation), начатой в 1993 году. В этой работе принимали участие правительственные

организации шести стран (США, Канада, Германия, Великобритания, Франция,

Нидерланды). В работе над проектом принимали участие следующие институты:

Национальный институт стандартов и технологии и Агентство национальной безопасности

(США);

Учреждение безопасности коммуникаций (Канада);

Агентство информационной безопасности (Германия);

Органы исполнения программы безопасности и сертификации ИТ (Англия);

Центр обеспечения безопасности систем (Франция);

Агентство национальной безопасности коммуникаций (Нидерланды).

Стандарт был принят в 2005 году комитетом ISO и имеет статус международного

стандарта, идентификационный номер ISO/IEC 15408[3][2]. В профессиональных кругах за

этим документом впоследствии закрепилось короткое название — англ. Common Criteria,

CC; рус. «Общие критерии», ОК.

8. Модель угроз при сертификации

Прохождение сертификации неким продуктом в соответствии со стандартом

Common Criteria может подтверждать или не подтверждать определенный

уровень защищённости продукта, в зависимости от модели угроз и окружения.

В соответствии с методикой сертификации производитель сам определяет

окружение и модель злоумышленника, в которых находится продукт. Именно в

этих предположениях и проверяется соответствие продукта заявленным

параметрам. Если после сертификации в продукте обнаружатся новые,

неизвестные ранее уязвимости, производитель должен выпустить обновление и

провести повторную сертификацию. В противном случае сертификат должен

быть отозван.

Операционная система Microsoft Windows XP (Professional SP2 и Embedded

SP2), а также Windows Server 2003 были сертифицированы на уровень Common

Criteria EAL4+ по профилю CAPP (Controlled Access Protection Profile (CAPP),

version 1.d, October 8, 1999; – ISO/IEC 15408:1999) в 2005-2007 годах, после чего

для них были выпущены пакеты обновлений (service pack) и регулярно

выпускались новые критические обновления безопасности. Тем не менее,

Windows XP в проверявшейся версии по-прежнему обладал сертификатом

EAL4+. Это факт свидетельствует в пользу того, что условия сертификации

(окружение и модель злоумышленника) были подобраны весьма

консервативно, в результате чего ни одна из обнаруженных уязвимостей не

применима к протестированной конфигурации.

Для реальных конфигураций многие из этих уязвимостей представляют

опасность. Microsoft рекомендует пользователям устанавливать все

критические обновления безопасности.

9. ISO/IEC 15408

• Часть 1: Введение и общая модель;• Часть 2: Функциональные требования

безопасности;

• Часть 3: Требования доверия к безопасности.

10. ISO/IEC 15408

• дает возможность сравнения результатовнезависимых оценок безопасности;

• полезен в качестве руководства как при

разработке продуктов или систем с функциями

безопасности ИТ, так и при приобретении

коммерческих продуктов и систем с такими

функциями;

• направлен на защиту информации от НСД.

11. ISO/IEC 15408

• класс: группа семейств, объединенных общих назначением;• компонент: наименьшая выбираемая совокупность элементов, которая

может быть включена в ПЗ, ЗБ или пакет;

• семейство: группа компонентов, которые направлены на достижение

одних и тех же целей безопасности, но могут отличаться акцентами или

строгостью;

• объект: сущность в пределах ОДФ, которая содержит или получает

информацию и над которой субъекты выполняют операции;

• ПБО: одно или несколько правил, процедур, практических приемов или

руководящих принципов в области безопасности, которыми

руководствуется организация в своей деятельности;

• профиль защиты: независимая от реализации совокупность

требований безопасности для некоторой категории ОО, отвечающая

специфическим запросам потребителя;

12. ISO/IEC 15408

• ФБ: функциональные возможности части или частей ОО,обеспечивающие выполнение подмножества взаимосвязанных правил

ПБО;

• ЗБ: совокупность требований безопасности и спецификаций,

предназначенная для использования в качестве основы для оценки

конкретного ОО;

• субъект: сущность в пределах ОДФ, которая инициирует выполнение

операции;

• политика безопасности ОО: совокупность правил, регулирующих

управление активами, их защиту и распределение в пределах ОО;

• область действия ФБО: совокупность возможных взаимодействий с

ОО в его пределах, которые подчинены правилам ПБО;

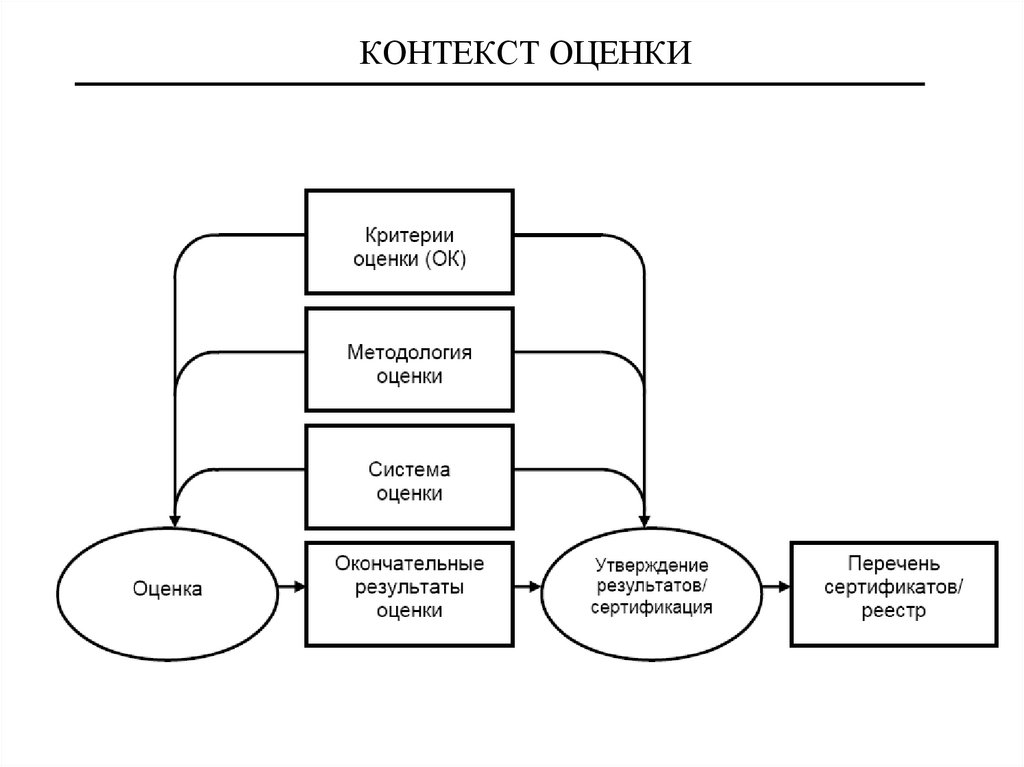

13. КОНТЕКСТ ОЦЕНКИ

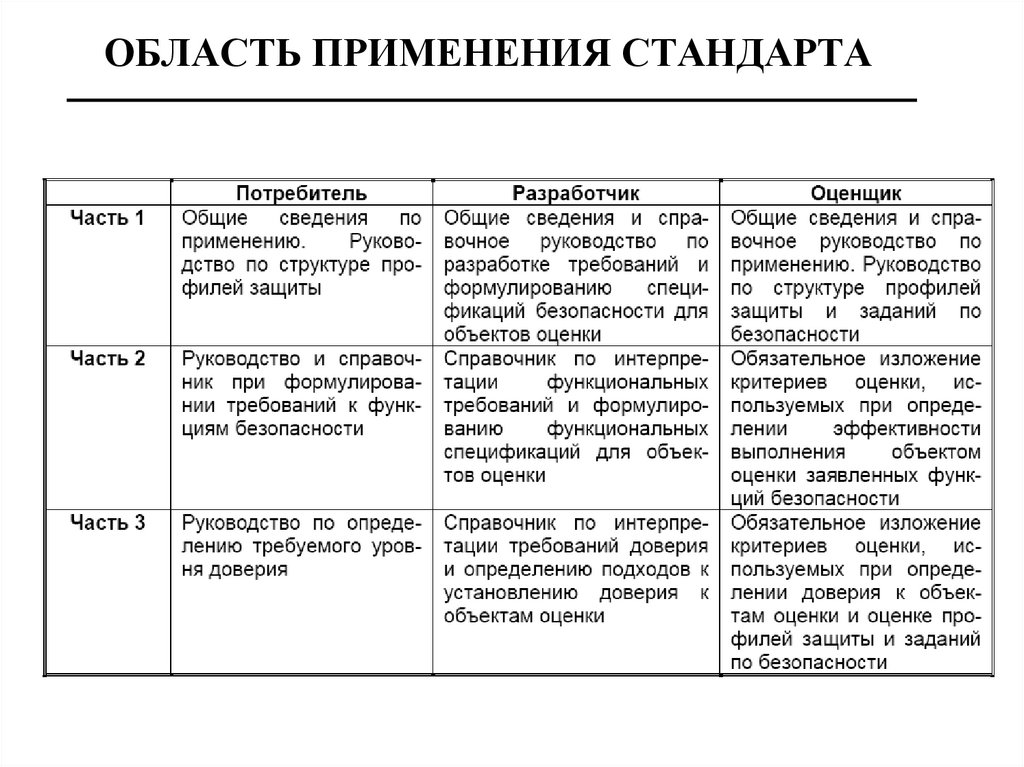

14. ОБЛАСТЬ ПРИМЕНЕНИЯ СТАНДАРТА

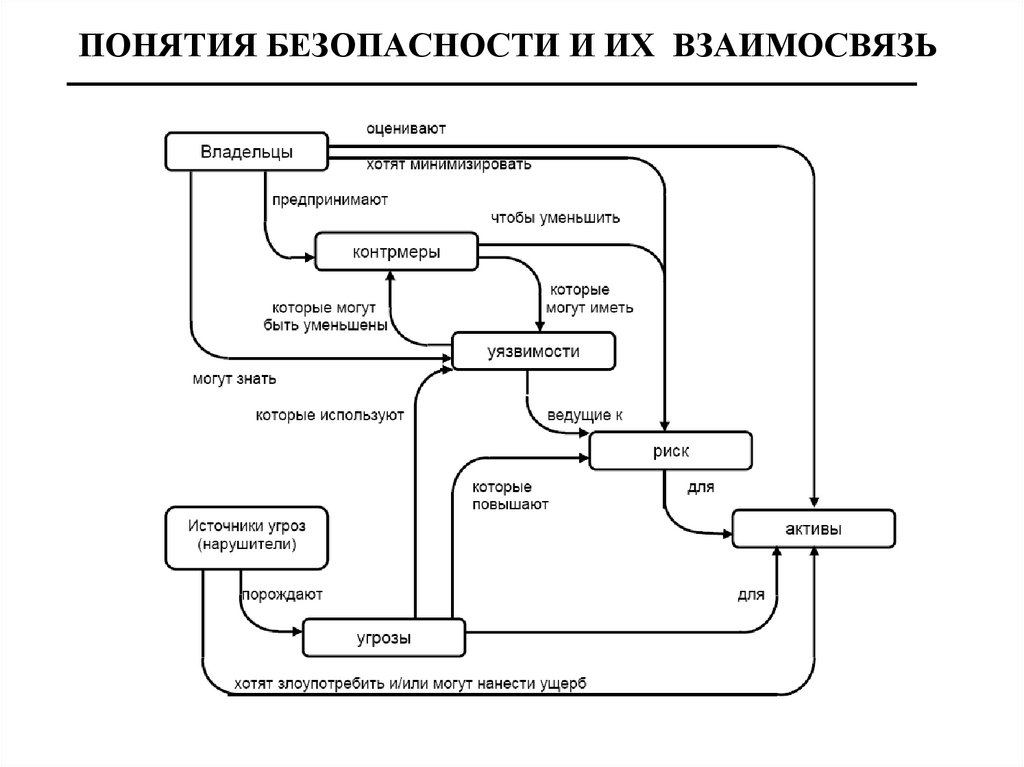

15. ПОНЯТИЯ БЕЗОПАСНОСТИ И ИХ ВЗАИМОСВЯЗЬ

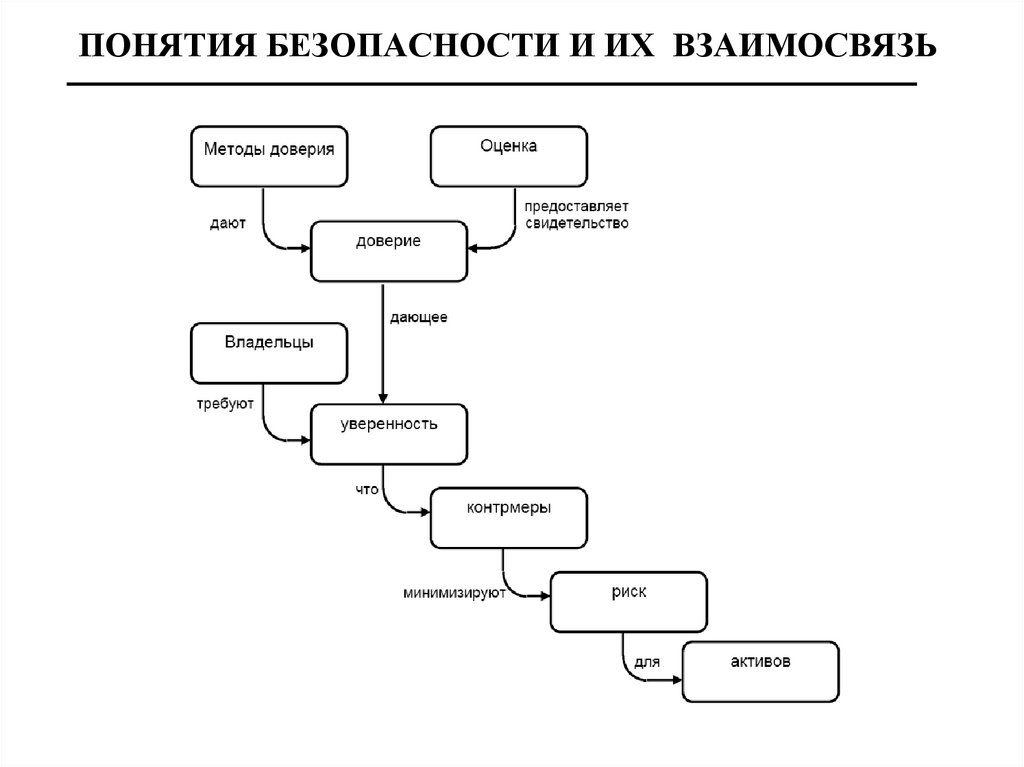

16. ПОНЯТИЯ БЕЗОПАСНОСТИ И ИХ ВЗАИМОСВЯЗЬ

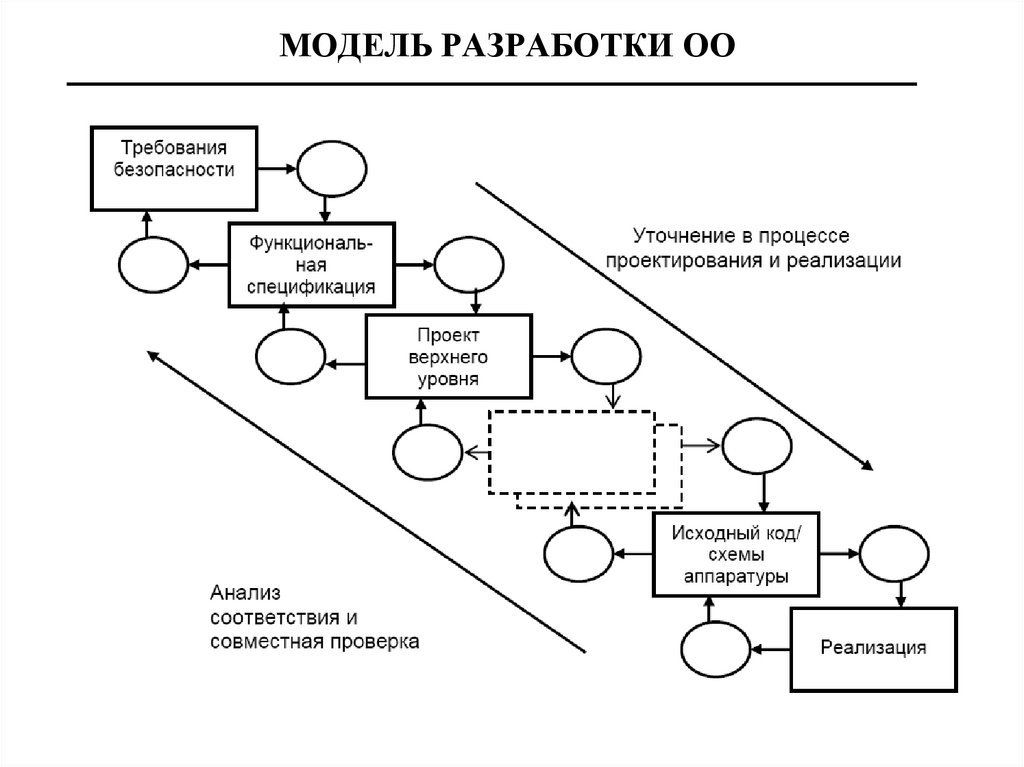

17. МОДЕЛЬ РАЗРАБОТКИ ОО

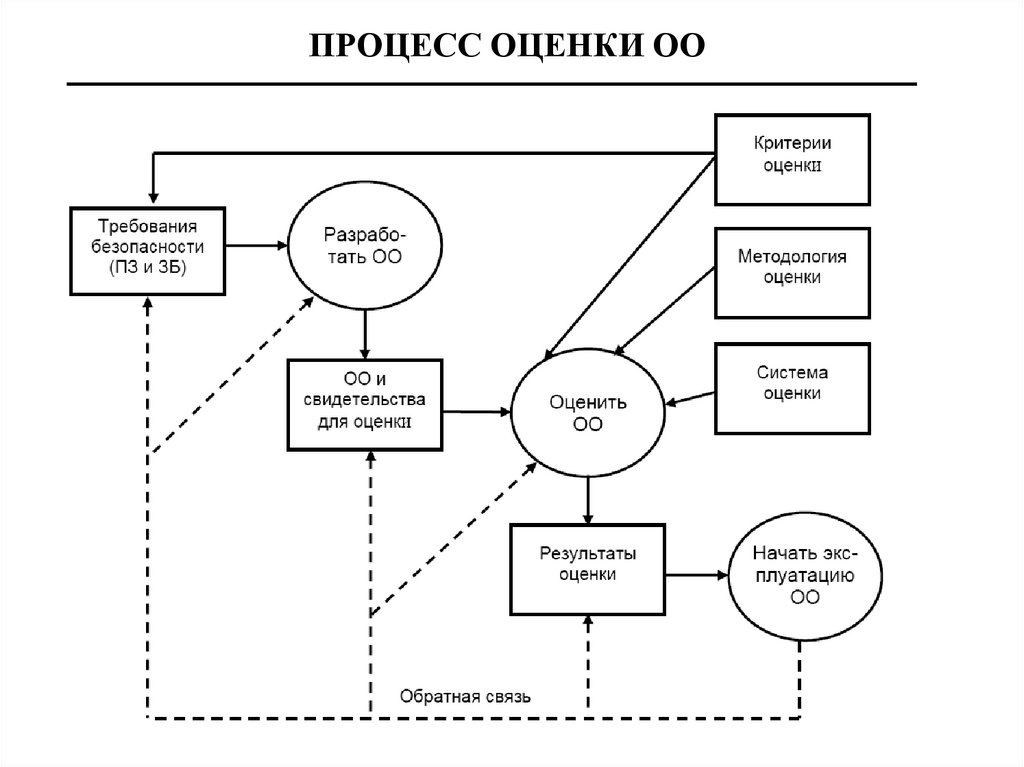

18. ПРОЦЕСС ОЦЕНКИ ОО

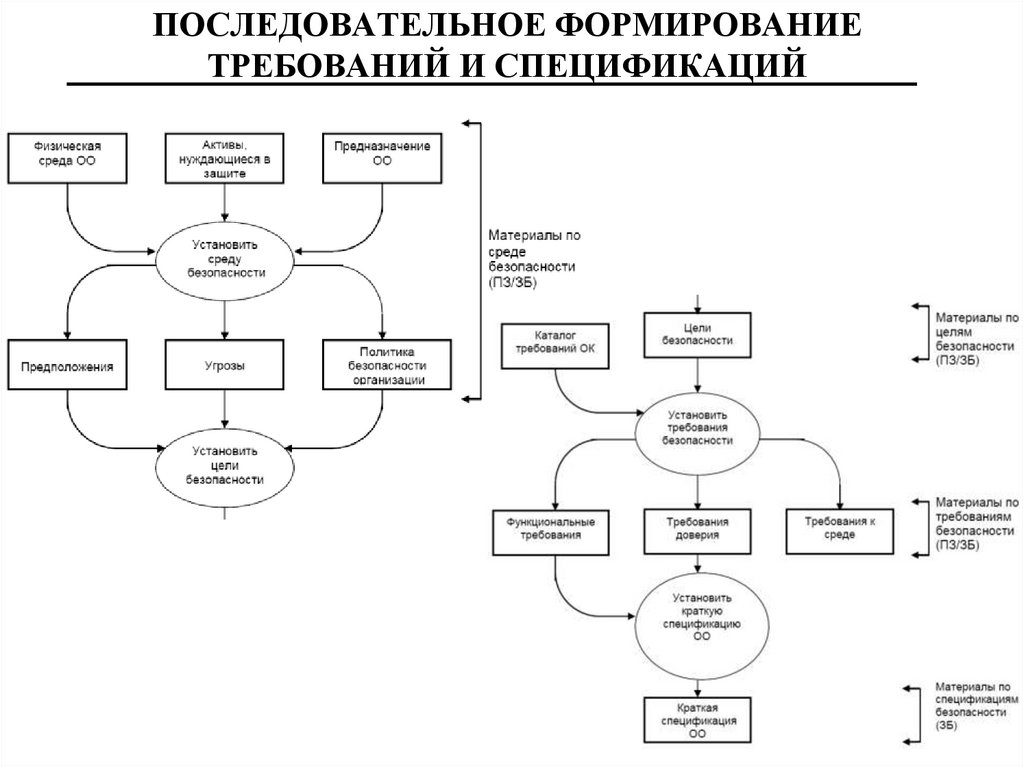

19. ПОСЛЕДОВАТЕЛЬНОЕ ФОРМИРОВАНИЕ ТРЕБОВАНИЙ И СПЕЦИФИКАЦИЙ

20. ОРГАНИЗАЦИЯ И СТРУКТУРА ТРЕБОВАНИЙ

21. РАЗРЕШЕННЫЕ ОПЕРАЦИИ НА КОМПОНЕНТАХ

• итерация : позволяет неоднократно использоватькомпонет при различном выполнении в нем

операций;

• назначение: позволяет специфицировать

параметры;

• выбор: позволяет специфицировать один или

более пунктов из перечня;

• уточнение: позволяет осуществить детализацию;

law

law